Introducción a la seguridad de Surface Hub

Surface Hub y Surface Hub 2S proporcionan una experiencia de dispositivo bloqueada con firmware de plataforma personalizada que ejecuta el sistema operativo Windows 10 Team. El dispositivo resultante toma el quiosco seguro tradicional de "un solo uso", "solo ejecuta lo que necesitas" y ofrece una versión moderna de él. Diseñado para dar soporte a una experiencia de usuario colaborativa rica, Surface Hub se protege frente a las amenazas de seguridad en constante evolución.

Creado a partir de Windows 10, Surface Hub ofrece seguridad moderna a nivel empresarial, lo que permite a los administradores de TI aplicar la protección de datos con BitLocker, el Módulo de plataforma segura 2.0 (TPM), además de seguridad con tecnología de la nube con Windows Defender (también conocido como Microsoft Defender).

Sugerencia

Para Surface Hub 3, consulta Procedimientos recomendados de seguridad para Surface Hubs que ejecutan Salas de Microsoft Teams en Windows.

Seguridad en profundidad de defensa

Los protocolos de seguridad se ponen en marcha en cuanto se enciende Surface Hub. Empezando por el nivel de firmware, Surface Hub solo cargará el sistema operativo y sus componentes en respuesta a las múltiples comprobaciones de seguridad. Surface Hub emplea una estrategia de defensa en profundidad que implica la formación en capas de subcomponentes de defensa independientes para proteger todo el sistema en caso de error parcial. Esta práctica del sector ha demostrado ser altamente eficaz para mitigar posibles vulnerabilidades unilaterales y debilidades en los subcomponentes.

Microsoft ha configurado la Unified Extensible Firmware Interface (UEFI) de forma estática y segura para arrancar únicamente un sistema operativo Windows 10 Team autenticado desde un almacenamiento interno. Cada línea de código que se ejecuta en Surface Hub tiene su firma verificada antes de la ejecución. Solo las aplicaciones firmadas por Microsoft, ya sea como parte del sistema operativo o instaladas desde la Microsoft Store, pueden ejecutarse en Surface Hub. El código o las aplicaciones que no cumplan estos requisitos se bloquearán.

Los sistemas de seguridad de Surface Hub incluyen la siguiente funcionalidad:

- Defensas durante el arranque. Solo se cargan los componentes del sistema operativo de confianza de Surface Hub.

- Defensas de sistema operativo. Protege contra la ejecución de software o código malintencionados o no deseados.

- Defensas de la interfaz de usuario. Se ofrece una interfaz de usuario segura para los usuarios finales, lo que les impide el acceso a actividades potencialmente peligrosas como iniciar archivos ejecutables desde la línea de comandos.

Defensas durante el arranque

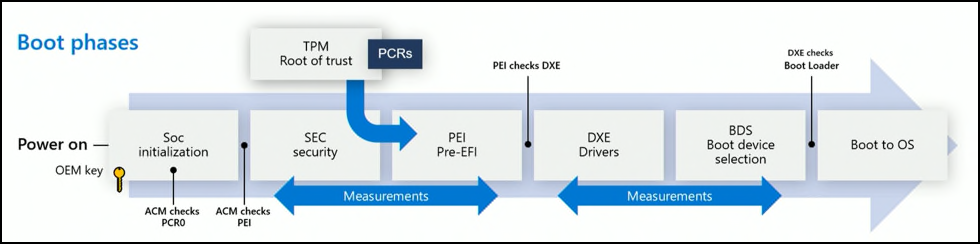

El SoC tiene un procesador de seguridad independiente de cualquier otro núcleo. Cuando inicias Surface Hub por primera vez, el procesador de seguridad se inicia antes de que se pueda cargar cualquier otra cosa.

Arranque seguro

El Arranque seguro se usa para comprobar que los componentes del proceso de inicio, incluidos los controladores y el sistema operativo, se validan con una base de datos de firmas válidas y conocidas. En Surface Hub, debe validarse primero una firma específica de la plataforma antes de que se pueda cargar el sistema operativo de Windows Team autorizado. Esto ayuda a evitar ataques de un sistema clonado o modificado que ejecuta código malintencionado oculto en lo que parece ser una experiencia de usuario estándar. Para obtener más información, consulte Información sobre el arranque seguro.

Defensas de sistema operativo

Una vez que se comprueba el sistema operativo como originario de Microsoft y Surface Hub completa satisfactoriamente el proceso de inicio, el dispositivo inspecciona el código ejecutable. Nuestro método para proteger el sistema operativo consiste en identificar la firma de código de todos los archivos ejecutables, de modo que solo los que superen las restricciones se carguen en tiempo de ejecución. Este método de firma de código permite al sistema operativo comprobar el autor y confirmar que el código no se modificó antes de ejecutarse en el dispositivo.

Surface Hub usa una característica de firma de código conocida como Integridad de código del modo usuario (UMCI) en el Control de aplicaciones de Windows (anteriormente conocido como Device Guard). Se configuran las opciones de la directiva de tal modo que solo admita aplicaciones que cumplan uno de estos requisitos:

- Aplicaciones de Plataforma universal de Windows (Microsoft Store) que están certificadas oficialmente.

- Las aplicaciones firmadas con la exclusiva entidad de certificación (CA) raíz de producción de Microsoft, que solo pueden firmar los empleados de Microsoft con el acceso autorizado a estos certificados.

- Aplicaciones firmadas con la exclusiva Raíz C de producción de Surface Hub.

El archivo de configuración se firma con la entidad de certificación de raíz de producción de Microsoft diseñada para evitar que un tercero pueda quitar o modificar las restricciones. Todos los demás archivos ejecutables en este momento se bloquean en el nivel de tiempo de ejecución del sistema operativo e impiden el acceso a la potencia de procesamiento. Esta reducción de la superficie de ataque ofrece las siguientes protecciones:

- Ningún modo de documento heredado

- Ningún motor de scripts heredado

- Ningún lenguaje de marcado de vectores

- Ningún objeto auxiliar de explorador

- Ningún control de ActiveX

Además de bloquear el código sin firma o firmado de forma incorrecta mediante UMCI, Surface Hub usa el Control de aplicaciones de Windows para bloquear componentes de Windows como el Símbolo del sistema, PowerShell y el Administrador de tareas. Este sistema de seguridad refleja una característica de diseño clave de Surface Hub como dispositivo de computación seguro. Para obtener más información, consulta los siguientes recursos:

Defensas de la interfaz de usuario

Aunque las defensas en tiempo de arranque y las medidas de seguridad de bloqueo del sistema operativo proporcionan seguridad fundamental, la interfaz de usuario proporciona una capa adicional diseñada para reducir aún más el riesgo. Para evitar que el código malintencionado llegue al dispositivo a través de controladores, Surface Hub no descarga controladores avanzados para dispositivos plug and play (PnP). Los dispositivos que usan controladores básicos, como unidades flash USB o periféricos surface hub certificados (altavoces, micrófonos, cámaras), funcionan según lo previsto, pero los sistemas avanzados, como las impresoras, no funcionarán.

Las defensas de la interfaz de usuario también simplifican la interfaz de usuario y evitan la ejecución de código o software malintencionado. Los siguientes elementos de la interfaz de usuario de Surface Hub separan por capas la seguridad principal proporcionada por la firma de código:

Explorador de archivos. Surface Hub tiene un Explorador de archivos personalizado que permite el acceso rápido a las carpetas Música, Vídeos, Documentos, Imágenes y Descargas, sin exponer a los usuarios a los archivos del sistema o del programa. Otras ubicaciones del disco duro local no están disponibles a través de Explorador de archivos. Además, muchos tipos de archivos en ejecución, como .exe y .msi archivos de instalación, no se pueden ejecutar, lo que proporciona otra capa de seguridad frente a ejecutables potencialmente malintencionados.

Inicio y Todas las aplicaciones. Los componentes Inicio y Todas las aplicaciones de Surface Hub no exponen el acceso al símbolo del sistema, PowerShell u otros componentes de Windows bloqueados a través del Control de aplicaciones. Además, la funcionalidad de ejecución de Windows, a la que generalmente se accede en equipos PC desde el cuadro de búsqueda, está desactivada para Surface Hub.

Mejoras en la seguridad de Surface Hub 2S

Aunque Surface Hub y Surface Hub 2S ejecutan el mismo software de sistema operativo, algunas características exclusivas de Surface Hub 2S proporcionan más funcionalidades de administración y seguridad, lo que permite a los administradores de TI realizar las siguientes tareas:

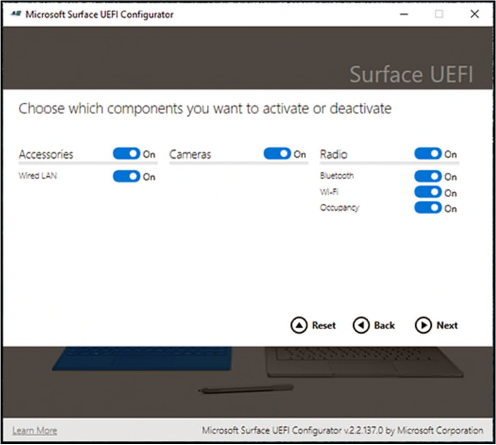

- Administrar la configuración de UEFI con SEMM

- Recuperar Hub con un USB de arranque

- Reforzar la cuenta del dispositivo mediante la rotación de contraseñas

Administrar la configuración de UEFI con SEMM

UEFI es una interfaz situada entre las partes de la plataforma de hardware subyacente y el sistema operativo. En Surface Hub, una implementación de UEFI personalizada permite un control pormenorizado sobre esta configuración e impide que cualquier entidad que no sea de Microsoft cambie la configuración de UEFI del dispositivo o arranque a una unidad extraíble para modificar o cambiar el sistema operativo.

En un nivel superior, durante el proceso de aprovisionamiento de fábrica, la UEFI de Surface Hub se configura previamente para que permita el arranque seguro y se establece que arranque únicamente desde una unidad interna de estado sólido (SSD), con el acceso a los menús de UEFI bloqueado y los accesos directos eliminados. Esto sella el acceso a la UEFI y garantiza que el dispositivo solo pueda arrancar en el sistema operativo Windows Team instalado en Surface Hub.

Cuando se administra a través del Surface Enterprise Management Mode (SEMM) de Microsoft, los administradores de TI pueden implementar la configuración de UEFI en los dispositivos Hub de toda una organización. Esto incluye la posibilidad de habilitar o deshabilitar los componentes de hardware integrados, evitar que los usuarios no autorizados cambien la configuración de UEFI y ajustar la configuración de arranque.

Los administradores pueden implementar SEMM y los dispositivos inscritos en Surface Hub 2S con el Configurador de UEFI de Surface de Microsoft descargable. Para obtener más información, consulta Proteger y administrar Surface Hub con SEMM.

Recuperar Hub con un USB de arranque

Surface Hub 2S permite a los administradores devolver el dispositivo a la configuración de fábrica con una imagen de recuperación en tan solo 20 minutos. Normalmente, solo sería necesario llevar a cabo esta acción si Surface Hub deja de funcionar. La recuperación también es útil si ha perdido la clave de BitLocker o ya no tiene credenciales de administrador en la aplicación Configuración.

Reforzar la cuenta del dispositivo mediante la rotación de contraseñas

Surface Hub usa una cuenta de dispositivo, también conocida como "cuenta de sala", para autenticarse con Exchange, Microsoft Teams y otros servicios. Al habilitar la rotación de contraseñas, Hub 2S genera automáticamente una nueva contraseña cada siete días, que consta de entre 15 y 32 caracteres con una combinación de letras mayúsculas y minúsculas, números y caracteres especiales. Dado que nadie conoce la contraseña, la rotación de contraseñas de la cuenta de dispositivo mitiga eficazmente los riesgos asociados de errores humanos y posibles ataques de seguridad de ingeniería social.

Seguridad en el nivel de empresa

Además de las configuraciones y características específicas de Surface Hub que se abordan en este documento, Surface Hub también usa características de seguridad estándar de Windows, incluida la siguiente funcionalidad:

- BitLocker. El SSD de Surface Hub está equipado con BitLocker para proteger los datos en el dispositivo. Su configuración sigue los estándares del sector. Para obtener más información, consulte Introducción a BitLocker.

- Windows Defender. El motor antimalware de Windows Defender se ejecuta de forma continua en Surface Hub y corrige automáticamente las amenazas que se encuentren en Surface Hub. El motor de Windows Defender recibe actualizaciones automáticamente y se administra mediante herramientas de administración remota para administradores de TI. El motor de Windows Defender es un ejemplo perfecto de nuestro enfoque defensa en profundidad: si el malware puede encontrar una manera de evitar nuestra solución de seguridad básica basada en señalización de código, se detecta aquí. Para obtener más información, consulte Control de aplicaciones de Windows Defender y protección basada en la virtualización de la integridad del código.

- Controladores Plug and Play. Para evitar que el código malintencionado llegue al dispositivo a través de controladores, Surface Hub no descarga controladores avanzados para dispositivos PnP. Esto permite que los dispositivos que usan controladores básicos, como las unidades flash USB, funcionen según lo esperado mientras bloquean sistemas más avanzados, como impresoras.

- Módulo de plataforma segura 2.0 Surface Hub tiene un módulo de plataforma segura diferenciado (dTPM) estándar del sector para generar y almacenar claves criptográficas y hashes. El dTPM protege las claves que se usan para la comprobación de las fases de arranque, la clave maestra de BitLocker, la clave de inicio de sesión sin contraseña y mucho más. El dTPM cumple la certificación FIPS 140-2 de nivel 2, el estándar de seguridad de equipos de la administración de Estados Unidos, y cumple con la certificación de criterios comunes usada en todo el mundo.

Seguridad inalámbrica para Surface Hub

Surface Hub usa la tecnología Wi-Fi Direct o Miracast y los estándares 802.11, Acceso protegido Wi-Fi (WPA2) y Wireless Protected Setup (WPS) asociados. Dado que el dispositivo solo admite WPS (en lugar de clave precompartida de WPA2 (PSK) o WPA2 Enterprise), los problemas que se asociaban tradicionalmente con el cifrado 802.11 se simplificaron por diseño.

Surface Hub funciona a la par con el campo de los receptores miracast. Por lo tanto, es vulnerable a un conjunto similar de vulnerabilidades de seguridad que todos los dispositivos de red inalámbrica basados en WPS. Pero la implementación de Surface Hub de WPS tiene precauciones adicionales integradas. Además, su arquitectura interna ayuda a evitar que un atacante que ha puesto en peligro la capa Wi-Fi Direct/Miracast pase de la interfaz de red a otras superficies de ataque y redes empresariales conectadas.

Miracast pertenece al estándar de Wi-Fi Display, que también es compatible con el protocolo de Wi-Fi Direct. Estos estándares son compatibles con dispositivos móviles modernos para colaboración y uso compartido de pantalla. Wi-Fi Direct o Wi-Fi "punto a punto" (P2P) es un estándar publicado por Wi-Fi Alliance para redes "ad hoc". Esto permite que los dispositivos compatibles se puedan comunicar directamente y creen grupos de redes sin necesidad de un punto de acceso Wi-Fi tradicional o una conexión a Internet.

La seguridad de Wi-Fi Direct la proporciona WPA2 con el estándar WPS. Los dispositivos pueden autenticarse con un PIN numérico, un botón de comando físico o virtual, o un mensaje fuera de banda mediante transmisión de datos en proximidad. Surface Hub es compatible de forma predeterminada con el botón de comando y con métodos PIN.

Cómo surface hub aborda Wi-Fi vulnerabilidades directas

Vulnerabilidades y ataques en el proceso de invitación, difusión y detección de Wi-Fi Direct: Wi-Fi ataques directos o miracast pueden tener como objetivo puntos débiles en el establecimiento del grupo, la detección del mismo nivel, la difusión de dispositivos o los procesos de invitación.

| Wi-Fi vulnerabilidad directa | Mitigación de Surface Hub |

|---|---|

| El proceso de detección puede permanecer activo durante un período de tiempo prolongado, lo que podría permitir que se establezcan invitaciones y conexiones sin la aprobación del propietario del dispositivo. | Surface Hub solo funciona como propietario del grupo, que no realiza los procesos de detección de cliente ni negociación de GO. Puede deshabilitar completamente la proyección inalámbrica para desactivar la difusión. |

| La invitación y detección a través de PBC permiten a un atacante no autenticado realizar intentos de conexión repetidos o se aceptan automáticamente conexiones no autenticadas. | Al requerir la seguridad del PIN de WPS, los administradores pueden reducir el potencial de dichas conexiones no autorizadas o "bombas de invitación", en las que las invitaciones se envían repetidamente hasta que un usuario acepta por error una. |

Wi-Fi Protected Setup (WPS) push button connect (PBC) vs PIN entry: Las debilidades públicas se han demostrado en el diseño y la implementación del método WPS-PIN. WPS-PBC tiene otras vulnerabilidades que podrían permitir ataques activos contra un protocolo diseñado para un uso único.

| Wi-Fi vulnerabilidad directa | Mitigación de Surface Hub |

|---|---|

| WPS-PBC es vulnerable a atacantes activos. La especificación wps indica: "El método PBC tiene cero bits de entropía y solo protege contra ataques de interceptación pasiva. PBC protege contra ataques de interceptación y toma medidas para evitar que un dispositivo se una a una red que el propietario del dispositivo no seleccionó. Sin embargo, la ausencia de autenticación significa que PBC no protege frente a ataques activos". Los atacantes pueden usar atascos inalámbricos selectivos u otras técnicas de denegación de servicio para desencadenar un Wi-Fi direct GO o conexión no intencionada. Además, un atacante activo que simplemente tenga proximidad física puede derribar repetidamente cualquier Wi-Fi grupo directo e intentar el ataque hasta que se realice correctamente. | Habilita la seguridad de WPS-PIN en la configuración de Surface Hub. La especificación Wi-Fi WPS indica: "El método PBC solo debe utilizarse si no hay ningún registrador compatible con PIN disponible y el usuario de WLAN está dispuesto a aceptar los riesgos asociados al PBC". |

| Las implementaciones de WPS-PIN pueden estar sujetas a ataques por fuerza bruta que tienen como objetivo una vulnerabilidad en el estándar WPS. El diseño de la verificación de PIN dividido produjo varias vulnerabilidades de implementación en los últimos años en una amplia gama de fabricantes de hardware de Wi-Fi. En 2011, los investigadores Stefan Viehböck y Craig Heffner publicaron información sobre esta vulnerabilidad y herramientas como "Reaver" como una prueba de concepto. | La implementación de WPS de Microsoft en Surface Hub cambia el PIN cada 30 segundos. Para descifrar el PIN, un atacante debe completar toda la vulnerabilidad de seguridad en menos de 30 segundos. Dado el estado actual de las herramientas y la investigación en esta área, es poco probable que un ataque de descifrado de PIN por fuerza bruta a través de WPS tenga éxito. |

| WPS-PIN se puede descifrar por un ataque sin conexión debido a la entropía de clave inicial débil (E-S1, E-S2). En 2014, Dominique Bongard describió un ataque "Pixie Dust" donde una mala aleatoriedad inicial para el generador de números pseudoaleatorios (PRNG) en el dispositivo inalámbrico permitió un ataque por fuerza bruta sin conexión. | La implementación de WPS de Microsoft en Surface Hub no es susceptible a este ataque por fuerza bruta de PIN sin conexión. El PIN de WPS es aleatorio para cada conexión. |

Exposición no intencionada de los servicios de red: Los demonios de red que están diseñados para los servicios Ethernet o WLAN pueden exponerse accidentalmente debido a una configuración incorrecta (por ejemplo, el enlace a las interfaces "all"/0.0.0.0). Otras causas posibles incluyen un firewall de dispositivos mal configurado o la falta de reglas de firewall.

| Wi-Fi vulnerabilidad directa | Mitigación de Surface Hub |

|---|---|

| Un error de configuración enlaza un servicio de red no autenticado o vulnerable a interfaces "all", incluida la interfaz de Wi-Fi Direct. Esto puede exponer servicios que no deben ser accesibles para Wi-Fi clientes directos, que pueden autenticarse de forma débil o automática. | En Surface Hub, las reglas de firewall predeterminadas solo permiten los puertos de red TCP y UDP necesarios y, de forma predeterminada, deniegan todas las conexiones entrantes. Configure la autenticación segura habilitando el modo WPS-PIN. |

Puente Wi-Fi redes directas y otras redes cableadas o inalámbricas: El puente de red entre redes WLAN o Ethernet es una infracción de la especificación Wi-Fi Direct. Este tipo de puente o configuración incorrecta puede reducir o quitar eficazmente los controles de acceso inalámbrico para la red corporativa interna.

| Wi-Fi vulnerabilidad directa | Mitigación de Surface Hub |

|---|---|

| Los dispositivos de Wi-Fi Direct podrían permitir acceso no autenticado o deficiente para las conexiones de red conectadas. Esto podría permitir Wi-Fi redes directas enrutar el tráfico a LaN Ethernet interna u otra infraestructura o a redes WLAN empresariales en violación de los protocolos de seguridad de TI existentes. | Surface Hub no se puede configurar para puentear interfaces inalámbricas ni permitir el enrutamiento entre redes dispares. Las reglas de firewall predeterminadas agregan una defensa más profunda para este tipo de conexiones de enrutamiento o puente. |

El uso de Wi-Fi modo "heredado" directo: La exposición a redes o dispositivos no deseados puede producirse cuando se trabaja en modo "heredado". Si no está habilitado el PIN de WPS, se podrían producir conexiones no intencionadas o suplantación de identidades del dispositivo.

| Wi-Fi vulnerabilidad directa | Mitigación de Surface Hub |

|---|---|

| Al ser compatible con los clientes de infraestructura 802.11 y Wi-Fi Direct, el sistema funciona en un modo de compatibilidad "heredado". Esto puede exponer la fase de configuración de conexión indefinidamente, lo que permite unir grupos o invitar a los dispositivos a conectarse bien después de que finalice la fase de configuración prevista. | Surface Hub no admite Wi-Fi clientes heredados directos. Solo se pueden realizar conexiones de Wi-Fi Direct a Surface Hub, incluso cuando el modo PIN de WPS está habilitado. |

Wi-Fi Direct negociación de GO durante la configuración de la conexión: el propietario del grupo en Wi-Fi Direct es análogo al "punto de acceso" en una red inalámbrica convencional 802.11. Un dispositivo malintencionado puede sortear la negociación.

| Wi-Fi vulnerabilidad directa | Mitigación de Surface Hub |

|---|---|

| Si los grupos se establecen dinámicamente o se puede crear el dispositivo Wi-Fi Direct para unirse a nuevos grupos, la negociación del propietario del grupo se puede ganar mediante un dispositivo malintencionado que siempre especifica el valor máximo de "intención" del propietario del grupo de 15. (Pero se produce un error en la conexión si el dispositivo está configurado para ser siempre propietario del grupo). | Surface Hub aprovecha Wi-Fi "Modo autónomo" directo, que omite la fase de negociación de GO de la configuración de la conexión. Y Surface Hub siempre es el propietario del grupo. |

Desautorización Wi-Fi no intencionada o malintencionada: Wi-Fi desautorización es un ataque antiguo en el que un atacante local puede acelerar las fugas de información en el proceso de configuración de la conexión, desencadenar nuevos protocolos de enlace de cuatro vías, dirigir Wi-Fi WPS-PBC directo para ataques activos o crear ataques de denegación de servicio.

| Wi-Fi vulnerabilidad directa | Mitigación de Surface Hub |

|---|---|

| Los paquetes de desautorización pueden ser enviados por un atacante no autenticado para hacer que la estación vuelva a autenticarse y, a continuación, oler el protocolo de enlace resultante. Pueden intentarse ataque criptográfico o de fuerza bruta en el protocolo de enlace resultante. La mitigación de estos ataques incluye la aplicación de directivas de longitud y complejidad para claves previamente compartidas, la configuración del punto de acceso (si procede) para detectar niveles malintencionados de paquetes de desautorización y el uso de WPS para generar automáticamente claves seguras. En el modo PBC, el usuario interactúa con un botón físico o virtual para permitir la asociación arbitraria de dispositivos. Este proceso debe producirse solo durante la instalación, dentro de una ventana corta. Una vez que el botón se "inserta automáticamente", el dispositivo aceptará cualquier estación que se asocie a través de un valor pin canónico (todos ceros). La desautenticación puede forzar un proceso de instalación repetido. | Surface Hub usa WPS en modo PIN o PBC. No se permite ninguna configuración de PSK. Este método ayuda a aplicar la generación de claves seguras. Lo mejor es habilitar la seguridad de WPS-PIN para Surface Hub. |

| Además de los ataques por denegación de servicio, los paquetes de desautorización se pueden usar para desencadenar una reconexión que vuelva a abrir la ventana de oportunidad para los ataques activos contra WPS-PBC. | Habilite la seguridad de WPS-PIN en la configuración de Surface Hub. |

Divulgación de información inalámbrica básica: Las redes inalámbricas, 802.11 o de otro modo, están inherentemente en riesgo de divulgación de información. Aunque esta información es principalmente metadatos de conexión o dispositivo, este problema sigue siendo un riesgo conocido para cualquier administrador de red 802.11. Wi-Fi Direct con autenticación de dispositivos a través de PIN de WPS revela eficazmente la misma información como una red PSK o Enterprise 802.11

| Wi-Fi vulnerabilidad directa | Mitigación de Surface Hub |

|---|---|

| Durante la difusión, la configuración de la conexión o incluso el funcionamiento normal de las conexiones ya cifradas, la información básica sobre los dispositivos y los tamaños de paquetes se transmite de forma inalámbrica. En un nivel básico, un atacante local que esté dentro del rango inalámbrico puede examinar los elementos de información 802.11 pertinentes para determinar los nombres de los dispositivos inalámbricos, las direcciones MAC del equipo de comunicación y posiblemente otros detalles, como la versión de la pila inalámbrica, los tamaños de paquetes o las opciones configuradas de punto de acceso o propietario del grupo. | La red Wi-Fi Direct que usa Surface Hub no se puede proteger aún más de las fugas de metadatos, como en el caso de las redes inalámbricas 802.11 Enterprise o PSK. La seguridad física y la eliminación de posibles amenazas por proximidad inalámbrica pueden ayudar a reducir posibles fugas de información. |

Ataques inalámbricos de gemelos malignos o suplantación de identidad: Suplantar el nombre inalámbrico es una vulnerabilidad de seguridad simple y conocida que un atacante local puede usar para atraer a usuarios insospechados o equivocados para conectarse.

| Wi-Fi vulnerabilidad directa | Mitigación de Surface Hub |

|---|---|

| Al suplantar o clonar el nombre inalámbrico o "SSID" de la red de destino, un atacante puede engañar al usuario para que se conecte a una red falsa y malintencionada. Al admitir Miracast sin autenticar y unirse automáticamente, un atacante podría capturar los materiales de visualización previstos o iniciar ataques de red en el dispositivo de conexión. | Aunque no hay ninguna protección específica contra la unión de un Surface Hub suplantado, esta vulnerabilidad se mitiga parcialmente de dos maneras. En primer lugar, cualquier potencial ataque debe producirse físicamente dentro del alcance Wi-Fi. En segundo lugar, este ataque solo es posible durante la primera conexión. Las conexiones posteriores usan un grupo Wi-Fi Direct persistente y Windows recordará y priorizará esta conexión anterior durante el uso futuro del concentrador. (Nota: La suplantación de la dirección MAC, Wi-Fi canal y SSID simultáneamente no se consideró para este informe y puede dar lugar a un comportamiento de Wi-Fi incoherente). En general, esta debilidad es un problema fundamental para cualquier red inalámbrica 802.11 que no tenga protocolos WPA2 empresariales como EAP-TLS o EAP-PWD, que Wi-Fi Direct no admite. |

Directrices de refuerzo de Surface Hub

Surface Hub está diseñado para facilitar la colaboración y permitir que los usuarios puedan iniciar o unirse a reuniones de una manera rápida y eficaz. La configuración predeterminada Wi-Fi Direct para Surface Hub está optimizada para este escenario.

Para una seguridad adicional de la interfaz inalámbrica, los usuarios de Surface Hub deben habilitar la configuración de seguridad WPS-PIN. Esta configuración deshabilita el modo WPS-PBC y ofrece autenticación de cliente. Proporciona el mayor nivel de protección al evitar la conexión no autorizada a Surface Hub.

Si sigues teniendo problemas con la autenticación y la autorización para Surface Hub, te recomendamos que conectes el dispositivo a una red independiente. Puede usar Wi-Fi (como una red de Wi-Fi "invitado") o una red Ethernet independiente, preferiblemente una red física completamente diferente. Pero una VLAN también puede proporcionar seguridad adicional. Por supuesto, este enfoque puede impedir las conexiones a recursos o servicios de red internos y puede requerir una configuración de red adicional para recuperar el acceso.

También se recomienda:

- Instalación de actualizaciones regulares del sistema

- Actualizar la configuración de Miracast para deshabilitar el modo de presentación automática

Obtén más información

- Introducción al arranque seguro

- Introducción a BitLocker

- Introducción al control de aplicaciones

- Proteger y administrar Surface Hub 2S con SEMM y UEFI

- Cómo gestiona Surface Hub los problemas de seguridad de Wi-Fi Direct

- Control de aplicaciones de Windows Defender y protección basada en la virtualización de la integridad del código

- Herramientas de Surface para TI

- FIPS 140-2 nivel 2

- Certificación de criterios comunes