Procedimientos recomendados de seguridad para Surface Hubs que ejecutan Salas de Microsoft Teams en Windows

Ámbito

Nota

Este artículo se aplica a los nuevos dispositivos Surface Hub 3, dispositivos Surface Hub 2S actualizados con el cartucho de proceso surface hub 3 y dispositivos Surface Hub 2S migrados a la Salas de Teams en la plataforma Windows.

Introducción

En función de la posición de seguridad de su organización, es posible que desee tomar otras medidas de seguridad, como se describe en este artículo. Como mínimo, recomendamos las siguientes medidas:

- Cambio de la contraseña de administrador local predeterminada

- Establecimiento de una contraseña UEFI

- Protección física de Surface Hub 3

Sugerencia

Antes de empezar, revise las instrucciones para Salas de Microsoft Teams seguridad, que se centra principalmente en la seguridad de los dispositivos de conferencia de mesa: Salas de Teams sistemas certificados. El sistema operativo Windows 11 IoT Enterprise proporciona a los administradores de TI una variedad de opciones de administración y configuración centralizadas.

Cambio de la contraseña de administrador local predeterminada

La cuenta de administrador local predeterminada es un punto de entrada conocido para actores malintencionados. Si la contraseña de administrador predeterminada permanece sin cambios después de la primera configuración, el dispositivo podría ser vulnerable a infracciones de datos, manipulación del sistema u otro acceso no autorizado.

Para cambiar la contraseña de administrador local en Surface Hub

- Inicie sesión con credenciales de administrador y vaya a Opciones de inicio de sesión de cuentas > de configuración > Cambio de > contraseña>.

- Escriba la contraseña predeterminada actual: sfb.

- Cree una nueva contraseña, confirme la contraseña y agregue una sugerencia. Para obtener más información, consulta Cambiar o restablecer la contraseña de Windows.

Sugerencia

Cuando se une a Microsoft Entra ID (Azure AD), puede usar Windows LAPS (solución de contraseña de administrador local). Aunque LAPS no quita las cuentas de administrador local, administra automáticamente las contraseñas de administrador local, lo que garantiza que están aleatorias y almacenadas de forma segura en AD. Esto reduce el riesgo asociado a contraseñas de administrador obsoletas o ampliamente conocidas. Para obtener más información, consulta Microsoft Intune compatibilidad con Windows LAPS.

Establecimiento de una contraseña UEFI

Unified Extensible Firmware Interface (UEFI) es una interfaz de firmware avanzada diseñada para reemplazar el BIOS tradicional (sistema básico de entrada/salida), que proporciona características mejoradas, como seguridad mejorada, tiempos de arranque más rápidos y compatibilidad con unidades de disco duro más grandes en sistemas operativos Windows modernos. Al establecer una contraseña UEFI, se agrega una capa adicional de seguridad, lo que impide que los usuarios no autorizados cambien la configuración de firmware del dispositivo. Establezca una contraseña UEFI segura y guárdala en una ubicación segura.

Usa surface IT Toolkit para establecer una contraseña UEFI con el modo de administración de Surface Enterprise (SEMM).

Inscripción de Surface Hub en SEMM

Necesita una unidad USB dedicada con al menos 50 MB de espacio de almacenamiento.

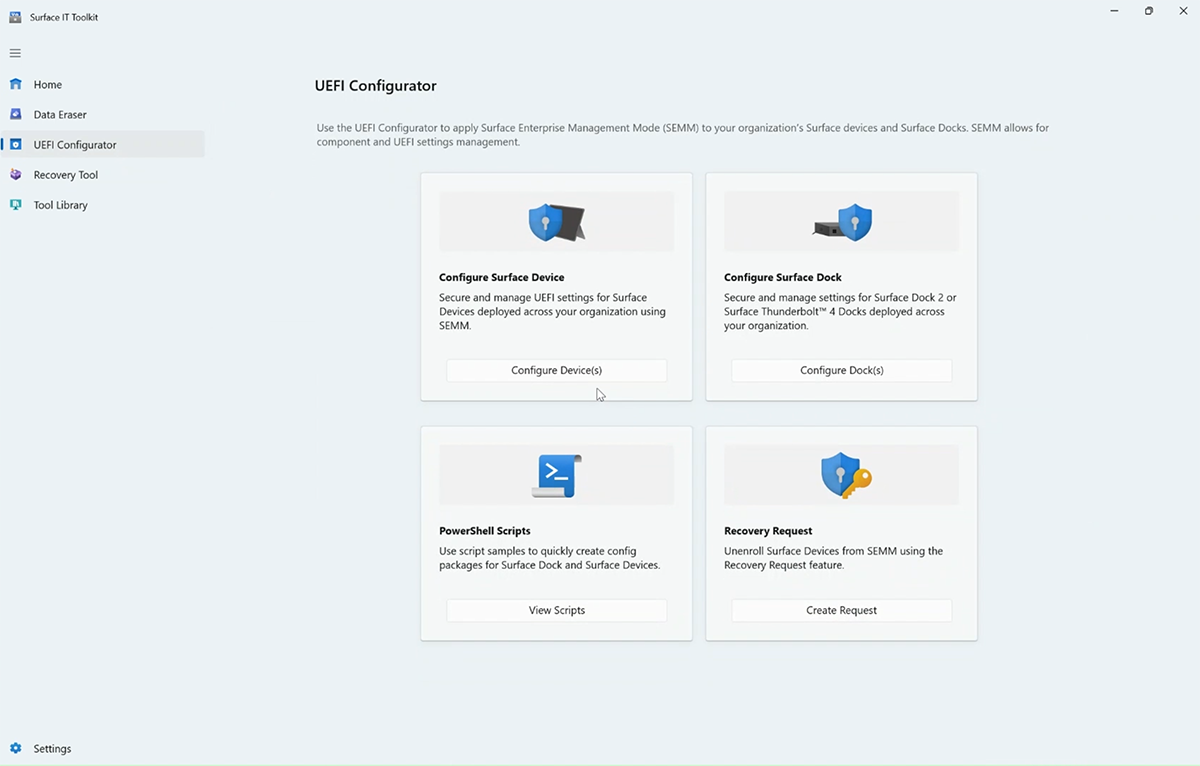

Abra el kit de herramientas de TI y seleccione UEFI Configurator>Configure devices (Configurar dispositivos).

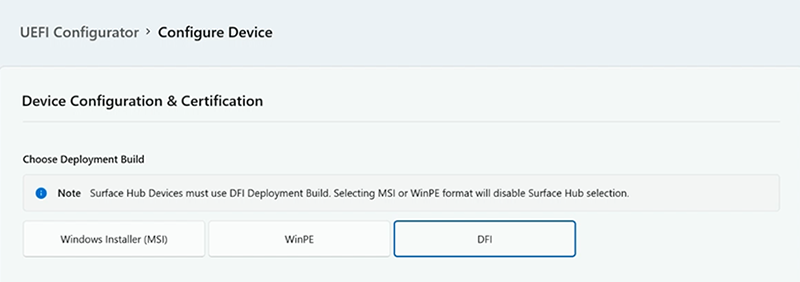

En Elegir compilación de implementación, seleccione DFI.

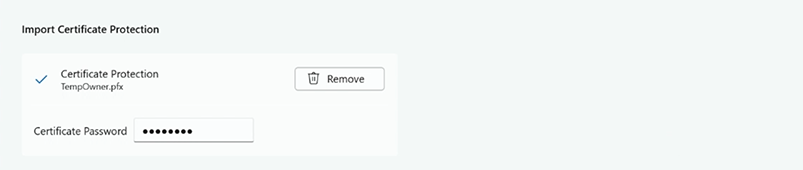

En Importar protección de certificados, agregue el certificado de Intercambio de información personal (PFE) de la organización.

Nota

En este artículo se supone que obtiene certificados de un proveedor de terceros o que ya tiene experiencia en servicios de certificados PKI y que sabe cómo crear los suyos propios. Para obtener más información, consulte los requisitos de certificado SEMM y la documentación de la arquitectura de Certificate Services .

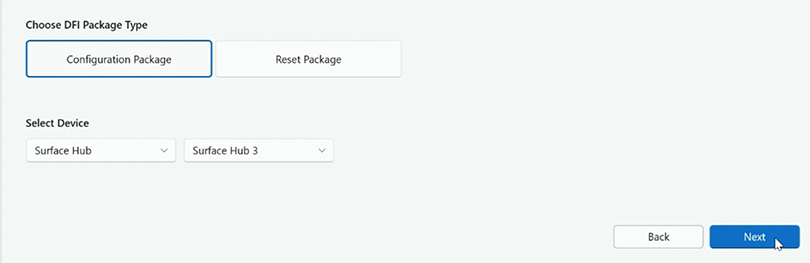

En Tipo de paquete DFI, seleccione Paquete de configuración. En Dispositivo, selecciona Surface Hub>Surface Hub 3 y selecciona Siguiente.

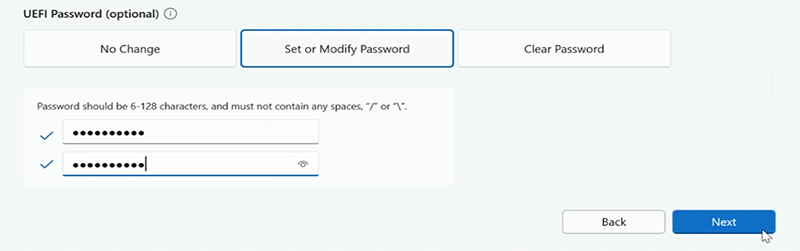

En UeFI Password (Contraseña de UEFI ), seleccione Set or Modify Password (Establecer o modificar contraseña ) y, a continuación, escriba y confirme la contraseña. Seleccione Siguiente.

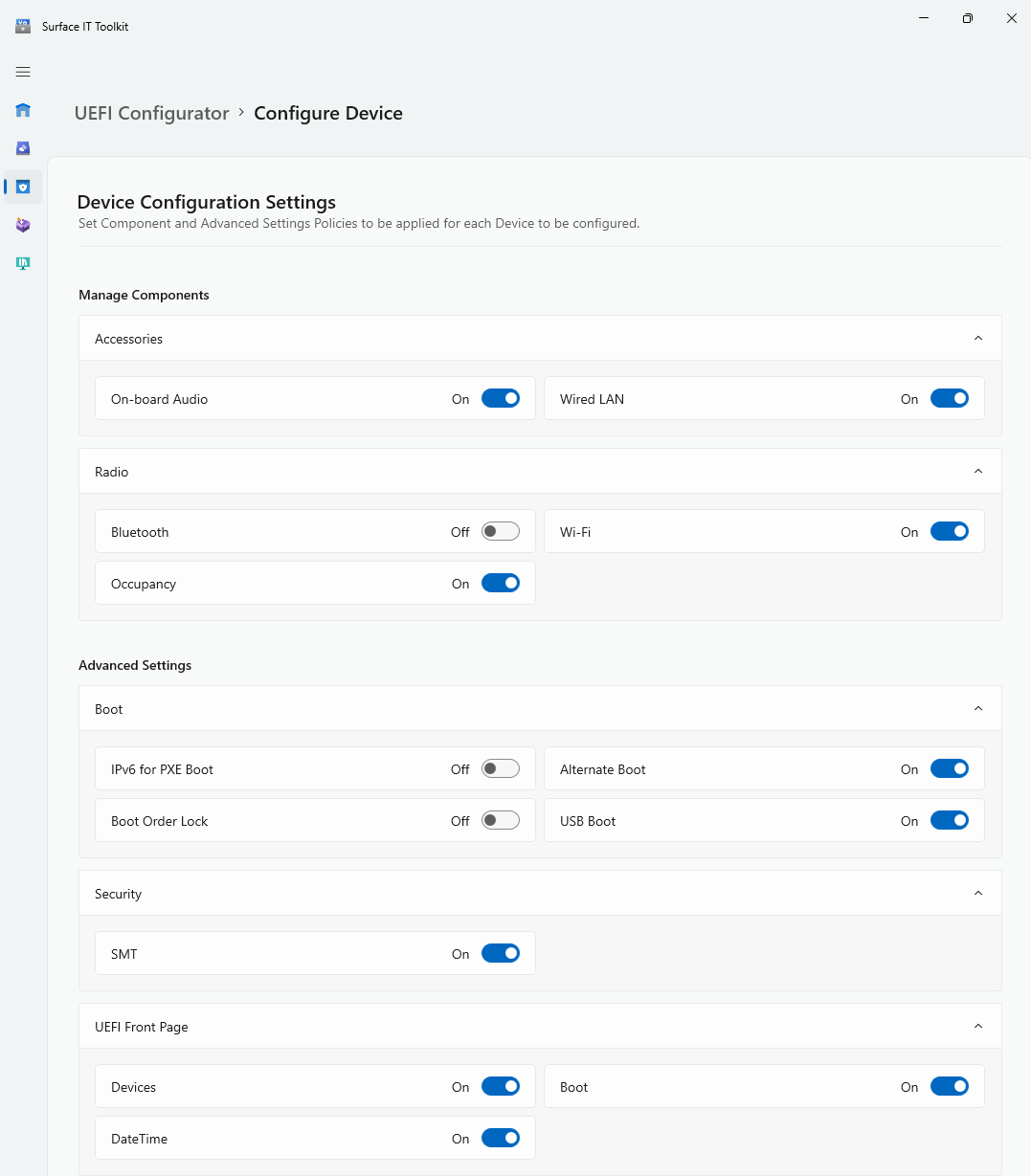

Opcionalmente, puede configurar componentes y opciones avanzadas, como se describe en la sección Administración de la configuración de UEFI con SEMM, en esta página. De lo contrario, seleccione Siguiente.

Seleccione la unidad USB y elija Crear.

Tras la creación correcta del paquete, el configurador muestra los dos últimos caracteres de la huella digital del certificado. Necesitas estos caracteres al importar la configuración a Surface Hub.

Protección física de Surface Hub

La seguridad física es una herramienta tan crucial como la seguridad digital. Dispositivos como Surface Hub en salas de conferencias públicas pueden ser susceptibles a daños físicos o alteraciones. Para proteger Surface Hub, tenga en cuenta los pasos siguientes:

- Sellos evidentes de alteración: Use sellos evidentes de alteración en el dispositivo. Si alguien intenta abrir el dispositivo, el sello muestra signos de alteración.

- Cables y bloqueos de seguridad: Use cables de seguridad y bloqueos para proteger el dispositivo a un objeto pesado o inamovible, lo que dificulta que alguien salga con él.

- Vigilancia: Dependiendo del entorno del lugar de trabajo, puede optar por instalar cámaras de vigilancia en la sala de conferencias. La mera presencia de cámaras puede disuadir a posibles malhechos.

Diferencias con Windows 10 Team en Surface Hub & Surface Hub 2S

Las siguientes características de seguridad ya no están habilitadas de forma predeterminada en Surface Hub que ejecuta Salas de Teams en Windows:

BitLocker

Puede habilitar BitLocker a través de Intune cuando se une a Microsoft Entra ID (Azure AD). Consulta Cifrar dispositivos Windows con BitLocker en Intune para obtener más información.

Para habilitar BitLocker en un Surface Hub independiente que ejecuta Salas de Teams en Windows

Inicie sesión en Surface Hub con credenciales de administrador.

Seleccione Inicio, escriba **Control y abra Panel de control.

Seleccione System & SecurityBitLocker Drive Encryption (Cifrado> de unidad bitlocker de seguridad > del sistema)Activar BitLocker.

Integridad de código del modo usuario (UMCI)

UMCI aplica directivas de integridad de código y garantiza que solo se ejecute código de confianza en modo de usuario, lo que ayuda a evitar la ejecución de código malintencionado o que no es de confianza. Puede configurar UMCI a través de directiva de grupo cuando Hub 3 esté unido a un dominio Microsoft Entra o mediante cmdlets de PowerShell. UMCI forma parte de un conjunto de características que puedes administrar con el Control de aplicaciones de Windows Defender (WDAC), que también incluye directivas de integridad de código configurables. Para obtener más información, consulta Descripción de las reglas de directivas de Windows Defender Application Control (WDAC) y las reglas de archivo.

Administración de Salas de Microsoft Teams Pro

Se recomienda encarecidamente usar la licencia del portal de administración de Salas de Microsoft Teams Pro. Esta plataforma de administración basada en la nube está diseñada para elevar la experiencia de la sala de reuniones al ofrecer supervisión y actualizaciones proactivas para Salas de Microsoft Teams dispositivos y sus periféricos. Diseñado para organizaciones que buscan optimizar sus entornos de reuniones, este servicio garantiza la supervisión y administración en tiempo real de Salas de Microsoft Teams dispositivos, incluido Surface Hub. Al adoptar esta solución, las organizaciones pueden mejorar significativamente la facilidad de uso y la confiabilidad de los usuarios finales, lo que garantiza experiencias de reunión sin problemas.

- Operaciones inteligentes: utiliza software y aprendizaje automático para automatizar las actualizaciones, detectar problemas y resolver problemas de Salas de Microsoft Teams.

- Actualizaciones de seguridad oportunas: la administración automatizada de actualizaciones garantiza que las revisiones de seguridad se apliquen rápidamente a medida que estén disponibles, lo que minimiza la ventana de vulnerabilidad y protege los dispositivos frente a amenazas de seguridad conocidas.

- Administración de actualizaciones: automatiza la orquestación de las actualizaciones de la aplicación de reunión y Windows en función de los anillos de implementación configurables por el cliente.

Para obtener más información, consulte Administración de Salas de Microsoft Teams Pro.

Administración empresarial de Surface Hub que ejecuta Salas de Teams en Windows

Se recomienda unir Surface Hub a Microsoft Entra ID (Azure AD) y administrar el dispositivo mediante Microsoft Intune o solución de administración de dispositivos móviles (MDM) equivalente. En la tabla siguiente se describen las opciones de administración de configuración para Intune.

| Característica | Descripción | Más información |

|---|---|---|

| Perfiles de configuración de dispositivos | Usa la configuración de endpoint protection de Intune para configurar Windows Defender, la configuración de firewall y otras características de seguridad para proteger el dispositivo frente a posibles amenazas. | Creación de perfiles de dispositivo en Microsoft Intune |

| Directivas de cumplimiento de dispositivos | Asegúrese de que el dispositivo cumple con los estándares de seguridad de su organización. Si un dispositivo no cumple el cumplimiento (por ejemplo, si no se instala una actualización necesaria), puede configurar notificaciones o acciones de corrección automatizadas. | Creación de directivas de cumplimiento de dispositivos en Microsoft Intune |

| Administración de actualizaciones | Use la configuración predeterminada de administración de actualizaciones para instalar automáticamente las actualizaciones durante una ventana de mantenimiento nocturno. Intune proporciona más opciones para personalizar si es necesario. | Windows Update configuración que puede administrar con Intune directivas de anillo de actualización para dispositivos Windows 10/11. |

| Administración de aplicaciones | Usa Intune para administrar las aplicaciones instaladas en Surface Hub en Salas de Teams en Windows. Asegúrese de que solo se instalan y actualizan periódicamente las aplicaciones necesarias relacionadas con la funcionalidad de Salas de Teams. | Administración y protección de aplicaciones en Intune |

| Cifrado de BitLocker | Asegúrese de que el almacenamiento del dispositivo está cifrado mediante BitLocker. Esto protege los datos contra el acceso no autorizado o el robo de dispositivos. A diferencia de Surface Hub 2S, BitLocker no está instalado de forma predeterminada. | Cifrado de dispositivos Windows con BitLocker en Intune |

| Solución de contraseña de administrador local de Windows | Windows LAPS administra automáticamente las contraseñas de administrador local, lo que garantiza que estén aleatorias y almacenadas de forma segura en Microsoft Entra ID (Azure AD). Esto reduce el riesgo asociado a contraseñas de administrador obsoletas o ampliamente conocidas. | Microsoft Intune compatibilidad con Windows LAPS |

| Acceso condicional | Configure directivas de acceso condicional para asegurarse de que el dispositivo solo puede acceder a los recursos corporativos cuando cumple condiciones específicas, como el cumplimiento de directivas de seguridad. | Uso del acceso condicional con directivas de cumplimiento de Microsoft Intune |

| Seguridad de red | Asegúrese de que el dispositivo está conectado a un segmento de red seguro. Use Intune para configurar Wi-Fi opciones, VPN u otras configuraciones de red para proteger los datos en tránsito. |

Crear un perfil de Wi-Fi para dispositivos en Microsoft Intune Puntos de conexión de la red para Microsoft Intune |

| Borrado y bloqueo remotos | En caso de un incidente de seguridad, asegúrese de que puede bloquear o borrar el dispositivo de forma remota mediante Intune. | Retirar o borrar dispositivos mediante Microsoft Intune |

| Auditoría y supervisión | Revise periódicamente los registros de auditoría y configure alertas para actividades sospechosas. Intune se integra con otras soluciones de seguridad de Microsoft, lo que proporciona una vista holística de la seguridad de los dispositivos. | Auditar los cambios y eventos en Microsoft Intune |

| Entrenamiento de usuarios | Instruya a los usuarios sobre cómo no dejar la información confidencial visible en la pantalla. Si su organización tiene Prevención de pérdida de datos de Microsoft Purview (DLP), puede definir directivas que impidan que los usuarios compartan información confidencial en un canal de Microsoft Teams o una sesión de chat. |

Prevención de pérdida de datos y Microsoft Teams |

Administración de la configuración de directiva de grupo en escenarios unidos a un dominio

Al integrar Salas de Teams con un dominio, es imperativo establecer una unidad organizativa (UO) independiente y dedicada específicamente para Salas de Teams. Este enfoque permite la aplicación de exclusiones de objetos directiva de grupo (GPO) directamente a esta unidad organizativa, lo que garantiza que solo las directivas pertinentes afecten a Salas de Teams objetos.

Deshabilite la herencia de GPO. Es fundamental deshabilitar toda la herencia de GPO dentro de esta unidad organizativa para evitar la aplicación de la configuración de directiva de grupo no admitida o irrelevante para Salas de Teams.

Aplique GPO a la unidad organizativa antes de unirse a un dominio. Asegúrese de que los objetos de máquina para Salas de Teams se crean dentro de esta unidad organizativa específica antes de la unión al dominio. Este paso es esencial para evitar la aplicación involuntaria de directivas de unidad organizativa de equipo predeterminadas para Salas de Teams y mantener la configuración y la posición de seguridad previstas.

Para obtener más información sobre la configuración de directiva de grupo en escenarios unidos a un dominio, consulte los siguientes recursos:

Administrar la configuración de UEFI con SEMM

SEMM permite a los administradores de TI bloquear las características en el nivel de firmware que podría desear implementar en función de la posición de seguridad del entorno. Abra Surface UEFI Configurator, como se explicó anteriormente, y vaya a las pantallas siguientes:

Para obtener descripciones de configuración, consulte Referencia de configuración de UEFI de SEMM.

Multiproceso simultáneo (SMT)

Conocido comúnmente como hiperthreading en procesadores Intel, SMT permite que un único núcleo de CPU físico ejecute varios subprocesos simultáneamente. Esto puede mejorar el rendimiento en aplicaciones multiproceso. Sin embargo, hay escenarios específicos en los que es posible que desee controlar la configuración de SMT. Algunas vulnerabilidades, como los ataques de canal lateral de ejecución especulativa (por ejemplo, error de terminal L1, vulnerabilidades mds), pueden aprovechar SMT para acceder a datos confidenciales. Deshabilitar SMT puede mitigar el riesgo asociado a estas vulnerabilidades, aunque a costa de cierto rendimiento. SMT está habilitado de forma predeterminada.

IPv6 para el arranque PXE

Si la infraestructura de red y los controles de seguridad están diseñados principalmente en torno a IPv4 y todavía necesitan estar totalmente equipados para controlar el tráfico IPv6 de forma segura, habilitar IPv6 para el arranque PXE podría presentar vulnerabilidades. Esto se debe a que IPv6 podría omitir algunos de los controles de seguridad existentes para IPv4.

Aunque la habilitación de IPv6 para el arranque PXE se alinea con el movimiento más amplio del sector hacia la adopción de IPv6, es esencial asegurarse de que la infraestructura de red, los controles de seguridad y las prácticas operativas están equipados para controlar IPv6 de forma segura. Si no es así, podría ser más seguro mantener IPv6 para el arranque PXE deshabilitado hasta que esas medidas estén en vigor.

Arranque alternativo & arranque USB

La capacidad de arrancar desde otro origen, como un dispositivo USB o Ethernet, proporciona flexibilidad para la recuperación del sistema, pero también puede introducir vulnerabilidades:

- Sistemas operativos no autorizados: si el arranque alternativo está habilitado, un atacante con acceso físico al dispositivo podría arrancar el sistema mediante un sistema operativo no autorizado desde una unidad USB. Esto podría omitir los controles de seguridad del sistema operativo principal.

- Extracción de datos: un atacante podría arrancar desde un dispositivo externo a un sistema que permita el acceso directo al almacenamiento interno, lo que podría extraer datos confidenciales.

- Instalación de malware: el arranque desde un origen que no es de confianza podría introducir malware, rootkits u otro software malintencionado en el nivel del sistema.

Dadas estas implicaciones, las organizaciones en entornos de trabajo altamente seguros podrían optar por deshabilitar el arranque alternativo y el arranque USB para reducir el riesgo de acceso o manipulación no autorizados.

Bloqueo de orden de arranque

Al habilitar el "Bloqueo de orden de arranque", se mejora la posición de seguridad asegurándose de que solo arranca desde orígenes autorizados. El bloqueo del pedido de arranque está desactivado de forma predeterminada.