Integración de F5 BIG-IP con Microsoft Entra ID

Puesto que los escenarios de amenazas y el uso de varios dispositivos móviles aumentan, las organizaciones se están replanteando el acceso a los recursos y la gobernanza. Algunos de los programas de modernización incluyen evaluar la preparación entre identidades, dispositivos, aplicaciones, infraestructura, red y datos. Puede obtener información sobre el marco de Confianza cero para habilitar el trabajo remoto y la herramienta de valoración de Confianza cero.

La transformación digital es un recorrido a largo plazo, y los recursos potencialmente críticos están expuestos hasta que se modernizan. El objetivo del acceso híbrido seguro (SHA) de F5 BIG-IP y Microsoft Entra ID es mejorar el acceso remoto a las aplicaciones de en el entorno local y reforzar la seguridad de los servicios heredados vulnerables.

Los estudios estiman que entre el 60 % y el 80 % de las aplicaciones de entorno local son heredadas o incapaces de integrarse con Microsoft Entra ID. En el mismo estudio se indica que una gran proporción de sistemas similares se ejecuta en versiones anteriores de SAP, Oracle, SAGE y otras cargas de trabajo conocidas para servicios críticos.

SHA permite a las organizaciones seguir usando inversiones en la entrega de aplicaciones y redes de F5. Con Microsoft Entra ID, SHA hace de puente con el plano de control de identidad.

Ventajas

Cuando Microsoft Entra ID realiza una autenticación previa para el acceso a los servicios publicados de BIG-IP, se obtienen muchas ventajas:

- Autenticación sin contraseña con:

Entre otras ventajas se incluyen las siguientes:

- Un plano de control para gestionar la identidad y el acceso

- Acceso condicional preventivo

- Autenticación multifactor de Microsoft Entra

- Protección adaptativa mediante la generación de perfiles de riesgo de usuario y sesión

- Autoservicio de restablecimiento de contraseña (SSPR)

- Administración de derechos para el acceso controlado de invitados

- Detección y control de aplicaciones

- Supervisión y análisis de amenazas con Microsoft Sentinel

Descripción del escenario

Como controlador de entrega de aplicaciones (ADC) y red privada virtual de capa de socket segura (SSL-VPN), un sistema de BIG-IP proporciona acceso local y remoto a algunos servicios, entre los que se incluyen:

- Aplicaciones web modernas y heredadas

- Aplicaciones no basadas en web

- Servicios de interfaz de programación de aplicaciones web (API) de Transferencia de estado representacional (REST) y Protocolo simple de acceso a objetos (SOAP)

BIG-IP Local Traffic Manager (LTM) sirve para la publicación de servicios seguros, mientras que un Administrador de directivas de acceso (APM) extiende las funciones de BIG-IP que habilitan la federación de identidades y el inicio de sesión único (SSO).

Con la integración, se logra la transición del protocolo a la protección heredada u otros servicios integrados, con controles como:

En el escenario, un BIG-IP es un proxy inverso que entrega la autenticación previa del servicio y la autorización a Microsoft Entra ID. La integración se basa en una confianza de federación estándar entre el APM y Microsoft Entra ID. Este escenario también se da con SHA. Para más información: Configuración de F5 BIG-IP SSL-VPN para el inicio de sesión único en Microsoft Entra Con SHA, puede proteger los recursos de Lenguaje de marcado de aserción de seguridad (SAML), Open Authorization (OAuth) y OpenID Connect (OIDC).

Nota:

Cuando se usa para el acceso local y para el acceso remoto, una instancia de BIG-IP puede ser en un cuello de botella para el acceso de Confianza cero a algunos servicios, como las aplicaciones de software como servicio (SaaS).

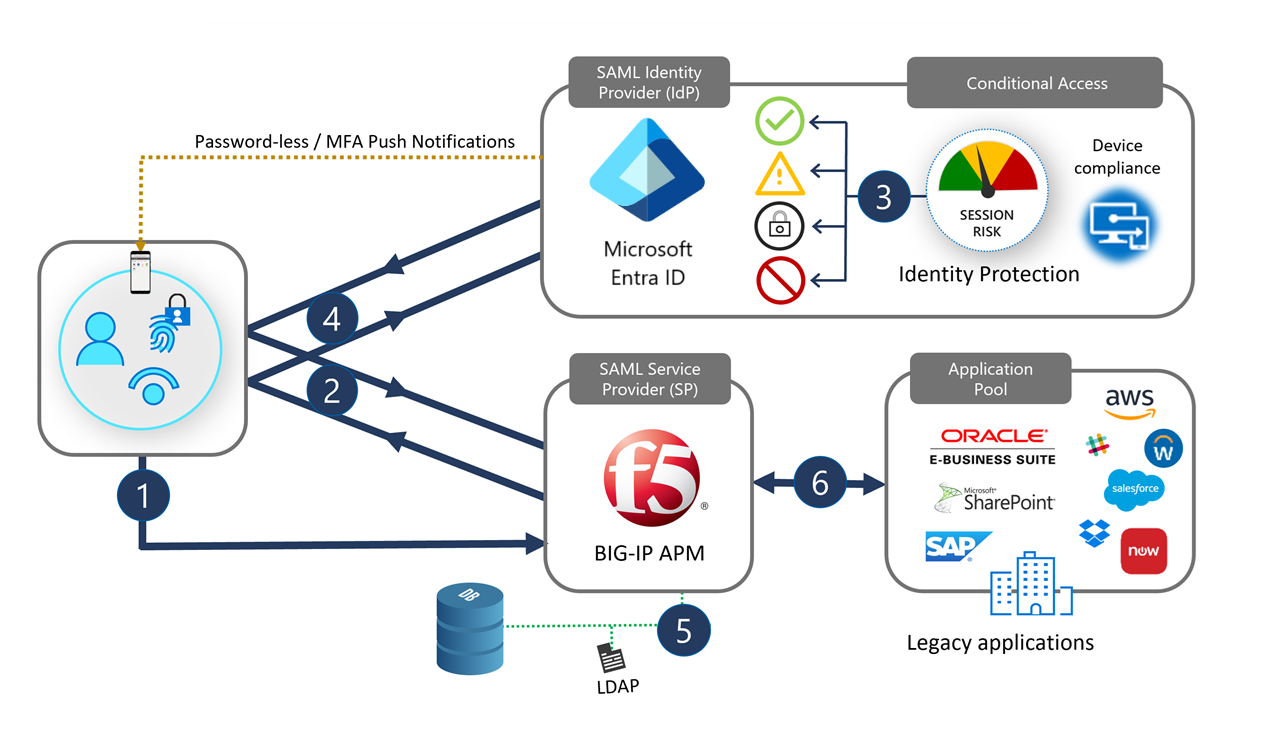

El siguiente diagrama ilustra el intercambio de autenticación previa de front-end entre un usuario, un BIG-IP y Microsoft Entra ID, en un flujo iniciado por un proveedor de servicios (SP). A continuación, muestra el enriquecimiento de la sesión de APM subsiguiente y el inicio de sesión único en los servicios back-end individuales.

- El usuario selecciona un icono de aplicación en el portal y resuelve la dirección URL en el proveedor de servicios de SAML (BIG-IP)

- BIG-IP redirige al usuario al proveedor de identidades (IdP) de SAML, Microsoft Entra ID, para la autenticación previa

- Microsoft Entra ID procesa las directivas de acceso condicional y acceso condicional para la autorización

- Los usuarios vuelven a BIG-IP y presentan las notificaciones SAML emitidas por Microsoft Entra ID

- BIG-IP solicita información de sesión para el inicio de sesión único y el control de acceso basado en rol (RBAC) del servicio publicado.

- BIG-IP reenvía la solicitud del cliente al servicio back-end.

Experiencia del usuario

Tanto si un empleado, un afiliado o un consumidor, la mayoría de los usuarios están familiarizados con la experiencia de inicio de sesión de Office 365. El acceso a los servicios BIG-IP es similar.

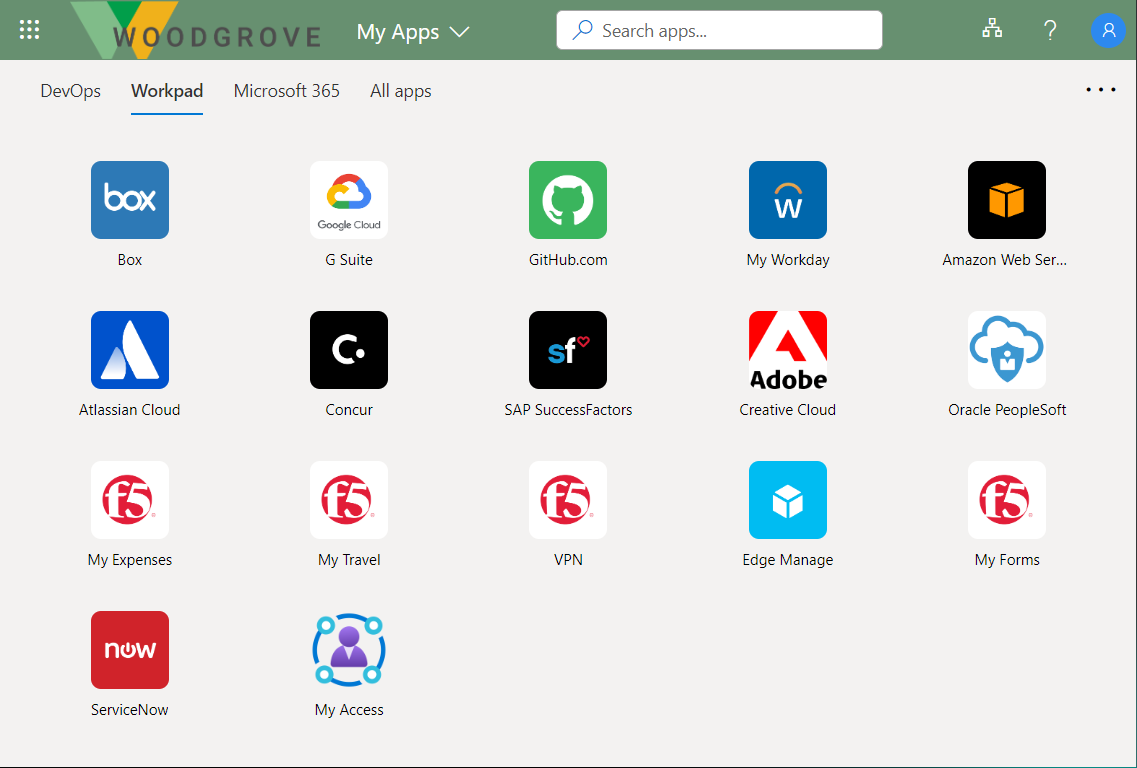

Los usuarios pueden encontrar los servicios publicados de BIG-IP en el portal Aplicaciones o en el iniciador de aplicaciones de Microsoft 365 con funcionalidades de autoservicio, independientemente del dispositivo o la ubicación. Los usuarios continúan teniendo acceso a los servicios publicados con el portal webtop de BIG-IP. Cuando los usuarios cierran sesión, SHA garantiza la terminación de la sesión para BIG-IP y Microsoft Entra ID, lo que ayuda a que los servicios permanezcan protegidos frente a accesos no autorizados.

Los usuarios acceden al portal Aplicaciones para encontrar los servicios publicados de BIG-IP y para administrar las propiedades de cuenta. Consulte la galería y la página en el gráfico siguientes.

Información y análisis

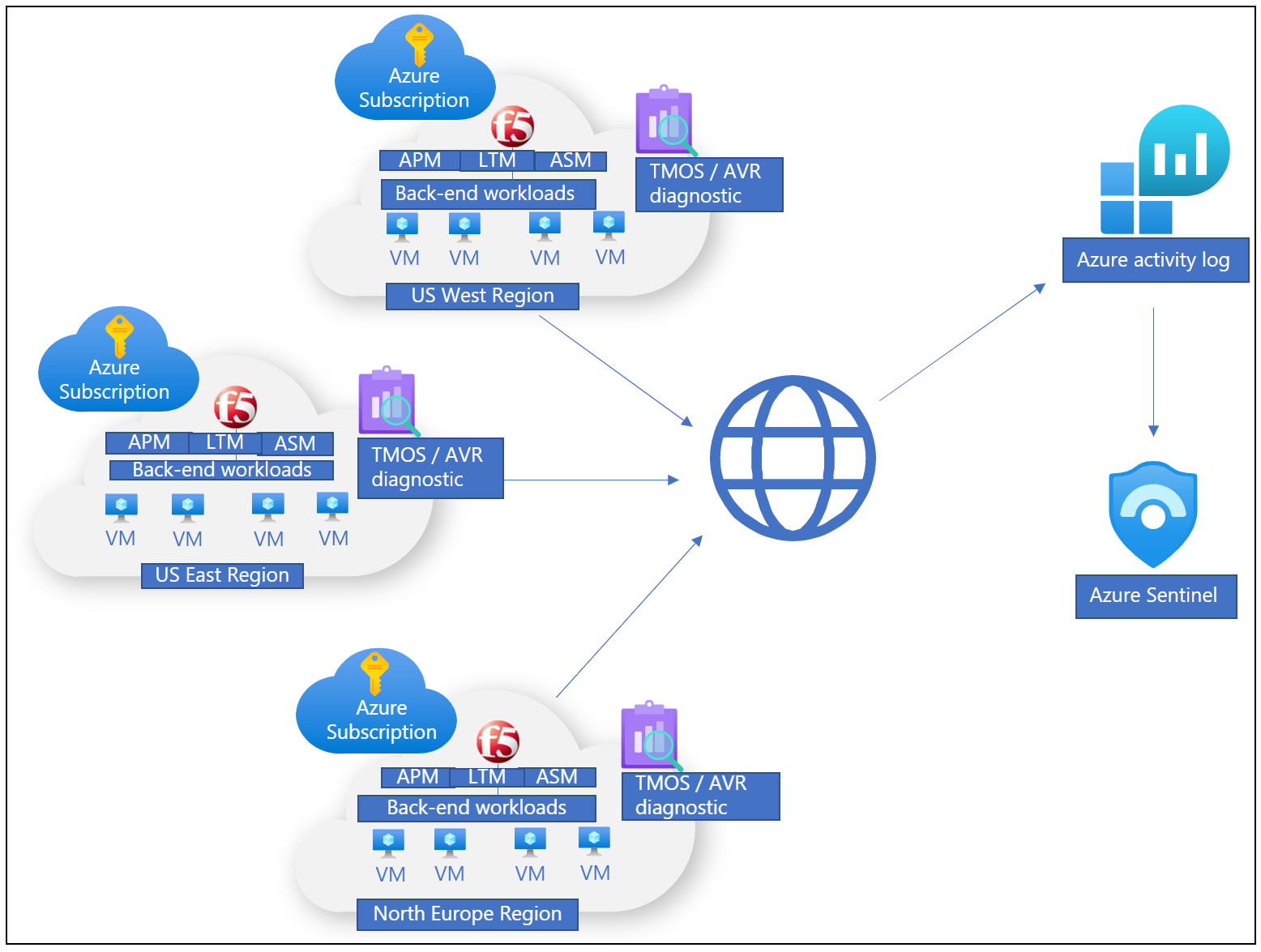

Puede supervisar las instancias de BIG-IP implementadas para asegurarse de que los servicios publicados son de alta disponibilidad, en un nivel de SHA y en funcionamiento.

Hay varias opciones para registrar eventos localmente o de forma remota a través de una solución de Administración de eventos e información de seguridad (SIEM), que permite el procesamiento de almacenamiento y telemetría. Para supervisar la actividad de Microsoft Entra ID y SHA, puede usar Azure Monitor y Microsoft Sentinel, juntos:

Información general de su organización, posiblemente en varias nubes, y en ubicaciones locales, como la infraestructura de BIG-IP.

Un plano de control con vista de señales, evitando la dependencia de herramientas complejas y dispares.

Requisitos previos de integración

No se necesita experiencia ni conocimientos previos de F5 BIG-IP para implementar el acceso híbrido seguro, aunque es recomendable que se familiarice con la terminología de F5 BIG-IP. Consulte el glosario del servicio F5.

La integración de un F5 BIG-IP con Microsoft Entra ID para SHA tiene los siguientes requisitos previos:

Una instancia de F5 BIG-IP que se ejecuta en:

- Dispositivo físico

- Hypervisor Virtual Edition, como Microsoft Hyper-V, VMware ESXi, máquina virtual basada en kernel de Linux (KVM) y Citrix Hypervisor

- Edición virtual de la nube, como Azure, VMware, KVM, Community Xen, MS Hyper-V, AWS, OpenStack y Google Cloud

Nota

La ubicación de la instancia de BIG-IP puede ser local o una plataforma en la nube compatible, incluida Azure. La instancia tiene conectividad a Internet, recursos que se publican y cualquier otro servicio.

Una licencia de APM de F5 BIG-IP activa:

- F5 BIG-IP® Best bundle

- Licencia independiente de F5 BIG-IP Access Policy Manager™ (APM).

- Licencia del complemento F5 BIG-IP Access Policy Manager™ (APM) en una instalación de F5 BIG-IP® Local Traffic Manager™ (LTM) ya existente.

- Una licencia de evaluación gratuita de 90 días de F5 BIG-IP Access Policy Manager™ (APM).

Licencia Microsoft Entra ID:

- Una suscripción gratuita de Azure tiene los requisitos básicos mínimos para el acceso híbrido seguro con autenticación sin contraseña.

- Una Suscripción Premium tiene Acceso condicional, autenticación multifactor y Protección de id. de Microsoft Entra

Escenarios de configuración

Puede configurar BIG-IP para SHA con opciones basadas en plantillas o una configuración manual. Los siguientes tutoriales ofrecen una guia sobre la implementación del acceso híbrido seguro BIG-IP y Microsoft Entra ID.

Configuración avanzada

El enfoque avanzado es una manera flexible de implementar SHA. Puede crear manualmente todos los objetos de configuración de BIG-IP. Use este enfoque para escenarios que no están en plantillas de configuración guiadas.

Tutoriales de configuración avanzada:

- Tutorial de implementación de F5 BIG-IP en Azure

- F5 BIG-IP SSL-VPN con Microsoft Entra SHA

- Azure AD B2C protege las aplicaciones mediante F5 BIG-IP

- Inicio de sesión único de F5 BIG-IP APM y Microsoft Entra para aplicaciones de Kerberos

- Inicio de sesión único de F5 BIG-IP APM y Microsoft Entra para aplicaciones basadas en encabezado

- Inicio de sesión único de F5 BIG-IP APM y Microsoft Entra para aplicaciones basadas en formularios

Configuración guiada y plantillas de Easy Button

El asistente para configuración guiada de BIG-IP versión 13.1 minimiza el tiempo y el esfuerzo para implementar escenarios comunes de publicación de BIG-IP. Su marco de flujo de trabajo proporciona una experiencia de implementación intuitiva para topologías de acceso específicas.

La versión 16.x de Configuración guiada tiene la característica Botón fácil. Los administradores no tienen que ir y venir entre Microsoft Entra ID y BIG-IP para habilitar los servicios para SHA. La implementación y la administración de directivas se controlan con el asistente de configuración guiada de APM y Microsoft Graph. Esta integración entre BIG-IP APM y Microsoft Entra ID garantiza que las aplicaciones admitan la federación de identidades, el inicio de sesión único y el acceso condicional de Microsoft Entra, sin la sobrecarga de administración de hacerlo para cada aplicación.

Tutoriales para usar plantillas de Easy Button, F5 BIG-IP Easy Button para el inicio de sesión único en:

- Aplicaciones Kerberos

- Aplicaciones basadas en encabezados

- Aplicaciones basadas en encabezados y protocolo ligero de acceso a directorios (LDAP)

- Oracle Enterprise Business Suite (EBS)

- Oracle JD Edwards

- Oracle PeopleSoft

- Descripción de la planificación de recursos empresariales SAP (ERP)

Acceso de invitado B2B de Microsoft Entra

El acceso de invitados Microsoft Entra B2B a las aplicaciones protegidas por SHA es posible, pero puede requerir pasos que no aparecen en los tutoriales. Un ejemplo es el inicio de sesión único de Kerberos, donde una instancia de BIG-IP realiza la delegación restringida de Kerberos (KCD) para obtener un vale de servicio de los controladores de dominio. Sin la representación local de un usuario invitado local, un controlador de dominio no respeta la solicitud porque no hay ningún usuario. Para admitir este escenario, asegúrese de que las identidades externas fluyen desde su inquilino de Microsoft Entra hasta el directorio usado por la aplicación.

Más información: Concesión a los usuarios B2B de Microsoft Entra ID acceso a las aplicaciones locales

Pasos siguientes

Puede realizar una prueba de concepto (POC) de SHA con la infraestructura de BIG-IP o mediante la Implementación de una máquina virtual de BIG-IP Virtual Edition en Azure. Tarda aproximadamente 30 minutos en implementar una máquina virtual (VM) en Azure. El resultado es el siguiente:

- Una plataforma segura para modelar un piloto de acceso híbrido seguro

- Una instancia de preproducción para probar nuevas revisiones y actualizaciones del sistema BIG-IP

Identifique una o dos aplicaciones que se van a publicar con BIG-IP y protegidas con SHA.

Nuestra recomendación es comenzar con una aplicación que aún no se ha publicado mediante una instancia de BIG-IP. Esta acción evita posibles interrupciones en los servicios de producción. Las directrices de este artículo pueden ayudarle a obtener información sobre el procedimiento para crear objetos de configuración BIG-IP y configurar SHA. Después, puede convertir los servicios publicados de BIG-IP en SHA.