Tutorial: Configuración de F5 BIG-IP Access Policy Manager para la autenticación Kerberos

En este tutorial, aprenderá a implementar el acceso híbrido seguro (SHA) con inicio de sesión único (SSO) en aplicaciones Kerberos mediante la configuración avanzada de Big-IP de F5. La habilitación de los servicios publicados de BIG-IP para el inicio de sesión único de Microsoft Entra ofrece muchas ventajas, entre las que se incluyen las siguientes:

- Mejora de la gobernanza de Confianza cero mediante la preautenticación de Microsoft Entra y el uso de la solución de aplicación de directivas de seguridad de acceso condicional.

- Consulte ¿Qué es el acceso condicional?

- Inicio de sesión único completo entre Microsoft Entra ID y los servicios publicados de BIG-IP

- Administración de identidades y acceso desde un único plano de control, el Centro de administración de Microsoft Entra

Para más información sobre las ventajas, consulte Integración de F5 BIG-IP con Microsoft Entra ID.

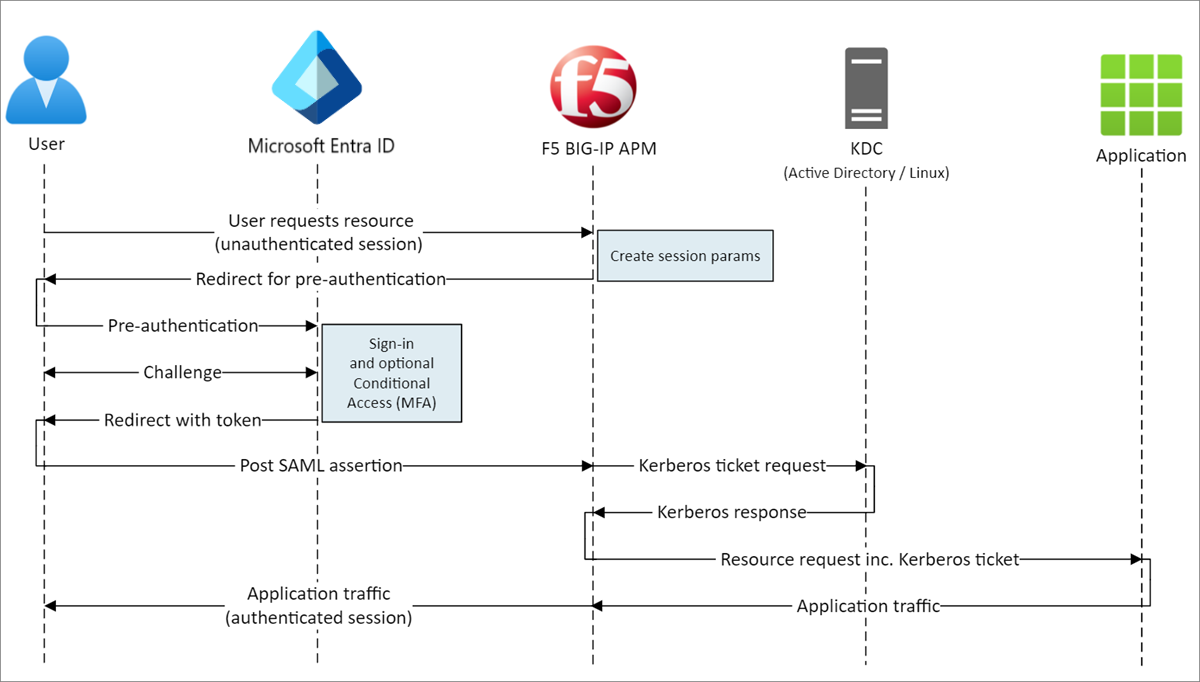

Descripción del escenario

En este escenario, configurará una aplicación de línea de negocio (LOB) para la autenticación Kerberos, también conocida como Autenticación integrada de Windows.

Para integrar la aplicación con Microsoft Entra ID se requiere el soporte de un protocolo basado en la federación, como Lenguaje de marcado de aserción de seguridad (SAML). Dado que la modernización de la aplicación presenta el riesgo de un posible tiempo de inactividad, hay otras opciones.

Al usar la delegación restringida de Kerberos (KCD) para el inicio de sesión único, puede utilizar proxy de aplicación de Microsoft Entra para acceder a la aplicación de forma remota. Puede lograr la transición del protocolo para unir la aplicación heredada con el plano de control de identidades moderno.

Otro enfoque es usar un controlador de entrega de aplicaciones BIG-IP de F5. Este enfoque permite la superposición de la aplicación con la preautenticación de Microsoft Entra y el inicio de sesión único de KCD. Mejora la posición de Confianza cero general de la aplicación.

Arquitectura del escenario

La solución SHA para este escenario tiene los siguientes elementos:

Aplicación: servicio back-end basado en Kerberos publicado externamente por BIG-IP y protegido por SHA

BIG-IP: funcionalidad de proxy inverso para la publicación de aplicaciones back-end. A continuación, Access Policy Manager (APM) superpone las aplicaciones publicadas con la funcionalidad de proveedor de servicios (SP) de SAML y de inicio de sesión único.

Microsoft Entra ID: proveedor de identidades (IdP) que verifica las credenciales del usuario, el acceso condicional de Microsoft Entra y el inicio de sesión único al BIG-IP APM a través de SAML

KDC: rol del centro de distribución de claves en un controlador de dominio (DC) que emite vales de Kerberos.

En la imagen siguiente se muestra el flujo iniciado por el SP de SAML para este escenario, pero también se admite el flujo iniciado por el IdP.

Flujo de usuario

- El usuario se conecta al punto de conexión de la aplicación (BIG-IP).

- La directiva de acceso de BIG-IP redirige al usuario a Microsoft Entra ID (IdP de SAML).

- Microsoft Entra ID autentica previamente al usuario y aplica las directivas de acceso condicional exigidas

- Se redirige al usuario a BIG-IP (SAML SP) y el inicio de sesión único se realiza a través del token de SAML emitido.

- BIG-IP autentica al usuario y solicita un vale Kerberos a KDC.

- BIG-IP envía la solicitud a la aplicación back-end con el vale de Kerberos para el SSO.

- La aplicación autoriza la solicitud y devuelve la carga útil.

Requisitos previos

No es necesario tener experiencia previa en BIG-IP. Necesita:

- Una cuenta gratuita de Azure o una suscripción de un nivel superior.

- Una instancia de BIG-IP o implementar una instancia de BIG-IP Virtual Edition (VE) en Azure.

- Cualquiera de las siguientes licencias de F5 BIG-IP:

- F5 BIG-IP Best bundle

- Licencia independiente de F5 BIG-IP APM

- Licencia de complemento de APM de BIG-IP de F5 en una instancia local de Traffic Manager (LTM) de BIG-IP

- Licencia de prueba gratuita de BIG-IP de 90 días

- Identidades de usuario sincronizadas desde un directorio local a Microsoft Entra ID, o creadas en Microsoft Entra ID y devueltas a su directorio local.

- Uno de los siguientes roles en el inquilino de Microsoft Entra: Administrador de aplicaciones en la nube o Administrador de aplicaciones.

- Certificado de servidor web para publicar servicios a través de HTTPS o usar certificados predeterminados de BIG-IP durante las pruebas.

- Una aplicación Kerberos o vaya a active-directory-wp.com para aprender a configurar el inicio de sesión único con IIS en Windows.

Métodos de configuración BIG-IP

En este artículo se describe la configuración avanzada, un SHA flexible que implementa que crea objetos de configuración BIG-IP. Puede usar este enfoque para escenarios que las plantillas de configuración guiada no cubren.

Nota:

Reemplace todas las cadenas o valores de ejemplo en este artículo con los de su entorno real.

Registro de F5 BIG-IP en Microsoft Entra ID

Antes de que BIG-IP pueda entregar la preautenticación a Microsoft Entra ID, regístrelo en su inquilino. Este proceso inicia el SSO entre ambas entidades. La aplicación que crea desde la plantilla de galería de F5 BIG-IP es la parte de confianza que representa el SP de SAML para la aplicación publicada de BIG-IP.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>Todas las aplicaciones y, a continuación, seleccione Nueva aplicación.

El panel Examinar la galería de Microsoft Entra aparece con mosaicos para plataformas en la nube, aplicaciones locales y aplicaciones destacadas. Las aplicaciones de Aplicaciones destacadas incluyen iconos que indican si admiten el SSO único y el aprovisionamiento federados.

En la galería de Azure, busque F5 y seleccione Integración de Microsoft Entra ID con BIG-IP APM de F5.

Ingrese un nombre para la nueva aplicación para reconocer la instancia de la aplicación.

Seleccione Agregar o crear para agregarlo al inquilino.

Habilitación del SSO en F5 BIG-IP

Configure el registro de BIG-IP para satisfacer los tokens SAML que BIG-IP APM solicita.

- En la sección Administrar del menú de la izquierda, seleccione Inicio de sesión único. Aparece el panel Inicio de sesión único.

- En la página Seleccione un método de inicio de sesión único, elija SAML. Seleccione No, lo guardaré más tarde para omitir la solicitud.

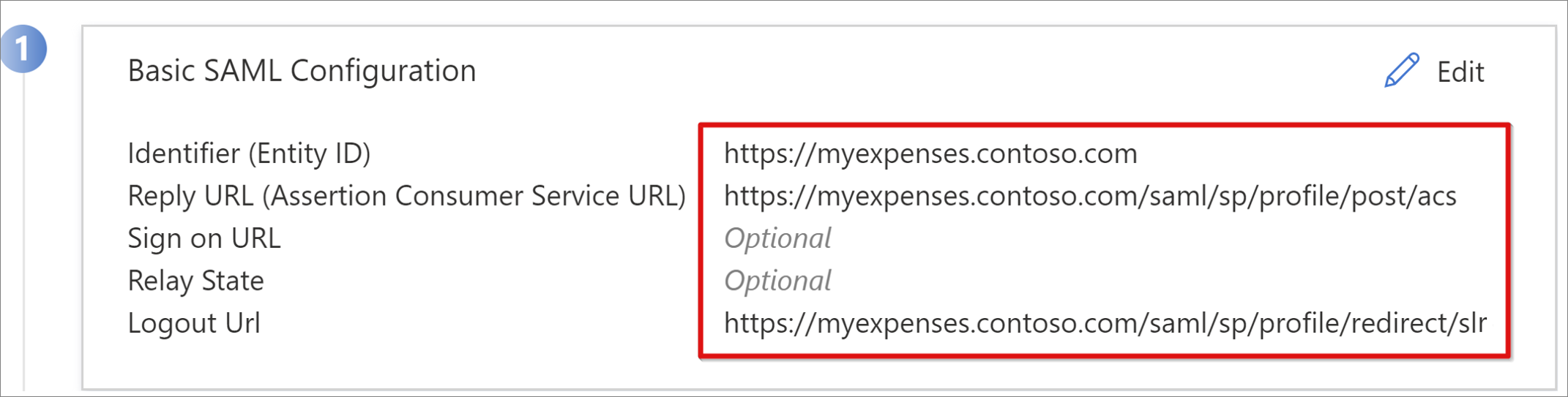

- En el panel Configurar el inicio de sesión único con SAML, seleccione el icono del lápiz para editar la Configuración básica de SAML.

- Reemplace el valor de Identificador predefinido por la dirección URL completa para la aplicación publicada de BIG-IP.

- Reemplace el valor de URL de respuesta, pero conserve la ruta de acceso del punto de conexión del SP de SAML de la aplicación.

Nota:

En esta configuración, el flujo SAML funciona en modo iniciado por el IdP. Microsoft Entra ID emite una aserción SAML antes de redirigir al usuario al punto de conexión de BIG-IP de la aplicación.

Para usar el modo iniciado por SP, ingrese la dirección URL en URL de inicio de sesión.

Para la URL de cierre de sesión, ingrese el punto de conexión de cierre de sesión único (SLO) de BIG-IP APM precedido por el encabezado de host del servicio que se está publicando Esta acción garantiza que la sesión de BIG-IP APM del usuario finalice después de que el usuario cierre la sesión de Microsoft Entra ID.

Nota:

Desde el sistema operativo de administración del tráfico de BIG-IP (TMOS) v16, el punto de conexión de SLO de SAML ha cambiado a /saml/sp/profile/redirect/slo.

- Antes de cerrar la configuración de SAML, seleccione Guardar.

- Omita el símbolo del sistema de prueba de SSO.

- Observe las propiedades de la sección Atributos y notificaciones del usuario. Microsoft Entra ID emite propiedades a los usuarios para la autenticación de BIG-IP APM y para el SSO a la aplicación back-end.

- Para guardar el archivo XML de metadatos de federación en el equipo, en el panel Certificado de firma de SAML, seleccione Descargar.

Nota:

Los certificados de firma de SAML que genera Microsoft Entra ID tienen una duración de tres años. Para obtener más información, consulte Certificados administrados para inicio de sesión único federado.

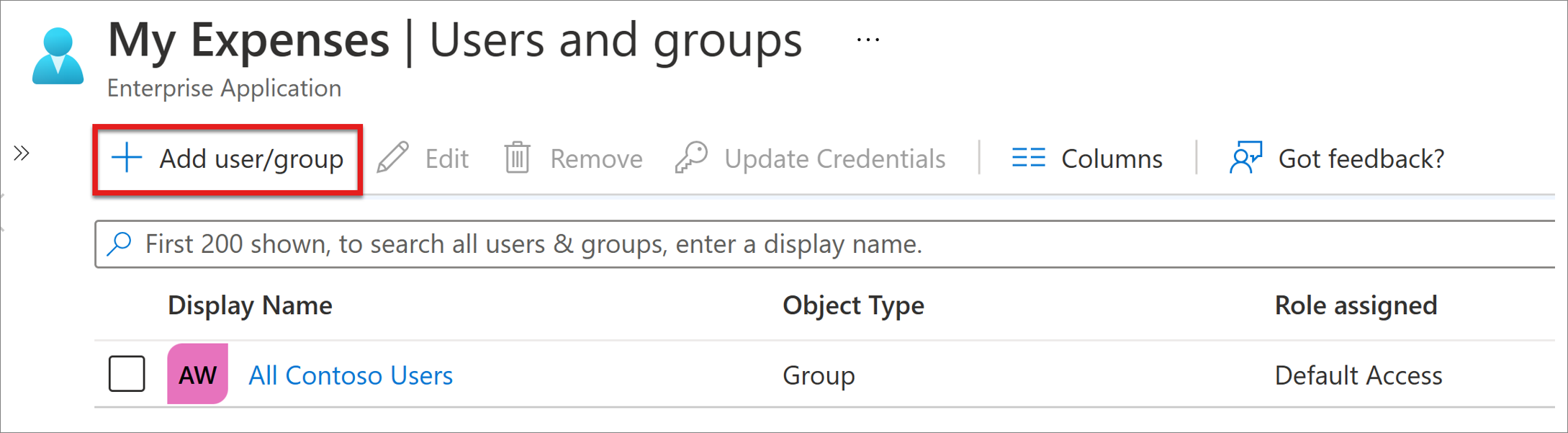

Conceder acceso a usuarios y grupos

De manera predeterminada, Microsoft Entra ID emite tokens para los usuarios a los que se concede acceso a una aplicación. Para conceder a los usuarios y grupos el acceso a la aplicación

En el panel F5 BIG-IP application's overview, selecciona Asignar usuarios y grupos.

Seleccione + Agregar usuario o grupo.

Seleccione los usuarios y grupos y, a continuación, seleccione Asignar.

Configuración de la delegación restringida de Kerberos de Active Directory

Para que el BIG-IP APM realice el SSO a la aplicación back-end en nombre de los usuarios, configure KCD en el dominio de Active Directory (AD) de destino. La delegación de la autenticación requiere que aprovisione el BIG-IP APM con una cuenta de servicio de dominio.

Para este escenario, la aplicación está alojada en el servidor APP-VM-01 y se ejecuta en el contexto de una cuenta de servicio llamada web_svc_account, no la identidad del equipo. La cuenta de servicio de delegación asignada a APM es BIG-IP de F5.

Creación de una cuenta de delegación de BIG-IP APM

El BIG-IP no admite cuentas de servicio administradas de grupo (gMSA). Así pues, cree una cuenta de usuario estándar para la cuenta de servicio de APM.

Escriba el siguiente comando de PowerShell. Reemplace los valores UserPrincipalName y SamAccountName por los de su entorno. Para mayor seguridad, use un nombre de entidad de seguridad de servicio (SPN) dedicado que coincida con el encabezado del host de la aplicación.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = host/f5-big-ip.contoso.com@contoso.com

Nota:

Cuando se usa el host, cualquier aplicación que se ejecute en él delegará la cuenta, mientras que cuando se usa HTTPS, solo se permitirán operaciones relacionadas con el protocolo HTTP.

Cree un nombre de entidad de seguridad de servicio (SPN) para la cuenta de servicio de APM que se utilizará durante la delegación a la cuenta de servicio de aplicación web:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @Add="host/f5-big-ip.contoso.com"}Nota:

Es obligatorio incluir el host/ parte en el formato UserPrincipleName (host/name.domain@domain) o ServicePrincipleName (host/name.domain).

Antes de especificar el SPN de destino, vea su configuración de SPN. Asegúrese de que el SPN se muestre con la cuenta de servicio de APM. Los delegados de la cuenta de servicio de APM para la aplicación web:

Confirme que su aplicación web se está ejecutando en el contexto del equipo o en una cuenta de servicio dedicada.

Para el contexto de equipo, use el comando siguiente para consultar el objeto de cuenta en Active Directory y ver sus SPN definidos. Reemplace <name_of_account> por la cuenta de su entorno.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPor ejemplo: Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Para la cuenta de servicio dedicada, use el comando siguiente para consultar el objeto de cuenta en Active Directory ver sus SPN definidos. Reemplace <name_of_account> por la cuenta de su entorno.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPor ejemplo: Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Si la aplicación se ejecuta en el contexto de la máquina, agregue el SPN al objeto de la cuenta del ordenador en Active Directory:

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Con los SPN definidos, establezca la confianza para el delegado de la cuenta del servicio APM en ese servicio. La configuración varía en función de la topología de su instancia BIG-IP y del servidor de aplicaciones.

Configuración de BIG-IP y la aplicación de destino en el mismo dominio

Establezca la confianza de la cuenta de servicio de APM para delegar la autenticación:

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueLa cuenta de servicio de APM necesita conocer el SPN de destino en el que se confía para poder delegar. Establezca el SPN de destino en la cuenta de servicio que ejecuta la aplicación web:

Set-ADUser -Identity f5-big-ip -Add @{'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com')}Nota:

Puede realizar estas tareas con el snap-in Usuarios y equipos de Active Directory, Consola de administración de Microsoft (MMC) en un controlador de dominio.

Configuración de BIG-IP y la aplicación de destino en dominios diferentes

En la versión de Windows Server de 2012 y posteriores, KCD entre dominios usa la Delegación restringida basada en recursos (RBCD). Las restricciones de un servicio se transfieren del administrador del dominio al administrador del servicio. Esta delegación hace posible que el administrador del servicio back-end permita o deniegue el inicio de sesión único. Esta situación introduce un enfoque diferente en la delegación de la configuración, que es posible cuando se utiliza PowerShell o el editor de interfaces de servicio de Active Directory (ADSI Edit).

Puede usar la propiedad PrincipalsAllowedToDelegateToAccount de la cuenta de servicio de la aplicación (cuenta de equipo o de servicio dedicada) para conceder la delegación desde BIG-IP. Para este escenario, use el siguiente comando de PowerShell en un controlador de dominio (Windows Server 2012 R2 o posterior) en el mismo dominio que la aplicación.

Use un SPN definido en una cuenta de servicio de aplicación web. Para mayor seguridad, use un SPN dedicado que coincida con el encabezado del host de la aplicación. Por ejemplo, como el encabezado del host de la aplicación web en este ejemplo es myexpenses.contoso.com, agregue HTTP/myexpenses.contoso.com al objeto de cuenta de servicio de la aplicación en Active Directory (AD):

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Para los siguientes comandos, tenga en cuenta el contexto.

Si el servicio web_svc_account se ejecuta en el contexto de una cuenta de usuario, use estos comandos:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Si el servicio web_svc_account se ejecuta en el contexto de una cuenta de usuario, utilice estos comandos:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Para obtener más información, consulte Delegación restringida de Kerberos entre dominios.

Configuración avanzada de BIG-IP

Use la sección siguiente para seguir configurando las configuraciones de BIG-IP.

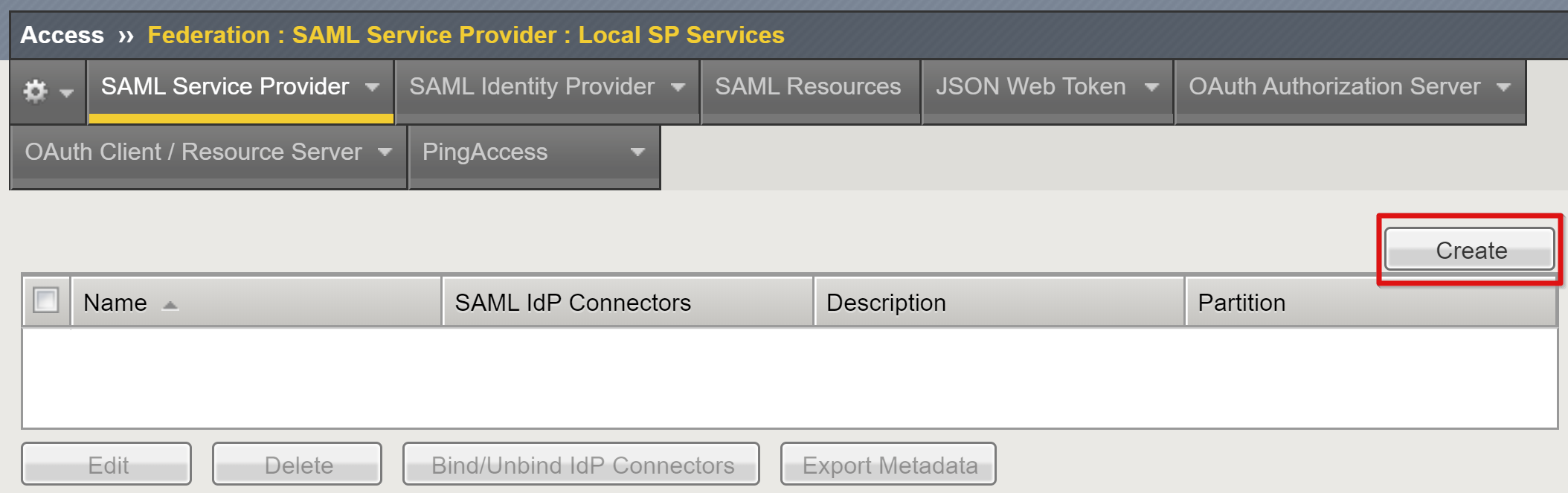

Configuración de los parámetros del proveedor de servicios de SAML

La configuración del proveedor de servicios SAML define las propiedades del SP de SAML que APM utiliza para superponer la aplicación heredada con la preautenticación de SAML. Para realizarla:

Desde un explorador, inicie sesión en la consola de administración de BIG-IP de F5.

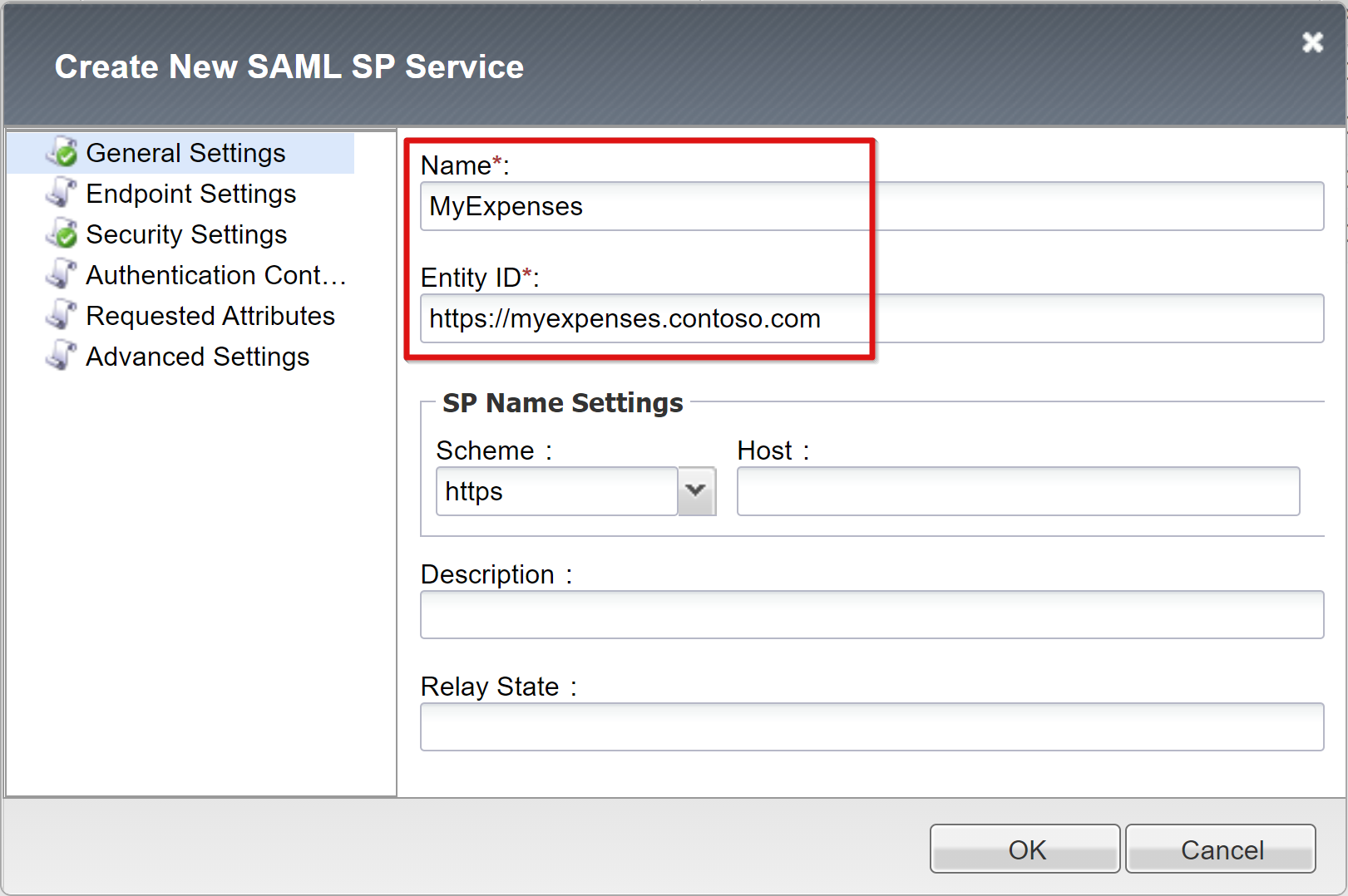

Seleccione Access>Federation>SAML Service Provider>Local SP Services>Create (Acceso > Federación > Proveedor de servicios de SAML > Servicios del SP local > Crear).

Proporcione los valores de Name (Nombre) e Entity ID (Id. de entidad) guardados al configurar el SSO para Microsoft Entra ID.

Si el id. de entidad de SAML coincide exactamente con la dirección URL de la aplicación publicada, puede omitir la configuración del nombre de SP. Por ejemplo, si el identificador de entidad es urn:myexpenses:contosoonline, el valor scheme es https; el valor host es myexpenses.contoso.com. Si el ID de la entidad es https://myexpenses.contoso.com", no es necesario proporcionar esta información.

Configuración de un conector de IdP externo

Un conector IdP SAML define la configuración para que el BIG-IP APM confíe en Microsoft Entra ID como su IdP SAML. Estos ajustes asignan el SP SAML a un IdP SAML, lo que establece la confianza de la federación entre el APM y Microsoft Entra ID. Para configurar el conector:

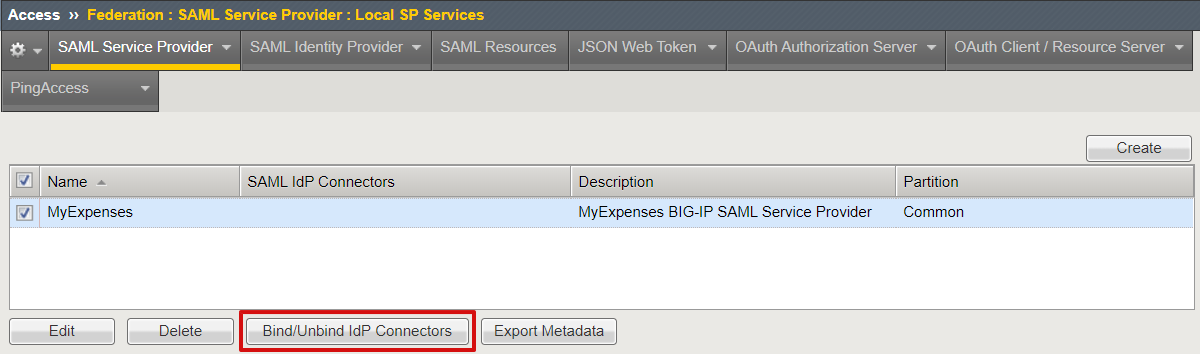

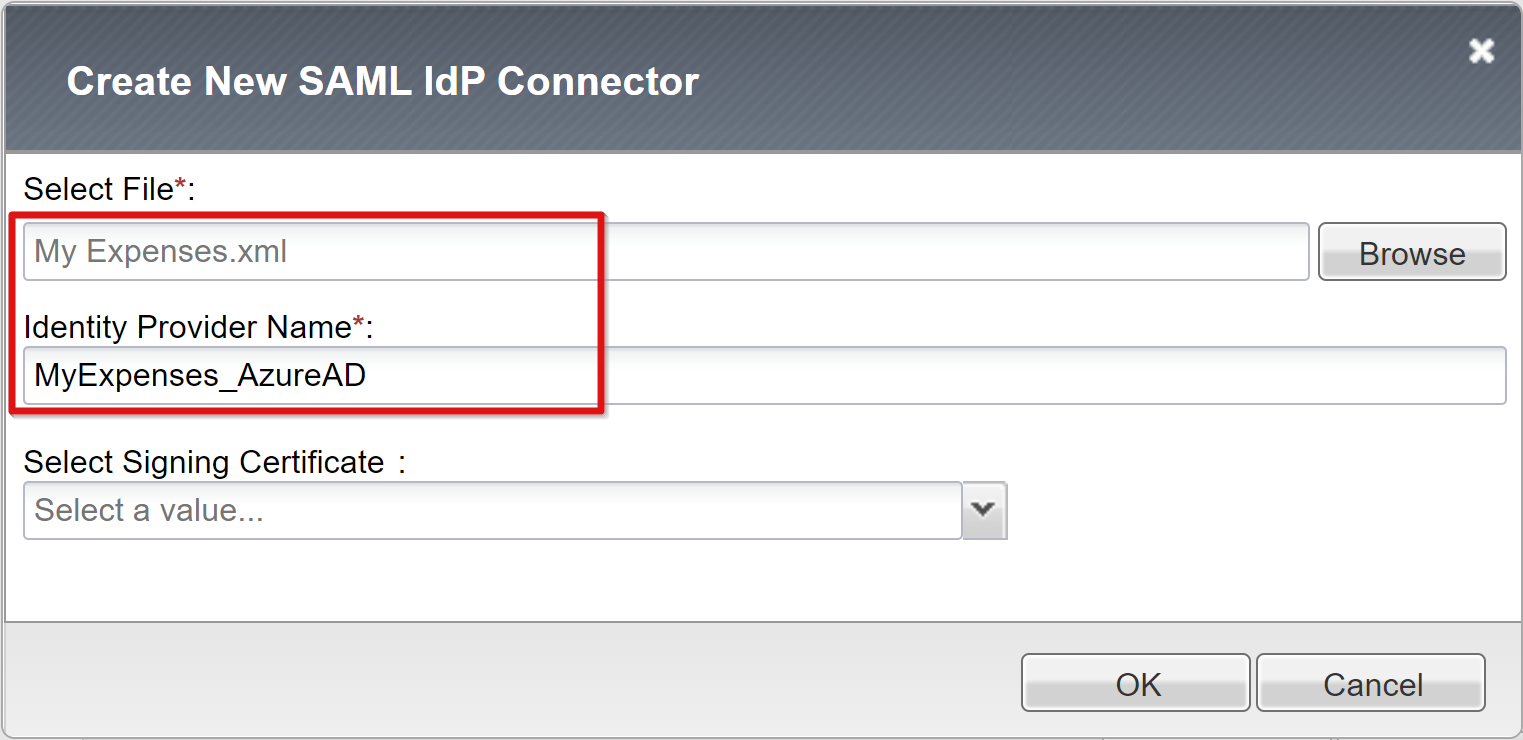

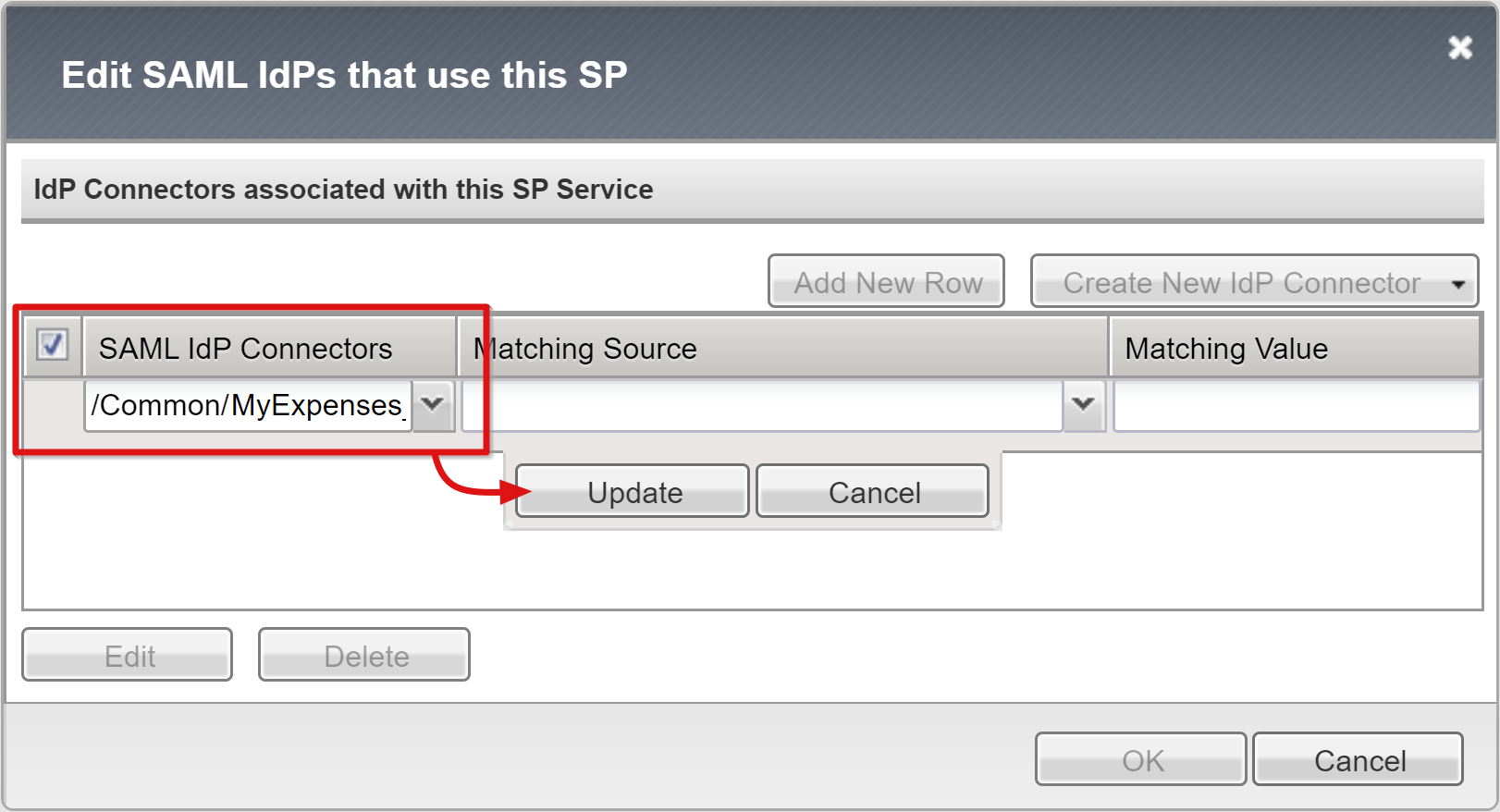

Desplácese hacia abajo para seleccionar el nuevo objeto de SP de SAML y elija Bind/UnBind IDP Connectors (Enlazar/Desenlazar conectores de IDP).

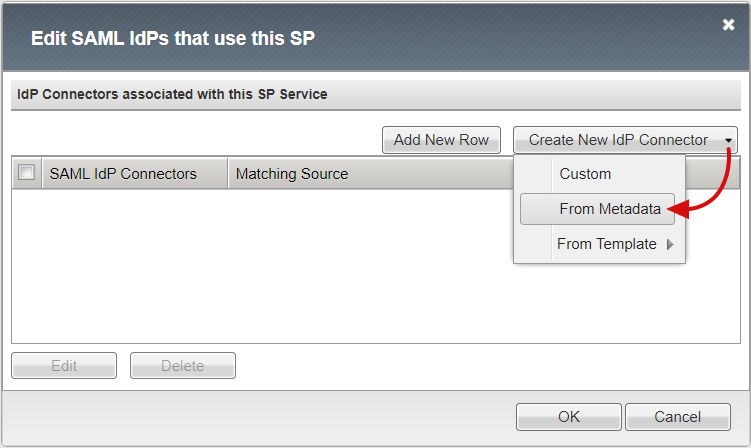

Seleccione Create New IdP Connector (Crear conector de IdP) y elija >From Metadata (A partir de los metadatos).

Busque el archivo XML de metadatos de la federación que ha descargado y proporcione un nombre de proveedor de identidad para el objeto APM que representa el IdP SAML externo. En el ejemplo siguiente se muestra MyExpenses_AzureAD.

Seleccione Add New Row (Agregar nueva fila) para elegir el nuevo valor de SAML IdP Connectors (Conectores de IdP de SAML) y, luego, elija Update (Actualizar).

Seleccione Aceptar.

Configuración del inicio de sesión único de Kerberos

Cree un objeto SSO de APM para el SSO de KCD en las aplicaciones de back-end. Use la cuenta de delegación de APM que ha creado.

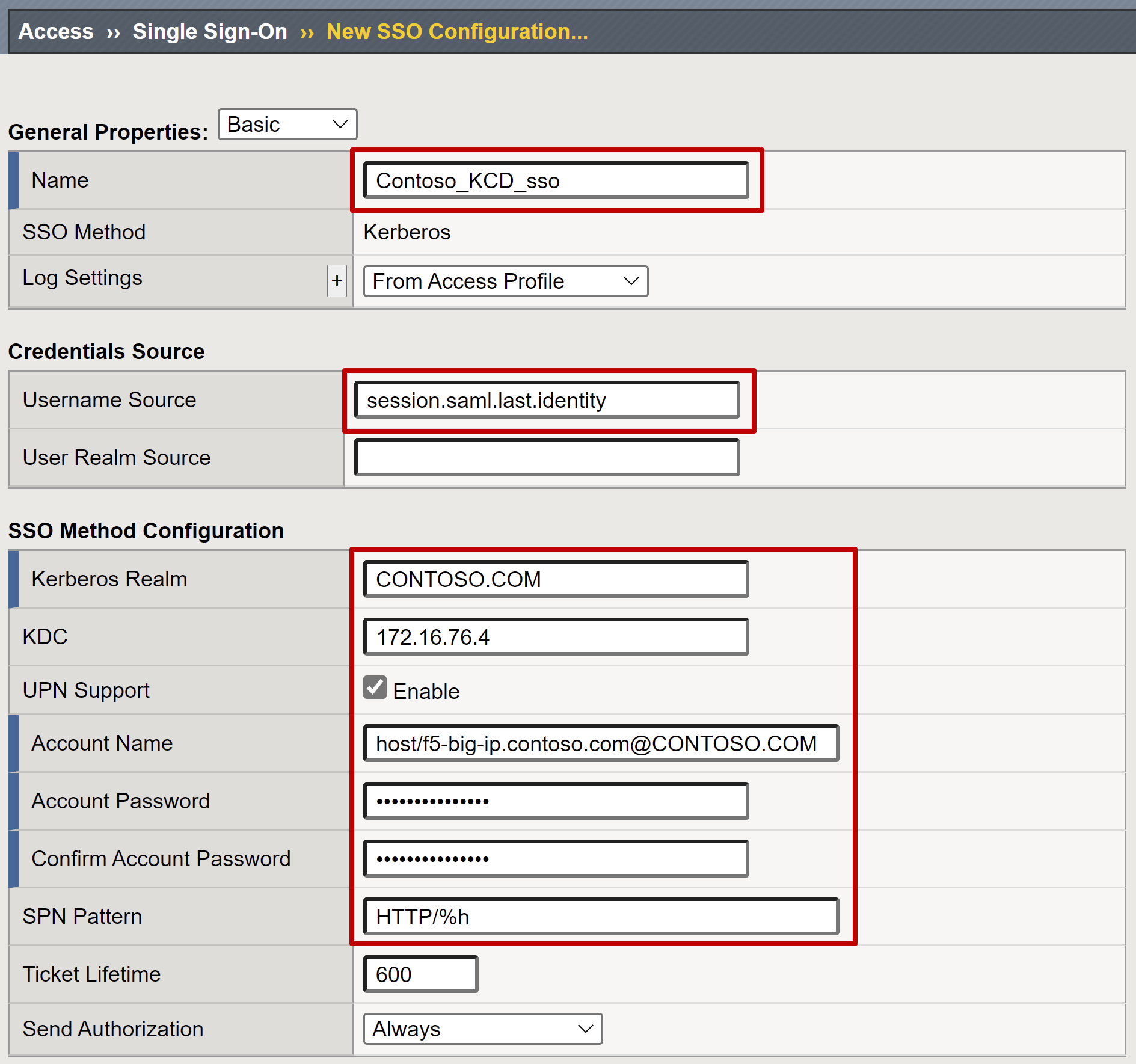

- Seleccione Access>Single Sign-on>Kerberos>Create (Acceso > Inicio de sesión único > Kerberos > Crear) y proporcione la siguiente información:

Nombre: después de crearlo, otras aplicaciones publicadas pueden usar el objeto APM de Kerberos SSO. Por ejemplo, use Contoso_KCD_sso para varias aplicaciones publicadas para el dominio de Contoso. Use MyExpenses_KCD_sso para una sola aplicación.

Origen de nombre de usuario: especifique el origen del identificador de usuario. Use una variable de sesión de APM como origen. Se aconseja usar session.saml.last.identity porque contiene el id. de usuario conectado de la solicitud de Microsoft Entra.

User Realm Source (Origen del dominio del usuario): se requiere cuando el dominio del usuario difiere del dominio kerberos para KCD. Si los usuarios están en un dominio de confianza separado, haga que el APM sea consciente especificando la variable de sesión de APM con el dominio del usuario conectado. Por ejemplo, session.saml.last.attr.name.domain. Esta acción se realiza en escenarios en los que el nombre principal de usuario (UPN) se basa en un sufijo alternativo.

Dominio kerberos: sufijo del dominio del usuario en mayúsculas.

KDC: dirección IP del controlador de dominio. (O bien, escriba un nombre de dominio completo si está configurado DNS y es eficaz).

Soporte UPN: seleccione esta casilla si el origen del nombre de usuario está en formato UPN, por ejemplo la variable session.saml.last.identity.

Nombre de cuenta y contraseña de cuenta: credenciales de la cuenta de servicio de APM para realizar KCD.

Patrón nombre de entidad de seguridad de servicio: si usa HTTP/%h, APM utiliza el encabezado host de la solicitud del cliente para construir el SPN para el que está solicitando un token de Kerberos.

Send Authorization (Enviar autorización): deshabilite esta opción en el caso de aplicaciones que prefieren negociar la autenticación, en lugar de recibir el token de Kerberos en la primera solicitud (por ejemplo, Tomcat).

Puede dejar KDC sin definir si el dominio Kerberos del usuario es diferente del dominio Kerberos del servidor back-end. Esta regla se aplica a los escenarios de dominios múltiples. Si deja KDC sin definir, BIG-IP intenta detectar un dominio Kerberos mediante una búsqueda DNS de registros SRV para el dominio del servidor back-end. Espera que el nombre de dominio sea el mismo que el nombre de dominio Kerberos. Si el nombre de dominio difiere, especifíquelo en el archivo /etc/krb5.conf.

El procesamiento del inicio de sesión único de Kerberos es más rápido cuando una dirección IP especifica un KDC. El procesamiento del inicio de sesión único de Kerberos es más lento si un nombre de host especifica un KDC. Debido a más consultas de DNS, el procesamiento es más lento cuando un KDC no está definido. Asegúrese de que el DNS funciona de forma óptima para rendimiento antes de pasar una prueba de concepto a la producción.

Nota:

Si los servidores back-end están en varios dominios Kerberos, cree un objeto de configuración de inicio de sesión único independiente para cada dominio Kerberos.

Puede insertar encabezados como parte de la solicitud de inicio de sesión único a la aplicación back-end. Cambie el valor de Propiedades generales de Básicas a Avanzadas.

Para más información sobre cómo configurar un APM para el inicio de sesión único de KCD, consulte el artículo de F5 K17976428: Información general de la delegación restringida de Kerberos.

Configuración de un perfil de acceso

Un perfil de acceso vincula los elementos de APM que administran el acceso a los servidores virtuales BIG-IP. Estos elementos incluyen directivas de acceso, configuración de inicio de sesión único y configuración de la interfaz de usuario.

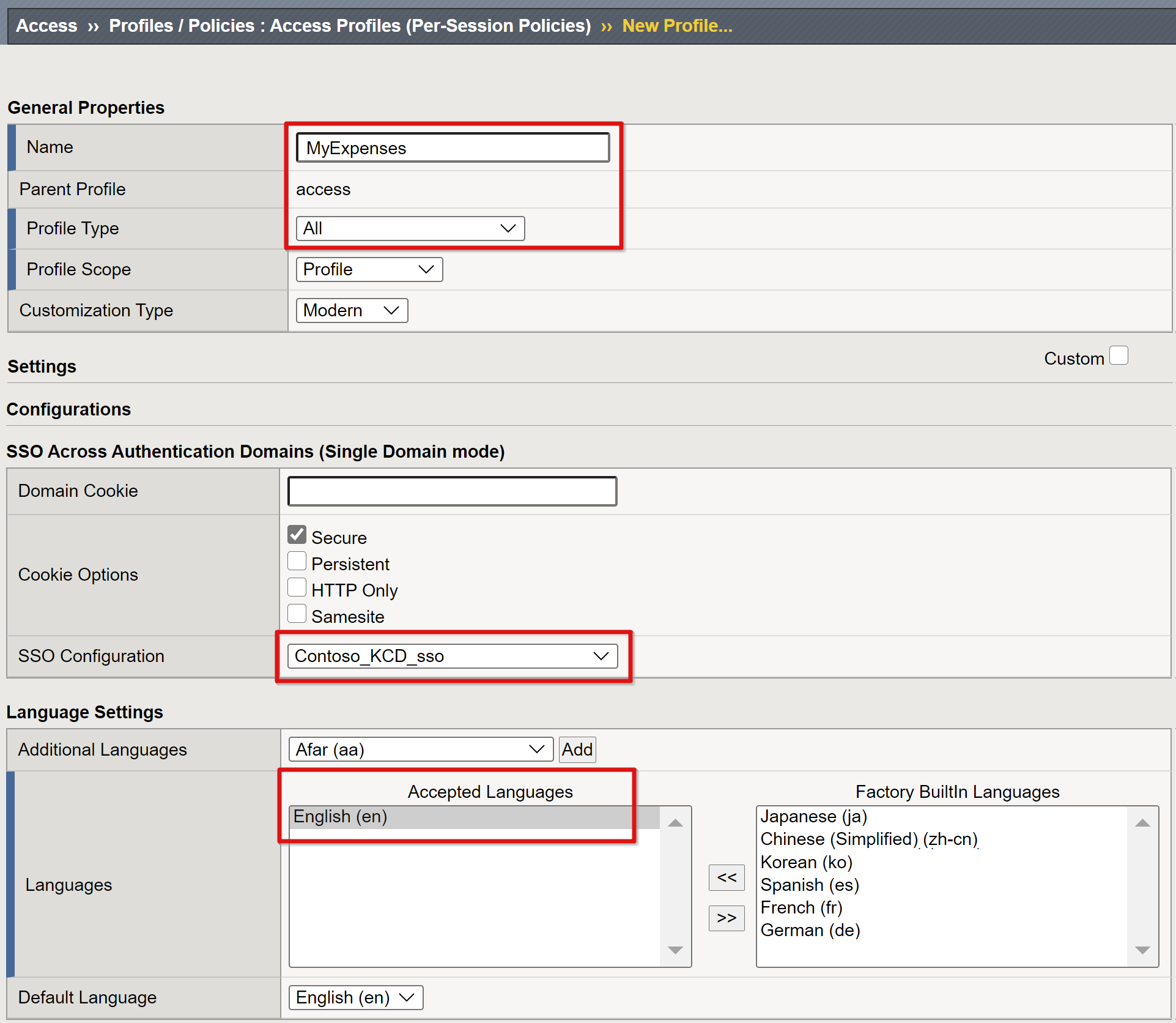

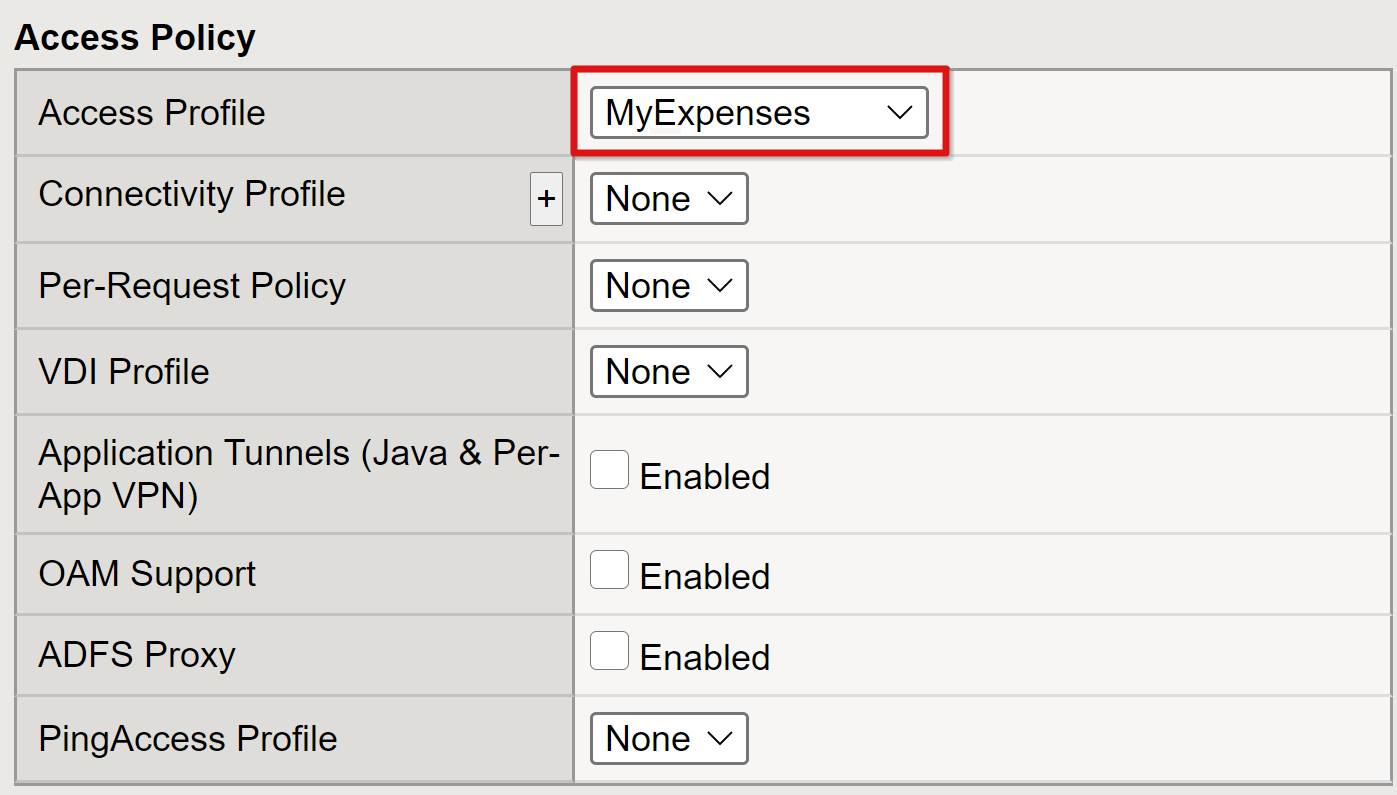

Seleccione Acceso>Perfiles/Directivas >Perfiles de acceso (Directivas por sesión)>Crear e introduzca las siguientes propiedades:

Name (Nombre): por ejemplo, escriba MyExpenses.

Profile Type (Tipo de perfil): seleccione All (Todos).

SSO Configuration (Configuración de SSO): seleccione el objeto de configuración de SSO de KCD que ha creado.

Accepted Languages (Idiomas aceptados): agregue al menos un idioma.

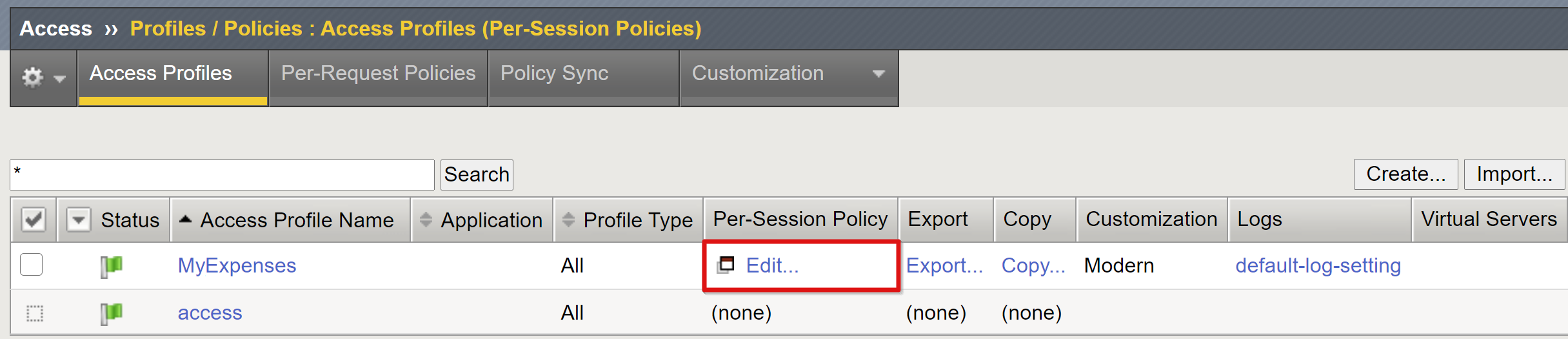

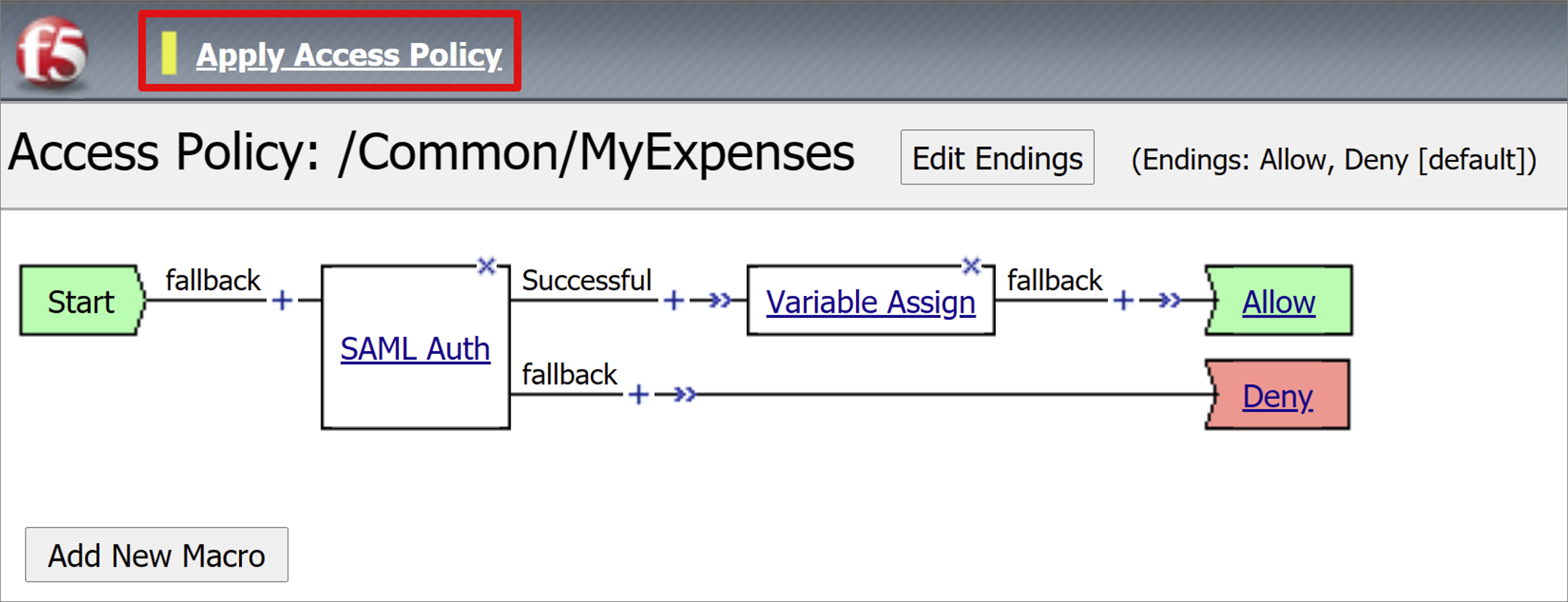

Seleccione Edit (Editar) en el perfil por sesión que creó.

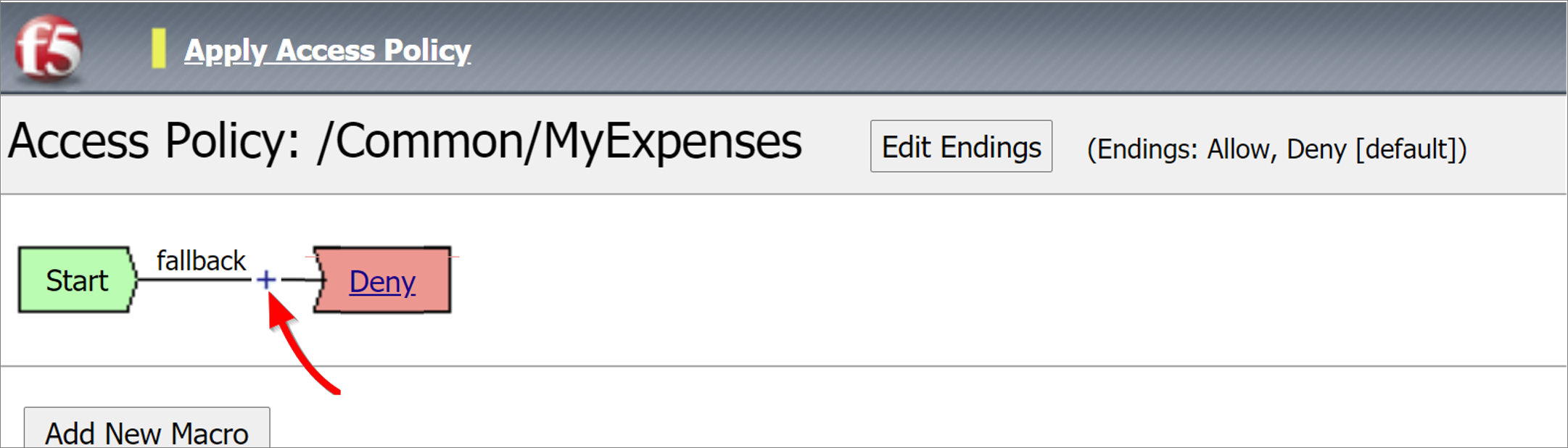

Se abre el editor visual de políticas. Seleccione el signo más que aparece junto a la directiva de retirada.

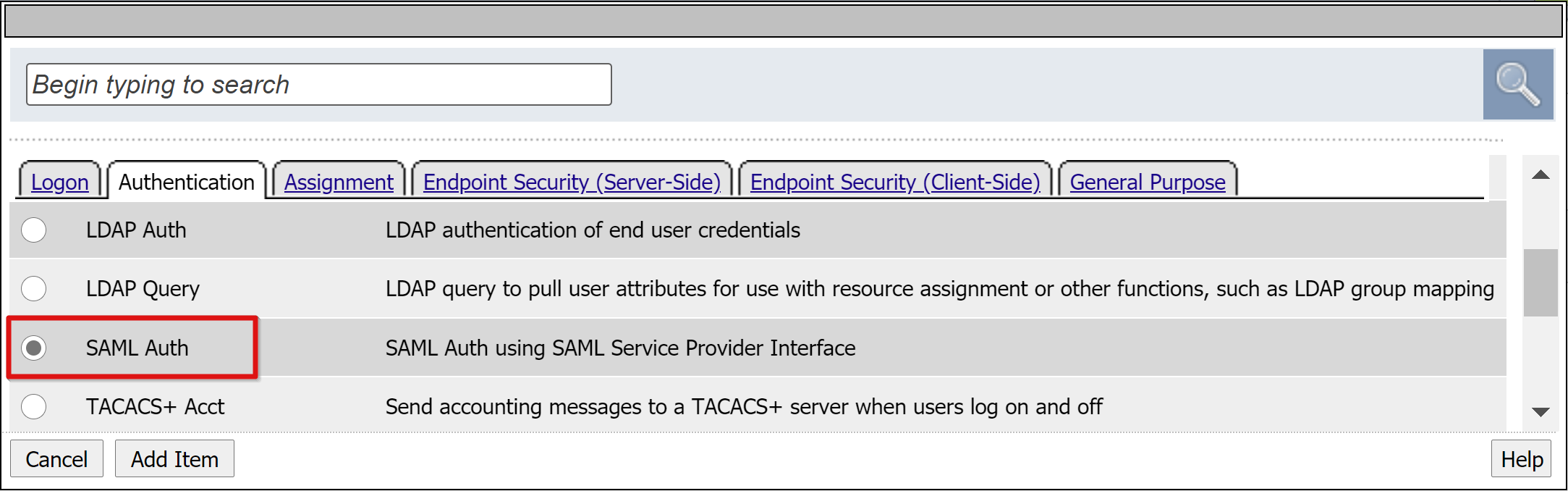

En el cuadro de dialogo, seleccione Autenticación>Autenticación SAML >Agregar elemento.

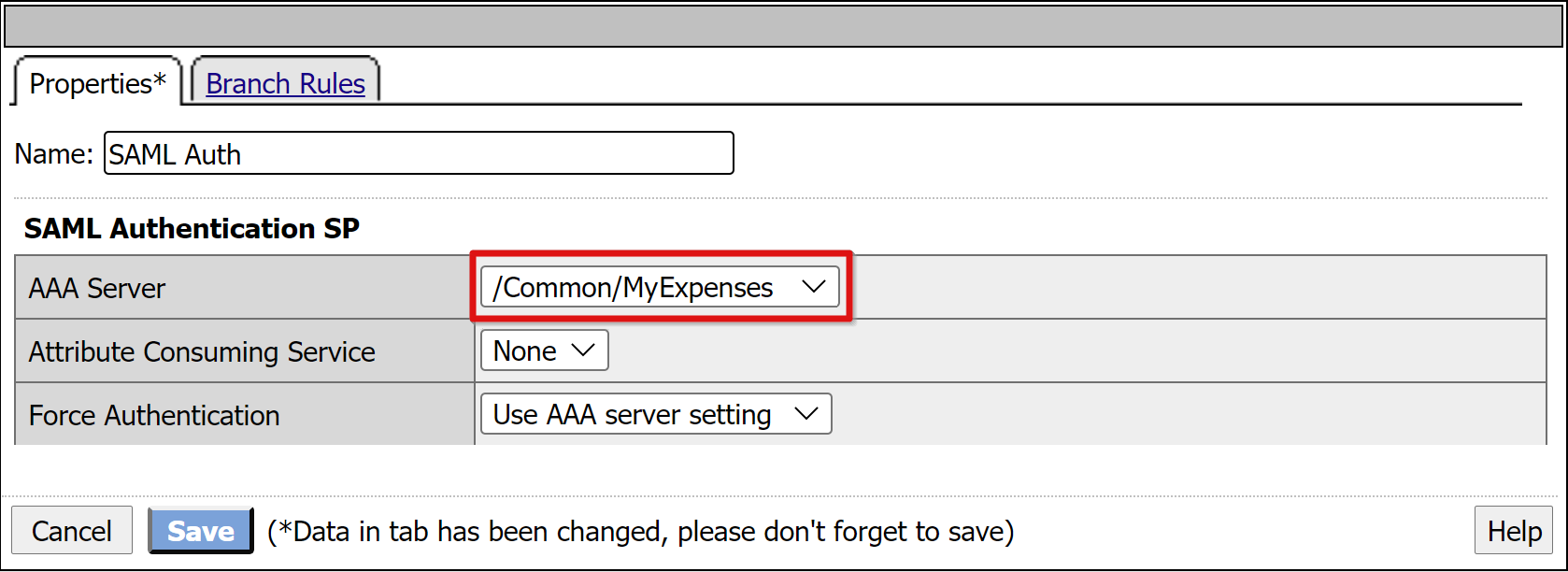

En la configuración del proveedor de servicios de la autenticación SAML, seleccione la opción AAA Server (Servidor AAA) para usar el objeto SAML SP que creó.

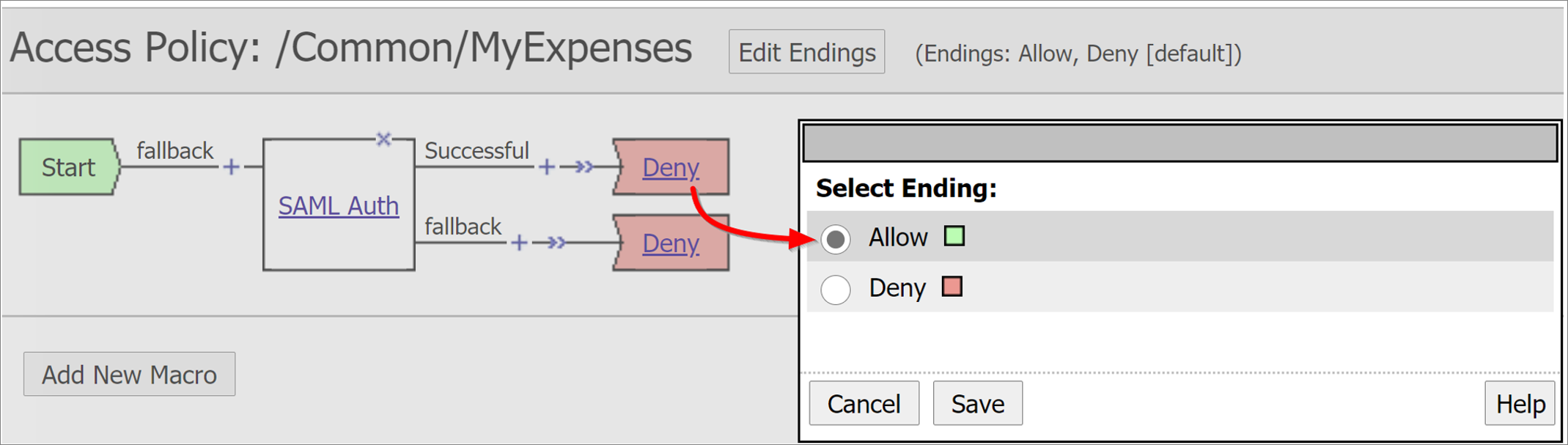

Para cambiar la rama Correcto a Permitir, seleccione el vínculo en el cuadro Denegación superior.

Seleccione Guardar.

configuración de las asignaciones de atributos

Aunque es opcional, puede agregar una configuración LogonID_Mapping para permitir que la lista de sesiones activas de BIG-IP muestre el UPN del usuario conectado, en lugar de un número de sesión. Esta información es útil para analizar los registros o solucionar problemas.

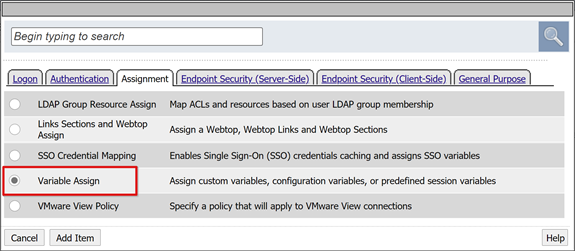

En la rama SAML Auth Successful (Autenticación correcta de SAML), seleccione el signo más.

En el cuadro de diálogo, seleccione Asignación>Asignación de variables>Agregar elemento.

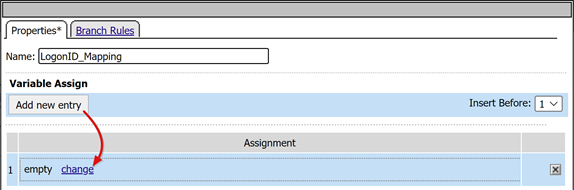

Escriba un nombre.

En el panel Variable Assign (Asignación de variables), seleccione Add new entry>change (Agregar nueva entrada > Cambiar). En el ejemplo siguiente se muestra LogonID_Mapping en el cuadro Name (Nombre).

Establezca ambas variables:

- Variable personalizada: escriba session.logon.last.username

- Variable de sesión: escriba session.saml.last.identity

Seleccione Finished>Save (Finalizado > Guardar).

Seleccione el terminal Deny (Denegar) de la directiva de acceso de la rama Successful (Correcta). Cámbielo a Allow (Permitir).

Seleccione Guardar.

Seleccione Aplicar directiva de acceso y cierre el editor.

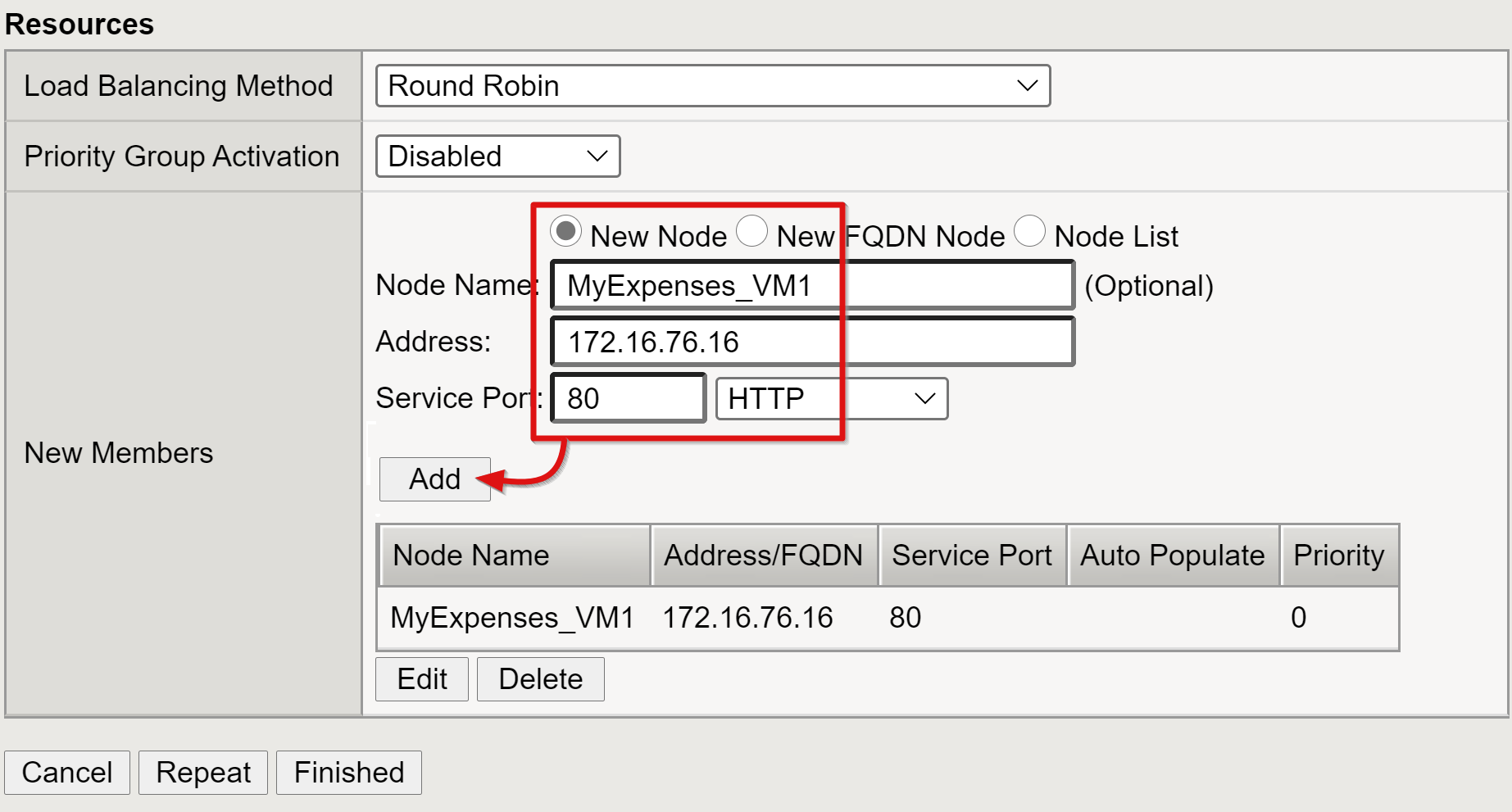

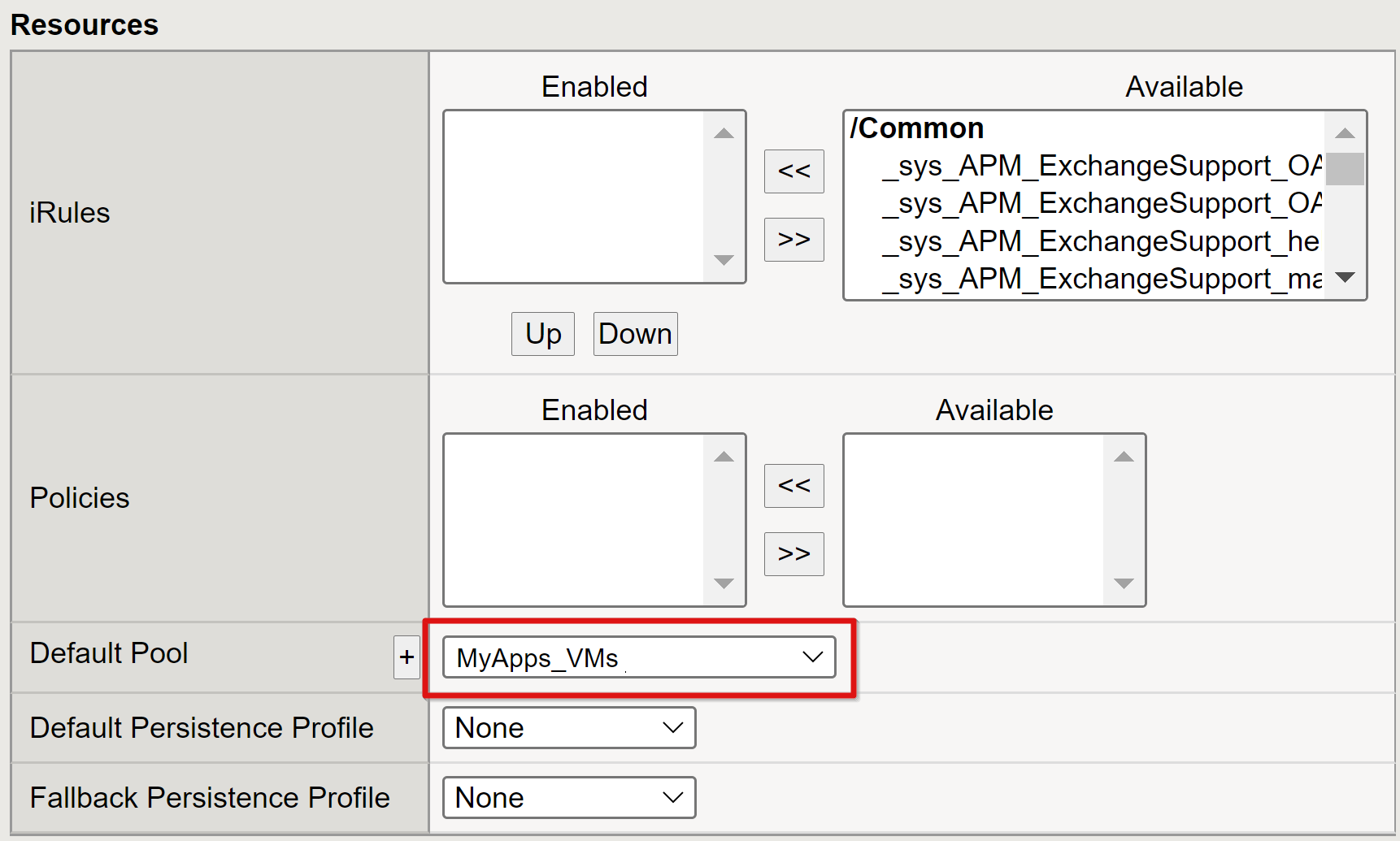

Configuración del grupo back-end

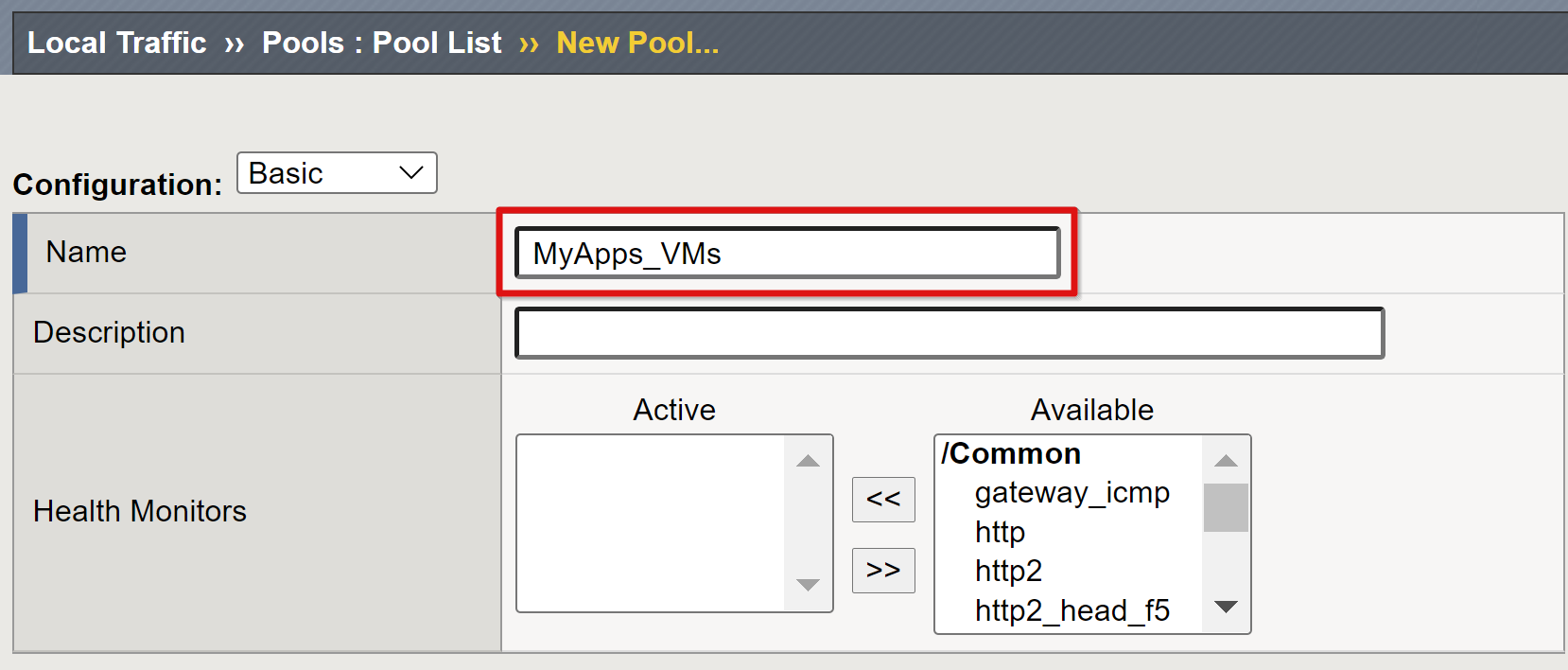

Para que BIG-IP reenvíe el tráfico del cliente con precisión, cree un objeto de nodo BIG-IP que represente el servidor back-end que hospeda su aplicación. A continuación, coloque ese nodo en un grupo de servidores de BIG-IP.

Seleccione Local Traffic (Tráfico local) >Pools (Grupos) >Pool List (Lista de grupos) >Crear y proporcione un nombre para un objeto de grupo de servidores. Por ejemplo, escriba MyApps_VMs.

Agregue un objeto miembro de grupo con los siguientes detalles de recursos:

- Nombre del nodo: nombre para mostrar del servidor que aloja la aplicación web back-end

- Dirección: dirección IP del servidor que hospeda la aplicación

- Puerto de servicio: puerto HTTP/S en el que escucha la aplicación

Nota:

En este artículo no se tratan los monitores de estado de configuración adicionales necesarios. Consulte K13397: Introducción al formato de solicitud de supervisión de estado HTTP para el sistema DNS de BIG-IP.

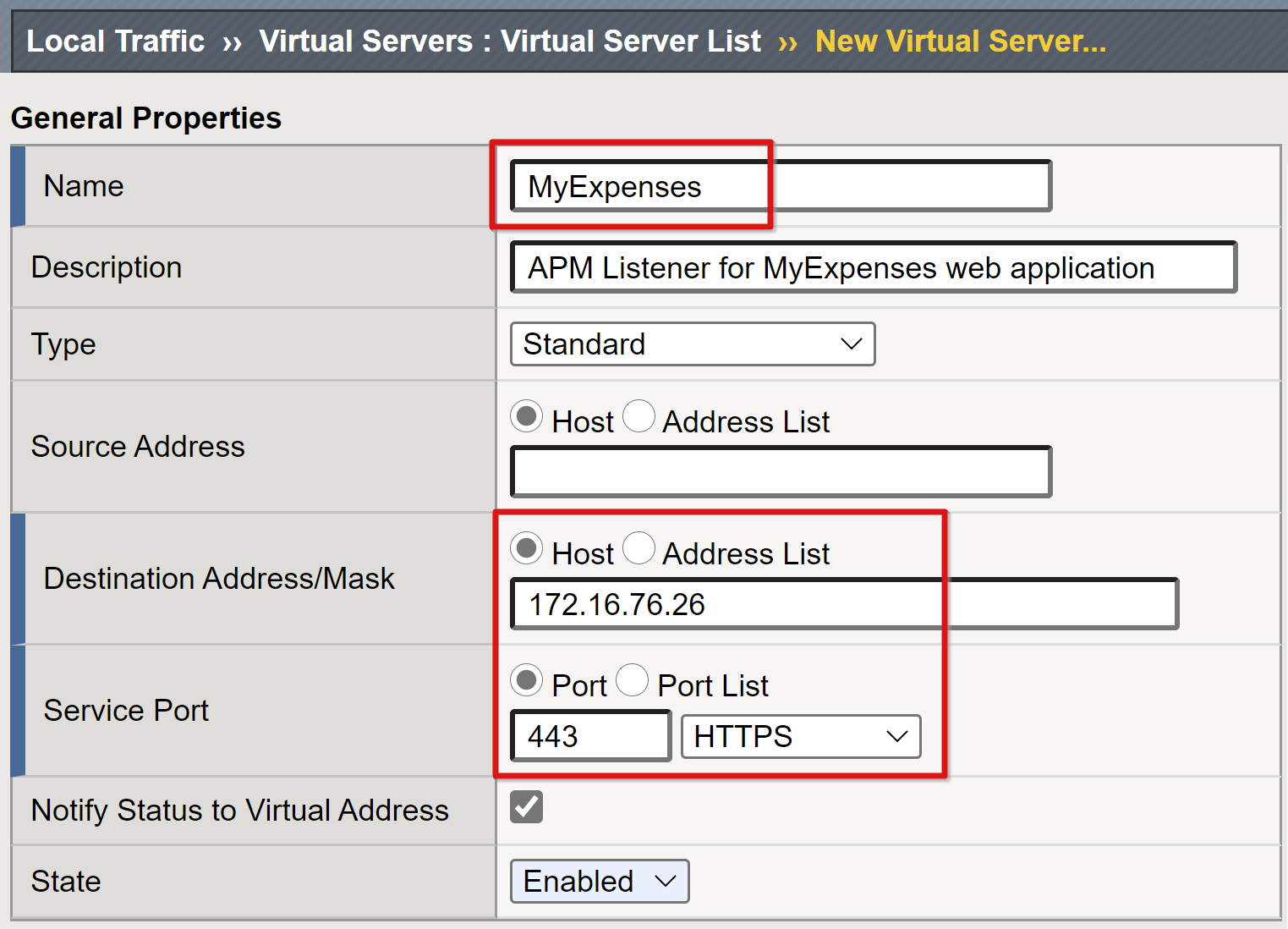

Configuración del servidor virtual

Un servidor virtual es un objeto del plano de datos de BIG-IP representado por una dirección IP virtual que escucha las solicitudes de los clientes a la aplicación. El tráfico recibido es procesado y evaluado contra el perfil de acceso de APM asociado con el servidor virtual, antes de ser dirigido de acuerdo a la directiva.

Para configurar un servidor virtual:

Seleccione Local Traffic (Tráfico local) >Virtual Servers (Servidores virtuales) >Virtual Server List (Lista de servidores virtuales) >Crear.

Escriba un nombre y una dirección IPv4/IPv6 no asignada a un objeto o dispositivo BIG-IP en la red conectada. La dirección IP se dedica a recibir el tráfico de clientes para la aplicación back-end publicada.

Establezca el puerto de servicio en 443.

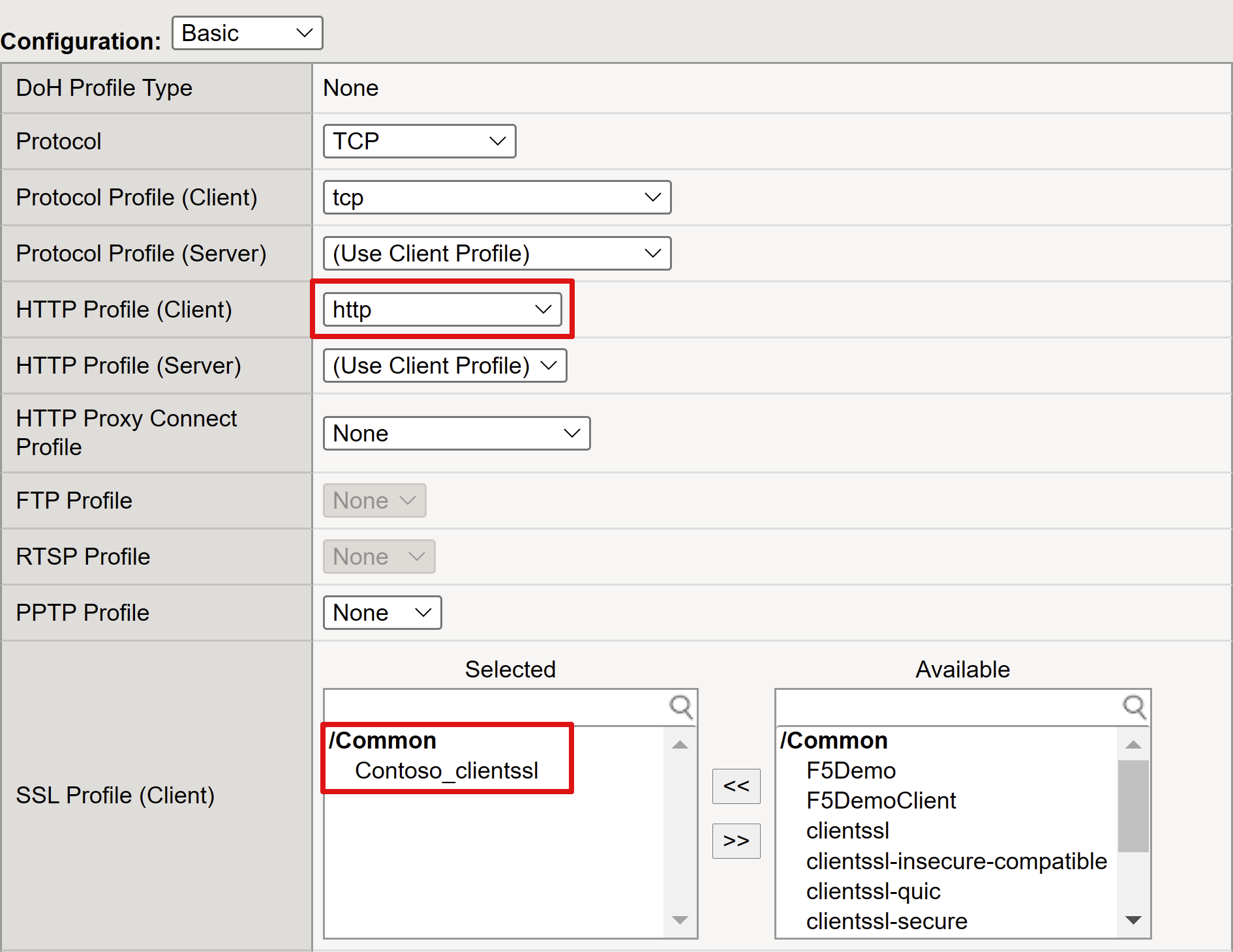

Establezca HTTP Profile (Client) (Perfil HTTP [cliente]) en http.

Habilite un servidor virtual para la seguridad de la capa de transporte (TLS) para permitir que los servicios se publiquen a través de HTTPS.

Para el Perfil SSL (Cliente), seleccione el perfil que creó para los requisitos previos. También puede usar el valor predeterminado si está haciendo pruebas.

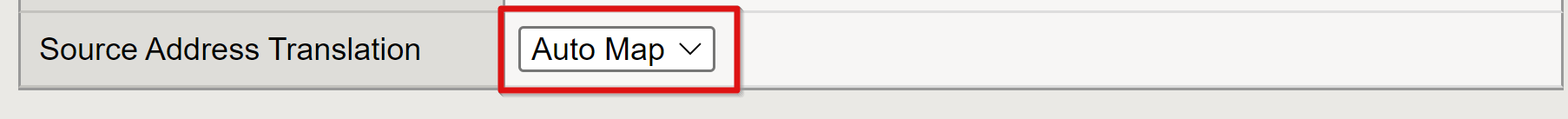

Cambie Source Address Translation (Traducción de direcciones de origen) a Auto Map (Asignación automática).

En Directiva de acceso, establezca Perfil de acceso según el perfil que creó. Esta selección enlaza el perfil de preautenticación SAML de Microsoft Entra y la directiva de SSO de KCD al servidor virtual.

Establezca Grupo predeterminado para usar los objetos del grupo de back-end creados en la sección anterior.

Seleccione Finished (Finalizado).

Configuración de los parámetros de la administración de sesiones

La configuración de administración de sesión de BIG-IP define las condiciones para las cuales las sesiones de usuario se finalizan o se les permite continuar, así como para definir los límites para usuarios y direcciones IP y las páginas de error. Puede crear la directiva aquí.

Vaya a Directiva de acceso>Perfiles de acceso>Perfil de acceso y seleccione una aplicación de la lista.

Si definió un valor de URI de cierre de sesión único en Microsoft Entra ID, garantiza que un cierre de sesión iniciado por el IdP desde el portal de MyApps finalice la sesión entre el cliente y el BIG-IP APM. El archivo XML importado de metadatos de federación de la aplicación proporciona a APM el punto de conexión de cierre de sesión SAML de Microsoft Entra para el cierre de sesión iniciado por SP. Para obtener resultados efectivos, APM debe saber cuándo un usuario cierra la sesión.

Considere un escenario en el que no se utilice un portal web BIG-IP. El usuario no puede ordenar al APM que cierre la sesión. Incluso si el usuario cierra la sesión de la aplicación, BIG-IP es ajeno, por lo que la sesión de la aplicación podría ser restablecida a través del inicio de sesión único. El cierre de sesión iniciado por SP debe tener en cuenta para garantizar que las sesiones finalicen de forma segura.

Nota:

Puede agregar una función SLO al botón de cierre de sesión de la aplicación. Esta función redirige al cliente al punto de conexión de cierre de sesión SAML de Microsoft Entra. Encuentre el punto de conexión de cierre de sesión SAML en Registros de aplicaciones>Puntos de conexión.

Si no puede cambiar la aplicación, considere la posibilidad de que BIG-IP escuche la llamada de cierre de sesión de la aplicación. Cuando detecta la solicitud, activa el cierre de sesión único.

Para más información, consulte los artículos de F5:

- K42052145: Configuración de la terminación automática de sesión (cierre de sesión) basada en un nombre de archivo al que se hace referencia mediante un identificador URI

- K12056: Información general de la opción de inclusión de un identificador URI de cierre de sesión.

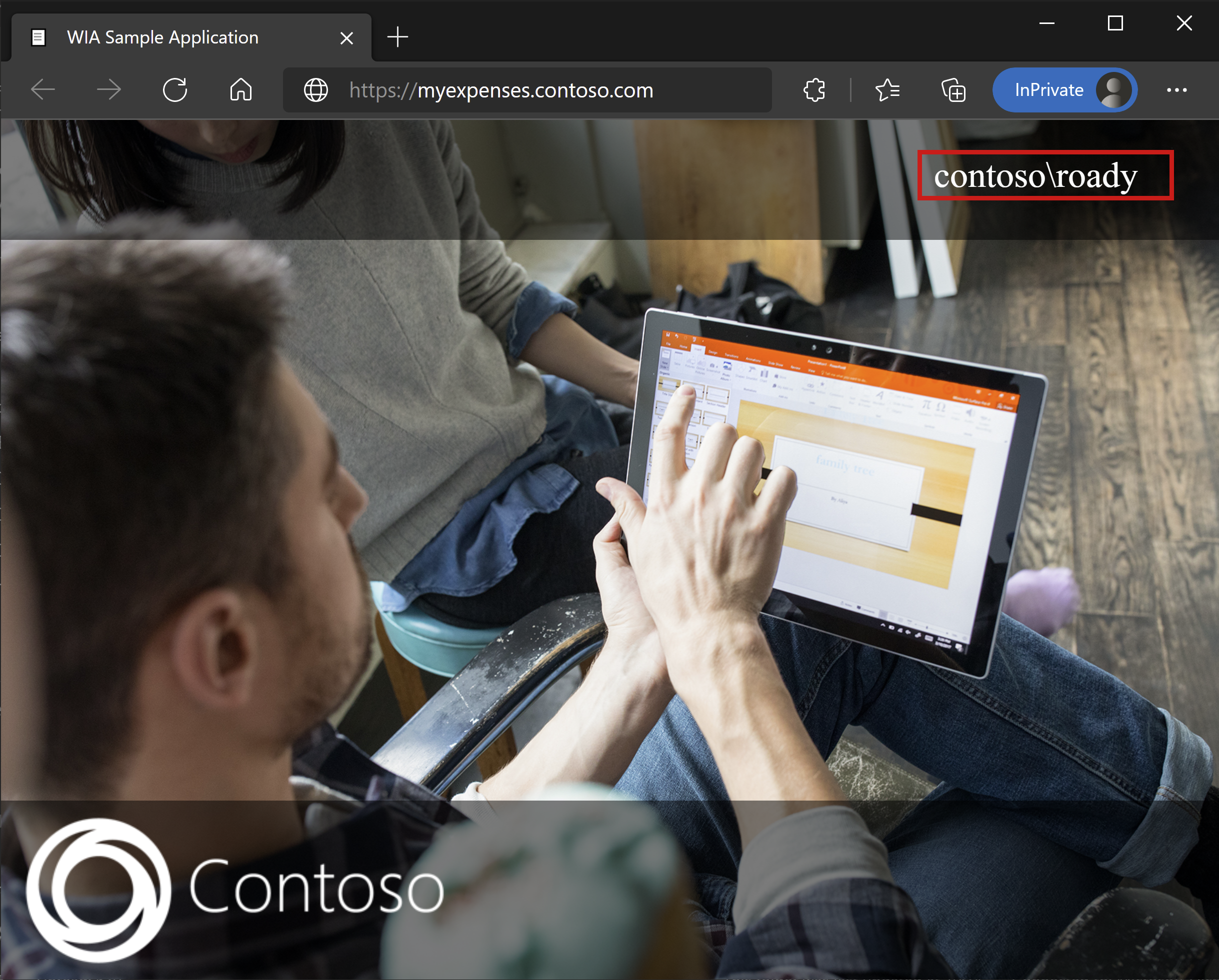

Resumen

La aplicación se publica y es accesible a través de SHA, por su URL o a través de los portales de aplicaciones de Microsoft. La aplicación es visible como recurso de destino en el acceso condicional de Microsoft Entra.

Para aumentar la seguridad, las organizaciones que usan este patrón pueden bloquear el acceso directo a la aplicación, lo que fuerza una ruta estricta a través de BIG-IP.

Pasos siguientes

Como usuario, abra un explorador y conéctese a la dirección URL externa de la aplicación. Puede seleccionar el icono de la aplicación en el portal Microsoft MyApps. Después de autenticarse con su inquilino de Microsoft Entra, se le redirige al punto de conexión de BIG-IP para la aplicación y se inicia la sesión a través del inicio de sesión único.

Acceso de invitado B2B de Microsoft Entra

El SHA es compatible con el acceso de invitado B2B de Microsoft Entra. Las identidades de los invitados se sincronizan desde su inquilino de Microsoft Entra a su dominio Kerberos de destino. Tener una representación local de objetos invitados para que BIG-IP realice el inicio de sesión único de KCD en la aplicación back-end.

Solución de problemas

Al solucionar problemas, tenga en cuenta los siguientes puntos:

- Kerberos es sensible a la hora. Requiere que los servidores y los clientes estén configurados con la hora correcta y, cuando sea posible, sincronizados con una fuente de tiempo confiable.

- Asegúrese de que los nombres de host para el controlador de dominio y la aplicación web se puedan resolver en DNS.

- Asegúrese de que no haya ningún SPN duplicado en su entorno. Ejecute la siguiente consulta en la línea de comandos:

setspn -q HTTP/my_target_SPN.

Nota:

Para validar que una aplicación IIS está configurada para KCD, consulte Solución de problemas de configuraciones de delegación restringida de Kerberos para Application Proxy. Consulte también el artículo AskF5, Inicio de sesión único de Kerberos.

Aumentar el nivel de detalle del registro

Los registros de BIG-IP son una fuente confiable de información. Para aumentar el nivel de detalle del registro:

- Vaya a Directiva de acceso>Información general>Event Logs (Registros de eventos)>Configuración.

- Seleccione la fila de la aplicación publicada.

- Seleccione Editar> Acceder a los registros del sistema.

- Seleccione Depurar en la lista de inicio de sesión único.

- Seleccione Aceptar.

Reproduzca el problema antes de examinar los registros. A continuación, revierta esta característica cuando termine. De lo contrario, el nivel de detalle es significativo.

Error de BIG-IP

Si aparece un error de BIG-IP después de una preautenticación de Microsoft Entra, el problema podría estar relacionado con el inicio de sesión único de Microsoft Entra ID en BIG-IP.

- Vaya a Access>Overview>Access reports (Acceso > Información general > Informes de acceso).

- Para ver si los registros tienen alguna pista, ejecute el informe durante la última hora.

- Use el vínculo Ver variables de sesión para su sesión para entender si el APM recibe las reclamaciones esperadas de Microsoft Entra ID.

Solicitud back-end

Si no aparece ningún error de BIG-IP, el problema está probablemente relacionado con la solicitud del back-end, o relacionado con el SSO de BIG-IP a la aplicación.

- Go to Directiva de acceso>Información general>Active Sessions (Sesiones activas).

- Seleccione el vínculo de la sesión activa.

- Use el vínculo Ver Variables para determinar la causa raíz de los problemas de KCD, particularmente si el BIG-IP APM no logra obtener los identificadores de usuario y dominio correctos.

Para obtener ayuda con el diagnóstico de problemas relacionados con KCD, consulte la guía de implementación archivada de BIG-IP de F5 Configuración de la delegación restringida de Kerberos.