Tutorial: Configuración de BIG-IP Access Policy Manager de F5 para inicio de sesión único basado en encabezados

Aprenda a implementar el acceso híbrido seguro (SHA) con inicio de sesión único (SSO) en aplicaciones basadas en encabezados mediante la configuración avanzada de BIG-IP de F5. Aplicaciones publicadas de BIG-IP y ventajas de configuración de Microsoft Entra:

- Mejora de la gobernanza de confianza cero a través de la autenticación previa y el acceso condicional de Microsoft Entra

- Consulte ¿Qué es el acceso condicional?

- Consulte Seguridad de Confianza cero

- Inicio de sesión único completo entre Microsoft Entra ID y los servicios publicados de BIG-IP

- Identidades administradas y acceso desde un plano de control

- Consulte el Centro de administración de Microsoft Entra

Más información:

Descripción del escenario

En este escenario, hay una aplicación heredada que usa encabezados de autorización HTTP para controlar el acceso a contenido protegido. Lo ideal es que Microsoft Entra ID administre el acceso a la aplicación. Sin embargo, la herencia carece de un protocolo de autenticación moderno. La modernización tarda tiempo y esfuerzo, e introduce costos y riesgos de tiempo de inactividad. En su lugar, implemente un dispositivo BIG-IP entre la aplicación pública de Internet y la interna para permitir el acceso entrante a la aplicación.

Un BIG-IP delante de la aplicación permite superponer el servicio con la autenticación previa y el inicio de sesión único basado en encabezados de Microsoft Entra. La configuración mejora la posición de seguridad de la aplicación.

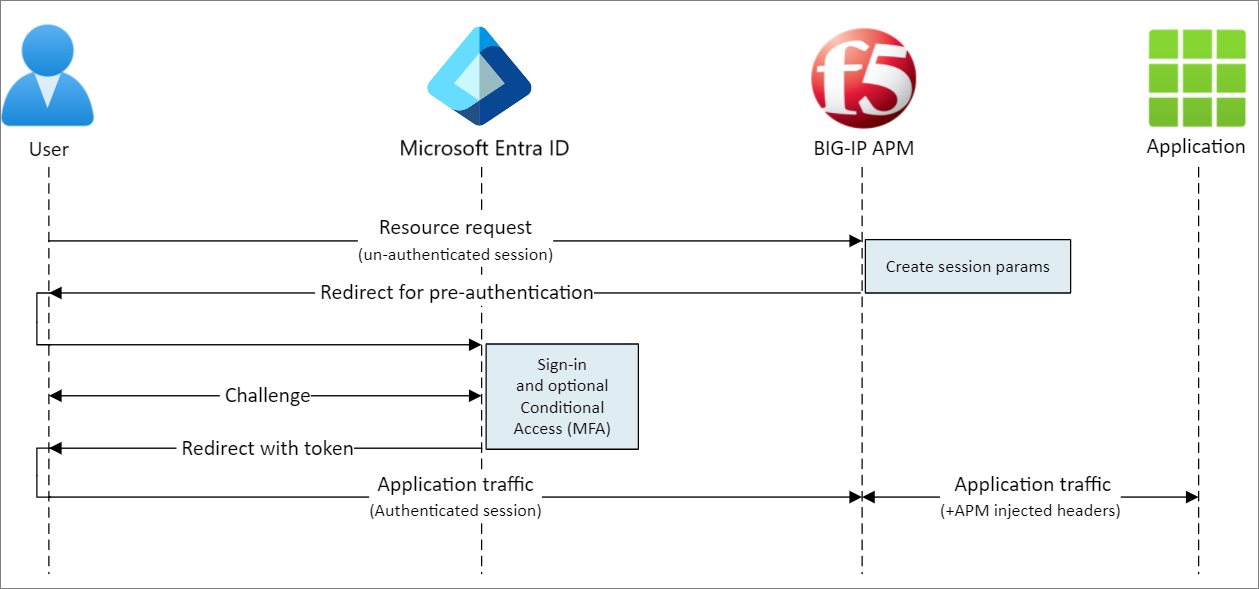

Arquitectura del escenario

La solución de acceso híbrido seguro para este escenario está compuesta por:

- Aplicación: servicio publicado de BIG-IP que se va a proteger mediante el acceso híbrido seguro de Microsoft Entra SHA

- Microsoft Entra ID: el proveedor de identidades (IdP) de Lenguaje de Marcado para Confirmaciones de Seguridad (SAML) que verifica las credenciales de usuario, el acceso condicional y el inicio de sesión único en BIG-IP

- Con SSO, Microsoft Entra ID proporciona los atributos de sesión necesarios de BIG-IP, incluidos los identificadores de usuario

- BIG-IP: proxy inverso y proveedor de servicios SAML (SP) en la aplicación, que delega la autenticación al IdP de SAML antes del SSO basado en encabezados en la aplicación back-end

En el diagrama siguiente, se muestra el flujo de usuario con Microsoft Entra ID, BIG-IP, APM y una aplicación.

- El usuario se conecta al punto de conexión del proveedor de servicios SAML de la aplicación (BIG-IP).

- La directiva de acceso de APM de BIG-IP redirige al usuario a Microsoft Entra ID (IdP de SAML).

- Microsoft Entra autentica previamente al usuario y aplica directivas de Acceso condicional.

- Se redirige al usuario a BIG-IP (SP de SAML) y el inicio de sesión único se realiza mediante el token SAML emitido.

- BIG-IP inserta los atributos de Microsoft Entra como encabezados en la solicitud a la aplicación.

- La aplicación autoriza la solicitud y devuelve la carga.

Requisitos previos

Para esto, necesita:

- Una suscripción a Azure

- Si no tienes una, obtén una cuenta gratuita de Azure.

- Uno de los siguientes roles: Administrador de aplicaciones en la nube o Administrador de aplicaciones

- Una BIG-IP o la implementación de una instancia de BIG-IP Virtual Edition (VE) en Azure

- Cualquiera de las siguientes licencias de F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Licencia independiente de F5 BIG-IP Access Policy Manager™ (APM).

- Licencia del complemento F5 BIG-IP Access Policy Manager™ (APM) en una instalación de F5 BIG-IP® Local Traffic Manager™ (LTM)

- Evaluación gratuita completa de 90 días de BIG-IP. Consulte Evaluaciones gratuitas.

- Identidades de usuario sincronizadas desde un directorio local en Microsoft Entra ID

- Un certificado SSL para publicar servicios a través de HTTPS, o use certificados predeterminados durante las pruebas

- Consulte Perfil de SSL

- Una aplicación basada en encabezados o una aplicación de encabezados de IIS para pruebas

Método de configuración BIG-IP

Estas instrucciones son un método de configuración avanzado, una manera flexible de implementar SHA. Cree manualmente objetos de configuración BIG-IP. Use este método para escenarios que no se incluyen en las plantillas de configuración guiada.

Nota:

Reemplace las cadenas o valores de ejemplo por los de su entorno.

Adición de F5 BIG-IP desde la galería de Microsoft Entra

Para implementar SHA, el primer paso es configurar una confianza de federación de SAML entre BIG-IP APM y Microsoft Entra ID. La confianza establece la integración para que BIG-IP traspase la autenticación previa y el Acceso condicional a Microsoft Entra ID antes de conceder acceso al servicio publicado.

Para más información, vea ¿Qué es el acceso condicional?.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad> Aplicaciones>aplicaciones para empresas> Todas las aplicaciones.

En la cinta de opciones superior, seleccione Nueva aplicación.

En la galería, busque F5.

Seleccione Integración de Microsoft Entra ID con APM de F5 BIG-IP.

Escriba un nombre para la aplicación.

Seleccione Agregar o crear.

El nombre refleja el servicio.

Configuración del inicio de sesión único de Microsoft Entra

Aparecen las nuevas propiedades de la aplicación F5

Seleccione Administrar>Inicio de sesión único

En la página Seleccione un método de inicio de sesión único, elija SAML.

Omita el aviso para guardar la configuración del inicio de sesión único.

Seleccione No, lo guardaré más adelante.

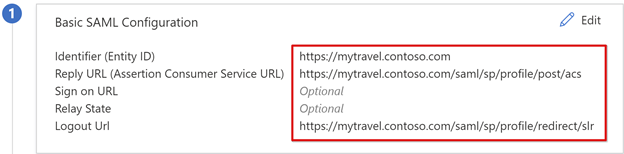

En Configurar el inicio de sesión único con SAML, para Configuración básica de SAML, seleccione el icono de lápiz.

Reemplace la dirección URL predefinida del identificador por la dirección URL del servicio publicado de BIG-IP. Por ejemplo,

https://mytravel.contoso.com.Repita para URL de respuesta e incluya la ruta de acceso del punto de conexión SAML de APM. Por ejemplo,

https://mytravel.contoso.com/saml/sp/profile/post/acs.Nota:

En esta configuración, el flujo SAML opera en modo IdP: Microsoft Entra ID emite al usuario una aserción de SAML antes de redirigir al punto de conexión de servicio de BIG-IP para la aplicación. BIG-IP APM es compatible con los modos IdP y SP.

Para el URI de cierre de sesión, ingrese el punto de conexión de cierre de sesión único (SLO) de BIG-IP APM precedido por el encabezado de host de servicios. El URI de SLO garantiza que las sesiones de BIG-IP APM de usuario finalicen después de cerrar la sesión de Microsoft Entra. Por ejemplo,

https://mytravel.contoso.com/saml/sp/profile/redirect/slr

Nota:

A partir del sistema operativo de administración de tráfico (TMOS) v16 en adelante, el punto de conexión de SLO de SAML ha cambiado a

/saml/sp/profile/redirect/slo.Seleccione Guardar.

Salga de la configuración de SAML.

Omita el símbolo del sistema de prueba de SSO.

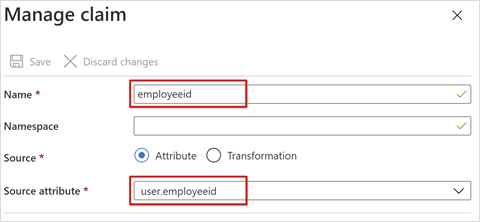

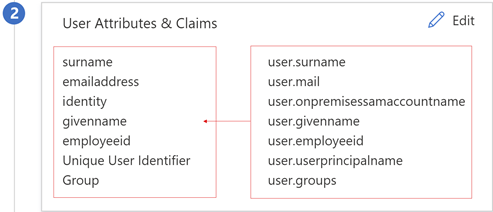

Para editar Atributos y notificaciones del usuario> + Agregar nueva notificación, seleccione el icono de lápiz.

En Nombre, seleccione Employeeid.

En Atributo de origen, seleccione user.employeeid.

Seleccione Guardar.

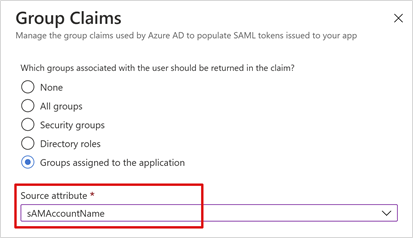

- Seleccione Agregar una notificación de grupo

- Seleccione Grupos asignados a la aplicación>Atributo de origen>sAMAccountName.

- Seleccione Guardar la configuración.

- Cierre la vista.

- Observe las propiedades de la sección Atributos y notificaciones del usuario. Microsoft Entra ID emite propiedades de usuarios para la autenticación de BIG-IP APM y el SSO para la aplicación back-end.

Nota:

Agregue otras notificaciones que la aplicación publicada BIG-IP espera como encabezados. Las notificaciones más definidas se emiten si están en Microsoft Entra ID. Defina pertenencias a directorios y objetos de usuario en Microsoft Entra ID antes de que se puedan emitir notificaciones. Consulte Configuración de notificaciones de grupo para aplicaciones mediante Microsoft Entra ID.

- En la sección Certificado de firma de SAML, seleccione Descargar.

- El archivo XML de metadatos de federación se guarda en el equipo.

Los certificados de firma de SAML creados por Microsoft Entra ID tienen una duración de tres años.

Autorización de Microsoft Entra

De manera predeterminada, Microsoft Entra ID emite tokens a los usuarios en los que se concede acceso a una aplicación.

- En la vista de configuración de la aplicación, seleccione Usuarios y grupos.

- Seleccione Agregar usuario y, en Agregar asignación, seleccione Usuarios y grupos.

- En el cuadro de diálogo Usuarios y grupos, agregue los grupos de usuarios autorizados para acceder a la aplicación basada en encabezados.

- Elija Seleccionar.

- Seleccione Asignar.

La confianza de federación de SAML de Microsoft Entra está completa. A continuación, configure BIG-IP APM para publicar la aplicación web, configurada con propiedades para completar la confianza de autenticación previa de SAML.

Configuración avanzada

Use las secciones siguientes para configurar SAML, el inicio de sesión único de encabezado, el perfil de acceso, etc.

Configuración de SAML

Cree el proveedor de servicios de SAML de BIG-IP y los objetos de IdP de SAML correspondientes para federar la aplicación publicada con Microsoft Entra ID.

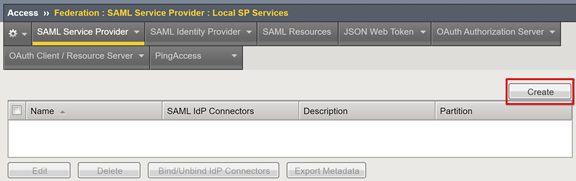

Seleccione Access>Federation>SAML Service Provider>Local SP Services>Create (Acceso > Federación > Proveedor de servicios de SAML > Servicios del SP local > Crear).

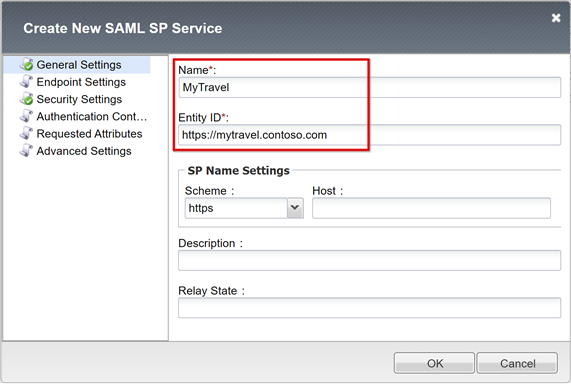

Escriba un nombre.

Escriba un identificador de entidad definido en Microsoft Entra ID.

En Configuración de nombre de SP, realice selecciones si el identificador de entidad no coincide con el nombre de host de la dirección URL publicada o realiza selecciones si no está en formato de dirección URL normal basada en nombre de host. Proporcione el esquema externo y el nombre de host de la aplicación si el identificador de entidad es

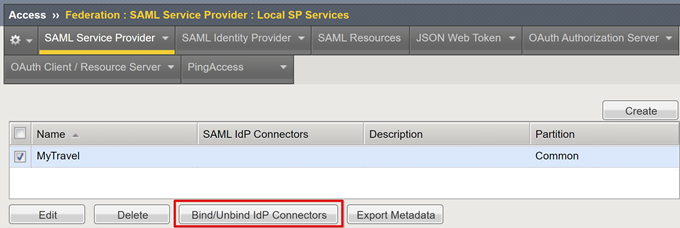

urn:mytravel:contosoonline.Desplácese hacia abajo para seleccionar el nuevo objeto SP de SAML.

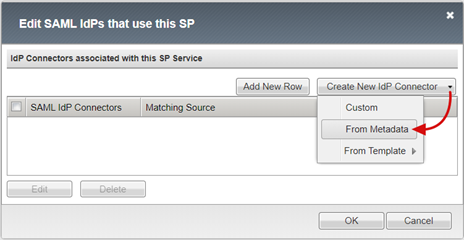

Seleccione Bind/UnBind IDP Connectors.

Seleccione Crear nuevo conector de IdP.

En el menú desplegable, seleccione A partir de los metadatos.

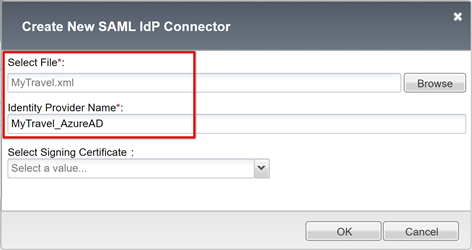

Vaya al archivo XML de metadatos de federación que descargó.

Escriba un Nombre de proveedor de identidades para el objeto APM para el IdP de SAML externo. Por ejemplo,

MyTravel_EntraID.

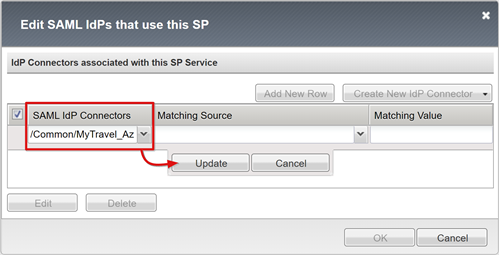

- Seleccione Agregar nueva fila.

- Selecciona el nuevo conector de IdP de SAML.

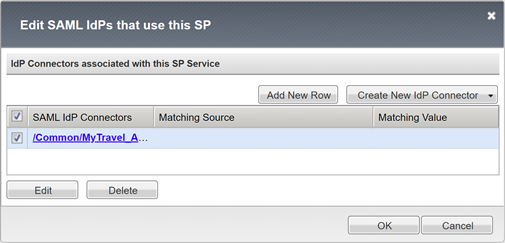

- Seleccione Actualizar.

- Selecciona Aceptar.

Configuración de SSO de encabezado

Cree un objeto SSO de APM.

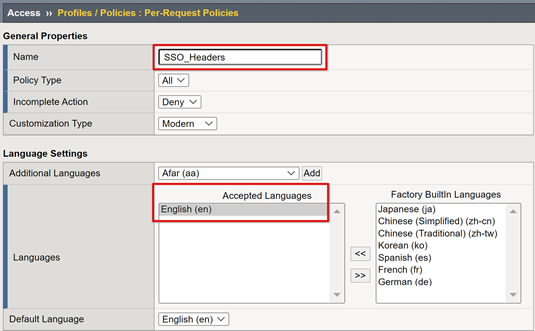

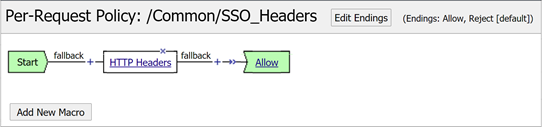

Seleccione Acceso>Perfiles/Directivas>Directivas por solicitud>Crear.

Escriba un nombre.

Agregue al menos un idioma aceptado.

Seleccione Finalizado.

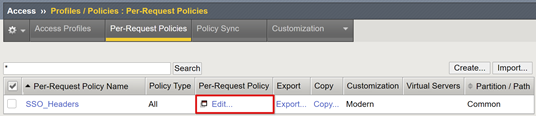

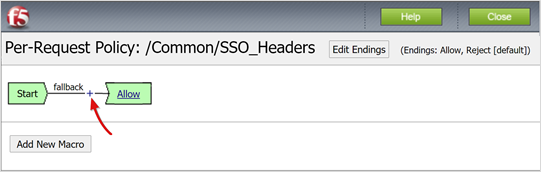

Para la nueva directiva por solicitud, seleccione Editar.

Se inicia el editor visual de directivas.

En Reserva, seleccione el símbolo +.

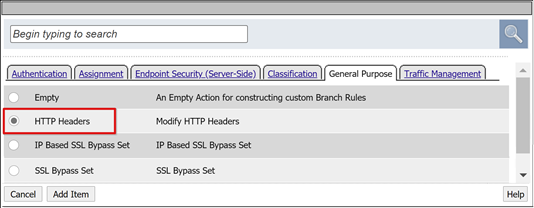

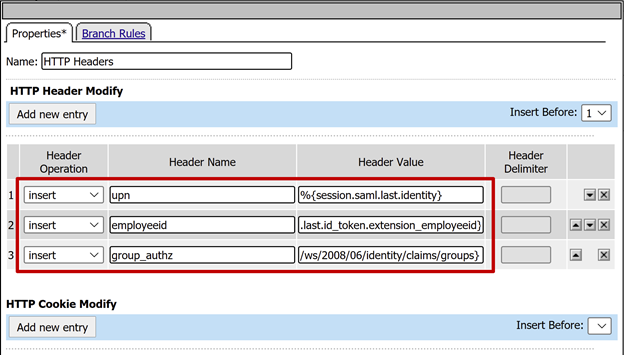

En la pestaña De uso general, seleccione Encabezados HTTP>Agregar elemento.

Seleccione Agregar nueva entrada.

Cree tres entradas HTTP y de modificación de encabezados.

En Nombre de encabezado, escriba upn.

Para Valor de encabezado, escriba %{session.saml.last.identity}.

En Nombre de encabezado, escriba employeeid.

En Valor de encabezado, escriba %{session.saml.last.attr.name.employeeid}.

En Nombre de encabezado, escriba group_authz.

En Valor de encabezado, escriba%{session.saml.last.attr.name.

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups}.

Nota:

Las variables de sesión de APM entre llaves distinguen entre mayúsculas y minúsculas. Se recomienda definir atributos en minúsculas.

- Seleccione Guardar.

- Cierre el editor de directivas visuales.

Configuración del perfil de acceso

Un perfil de acceso enlaza numerosos elementos de APM que administran el acceso a los servidores virtuales de BIG-IP, incluidas las directivas de acceso, la configuración de inicio de sesión único y la configuración de la interfaz de usuario.

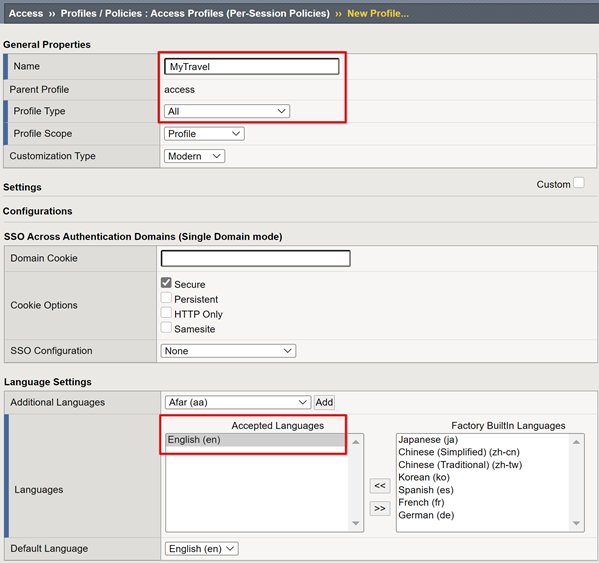

Seleccione Acceso>Perfiles/Directivas>Perfiles de acceso (Directivas por sesión).>Crear.

En Nombre, escriba MyTravel.

En Tipo de perfil, seleccione Todos.

En Idioma aceptado, seleccione al menos un idioma.

seleccione Finalizado.

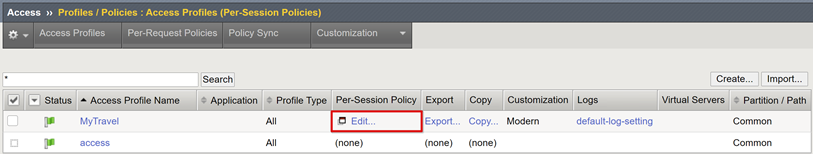

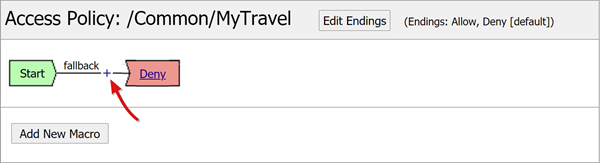

Seleccione Edit (Editar) en el perfil por sesión que creó.

Se inicia el editor visual de directivas.

En reserva, seleccione el símbolo +.

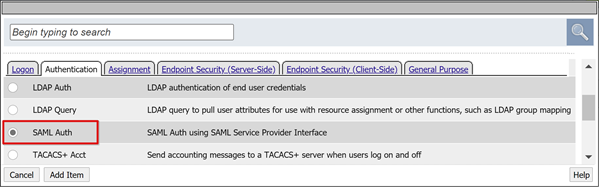

Seleccione Autenticación>Autenticación SAML>Agregar elemento.

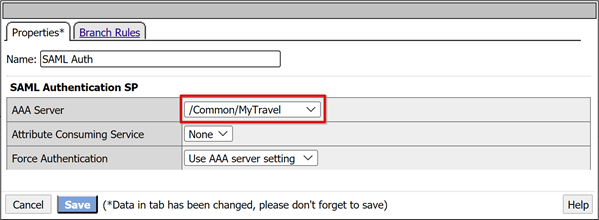

En la configuración del proveedor de servicios de la autenticación SAML, seleccione la opción Servidor AAA para usar el objeto SP de SAML que ha creado.

Seleccione Guardar.

Asignación de atributos

Las instrucciones siguientes son opcionales. Con una configuración de LogonID_Mapping, la lista de sesiones activas de BIG-IP tiene el nombre principal de usuario (UPN) del usuario que ha iniciado sesión, no un número de sesión. Use estos datos al analizar registros o solucionar problemas.

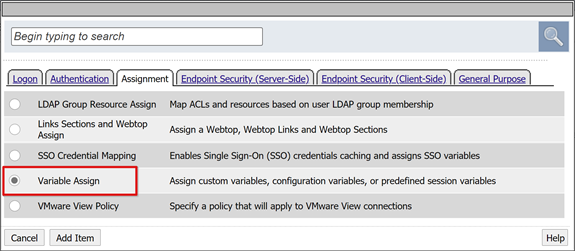

Para la rama Correcto de la autenticación de SAML, seleccione el símbolo +.

En el menú emergente, seleccione Asignación>Asignación de variables>Agregar elemento.

Escriba un nombre.

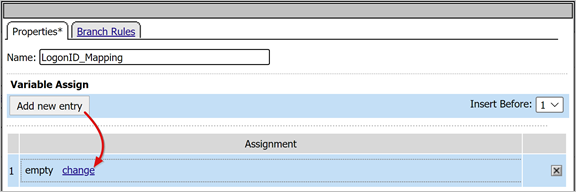

En la sección Asignación de variables, seleccione Agregar nueva entrada>cambiar. Por ejemplo, LogonID_Mapping.

En Variable personalizada, establezca session.saml.last.identity.

En Variable de sesión, establezca session.logon.last.username.

Seleccione Finished (Finalizado).

Seleccione Guardar.

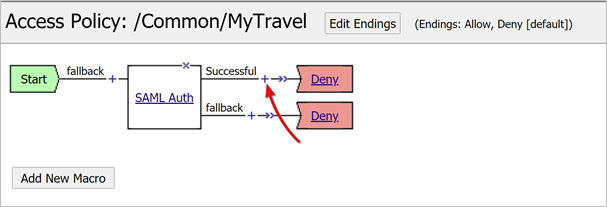

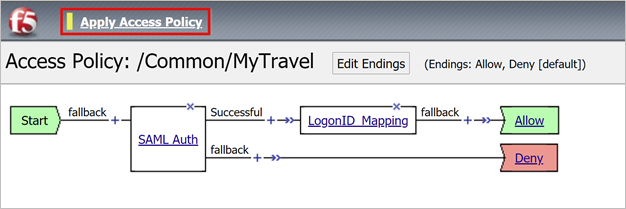

En la rama Correcto de la directiva de acceso, seleccione el terminal Denegar.

seleccione Permitir.

Seleccione Guardar.

Seleccione Aplicar directiva de acceso.

Cierre el editor de directivas visuales.

Configuración del grupo de back-end

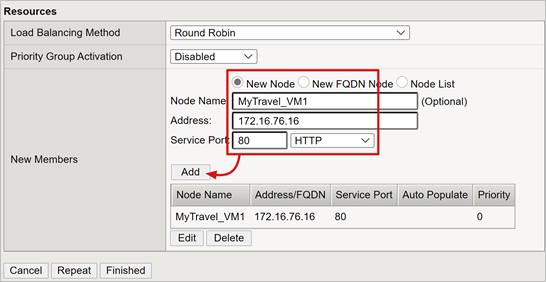

Para habilitar BIG-IP para reenviar el tráfico del cliente correctamente, cree un objeto de nodo de APM que representa el servidor back-end que hospeda la aplicación. Coloque el nodo en un grupo de APM.

Seleccione Tráfico local > Grupos > Lista de grupos > Crear.

Para un objeto de grupo de servidores, escriba un Nombre. Por ejemplo, MyApps_VMs.

Agregue un objeto miembro del grupo.

En Nombre del nodo, escriba un nombre para el servidor que hospeda la aplicación web back-end.

En Dirección, escriba la dirección IP del servidor que hospeda la aplicación.

En Puerto de servicio, escriba el puerto HTTP/S en el que escucha la aplicación.

Seleccione Agregar.

Nota:

Para más información, vaya a my.f5.com para K13397: Introducción al formato de solicitud de supervisión de estado HTTP para el sistema DNS de BIG-IP.

Configuración del servidor virtual

Un servidor virtual es un objeto del plano de datos de BIG-IP representado por una dirección IP virtual que escucha las solicitudes de los clientes a la aplicación. Cualquier tráfico recibido se procesa y evalúa con el perfil de acceso del APM asociado al servidor virtual. El tráfico se dirige según la directiva.

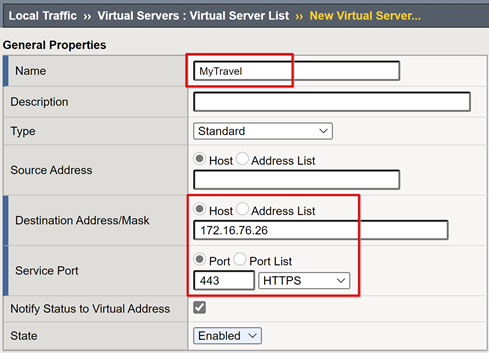

Seleccione Local Traffic (Tráfico local) >Virtual Servers (Servidores virtuales) >Virtual Server List (Lista de servidores virtuales) >Crear.

Escriba un Nombre de servidor virtual.

En Dirección o máscara de destino, seleccione Host

Escriba una dirección IP IPv4 o IPv6 sin usar que se asignará a BIG-IP para recibir tráfico de cliente.

En Puerto de servicio, seleccione Puerto, 443 y HTTPS.

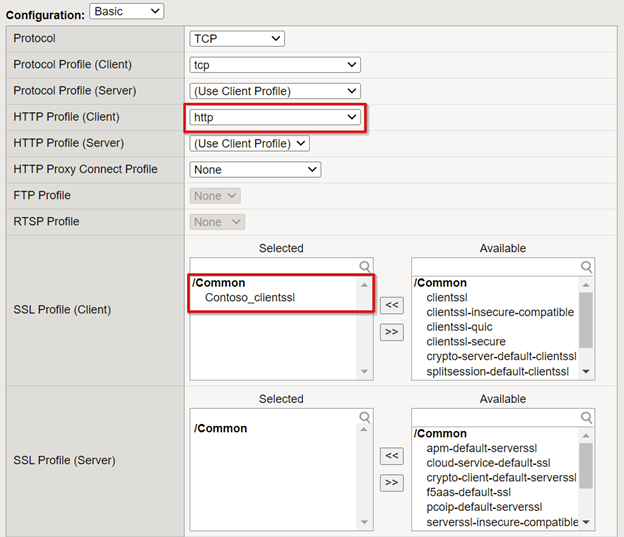

En Perfil HTTP (cliente), seleccione http.

En Perfil SSL (cliente),, seleccione el perfil SSL de cliente que ha creado o deje el valor predeterminado para las pruebas.

En Traducción de direcciones de origen, seleccione Asignación automática.

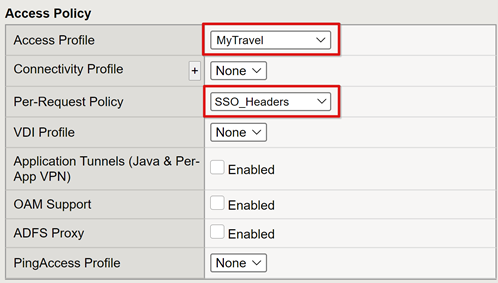

En Directiva de acceso, seleccione el Perfil de acceso creado anteriormente. Esta acción enlaza el perfil de autenticación previa de SAML de Microsoft Entra ID y la directiva de inicio de sesión único con autenticación basada en encabezados al servidor virtual.

En Directiva por solicitud, seleccione SSO_Headers.

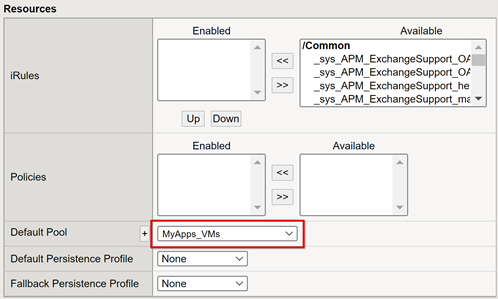

- En Grupo predeterminado, seleccione los objetos de grupo de back-end que ha creado.

- Seleccione Finished (Finalizado).

Administración de sesiones

Use la configuración de administración de sesiones de BIG-IP para definir las condiciones para la finalización o continuación de la sesión del usuario. Cree una directiva con Directiva de acceso>Perfiles de acceso. Seleccione una aplicación de la lista.

Con respecto a la funcionalidad de SLO, un URI de SLO en Microsoft Entra ID garantiza que un cierre de sesión iniciado por IdP desde el portal MyApps finaliza la sesión entre el cliente y el APM de BIG-IP. El metadata.xml importado de federación de la aplicación proporciona a APM el punto de conexión de cierre de sesión SAML de Microsoft Entra para el cierre de sesión iniciado por SP. Por tanto, habilite APM para saber cuándo un usuario cierra la sesión.

Si no hay ningún portal web de BIG-IP, el usuario no puede indicar al APM que cierre la sesión. Si el usuario cierra la sesión de la aplicación, BIG-IP omite a la acción. La sesión de aplicación se puede restablecer a través del inicio de sesión único. Por tanto, el cierre de sesión iniciado por SP necesita atención especial.

Para asegurarse de que las sesiones finalicen de forma segura, agregue una función SLO al botón Cerrar sesión de la aplicación. Habilite esta opción para redirigir el cliente al punto de conexión de cierre de sesión de SAML de Microsoft Entra. Para el punto de conexión de cierre de sesión de SAML para el inquilino, vaya a Registros de aplicaciones>Puntos de conexión.

Si no puede cambiar la aplicación, habilite BIG-IP para escuchar la llamada de cierre de sesión de la aplicación y desencadenar el SLO. Para obtener más información:

- Vaya a support.f5.com paraK42052145: Configuración de la terminación automática de sesión (cierre de sesión) basada en un nombre de archivo al que se hace referencia mediante un identificador URI

- Vaya a my.f5.com para K12056: Información general de la opción de inclusión de un identificador URI de cierre de sesión

Implementar

- Seleccione Implementar para confirmar la configuración.

- Compruebe que la aplicación aparece en el inquilino.

- La aplicación se publica y es accesible a través de SHA, con su dirección URL o portales de Microsoft.

Prueba

Realice la siguiente prueba como usuario.

- Como usuario, seleccione la dirección URL externa de la aplicación o, en el portal MyApps, seleccione el icono de la aplicación.

- Autentíquese en Microsoft Entra ID.

- Se le redirigirá al servidor virtual BIG-IP para la aplicación y se inicia sesión con el SSO.

- La salida del encabezado insertado aparece cerca de la aplicación basada en encabezados.

Para aumentar la seguridad, bloquee el acceso directo a la aplicación, forzando una ruta a través de BIG-IP.

Solución de problemas

Use estas instrucciones para solucionar problemas.

Nivel de detalle del registro

Los registros de BIG-IP tienen información para ayudar a aislar los problemas de autenticación y SSO. Aumentar el nivel de detalle del registro:

- Vaya a Directiva de acceso>Información general>Registros de eventos.

- Haga clic en Configuración.

- Seleccione la fila de la aplicación publicada.

- Seleccione Editar> Acceder a los registros del sistema.

- Seleccione Depurar en la lista de inicio de sesión único.

- Selecciona Aceptar.

- Reproduce el problema.

- Revise los registros.

- Cuando termine, revierta la configuración.

Mensaje de error de BIG-IP

Si aparece un error de BIG-IP después del redireccionamiento, el problema podría estar relacionado con el inicio de sesión único de Microsoft Entra ID a BIG-IP.

- Vaya aDirectiva de acceso>Información general.

- Seleccione Informes de acceso.

- Ejecuta el informe durante la última hora.

- Revise los registros para encontrar pistas.

- En la sesión, seleccione el vínculo Ver variables de sesión.

- Compruebe que APM reciba las notificaciones esperadas de Microsoft Entra ID.

No hay ningún mensaje de error de BIG-IP

Si no aparece un mensaje de error de BIG-IP, el problema probablemente esté más relacionado con el inicio de sesión único desde BIG-IP a la aplicación de back-end.

- Vaya aDirectiva de acceso>Información general.

- Seleccionar Sesiones activas.

- Seleccione el vínculo de la sesión activa.

- Seleccione el vínculo Ver variables para determinar los problemas de SSO.

- Confirme que BIG-IP APM produce un error o se realiza correctamente para obtener los identificadores de usuario y dominio correctos.

Más información:

- Vaya a devcentral.f5.com para ver ejemplos de asignación de variables de APM

- Vaya a techdocs.f5.com del Administrador de directivas de acceso a BIG-IP: Editor de directivas visuales