Configuración y habilitación de directivas de riesgo

Hay dos tipos de directivas de riesgo en el acceso condicional de Microsoft Entra que puede configurar. Puede usar estas directivas para automatizar la respuesta a riesgos, lo que permite a los usuarios aplicar autocorrecciones cuando se detecta el riesgo:

Elección de niveles de riesgo aceptables

Las organizaciones deben decidir el nivel de riesgo que están dispuestas a aceptar para equilibrar la experiencia del usuario y la posición de seguridad.

La elección de aplicar el control de acceso en un nivel de riesgo Alto reduce el número de veces que se desencadena una directiva y minimiza la fricción de los usuarios. Sin embargo, se excluyen de la directiva los riesgos de nivel Bajo y Medio, por lo que es posible que no se impida que un atacante aproveche una identidad en peligro. Si se elige un nivel de riesgo Bajo para requerir el control de acceso, se producen más interrupciones para el usuario.

Protección de id. de Microsoft Entra usa las ubicaciones de red de confianza configuradas en algunas detecciones de riesgos para reducir los falsos positivos.

Las configuraciones de directivas siguientes incluyen el control de sesiones de frecuencia de inicio de sesión que requiere una reautenticación para usuarios e inicios de sesión de riesgo.

Recomendación de Microsoft

Microsoft recomienda las siguientes configuraciones de directivas de riesgo para proteger la organización:

- Directiva de riesgo de usuario

- Solicite un cambio de contraseña seguro cuando el nivel de riesgo del usuario sea Alto. Se requiere la autenticación multifactor de Microsoft Entra para que el usuario pueda crear una nueva contraseña con la escritura diferida de contraseñas con el fin de corregir el riesgo.

- Un cambio de contraseña seguro mediante el autoservicio de restablecimiento de contraseña es la única manera de corregir el riesgo del usuario, independientemente del nivel de riesgo.

- Directiva de riesgo de inicio de sesión

- Requerir la autenticación multifactor de Microsoft Entra cuando el nivel de riesgo de inicio de sesión es Medio o Alto, lo que permite a los usuarios demostrar que son ellos con alguno de los métodos de autenticación que tienen registrados y corregir así el riesgo de inicio de sesión.

- Una autenticación multifactor correcta es la única manera de corregir automáticamente el riesgo de inicio de sesión, independientemente del nivel de riesgo.

Requerir el control de acceso cuando el nivel de riesgo es bajo presenta más fricción e interrupciones del usuario que cuando es medio o alto. La elección de bloquear el acceso en lugar de permitir opciones de autocorrección, como el cambio de contraseña seguro y la autenticación multifactor, afecta a los usuarios y administradores todavía más. Sopese esta elección cuando configure las directivas.

Corrección de riesgos

Las organizaciones pueden optar por bloquear el acceso cuando se detecta riesgo. El bloqueo a veces impide que los usuarios legítimos haga lo que necesitan. Una mejor solución es configurar directivas de acceso condicional basadas en riesgos de usuario e inicio de sesión que permiten a los usuarios corregirse automáticamente.

Advertencia

Los usuarios deben registrarse para la autenticación multifactor de Microsoft Entra antes de que se encuentren con una situación que requiera una corrección. Para los usuarios híbridos que se sincronizan desde las instalaciones, debe estar activada la recuperación de contraseña. Los usuarios no registrados se bloquean y requieren la intervención del administrador.

El cambio de contraseña (conozco mi contraseña y quiero cambiarla por otra) fuera del flujo de corrección de las directivas de usuario de riesgo no cumple el requisito de cambio de contraseña seguro.

Habilitación de directivas

Las organizaciones pueden optar por implementar directivas basadas en riesgos en el acceso condicional mediante los pasos siguientes o usar plantillas de acceso condicional.

Antes de que las organizaciones habiliten estas directivas, deben tomar medidas para investigar y corregir los riesgos activos.

Exclusiones de directivas

Las directivas de acceso condicional son herramientas eficaces, por lo que se recomienda excluir las siguientes cuentas de las directivas:

- Cuentas de acceso de emergencia o de emergencia para evitar el bloqueo debido a configuración errónea de directivas. En el escenario poco probable, todos los administradores están bloqueados, la cuenta administrativa de acceso de emergencia se puede usar para iniciar sesión y tomar medidas para recuperar el acceso.

- Se puede encontrar más información en el artículo Administración de cuentas de acceso de emergencia en Microsoft Entra ID.

- Cuentas de servicio y Entidades de servicio , como la cuenta de sincronización de Microsoft Entra Connect. Las cuentas de servicio son cuentas no interactivas que no están asociadas a ningún usuario en particular. Los servicios back-end las usan normalmente para permitir el acceso mediante programación a las aplicaciones, pero también se utilizan para iniciar sesión en los sistemas con fines administrativos. Las llamadas realizadas por entidades de servicio no se bloquearán mediante directivas de acceso condicional asignadas a los usuarios. Usa el acceso condicional para las identidades de carga de trabajo para definir directivas destinadas a entidades de servicio.

- Si su organización usa estas cuentas en scripts o código, piense en la posibilidad de reemplazarlas por identidades administradas.

Directiva de riesgo de usuario en el acceso condicional

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Vaya a Protección> Acceso condicional.

- Seleccione Nueva directiva.

- Asigna un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus directivas.

- En Asignaciones, selecciona Identidades de carga de trabajo o usarios.

- En Incluir, selecciona Todos los usuarios.

- En Excluir, seleccione Usuarios y grupos y, luego, elija las cuentas de acceso de emergencia de la organización.

- Seleccione Listo.

- En Aplicaciones o acciones en la nube>Incluir, seleccione Todos los recursos (anteriormente "Todas las aplicaciones en la nube").

- En Condiciones>Riesgo de usuario, establezca Configurar en Sí.

- En Configure los niveles de riesgo de usuario necesarios para aplicar la directiva, seleccione Alto. Esta guía se basa en las recomendaciones de Microsoft y puede ser diferente para cada organización

- Seleccione Listo.

- En Controles de acceso>Conceder, seleccione Conceder acceso.

- Seleccione Requerir seguridad de autenticacióny, a continuación, seleccione el nivel de autenticación multifactor integrado de la lista.

- Seleccione Requerir cambio de contraseña.

- Elija Seleccionar.

- En Sesión.

- Seleccione Frecuencia de inicio de sesión.

- Asegúrese de que Siempre esté seleccionado.

- Elija Seleccionar.

- Confirme la configuración y establezca Habilitar directiva en Solo informe.

- Seleccione Crear para crear la directiva.

Después de que los administradores confirmen la configuración mediante el modo de solo informe, podrán pasar el botón de alternancia Habilitar directiva de Solo informe a Activar.

Escenarios sin contraseña

Para las organizaciones que adoptan métodos de autenticación sin contraseña realice los cambios siguientes:

Actualización de la directiva de riesgo de usuario sin contraseña

- En Usuarios:

- Incluir, seleccione Usuarios y grupos y elija los usuarios sin contraseña.

- En Controles de acceso>Bloquear acceso para usuarios sin contraseña.

Sugerencia

Es posible que tenga que tener dos directivas durante un período de tiempo al implementar métodos sin contraseña.

- Uno que permite la corrección automática para aquellos que no usan métodos sin contraseña.

- Otro que bloquea a los usuarios sin contraseña de alto riesgo.

Corregir y desbloquear la contraseña sin riesgo de usuario

- Requerir que el administrador investigación y corrección de cualquier riesgo.

- Desbloquee al usuario.

Directiva de riesgo de inicio de sesión en el acceso condicional

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Vaya a Protección> Acceso condicional.

- Seleccione Nueva directiva.

- Asigna un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus directivas.

- En Asignaciones, selecciona Identidades de carga de trabajo o usarios.

- En Incluir, selecciona Todos los usuarios.

- En Excluir, seleccione Usuarios y grupos y, luego, elija las cuentas de acceso de emergencia de la organización.

- Seleccione Listo.

- En Aplicaciones o acciones en la nube>Incluir, seleccione Todos los recursos (anteriormente "Todas las aplicaciones en la nube").

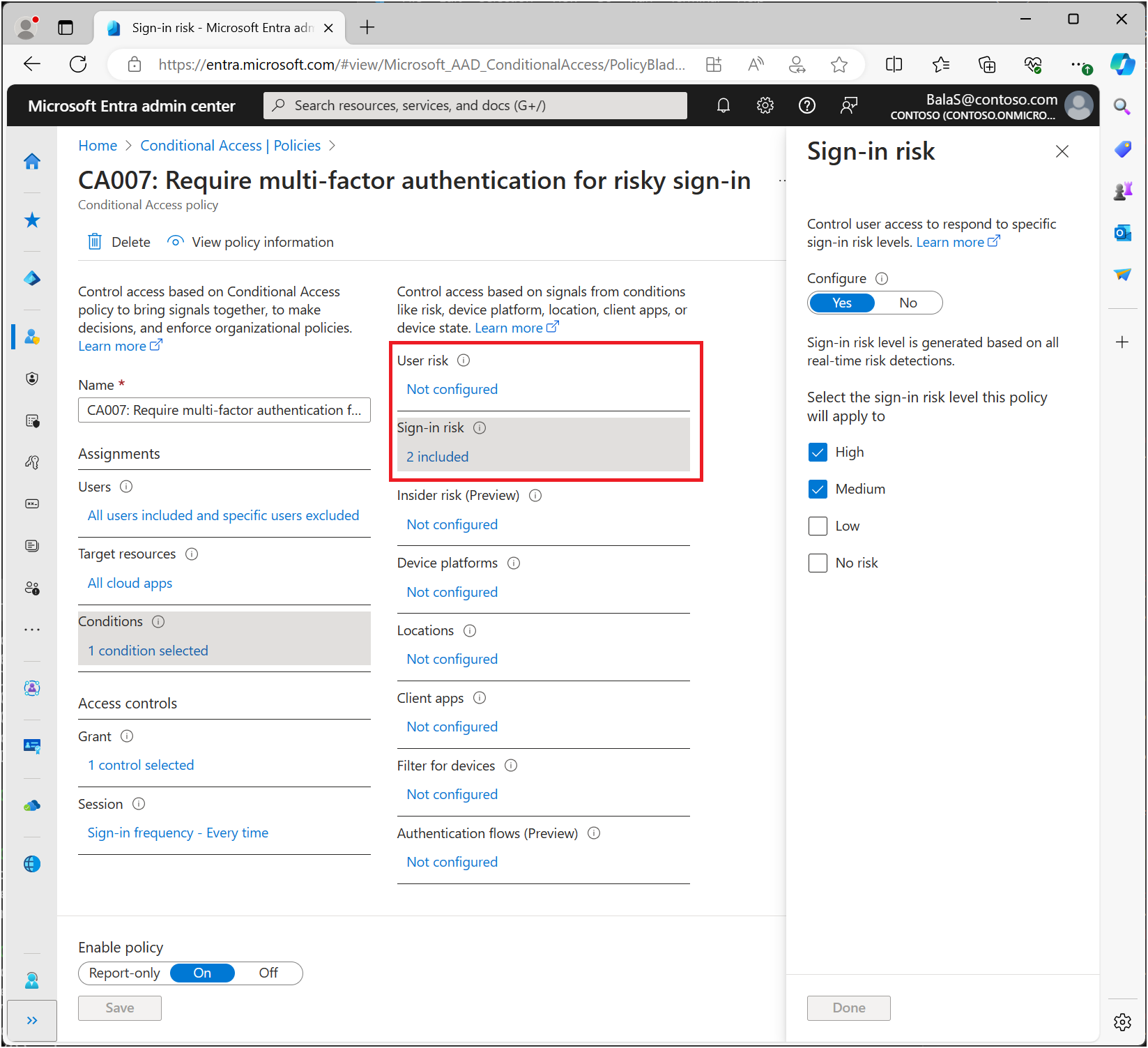

- En Condiciones>Riesgo de inicio de sesión, establezca Configurar en Sí.

- En Seleccionar el nivel de riesgo de inicio de sesión al que se aplicará la directiva, seleccione Alto y Medio. Esta guía se basa en las recomendaciones de Microsoft y puede ser diferente para cada organización

- Seleccione Listo.

- En Controles de acceso>Conceder, seleccione Conceder acceso.

- Seleccione Requerir seguridad de autenticacióny, a continuación, seleccione el nivel de autenticación multifactor integrado de la lista.

- Elija Seleccionar.

- En Sesión.

- Seleccione Frecuencia de inicio de sesión.

- Asegúrese de que Siempre esté seleccionado.

- Elija Seleccionar.

- Confirme la configuración y establezca Habilitar directiva en Solo informe.

- Seleccione Crear para crear la directiva.

Después de que los administradores confirmen la configuración mediante el modo de solo informe, podrán pasar el botón de alternancia Habilitar directiva de Solo informe a Activar.

Escenarios sin contraseña

Para las organizaciones que adoptan métodos de autenticación sin contraseña realice los cambios siguientes:

Actualización de la directiva de riesgo de inicio de sesión sin contraseña

- En Usuarios:

- Incluya, seleccione Usuarios y grupos y dirija a todos los usuarios. Asegúrese de que todos los usuarios pueden satisfacer la autenticación multifactor.

- En Excluir, seleccione Usuarios y grupos y, luego, elija las cuentas de acceso de emergencia de la organización.

- Seleccione Listo.

- En Condiciones>Riesgo de inicio de sesión, establezca Configurar en Sí.

- En Seleccionar el nivel de riesgo de inicio de sesión al que se aplicará la directiva, seleccione Alto y Medio. Para obtener más información sobre los niveles de riesgo, consulte Elección de niveles de riesgo aceptables.

- Seleccione Listo.

- En Controles de acceso>Conceder, seleccione Conceder acceso.

- Seleccione Requerir fuerza de autenticacióny, a continuación, seleccione la autenticación multifactor integrada o la fuerza de autenticación deseada de una lista.

- Elija Seleccionar.

- En Sesión:

- Seleccione Frecuencia de inicio de sesión.

- Asegúrese de que Siempre esté seleccionado.

- Elija Seleccionar.

Corregir y desbloquear el riesgo de inicio de sesión sin contraseña

- Requerir que el administrador investigación y corrección de cualquier riesgo.

- Desbloquee al usuario.

Migración de directivas de riesgo al acceso condicional

Si tiene directivas de riesgo heredadas habilitadas en protección de Microsoft Entra ID, debe planear migrarlas al acceso condicional:

Advertencia

Las directivas de riesgo heredadas configuradas en Microsoft Entra ID Protection se retirarán el 1 de octubre de 2026.

Migración al acceso condicional

- Crea directivas equivalentesbasadas en el riesgo de usuario y basadas en el riesgo de inicio de sesión en el acceso condicional en modo de solo informe. Puede crear una directiva con los pasos anteriores o usar plantillas de acceso condicional basadas en las recomendaciones de Microsoft y los requisitos de la organización.

- Después de que los administradores confirmen la configuración mediante el modo de solo informe, podrán pasar el botón de alternancia Habilitar directiva de Solo informe a Activar.

- Deshabilite las directivas de riesgo antiguas de ID Protection.

- Vaya a Protección>Identity Protection> Seleccione la directiva de Riesgo de usuario o Riesgo de inicio de sesión.

- Establezca Aplicar de directiva en Deshabilitado.

- Cree otras directivas de riesgo si es necesario en Acceso condicional.