Administración de cuentas de acceso de emergencia en Microsoft Entra ID

Es importante que evite ser bloqueado accidentalmente de su organización de Microsoft Entra porque no puede iniciar sesión ni activar un rol. El impacto de una falta involuntaria de acceso administrativo se puede mitigar mediante la creación de dos o más cuentas de acceso de emergencia en la organización.

Las cuentas de usuario con el rol de administrador global tienen privilegios elevados en el sistema, lo que incluye cuentas de acceso de emergencia con el rol Administrador global. Las cuentas de acceso de emergencia se limitan a situaciones "excepcionales" o de emergencia en las que no se pueden usar las cuentas administrativas normales. Le recomendamos que mantenga el objetivo de restringir el uso de la cuenta de emergencia sólo a los momentos en que sea absolutamente necesario.

En este artículo se proporcionan instrucciones para administrar las cuentas de acceso de emergencia en Microsoft Entra ID.

¿Por qué usaría una cuenta de acceso de emergencia?

Puede que una organización necesite usar una cuenta de acceso de emergencia en las siguientes situaciones:

- Las cuentas de usuario están federadas y la federación no está disponible en este momento debido a una interrupción de la red de telefonía móvil o una interrupción del proveedor de identidades. Por ejemplo, si se ha interrumpido el host del proveedor de identidades de su entorno, puede que los usuarios no puedan iniciar sesión cuando Microsoft Entra ID les redirija a su proveedor de identidades.

- Los administradores están registrados mediante la autenticación multifactor de Microsoft Entra y todos sus dispositivos individuales o los servicios no están disponibles. Puede que los usuarios no puedan completar la autenticación multifactor para activar un rol. Por ejemplo, una interrupción de la red de telefonía móvil les impide responder a llamadas telefónicas o recibir mensajes de texto, los únicos dos mecanismos de autenticación que registraron para sus dispositivos.

- La persona con el acceso de Administrador global más reciente ha dejado la organización. Microsoft Entra ID impide que se pueda eliminar la última cuenta de Administrador global, pero no impide que esta se pueda eliminar o deshabilitar de forma local. Es posible que alguna de estas situaciones impida a la organización recuperar la cuenta.

- Circunstancias imprevistas, como un desastre natural, durante las cuales puede que las redes de telefonía móvil u otras redes no estén disponibles.

- Si las asignaciones de roles para roles de administrador global y administrador de roles con privilegios son aptas, se requiere aprobación para la activación, pero no se selecciona ningún aprobador (o se quitan todos los aprobadores del directorio). Los administradores globales activos y los administradores de roles con privilegios son aprobadores predeterminados. Pero no habrá administradores globales activos ni administradores de roles con privilegios, y la administración del inquilino se bloqueará efectivamente, a menos que se usen cuentas de acceso de emergencia.

Creación de cuentas de acceso de emergencia

Cree dos o más cuentas de acceso de emergencia. Estas cuentas deben ser cuentas solo en la nube que usen el dominio *.onmicrosoft.com y que no estén federadas ni se sincronicen desde un entorno local. En un nivel alto, siga estos pasos.

Busque las cuentas de acceso de emergencia existentes o cree nuevas cuentas con el rol De administrador global.

Seleccione uno de estos métodos de autenticación sin contraseña para las cuentas de acceso de emergencia. Estos métodos satisfacen los requisitos de autenticación multifactor obligatorios .

- Clave de paso (FIDO2) (recomendado)

- autenticación basada en certificados si la organización ya tiene una configuración de infraestructura de clave pública (PKI)

Configure las cuentas de acceso de emergencia para usar la autenticación sin contraseña.

Requiera autenticación multifactor resistente al phishing para todas las cuentas de emergencia.

Requisitos de configuración

Al configurar estas cuentas, se deben cumplir los siguientes requisitos:

En la mayoría de las organizaciones, las cuentas de acceso de emergencia no están asociadas a ningún usuario individual de la organización. Las credenciales están en una ubicación segura conocida disponible para varios miembros del equipo de administración y no están conectados con ningún dispositivo proporcionado por los empleados, como teléfonos. Este enfoque se usa normalmente para unificar la administración de cuentas de acceso de emergencia: la mayoría de las organizaciones necesitan cuentas de acceso de emergencia no solo para la infraestructura de Microsoft Cloud, sino también para el entorno local, las aplicaciones SaaS federadas y otros sistemas críticos.

Como alternativa, puede optar por crear cuentas de acceso de emergencia individuales para los administradores. Esta solución promueve la responsabilidad y permite a los administradores usar cuentas de acceso de emergencia desde ubicaciones remotas.

Use la autenticación segura para las cuentas de acceso de emergencia y asegúrese de que no usa los mismos métodos de autenticación que las demás cuentas administrativas. Por ejemplo, si la cuenta de administrador normal usa la aplicación Microsoft Authenticator para la autenticación sólida, use una clave de seguridad FIDO2 para las cuentas de emergencia. Tenga en cuenta las dependencias de varios métodos de autenticación para evitar agregar requisitos externos al proceso de autenticación.

El dispositivo o la credencial no deben expirar ni estar en el ámbito de una limpieza automatizada debido a la falta de uso.

En Microsoft Entra Privileged Identity Management, debe hacer que la asignación de roles de administrador global sea permanente y esté activa en lugar de que solo sea válida para las cuentas de acceso de emergencia.

Las personas autorizadas para usar estas cuentas de acceso de emergencia deben usar un entorno de informática de cliente designado, seguro o estación de trabajo de cliente similar, como una estación de trabajo de acceso con privilegios. Estas estaciones de trabajo deben emplearse al interactuar con las cuentas de acceso de emergencia. Para obtener más información sobre cómo configurar un inquilino de Microsoft Entra en el que hay estaciones de trabajo designadas, consulte implementación de una solución de acceso con privilegios.

Guía de federación

Algunas organizaciones usan Active Directory Domain Services y el Servicio de federación de Active Directory (AD FS) o un proveedor de identidades similar para federarse con el identificador de Microsoft Entra. El acceso de emergencia para los sistemas locales y para los servicios en la nube debe ser independiente, sin dependencias de uno del otro. Dominar y/o abastecerse de autenticación para cuentas con privilegios de acceso de emergencia desde otros sistemas añade un riesgo innecesario en caso de interrupción de dichos sistemas.

Almacenamiento seguro de las credenciales de cuenta

Las organizaciones se deben asegurar de que las credenciales de estas cuentas de acceso de emergencia estén protegidas y solo las conozcan los usuarios que están autorizados para usarlas. Por ejemplo, puede que use claves de seguridad FIDO2 para Microsoft Entra ID o tarjetas inteligentes para Windows Server Active Directory. Las credenciales deben almacenarse en cajas fuertes ignífugas que estén en ubicaciones seguras y separadas.

Supervisión de registros de inicio de sesión y de auditoría

Las organizaciones deben supervisar la actividad de registro de auditoría e inicio de sesión de las cuentas de emergencia y desencadenar el envío de notificaciones a otros administradores. Al supervisar la actividad de las cuentas de acceso de emergencia, puede comprobar que estas cuentas solo se usan para pruebas o emergencias reales. Puede usar Azure Monitor, Microsoft Sentinel u otras herramientas para supervisar los registros de inicio de sesión y desencadenar alertas de correo electrónico y SMS a los administradores siempre que las cuentas de acceso de emergencia inicien sesión. En esta sección se muestra el uso de Azure Monitor.

Requisitos previos

- Envíe eventos de inicio de sesión de Microsoft Entra a Azure Monitor.

Obtener identificadores de objeto de las cuentas de acceso de emergencia

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de usuario.

Vaya aIdentidad>Usuarios>Todos los usuarios.

Busque la cuenta de acceso de emergencia y seleccione el nombre del usuario.

Copie y guarde el atributo de Id. de objeto para usarlo más adelante.

Repita los pasos anteriores para la segunda cuenta de acceso de emergencia.

Crear una regla de alerta

Inicie sesión en Azure Portal como Colaborador de seguridad como mínimo.

Vaya a Supervisión>Áreas de trabajo de Log Analytics.

Seleccione un área de trabajo.

En el área de trabajo, seleccione Alertas>Nueva regla de alertas.

En Recurso, compruebe que la suscripción es la que quiere asociar con la regla de alertas.

En condición, seleccione Agregar.

Seleccione Custom log search (Búsqueda de registros personalizada) en Nombre de señal.

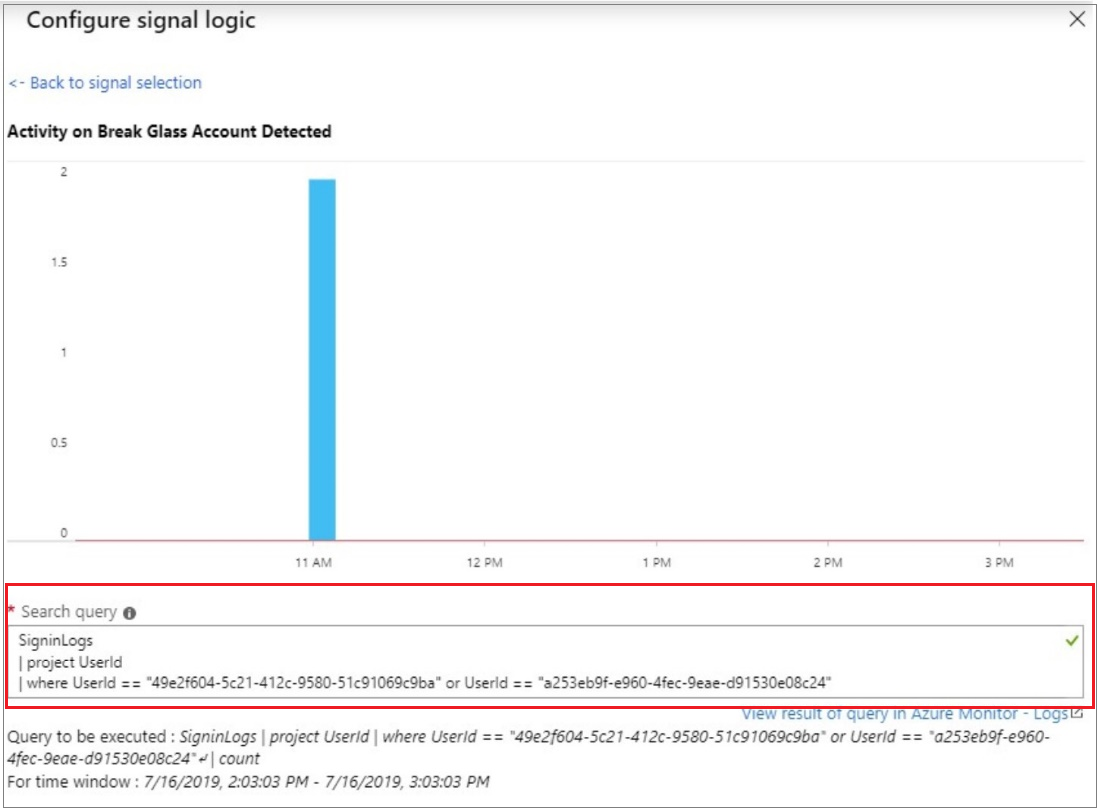

En Consulta de búsqueda, escriba la siguiente consulta e inserte los Id. de objeto de las dos cuentas de acceso de emergencia.

Nota:

Para cada cuenta adicional de acceso de emergencia que desee incluir, añada un nuevo

or UserId == "ObjectGuid"a la consulta.Consultas de ejemplo:

// Search for a single Object ID (UserID) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"// Search for multiple Object IDs (UserIds) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" or UserId == "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"// Search for a single UserPrincipalName SigninLogs | project UserPrincipalName | where UserPrincipalName == "user@yourdomain.onmicrosoft.com"

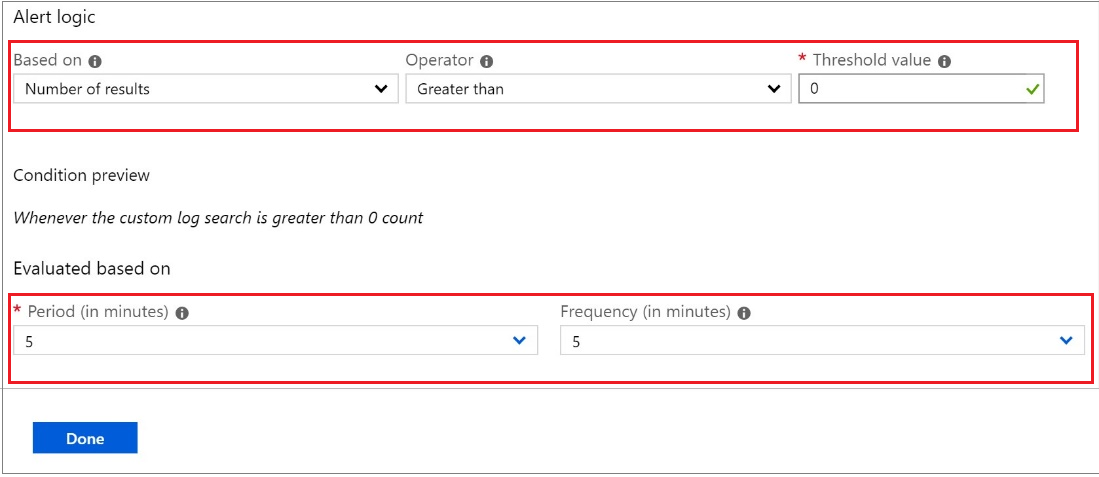

En Lógica de alerta, escriba lo siguiente:

- Basado en: Número de resultados

- Operador: Mayor que

- Valor del umbral: 0

En Se evaluó basándose en, seleccione el Periodo (en minutos) durante el que quiere que se ejecute la consulta, así como la Frecuencia (en minutos) con la que quiere que se ejecute la consulta. La frecuencia debe ser menor o igual que el periodo.

Seleccione Listo. Ahora puede ver el costo mensual estimado de esta alerta.

Seleccione el grupo de acciones con los usuarios a los que notificará la alerta. Si quiere crear uno, consulte Creación de un grupo de acciones.

Para personalizar la notificación por correo electrónico que se envía a los miembros del grupo de acciones, seleccione Acciones en Personalizar las acciones.

En Detalles de alertas, especifique el nombre de la regla de alerta y agregue una descripción opcional.

Establezca el Nivel de gravedad del evento. Se recomienda que lo establezca en Crítico (gravedad 0) .

Under Habilitar regla tras la creación, deje el valor como sí.

Para desactivar las alertas durante un tiempo, active la casilla Suprimir alertas, escriba la duración de la pausa antes de reanudar las alertas y seleccione Guardar.

Seleccione Crear regla de alertas.

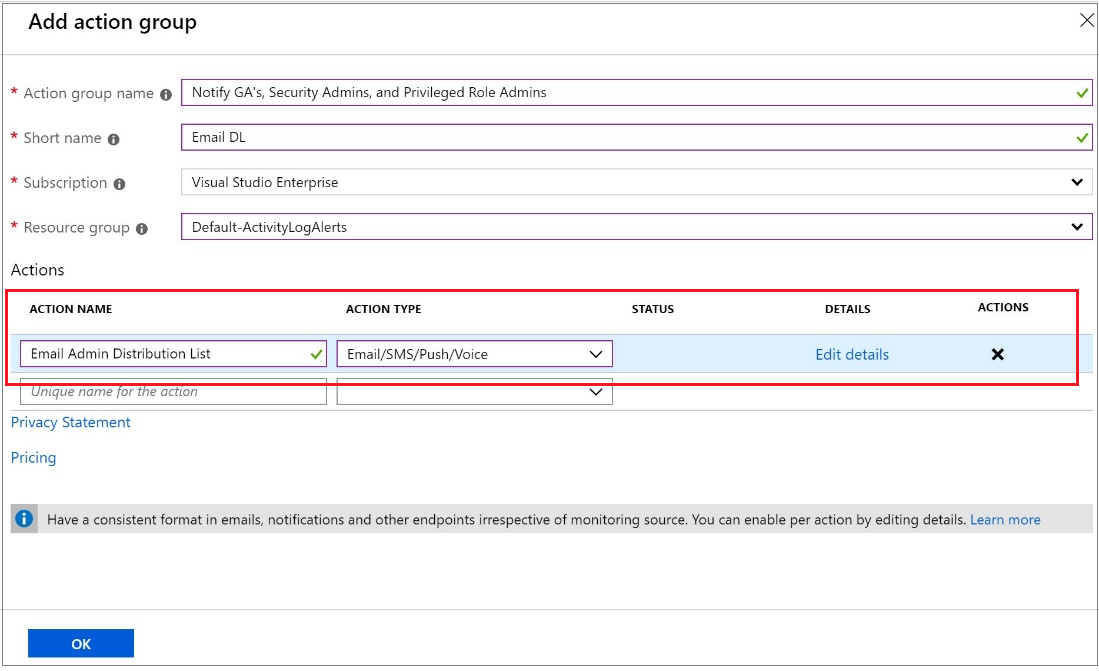

Creación de un grupo de acciones

Seleccione Create an action group (Crear un grupo de acciones).

Escriba el nombre del grupo de acciones y un nombre corto.

Compruebe la suscripción y el grupo de recursos.

En Tipo de acción, seleccione Correo electrónico/SMS/Push/Voz.

Escriba un nombre de acción como Notificar al administrador global.

Seleccione el Tipo de acción como Correo electrónico/SMS/Push/Voz.

Seleccione Editar detalles para seleccionar los métodos de notificación que quiere configurar y escriba la información de contacto necesaria. Después, seleccione Aceptar para guardar los detalles.

Agregue las acciones adicionales que quiera desencadenar.

Seleccione Aceptar.

Preparar un equipo de análisis final para evaluar cada uso de credenciales de cuenta de acceso de emergencia

Si se desencadena la alerta, conserve los registros de Microsoft Entra y otras cargas de trabajo. Realice una revisión de las circunstancias y los resultados del uso de la cuenta de acceso de emergencia. Esta revisión determinará si se usó la cuenta:

- Para un simulacro planificado destinado a validar su idoneidad

- En respuesta a una emergencia real en la que ningún administrador pueda usar sus cuentas normales

- O como resultado del uso incorrecto o no autorizado de la cuenta

A continuación, examine los registros para determinar qué acciones ha llevado a cabo la persona con la cuenta de acceso de emergencia para asegurarse de que esas acciones se alinean con el uso autorizado de la cuenta.

Validación de las cuentas de forma regular

Además de entrenar a los miembros del personal para usar cuentas de acceso de emergencia, también debe tener un proceso continuo para validar que las cuentas de acceso de emergencia siguen siendo accesibles para el personal autorizado. Se deben realizar simulacros regulares para validar la funcionalidad de las cuentas y confirmar que las reglas de supervisión y alerta se desencadenan en caso de que se utilice incorrectamente una cuenta. Como mínimo, se deben realizar los pasos siguientes a intervalos regulares:

- Asegúrese de que el personal de supervisión de seguridad tenga en cuenta que la actividad de comprobación de cuentas está en curso.

- Revise y actualice la lista de personas autorizadas para usar las credenciales de la cuenta de acceso de emergencia.

- Asegúrese de que el proceso para escenarios de máxima emergencia en los que se usarán estas cuentas está documentado y es actual.

- Asegúrese de que los administradores y los responsables de seguridad que podrían tener que realizar estos pasos durante una emergencia están entrenados en el proceso.

- Compruebe que las cuentas de acceso de emergencia pueden iniciar sesión y realizar tareas administrativas.

- Asegúrese de que los usuarios no hayan registrado la autenticación multifactor ni el autoservicio de restablecimiento de contraseña (SSPR) en ningún dispositivo del usuario individual ni en sus detalles personales.

- Si las cuentas se han registrado para la autenticación multifactor en un dispositivo, para su uso durante el inicio de sesión o la activación de rol, asegúrese de que este dispositivo sea accesible para todos los administradores que podrían tener que usarlo en caso de emergencia. Compruebe también que el dispositivo puede comunicarse a través de al menos dos rutas de acceso de red que no compartan un modo de error común. Por ejemplo, el dispositivo puede comunicarse con Internet a través de la red inalámbrica de la oficina y a través de una red de un proveedor de telefonía móvil.

- Cambie las combinaciones en cualquier caja fuerte después de que alguien con acceso abandone la organización, así como de forma periódica.

Estos pasos deben realizarse a intervalos regulares y para cambios de claves:

- Al menos cada 90 días

- Cuando se ha producido un cambio reciente en el personal de TI, como después de la terminación o el cambio de posición

- Cuando se han cambiado las suscripciones de Microsoft Entra de la organización

Pasos siguientes

- Comprobación de que los usuarios están configurados para la MFA obligatoria

- Requerir autenticación multifactor resistente a suplantación de identidad para administradores

- Protección del acceso con privilegios para las implementaciones híbridas y en la nube en Microsoft Entra ID

- Configurar protecciones adicionales para roles con privilegios en Microsoft 365, si usa Microsoft 365

- Iniciar una revisión de acceso de los roles con privilegios y cambiar las asignaciones de funciones privilegiadas existentes a funciones de administrador más específicas