Cómo: Investigar los riesgos

La Protección de Microsoft Entra ID proporciona a las organizaciones informes que pueden usar para investigar los riesgos de identidad en su entorno. Estos informes incluyen usuarios de riesgo, inicios de sesión de riesgo, identidades de carga de trabajo de riesgo y detecciones de riesgo. La investigación de eventos es clave para comprender e identificar mejor los puntos débiles de la estrategia de seguridad. Todos estos informes permiten descargar eventos en formato .CSV o la integración con otras soluciones de seguridad, como una herramienta de Administración de eventos e información de seguridad (SIEM) dedicada para su posterior análisis. Las organizaciones también pueden aprovechar las integraciones de Microsoft Defender y Microsoft Graph API para agregar datos con otros orígenes.

Navegación por los informes

Los tres informes de riesgos se encuentran en el Centro de administración de Microsoft Entra en Protección>Protección de identidad. Puedes navegar directamente a los informes o ver un resumen de la información importante en la vista del panel y navegar a los informes correspondientes desde allí.

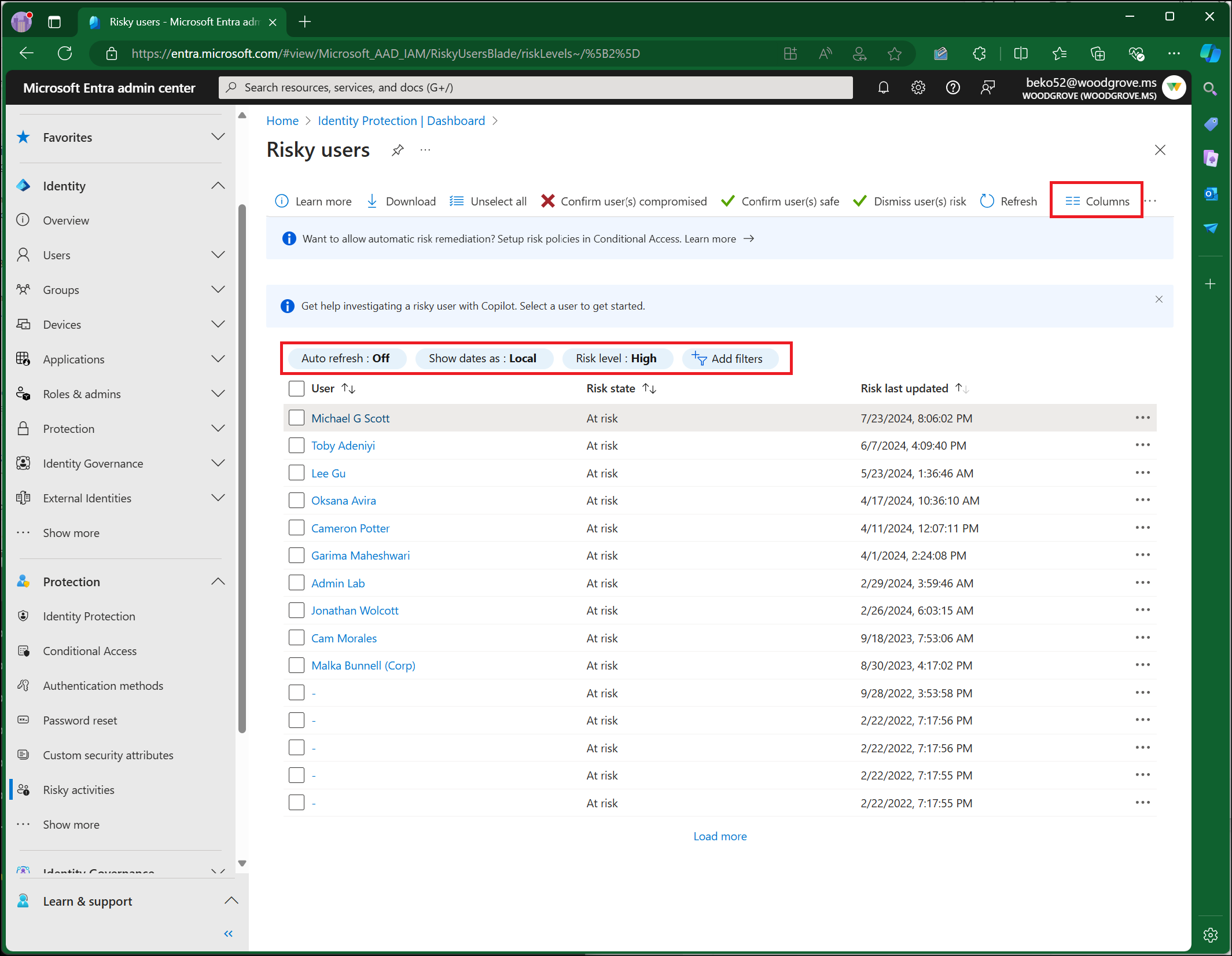

Cada informe se inicia con una lista de todas las detecciones correspondientes al período mostrado en la parte superior del informe. Opcionalmente, los administradores pueden filtrar y agregar o quitar columnas en función de sus preferencias. Los administradores pueden elegir descargar los datos en formato CSV o JSON para su procesamiento posterior.

Cuando los administradores seleccionan una o varias entradas, las opciones para confirmar o descartar los riesgos aparecen en la parte superior del informe. Al seleccionar un evento de riesgo individual, se abre un panel con más detalles para ayudar con las investigaciones.

Informe de usuarios de riesgo

El informe de usuarios de riesgo enumera todos los usuarios cuyas cuentas están actualmente en riesgo o se han considerado en peligro de riesgo. Los usuarios de riesgo deben investigarse y corregirse para evitar el acceso no autorizado a los recursos. Se recomienda comenzar con los usuarios de alto riesgo debido a la elevada confianza de riesgo. Obtén más información sobre lo que significan los niveles

¿Por qué un usuario está en riesgo?

Un usuario se convierte en un usuario de riesgo cuando:

- Tienen uno o varios inicios de sesión de riesgo.

- Se han detectado uno o varios riesgos en la cuenta del usuario, como credenciales filtradas.

Investigación de usuarios de riesgo

Para ver e investigar los usuarios de riesgo, ve al informe de usuarios de riesgo y usa los filtros para administrar los resultados. Hay una opción en la parte superior de la página para agregar otras columnas, como el nivel de riesgo, el estado y los detalles de riesgo.

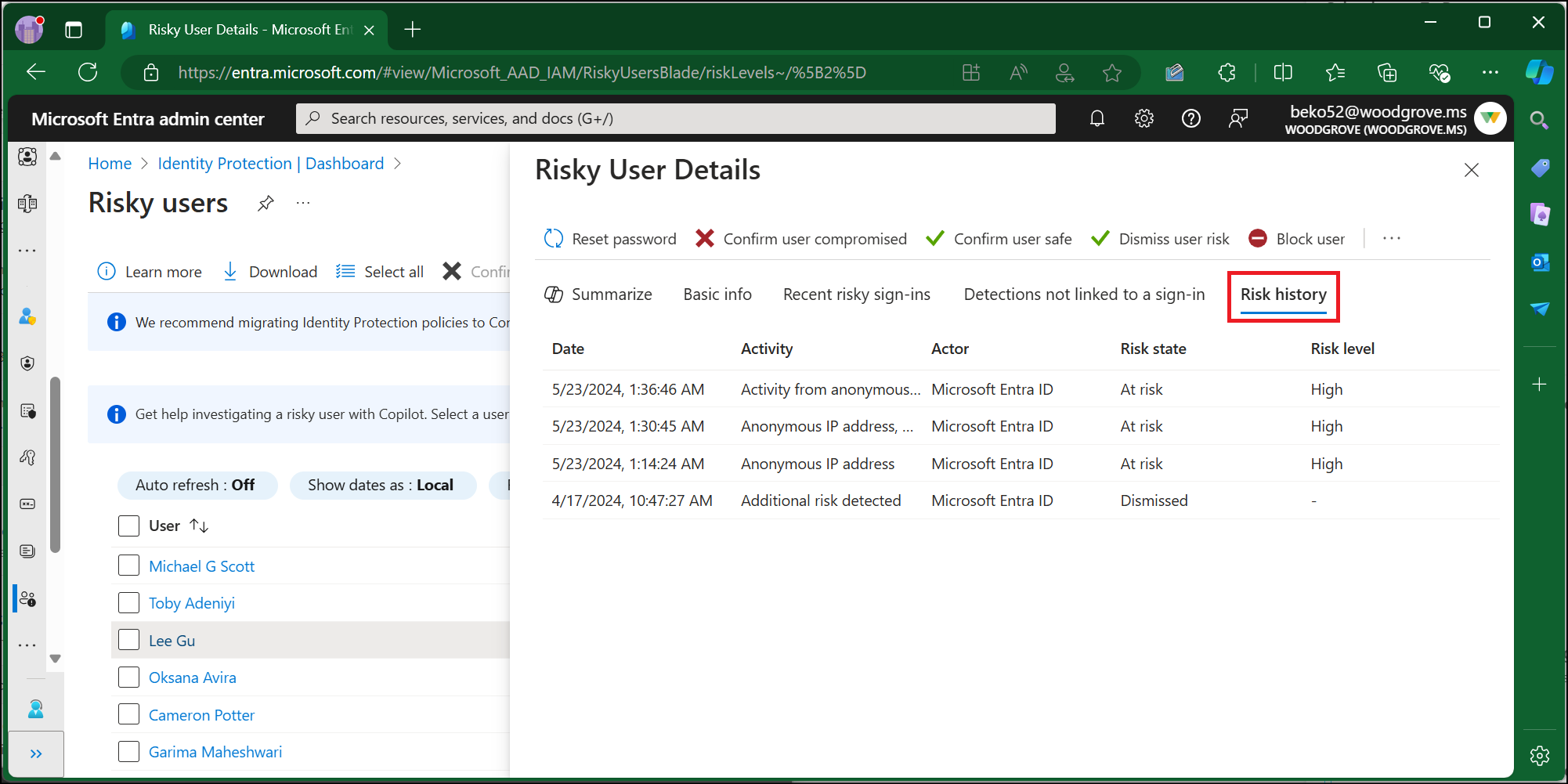

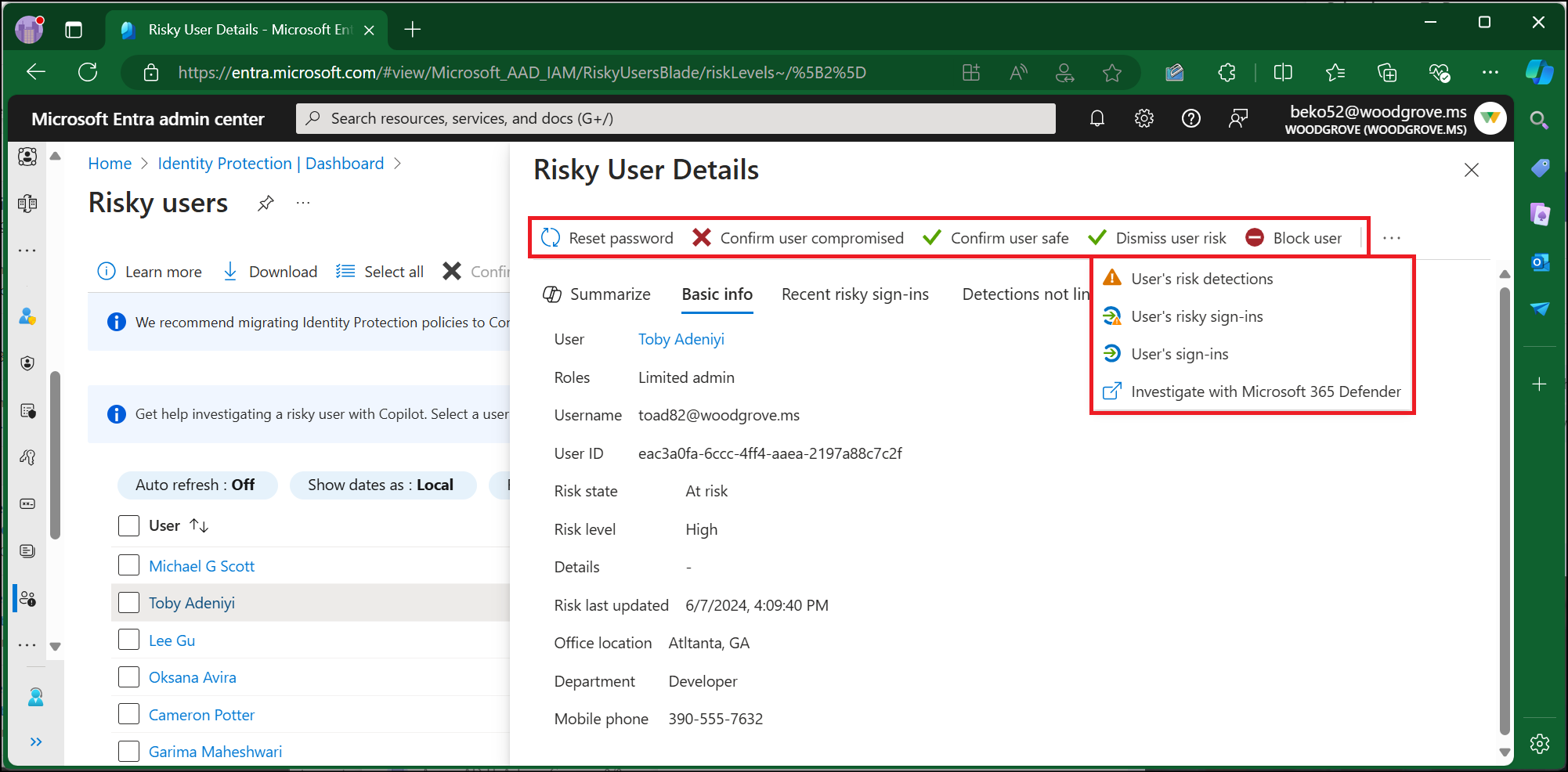

Cuando los administradores seleccionan un usuario individual, aparece el panel Detalles del usuario de riesgo. Los detalles del usuario de riesgo proporcionan información como: id. de usuario, ubicación de la oficina, inicio de sesión de riesgo reciente, detecciones no vinculadas a un inicio de sesión e historial de riesgos. La pestaña Historial de riesgos muestra los eventos que han llevado a un cambio de riesgo del usuario en los últimos 90 días. Esta lista incluye detecciones de riesgo que aumentaron el riesgo del usuario. También puede incluir acciones de corrección de usuario o administrador que reduzcan el riesgo del usuario; por ejemplo, un usuario que restablezca su contraseña o un administrador descartando el riesgo.

Si tienes Copilot para Seguridad, tienes acceso a un resumen en lenguaje natural, incluido: por qué se ha elevado el nivel de riesgo del usuario, instrucciones sobre cómo mitigar y responder, y vínculos a otros elementos o documentación útiles.

Con la información que proporciona el informe de usuarios de riesgo, los administradores pueden ver lo siguiente:

- El riesgo del usuario que se ha corregido, descartado o que aún está en riesgo y necesita investigación

- Detalles sobre las detecciones

- Inicios de sesión de riesgo asociados a un usuario determinado

- Historial de riesgos

La adopción de medidas en el nivel de usuario se aplica a todas las detecciones asociadas actualmente a ese usuario. Los administradores pueden adoptar medidas en los usuarios y elegir:

- Restablecer contraseña: esta acción revoca las sesiones actuales del usuario.

- Confirmar que el usuario está en peligro: esta acción se realiza en un verdadero positivo. La Protección de id. establece el riesgo de usuario en alto y agrega una nueva detección, vulneración de identidad de usuario confirmada por el administrador. El usuario se considera arriesgado hasta que se realizan los pasos de corrección.

- Confirmar la seguridad del usuario: esta acción se realiza en un falso positivo. Al hacerlo, se eliminan los riesgos y las detecciones de este usuario y se coloca en modo de aprendizaje para volver a aprender las propiedades de uso. Puedes usar esta opción para marcar falsos positivos.

- Descartar el riesgo del usuario: esta acción se realiza en un riesgo de usuario positivo benigno. Este riesgo de usuario detectado es real, pero no malintencionado, como los de una prueba de penetración conocida. Los usuarios similares deben seguir evaluando el riesgo en el futuro.

- Bloquear usuario: esta acción impide que un usuario inicie sesión si el atacante tiene acceso a la contraseña o la capacidad de realizar MFA.

- Investigar con Microsoft 365 Defender: esta acción lleva a los administradores al portal de Microsoft Defender para permitir que un administrador investigue más.

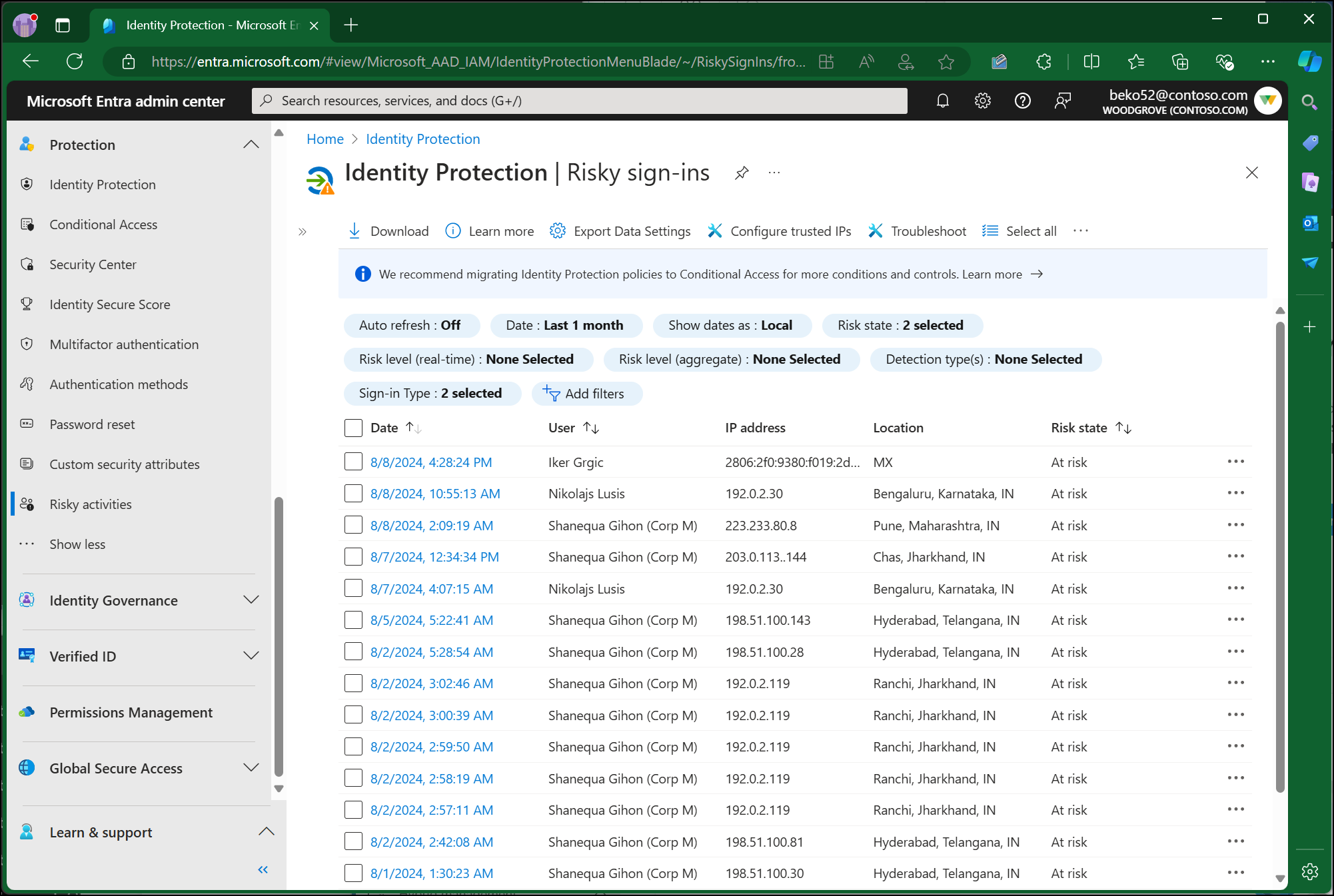

Informe de inicios de sesión de riesgo

El informe de inicios de sesión de riesgo contiene datos que se pueden filtrar hasta los últimos 30 días (1 mes). La Protección de id. evalúa el riesgo de todos los flujos de autenticación, ya sea interactivo o no interactivo. El informe de inicios de sesión de riesgo muestra inicios de sesión interactivos y no interactivos. Usa el filtro de "tipo de inicio de sesión" para modificar esta vista.

Con la información que proporciona el informe de inicios de sesión de riesgo, los administradores pueden ver lo siguiente:

- Inicios de sesión de riesgo, confirmados en peligro, confirmados seguros, descartados o corregidos.

- Niveles de riesgo agregado y en tiempo real asociado con los intentos de inicio de sesión.

- Tipos de detección desencadenados.

- Directivas de acceso condicionales aplicadas.

- Detalles de MFA.

- Información del dispositivo

- Información de la aplicación

- Información de la ubicación.

Los administradores pueden tomar medidas en los eventos de inicio de sesión de riesgo y elegir lo siguiente:

- Confirmar vulnerabilidad de inicio de sesión: esta acción confirma que el inicio de sesión es un verdadero positivo. El inicio de sesión se considera arriesgado hasta que se realizan los pasos de corrección.

- Confirmar inicio de sesión seguro: esta acción confirma que el inicio de sesión es un falso positivo. Los inicios de sesión similares no deben considerarse peligrosos en el futuro.

- Descartar riesgo de inicio de sesión: esta acción se usa para un verdadero positivo benigno. Este riesgo de inicio de sesión detectado es real, pero no malintencionado, como los de una prueba de penetración conocida o una actividad conocida generada por una aplicación aprobada. Los inicios de sesión similares deben seguir evaluando el riesgo en el futuro.

Para obtener más información sobre cuándo realizar cada una de estas acciones, consulta ¿Cómo usa Microsoft mis comentarios de riesgo?

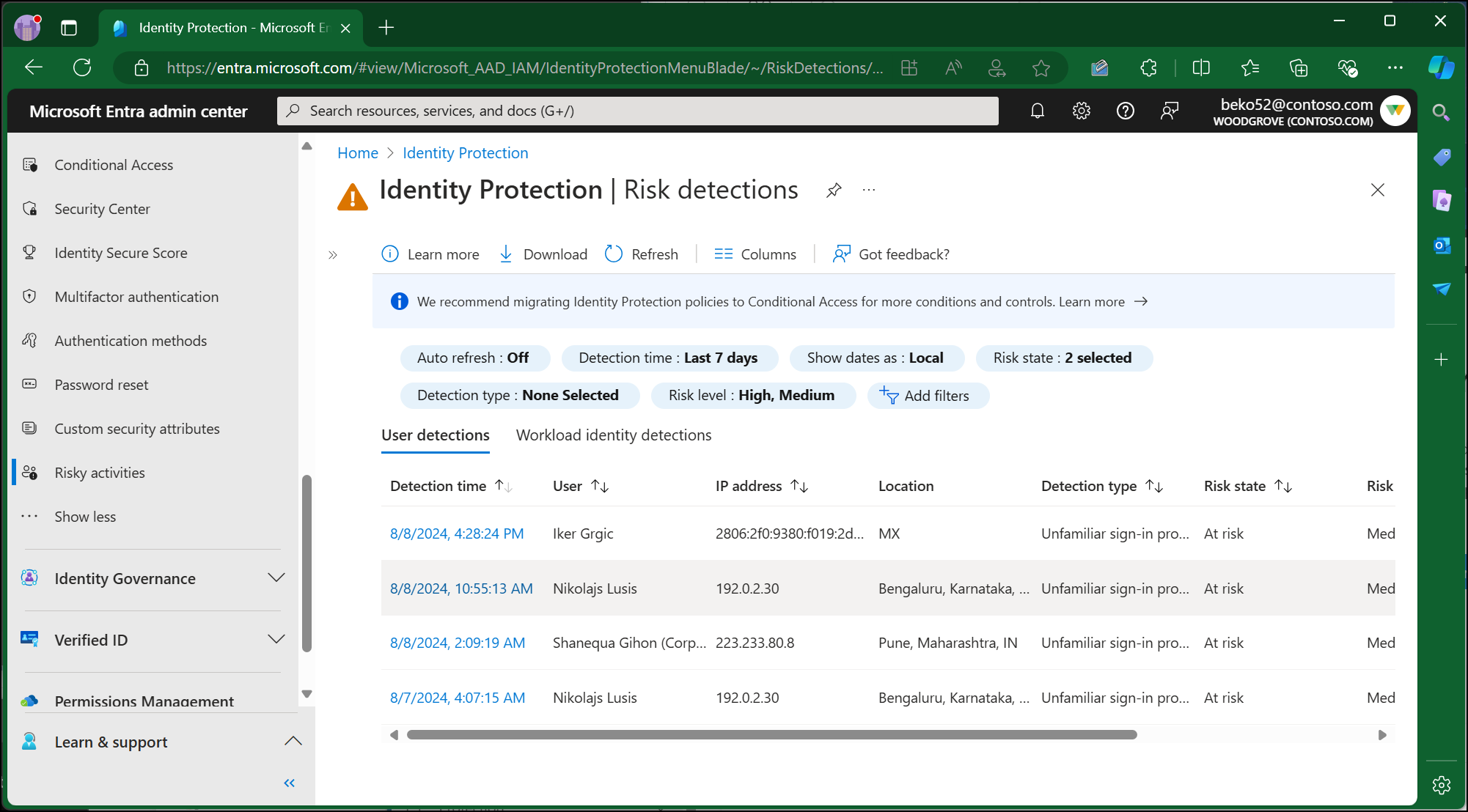

Informe de detecciones de riesgo

El informe de detecciones de riesgo contiene datos que se pueden filtrar de los últimos 90 días (tres meses).

Con la información que proporciona el informe de detecciones de riesgo, los administradores pueden buscar lo siguiente:

- Información sobre cada detección de riesgo

- Tipo de ataque basado en el marco MITRE ATT&CK

- Otros riesgos desencadenados al mismo tiempo.

- Ubicación del intento de inicio de sesión.

- Vínculo para obtener más detalles desde Microsoft Defender for Cloud Apps.

Los administradores pueden elegir volver al informe de riesgo del usuario o de inicios de sesión para realizar acciones en función de la información recopilada.

Nota:

Nuestro sistema puede detectar que el evento de riesgo que ha contribuido a la puntuación de riesgo del usuario era un falso positivo o que se ha corregido el riesgo del usuario con la aplicación de directivas, como al completar una solicitud de MFA o un cambio de contraseña seguro. Por lo tanto, el sistema descartará el estado de riesgo y se mostrará un detalle de riesgo de "La IA confirmó que el inicio de sesión es seguro" y dejará de contribuir al riesgo del usuario.

Evaluación inicial de prioridades

Al iniciar la evaluación inicial de prioridades, se recomiendan las siguientes acciones:

- Revisar el panel de Protección de id. para visualizar el número de ataques, el número de usuarios de alto riesgo y otras métricas importantes en función de las detecciones en tu entorno.

- Revisa el libro de análisis de impacto para comprender los escenarios en los que el riesgo es evidente en tu entorno. Además, las directivas de acceso basadas en riesgos deben habilitarse para administrar los usuarios e inicios de sesión de alto riesgo.

- Agregar intervalos de direcciones IP y VPN corporativas a ubicaciones con nombre para reducir los falsos positivos.

- Considerar la posibilidad de crear una base de datos de viajeros conocidos para informes de viajes organizativos actualizados y usarlo para la actividad de viajes entre referencias.

- Revisar los registros para identificar actividades similares con las mismas características. Esta actividad podría indicar que hay más cuentas en peligro.

- Si hay características comunes, como la dirección IP, la geografía, el éxito o el error, etc., considera la posibilidad de bloquearlas con una directiva de acceso condicional.

- Revisar qué recursos podrían estar en peligro, como posibles descargas de datos o modificaciones administrativas.

- Habilitación de directivas de autocorrección mediante el acceso condicional

- Comprueba si el usuario realizó otras actividades de riesgo, como la descarga de un gran volumen de archivos desde una nueva ubicación. Este comportamiento es un fuerte indicio de un posible riesgo.

Si sospechas que un atacante puede suplantar al usuario, debes requerir que el usuario restablezca su contraseña y realizar MFA o bloquear al usuario y revocar todos los tokens de actualización y acceso.

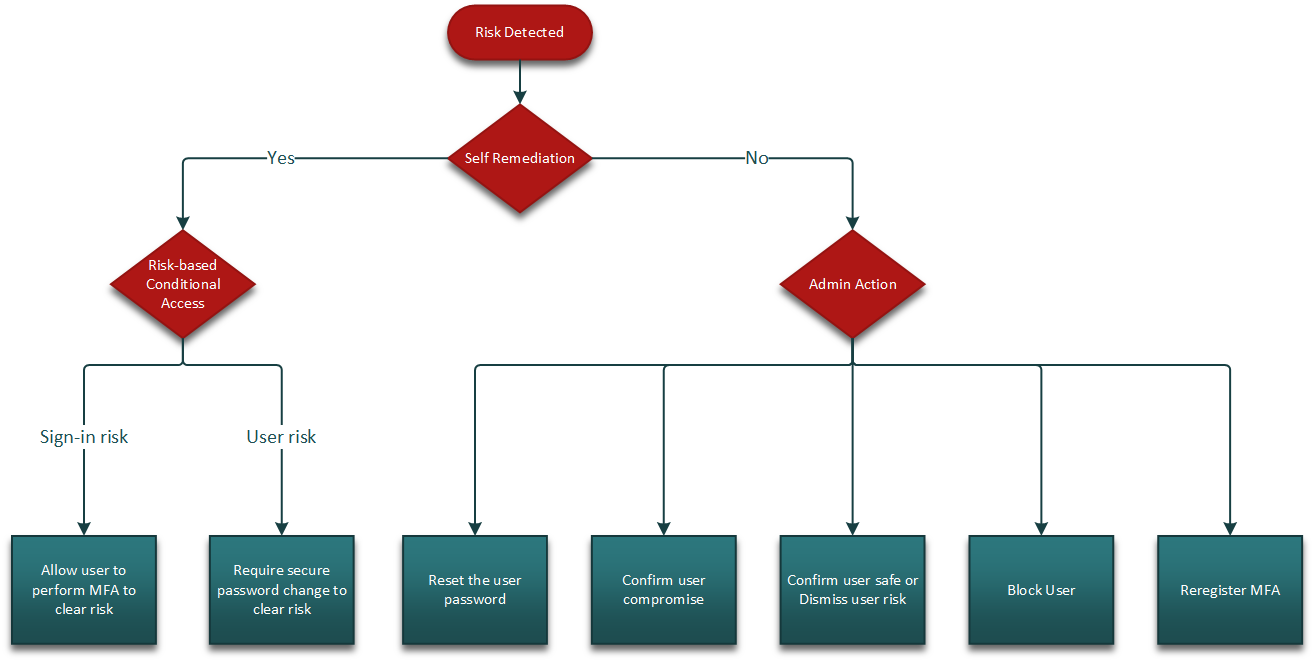

Marco de investigación y corrección de riesgos

Las organizaciones pueden usar los marcos siguientes para iniciar una investigación sobre cualquier actividad sospechosa. El primer paso recomendado es la corrección automática, si es una opción. La corrección automática puede realizarse a través del autoservicio de restablecimiento de contraseña o mediante el flujo de corrección de una directiva de acceso condicional basada en riesgos.

Si la corrección automática no es una opción, un administrador debe corregir el riesgo. La corrección se realiza mediante la invocación de un restablecimiento de contraseña, lo que requiere que el usuario vuelva a registrar MFA, se bloquee al usuario o se revoque las sesiones de usuario en función del escenario. En el siguiente gráfico de flujo se muestra el flujo recomendado una vez que se detecta un riesgo:

Una vez contenido el riesgo, es posible que se requiera investigar más para marcar el riesgo como seguro, en peligro o para descartarlo. Para llegar a una conclusión segura, puede ser necesario mantener una conversación con el usuario en cuestión, revisar los registros de inicio de sesión, revisar los registros de auditoría o consultar registros de riesgo en análisis de registros. A continuación se describen las acciones recomendadas durante esta fase de la investigación:

- Comprobar los registros y validar si la actividad sospechosa es normal en el caso del usuario en cuestión.

- Consultar las actividades anteriores del usuario, incluidas al menos las siguientes propiedades para ver si son normales para el usuario en cuestión.

- Aplicación

- Dispositivo: ¿el dispositivo está registrado o es compatible?

- Ubicación: ¿puede que el usuario se desplace a otra ubicación o acceda a dispositivos desde varias ubicaciones?

- Dirección IP

- Cadena de agente de usuario

- Si tiene acceso a otras herramientas de seguridad como Microsoft Sentinel, compruebe las alertas correspondientes que podrían indicar un problema más grave.

- Las organizaciones con acceso a Microsoft 365 Defender pueden seguir un evento de riesgo de usuario a través de otras alertas e incidentes relacionados y la cadena MITRE ATT&CK.

- Para navegar desde el informe de usuarios de riesgo, selecciona el usuario en el informe de usuarios de riesgo y los puntos suspensivos (...) en la barra de herramientas, y elige Investigar con Microsoft 365 Defender.

- Consultar las actividades anteriores del usuario, incluidas al menos las siguientes propiedades para ver si son normales para el usuario en cuestión.

- Ponte en contacto con el usuario para confirmar si reconoce el inicio de sesión; sin embargo, considera que métodos como el correo electrónico o Teams podría estar en peligro.

- Comprueba la información que tienes, por ejemplo:

- Marca de tiempo

- Aplicación

- Dispositivo

- Ubicación

- Dirección IP

- Comprueba la información que tienes, por ejemplo:

- Dependiendo de los resultados de la investigación, marca el usuario o el inicio de sesión como confirmado en peligro, confirmado seguro o riesgo descartado.

- Configura directivas de acceso condicional basadas en riesgos para evitar ataques similares o para abordar las brechas en la cobertura.

Investigación de detecciones específicas

Inteligencia contra amenazas de Microsoft Entra

Para investigar una detección de riesgos de Inteligencia sobre amenazas de Microsoft Entra, sigue estos pasos en función de la información proporcionada en el campo "información adicional" del panel Detalles de detección de riesgos:

- Inicio de sesión desde una dirección IP sospechosa:

- Comprueba si la dirección IP muestra un comportamiento sospechoso en tu entorno.

- Comprueba si la dirección IP genera un gran número de errores para un usuario o un conjunto de usuarios del directorio.

- Comprueba si el tráfico de la dirección IP viene de un protocolo o aplicación inesperados, por ejemplo, protocolos heredados de Exchange.

- Si la dirección IP corresponde a un proveedor de servicios en la nube, descarta que no existen aplicaciones empresariales legítimas que se ejecutan desde la misma dirección IP.

- Esta cuenta fue víctima de un ataque de difusión de contraseñas:

- Valida que ningún otro usuario del directorio sea objetivo del mismo ataque.

- Comprueba si otros usuarios tienen inicios de sesión con patrones atípicos similares que se ven en el inicio de sesión detectado dentro del mismo período de tiempo. Los ataques de difusión de contraseña pueden mostrar patrones inusuales en:

- Cadena de agente de usuario

- Aplicación

- Protocolo

- Intervalos de direcciones IP/ASN

- Hora y frecuencia de inicios de sesión

- Esta detección se desencadenó mediante una regla en tiempo real:

- Valida que ningún otro usuario del directorio sea objetivo del mismo ataque. Puedes encontrar esta información mediante el número TI_RI_#### asignado a la regla.

- Las reglas en tiempo real protegen contra ataques nuevos identificados por la inteligencia sobre amenazas de Microsoft. Si varios usuarios del directorio eran destinos del mismo ataque, investiga patrones inusuales en otros atributos del inicio de sesión.

Investigación de detecciones de viajes inusuales

- Si puedes confirmar que un usuario legítimo no realizó la actividad:

- Acción recomendada: marcar el inicio de sesión como en peligro e invocar un restablecimiento de contraseña si aún no lo ha realizado la corrección automática. Bloquear al usuario si el atacante tiene acceso para restablecer la contraseña o realizar MFA y restablecer la contraseña.

- Si se sabe que un usuario usa la dirección IP en el ámbito de sus tareas:

- Acción recomendada: confirmar el inicio de sesión como seguro.

- Si puedes confirmar que el usuario viajó recientemente al destino mencionado en la alerta:

- Acción recomendada: confirmar el inicio de sesión como seguro.

- Si puedes confirmar que el intervalo de direcciones IP procede de una VPN autorizada.

- Acción recomendada: marcar el inicio de sesión como seguro y agregar el intervalo de direcciones IP de VPN a ubicaciones con nombre en Microsoft Entra ID y Microsoft Defender for Cloud Apps.

Investigación de detecciones de tokens anómalos y anomalías del emisor de tokens

- Si puedes confirmar que un usuario legítimo no realizó la actividad mediante una combinación de alertas de riesgo, ubicación, aplicación, dirección IP, agente de usuario u otras características inesperadas para el usuario:

- Acción recomendada: marcar el inicio de sesión como en peligro e invocar un restablecimiento de contraseña si aún no lo ha realizado la corrección automática. Bloquear al usuario si el atacante tiene acceso para restablecer la contraseña o realizar.

- Acción recomendada: configurar directivas de acceso condicional basadas en riesgos para requerir el restablecimiento de contraseña, realizar MFA o bloquear el acceso para todos los inicios de sesión de alto riesgo.

- Si puedes confirmar que la ubicación, la aplicación, la dirección IP, el agente de usuario u otras características son las esperadas para el usuario y no hay otras indicaciones de peligro:

- Acción recomendada: permitir que el usuario corrija automáticamente mediante una directiva de riesgo de acceso condicional o que un administrador confirme que el inicio de sesión es seguro.

- Para una investigación adicional de las detecciones basadas en tokens, consulta la entrada de blog Tácticas para tokens: Cómo evitar, detectar y responder al robo de tokens en la nube y el cuaderno de estrategias de investigación de robo de tokens.

Investigación de detecciones de explorador sospechoso

- El usuario no suele usar el explorador o la actividad en el explorador no coincide con el comportamiento habitual de los usuarios.

- Acción recomendada: marcar el inicio de sesión como en peligro e invocar un restablecimiento de contraseña si aún no lo ha realizado la corrección automática. Bloquear al usuario si el atacante tiene acceso para restablecer la contraseña o realizar MFA.

- Acción recomendada: configurar directivas de acceso condicional basadas en riesgos para requerir el restablecimiento de contraseña, realizar MFA o bloquear el acceso para todos los inicios de sesión de alto riesgo.

Investigación de detecciones de direcciones IP malintencionadas

- Si puede confirmar que un usuario legítimo no realizó la actividad:

- Acción recomendada: marcar el inicio de sesión como en peligro e invocar un restablecimiento de contraseña si aún no lo ha realizado la corrección automática. Bloquear al usuario si el atacante tiene acceso para restablecer la contraseña o realizar MFA y restablecer la contraseña, y revocar todos los tokens.

- Acción recomendada: configurar directivas de acceso condicional basadas en riesgos para requerir el restablecimiento de contraseña o realizar MFA para todos los inicios de sesión de alto riesgo.

- Si se sabe que un usuario usa la dirección IP en el ámbito de sus tareas:

- Acción recomendada: confirmar el inicio de sesión como seguro.

Investigación de detecciones de difusión de contraseñas

- Si puede confirmar que un usuario legítimo no realizó la actividad:

- Acción recomendada: marcar el inicio de sesión como en peligro e invocar un restablecimiento de contraseña si aún no lo ha realizado la corrección automática. Bloquear al usuario si el atacante tiene acceso para restablecer la contraseña o realizar MFA y restablecer la contraseña, y revocar todos los tokens.

- Si se sabe que un usuario usa la dirección IP en el ámbito de sus tareas:

- Acción recomendada: confirmar la seguridad de inicio de sesión seguro.

- Si puedes confirmar que la cuenta no está en peligro y no se observa ningún indicio de ataque por fuerza bruta ni difusión de contraseñas en la cuenta.

- Acción recomendada: permitir que el usuario corrija automáticamente mediante una directiva de riesgo de acceso condicional o que un administrador confirme que el inicio de sesión es seguro.

Para una investigación adicional de las detecciones de riesgo de difusión de contraseñas, consulta el artículo Investigación de difusión de contraseñas.

Investigación de detecciones de credenciales filtradas

- Si esta detección identificó una credencial filtrada para un usuario:

- Acción recomendada: confirmar el usuario como en peligro e invocar un restablecimiento de contraseña si aún no lo ha realizado la corrección automática. Bloquear al usuario si el atacante tiene acceso para restablecer la contraseña o realizar MFA y restablecer la contraseña, y revocar todos los tokens.