Escenario de implementación de Microsoft Entra: acceso a Internet seguro en función de las necesidades de la empresa

Los escenarios de implementación de Microsoft Entra proporcionan instrucciones detalladas sobre cómo combinar y probar estos productos de Microsoft Entra Suite:

- Microsoft Entra ID Protection

- Microsoft Entra ID Governance

- Id. verificada por Microsoft Entra (funcionalidades premium)

- Microsoft Entra Internet Access

- Microsoft Entra Private Access

En estas guías, se describen los escenarios que muestran el valor del Conjunto de aplicaciones de Microsoft Entra y cómo funcionan conjuntamente sus funcionalidades.

- Introducción a los escenarios de implementación de Microsoft Entra

- Escenario de implementación de Microsoft Entra: incorporación de empleados e invitados, control de identidades y del ciclo de vida de acceso en todas sus aplicaciones

- Escenario de implementación de Microsoft Entra: modernización del acceso remoto a aplicaciones locales con MFA por aplicación

Información general del escenario

En esta guía, se describe cómo configurar los productos de Microsoft Entra Suite para un escenario en el que la organización ficticia, Contoso, tiene directivas de acceso a Internet predeterminadas estrictas y quiere controlar el acceso a Internet según los requisitos de la empresa.

En un escenario de ejemplo para el que se describe cómo configurar su solución, un usuario del departamento de marketing necesita acceder a sitios de redes sociales que Contoso prohíbe a todos los usuarios. Los usuarios pueden solicitar acceso en Mi acceso. Tras la aprobación, se convierten en miembros de un grupo que les concede acceso a sitios de redes sociales.

En otro escenario de ejemplo y la solución correspondiente, un analista de SOC necesita acceder a un grupo de destinos de Internet de alto riesgo durante un tiempo específico para investigar un incidente. El analista de SOC puede realizar esa solicitud en Mi acceso. Tras la aprobación, se convierten en miembros de un grupo que les concede acceso a destinos de Internet de alto riesgo.

Puede replicar estos pasos generales para la solución Contoso como se describe en este escenario.

- Regístrese en Microsoft Entra Suite. Habilite y configure el Acceso a Internet de Microsoft Entra para la configuración de red y seguridad deseados.

- Implemente clientes de Acceso global seguro de Microsoft en los dispositivos de los usuarios. Habilite Acceso a Internet de Microsoft Entra.

- Cree un perfil de seguridad y directivas de filtrado de contenido web con una directiva de línea de base restrictiva que bloquee categorías y destinos web específicos para todos los usuarios.

- Cree un perfil de seguridad y directivas de filtrado de contenido web que permitan el acceso a sitios de redes sociales.

- Cree un perfil de seguridad que habilite la categoría web Piratería.

- Use el Gobierno de Microsoft Entra ID para permitir que los usuarios que soliciten acceso puedan acceder a paquetes como:

- Los usuarios del departamento de marketing pueden solicitar acceso a sitios de redes sociales con una revisión trimestral de acceso.

- Los miembros del equipo de SOC pueden solicitar acceso a destinos de Internet de alto riesgo con un límite de tiempo de ocho horas.

- Cree y vincule dos directivas de acceso condicional mediante el control de sesión del perfil de seguridad del Acceso global seguro. Aplique la directiva a grupos de usuarios.

- Confirme que el tráfico se concede correctamente con los registros de tráfico en Acceso global seguro. Asegúrese de que los usuarios del departamento de marketing puedan acceder al paquete de acceso en el portal Mi acceso.

Estas son las ventajas de usar estas soluciones juntas:

- Acceso con privilegios mínimos a destinos de Internet. Reduzca el acceso a los recursos de Internet solo a lo que el usuario requiere para su rol de trabajo a través del ciclo de altas. bajas y traslados. Este enfoque reduce el riesgo de que el usuario final y el dispositivo se vean comprometidos.

- Administración simplificada y unificada. Administre las funciones de red y seguridad desde una sola consola basada en la nube, reduciendo la complejidad y el costo de mantener varias soluciones y dispositivos.

- Seguridad y visibilidad mejoradas. Aplique directivas de acceso granulares y adaptables en función de la identidad y el contexto del usuario y del dispositivo, así como de la confidencialidad y la ubicación de los datos. Los registros y análisis enriquecidos proporcionan información detallada sobre la posición de red y seguridad para detectar y responder más rápidamente a las amenazas.

- Mejora de la experiencia de usuario y la productividad. Proporcione un acceso rápido y sin problemas a las aplicaciones y recursos necesarios sin poner en peligro la seguridad ni el rendimiento.

Requisitos

En esta sección se definen los requisitos para la solución del escenario.

Permisos

Los administradores que interactúan con las características de Acceso global seguro requieren los roles Administrador de Acceso global seguro y Administrador de aplicaciones.

La configuración de directiva de Acceso condicional (CA) requiere el rol Administrador de acceso condicional o Administrador de seguridad. Algunas características pueden requerir más roles.

La configuración de Identity Governance requiere al menos el rol Administrador de Identity Governance.

Licencias

Para implementar todos los pasos de este escenario, necesita licencias de Acceso global seguro y Gobierno de Microsoft Entra ID. Si es necesario, puedes adquirir licencias u obtener licencias de prueba. Para obtener más información sobre las licencias de Acceso global seguro, consulte la sección de licencias de ¿Qué es Acceso global seguro?

Requisitos previos de usuarios y dispositivos

Para implementar y probar correctamente este escenario, configure estos requisitos previos:

- Inquilino de Microsoft Entra con licencia de Microsoft Entra ID P1. Compra de licencias u obtención de licencias de prueba.

- Un usuario con al menos los roles Administrador de Acceso global seguro y Administrador de aplicaciones para configurar Microsoft Security Service Edge

- Al menos un usuario como usuario de prueba de cliente en el inquilino

- Un dispositivo cliente Windows con esta configuración:

- Versión de Windows 10 u 11 de 64 bits

- Microsoft Entra unido o unido híbrido

- Conexión a Internet

- Descargue e instale el cliente de Acceso global seguro en el dispositivo cliente. En el artículo Cliente de Acceso global seguro para Windows se describen los requisitos previos y la instalación.

Configuración de Acceso global seguro

En esta sección, activamos Acceso global seguro a través del Centro de administración de Microsoft Entra. A continuación, establecemos las configuraciones iniciales necesarias para el escenario.

- Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

- Vaya a Acceso global seguro>Introducción>Activar el Acceso global seguro en el inquilino. Seleccione Activar para habilitar las características de SSE.

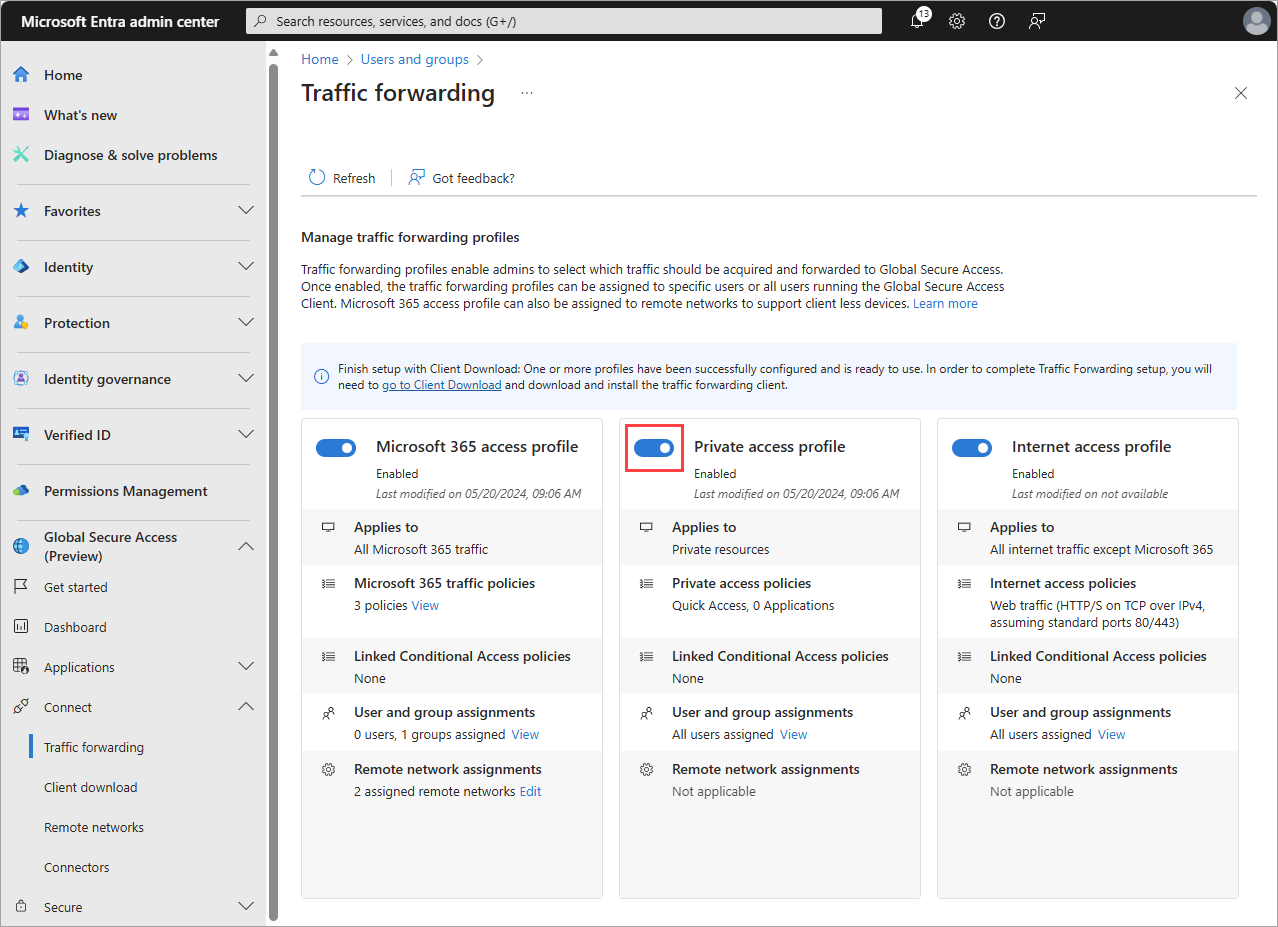

- Vaya a Global Secure Access>Conectar>Reenvío de trafico. Active elPerfil de acceso privado. El reenvío de tráfico permite configurar el tipo de tráfico de red para tunelizar a través de los servicios de la solución Microsoft Security Service Edge. Configure perfiles de reenvío de tráfico para administrar los tipos de tráfico.

El perfil de acceso de Microsoft 365 es para Microsoft Entra Internet Access para Microsoft 365.

El perfil de acceso privado es para Acceso privado de Microsoft Entra.

El perfil de acceso a Internet es para Acceso a Internet de Microsoft Entra. La solución Microsoft Security Service Edge solo captura el tráfico en dispositivos cliente con la instalación del Cliente de Acceso global seguro.

Instalación del cliente de Acceso global seguro

Acceso privado de Microsoft Entra para Microsoft 365 y Acceso privado de Microsoft Entra usan el cliente de Acceso global seguro en dispositivos Windows. Este cliente adquiere y reenvía el tráfico de red a la solución de Microsoft Security Service Edge. Realice estos pasos de instalación y configuración:

Asegúrese de que el dispositivo Windows está unido a Microsoft Entra o unido a híbrido.

Inicie sesión en el dispositivo Windows con un usuario de Microsoft Entra con privilegios de administrador local.

Inicie sesión en el Centro de administración de Microsoft Entra como un Administrador de Acceso global seguro

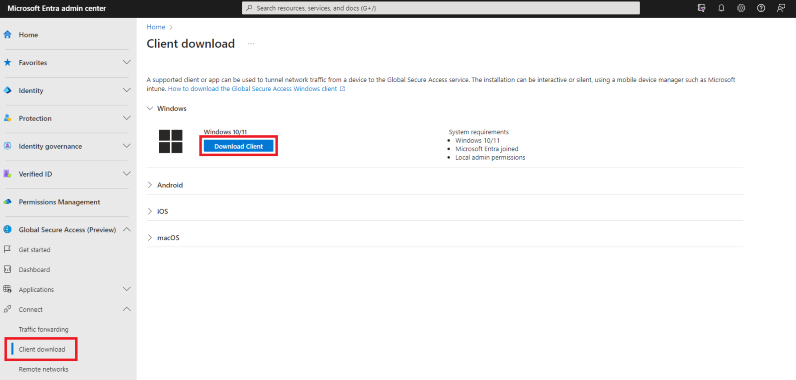

Vaya a Acceso global seguro>Conectar>Descarga de cliente. Seleccione Descargar cliente. Finalice la instalación.

En la barra de tareas de la ventana, el cliente de Acceso global seguro aparece primero como desconectado. Después de unos segundos, cuando se le pidan credenciales, escriba las credenciales del usuario de prueba.

En la barra de tareas de la ventana, mantén el puntero sobre el icono de cliente de Acceso global seguro y verifica el estado Conectado.

Crear grupos de seguridad

En este escenario, se usan dos grupos de seguridad para asignar perfiles de seguridad mediante directivas de acceso condicional (CA). En el Centro de administración de Microsoft Entra, cree grupos de seguridad con estos nombres:

- Acceso a Internet -- Permitir sitios de redes sociales = Acceso a Internet -- Permitir sitios de piratería

No agregue ningún miembro a estos grupos. Más adelante en este artículo, configuraremos la Gobernanza de identidades para agregar miembros a petición.

Bloqueo del acceso con el perfil de línea base

En esta sección, se bloquea el acceso a sitios inapropiados para todos los usuarios de la organización con un perfil de línea base.

Creación de una directiva de filtrado web de línea base

Inicie sesión en el Centro de administración de Microsoft Entra como un Administrador de Acceso global seguro

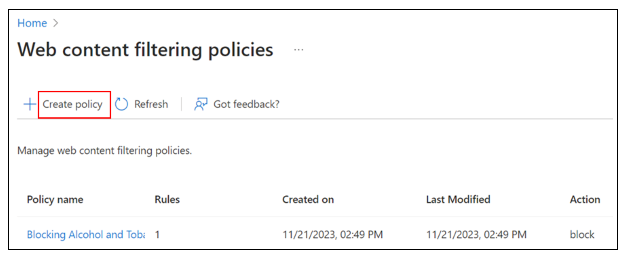

Vaya a Acceso global seguro>Protección>Directivas de filtrado de contenido web>Crear directiva>Configurar el filtrado de contenido de Acceso global seguro.

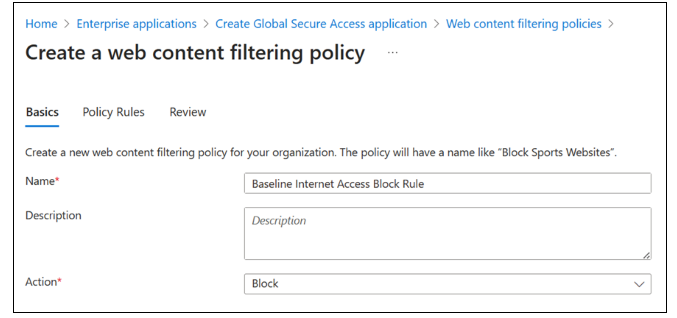

En Crear una directiva de filtrado de contenido web>Aspectos básicos, complete estos campos:

Seleccione Siguiente.

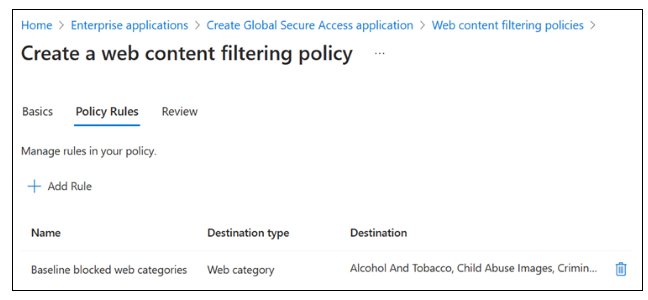

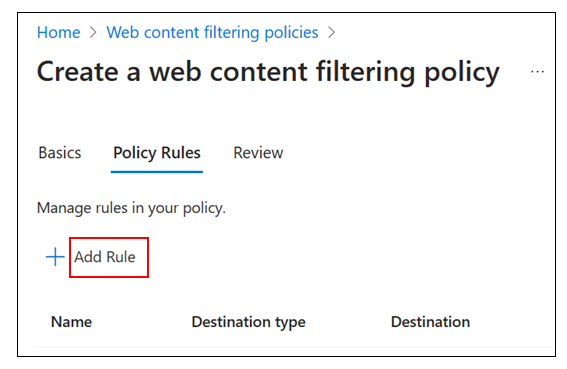

En Crear una directiva de filtrado de contenido web>Reglas de directiva, seleccione Agregar regla.

En Agregar regla, complete estos campos:

- Nombre: categorías web bloqueadas de línea de base

- Tipo de destino: webCategory

Buscar: seleccione las siguientes categorías. Confirme que están en Elementos seleccionados.

Alcohol y tabaco

Actividad delictiva

Apuestas

Piratería

Software ilegal

Redes sociales

Seleccione Agregar.

En Crear una directiva de filtrado de contenido web>Reglas de directiva, confirme las selecciones.

Seleccione Siguiente.

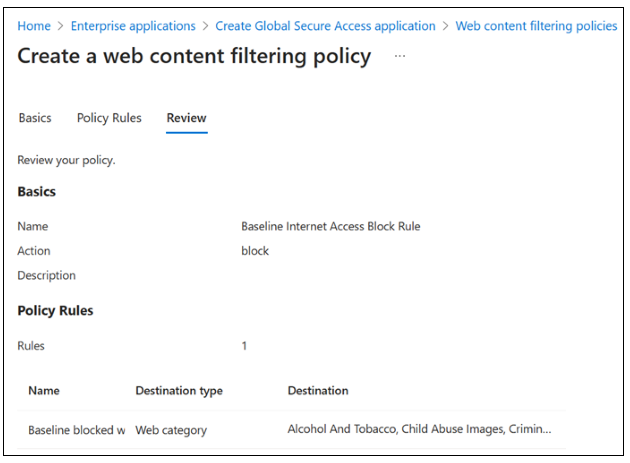

En Crear una directiva de filtrado de contenido web>Revisar, confirme la configuración de la directiva.

Seleccione Crear una directiva.

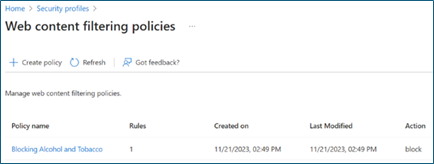

Para confirmar la creación de la directiva, visualícela en Administrar directivas de filtrado de contenido web.

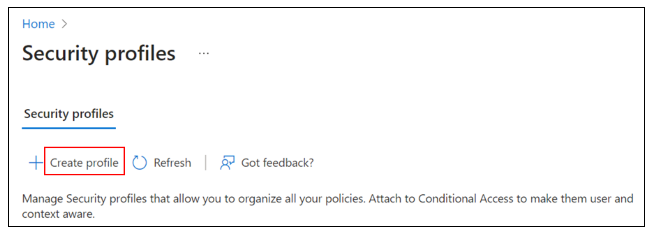

Configuración del perfil de seguridad de línea base

- Inicie sesión en el Centro de administración de Microsoft Entra como un Administrador de Acceso global seguro

- Vaya a Global Secure Access>Asegurar>Perfiles de seguridad.

- Seleccione Perfil de línea base.

- En Datos básicos, establezca Estado en habilitado.

- Seleccione Guardar.

- En Editar perfil de línea base, seleccione Vincular directivas. Seleccione Vincular una directiva. Seleccione directiva existente. Complete estos campos:

- Vincular una directiva: seleccione Nombre de directiva y Regla de bloqueo de acceso a Internet de línea base

- Prioridad: 100

- Estado: Habilitado

- Seleccione Agregar.

- En Crear un perfil>Vincular directivas, confirme que aparece Regla de bloqueo de acceso a Internet de línea base.

- Cierre el perfil de seguridad de línea base.

Permitir el acceso a sitios de redes sociales

En esta sección, creamos un perfil de seguridad que permite el acceso a sitios de redes sociales a los usuarios que lo solicitan.

Creación de una directiva de filtrado web de redes sociales

Inicie sesión en el Centro de administración de Microsoft Entra como un Administrador de Acceso global seguro

Vaya a Acceso global seguro>Protección>Directivas de filtrado de contenido web>Crear directiva>Configurar el filtrado de contenido de Acceso global seguro.

En Crear una directiva de filtrado de contenido web>Aspectos básicos, complete estos campos:

- Nombre: Permitir sitios de redes sociales

- Descripción: agregue una descripción

- Acción: Permitir

Seleccione Siguiente.

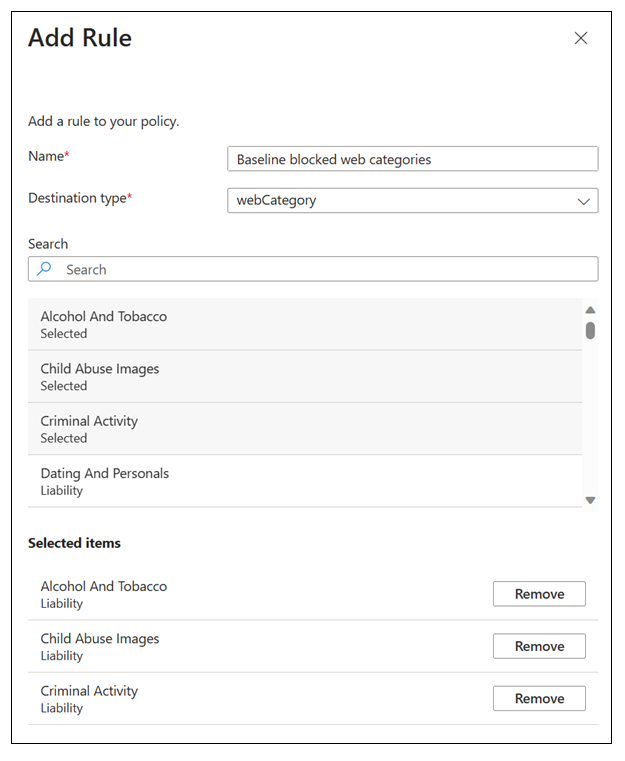

En Crear una directiva de filtrado de contenido web>Reglas de directiva, seleccione Agregar regla.

En Agregar regla, complete estos campos:

- Nombre: Redes sociales

- Tipo de destino: webCategory

- Buscar: Redes sociales

Seleccione Redes sociales

Seleccione Agregar.

En Crear una directiva de filtrado de contenido web>Reglas de directiva, seleccione Siguiente.

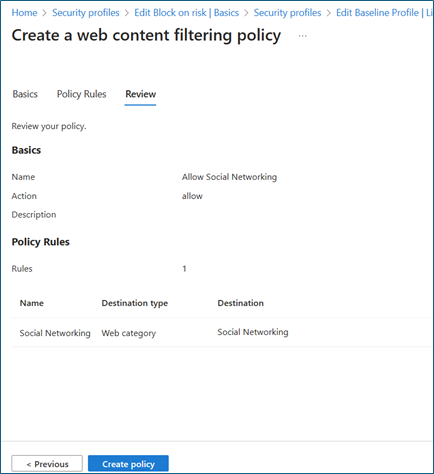

En Crear una directiva de filtrado de contenido web>Revisar, confirme la configuración de la directiva.

Seleccione Crear una directiva.

Para confirmar la creación de la directiva, visualícela en Administrar directivas de filtrado de contenido web.

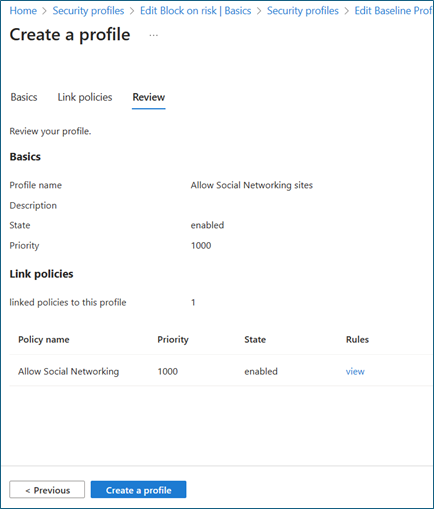

Creación de un perfil de directiva de seguridad de redes sociales

Inicie sesión en el Centro de administración de Microsoft Entra como un Administrador de Acceso global seguro

Vaya a Global Secure Access>Asegurar>Perfiles de seguridad. Seleccione Crear perfil.

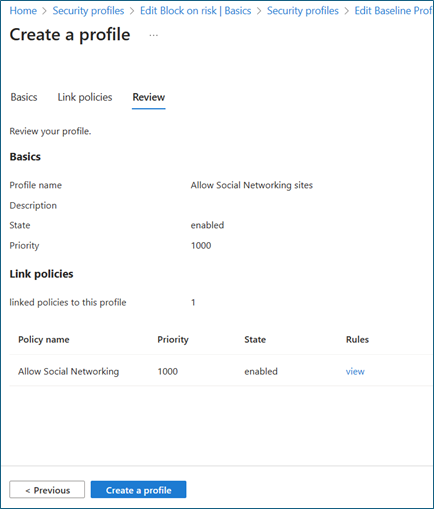

En Crear un perfil>Aspectos básicos, complete estos campos:

- Nombre de perfil: Permitir sitios de redes sociales

- Descripción: agregue una descripción

- Estado: Habilitado

- Prioridad: 1000

Seleccione Siguiente.

En Crear un perfil>Directivas de vínculo, seleccione Vincular una directiva.

Seleccione directiva existente.

En Vincular una directiva, complete estos campos:

- Nombre de directiva: Permitir redes sociales

- Prioridad: 1000

- Estado: Habilitado

Seleccione Agregar.

En Crear un perfil>Vincular directivas, confirme que aparece Permitir redes sociales.

Seleccione Siguiente.

En Crear un perfil>Revisar, confirme la configuración del perfil.

Seleccione Crear un perfil.

Creación de una directiva de acceso condicional de redes sociales

En esta sección, creamos una directiva de acceso condicional (CA) que aplica el perfil de seguridad Permitir redes sociales a los usuarios que solicitan acceso.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Vaya a Protección>Acceso condicional>Directivas.

- Seleccione Nueva directiva.

- En Nueva directiva de acceso condicional, complete estos campos:

- Nombre: Acceso a Internet -- Permitir sitios de redes sociales

- Usuarios o identidades de carga de trabajo: Usuarios específicos incluidos

- ¿A qué se aplica esta directiva? Usuarios y grupos

- Incluir>Seleccionar usuarios y grupos> Usuarios y grupos

- Seleccione el grupo de pruebas (por ejemplo, Acceso a Internet -- Permitir sitios de redes sociales). Elija Seleccionar.

- Recursos de destino

- Seleccione lo que esta directiva se aplica a> Acceso global seguro

- Seleccione los perfiles de tráfico que esta directiva aplica al> tráfico de Internet

- Deje Conceder en su configuración predeterminada para conceder acceso para que el perfil de seguridad definido defina la funcionalidad de bloqueo.

- En Sesión, seleccione Usar perfil de seguridad de Acceso global seguro.

- Seleccione Permitir sitios de redes sociales.

- En Introducción al acceso condicional>Habilitar directiva, seleccione Habilitada.

- Seleccione Crear.

Permitir el acceso a sitios de piratería

En esta sección, creamos un nuevo perfil de seguridad que permite el acceso a sitios de piratería a los usuarios que lo solicitan. Los usuarios tienen acceso durante ocho horas, transcurridas las cuales el acceso se suprime automáticamente.

Creación de una directiva de filtrado web de piratería

Inicie sesión en el Centro de administración de Microsoft Entra como un Administrador de Acceso global seguro

Vaya a Acceso global seguro>Protección>Directivas de filtrado de contenido web>Crear directiva>Configurar el filtrado de contenido de Acceso global seguro.

En Crear una directiva de filtrado de contenido web>Aspectos básicos, complete estos campos:

- Nombre: Permitir sitios de piratería

- Descripción: agregue una descripción

- Acción: Permitir

Seleccione Siguiente.

En Crear una directiva de filtrado de contenido web>Reglas de directiva, seleccione Agregar regla.

En Agregar regla, complete estos campos:

- Name: Piratería

- Tipo de destino: webCategory

- Buscar: Piratería, seleccione Piratería

Seleccione Agregar.

En Crear una directiva de filtrado de contenido web>Reglas de directiva, seleccione Siguiente.

En Crear una directiva de filtrado de contenido web>Revisar, confirme la configuración de la directiva.

Seleccione Crear una directiva.

Para confirmar la creación de la directiva, visualícela en Administrar directivas de filtrado de contenido web.

Creación de un perfil de directiva de seguridad de piratería

Inicie sesión en el Centro de administración de Microsoft Entra como un Administrador de Acceso global seguro.

Vaya a Global Secure Access>Asegurar>Perfiles de seguridad. Seleccione Crear perfil.

En Crear un perfil>Aspectos básicos, complete estos campos:

- Nombre del perfil: Permitir sitios de piratería

- Descripción: agregue una descripción

- Estado: Habilitado

- Prioridad: 2000

Seleccione Siguiente.

En Crear un perfil>Directivas de vínculo, seleccione Vincular una directiva.

Seleccione directiva existente.

En el cuadro de diálogo Vincular una directiva, complete estos campos:

- Nombre de directiva: Permitir piratería

- Prioridad: 2000

- Estado: Habilitado

Seleccione Agregar.

En Crear un perfil>Vincular directivas, confirme que aparece Permitir piratería.

Seleccione Siguiente.

En Crear un perfil>Revisar, confirme la configuración del perfil.

Seleccione Crear un perfil.

Creación de una directiva de acceso condicional de piratería

En esta sección, creamos una directiva de acceso condicional que aplica el perfil de seguridad Permitir sitios de piratería a los usuarios que solicitan acceso.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Vaya a Protección>Acceso condicional>Directivas.

- Seleccione Nueva directiva.

- En el cuadro de diálogo Nueva directiva de acceso condicional, complete estos campos:

- Nombre: Acceso a Internet -- Permitir sitios de piratería

- Usuarios o identidades de carga de trabajo: Usuarios específicos incluidos

- ¿A qué se aplica esta directiva? Usuarios y grupos

- Incluir>Seleccionar usuarios y grupos> Usuarios y grupos

- Seleccione el grupo de pruebas (como Acceso a Internet -- Permitir sitios de piratería) > seleccione Seleccionar.

- Recursos de destino

- Seleccione lo que esta directiva se aplica a> Acceso global seguro

- Seleccione los perfiles de tráfico que esta directiva aplica al> tráfico de Internet

- Deje Conceder en su configuración predeterminada para conceder acceso para que el perfil de seguridad definido defina la funcionalidad de bloqueo.

- En el cuadro de diálogo Sesión, seleccione Usar perfil de seguridad de acceso seguro global.

- Seleccione Permitir sitios de piratería.

- En Introducción al acceso condicional>Habilitar directiva, seleccione Habilitada.

- Seleccione Crear.

Configuración de la gobernanza de acceso

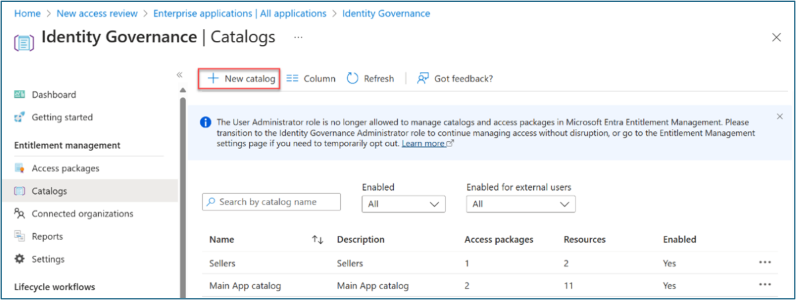

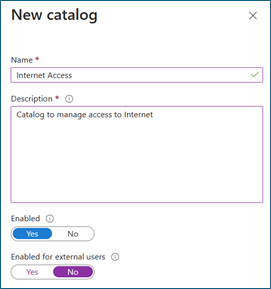

Siga estos pasos para crear un catálogo de administración de derechos:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya a Gobernanza de identidades > Administración de derechos > Catálogos.

Seleccione Nuevo catálogo

Escriba un nombre único para el catálogo y proporcione una descripción. Los solicitantes ven esta información en los detalles de un paquete de acceso (por ejemplo, Acceso a Internet).

En este escenario, creamos paquetes de acceso en el catálogo para usuarios internos. Establezca Habilitado para usuarios externos en No.

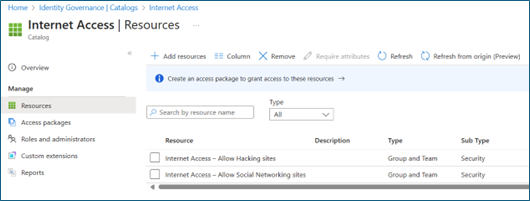

Para agregar los recursos, vaya a Catálogos y abra el catálogo al que desea agregar recursos. Seleccione Recursos. Seleccione Add resources (Agregar recursos).

Agregue los dos grupos de seguridad que creó anteriormente (por ejemplo, Acceso a Internet -- Permitir sitios de redes sociales y Acceso a Internet -- Permitir sitios de piratería).

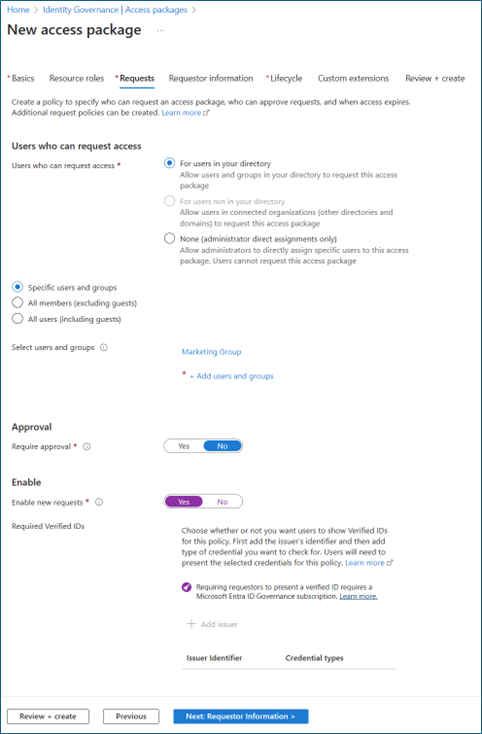

Crear un paquete de acceso

En esta sección, creamos paquetes de acceso que permiten a los usuarios solicitar acceso a las categorías de sitios de Internet que define cada perfil de seguridad. Siga estos pasos para crear un paquete de acceso en Administración de derechos:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya a Gobernanza de la identidad>Administración de derechos>Paquete de acceso.

Seleccione New access package (Nuevo paquete de acceso).

En el caso de Conceptos básicos, asigne al paquete de acceso un nombre (como Acceso a Internet -- Permitir sitios de redes sociales). Especifique el catálogo que creó anteriormente.

En Roles de recursos, seleccione la seguridad que agregó anteriormente (por ejemplo, Acceso a Internet -- Permitir sitios de redes sociales).

En Rol, seleccione Miembro.

En el caso de Solicitudes, seleccione Para los usuarios del directorio.

Para delimitar los usuarios que pueden solicitar acceso a sitios de redes sociales, seleccione Usuarios y grupos específicos y agregue un grupo adecuado de usuarios. De lo contrario, seleccione Todos los miembros.

En Solicitudes, seleccione Sí en Habilitar nuevas solicitudes.

Opcional: En Aprobación, especifique si se requiere aprobación cuando los usuarios solicitan este paquete de acceso.

En el caso de Ciclo de vida, especifique cuándo expira la asignación de un usuario al paquete de acceso. Especifique si los usuarios pueden ampliar sus asignaciones. En el caso de Expiración, establezca la expiración de las Asignaciones de paquete de acceso en En fecha, Número de días, Número de horas o Nunca.

Repita los pasos para crear un nuevo paquete de acceso que permita el acceso a sitios de piratería. Configure estas opciones:

- Recurso: Acceso a Internet -- Permitir sitios de piratería

- Quién lo puede solicitar: miembros del equipo de SOC

- Ciclo de vida: Establezca Número de horas en 8 horas

Acceso de usuario de prueba

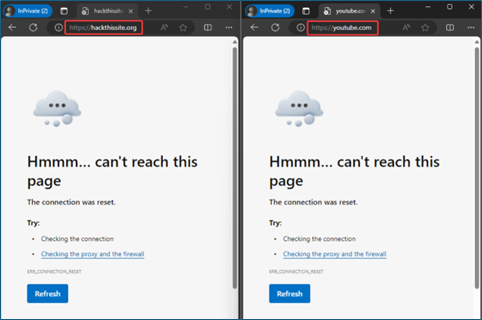

En esta sección, se valida que el usuario no puede acceder a los sitios que bloquea el perfil de línea base.

- Inicie sesión en el dispositivo donde instaló el cliente de Acceso global seguro.

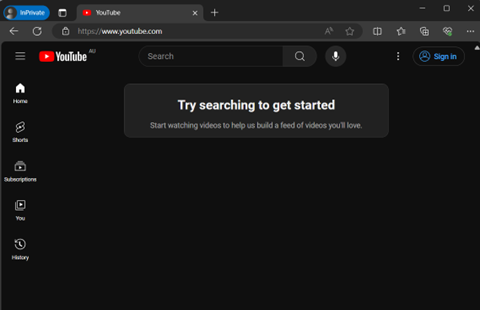

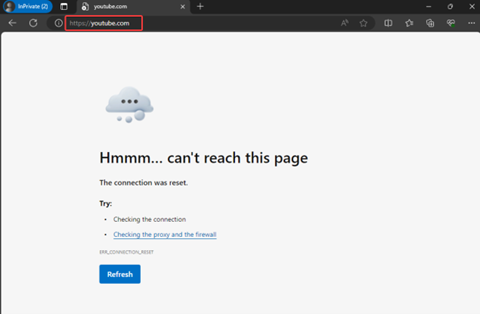

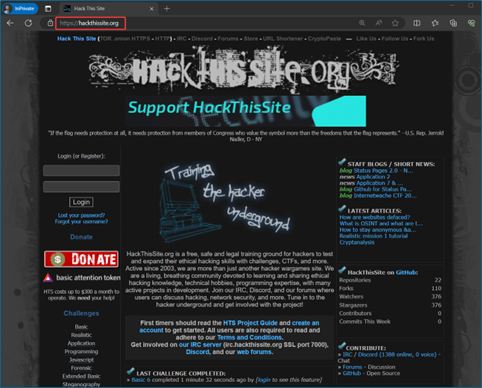

- En un explorador, vaya a los sitios que bloquea el perfil de línea base y compruebe el acceso bloqueado. Por ejemplo:

hackthissite.orges un campo de entrenamiento gratuito, seguro y legal para que los profesionales de la seguridad pongan a prueba y amplíen sus conocimientos de piratería ética. Este sitio se clasifica como Piratería.YouTube.comes una plataforma gratuita de uso compartido de vídeo. Este sitio se clasifica como Redes sociales.

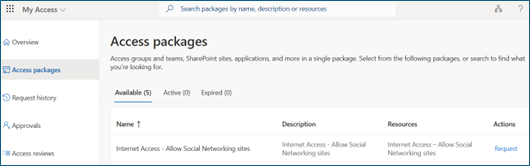

Solicitud de acceso a redes sociales

En esta sección, validamos que un usuario del departamento de marketing pueda solicitar acceso a los sitios de redes sociales.

Inicie sesión en el dispositivo en el que instaló el cliente de Acceso global seguro con un usuario que sea miembro del equipo de marketing (o un usuario que tenga autorización para solicitar acceso al paquete de acceso de ejemplo Acceso a Internet -- Permitir sitios de redes sociales).

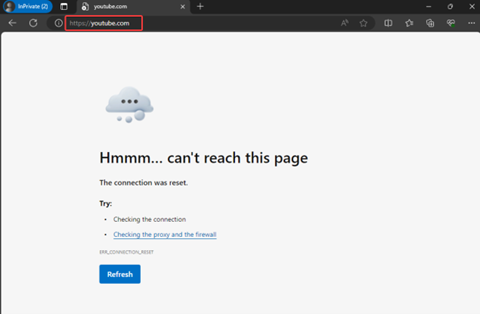

En un explorador, valide el acceso bloqueado a un sitio de la categoría Redes sociales que bloquea el perfil de seguridad de línea base. Por ejemplo, intente acceder a

youtube.com.

Vaya a

myaccess.microsoft.com. Seleccione Paquetes de acceso. Seleccione Solicitar para el paquete de acceso Acceso a Internet -- Permitir acceso a sitios de redes sociales.

Seleccione Continuar. Seleccione Solicitud.

Si configuró la aprobación para el paquete de acceso, inicie sesión como aprobador. Vaya a

myaccess.microsoft.com. Aprobar la solicitud.Inicie sesión como usuario del departamento de marketing. Vaya a

myaccess.microsoft.com. Seleccione Solicitar historial. Compruebe que el estado de la solicitud de Acceso a Internet -- Permitir que los sitios de redes sociales es Entregado.La nueva configuración puede tardar unos minutos en aplicarse. Para acelerar el proceso, haga clic con el botón derecho en el icono de Acceso global seguro en la bandeja del sistema. Seleccione Iniciar sesión como un usuario diferente. Vuelva a iniciar sesión.

Intente acceder a los sitios de la categoría de redes sociales que bloquea el perfil de seguridad de línea de base. Compruebe que puede navegar por ellos correctamente. Por ejemplo, pruebe a navegar por

youtube.com.

Solicitud de acceso al sitio de piratería

En esta sección, validamos que un usuario del equipo de SOC pueda solicitar acceso a sitios de piratería.

Inicie sesión en el dispositivo en el que instaló el cliente de Acceso global seguro con un usuario que sea miembro del equipo de SOC (o un usuario que tenga autorización para solicitar acceso al paquete de acceso de ejemplo Acceso a Internet -- Permitir sitios de piratería).

En un explorador, valide el acceso bloqueado a un sitio de la categoría Piratería que bloquea el perfil de seguridad de línea base. Por ejemplo,

hackthissite.org.

Vaya a

myaccess.microsoft.com. Seleccione Paquetes de acceso. Seleccione Solicitar para el paquete de acceso Acceso a Internet -- Permitir acceso a sitios de piratería.Seleccione Continuar. Seleccione Solicitud.

Si configuró la aprobación para el paquete de acceso, inicie sesión como aprobador. Vaya a

myaccess.microsoft.com. Aprobar la solicitud.Inicie sesión como usuario del equipo de SOC. Vaya a

myaccess.microsoft.com. Seleccione Solicitar historial. Compruebe que el estado de la solicitud de Acceso a Internet -- Permitir que los sitios de piratería es Entregado.La nueva configuración puede tardar unos minutos en aplicarse. Para acelerar el proceso, haga clic con el botón derecho en el icono de Acceso global seguro en la bandeja del sistema. Seleccione Iniciar sesión como un usuario diferente. Vuelva a iniciar sesión.

Intente acceder a los sitios de la categoría de piratería que bloquea el perfil de seguridad de línea de base. Compruebe que puede navegar por ellos correctamente. Por ejemplo, pruebe a navegar por

hackthissite.org.

Si configuró el acceso a sitios de piratería con Ciclo de vida>Número de horas establecido en 8 en los pasos anteriores, una vez transcurridas ocho horas, verifique el acceso bloqueado a los sitios de piratería.

Contenido relacionado

- Obtener información sobre Gobierno de Microsoft Entra ID

- Planeamiento de una implementación de acceso condicional de Microsoft Entra

- Más información sobre Acceso a Internet de Microsoft Entra

- Obtenga información sobre los clientes de Acceso global seguro para Acceso privado de Microsoft Entra y Acceso a Internet de Microsoft Entra