Cómo configurar el filtrado de contenido web de Acceso global seguro

El filtrado de contenido web le permite implementar controles granulares de acceso a Internet para su organización en función de la categorización del sitio web.

Las primeras características de Puerta de enlace web segura (SWG) de Acceso a Internet de Microsoft Entra incluyen el filtrado de contenido web basado en nombres de dominio. Microsoft integra directivas de filtrado pormenorizadas con Microsoft Entra ID y el acceso condicional de Microsoft Entra, lo que da como resultado el filtrado de directivas que son compatibles con el usuario, compatibles con el contexto y fáciles de administrar.

La característica de filtrado web está limitada actualmente a los filtros de categorías web basadas en nombre de dominio completo (FQDN) basadas en el usuario y en el contexto.

Requisitos previos

Los administradores que interactúen con las características de Acceso global seguro deben tener asignados uno o varios de los siguientes roles en función de las tareas que realicen.

- El rol Administrador de Acceso global seguro para administrar las características de Acceso seguro global.

- El Administrador de acceso condicional para crear e interactuar con las directivas de acceso condicional.

Complete la guía Introducción a Global Secure Access.

Instalar el cliente de Global Secure Access en dispositivos de usuario final.

Debe deshabilitar el sistema de nombres de dominio (DNS) a través de HTTPS (DNS seguro) para tunelizar el tráfico de red. Use las reglas de los nombres de dominio completos (FQDN) en el perfil de reenvío de tráfico. Para obtener más información, consulte Configuración del cliente DNS para admitir DoH.

Deshabilita el cliente DNS compilado en Chrome y Microsoft Edge.

El cliente no adquiere el tráfico IPv6 y, por tanto, se transfiere directamente a la red. Para permitir que todo el tráfico pertinente se tunelizará, establece las propiedades del adaptador de red en IPv4 preferida.

El tráfico que usa el protocolo de datagramas de usuario (UDP) (es decir, QUIC) no se admite en la versión preliminar actual de Acceso a Internet. La mayoría de los sitios web admiten la reserva en el Protocolo de control de transmisión (TCP) cuando no se puede establecer QUIC. Para mejorar la experiencia del usuario, puedes implementar una regla de Firewall de Windows que bloquee la salida de UDP 443:

@New-NetFirewallRule -DisplayName "Block QUIC" -Direction Outbound -Action Block -Protocol UDP -RemotePort 443.Revisa los conceptos de filtrado de contenido web. Para obtener más información, consulte el filtrado de contenido web.

Pasos de alto nivel

Hay varios pasos para configurar el filtrado de contenido web. Tome nota de dónde debe configurar una directiva de acceso condicional.

- Habilite el reenvío de tráfico de Internet.

- Cree una directiva de filtrado de contenido web.

- Cree un perfil de seguridad.

- Vincule el perfil de seguridad a una directiva de acceso condicional.

- Asignar usuarios o grupos al perfil de reenvío de tráfico.

Habilitación del reenvío de tráfico de Internet

El primer paso es habilitar el perfil de reenvío de tráfico de Acceso a Internet. Para obtener más información sobre el perfil y cómo habilitarlo, consulte Administración del perfil de reenvío de tráfico de acceso a Internet.

Creación de una directiva de filtrado de contenido web

- Vaya a Acceso global seguro>Asegurar>Directiva de filtrado de contenido web.

- Seleccione Crear una directiva.

- Escriba un nombre y una descripción para la directiva y seleccione Siguiente.

- Seleccione Agregar regla.

- Escriba un nombre, seleccione una categoría web o un FQDN válido y, a continuación, seleccione Añadir.

- Los FQDN válidos de esta característica también pueden incluir caracteres comodín mediante el símbolo de asterisco, *.

- Selecciona Siguiente para revisar la directiva y, a continuación, Crear directiva.

Importante

Los cambios en el filtrado de contenido web pueden tardar hasta una hora en implementarse.

Creación de un perfil de seguridad

Los perfiles de seguridad son una agrupación de directivas de filtrado. Puede asignar, o vincular, perfiles de seguridad con directivas de acceso condicional de Microsoft Entra. Un perfil de seguridad puede contener varias directivas de filtrado. Y un perfil de seguridad se puede asociar a varias directivas de acceso condicional.

En este paso, creará un perfil de seguridad para agrupar las directivas de filtrado. A continuación, asigne o vincule los perfiles de seguridad con una directiva de acceso condicional para que sean conscientes del usuario o del contexto.

Nota:

Para obtener más información sobre las directivas de acceso condicional de Microsoft Entra, consulte Creación de una directiva de acceso condicional.

- Vaya a Global Secure Access>Asegurar>Perfiles de seguridad.

- Seleccione Crear perfil.

- Escriba un nombre y una descripción para la directiva y seleccione Siguiente.

- Seleccione Vincular una directiva y, a continuación, seleccione Directiva existente.

- Seleccione la directiva de filtrado de contenido web que ya ha creado y seleccione Agregar.

- Seleccione Siguiente para revisar el perfil de seguridad y la directiva asociada.

- Seleccione Crear un perfil.

- Seleccione Actualizar para actualizar la página de perfiles y ver el nuevo perfil.

Creación y vinculación de la directiva de acceso condicional

Cree una directiva de acceso condicional para los usuarios finales o grupos y entregue el perfil de seguridad a través de controles de sesión de acceso condicional. El acceso condicional es el mecanismo de entrega para el reconocimiento del usuario y el contexto de las directivas de acceso a Internet. Para obtener más información sobre los controles de sesión, consulte Acceso condicional: sesión.

- Vaya a Identidad>Protección>Acceso condicional.

- Seleccione Crear nueva directiva.

- Escriba un nombre y asigne un usuario o grupo.

- Seleccione Recursos de destino y Todos los recursos de Internet con acceso seguro global.

- Selecciona Sesión>Usar perfil de seguridad de Acceso global seguro y elija un perfil de filtrado web.

- Elija Seleccionar.

- En la sección Habilitar directiva, asegúrese de que Activado esté seleccionado.

- Seleccione Crear.

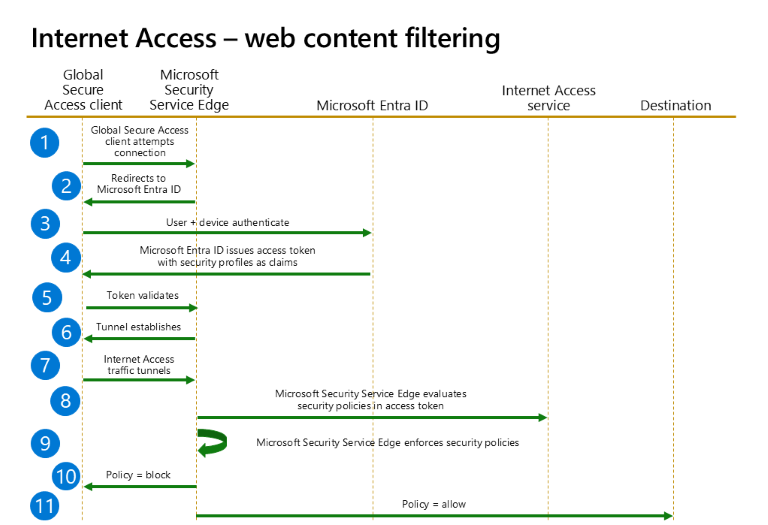

Diagrama de flujo de acceso a Internet

En este ejemplo se muestra el flujo del tráfico de Acceso a Internet de Microsoft Entra al aplicar directivas de filtrado de contenido web.

En el diagrama de flujo siguiente se muestran las directivas de filtrado de contenido web que bloquean o permiten el acceso a los recursos de Internet.

| Paso | Description |

|---|---|

| 1 | El cliente de Acceso global seguro intenta conectarse a la solución Perímetro de servicio de seguridad de Microsoft. |

| 2 | El cliente redirige a Microsoft Entra ID para la autenticación y autorización. |

| 3 | El usuario y el dispositivo se autentican. La autenticación se produce sin problemas cuando el usuario tiene un token de actualización principal (PRT) válido. |

| 4 | Una vez autenticado el usuario y el dispositivo, el acceso condicional coincide con las reglas de CA de acceso a Internet y agrega perfiles de seguridad aplicables al token. Aplica las directivas de autorización aplicables. |

| 5 | Microsoft Entra ID presenta el token al Perímetro de servicio de seguridad para la validación. |

| 6 | El túnel se establece entre el cliente de Acceso global seguro y el Perímetro de servicio de seguridad. |

| 7 | El tráfico comienza a adquirirse y túneles a través del túnel de acceso a Internet. |

| 8 | El Perímetro de servicio de seguridad evalúa las directivas de seguridad en el token de acceso en orden de prioridad. Después de que coincida con una regla de filtrado de contenido web, la evaluación de la directiva de filtrado de contenido web se detiene. |

| 9 | El Perímetro de servicio de seguridad aplica las directivas de seguridad. |

| 10 | Policy = block produce un error para el tráfico HTTP o produce una excepción de restablecimiento de conexión para el tráfico HTTPS. |

| 11 | Policy = permite que el tráfico se reenvíe al destino. |

Nota:

La aplicación de un nuevo perfil de seguridad puede tardar hasta 60-90 minutos debido a la aplicación del perfil de seguridad con tokens de acceso. El usuario debe recibir un nuevo token de acceso con el nuevo identificador de perfil de seguridad como notificación antes de que surta efecto. Los cambios en los perfiles de seguridad existentes comienzan a aplicarse mucho más rápidamente.

Asignaciones de usuarios y grupos

Puede definir el ámbito del perfil de acceso a Internet a usuarios y grupos específicos. Para obtener más información sobre la asignación de usuarios y grupos, consulte Cómo asignar y administrar usuarios y grupos con perfiles de reenvío de tráfico.

Comprobación de la aplicación de directivas de usuario final

Cuando el tráfico llega a Secure Service Edge de Microsoft, Acceso a Internet de Microsoft Entra realiza controles de seguridad de dos maneras. Para el tráfico HTTP sin cifrar, usa el localizador uniforme de recursos (URL). Para el tráfico HTTPS cifrado con seguridad de la capa de transporte (TLS), usa Indicación de nombre de servidor (SNI).

Utiliza un dispositivo Windows con el cliente de Acceso global seguro instalado. Inicie sesión como un usuario que tenga asignado el perfil de adquisición de tráfico de Internet. Pruebe que la navegación a sitios web está permitida o restringida según lo previsto.

Haga clic con el botón derecho en el icono Cliente de Acceso global seguro en la bandeja del administrador de tareas y abra Diagnóstico avanzado>Perfil de reenvío. Asegúrese de que las reglas de adquisición de acceso a Internet estén presentes. Además, compruebe si se adquieren los flujos y la adquisición del nombre de host para el tráfico de Internet de los usuarios durante la exploración.

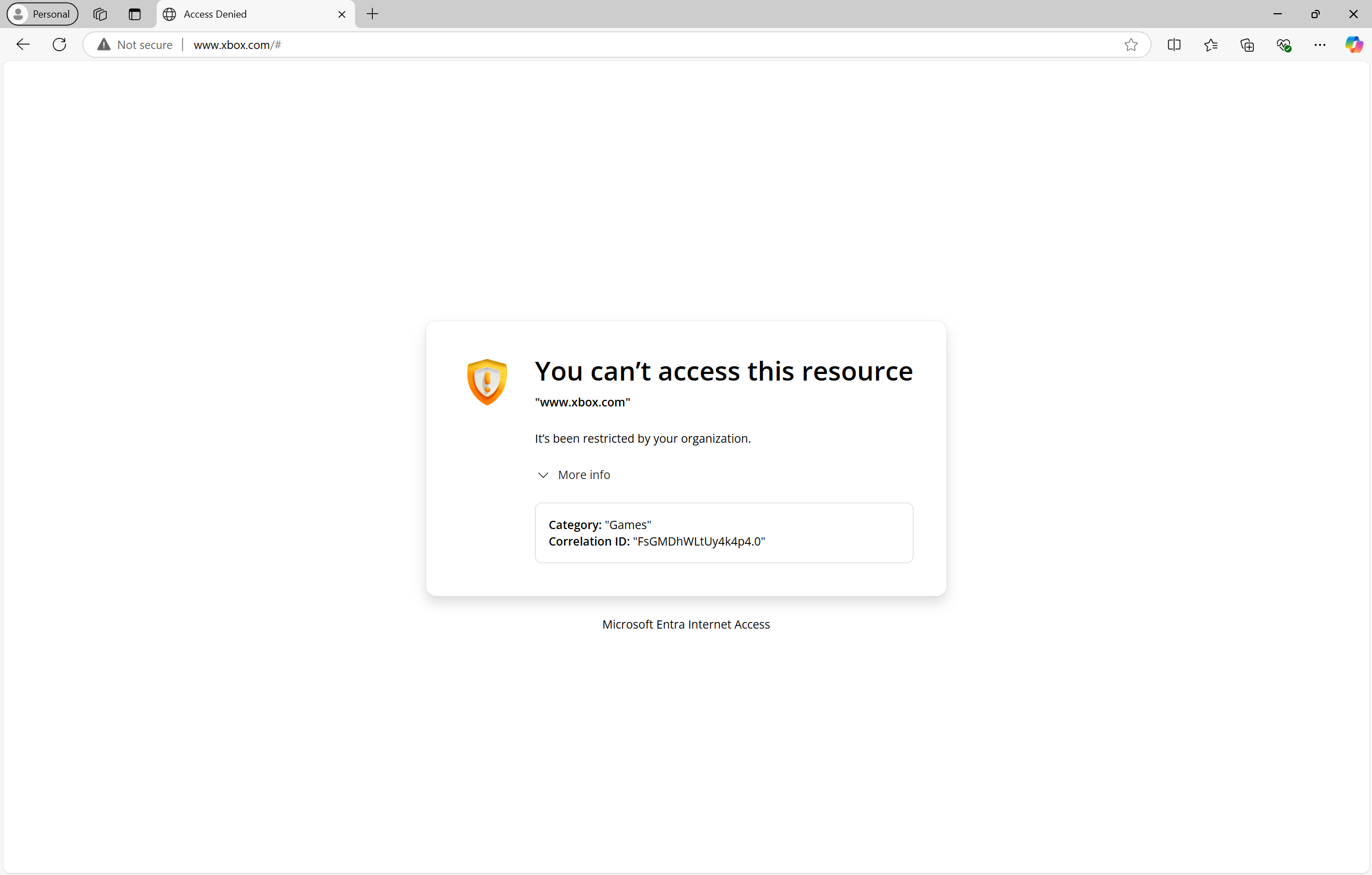

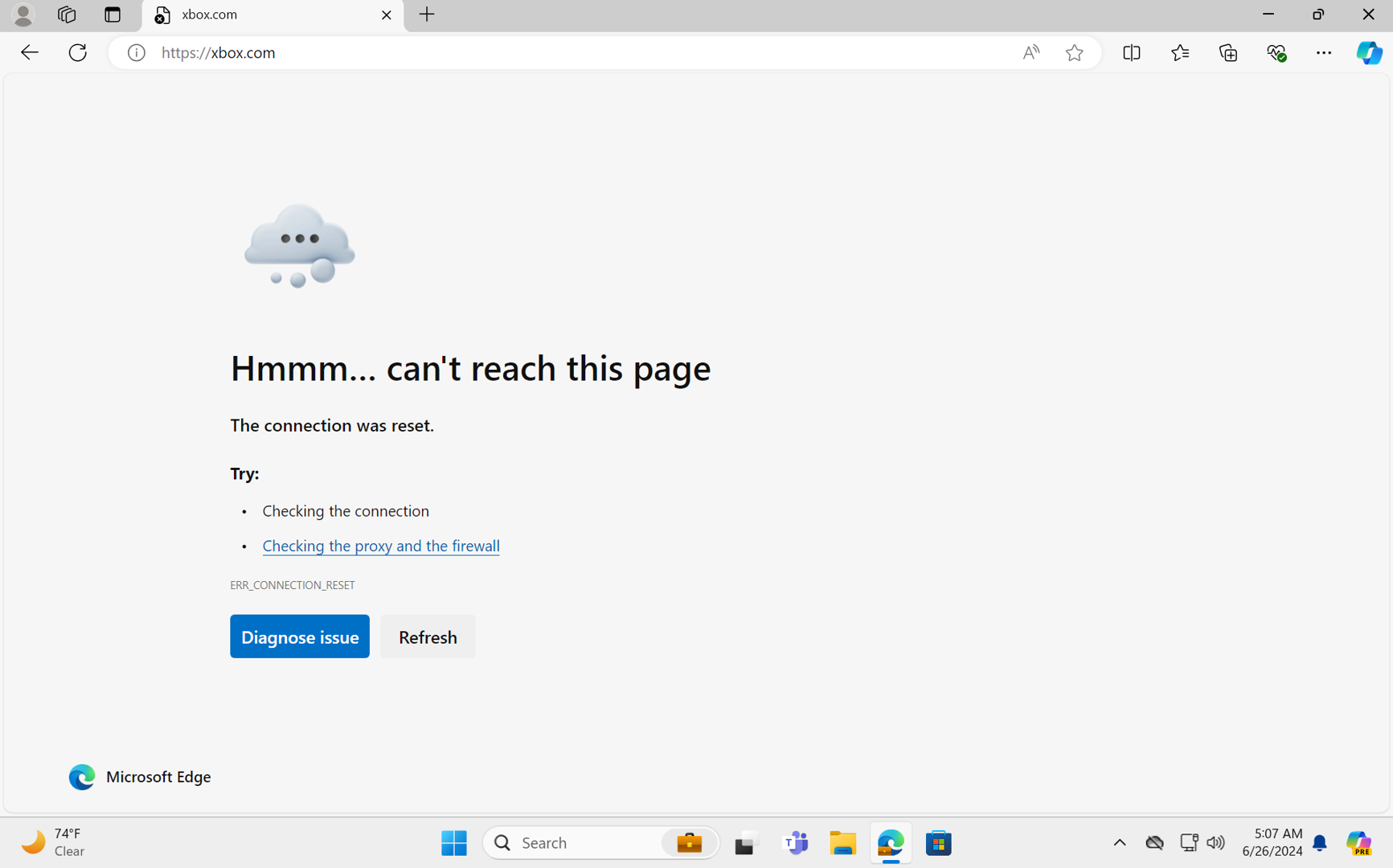

Vaya a los sitios permitidos y bloqueados y compruebe si se comportan correctamente. Vaya a Acceso global seguro>Supervisión>Registros de tráfico para confirmar si el tráfico está bloqueado o permitido adecuadamente.

La experiencia de bloqueo actual para todos los exploradores incluye un error de explorador de texto no cifrado para el tráfico HTTP y un error de "Restablecimiento de conexión" del explorador para el tráfico HTTPS.

Nota:

Los cambios de configuración en la experiencia de acceso global seguro relacionado con el filtrado de contenido web suelen entrar en vigor menos de 5 minutos. Los cambios de configuración en el acceso condicional relacionados con el filtrado de contenido web surten efecto en aproximadamente una hora.