Escenario de implementación de Microsoft Entra: incorporación de empleados e invitados, control de identidades y del ciclo de vida de acceso en todas sus aplicaciones

Los escenarios de implementación de Microsoft Entra proporcionan instrucciones detalladas sobre cómo combinar y probar estos productos de Microsoft Entra Suite:

- Microsoft Entra ID Protection

- Microsoft Entra ID Governance

- Id. verificada por Microsoft Entra (funcionalidades premium)

- Microsoft Entra Internet Access

- Microsoft Entra Private Access

En estas guías, se describen los escenarios que muestran el valor del Conjunto de aplicaciones de Microsoft Entra y cómo funcionan conjuntamente sus funcionalidades.

- Introducción a los escenarios de implementación de Microsoft Entra

- Escenario de implementación de Microsoft Entra: modernización del acceso remoto a aplicaciones locales con MFA por aplicación

- Escenario de implementación de Microsoft Entra: acceso a Internet seguro en función de las necesidades de la empresa

Información general del escenario

En esta guía, se describe cómo configurar productos de Microsoft Entra Suite para un escenario en el que la organización ficticia, Contoso, quiere contratar nuevos empleados remotos y proporcionarles acceso seguro y sin problemas a las aplicaciones y recursos necesarios. Quieren invitar y colaborar con usuarios externos (como asociados, proveedores o clientes) y proporcionarles acceso a aplicaciones y recursos pertinentes.

Contoso usa Id. verificada por Microsoft Entra para emitir y comprobar pruebas digitales de identidad y estado para nuevos empleados remotos (basados en datos de recursos humanos) y usuarios externos (basados en invitaciones por correo electrónico). Las carteras digitales almacenan la prueba de identidad y el estado para permitir el acceso a aplicaciones y recursos. Como medida de seguridad adicional, Contoso podría comprobar la identidad con el reconocimiento facial de Face Check en función de la imagen que almacenan las credenciales.

Usan el Gobierno de Microsoft Entra ID para crear y conceder paquetes de acceso a empleados y usuarios externos en función de las credenciales verificables.

- En el caso de los empleados, basan los paquetes de acceso en la función de trabajo y el departamento. Los paquetes de acceso incluyen aplicaciones y recursos locales y en la nube a los que los empleados necesitan acceso.

- En el caso de los colaboradores externos, basan los paquetes de acceso en la invitación para definir roles y permisos de usuario externos. Los paquetes de acceso incluyen solo aplicaciones y recursos a los que los usuarios externos necesitan acceso.

Los empleados y usuarios externos pueden solicitar paquetes de acceso a través de un portal de autoservicio donde proporcionan pruebas digitales como comprobación de identidad. Con el inicio de sesión único y la autenticación multifactor, las cuentas de Microsoft Entra de empleados y usuarios externos proporcionan acceso a las aplicaciones y los recursos que incluyen sus paquetes de acceso. Contoso comprueba las credenciales y concede paquetes de acceso sin necesidad de aprobaciones manuales ni aprovisionamiento.

Contoso usa Protección de Microsoft Entra ID y el acceso condicional para supervisar y proteger las cuentas frente a inicios de sesión y comportamientos de usuario de riesgo. Aplican los controles de acceso adecuados en función de la ubicación, el dispositivo y el nivel de riesgo.

Configurar los requisitos previos

Para implementar y probar correctamente la solución, configure los requisitos previos que se describen en esta sección.

Configuración de la id. verificada por Microsoft Entra

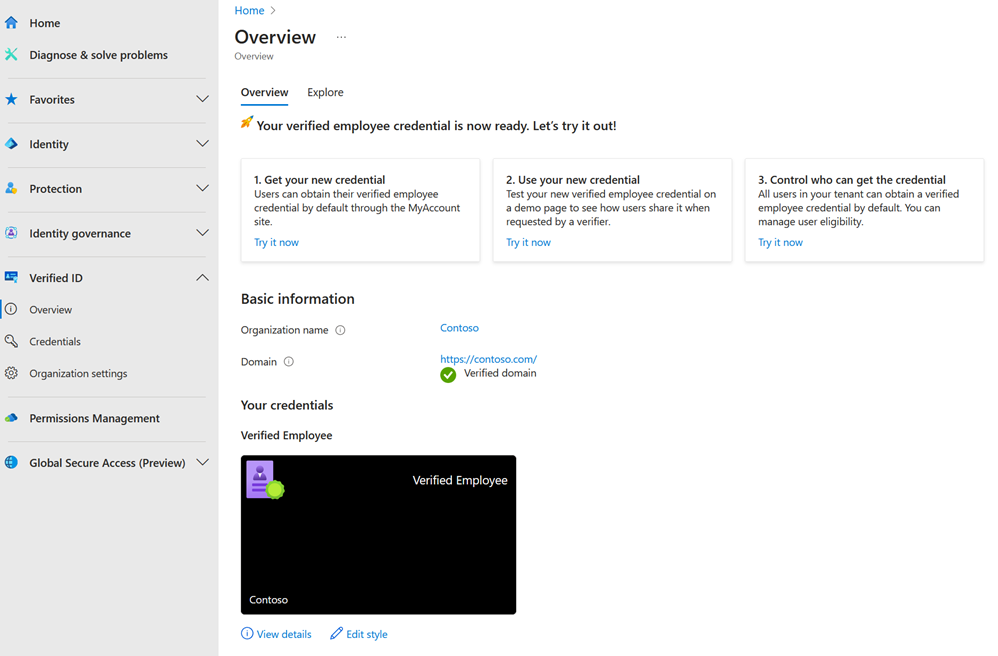

En este escenario, complete estos pasos previos para configurar la id. verificada por Microsoft Entra con la configuración rápida (versión preliminar):

Registre un dominio personalizado (necesario para la configuración rápida) siguiendo los pasos descritos en el artículo Adición del dominio personalizado.

Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

- Seleccione Verified ID.

- Seleccione Configuración.

- Seleccione Comenzar.

Si tiene varios dominios registrados para el inquilino de Microsoft Entra, seleccione el que desea usar para la id. verificada.

Una vez completado el proceso de instalación, verá una credencial de área de trabajo predeterminada disponible para editar y ofrecer a los empleados del inquilino en su página Mi cuenta.

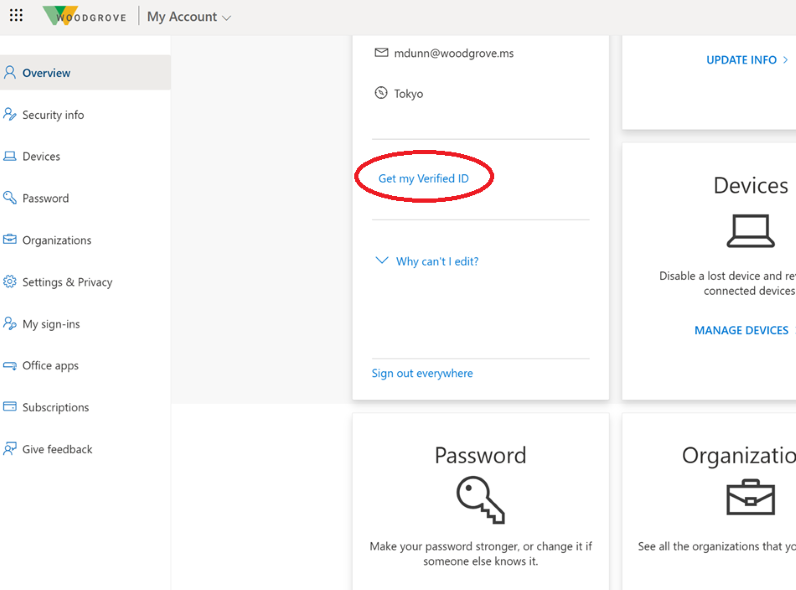

Inicie sesión en Mi cuenta del usuario de prueba con sus credenciales de Microsoft Entra. Seleccione Obtener mi id. verificada para emitir una credencial de área de trabajo comprobada.

Adición de una organización externa de confianza (B2B)

Siga estos pasos previos para agregar una organización externa de confianza (B2B) para el escenario.

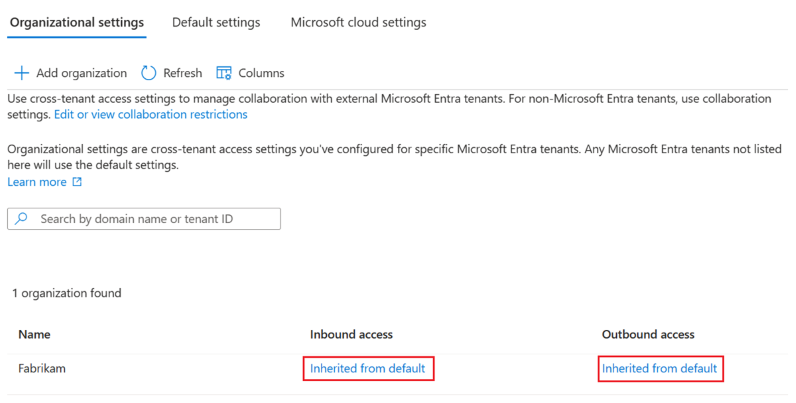

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de seguridad.

Vaya a Identidad>Identidades externas>Configuración del acceso entre inquilinos. Seleccione Organizational settings (Configuración de la organización).

Seleccione Add organization (Agregar organización).

Escriba el nombre del dominio completo (o el identificador del inquilino) de la organización.

Seleccione la organización en los resultados de búsqueda. Seleccione Agregar.

Confirme la nueva organización (que hereda su configuración de acceso de la configuración predeterminada) en Configuración de la organización.

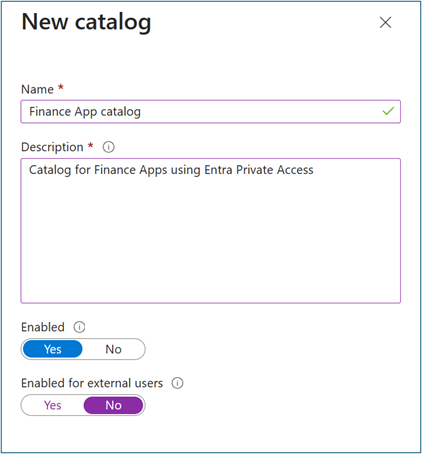

Creación de un catálogo

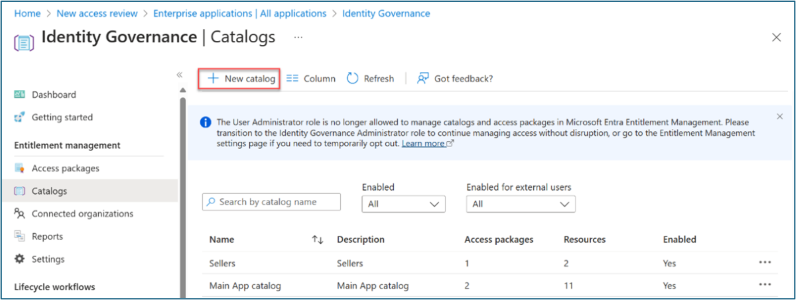

Siga estos pasos para crear un catálogo de administración de derechos para el escenario.

Inicie sesión en el Centro de administración de Microsoft Entra como al menos un Administrador de Identity Governance.

Navegar hasta Gestión de identidades>Gestión de derechos>Catálogos.

Seleccione +Nuevo catálogo.

Escriba un nombre único y una descripción para el catálogo. Los solicitantes ven esta información en los detalles de un paquete de acceso.

Para crear paquetes de acceso en este catálogo solo para usuarios internos, seleccione Habilitado para usuarios externos>No.

En Catálogo, abra el catálogo al que desea agregar recursos. Seleccione Recursos>+Agregar recursos.

Seleccione Tipo y, a continuación, Grupos y equipos, Aplicaciones o Sitios de SharePoint.

Seleccione uno o varios recursos del tipo que quiera agregar al catálogo. Seleccione Agregar.

Crear un paquete de acceso

Para implementar y probar correctamente la solución, configure los paquetes de acceso que se describen en esta sección.

Paquete de acceso para usuarios remotos (interno)

Siga estos pasos para crear un paquete de acceso en la administración de derechos con la id. verificada para los usuarios remotos (internos).

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya a Gobernanza de la identidad>Administración de derechos>Paquete de acceso.

Seleccione New access package (Nuevo paquete de acceso).

En el caso de Conceptos básicos, asigne al paquete de acceso un nombre (como Aplicaciones financieras para usuarios remotos). Especifique el catálogo que creó anteriormente.

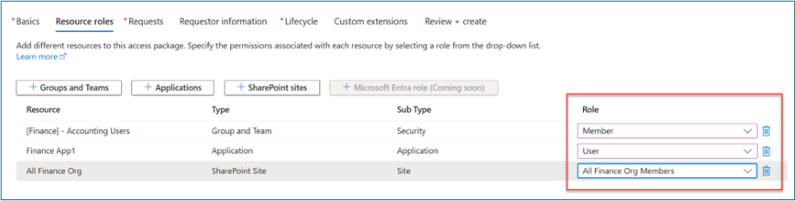

En el caso de Roles de recursos, seleccione un tipo de recurso (por ejemplo: Grupos y equipos, Aplicaciones, Sitios de SharePoint). Seleccione uno o varios recursos.

En Rol, seleccione el rol al que desea que los usuarios se asignen para cada recurso.

En el caso de Solicitudes, seleccione Para los usuarios del directorio.

En Seleccionar usuarios y grupos, seleccione Para usuarios en el directorio. Seleccione + Agregar usuarios y grupos. Seleccione un grupo existente con derecho a solicitar el paquete de acceso.

Desplácese hasta Id. verificadas necesarias.

Seleccione + Agregar emisor. Seleccione un emisor de la red de Id. verificada por Microsoft Entra. Asegúrese de seleccionar un emisor de una id. verificada existente en la cartera de invitados.

Opcional: En Aprobación, especifique si los usuarios necesitan aprobación cuando solicitan el paquete de acceso.

Opcional: En Información del solicitante, seleccione Preguntas. Escriba una pregunta (conocida como cadena para mostrar) que desee hacer al solicitante. Para agregar opciones de localización, seleccione Agregar localización.

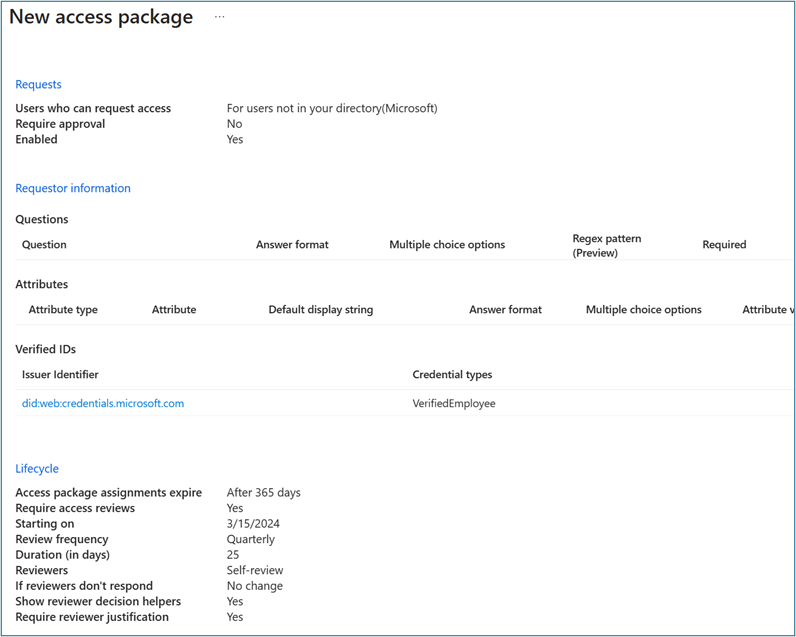

En el caso de Ciclo de vida, especifique cuándo expira la asignación de un usuario al paquete de acceso. Especifique si los usuarios pueden ampliar sus asignaciones. En el caso de Expiración, establezca la expiración de las Asignaciones de paquete de acceso en En fecha, Número de días, Número de horas o Nunca.

En Revisiones de acceso, seleccione Sí.

En A partir de, seleccione la fecha actual. Establezca Frecuencia de revisión en Trimestral. Establezca Duración (en días) en 21.

Paquete de acceso para invitados (B2B)

Siga estos pasos para crear un paquete de acceso en la administración de derechos con la id. verificada para invitados (B2B).

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya a Gobernanza de la identidad>Administración de derechos>Paquete de acceso.

Seleccione New access package (Nuevo paquete de acceso).

En el caso de Conceptos básicos, asigne al paquete de acceso un nombre (como Aplicaciones financieras para usuarios remotos). Especifique el catálogo que creó anteriormente.

En el caso de Roles de recursos, seleccione un tipo de recurso (por ejemplo: Grupos y equipos, Aplicaciones, Sitios de SharePoint). Seleccione uno o varios recursos.

En Rol, seleccione el rol al que desea que los usuarios se asignen para cada recurso.

En el caso de Solicitudes, seleccione Para los usuarios que no están en el directorio.

Seleccione Organizaciones conectadas específicas. Para seleccionar de una lista de organizaciones conectadas que haya agregado anteriormente, seleccione Agregar directorio.

Escriba el nombre o el nombre de dominio para buscar una organización anteriormente conectada.

Desplácese hasta Id. verificadas necesarias.

Seleccione + Agregar emisor. Seleccione un emisor de la red de Id. verificada por Microsoft Entra. Asegúrese de seleccionar un emisor de una id. verificada existente en la cartera de invitados.

Opcional: En Aprobación, especifique si los usuarios necesitan aprobación cuando solicitan el paquete de acceso.

Opcional: En Información del solicitante, seleccione Preguntas. Escriba una pregunta (conocida como cadena para mostrar) que desee hacer al solicitante. Para agregar opciones de localización, seleccione Agregar localización.

En el caso de Ciclo de vida, especifique cuándo expira la asignación de un usuario al paquete de acceso. Especifique si los usuarios pueden ampliar sus asignaciones. En el caso de Expiración, establezca la expiración de las Asignaciones de paquete de acceso en En fecha, Número de días, Número de horas o Nunca.

En Revisiones de acceso, seleccione Sí.

En A partir de, seleccione la fecha actual. Establezca Frecuencia de revisión en Trimestral. Establezca Duración (en días) en 21.

Seleccione Revisores específicos. Seleccione Autorepaso.

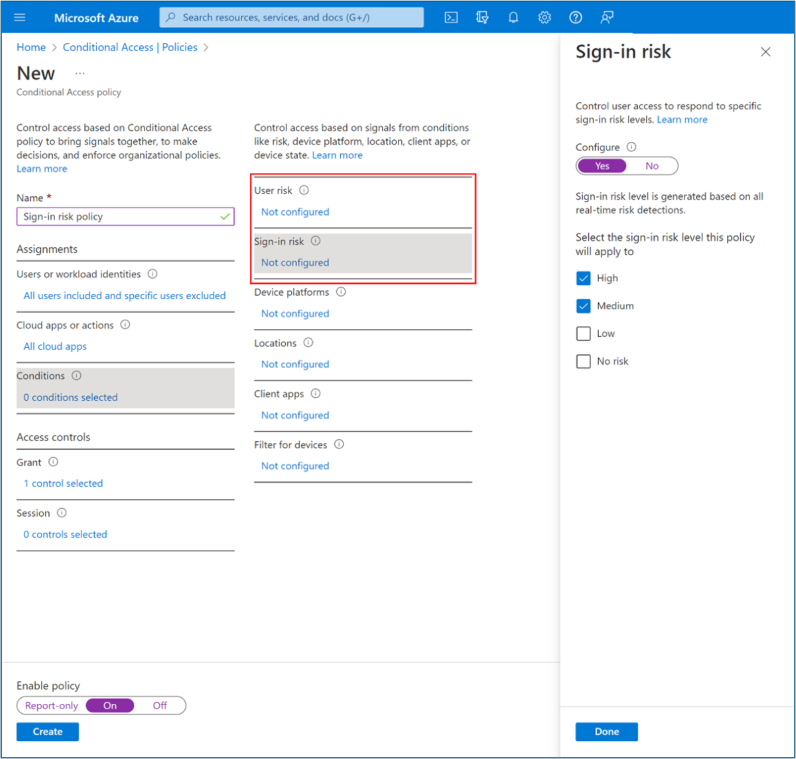

Creación de una directiva de acceso condicional basada en riesgos de inicio de sesión

Inicie sesión en el Centro de administración de Microsoft Entra al menos como administrador de acceso condicional.

Vaya a Protección>Acceso condicional>Directivas.

Seleccione Nueva directiva.

Escriba un nombre de directiva como Proteger aplicaciones para usuarios remotos de alto riesgo que inician sesión.

En Asignaciones, seleccione Usuarios.

- En el caso de Incluir, seleccione un grupo de usuarios remotos o seleccione todos los usuarios.

- En el caso de Excluir, seleccione Usuarios y grupos. Seleccione las cuentas de acceso de emergencia de la organización.

- Seleccione Listo.

En el caso de Aplicaciones o acciones en la nube>Incluir, seleccione las aplicaciones que van a tener como destino esta directiva.

En el caso de Condiciones>Riesgo de inicio de sesión, establezca Configurar en Sí. En el caso de Seleccionar el nivel de riesgo de inicio de sesión al que se aplicará esta directiva, seleccione Alto y Medio.

- Seleccione Listo.

En Controles de acceso>Conceder.

- Seleccione Conceder acceso>Requerir autenticación multifactor.

En el caso de Sesión, seleccione Frecuencia de inicio de sesión. Seleccione Cada vez.

Confirme la configuración. Seleccione Habilitar directiva.

Solicitud de un paquete de acceso

Después de configurar un paquete de acceso con un requisito de id. verificada, los usuarios finales que están dentro del ámbito de la directiva pueden solicitar acceso en su portal de Mi acceso. Mientras los aprobadores revisan las solicitudes de aprobación, pueden ver las notificaciones de las credenciales comprobadas que presentan los solicitantes.

Como usuario remoto o invitado, inicie sesión en

myaccess.microsoft.com.Busque el paquete de acceso que creó anteriormente (por ejemplo, Aplicaciones financieras para usuarios remotos). Puede examinar los paquetes enumerados o usar la barra de búsqueda. Seleccione Solicitud.

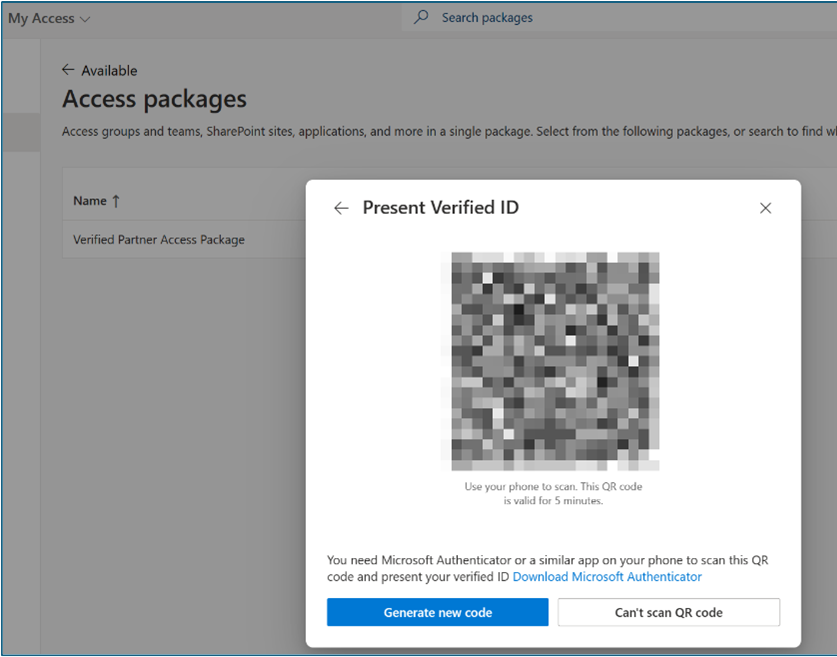

El sistema muestra un banner de información con un mensaje como, por ejemplo, Para solicitar acceso a este paquete de acceso, debe presentar las credenciales verificables. Seleccione Solicitar acceso. Para iniciar Microsoft Authenticator, digitalice el código QR con su teléfono. Comparta sus credenciales.

Después de compartir las credenciales, continúe con el flujo de trabajo de aprobación.

Opcional: Siga las instrucciones de Simulación de detecciones de riesgo en Protección de Microsoft Entra ID. Es posible que tenga que probar varias veces para aumentar el riesgo del usuario a un nivel medio o alto.

Intente acceder a la aplicación que creó anteriormente para el escenario para confirmar el acceso bloqueado. Es posible que tenga que esperar hasta una hora para que se aplique el bloqueo.

Use los registros de inicio de sesión para validar el acceso bloqueado por la directiva de acceso condicional que creó anteriormente. Abra registros de inicio de sesión no interactivos desde la aplicación Cliente de acceso a la red ZTNA -- Privada.. Vea los registros del nombre de la aplicación de Acceso privado que creó anteriormente como Nombre de recurso.