Escenario de implementación de Microsoft Entra: modernización del acceso remoto a aplicaciones locales con MFA por aplicación

Los escenarios de implementación de Microsoft Entra proporcionan instrucciones detalladas sobre cómo combinar y probar estos productos de Microsoft Entra Suite:

- Microsoft Entra ID Protection

- Microsoft Entra ID Governance

- Id. verificada por Microsoft Entra (funcionalidades premium)

- Microsoft Entra Internet Access

- Microsoft Entra Private Access

En estas guías, se describen los escenarios que muestran el valor del Conjunto de aplicaciones de Microsoft Entra y cómo funcionan conjuntamente sus funcionalidades.

- Introducción a los escenarios de implementación de Microsoft Entra

- Escenario de implementación de Microsoft Entra: incorporación de empleados e invitados, control de identidades y del ciclo de vida de acceso en todas sus aplicaciones

- Escenario de implementación de Microsoft Entra: acceso a Internet seguro en función de las necesidades de la empresa

Escenario: modernización del acceso remoto con acceso rápido

En esta sección, se describe cómo configurar los productos de Conjunto de aplicaciones de Microsoft Entra para un escenario en el que la organización ficticia, Contoso, está actualizando su solución VPN existente. La nueva solución escalable basada en la nube le ayuda a avanzar hacia el Perímetro de servicio de acceso seguro (SASE). Para lograr este objetivo, implementan Acceso a Internet de Microsoft Entra, Acceso privado de Microsoft Entra, y Protección de Microsoft Entra ID.

Acceso privado de Microsoft Entra proporciona a los usuarios (ya sea en una oficina o trabajando de forma remota) acceso seguro a los recursos corporativos privados. Acceso privado de Microsoft Entra se basa en el proxy de aplicación de Microsoft Entra para ampliar el acceso a cualquier recurso privado, independientemente del puerto TCP/IP y el protocolo.

Los usuarios remotos pueden conectarse a aplicaciones privadas en entornos híbridos y multinube, redes privadas y centros de datos desde cualquier dispositivo y red sin necesidad de una solución VPN. El servicio ofrece acceso adaptable por aplicación en función de las directivas de acceso condicional (CA), para obtener una seguridad más detallada que una solución VPN.

La administración de identidades y acceso (IAM) basada en la nube de la Protección de Microsoft Entra ID ayuda a proteger las identidades y credenciales de los usuarios frente a riesgos.

Puede replicar estos pasos generales para la solución Contoso como se describe en este escenario.

- Regístrese en Conjunto de aplicaciones de Microsoft Entra. Habilite y configure el Acceso a Internet de Microsoft Entra para la configuración de red y seguridad deseados.

- Implemente el cliente de Acceso global seguro de Microsoft en dispositivos de usuario y conectores de Acceso privado de Microsoft Entra en redes privadas. Incluya redes virtuales basadas en Internet como servicio (IaaS) multinube para acceder a aplicaciones y recursos en las redes de Contoso.

- Configure aplicaciones privadas como aplicaciones de Acceso global seguro. Asigne usuarios y grupos adecuados. Configure Directivas de acceso condicional para esas aplicaciones y usuarios. Con esta configuración, puede lograr un acceso mínimo permitiendo el acceso sólo a los usuarios y grupos que lo requieran.

- Habilite la Protección de Microsoft Entra ID para permitir que los administradores investiguen y corrijan los riesgos para mantener a las organizaciones seguras y protegidas. Los riesgos pueden introducirse en instrumentos como el Acceso condicional para tomar las decisiones de acceso y retro alimentarse a una administración de eventos e información de seguridad (SIEM) para su investigación.

- Utilice registros y análisis mejorados de Acceso a Internet de Microsoft Entra, Acceso privado de Microsoft Entra y Protección de Microsoft Entra ID para rastrear y evaluar el estado de la red y la seguridad. Esta configuración ayuda al equipo de Centro de operaciones de seguridad (SOC) a detectar y examinar rápidamente las amenazas para evitar la escalación.

Las soluciones de Conjunto de aplicaciones de Microsoft Entra ofrecen estas ventajas sobre VPN:

- Administración más sencilla y consolidada

- Reducción de los costos de VPN

- Mejor seguridad y visibilidad

- Experiencia de usuario más fluida y eficaz

- Preparación para SASE

Requisitos para el acceso remoto con acceso rápido

Esta sección define los requisitos para la solución del escenario.

Permisos para el acceso remoto con acceso rápido

Los administradores que interactúan con las características de Acceso global seguro requieren los roles Administrador de Acceso global seguro y Administrador de aplicaciones.

La configuración de directiva de Acceso condicional (CA) requiere el rol Administrador de acceso condicional o Administrador de seguridad. Algunas características pueden requerir más roles.

Requisitos previos para el acceso remoto con acceso rápido

Para implementar y probar correctamente este escenario, configure estos requisitos previos:

- Inquilino de Microsoft Entra con licencia P1 de Microsoft Entra ID. Configure Microsoft Entra ID para probar Protección de Microsoft Entra ID. Compra de licencias u obtención de licencias de prueba.

- Un usuario con al menos los roles Administrador de Acceso global seguro y Administrador de aplicaciones para configurar Microsoft Security Service Edge

- Al menos un usuario de prueba cliente en su inquilino

- Un dispositivo cliente Windows con esta configuración:

- Versión de Windows 10 u 11 de 64 bits

- Microsoft Entra unido o unido híbrido

- Conectado a Internet y sin acceso a la red corporativa o VPN

- Descargue e instale el cliente de Acceso global seguro en el dispositivo del cliente. En el artículo Cliente de Acceso global seguro para Windows se describen los requisitos previos y la instalación.

- Para probar Acceso privado de Microsoft Entra, configure un servidor Windows para que funcione como servidor de recursos:

- Windows Server 2012 R2 o versiones posteriores

- Un recurso compartido de archivos

- Para probar Acceso privado de Microsoft Entra, configure un servidor Windows para que funcione como servidor conector:

- Windows Server 2012 R2 o versiones posteriores

- Conectividad de red con el servicio Microsoft Entra

- Puertos 80 y 443 abiertos al tráfico saliente

- Permitir el acceso a lasdirecciones URL necesarias

- Establezca la conectividad entre el servidor del conector y el servidor de aplicaciones. Confirme el acceso para probar la aplicación en el servidor de aplicaciones (por ejemplo, acceso correcto al recurso compartido de archivos).

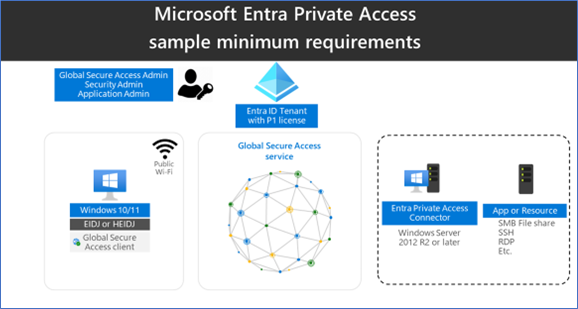

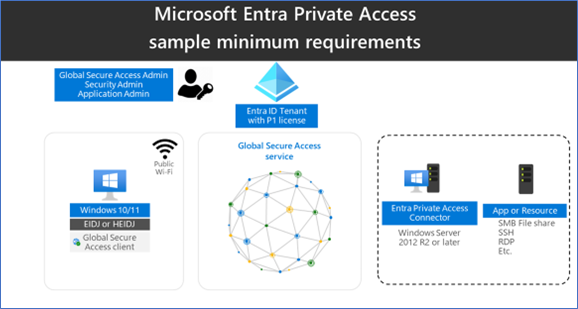

Este diagrama ilustra los requerimientos mínimos de arquitectura para implementar y probar Acceso privado de Microsoft Entra:

Configuración del Acceso global seguro l para el acceso remoto con acceso rápido

En esta sección, activamos Acceso global seguro a través del Centro de administración de Microsoft Entra. A continuación, configuramos las configuraciones iniciales que requiere este escenario.

- Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

- Vaya a Acceso global seguro>Introducción>Activar el Acceso global seguro en el inquilino. Seleccione Activar para habilitar las características de SSE.

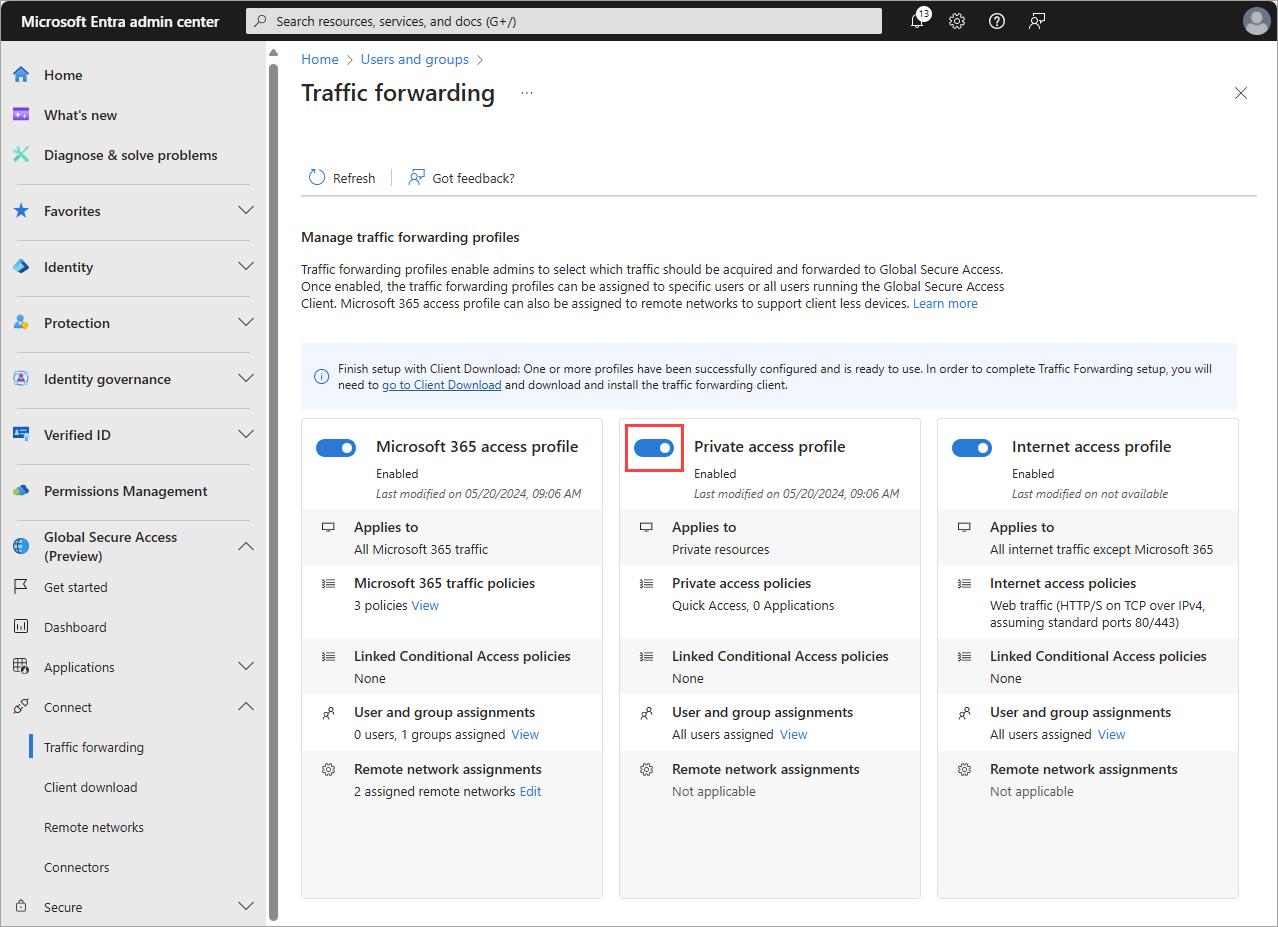

- Vaya a Global Secure Access>Conectar>Reenvío de trafico. Active elPerfil de acceso privado. El reenvío de tráfico permite configurar el tipo de tráfico de red para tunelizar a través de los servicios de la solución Microsoft Security Service Edge. Configure perfiles de reenvío de tráfico para administrar los tipos de tráfico.

El perfil de acceso de Microsoft 365 es para Microsoft Entra Internet Access para Microsoft 365.

El perfil de acceso privado es para Acceso privado de Microsoft Entra.

El perfil de acceso a Internet es para Acceso a Internet de Microsoft Entra. La solución Microsoft Security Service Edge solo captura el tráfico en dispositivos cliente con la instalación del Cliente de Acceso global seguro.

Instalación del cliente de Acceso seguro global para el acceso remoto con acceso rápido

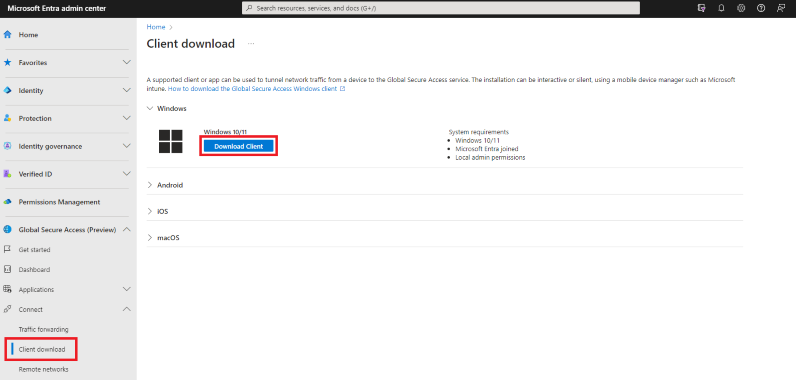

Acceso a Internet de Microsoft Entra para Microsoft 365 y Acceso privado de Microsoft Entra usan el cliente de Acceso global seguro en dispositivos Windows. Este cliente adquiere y reenvía el tráfico de red a la solución de Microsoft Security Service Edge. Complete estos pasos de instalación y configuración:

Asegúrese de que el dispositivo Windows está unido a Microsoft Entra o unido a híbrido.

Inicie sesión en el dispositivo Windows con un rol de usuario de Microsoft Entra con privilegios de administrador local.

Inicie sesión en el Centro de administración de Microsoft Entra como un Administrador de Acceso global seguro

Vaya a Acceso global seguro>Conectar>Descarga de cliente. Seleccione Descargar cliente. Finalice la instalación.

En la barra de tareas de la ventana, el cliente de Acceso global seguro aparece primero como desconectado. Después de unos segundos, cuando se le pidan credenciales, escriba las credenciales del usuario de prueba.

En la barra de tareas de la ventana, mantén el puntero sobre el icono de cliente de Acceso global seguro y verifica el estado Conectado.

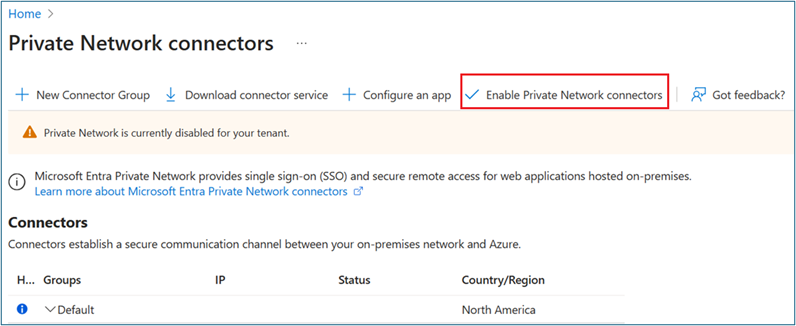

Configuración del servidor conector para el acceso remoto con acceso rápido

El servidor del conector se comunica con la solución Microsoft Security Service Edge como puerta de enlace a su red corporativa. Usa conexiones salientes a través de los puertos 80 y 443 y no requiere puertos de entrada. Obtenga información sobre la Configuración de conectores para Acceso privado de Microsoft Entra. Complete estos pasos de configuración:

En el servidor del conector, inicie sesión en el Centro de administración de Microsoft Entra como mínimo un Administrador de Acceso global seguro .

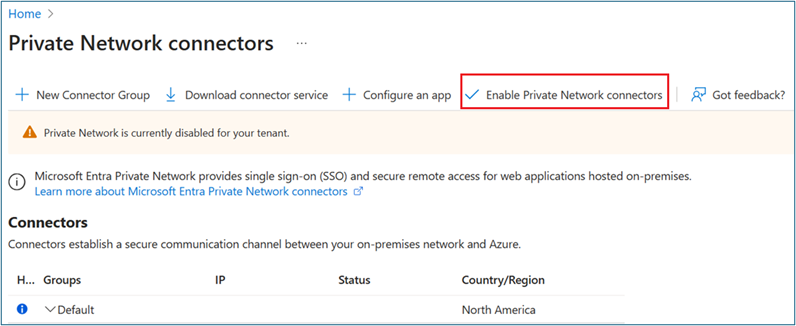

Vaya a Acceso global seguro>Conectar>Conectores. Seleccione Habilitar conectores de red privada.

Seleccione Descargar servicio de conector.

Siga el Asistente para la instalación para instalar el servicio del conector en el servidor del conector. Cuando se le solicite, escriba las credenciales de inquilino para completar la instalación.

El servidor del conector se instala cuando aparece en Conectores.

En este escenario, se usa el grupo de conectores predeterminado con un servidor de conectores. En un entorno de producción, cree grupos de conectores con varios servidores de conectores. Consulte instrucciones detalladas para Publicar aplicaciones en redes independientes mediante grupos de conectores.

Creación de un grupo de seguridad para el acceso remoto con acceso rápido

En este escenario, usamos un grupo de seguridad para asignar permisos a la aplicación de Acceso privado y a las directivas de Acceso condicional de destino.

- En el Centro de administración de Microsoft Entra, cree un nuevo grupo de seguridad solo en la nube.

- Agregue un usuario de prueba como miembro.

Determinación del recurso privado para el acceso remoto con acceso rápido

En este escenario, usamos servicios de recursos compartidos de archivos como un recurso de ejemplo. Puede usar cualquier aplicación o recurso privado. Debe saber qué puertos y protocolos usa la aplicación para publicarlo con Acceso privado de Microsoft Entra.

Identifique un servidor con un recurso compartido de archivos para publicar y anotar su dirección IP. Los servicios de recursos compartidos de archivos usan el puerto 445/TCP.

Publicación de la aplicación para el acceso remoto con acceso rápido

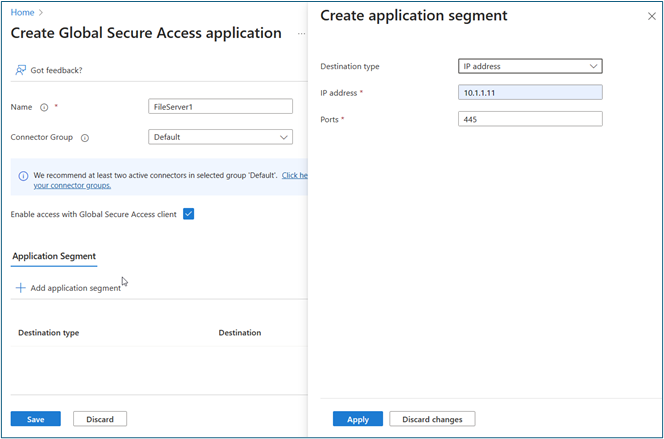

Acceso privado de Microsoft Entra admite aplicaciones de protocolo de control de transmisión (TCP) mediante cualquier puerto. Para conectarse al servidor de archivos (puerto TCP 445) a través de Internet, complete estos pasos:

En el servidor del conector, compruebe que puede acceder a un recurso compartido de archivos en el servidor de archivos.

Inicie sesión en el Centro de administración de Microsoft Entra como un Administrador de Acceso global seguro

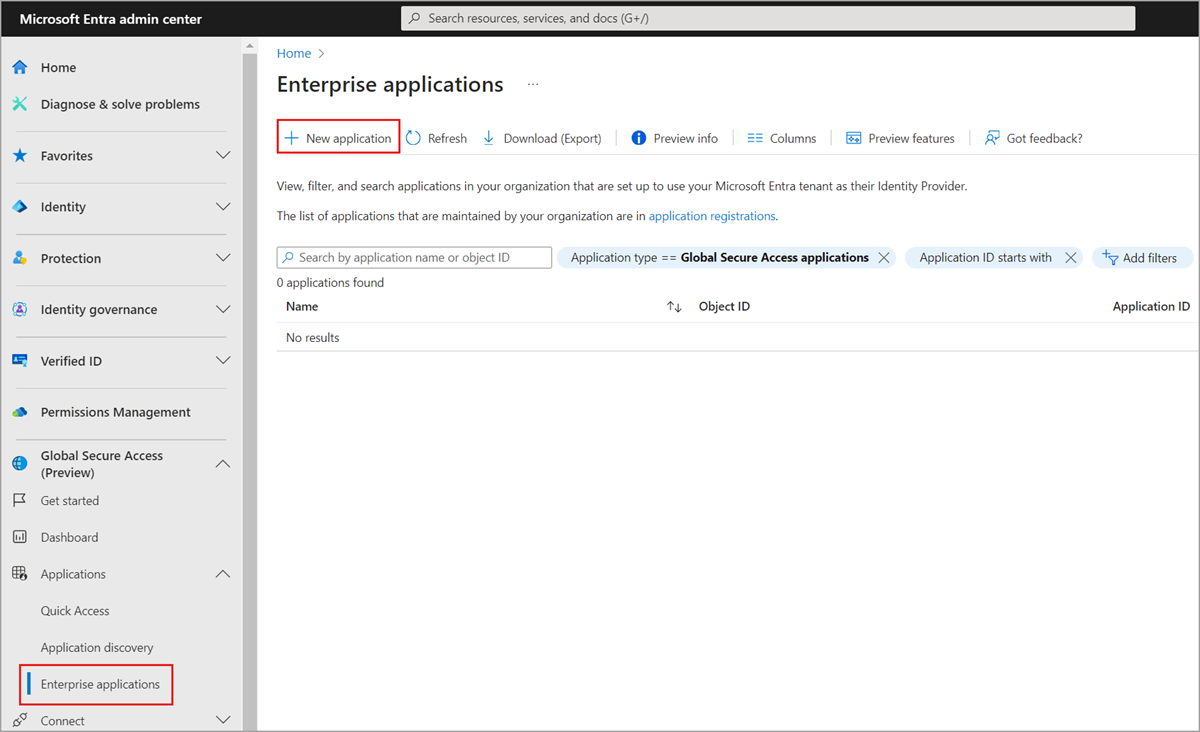

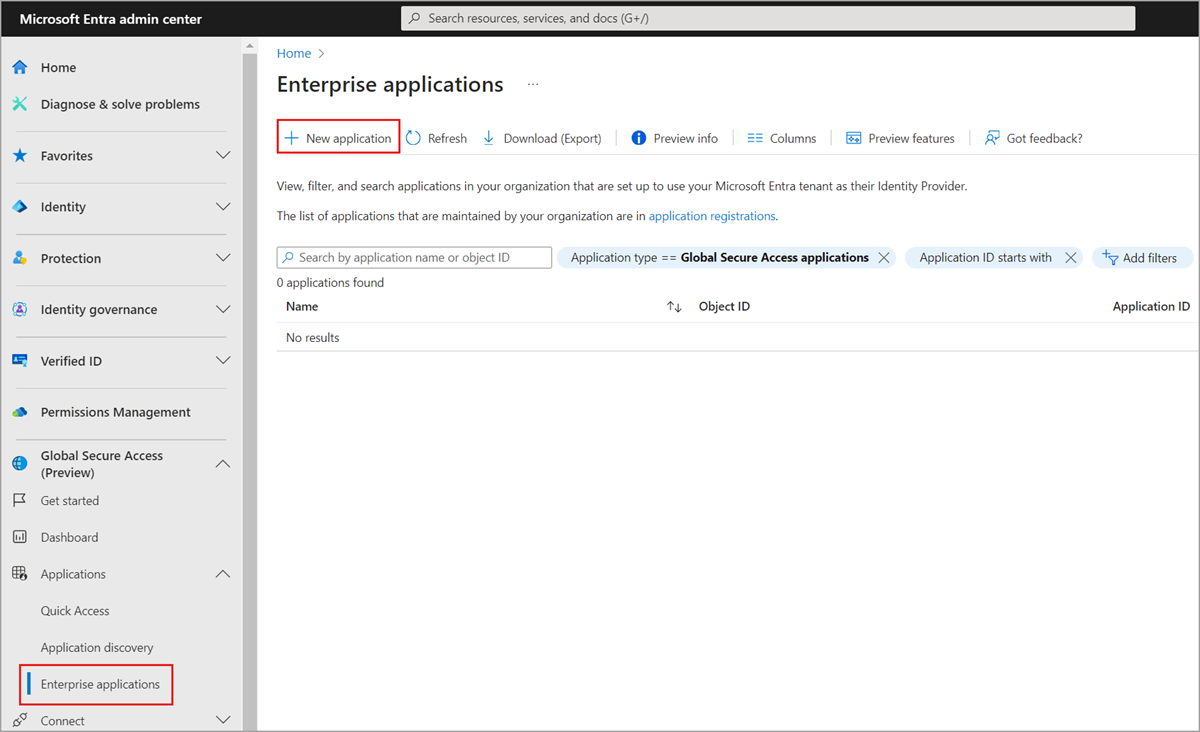

Vaya a Aplicaciones de Acceso global seguro>Aplicaciones>Aplicación empresariales>+ Nueva aplicación.

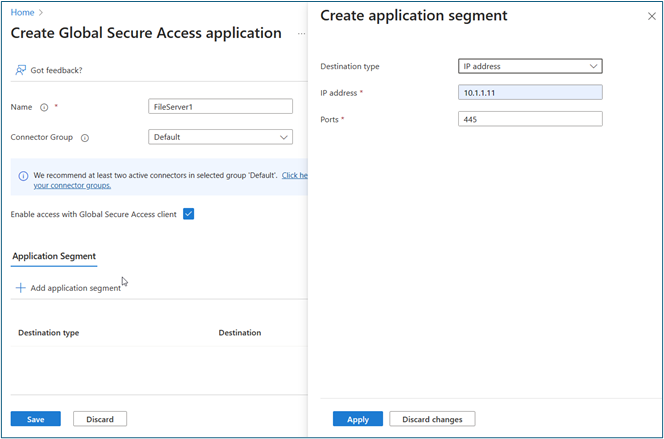

Escriba un Nombre (como FileServer1). Seleccione el grupo de conectores predeterminado. Seleccione +Agregar segmento de aplicación. Escriba la dirección IP del servidor de aplicaciones y el puerto 441.

Seleccione Aplicar>Guardar. Compruebe que la aplicación está en Aplicaciones empresariales.

Vaya a Identidad>Aplicaciones>Aplicaciones empresariales. Seleccione la nueva aplicación.

Selecciona Usuarios y grupos Añada el grupo de seguridad que creó anteriormente con los usuarios de prueba que acceden a este recurso compartido de archivos desde Internet.

Protección de la aplicación publicada para el acceso remoto con acceso rápido

En esta sección, creamos una directiva de acceso condicional (CA) que bloquea el acceso a la nueva aplicación cuando se eleva el riesgo de un usuario.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Vaya a Protección>Acceso condicional>Directivas.

- Seleccione Nueva directiva.

- Escriba un nombre y seleccione los usuarios. Seleccione usuarios y grupos. Seleccione el grupo de seguridad que creó anteriormente.

- Seleccione Recursos de destino>Aplicaciones y la aplicación que creó anteriormente (como FileServer1).

- Seleccione > Riesgo de usuario>Configurar>Sí. Seleccione niveles de riesgo alto y medio. Seleccione Listo.

- Seleccione Conceder>Bloqueacceso>Seleccione.

- Active Habilitar directiva.

- Revise la configuración.

- Seleccione Crear.

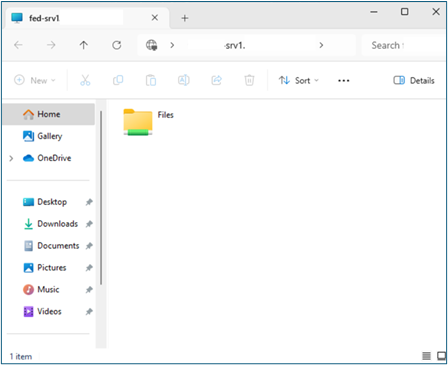

Validación del acceso remoto con acceso rápido

En esta sección, validamos que el usuario pueda acceder al servidor de archivos mientras no exista ningún riesgo. Confirme que el acceso está bloqueado cuando se detecta riesgo.

Inicie sesión en el dispositivo en el que instaló anteriormente el cliente de Acceso seguro global.

Intente acceder al servidor de archivos ejecutando \

\\IP_addressy valide que puede examinar el recurso compartido de archivos.

Si lo desea, simule el riesgo del usuario siguiendo las instrucciones de Simulación de detecciones de riesgo en Microsoft Entra ID Protection. Es posible que tenga que probar varias veces para aumentar el riesgo del usuario a un nivel medio o alto.

Intente acceder al servidor de archivos para confirmar que el acceso está bloqueado. Es posible que tenga que esperar hasta una hora para que se aplique el bloqueo.

Compruebe que la Directiva de acceso condicional (que creó anteriormente mediante registros de inicio de sesión) bloquea el acceso. Abra registros de inicio de sesión no interactivos desde la aplicación Cliente de acceso a la red ZTNA -- Privada. Vea los registros del nombre de la aplicación de Acceso privado que creó anteriormente como Nombre de recurso.

Escenario: Modernización del acceso remoto por aplicación

En esta sección, se describe cómo configurar los productos de Conjunto de aplicaciones de Microsoft Entra para un escenario en el que la organización ficticia, Contoso, está transformando su práctica de ciberseguridad. Adoptan principios de confianza cero que comprueban explícitamente, usan privilegios mínimos y asumen la vulneración en todas las aplicaciones y recursos. En su proceso de detección, identificaron varias aplicaciones empresariales que no usan la autenticación moderna y dependen de la conectividad a la red corporativa (ya sea desde sus sucursales o de forma remota con VPN).

Puede replicar estos pasos generales para la solución Contoso como se describe en este escenario.

- Para comprobar explícitamente, configure Acceso Privado de Microsoft Entra ID para acceder a la red corporativa por aplicación. Use el conjunto unificado de controles de acceso proporcionados por el acceso condicional y Protección de Microsoft Entra ID para conceder acceso a la red corporativa en función de la identidad, el punto de conexión y la señal de riesgo que usan con Microsoft 365 y otras aplicaciones en la nube.

- Para aplicar privilegios mínimos, use Gobierno de Microsoft Entra ID para crear paquetes de acceso para incluir el acceso a la red por aplicación junto con las aplicaciones que lo requieren. Este enfoque garantiza el acceso a la red corporativa a los empleados alineados con sus funciones laborales a lo largo de su ciclo de vida de incorporación, traslado o salida.

Como parte de esta transformación, los equipos de SecOps logran análisis de seguridad más enriquecidos y cohesivos para identificar mejor las amenazas de seguridad. Estas son las ventajas de usar las soluciones juntas:

- Seguridad y visibilidad mejoradas. Aplique directivas de acceso granulares y adaptables basadas en la identidad y el contexto de los usuarios y dispositivos, así como la confidencialidad y la ubicación de los datos y las aplicaciones. Use registros enriquecidos y análisis para obtener información sobre la posición de red y seguridad para detectar y responder más rápidamente a las amenazas.

- Acceso con privilegios mínimos a las aplicaciones locales. Reduzca el acceso a la red corporativa solo a lo que requieren las aplicaciones. La asignación y el control del acceso en consonancia con la función del puesto evoluciona a lo largo del ciclo de incorporación, traslado y salida. Este enfoque reduce el riesgo de vectores de ataque de movimiento lateral.

- Aumentar la productividad. Habilite de forma cohesiva el acceso a las aplicaciones y redes cuando los usuarios se incorporen a la organización, de modo que estén listos para funcionar desde el primer día. Los usuarios tengan el acceso correcto a la información, la pertenencia a grupos y las aplicaciones que necesitan. Las funciones de autoservicio para quienes se trasladan dentro de la organización garantizan la revocación del acceso cuando los usuarios abandonan la organización.

Requisitos para el acceso remoto por aplicación

Esta sección define los requisitos para la solución del escenario.

Permisos para el acceso remoto por aplicación

Los administradores que interactúan con las características de Acceso global seguro requieren los roles Administrador de Acceso global seguro y Administrador de aplicaciones.

La configuración de Identity Governance requiere al menos el rol Administrador de Identity Governance.

Licencias de acceso remoto por aplicación

Para implementar todos los pasos de este escenario, necesita licencias de Acceso global seguro y Gobierno de Microsoft Entra ID. Si es necesario, puedes adquirir licencias u obtener licencias de prueba. Para obtener más información sobre las licencias de Acceso global seguro, consulte la sección de licencias de ¿Qué es Acceso global seguro?.

Usuarios para el acceso remoto por aplicación

Para configurar y probar los pasos de este escenario, necesita estos usuarios:

- Administrador de Microsoft Entra con los roles definidos en Permisos

- Administrador de Active Directory local para configurar Cloud Sync y el acceso al recurso de ejemplo (servidor de archivos)

- Un usuario normal sincronizado para realizar pruebas en un dispositivo cliente

Requisitos previos de acceso privado

Para implementar y probar correctamente este escenario, configure estos requisitos previos.

- Un dispositivo cliente Windows con esta configuración:

- Versión de Windows 10 u 11 de 64 bits

- Microsoft Entra unido o unido híbrido

- Conectado a Internet y sin acceso a la red corporativa o VPN

- Descarga e instala el cliente de Acceso global seguro en el dispositivo cliente. En el artículo Cliente de Acceso global seguro para Windows se describen los requisitos previos y la instalación.

- Para probar Acceso privado de Microsoft Entra, configure un servidor Windows para que funcione como servidor de recursos:

- Windows Server 2012 R2 o versiones posteriores

- Un recurso compartido de archivos

- Para probar Acceso privado de Microsoft Entra, configure un servidor Windows para que funcione como servidor conector:

- Windows Server 2012 R2 o versiones posteriores

- Conectividad de red con el servicio Microsoft Entra

- Puertos 80 y 443 abiertos al tráfico saliente

- Permitir el acceso a lasdirecciones URL necesarias

- Establece la conectividad entre el servidor del conector y el servidor de aplicaciones. Confirme que puede acceder a la aplicación de prueba en el servidor de aplicaciones (por ejemplo, acceso correcto al recurso compartido de archivos).

Este diagrama ilustra los requerimientos mínimos de arquitectura para implementar y probar Acceso privado de Microsoft Entra:

Determinación del recurso privado para el acceso remoto por aplicación

En este escenario, usamos servicios de uso compartido de archivos como un recurso de ejemplo. Puede usar cualquier aplicación o recurso privado. Debe saber qué puertos y protocolos usa la aplicación para publicarlo con Acceso privado de Microsoft Entra.

Identifique un servidor con un recurso compartido de archivos que desee publicar y anote su dirección IP. Los servicios de recursos compartidos de archivos usan el puerto 445/TCP.

Configuración del Acceso global seguro para el acceso remoto por aplicación

Active el Acceso global seguro a través del Centro de administración de Microsoft Entra y realice las configuraciones iniciales necesarias para este escenario.

- Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

- Vaya a Acceso global seguro>Introducción>Activar el Acceso global seguro en el inquilino. Selecciona Activar para habilitar las características de SSE en el inquilino.

- Vaya a Acceso global seguro>Conectar>Reenvío de trafico. Active elPerfil de acceso privado. El reenvío de tráfico permite configurar el tipo de tráfico de red para tunelizar a través de los servicios de la solución Microsoft Security Service Edge. Configure perfiles de reenvío de tráfico para administrar los tipos de tráfico.

El perfil de acceso de Microsoft 365 es para Microsoft Entra Internet Access para Microsoft 365.

El perfil de acceso privado es para Acceso privado de Microsoft Entra.

El perfil de acceso a Internet es para Acceso a Internet de Microsoft Entra. La solución Microsoft Security Service Edge solo captura el tráfico en dispositivos cliente con la instalación del Cliente de Acceso global seguro.

Instalación del cliente de Acceso global seguro para el acceso remoto por aplicación

Acceso a Internet de Microsoft Entra para Microsoft 365 y Acceso privado de Microsoft Entra usan el cliente de Acceso global seguro en dispositivos Windows. Este cliente adquiere y reenvía el tráfico de red a la solución de Microsoft Security Service Edge. Complete estos pasos de instalación y configuración:

Asegúrese de que el dispositivo Windows está unido a Microsoft Entra ID o unido a híbrido.

Inicie sesión en el dispositivo Windows con un usuario de Microsoft Entra ID con privilegios de administrador local.

Inicie sesión en el Centro de administración de Microsoft Entra como un Administrador de Acceso global seguro

Vaya a Acceso global seguro>Conectar>Descarga de cliente. Seleccione Descargar cliente. Finalice la instalación.

En la barra de tareas de la ventana, el cliente de Acceso global seguro aparece primero como desconectado. Después de unos segundos, cuando se le pidan credenciales, escriba las credenciales del usuario de prueba.

En la barra de tareas de la ventana, mantén el puntero sobre el icono de cliente de Acceso global seguro y verifica el estado Conectado.

Configuración del servidor del conector para el acceso remoto por aplicación

El servidor del conector se comunica con la solución Microsoft Security Service Edge como puerta de enlace a la red corporativa. Usa conexiones salientes a través de los puertos 80 y 443 y no requiere puertos de entrada. Obtenga información sobre comoConfigurar los conectores para Acceso privado de Microsoft Entra. Complete estos pasos de configuración:

En el servidor del conector, inicie sesión en el Centro de administración de Microsoft Entra como mínimo un Administrador de Acceso global seguro .

Vaya a Acceso global seguro>Conectar>Conectores. Seleccione Habilitar conectores de red privada.

Seleccione Descargar servicio de conector.

Siga el Asistente para la instalación para instalar el servicio del conector en el servidor del conector. Cuando se le solicite, escriba las credenciales de inquilino para completar la instalación.

El servidor del conector se instala cuando aparece en Conectores.

En este escenario, se usa el grupo de conectores predeterminado con un servidor de conectores. En un entorno de producción, cree grupos de conectores con varios servidores de conectores. Consulte instrucciones detalladas para Publicar aplicaciones en redes independientes mediante grupos de conectores.

Creación de un grupo de seguridad de aplicaciones de Acceso privado

En este escenario, usamos un grupo de seguridad para asignar permisos a la aplicación de Acceso privado y a las directivas de Acceso condicional de destino.

- En el Centro de administración de Microsoft Entra, cree un nuevo grupo de seguridad solo en la nube.

- Agregue un usuario de prueba como miembro.

Publicación de la aplicación para el acceso remoto por aplicación

Acceso privado de Microsoft Entra admite aplicaciones de protocolo de control de transmisión (TCP) mediante cualquier puerto. Para conectarse al servidor de archivos (puerto TCP 445) a través de Internet, complete estos pasos:

En el servidor del conector, compruebe que puede acceder a un recurso compartido de archivos en el servidor de archivos.

Inicie sesión en el Centro de administración de Microsoft Entra como un Administrador de Acceso global seguro.

Vaya a Aplicaciones de Acceso global seguro>Aplicaciones>Aplicación empresariales>+ Nueva aplicación.

Escriba un Nombre (como FileServer1). Seleccione el grupo de conectores predeterminado. Seleccione +Agregar segmento de aplicación. Escriba la dirección IP del servidor de aplicaciones y el puerto 441.

Seleccione Aplicar>Guardar. Compruebe que la aplicación está en Aplicaciones empresariales.

Vaya a Identidad>Aplicaciones>Aplicaciones empresariales. Seleccione la nueva aplicación.

Selecciona Usuarios y grupos Añada el grupo de seguridad que creó anteriormente con los usuarios de prueba que acceden a este recurso compartido de archivos desde Internet.

Configuración de la gobernanza del acceso para el acceso remoto por aplicación

En esta sección, se describen los pasos de configuración de esta solución.

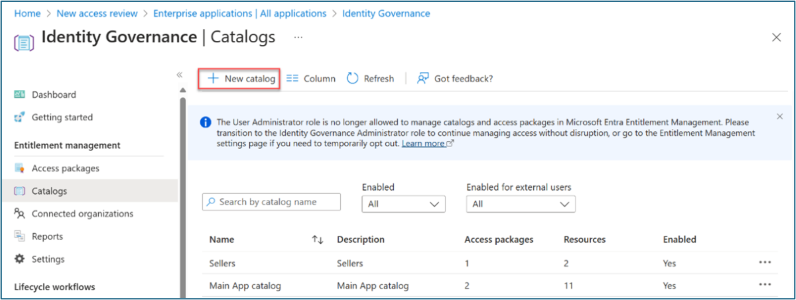

Creación de un catálogo de administración de derechos

Siga estos pasos para crear un catálogo de administración de derechos:

Inicie sesión en el Centro de administración de Microsoft Entra como al menos un Administrador de Identity Governance.

Navegar hasta Gestión de identidades>Gestión de derechos>Catálogos.

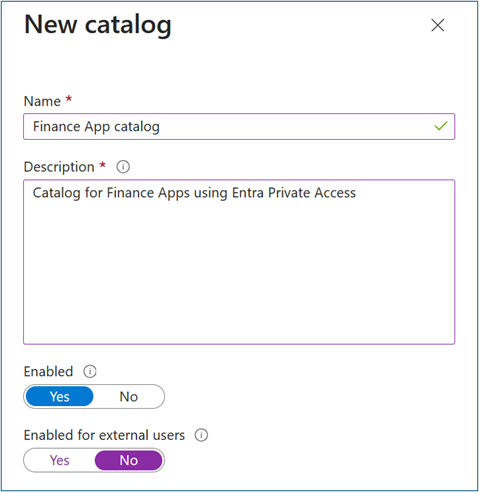

Seleccione +Nuevo catálogo.

Escriba un nombre único para el catálogo y proporcione una descripción. Los solicitantes ven esta información en los detalles del paquete de acceso.

Para crear paquetes de acceso en este catálogo para usuarios internos, seleccione Habilitado para usuarios externos>No.

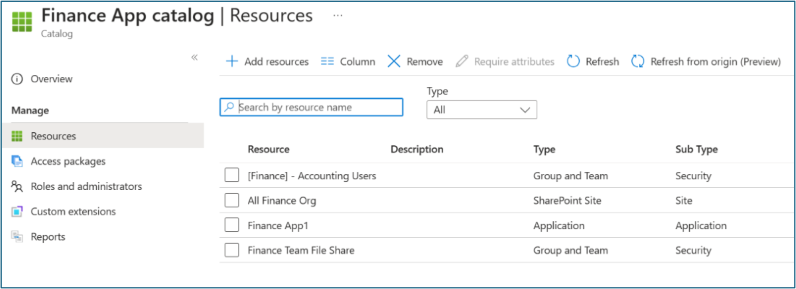

En Catálogo, abra el catálogo al que desea agregar recursos. Seleccione Recursos>+Agregar recursos.

Seleccione Tipo y, a continuación, Grupos y equipos, Aplicaciones o Sitios de SharePoint.

Seleccione y agregue la aplicación (como FileServer1) y el grupo de seguridad (como Recurso compartido de archivos de equipo financiero) que creó anteriormente. Seleccione Agregar.

Aprovisionamiento de grupos en Active Directory

Se recomienda agrupar el aprovisionamiento en Active Directory con Microsoft Entra Cloud Sync. Si usa Connect Sync, cambie la configuración a Cloud Sync. Los artículos Prerrequisitos para Microsoft Entra Cloud Sync en Microsoft Entra ID y Cómo instalar el agente de aprovisionamiento de Microsoft Entra proporcionan instrucciones detalladas. La escritura diferida de grupos v2 en Microsoft Entra Connect Sync ya no estará disponible después del 30 de junio de 2024.

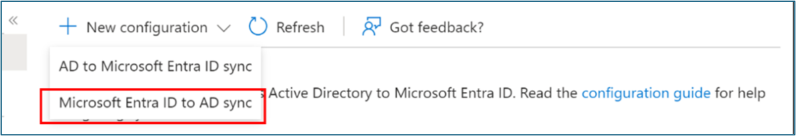

Siga estos pasos para configurar la autenticación de Microsoft Entra Cloud sync:

Inicie sesión en el centro de administración de Microsoft Entra al menos como Administrador de identidad híbrida.

Vaya a la Identidad>Administración híbrida>Microsoft Entra Connect>Cloud Sync.

Seleccione Nueva configuración.

Seleccione Sincronización de Microsoft Entra ID en AD.

En Configuraciones, seleccione el dominio. Opcionalmente, seleccione Activar sincronización hash de contraseña .

Seleccione Crear.

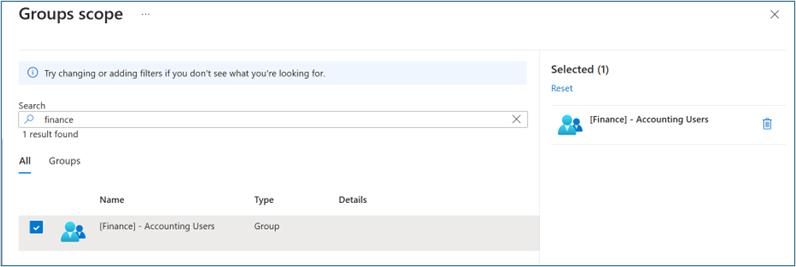

Para la configuración de introducción, seleccione Agregar filtros de ámbito (junto al icono Agregar filtros de ámbito) o Filtros de ámbito (en Administrar).

Seleccione Grupos de seguridad seleccionados en la opción Seleccionar grupos. Seleccione Editar objetos. Agregue el grupo de seguridad Microsoft Entra ID que creó anteriormente (por ejemplo, recurso compartido de archivos de equipo financiero). Usamos este grupo para administrar el acceso a aplicaciones locales mediante flujos de trabajo de ciclo de vida y paquetes de acceso en pasos posteriores.

Asignación de acceso al servidor de archivos local

- Cree un recurso compartido de archivos en el servidor de archivos seleccionado.

- Asigne permisos de lectura al grupo de seguridad Microsoft Entra ID (por ejemplo, Recurso compartido de archivos de equipo financiero) que aprovisionó en Active Directory.

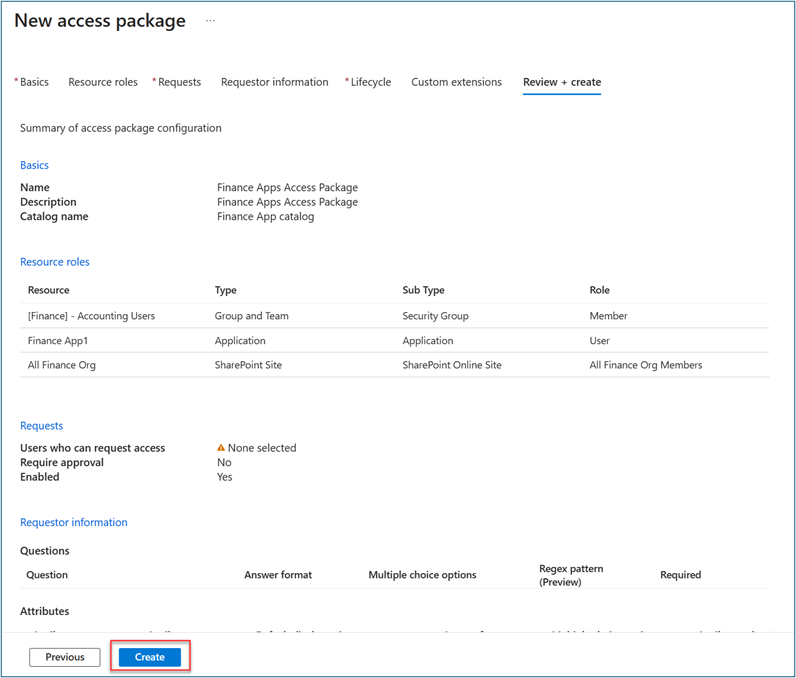

Creación de un paquete de acceso para el acceso remoto por aplicación

Siga estos pasos para crear un paquete de acceso en Administración de derechos:

Inicie sesión en el Centro de administración de Microsoft Entra como al menos un Administrador de Identity Governance.

Vaya a Gobernanza de la identidad>Administración de derechos>Paquete de acceso.

Seleccione New access package (Nuevo paquete de acceso).

En el caso de Conceptos básicos, asigne al paquete de acceso un nombre (como Paquete de acceso a aplicaciones financieras). Especifique el catálogo que creó anteriormente.

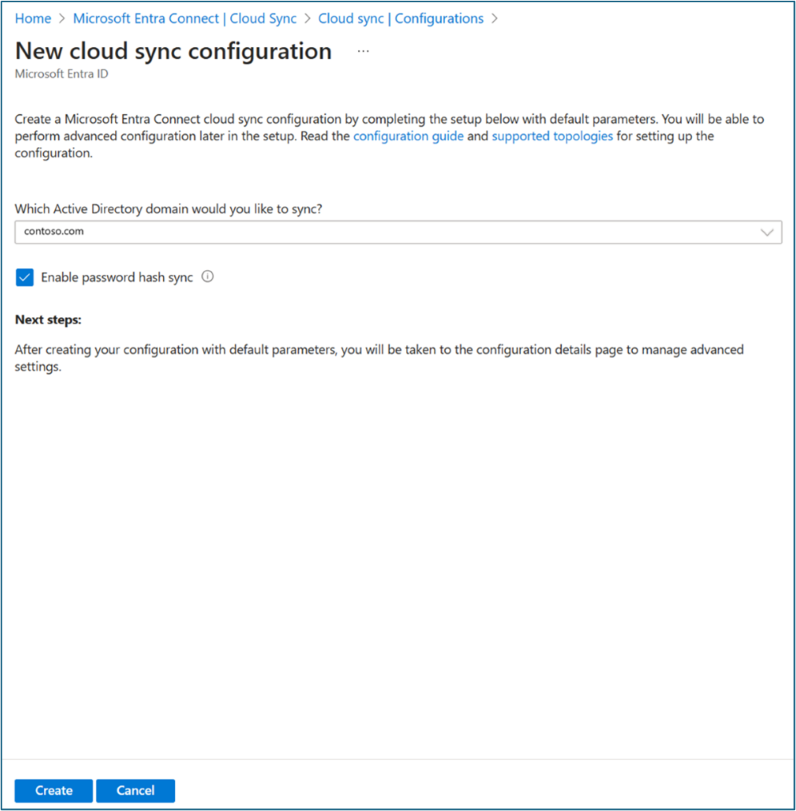

En Roles de recursos, seleccione los recursos que agregó anteriormente (por ejemplo la aplicación FileServer1 y el grupo de seguridad Recursos compartidos de archivos de equipo de finanzas).

En Rol, seleccione Miembro para Recurso compartido de archivos de equipo financiero y Usuario para la aplicación FileServer1.

En el caso de Solicitudes, seleccione Para los usuarios del directorio. Como alternativa, habilite el paquete de acceso para los usuarios invitados (que se analizarán en un escenario independiente).

Si seleccionó Usuarios y grupos específicos, seleccione Agregar usuarios y grupos.

No seleccione un usuario en Seleccionar usuarios y grupos. Probamos un usuario que solicita acceso más adelante.

Opcional: En Aprobación, especifique si se requiere aprobación cuando los usuarios solicitan este paquete de acceso.

Opcional: En Información del solicitante, seleccione Preguntas. Escriba una pregunta que desee hacer al solicitante. Esta pregunta se conoce como cadena de visualización. Para agregar opciones de localización, seleccione Agregar localización.

En el caso de Ciclo de vida, especifique cuándo expira la asignación de un usuario al paquete de acceso. Especifique si los usuarios pueden ampliar sus asignaciones. En el caso de Expiración, establezca la expiración de las Asignaciones de paquete de acceso en En fecha, Número de días, Número de horas o Nunca.

Seleccione Crear.

Creación de Flujos de trabajo de ciclo de vida

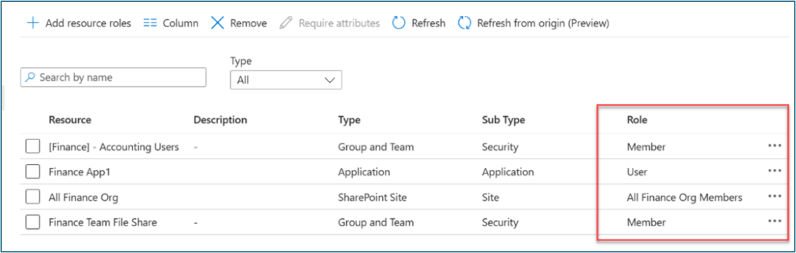

En esta sección, describimos cómo crear flujos de trabajo de joiner y lever y ejecutar flujos de trabajo bajo demanda.

Creación de un flujo de trabajo del unidor

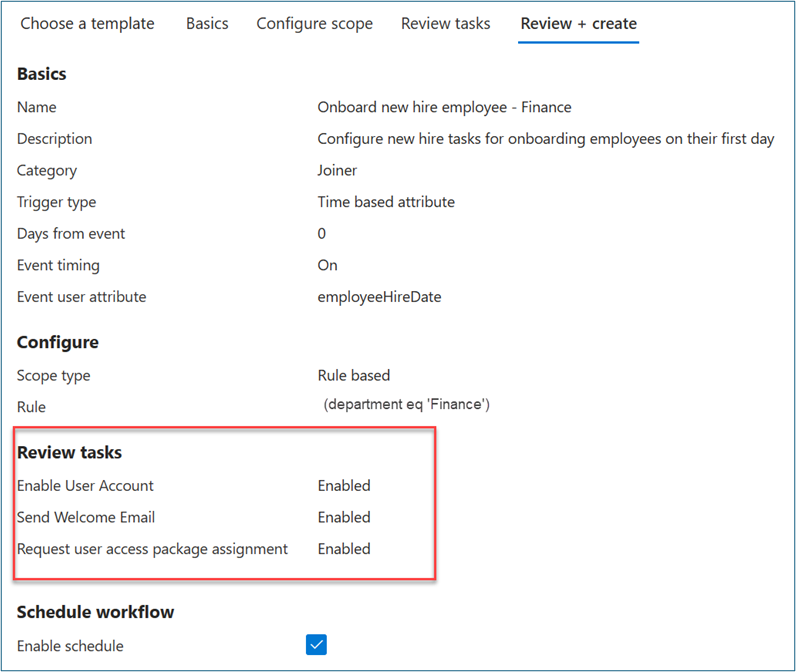

Para crear un flujo de trabajo de unión, siga estos pasos.

Inicie sesión en el centro de administración de Microsoft Entra al menos como Administrador de flujos de trabajo del ciclo de vida.

Vaya aGobernanza de la identidad> Flujos de trabajo del ciclo de vida>Crear un flujo de trabajo.

En Elegir un flujo de trabajo, seleccione Incorporar nuevo empleado contratado.

En Aspectos básicos, escriba Incorporar nuevo empleado de contratación: Finanzas para el nombre y la descripción del flujo de trabajo. Seleccione Siguiente.

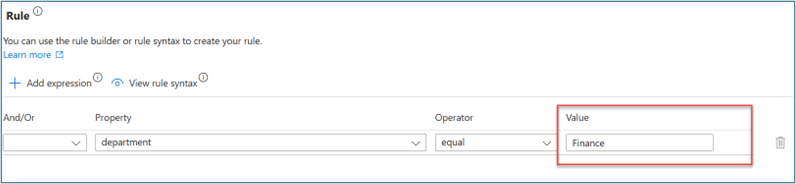

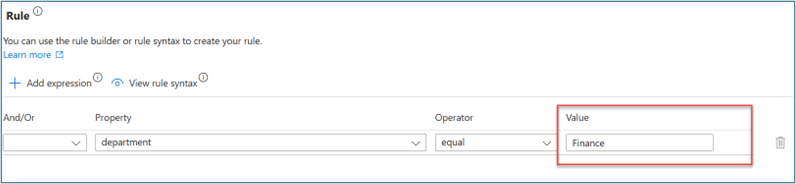

En Configurar regla>de ámbito, escriba valores para Propiedad, Operadory Valor. Cambie la expresión del ámbito a solo los usuarios en los que el >departamentode propiedades tenga un Valor de Finanzas. Asegúrese de que su usuario de prueba rellena Propiedad con la cadena de Finanzas para que esté en el ámbito del flujo de trabajo.

En Revisar tareas, seleccione Agregar tarea para agregar una tarea a la plantilla. En este escenario, agregamos Asignación de paquetes de acceso de usuario de solicitud.

En Datos básicos, seleccione Solicitar asignación de paquetes de acceso de usuario. Asigne un nombre a esta tarea (por ejemplo, Asignar paquete de acceso financiero). Selección de una directiva.

En Configurar, seleccione el paquete de acceso que creó anteriormente.

Opcional: agregue otras tareas de combinación como se indica a continuación. Para algunas de estas tareas, asegúrese de que los atributos importantes, como El administrador y el correo electrónico, se asignan correctamente a los usuarios, tal como se describe en Automatización de tareas de incorporación de empleados antes de su primer día de trabajo mediante las API de flujos de trabajo de ciclo de vida.

- Habilitar cuenta de usuario

- Agregar usuarios a grupos o equipos

- Enviar correo electrónico de bienvenida

- Generar el TAP y enviarlo por correo electrónico

Seleccione Habilitar programación.

Seleccione Revisar + crear.

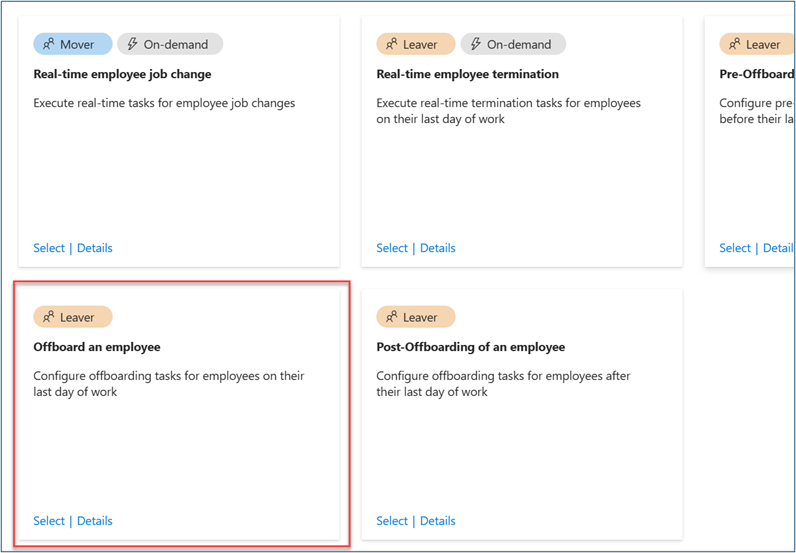

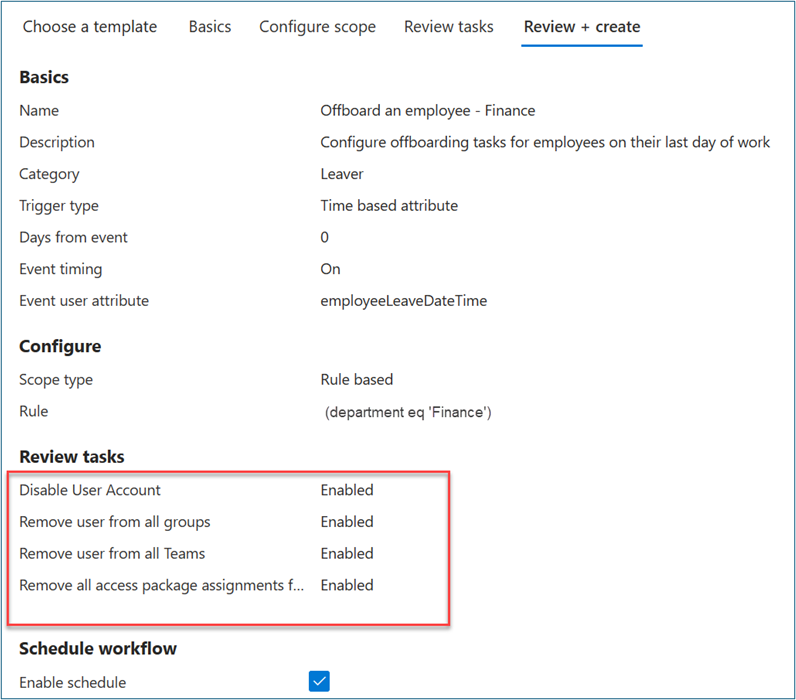

Creación de un flujo de trabajo de leaver

Para crear un flujo de trabajo de leaver, siga estos pasos.

Inicie sesión en el centro de administración de Microsoft Entra al menos como Administrador de flujos de trabajo del ciclo de vida.

Vaya aGobernanza de la identidad> Flujos de trabajo del ciclo de vida>Crear un flujo de trabajo.

En Elegir un flujo de trabajo, seleccione Retirar un empleado.

En Aspectos básicos, escriba Incorporar nuevo empleado de contratación: Finanzas como nombre y descripción del flujo de trabajo. Seleccione Siguiente.

En Configurar >Reglade ámbito, escriba valores para Propiedad, Operadory Valor. Cambie la expresión del ámbito a solo los usuarios en los que el >departamentode propiedades tenga un Valor de Finanzas. Asegúrese de que su usuario de prueba rellena Propiedad con la cadena de Finanzas para que esté en el ámbito del flujo de trabajo.

En Revisar tareas, seleccione Agregar tarea para agregar una tarea a la plantilla. En este escenario, agregamos Asignación de paquetes de acceso de usuario de solicitud.

Opcional: Añade otras tareas de salida como:

- Deshabilitar cuenta de usuario

- Eliminación de un usuario de todos los grupos

- Quitar usuario de todo Teams

Alternar en Habilitar programación.

Seleccione Revisar + crear.

Nota:

Los flujos de trabajo del ciclo de vida se ejecutan automáticamente en función de desencadenadores definidos que combinan atributos basados en tiempo y un valor de desplazamiento. Por ejemplo, si el atributo es employeeHireDate y offsetInDays es -1, el flujo de trabajo debe desencadenarse un día antes de la fecha de contratación del empleado. Su valor puede oscilar entre -180 y 180 días. Los valores employeeHireDate y employeeLeaveDateTime deben establecerse dentro del identificador de Entra de Microsoft para los usuarios. Cómo sincronizar los atributos de flujos de trabajo del ciclo de vida proporciona más información sobre los atributos y los procesos.

Ejecutar el flujo de trabajo de unión bajo demanda

Para probar este escenario sin esperar a la programación automatizada, ejecute flujos de trabajo de ciclo de vida a petición.

Inicie el flujo de trabajo del unidor creado anteriormente.

Inicie sesión en el centro de administración de Microsoft Entra al menos como Administrador de flujos de trabajo del ciclo de vida.

Vaya aGobernanza de la identidad> Flujos de trabajo de ciclo de vida>Flujos de trabajo.

En Flujo de trabajo, seleccione Incorporar nuevo empleado de contratación: finanzas que creó anteriormente.

Seleccione Ejecutar a petición.

En Seleccionar usuarios, seleccione Agregar usuarios.

En Agregar usuarios, seleccione los usuarios para los que desea ejecutar el flujo de trabajo a petición.

Seleccione Agregar.

Confirme sus opciones. Seleccione Ejecutar flujo de trabajo.

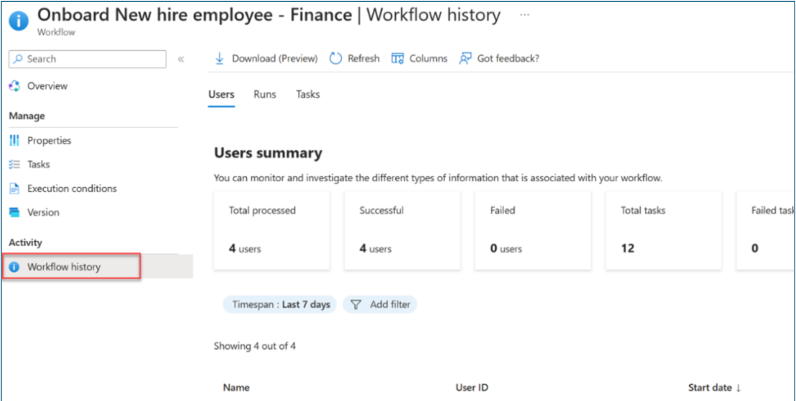

Seleccione Historial de flujos de trabajo para comprobar el estado de la tarea.

Una vez completadas todas las tareas, compruebe que el usuario tiene acceso a las aplicaciones seleccionadas en el paquete de acceso. Este paso completa el escenario del unidor para que el usuario acceda a las aplicaciones necesarias el día uno.

Validación del acceso remoto por aplicación

En esta sección, simulamos un nuevo miembro del equipo financiero que se une a la organización. Asignamos automáticamente el acceso de usuario al recurso compartido de archivos de Finance Team y al acceso remoto al servidor de archivos con Microsoft Entra Private Access.

En esta sección se describen las opciones para comprobar el acceso a los recursos asignados.

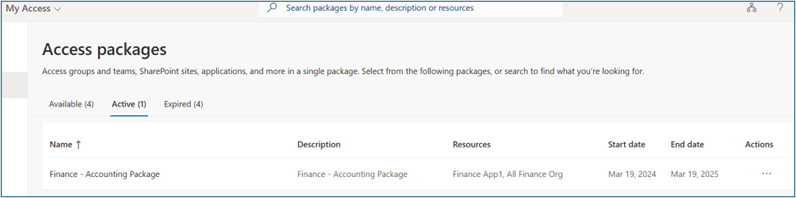

Comprobación de la asignación de paquetes de acceso

Para comprobar el estado de asignación de paquetes de acceso, siga estos pasos:

Como usuario, inicie sesión en

myaccess.microsoft.com.Seleccione Paquetes de acceso, Activo para ver el paquete de acceso (por ejemplo, Paquete de acceso financiero) que solicitó anteriormente.

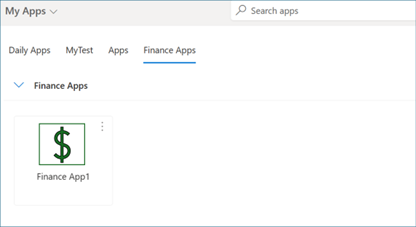

Comprobación del acceso a la aplicación

Para comprobar el acceso a la aplicación, siga estos pasos:

Como usuario, inicie sesión en

myaccess.microsoft.com.En la lista de aplicaciones, busque y acceda a la aplicación que creó anteriormente (como Finance App).

Comprobación de la pertenencia a grupos

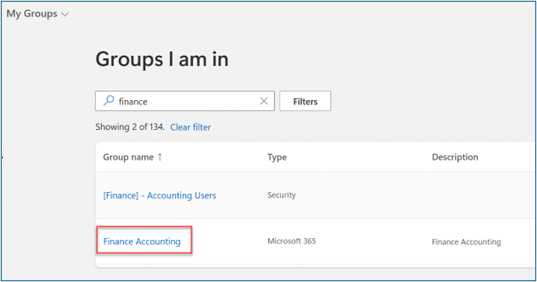

Para comprobar la pertenencia a grupos, siga estos pasos:

Como usuario, inicie sesión en

myaccess.microsoft.com.Seleccione Grupos en los que estoy. Compruebe la pertenencia al grupo que creó anteriormente (por ejemplo, Contabilidad financiera).

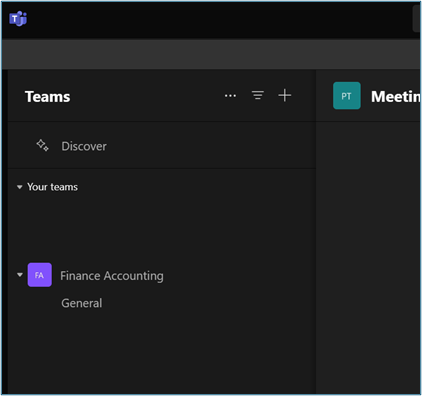

Comprobar la pertenencia a Teams

Para comprobar la pertenencia a Teams, siga estos pasos:

Como usuario, inicie sesión en Teams.

Compruebe la pertenencia al equipo que creó anteriormente (como Contabilidad financiera).

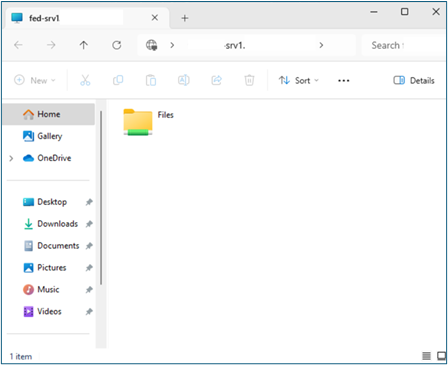

Comprobación del acceso remoto

Para comprobar el acceso de usuario al servidor de archivos, siga estos pasos:

Inicie sesión en el dispositivo donde instaló el cliente de Acceso global seguro.

Ejecute \

\\IP_addressy valide el acceso al recurso compartido de archivos.

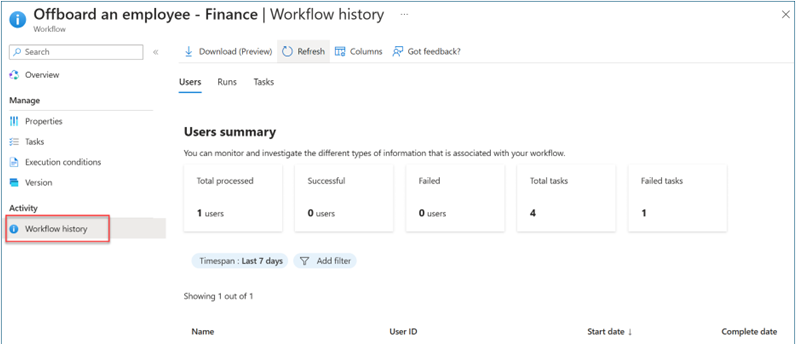

Ejecución del flujo de trabajo de leaver a petición

Inicie sesión en el centro de administración de Microsoft Entra al menos como Administrador de flujos de trabajo del ciclo de vida.

Vaya aGobernanza de la identidad> Flujos de trabajo de ciclo de vida>Flujos de trabajo.

En Flujos de trabajo, seleccione el flujo de trabajo Offboard an employee: Finanzas que creó en los pasos de leaver.

Seleccione Ejecutar a petición.

En Seleccionar usuarios, seleccione Agregar usuarios.

En Agregar usuarios, seleccione los usuarios para los que desea ejecutar el flujo de trabajo a petición.

Seleccione Agregar.

Confirme las opciones y seleccione Ejecutar flujo de trabajo.

Seleccione Historial de flujos de trabajo para comprobar el estado de la tarea.

Una vez completadas todas las tareas, compruebe que el usuario se quita de todo el acceso a las aplicaciones seleccionadas en el paquete de acceso.

Validación de la eliminación de acceso

Después de ejecutar el flujo de trabajo de salida, confirme la eliminación del acceso de usuario a las aplicaciones financieras, el equipo financiero, los sitios de SharePoint y los recursos compartidos de archivos repitiendo los pasos descritos en las secciones Comprobar acceso a la aplicación y Comprobar acceso remoto. Este paso garantiza una comprobación exhaustiva del usuario que se impide acceder a estos recursos.

Contenido relacionado

- Obtener información sobre Gobierno de Microsoft Entra ID

- ¿Qué es Microsoft Entra ID Protection?

- Planificar una implementación de Protección de Microsoft Entra ID

- Introducción al acceso seguro global

- Obtenga información sobre los clientes de Acceso global seguro para Acceso privado de Microsoft Entra y Acceso a Internet de Microsoft Entra

- Obtener información acerca de Acceso privado de Microsoft Entra

- Más información sobre Acceso a Internet de Microsoft Entra