Solución de problemas de acceso y controles de sesión para usuarios administradores

En este artículo se proporcionan Microsoft Defender for Cloud Apps administradores instrucciones sobre cómo investigar y resolver problemas comunes de acceso y control de sesión que experimentan los administradores.

Nota:

Cualquier solución de problemas relacionada con la funcionalidad de proxy solo es relevante para las sesiones que no están configuradas para la protección en el explorador con Microsoft Edge.

Comprobación de los requisitos mínimos

Antes de empezar a solucionar problemas, asegúrese de que el entorno cumple los siguientes requisitos generales mínimos para los controles de acceso y sesión.

| Requisito | Descripción |

|---|---|

| Licencias | Asegúrese de que tiene una licencia válida para Microsoft Defender for Cloud Apps. |

| Inicio de sesión único (SSO) | Las aplicaciones deben configurarse con una de las soluciones de SSO compatibles: - Microsoft Entra ID mediante SAML 2.0 o OpenID Connect 2.0 - IdP que no es de Microsoft con SAML 2.0 |

| Compatibilidad con exploradores | Los controles de sesión están disponibles para sesiones basadas en explorador en las versiones más recientes de los siguientes exploradores: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari La protección en el explorador para Microsoft Edge también tiene requisitos específicos, incluido el usuario que inició sesión con su perfil de trabajo. Para obtener más información, consulte Requisitos de protección en el explorador. |

| Tiempo de inactividad | Defender for Cloud Apps permite definir el comportamiento predeterminado que se aplicará si hay una interrupción del servicio, como un componente que no funciona correctamente. Por ejemplo, cuando no se pueden aplicar los controles de directiva normales, puede optar por impedir (bloquear) o omitir (permitir) que los usuarios realicen acciones sobre contenido potencialmente confidencial. Para configurar el comportamiento predeterminado durante el tiempo de inactividad del sistema, en Microsoft Defender XDR, vaya a Configuración Comportamiento>predeterminado> del control > deaplicaciones de acceso condicionalPermitir o Bloquear acceso. |

Requisitos de protección en el explorador

Si usa la protección en el explorador con Microsoft Edge y sigue siendo atendido por un proxy inverso, asegúrese de cumplir los siguientes requisitos adicionales:

La característica está activada en la configuración de Defender XDR. Para obtener más información, consulte Configuración de la protección en el explorador.

Todas las directivas que cubre el usuario se admiten para Microsoft Edge para negocios. Si a un usuario le sirve otra directiva que no es compatible con Microsoft Edge para negocios, siempre se le proporciona el proxy inverso. Para obtener más información, consulte Requisitos de protección en el explorador.

Usa una plataforma compatible, incluidos un sistema operativo compatible, una plataforma de identidad y una versión de Edge. Para obtener más información, consulte Requisitos de protección en el explorador.

Referencia de solución de problemas para administradores

Use la tabla siguiente para encontrar el problema que está intentando solucionar:

Problemas de condición de red

Entre los problemas comunes de condición de red que puede encontrar se incluyen:

- Errores de red al navegar a una página del explorador

- Inicio de sesión lento

- Consideraciones adicionales

Errores de red al navegar a una página del explorador

Al configurar por primera vez Defender for Cloud Apps controles de acceso y sesión para una aplicación, entre los errores de red comunes que pueden surgir se incluyen: Este sitio no es seguro y no hay conexión a Internet. Estos mensajes pueden indicar un error general de configuración de red.

Pasos recomendados

Configure el firewall para que funcione con Defender for Cloud Apps mediante las direcciones IP de Azure y los nombres DNS pertinentes para su entorno.

- Agregue el puerto de salida 443 para las siguientes direcciones IP y nombres DNS para el centro de datos de Defender for Cloud Apps.

- Reiniciar el dispositivo y la sesión del explorador

- Compruebe que el inicio de sesión funciona según lo previsto.

Habilite TLS 1.2 en las opciones de Internet del explorador. Por ejemplo:

Explorador Pasos Microsoft Internet Explorer 1. Abra Internet Explorer.

2. Seleccione herramientas>Opciones de> Internetpestaña Avanzadas

3. En Seguridad, seleccione TLS 1.2.

4. Seleccione Aplicar y, a continuación, seleccione Aceptar.

5. Reinicie el explorador y compruebe que puede acceder a la aplicación.Microsoft Edge/Edge Chromium 1. Abra la búsqueda desde la barra de tareas y busque "Opciones de Internet"

2. Seleccione Opciones de Internet.

3. En Seguridad, seleccione TLS 1.2.

4. Seleccione Aplicar y, a continuación, seleccione Aceptar.

5. Reinicie el explorador y compruebe que puede acceder a la aplicación.Google Chrome 1. Abrir Google Chrome

2. En la parte superior derecha, seleccione Más (3 puntos verticales) >Configuración

3. En la parte inferior, seleccione Avanzadas.

4. En Sistema, seleccione Abrir configuración de proxy.

5. En la pestaña Avanzadas, en Seguridad, seleccione TLS 1.2.

6. Seleccione Aceptar.

7. Reinicie el explorador y compruebe que puede acceder a la aplicación.Mozilla Firefox 1. Abra Mozilla Firefox.

2. En la barra de direcciones y busque "about:config"

3. En el cuadro De búsqueda, busque "TLS"

4. Haga doble clic en la entrada para security.tls.version.min.

5. Establezca el valor entero en 3 para forzar TLS 1.2 como la versión mínima necesaria.

6. Seleccione Guardar (marca de verificación a la derecha del cuadro de valor)

7. Reinicie el explorador y compruebe que puede acceder a la aplicación.Safari Si usa la versión 7 o posterior de Safari, TLS 1.2 se habilita automáticamente.

Defender for Cloud Apps usa protocolos de seguridad de la capa de transporte (TLS) 1.2+ para proporcionar el mejor cifrado de su clase:

- Las aplicaciones cliente nativas y los exploradores que no admiten TLS 1.2+ no son accesibles cuando se configuran con el control de sesión.

- Las aplicaciones SaaS que usan TLS 1.1 o versiones inferiores aparecen en el explorador como con TLS 1.2+ cuando se configuran con Defender for Cloud Apps.

Sugerencia

Aunque los controles de sesión están diseñados para funcionar con cualquier explorador en cualquier plataforma principal de cualquier sistema operativo, se admiten las versiones más recientes de Microsoft Edge, Google Chrome, Mozilla Firefox o Apple Safari. Es posible que quiera bloquear o permitir el acceso específicamente a aplicaciones móviles o de escritorio.

Inicios de sesión lentos

El encadenamiento de proxy y el control de nonce son algunos de los problemas comunes que podrían dar lugar a un rendimiento lento del inicio de sesión.

Pasos recomendados

Configure el entorno para quitar los factores que podrían estar causando lentitud durante el inicio de sesión. Por ejemplo, es posible que tenga configurados firewalls o encadenamiento de proxy de reenvío, que conecta dos o más servidores proxy para navegar a la página prevista. También puede tener otros factores externos que afectan a la lentitud.

- Identifique si el encadenamiento de proxy se está produciendo en su entorno.

- Quite los servidores proxy hacia delante siempre que sea posible.

Algunas aplicaciones usan un hash de nonce durante la autenticación para evitar ataques de reproducción. De forma predeterminada, Defender for Cloud Apps supone que una aplicación usa un nonce. Si la aplicación con la que está trabajando no usa Nonce, deshabilite el control de nonce para esta aplicación en Defender for Cloud Apps:

- En Microsoft Defender XDR, seleccione Configuración de Aplicaciones>en la nube.

- En Aplicaciones conectadas, seleccione Aplicaciones de control de aplicaciones de acceso condicional.

- En la lista de aplicaciones, en la fila en la que aparece la aplicación que está configurando, seleccione los tres puntos al final de la fila y, a continuación, seleccione Editar para la aplicación.

- Seleccione Nonce-handling (Control de nonce) para expandir la sección y, a continuación, desactive Enable nonce handling (Habilitar control de nonce).

- Cierre la sesión de la aplicación y cierre todas las sesiones del explorador.

- Reinicie el explorador e inicie sesión de nuevo en la aplicación. Compruebe que el inicio de sesión funciona según lo esperado.

Más consideraciones sobre las condiciones de red

Al solucionar problemas de condiciones de red, tenga en cuenta también las notas siguientes sobre el proxy de Defender for Cloud Apps:

Compruebe si la sesión se enruta a otro centro de datos: Defender for Cloud Apps usa Centros de datos de Azure en todo el mundo para optimizar el rendimiento mediante la geolocalización.

Esto significa que la sesión de un usuario podría hospedarse fuera de una región, en función de los patrones de tráfico y su ubicación. Sin embargo, para proteger su privacidad, no se almacenan datos de sesión en estos centros de datos.

Rendimiento del proxy: derivar una línea base de rendimiento depende de muchos factores fuera del proxy Defender for Cloud Apps, como:

- ¿Qué otros servidores proxy o puertas de enlace se encuentran en serie con este proxy?

- De dónde procede el usuario

- Dónde reside el recurso de destino

- Solicitudes específicas en la página

En general, cualquier proxy agrega latencia. Las ventajas del proxy Defender for Cloud Apps son:

Uso de la disponibilidad global de los controladores de dominio de Azure para geolocar a los usuarios en el nodo más cercano y reducir su distancia de ida y vuelta. Los controladores de dominio de Azure pueden geolocalarse a una escala que tienen pocos servicios de todo el mundo.

Usar la integración con Microsoft Entra acceso condicional para enrutar solo las sesiones que desea proxy a nuestro servicio, en lugar de todos los usuarios en todas las situaciones.

Problemas de identificación de dispositivos

Defender for Cloud Apps proporciona las siguientes opciones para identificar el estado de administración de un dispositivo.

- cumplimiento de Microsoft Intune

- Dominio híbrido Microsoft Entra unido

- Certificados de cliente

Para obtener más información, consulte Dispositivos administrados por identidad con control de aplicaciones de acceso condicional.

Entre los problemas comunes de identificación de dispositivos que puede encontrar se incluyen:

- Dispositivos unidos a híbridos Intune o compatibles con Microsoft Entra erróneamente identificados

- Los certificados de cliente no se solicitan cuando se espera

- Los certificados de cliente se solicitan en cada inicio de sesión

- Consideraciones adicionales

Dispositivos unidos a híbridos Intune o compatibles con Microsoft Entra erróneamente identificados

Microsoft Entra acceso condicional permite que la información del dispositivo unido a Intune y Microsoft Entra se pase directamente a Defender for Cloud Apps. En Defender for Cloud Apps, use el estado del dispositivo como filtro para las directivas de acceso o sesión.

Para obtener más información, consulte Introducción a la administración de dispositivos en Microsoft Entra ID.

Pasos recomendados

En Microsoft Defender XDR, seleccione Configuración de Aplicaciones>en la nube.

En Control de aplicaciones de acceso condicional, seleccione Identificación de dispositivos. En esta página se muestran las opciones de identificación del dispositivo disponibles en Defender for Cloud Apps.

Para Intune identificación de dispositivo compatible y Microsoft Entra identificación unida a híbridos respectivamente, seleccione Ver configuración y compruebe que los servicios están configurados. Los servicios se sincronizan automáticamente desde Microsoft Entra ID y Intune respectivamente.

Cree una directiva de acceso o sesión con el filtro Etiqueta de dispositivo igual a Unido a Azure AD híbrido, Intune compatible o ambos.

En un explorador, inicie sesión en un dispositivo que esté Microsoft Entra unido a un sistema híbrido o Intune compatible según el filtro de directiva.

Compruebe que las actividades de estos dispositivos están rellenando el registro. En Defender for Cloud Apps, en la página Registro de actividad, filtre por Etiqueta de dispositivo igual a Unido a Azure AD híbrido, Intune compatible o ambos en función de los filtros de directiva.

Si las actividades no se rellenan en el registro de actividad de Defender for Cloud Apps, vaya a Microsoft Entra ID y siga estos pasos:

En Supervisión>de inicios de sesión, compruebe que hay actividades de inicio de sesión en los registros.

Seleccione la entrada de registro correspondiente para el dispositivo en el que inició sesión.

En el panel Detalles, en la pestaña Información del dispositivo, compruebe que el dispositivo está administrado (unido a Azure AD híbrido) o compatible (Intune compatible).

Si no puede comprobar ninguno de los estados, pruebe con otra entrada de registro o asegúrese de que los datos del dispositivo están configurados correctamente en Microsoft Entra ID.

En el caso del acceso condicional, algunos exploradores pueden requerir una configuración adicional, como la instalación de una extensión. Para obtener más información, consulte Compatibilidad con el explorador de acceso condicional.

Si todavía no ve la información del dispositivo en la página Inicios de sesión, abra una incidencia de soporte técnico para Microsoft Entra ID.

Los certificados de cliente no se solicitan cuando se espera

El mecanismo de identificación de dispositivos puede solicitar la autenticación de los dispositivos pertinentes mediante certificados de cliente. Puede cargar un certificado de entidad de certificación (CA) raíz o intermedia X.509, con el formato de certificado PEM.

Los certificados deben contener la clave pública de la ENTIDAD de certificación, que luego se usa para firmar los certificados de cliente presentados durante una sesión. Para obtener más información, consulte Buscar la administración de dispositivos sin Microsoft Entra.

Pasos recomendados

En Microsoft Defender XDR, seleccione Configuración de Aplicaciones>en la nube.

En Control de aplicaciones de acceso condicional, seleccione Identificación de dispositivos. En esta página se muestran las opciones de identificación del dispositivo disponibles con Defender for Cloud Apps.

Compruebe que cargó un certificado de ca intermedio o raíz X.509. Debe cargar el certificado de entidad de certificación que se usa para firmar para la entidad de certificación.

Cree una directiva de acceso o sesión con el filtro Etiqueta de dispositivo igual al certificado de cliente válido.

Asegúrese de que el certificado de cliente es:

- Implementado con el formato de archivo PKCS #12, normalmente una extensión de archivo .p12 o .pfx

- Instalado en el almacén de usuarios, no en el almacén de dispositivos, del dispositivo que usa para las pruebas.

Reinicie la sesión del explorador.

Al iniciar sesión en la aplicación protegida:

- Compruebe que se le redirige a la siguiente sintaxis de dirección URL:

<https://*.managed.access-control.cas.ms/aad_login> - Si usa iOS, asegúrese de que usa el explorador Safari.

- Si usa Firefox, también debe agregar el certificado al almacén de certificados propio de Firefox. Todos los demás exploradores usan el mismo almacén de certificados predeterminado.

- Compruebe que se le redirige a la siguiente sintaxis de dirección URL:

Valide que el certificado de cliente se solicita en el explorador.

Si no aparece, pruebe con otro explorador. La mayoría de los exploradores principales admiten la realización de una comprobación de certificado de cliente. Sin embargo, las aplicaciones móviles y de escritorio suelen usar exploradores integrados que podrían no admitir esta comprobación y, por tanto, afectan a la autenticación de estas aplicaciones.

Compruebe que las actividades de estos dispositivos están rellenando el registro. En Defender for Cloud Apps, en la página Registro de actividad, agregue un filtro en Etiqueta de dispositivo igual al certificado de cliente válido.

Si todavía no ve el mensaje, abra una incidencia de soporte técnico e incluya la siguiente información:

- Los detalles del explorador o la aplicación nativa en la que ha experimentado el problema

- La versión del sistema operativo, como iOS/Android/Windows 10

- Mencione si el símbolo del sistema funciona en Microsoft Edge Chromium

Los certificados de cliente se solicitan en cada inicio de sesión

Si está experimentando que el certificado de cliente aparece después de abrir una nueva pestaña, esto puede deberse a la configuración oculta dentro de Las opciones de Internet. Compruebe la configuración en el explorador. Por ejemplo:

En Microsoft Internet Explorer:

- Abra Internet Explorer y seleccione herramientas>Opciones de> Internetpestaña Avanzadas.

- En Seguridad, seleccione No solicitar la selección de certificado de cliente cuando solo exista> un certificado Seleccione Aplicar>aceptar.

- Reinicie el explorador y compruebe que puede acceder a la aplicación sin los avisos adicionales.

En Microsoft Edge/Edge Chromium:

- Abra la búsqueda desde la barra de tareas y busque Opciones de Internet.

- Seleccione Opciones de> InternetSecurity> Nivelpersonalizadode intranet> local.

- En Varios>no solicite la selección del certificado de cliente cuando solo exista un certificado, seleccione Deshabilitar.

- Seleccione Aceptar>Aplicar>Aceptar.

- Reinicie el explorador y compruebe que puede acceder a la aplicación sin los avisos adicionales.

Más consideraciones para la identificación de dispositivos

Al solucionar problemas de identificación de dispositivos, puede requerir la revocación de certificados para certificados de cliente.

Los certificados revocados por la entidad de certificación ya no son de confianza. La selección de esta opción requiere que todos los certificados pasen el protocolo CRL. Si el certificado de cliente no contiene un punto de conexión CRL, no se puede conectar desde el dispositivo administrado.

Problemas al incorporar una aplicación

Microsoft Entra ID aplicaciones se incorporan automáticamente a Defender for Cloud Apps para el acceso condicional y los controles de sesión. Debe incorporar manualmente aplicaciones que no son de Microsoft IdP, incluidas las aplicaciones de catálogo y personalizadas.

Para más información, vea:

- Implementación del control de aplicaciones de acceso condicional para aplicaciones de catálogo con proveedores de identidades que no son de Microsoft

- Implementación del control de aplicaciones de acceso condicional para aplicaciones personalizadas con proveedores de identidades que no son de Microsoft

Entre los escenarios comunes que puede encontrar al incorporar una aplicación se incluyen:

- La aplicación no aparece en la página aplicaciones de control de aplicaciones de acceso condicional

- Estado de la aplicación: Continuar el programa de instalación

- No se pueden configurar controles para aplicaciones integradas

- Aparece la opción solicitar control de sesión

La aplicación no aparece en la página aplicaciones de control de aplicaciones de acceso condicional

Al incorporar una aplicación que no es de Microsoft IdP al control de aplicación de acceso condicional, el paso final de implementación es hacer que el usuario final navegue a la aplicación. Siga los pasos de esta sección si la aplicación no aparece en la página Aplicaciones en la nube > Configuración > Aplicaciones conectadas Aplicaciones conectadas > Aplicaciones de control de aplicaciones de acceso condicional esperada.

Pasos recomendados

Asegúrese de que la aplicación cumple los siguientes requisitos previos de control de aplicaciones de acceso condicional:

- Asegúrese de que tiene una licencia de Defender for Cloud Apps válida.

- Cree una aplicación duplicada.

- Asegúrese de que la aplicación usa el protocolo SAML.

- Valide que ha incorporado completamente la aplicación y que el estado de la aplicación es Conectado.

Asegúrese de navegar a la aplicación en una nueva sesión del explorador mediante un nuevo modo de incógnito o iniciando sesión de nuevo.

Nota:

Las aplicaciones de id. de entra solo aparecen en la página Aplicaciones de control de aplicaciones de acceso condicional después de configurarse en al menos una directiva, o si tiene una directiva sin ninguna especificación de aplicación y un usuario ha iniciado sesión en la aplicación.

Estado de la aplicación: Continuar el programa de instalación

El estado de una aplicación puede variar y puede incluir Continuar la instalación, Conectado o Sin actividades.

En el caso de las aplicaciones conectadas a través de proveedores de identidades que no son de Microsoft (IdP), si la instalación no está completa, al acceder a la aplicación verá una página con el estado Continuar instalación. Siga estos pasos para completar la instalación.

Pasos recomendados

Seleccione Continuar configuración.

Revise los artículos siguientes y compruebe que ha completado todos los pasos necesarios:

- Implementación del control de aplicaciones de acceso condicional para aplicaciones de catálogo con proveedores de identidades que no son de Microsoft

- Implementación del control de aplicaciones de acceso condicional para aplicaciones personalizadas con proveedores de identidades que no son de Microsoft

Preste especial atención a los pasos siguientes:

- Asegúrese de crear una nueva aplicación SAML personalizada. Necesita esta aplicación para cambiar las direcciones URL y los atributos saml que podrían no estar disponibles en las aplicaciones de la galería.

- Si el proveedor de identidades no permite la reutilización del mismo identificador, también conocido como Id. de entidad o Audiencia, cambie el identificador de la aplicación original.

No se pueden configurar controles para aplicaciones integradas

Las aplicaciones integradas se pueden detectar heurísticamente y puede usar directivas de acceso para supervisarlas o bloquearlas. Siga estos pasos para configurar controles para aplicaciones nativas.

Pasos recomendados

En una directiva de acceso, agregue un filtro de aplicación cliente y establézcalo en Móvil y escritorio.

En Acciones, seleccione Bloquear.

Opcionalmente, personalice el mensaje de bloqueo que reciben los usuarios cuando no pueden descargar archivos. Por ejemplo, personalice este mensaje en Debe usar un explorador web para acceder a esta aplicación.

Pruebe y valide que el control funciona según lo esperado.

Aparece la página Aplicación no reconocida

Defender for Cloud Apps puede reconocer más de 31 000 aplicaciones a través del catálogo de aplicaciones en la nube.

Si usa una aplicación personalizada configurada a través de Microsoft Entra sso y no es una de las aplicaciones admitidas, se encontrará con una página Aplicación no reconocida. Para resolver el problema, debe configurar la aplicación con el control de aplicación de acceso condicional.

Pasos recomendados

En Microsoft Defender XDR, seleccione Configuración de Aplicaciones>en la nube. En Aplicaciones conectadas, seleccione Aplicaciones de control de aplicaciones de acceso condicional.

En el banner, seleccione Ver nuevas aplicaciones.

En la lista de nuevas aplicaciones, busque la aplicación que va a incorporar, seleccione el + signo y, a continuación, seleccione Agregar.

- Seleccione si la aplicación es una aplicación personalizada o estándar .

- Continúe con el asistente y asegúrese de que los dominios definidos por el usuario especificados son correctos para la aplicación que está configurando.

Compruebe que la aplicación aparece en la página Aplicaciones de control de aplicaciones de acceso condicional .

Aparece la opción solicitar control de sesión

Después de incorporar una aplicación de IdP que no es de Microsoft, es posible que vea la opción Solicitar control de sesión . Esto ocurre porque solo las aplicaciones de catálogo tienen controles de sesión integrados. Para cualquier otra aplicación, debe pasar por un proceso de incorporación automática.

Siga las instrucciones de Implementación del control de aplicaciones de acceso condicional para aplicaciones personalizadas con proveedores de identidades que no son de Microsoft.

Pasos recomendados

En Microsoft Defender XDR, seleccione Configuración de Aplicaciones>en la nube.

En Control de aplicaciones de acceso condicional, seleccione Incorporación o mantenimiento de aplicaciones.

Escriba el nombre principal o el correo electrónico del usuario que va a incorporar la aplicación y, a continuación, seleccione Guardar.

Vaya a la aplicación que va a implementar. La página que vea dependerá de si se reconoce la aplicación. Realice una de las siguientes acciones, en función de la página que vea:

No reconocido. Verá una página Aplicación no reconocida que le pide que configure la aplicación. Siga estos pasos:

- Incorporación de la aplicación para el control de aplicación de acceso condicional.

- Agregue los dominios de la aplicación.

- Instale los certificados de la aplicación.

Reconocido. Si se reconoce la aplicación, verá una página de incorporación que le pide que continúe con el proceso de configuración de la aplicación.

Asegúrese de que la aplicación está configurada con todos los dominios necesarios para que la aplicación funcione correctamente y, a continuación, vuelva a la página de la aplicación.

Más consideraciones para la incorporación de aplicaciones

Al solucionar problemas de incorporación de aplicaciones, hay algunos aspectos adicionales que se deben tener en cuenta.

Comprender la diferencia entre la configuración de la directiva de acceso condicional de Microsoft Entra: "Solo supervisión", "Bloquear descargas" y "Usar directiva personalizada"

En Microsoft Entra directivas de acceso condicional, puede configurar los siguientes controles de Defender for Cloud Apps integrados: Solo supervisar y Bloquear descargas. Esta configuración aplica y aplica la característica de proxy de Defender for Cloud Apps para las aplicaciones en la nube y las condiciones configuradas en Microsoft Entra ID.

Para directivas más complejas, seleccione Usar directiva personalizada, que le permite configurar directivas de acceso y sesión en Defender for Cloud Apps.

Descripción de la opción de filtro de aplicaciones cliente "Mobile and desktop" en las directivas de acceso

En Defender for Cloud Apps directivas de acceso, a menos que el filtro de aplicación cliente esté establecido en Móvil y escritorio, la directiva de acceso resultante se aplica a las sesiones del explorador.

El motivo es evitar el proxy involuntariamente de las sesiones de usuario, lo que podría ser un subproducto del uso de este filtro.

Problemas al crear directivas de acceso y sesión

Defender for Cloud Apps proporciona las siguientes directivas configurables:

- Directivas de acceso: se usa para supervisar o bloquear el acceso a aplicaciones de explorador, móviles o de escritorio.

- Directivas de sesión. Se usa para supervisar, bloquear y realizar acciones específicas para evitar escenarios de infiltración y filtración de datos en el explorador.

Para usar estas directivas en Defender for Cloud Apps, primero debe configurar una directiva en Microsoft Entra acceso condicional para ampliar los controles de sesión:

En la directiva de Microsoft Entra, en Controles de acceso, seleccione Usar sesión>control de aplicaciones de acceso condicional.

Seleccione una directiva integrada (Solo supervisar o Bloquear descargas) o Use custom policy (Usar directiva personalizada) para establecer una directiva avanzada en Defender for Cloud Apps.

Seleccione Seleccionar para continuar.

Entre los escenarios comunes que puede encontrar al configurar estas directivas se incluyen:

- En las directivas de acceso condicional, no puede ver la opción de control de aplicaciones de acceso condicional.

- Mensaje de error al crear una directiva: No tiene ninguna aplicación implementada con el control de aplicación de acceso condicional

- No se pueden crear directivas de sesión para una aplicación

- No se puede elegir el método de inspección: Servicio de clasificación de datos

- No se puede elegir Acción: Proteger

En las directivas de acceso condicional, no puede ver la opción de control de aplicaciones de acceso condicional.

Para enrutar las sesiones a Defender for Cloud Apps, Microsoft Entra directivas de acceso condicional deben configurarse para incluir controles de sesión de control de aplicaciones de acceso condicional.

Pasos recomendados

Si no ve la opción Control de aplicaciones de acceso condicional en la directiva de acceso condicional, asegúrese de que tiene una licencia válida para Microsoft Entra ID P1 y una licencia de Defender for Cloud Apps válida.

Mensaje de error al crear una directiva: No tiene ninguna aplicación implementada con el control de aplicación de acceso condicional

Al crear una directiva de acceso o sesión, es posible que vea el siguiente mensaje de error: No tiene ninguna aplicación implementada con el control de aplicaciones de acceso condicional. Este error indica que la aplicación es una aplicación de IdP que no es de Microsoft que no se ha incorporado para el control de aplicación de acceso condicional.

Pasos recomendados

En Microsoft Defender XDR, seleccione Configuración de Aplicaciones>en la nube. En Aplicaciones conectadas, seleccione Aplicaciones de control de aplicaciones de acceso condicional.

Si ve el mensaje No hay aplicaciones conectadas, use las siguientes guías para implementar aplicaciones:

Si tiene algún problema al implementar la aplicación, consulte Problemas al incorporar una aplicación.

No se pueden crear directivas de sesión para una aplicación

Después de incorporar una aplicación de IdP que no es de Microsoft para el control de aplicaciones de acceso condicional, en la página Aplicaciones de control de aplicaciones de acceso condicional , puede ver la opción: Solicitar control de sesión.

Nota:

Las aplicaciones de catálogo tienen controles de sesión integrados. Para cualquier otra aplicación de IdP que no sea de Microsoft, debe pasar por un proceso de incorporación automática. Pasos recomendados

Implemente la aplicación en el control de sesión. Para obtener más información, consulte Incorporación de aplicaciones personalizadas que no son de Microsoft IdP para el control de aplicaciones de acceso condicional.

Cree una directiva de sesión y seleccione el filtro Aplicación .

Asegúrese de que la aplicación aparece ahora en la lista desplegable.

No se puede elegir el método de inspección: Servicio de clasificación de datos

En las directivas de sesión, al usar el tipo de control de sesión De descarga de archivos de control (con inspección), puede usar el método de inspección del servicio de clasificación de datos para examinar los archivos en tiempo real y detectar contenido confidencial que coincida con cualquiera de los criterios que haya configurado.

Si el método de inspección del servicio de clasificación de datos no está disponible, siga estos pasos para investigar el problema.

Pasos recomendados

Compruebe que el tipo de control De sesión está establecido en Control de descarga de archivos (con inspección).

Nota:

El método de inspección del servicio de clasificación de datos solo está disponible para la opción De descarga de archivos de control (con inspección ).

Determine si la característica Servicio de clasificación de datos está disponible en su región:

- Si la característica no está disponible en su región, use el método de inspección DLP integrado .

- Si la característica está disponible en su región, pero todavía no puede ver el método de inspección del servicio de clasificación de datos , abra una incidencia de soporte técnico.

No se puede elegir Acción: Proteger

En las directivas de sesión, al usar el tipo de control de sesión De descarga de archivos de control (con inspección), además de las acciones Supervisar y Bloquear , puede especificar la acción Proteger . Esta acción le permite permitir descargas de archivos con la opción de cifrar o aplicar permisos al archivo en función de las condiciones, la inspección de contenido o ambos.

Si la acción Proteger no está disponible, siga estos pasos para investigar el problema.

Pasos recomendados

Si la acción Proteger no está disponible o está atenuada, compruebe que tiene una licencia de Microsoft Purview. Para obtener más información, consulte integración Microsoft Purview Information Protection.

Si la acción Proteger está disponible, pero no ve las etiquetas adecuadas.

En Defender for Cloud Apps, en la barra de menús, seleccione el icono > de configuración Microsoft Information Protection y compruebe que la integración está habilitada.

En el caso de las etiquetas de Office, en el portal de Microsoft Purview, asegúrese de que el etiquetado unificado está seleccionado.

Diagnóstico y solución de problemas con la barra de herramientas Administración Ver

La barra de herramientas Administración Vista se encuentra en la parte inferior de la pantalla y proporciona herramientas para que los usuarios administradores diagnostiquen y solucionen problemas con el control de aplicaciones de acceso condicional.

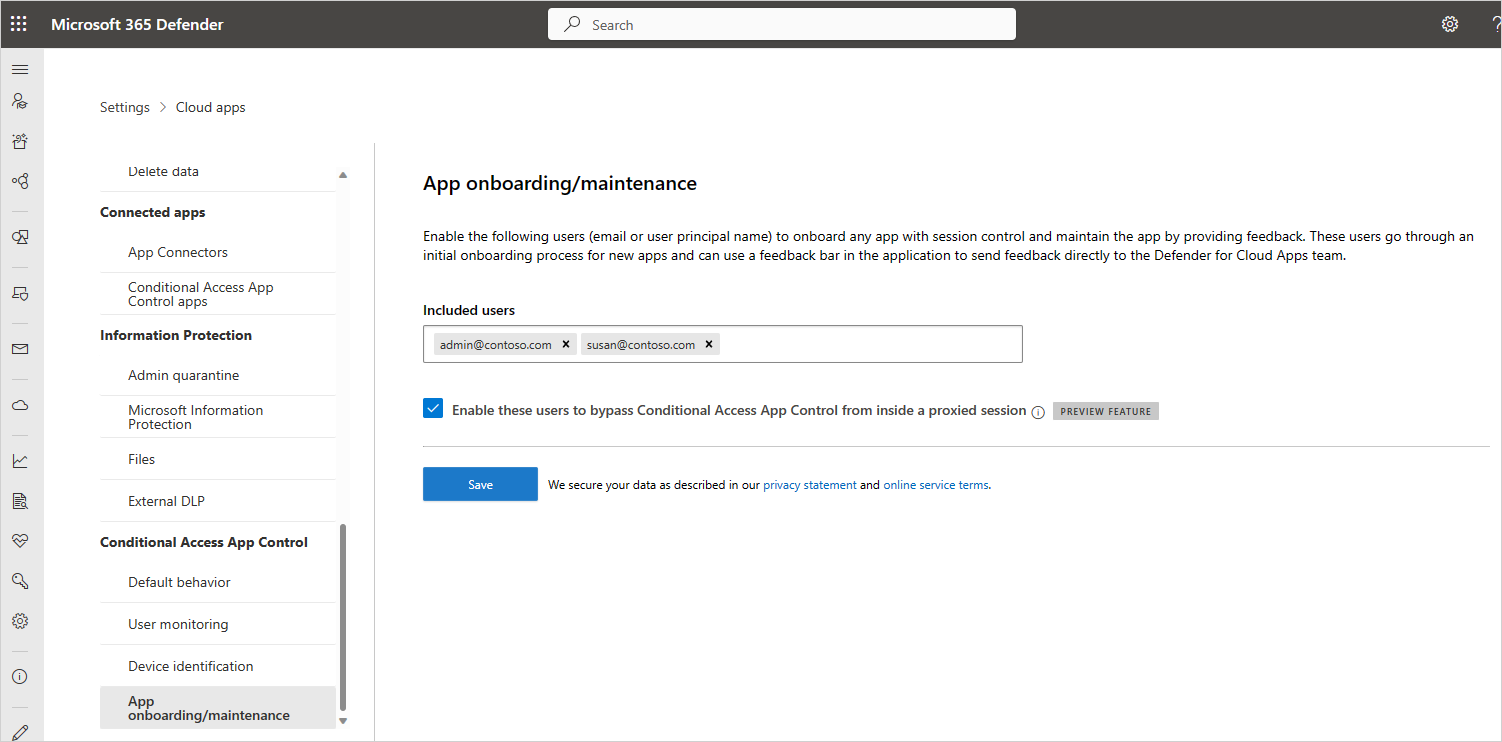

Para ver la barra de herramientas Administración Ver, debe asegurarse de agregar cuentas de usuario administrador específicas a la lista Incorporación o mantenimiento de aplicaciones en la configuración de Microsoft Defender XDR.

Para agregar un usuario a la lista de incorporación o mantenimiento de aplicaciones:

En Microsoft Defender XDR, seleccione Configuración de Aplicaciones>en la nube.

Desplácese hacia abajo y, en Control de aplicaciones de acceso condicional, seleccione Incorporación o mantenimiento de aplicaciones.

Escriba el nombre principal o la dirección de correo electrónico del usuario administrador que desea agregar.

Seleccione la opción Habilitar que estos usuarios omitan el control de aplicaciones de acceso condicional desde dentro de una sesión con proxy y, a continuación, seleccione Guardar.

Por ejemplo:

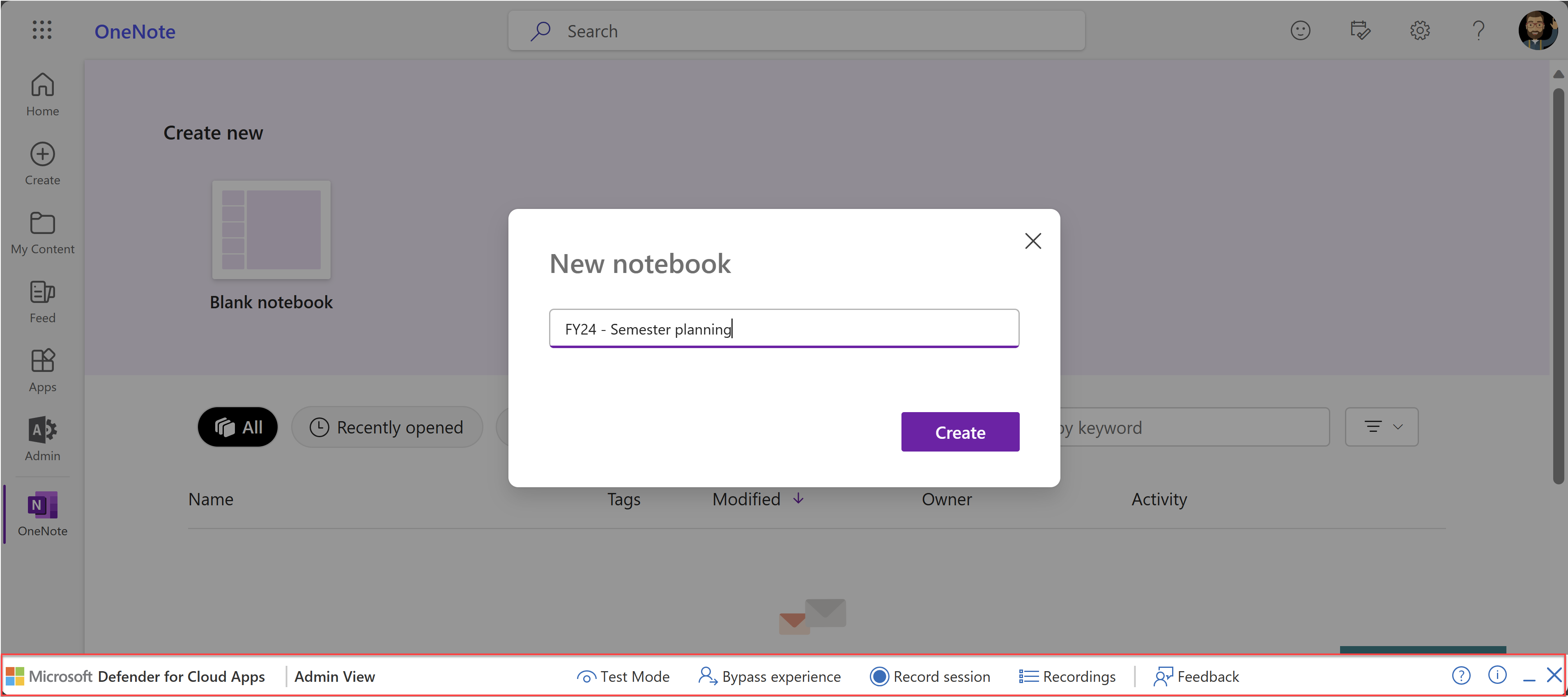

La próxima vez que uno de los usuarios enumerados inicie una nueva sesión en una aplicación compatible en la que sea administrador, la barra de herramientas Ver Administración se muestra en la parte inferior del explorador.

Por ejemplo, en la siguiente imagen se muestra la barra de herramientas ver Administración que se muestra en la parte inferior de una ventana del explorador, cuando se usa OneNote en el explorador:

En las secciones siguientes se describe cómo usar la barra de herramientas ver Administración para probar y solucionar problemas.

Modo de prueba

Como usuario administrador, es posible que quiera probar las próximas correcciones de errores de proxy antes de que la versión más reciente se implemente completamente en todos los inquilinos. Proporcione sus comentarios sobre la corrección de errores al equipo de soporte técnico de Microsoft para ayudar a acelerar los ciclos de lanzamiento.

Cuando se encuentra en modo de prueba, solo los usuarios administradores se exponen a los cambios proporcionados en las correcciones de errores. No hay ningún efecto en otros usuarios.

- Para activar el modo de prueba, en la barra de herramientas ver Administración, seleccione Modo de prueba.

- Cuando haya terminado las pruebas, seleccione Finalizar modo de prueba para volver a la funcionalidad normal.

Omitir sesión de proxy

Si usa un explorador que no es de Edge y tiene dificultades para acceder a la aplicación o cargarla, es posible que desee comprobar si el problema se produce con el proxy de acceso condicional mediante la ejecución de la aplicación sin el proxy.

Para omitir el proxy, en la barra de herramientas Administración Vista, seleccione Omitir experiencia. Confirme que la sesión se omite; para ello, tenga en cuenta que la dirección URL no tiene sufijo.

El proxy de acceso condicional se usa de nuevo en la siguiente sesión.

Para obtener más información, consulte Microsoft Defender for Cloud Apps control de aplicaciones de acceso condicional y protección en el explorador con Microsoft Edge para negocios (versión preliminar).

Segundo inicio de sesión (también conocido como "segundo inicio de sesión")

Algunas aplicaciones tienen más de un vínculo profundo para iniciar sesión. A menos que defina los vínculos de inicio de sesión en la configuración de la aplicación, es posible que se redirija a los usuarios a una página no reconocida cuando inicien sesión, lo que bloqueará su acceso.

La integración entre proveedores de identidades, como Microsoft Entra ID, se basa en interceptar el inicio de sesión de una aplicación y redirigirlo. Esto significa que los inicios de sesión del explorador no se pueden controlar directamente sin desencadenar un segundo inicio de sesión. Para desencadenar un segundo inicio de sesión, es preciso emplear una segunda dirección URL de inicio de sesión específicamente para ese fin.

Si la aplicación usa un nonce, el segundo inicio de sesión podría ser transparente para los usuarios o se les pedirá que vuelvan a iniciar sesión.

Si no es transparente para el usuario final, agregue la segunda dirección URL de inicio de sesión a la configuración de la aplicación:

Vaya a Configuración > Aplicaciones > en la nube Aplicaciones conectadas Aplicaciones > de acceso condicional Aplicaciones de control de aplicaciones

Seleccione la aplicación correspondiente y, a continuación, seleccione los tres puntos.

Seleccione Editar aplicación\Configuración de inicio de sesión avanzada.

Agregue la segunda dirección URL de inicio de sesión como se mencionó en la página de error.

Si está seguro de que la aplicación no usa un nonce, puede deshabilitarlo editando la configuración de las aplicaciones como se describe en Inicios de sesión lentos.

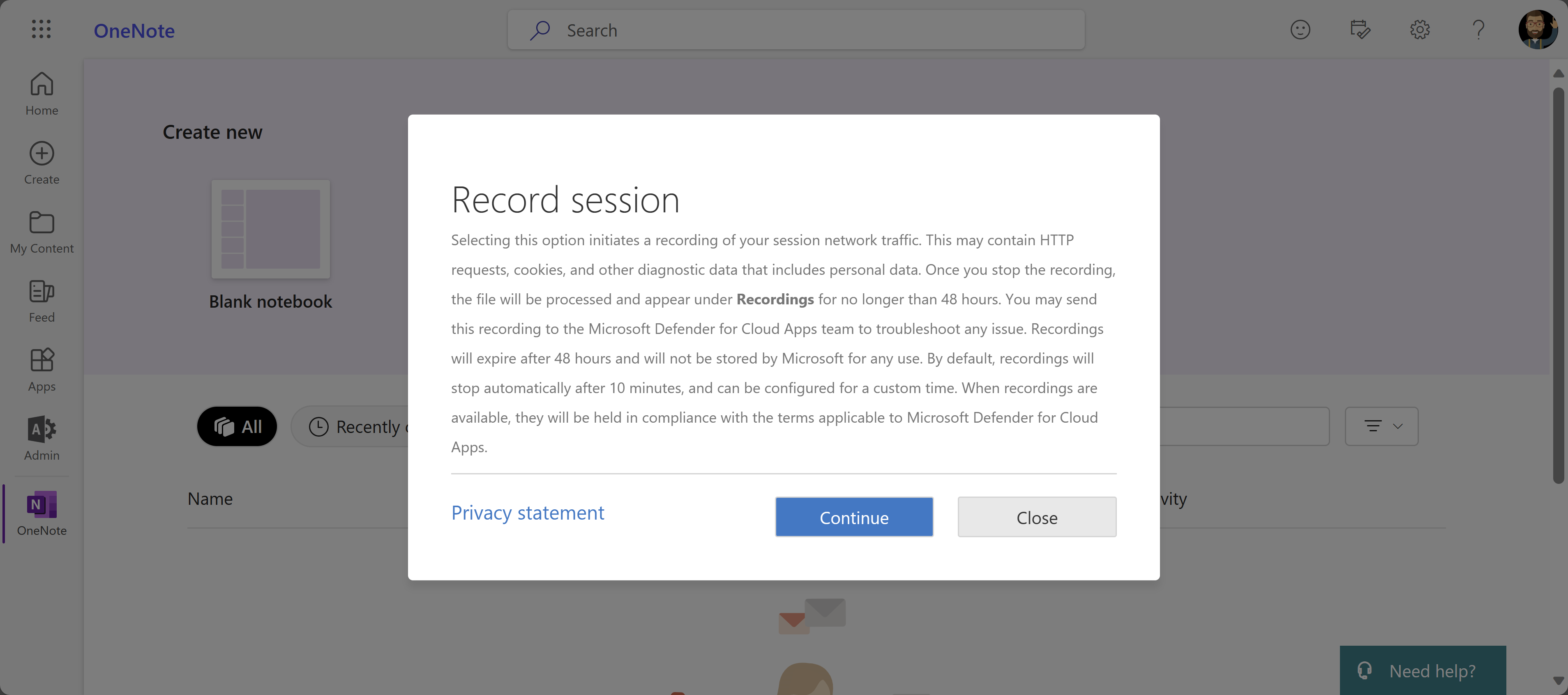

Registro de una sesión

Es posible que desee ayudar al análisis de la causa principal de un problema mediante el envío de una grabación de sesión a los ingenieros de soporte técnico de Microsoft. Use la barra de herramientas Administración Ver para registrar la sesión.

Nota:

Todos los datos personales se quitan de las grabaciones.

Para registrar una sesión:

En la barra de herramientas Administración Ver, seleccione Sesión de registro. Cuando se le solicite, seleccione Continuar para aceptar los términos. Por ejemplo:

Inicie sesión en la aplicación si es necesario para empezar a simular la sesión.

Cuando termine de grabar el escenario, asegúrese de seleccionar Detener grabación en la barra de herramientas Administración Ver.

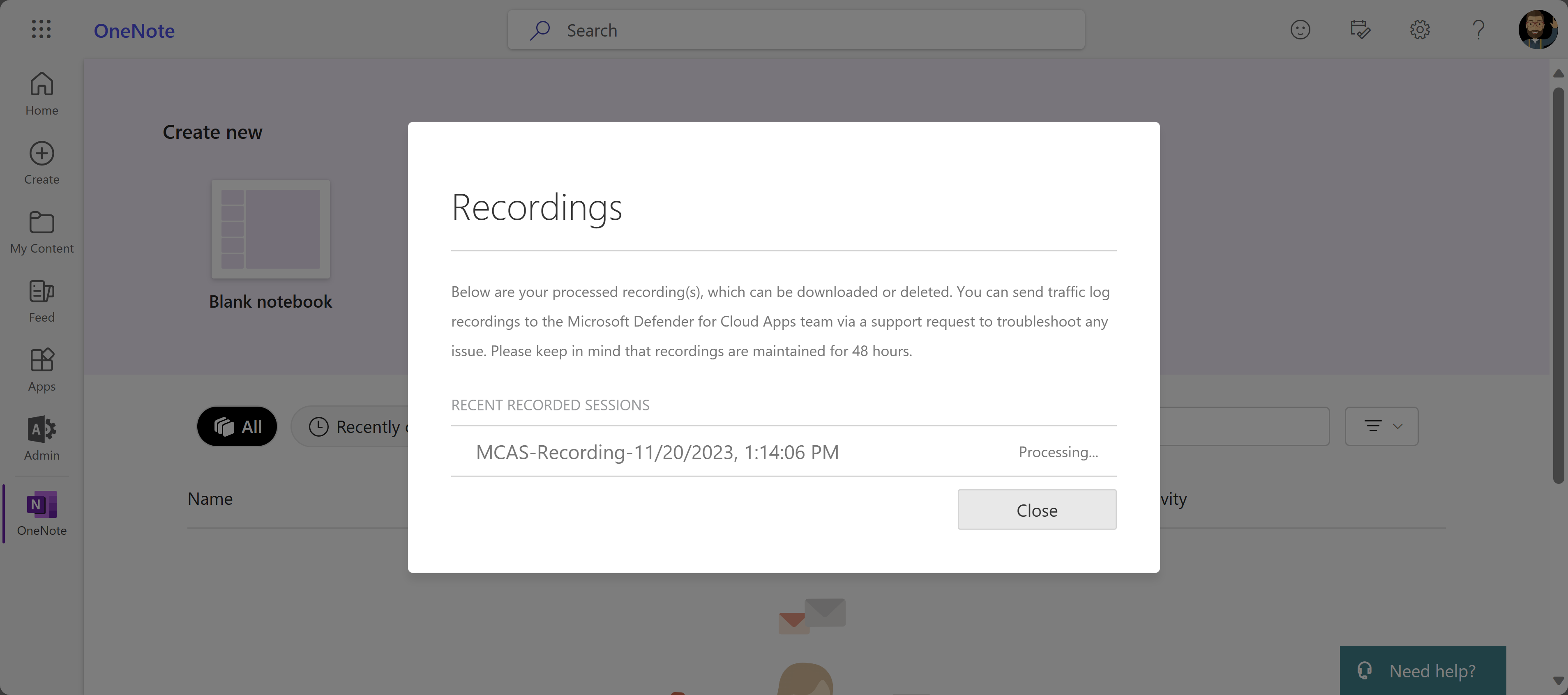

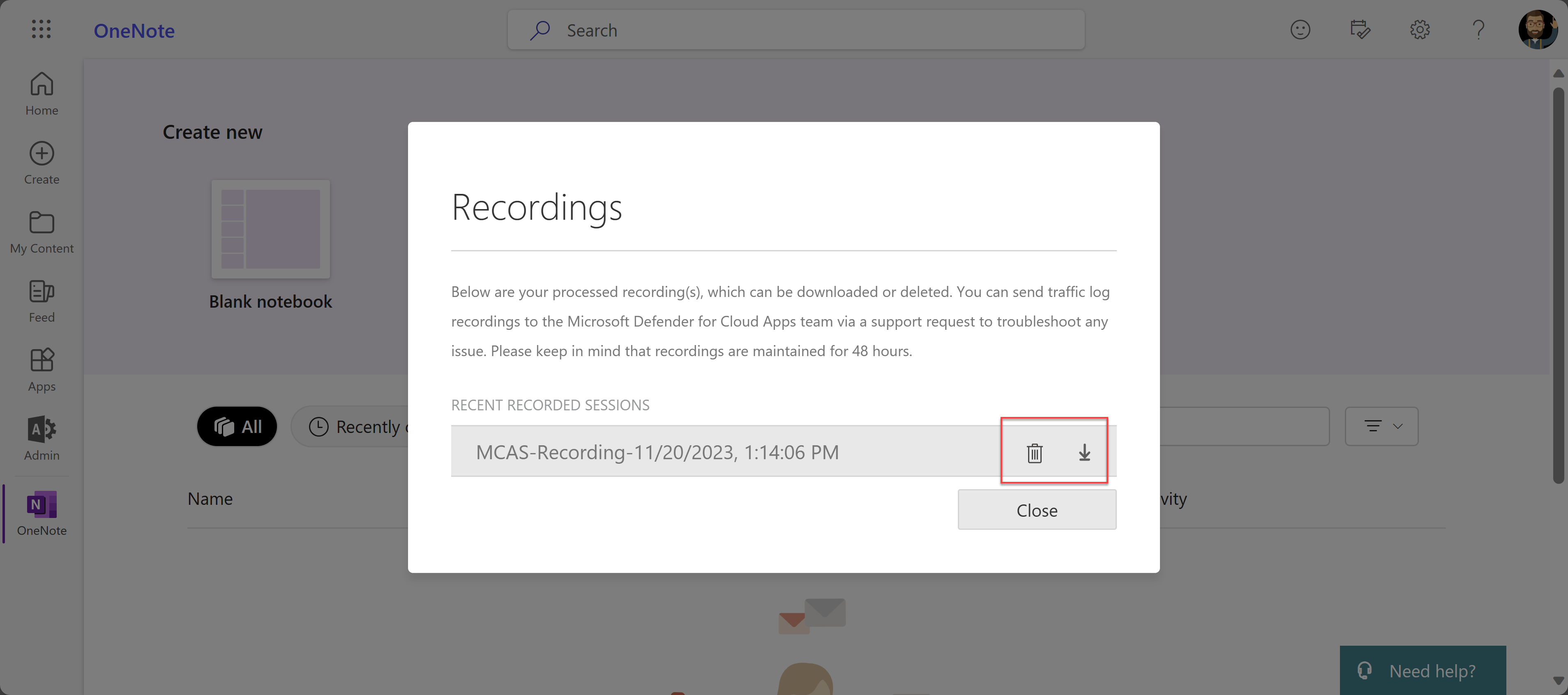

Para ver las sesiones grabadas:

Una vez que haya terminado de grabar, vea las sesiones grabadas; para ello, seleccione Grabaciones de sesión en la barra de herramientas Administración Ver. Aparece una lista de sesiones grabadas de las 48 horas anteriores. Por ejemplo:

Para administrar las grabaciones, seleccione un archivo y, a continuación, seleccione Eliminar o Descargar según sea necesario. Por ejemplo:

Agregar dominios para la aplicación

Asociar los dominios correctos a una aplicación permite Defender for Cloud Apps aplicar directivas y actividades de auditoría.

Por ejemplo, si ha configurado una directiva que bloquea la descarga de archivos para un dominio asociado, se bloquearán las descargas de archivos de la aplicación desde ese dominio. Sin embargo, las descargas de archivos de la aplicación desde dominios no asociados a la aplicación no se bloquearán y la acción no se auditará en el registro de actividad.

Si un administrador busca en una aplicación proxy a un dominio no reconocido, ese Defender for Cloud Apps no tiene en cuenta una parte de la misma aplicación o cualquier otra aplicación, aparece el mensaje de dominio No reconocido, que pide al administrador que agregue el dominio para que esté protegido la próxima vez. En tales casos, si el administrador no quiere agregar el dominio, no se necesita ninguna acción.

Nota:

Defender for Cloud Apps sigue agregando un sufijo a los dominios no asociados a la aplicación para garantizar una experiencia de usuario sin problemas.

Para agregar dominios para la aplicación:

Abra la aplicación en un explorador, con el Defender for Cloud Apps Administración barra de herramientas Ver visible en la pantalla.

En la barra de herramientas Administración Vista, seleccione Dominios detectados.

En el panel Dominios detectados , anote los nombres de dominio enumerados o exporte la lista como un archivo .csv.

El panel Dominios detectados muestra una lista de todos los dominios que no están asociados a la aplicación. Los nombres de dominio están completos.

En Microsoft Defender XDR, seleccione Configuración Aplicaciones>en la nube Aplicaciones>>conectadasAplicacionesde acceso condicional Aplicaciones de control de aplicaciones de acceso condicional.

Busque la aplicación en la tabla. Seleccione el menú de opciones de la derecha y, a continuación, seleccione Editar aplicación.

En el campo Dominios definidos por el usuario , escriba los dominios que desea asociar a esta aplicación.

Para ver la lista de dominios ya configurados en la aplicación, seleccione el vínculo Ver dominios de aplicación .

Al agregar dominios, considere si desea agregar dominios específicos o usar un asterisco (***** como comodín para usar varios dominios a la vez.

Por ejemplo,

sub1.contoso.com,sub2.contoso.comson ejemplos de dominios específicos. Para agregar ambos dominios a la vez, así como otros dominios del mismo nivel, use*.contoso.com.

Para obtener más información, consulte Protección de aplicaciones con Microsoft Defender for Cloud Apps control de aplicaciones de acceso condicional.