Conexión de cuentas de AWS a Microsoft Defender for Cloud

Las cargas de trabajo suelen abarcar varias plataformas en la nube. Los servicios de seguridad en la nube deben hacer lo mismo. Microsoft Defender for Cloud ayuda a proteger las cargas de trabajo en Amazon Web Services (AWS), pero debe configurar la conexión entre ellas y Defender for Cloud.

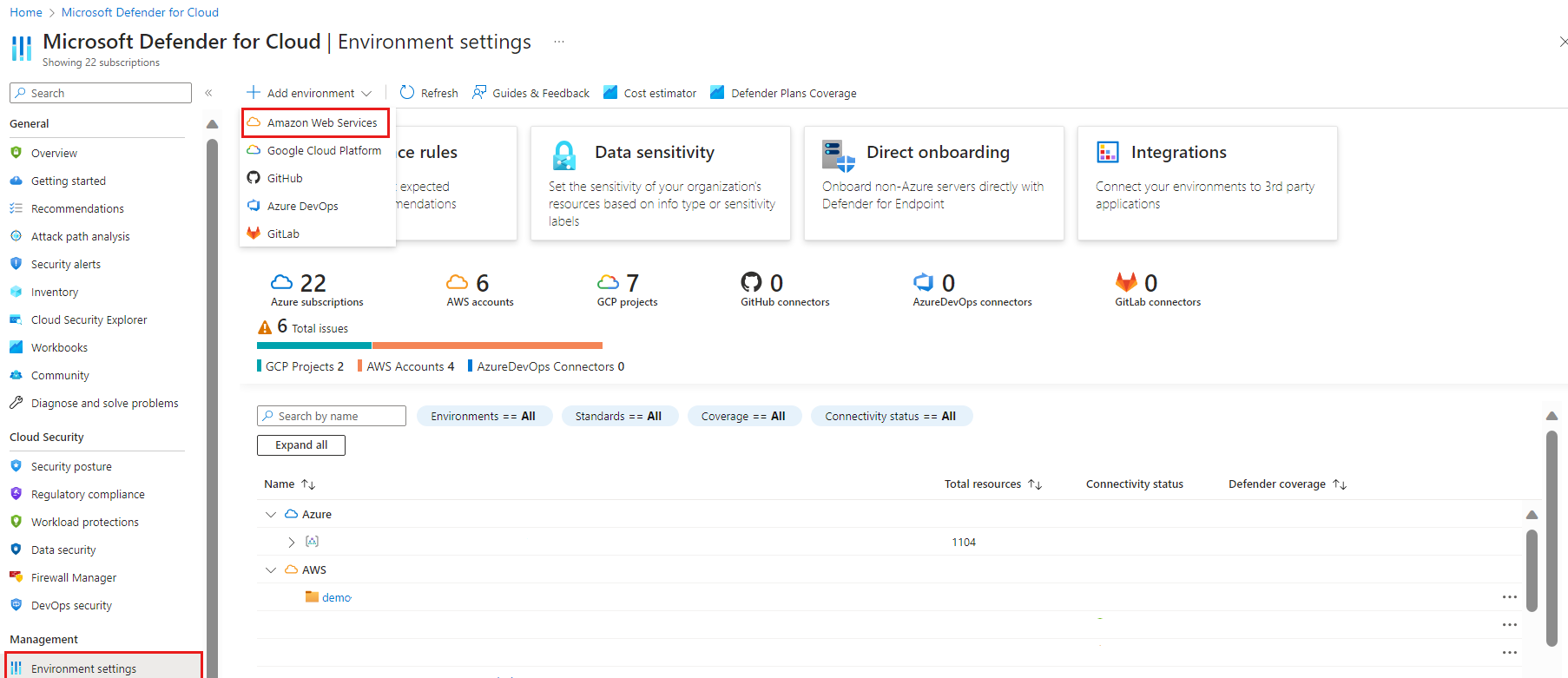

La siguiente captura de pantalla muestra las cuentas de AWS que aparecen en el panel de vista general de Defender for Cloud.

Nuevo conector de AWS en Defender for Cloud de la serie de vídeos Defender for Cloud en el campo.

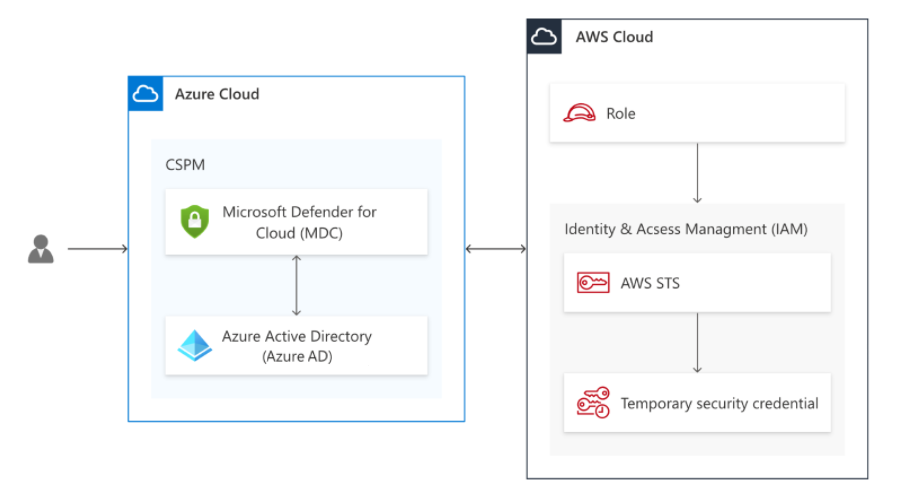

Proceso de autenticación de AWS

La autenticación federada se usa entre Microsoft Defender for Cloud y AWS. Todos los recursos relacionados con la autenticación se crean como parte de la implementación de plantillas de CloudFormation, incluidos los siguientes:

Un proveedor de identidades (OpenID Connect)

Roles de Administración de identidad y acceso (IAM) con una entidad de seguridad federada (conectada a los proveedores de identidades).

La arquitectura del proceso de autenticación entre nubes es la siguiente:

El servicio CSPM de Microsoft Defender for Cloud adquiere un token de Microsoft Entra con una validez de 1 hora firmada por Microsoft Entra ID con el algoritmo RS256.

El token de Microsoft Entra se intercambia con credenciales de vigencia breve de AWS y el servicio CSPM de Defender for Cloud asume el rol IAM de CSPM (con identidad web).

Dado que el principio del rol es una identidad federada tal y como se define en una directiva de relación de confianza, el proveedor de identidades de AWS valida el token de Microsoft Entra en Microsoft Entra ID a través de un proceso que incluye:

validación de audiencia

validación de firma digital de token

huella digital de certificado

El rol CSPM de Microsoft Defender for Cloud solo se asume una vez que se hayan cumplido las condiciones de validación definidas en la relación de confianza. Las condiciones definidas para el nivel de rol se usan para la validación en AWS y solo permite el acceso de la aplicación CSPM de Microsoft Defender for Cloud (audiencia validada) al rol específico (y no a ningún otro token de Microsoft).

Una vez que el proveedor de identidades de AWS valida el token de Microsoft Entra, AWS STS intercambia el token con credenciales de vida corta de AWS que el servicio CSPM usa para examinar la cuenta de AWS.

Requisitos previos

Para completar los procedimientos de este artículo, necesita:

Una suscripción de Microsoft Azure. Si no tienes una suscripción de Azure, puedes registrarte para obtener una gratuita.

Microsoft Defender for Cloud instalado en su suscripción Azure.

Acceso a una cuenta de AWS.

Permiso de nivel de colaborador para la suscripción de Azure pertinente.

Si CIEM se habilita como parte de Defender para CSPM, el usuario que habilite el conector también necesitará el rol de administrador de seguridad y el permiso Application.ReadWrite.All para el inquilino.

Nota:

El conector de AWS no está disponible en las nubes gubernamentales nacionales (Azure Government, Microsoft Azure operado por 21Vianet).

Requisitos del plan de conector nativo

Cada plan tiene sus propios requisitos para el conector nativo.

Defender para contenedores

Si elige el plan Microsoft Defender para contenedores, necesita:

- Al menos un clúster de Amazon EKS con permiso para acceder al servidor API de EKS Kubernetes. Si necesita crear un nuevo clúster de EKS, siga las instrucciones de Introducción a Amazon EKS: eksctl.

- La capacidad de recursos para crear una nueva cola de Amazon SQS, un flujo de entrega de

Kinesis Data Firehosey un bucket de Amazon S3 en la región del clúster.

Defender para SQL

Si elige el plan Microsoft Defender para SQL, necesitará:

- Microsoft Defender para SQL habilitado en la suscripción. Aprenda a proteger su base de datos.

- Una cuenta de AWS activa, con instancias EC2 que ejecuten SQL Server o RDS Custom para SQL Server.

- Azure Arc para servidores instalados en sus instancias EC2 o RDS Custom para SQL Server.

Se recomienda usar el proceso de aprovisionamiento automático para instalar Azure Arc en todas las instancias EC2 existentes y futuras. Para habilitar el aprovisionamiento automático de Azure Arc, necesita permiso Propietario en la suscripción de Azure correspondiente.

AWS Systems Manager (SSM) usa el agente SSM para controlar el aprovisionamiento automático. Algunas imágenes de máquina de Amazon ya tienen el agente SSM preinstalado. Si sus instancias EC2 no tienen el Agente SSM, instálelo siguiendo estas instrucciones de Amazon: Instalar Agente SSM para un entorno híbrido y multicloud (Windows).

Asegúrese de que su Agente SSM tiene la directiva administrada AmazonSSMManagedInstanceCore. Habilita la funcionalidad principal para el servicio AWS Systems Manager.

Habilite estas otras extensiones en los equipos conectados a Azure Arc:

- Microsoft Defender para punto de conexión

- Una solución de evaluación de vulnerabilidades (TVM o Qualys)

- El agente de Log Analytics en máquinas conectadas a Azure Arc o el agente de Azure Monitor.

Asegúrese de que el área de trabajo de Log Analytics seleccionada tiene instalada una solución de seguridad. El agente de Log Analytics y el agente de Azure Monitor están configurados actualmente en el nivel subscription. Todas sus cuentas de AWS y proyectos de Google Cloud Platform (GCP) bajo la misma suscripción heredan la configuración de suscripción para el agente de Log Analytics y el agente de Azure Monitor.

Obtenga información sobre la supervisión de componentes para Defender for Cloud.

Defender para bases de datos de código abierto (versión preliminar)

Si elige el plan de bases de datos relacionales de código abierto de Defender para código abierto, necesita:

Necesita una suscripción a Microsoft Azure . Si no tiene una suscripción de Azure, puede registrarse para una evaluación gratuita.

Debe haber habilitado Microsoft Defender for Cloud en la suscripción de Azure.

Conecte su Cuenta de Azure o la Cuenta de AWS.

Disponibilidad de la región: todas las regiones públicas de AWS (excepto Tel Aviv, Milán, Jakarta, España y Bahréin).

Defender para servidores

Si elige el plan Microsoft Defender para servidores necesitará:

- Microsoft Defender para servidores está habilitado en la suscripción. Obtenga información sobre cómo habilitar planes en Habilitación de las características de seguridad mejoradas.

- Una cuenta de AWS activa, con instancias de EC2.

- Azure Arc para servidores instalado en las instancias de EC2.

Se recomienda usar el proceso de aprovisionamiento automático para instalar Azure Arc en todas las instancias EC2 existentes y futuras. Para habilitar el aprovisionamiento automático de Azure Arc, necesita permiso Propietario en la suscripción de Azure correspondiente.

AWS Systems Manager aprovisiona automáticamente mediante el agente SSM. Algunas imágenes de máquina de Amazon ya tienen el agente SSM preinstalado. Si sus instancias EC2 no tienen el Agente SSM, instálelo utilizando cualquiera de las siguientes instrucciones de Amazon:

- Instalación del Agente SSM para un entorno híbrido y multinube (Windows)

- Instalación del Agente SSM para un entorno híbrido y multinube (Linux)

Asegúrese de que su Agente SSM tiene la directiva administrada AmazonSSMManagedInstanceCore, que habilita la funcionalidad principal para el servicio AWS Systems Manager.

Debe tener el agente SSM para el aprovisionamiento automático del agente de Arc en máquinas EC2. Si el SSM no existe o se quita de EC2, el aprovisionamiento de Arc no podrá continuar.

Nota:

Como parte de la plantilla de CloudFormation que se ejecuta durante el proceso de incorporación, se crea y desencadena un proceso de automatización cada 30 días, en todos los EC2 que existían durante la ejecución inicial de CloudFormation. El objetivo de este examen programado es asegurarse de que todos los EC2 pertinentes tengan un perfil de IAM con la directiva de IAM necesaria que permita a Defender for Cloud administrar y proporcionar las características de seguridad pertinentes (incluido el aprovisionamiento del agente de Arc) y acceder a ellas. El examen no se aplica a los EC2 que se crearon después de la ejecución de CloudFormation.

Si quiere instalar manualmente Azure Arc en las instancias de EC2 existentes y futuras, use la recomendación de Las instancias de EC2 deben estar conectadas a Azure Arc para identificar las instancias que no tienen instalado Azure Arc.

Habilite estas otras extensiones en los equipos conectados a Azure Arc:

- Microsoft Defender para punto de conexión

- Una solución de evaluación de vulnerabilidades (TVM o Qualys)

- El agente de Log Analytics en máquinas conectadas a Azure Arc o el agente de Azure Monitor.

Asegúrese de que el área de trabajo de Log Analytics seleccionada tiene instalada una solución de seguridad. El agente de Log Analytics y el agente de Azure Monitor están configurados actualmente en el nivel subscription. Todas sus cuentas de AWS y proyectos de GCP bajo la misma suscripción heredan la configuración de suscripción para el agente de Log Analytics y el agente de Azure Monitor.

Obtenga información sobre la supervisión de componentes para Defender for Cloud.

Nota:

Como el agente Log Analytics (también conocido como MMA) se retirará en Agosto de 2024, todas las características y funcionalidades de seguridad de Defender for Servers que actualmente dependen de él, incluidas las que se describen en esta página, estarán disponibles mediante la Integración con Microsoft Defender para puntos de conexión o el análisis sin agente, antes de la fecha de retirada. Para obtener más información sobre el mapa de ruta de cada una de las características que se basan actualmente en el agente de Log Analytics, consulte este anuncio.

Defender para servidores asigna etiquetas a los recursos de Azure ARC sobre las instancias ec2 para administrar el proceso de aprovisionamiento automático. Debe tener estas etiquetas correctamente asignadas a sus recursos para que Defender for Cloud pueda administrarlos: AccountId, Cloud, InstanceId y MDFCSecurityConnector.

Administración de la posición de seguridad en la nube de Defender

Si elige el plan CSPM de Microsoft Defender, necesitará:

- una suscripción de Microsoft Azure. Si no tiene una suscripción de Azure, puede registrarse para una evaluación gratuita.

- Debe haber habilitado Microsoft Defender for Cloud en la suscripción de Azure.

- Conecte sus máquinas que no son de Azure, sus cuentas de AWS.

- Para obtener acceso a todas las características disponibles en el plan de CSPM, el propietario de la suscripción debe habilitar el plan.

- Para habilitar las capacidades CIEM (Cloud Infrastructure Entitlement Management), la cuenta Entra ID utilizada para el proceso de incorporación debe tener el rol de directorio Administrador de aplicaciones o Administrador de aplicaciones en la nube para su inquilino (o derechos de administrador equivalentes para crear registros de aplicaciones). Este requisito solo es necesario durante el proceso de incorporación.

Obtenga más información acerca de cómo habilitar CSPM de Defender.

Conexión de una cuenta de AWS

Para conectar tu AWS a Defender for Cloud mediante un conector nativo:

Inicie sesión en Azure Portal.

Vaya a Defender for Cloud>Configuración del entorno.

Seleccione Agregar entorno>Amazon Web Services.

Escriba los detalles de la cuenta de AWS, incluida la ubicación donde almacena el recurso del conector.

La lista desplegable Regiones de AWS permite seleccionar las regiones a las que Defender for Cloud realiza llamadas API. Cada región que se deseleccione de la lista desplegable implica que Defender for Cloud no realizará llamadas API a esas regiones.

Seleccione un intervalo para examinar el entorno de AWS cada 4, 6, 12 o 24 horas.

Algunos recopiladores de datos se ejecutan con intervalos fijos de detección y no se ven afectados por configuraciones de intervalos personalizados. En la siguiente tabla se muestran los intervalos fijos de detección para cada recopilador de datos excluido:

Nombre del recopilador de datos Intervalo de detección EC2Instance

ECRImage

ECRRepository

RDSDBInstance

S3Bucket

S3BucketTags

S3Region

EKSCluster

EKSClusterName

EKSNodegroup

EKSNodegroupName

AutoScalingAutoScalingGroup1 hora EcsClusterArn

EcsService

EcsServiceArn

EcsTaskDefinition

EcsTaskDefinitionArn

EcsTaskDefinitionTags

AwsPolicyVersion

LocalPolicyVersion

AwsEntitiesForPolicy

LocalEntitiesForPolicy

BucketEncryption

BucketPolicy

S3PublicAccessBlockConfiguration

BucketVersioning

S3LifecycleConfiguration

BucketPolicyStatus

S3ReplicationConfiguration

S3AccessControlList

S3BucketLoggingConfig

PublicAccessBlockConfiguration12 horas

Nota:

(Opcional) Seleccione Cuenta de administración para crear un conector a una cuenta de administración. A continuación, se crean conectores para cada cuenta de miembro detectada en la cuenta de administración proporcionada. El aprovisionamiento automático también está habilitado para todas las cuentas recién incorporadas.

(Opcional) Use el menú desplegable regiones de AWS para seleccionar regiones de AWS específicas que se van a examinar. Todas las regiones se seleccionan de manera predeterminada.

Selección de planes de Defender

En esta sección del asistente, seleccionará los planes de Defender for Cloud que desea habilitar.

Seleccione Siguiente: Seleccionar planes.

La pestaña Seleccionar planes es donde puede elegir qué funcionalidades de Defender for Cloud habilitar para esta cuenta de AWS. Cada plan tiene sus propios requisitos de permisos y puede incurrir en cargos.

Importante

Para presentar el estado actual de sus recomendaciones, el plan de administración de la posición de seguridad en la nube de Microsoft Defender consulta las API de recursos de AWS varias veces al día. Estas llamadas API de solo lectura no conllevan ningún cargo, pero se registran en CloudTrail si ha habilitado un registro para eventos de lectura.

Como se explica en la documentación de AWS, no hay ningún cargo adicional por mantener una pista. Si exporta los datos fuera de AWS (por ejemplo, a un sistema SIEM externo), este mayor volumen de llamadas también podría aumentar los costes de ingesta. En tales casos, recomendamos filtrar las llamadas de solo lectura desde el rol de usuario o ARN de Defender for Cloud:

arn:aws:iam::[accountId]:role/CspmMonitorAws. (Este es el nombre de rol predeterminado. Confirme el nombre de rol configurado en su cuenta).De manera predeterminada, el plan Servidores está establecido en Activado. Esta configuración es necesaria para ampliar la cobertura de Defender para servidores a AWS EC2. Asegúrese de haber cumplido los Requisitos de red para Azure Arc.

Si lo desea, seleccione Configurar para editar la configuración según sea necesario.

Nota

Los respectivos servidores Azure Arc para instancias EC2 o máquinas virtuales GCP que ya no existen (y los respectivos servidores Azure Arc con un estado de Desconectado o Caducado) se eliminan después de 7 días. Este proceso elimina las entidades de Azure Arc irrelevantes para garantizar que solo se muestren los servidores de Azure Arc relacionados con las instancias existentes.

De manera predeterminada, el plan Contenedores está establecido en Activado. Esta configuración es necesaria para que Defender para contenedores proteja sus clústeres AWS EKS. Asegúrese de que ha cumplido los requisitos de red para el plan Defender para contenedores.

Nota:

Kubernetes habilitado para Azure Arc, las extensiones de Azure Arc para el sensor de Defender y Azure Policy para Kubernetes deben estar instalados. Utilice las recomendaciones dedicadas de Defender for Cloud para implementar las extensiones (y Azure Arc, si es necesario), como se explica en Proteger clústeres de Amazon Elastic Kubernetes Service.

Si lo desea, seleccione Configurar para editar la configuración según sea necesario. Si decide desactivar esta configuración, también se desactivará la función Detección de amenazas (plano de control). Más información sobre la disponibilidad de la característica.

De manera predeterminada, el plan Bases de datos está establecido en Activado. Esta configuración es necesaria para ampliar la cobertura de Defender for SQL a AWS EC2 y RDS Custom for SQL Server y bases de datos relacionales de código abierto en RDS.

(Opcional) Seleccione Configurar para editar la configuración según sea necesario. Se recomienda dejar la configuración predeterminada.

Seleccione Configurar acceso y seleccione lo siguiente:

a. Seleccione un tipo de implementación:

- Acceso predeterminado: permite que Defender for Cloud examine los recursos e incluya automáticamente funcionalidades futuras.

- Acceso de mínimo privilegio: concede a Defender for Cloud acceso únicamente a los permisos actuales necesarios para los planes seleccionados. Si selecciona los permisos con menos privilegios, recibirá notificaciones sobre cualquier función y permiso nuevos que sean necesarios para obtener una funcionalidad completa para el estado del conector.

b. Seleccione un método de implementación: AWS CloudFormation o Terraform.

Nota:

Si selecciona Cuenta de administración para crear un conector en una cuenta de administración, la pestaña de incorporación con Terraform no estará visible en la interfaz de usuario, pero todavía se podrá incorporar mediante Terraform de forma similar a lo que se trata en Incorporación del entorno de AWS/GCP a Microsoft Defender for Cloud con Terraform: Microsoft Community Hub.

Siga las instrucciones en pantalla del método de implementación seleccionado para completar las dependencias necesarias en AWS. Si va a incorporar una cuenta de administración, deberá ejecutar la plantilla de CloudFormation como Stack y como StackSet. Los conectores se crean para las cuentas de los miembros hasta 24 horas después de la incorporación.

Seleccione Next: Review and generate (Siguiente: Revisar y crear).

Seleccione Crear.

Defender for Cloud comienza inmediatamente a examinar los recursos de AWS. Las recomendaciones de seguridad aparecen a las pocas horas.

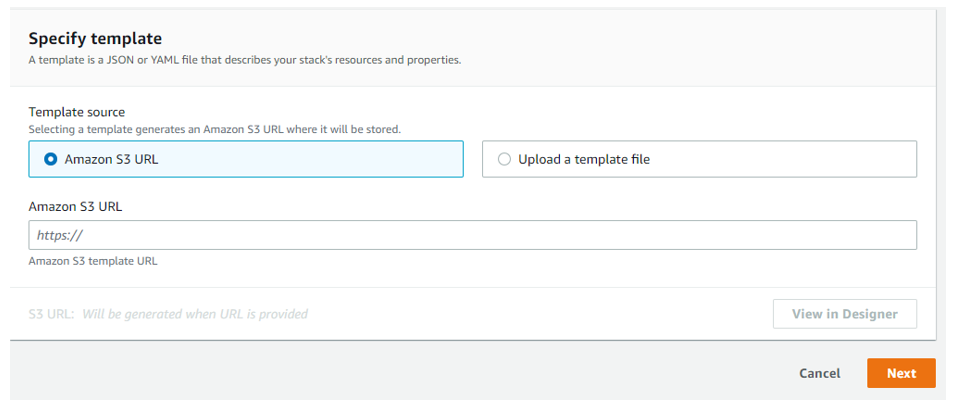

Implementación de una plantilla de CloudFormation en su cuenta de AWS

Como parte de la conexión de una cuenta de AWS a Microsoft Defender for Cloud, se implementa una plantilla de CloudFormation en la cuenta de AWS. Esta plantilla crea todos los recursos necesarios para la conexión.

Implemente la plantilla CloudFormation utilizando Stack (o StackSet si tiene una cuenta de administración). Al implementar la plantilla, el asistente de creación de Stack ofrece las siguientes opciones.

Dirección URL de Amazon S3: cargue la plantilla de CloudFormation descargada en su cubo de S3 con sus propias configuraciones de seguridad. Escriba la dirección URL del cubo S3 en el asistente para la implementación de AWS.

Cargar un archivo de plantilla: AWS crea automáticamente un cubo de S3 en el que se guarda la plantilla de CloudFormation. La automatización del cubo de S3 tiene una configuración incorrecta de seguridad que hace que aparezca la recomendación

S3 buckets should require requests to use Secure Socket Layer. Para corregir esta recomendación, aplique la directiva siguiente:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Nota:

Al ejecutar CloudFormation StackSets al incorporar una cuenta de administración de AWS, podría aparecer el siguiente mensaje de error:

You must enable organizations access to operate a service managed stack setEste error indica que no tiene habilitado el acceso de confianza para AWS Organizations.

Para corregir este mensaje de error, la página CloudFormation StackSets tiene un aviso con un botón que puede seleccionar para habilitar el acceso de confianza. Una vez habilitado el acceso de confianza, CloudFormation Stack debe ejecutarse de nuevo.

Supervisión de los recursos de AWS

La página de recomendaciones de seguridad en Defender for Cloud muestra sus recursos de AWS. Puede utilizar el filtro de entornos para disfrutar de las capacidades multicloud en Defender for Cloud.

Para ver todas las recomendaciones activas para sus recursos por tipo de recurso, utilice la página de inventario de activos en Defender for Cloud y filtre al tipo de recurso de AWS que le interese.

Integración con Microsoft Defender XDR

Al habilitar Defender for Cloud, las alertas de seguridad se integran automáticamente en el portal de Microsoft Defender.

La integración de Microsoft Defender for Cloud con Microsoft Defender XDR lleva tus entornos de nube a Microsoft Defender XDR. Ahora que las alertas y correlaciones en la nube de Defender for Cloud están integradas en Microsoft Defender XDR, los equipos de SOC pueden acceder a toda la información de seguridad desde una sola interfaz.

Obtenga más información sobre las alertas de Defender for Cloud en Microsoft Defender XDR.

Saber más

Consulte los siguientes blogs:

- Ignite 2021: novedades de Microsoft Defender for Cloud

- Administración de la posición de seguridad y protección del servidor para AWS y GCP

Limpieza de recursos

No es necesario limpiar ningún recurso para este artículo.

Pasos siguientes

Conectar su cuenta de AWS forma parte de la experiencia multicloud disponible en Microsoft Defender for Cloud:

- Asignación de acceso a los propietarios de cargas de trabajo.

- Proteja todos los recursos con Defender for Cloud.

- Configure sus máquinas locales y proyectos GCP.

- Obtenga respuestas a preguntas comunes sobre la incorporación de su cuenta de AWS.

- Solución de problemas de los conectores de varias nubes.