Asignación de acceso a los propietarios de cargas de trabajo

Al incorporar entornos de Amazon Web Service (AWS) o Google Cloud Platform (GCP), Defender for Cloud crea automáticamente un conector de seguridad como un recurso de Azure dentro de la suscripción conectada y el grupo de recursos. Defender for Cloud también crea el proveedor de identidades como rol de IAM necesario durante el proceso de incorporación.

Para asignar permisos a los usuarios en un conector específico por debajo del conector principal, debe determinar a qué cuentas de AWS o proyectos de GCP quiere que accedan los usuarios. Debe identificar los conectores de seguridad que corresponden a la cuenta de AWS o al proyecto de GCP al que desea asignar acceso a los usuarios.

Requisitos previos

Una cuenta de Azure. Si aún no tiene una cuenta de Azure, puede crear su cuenta gratuita de Azure hoy mismo.

Configuración de permisos en el conector de seguridad

Los permisos de los conectores de seguridad se administran mediante el control de acceso basado en rol (RBAC) de Azure. Puede asignar roles a usuarios, grupos y aplicaciones en un nivel de suscripción, grupo de recursos o recurso.

Inicie sesión en Azure Portal.

Vaya a Microsoft Defender for Cloud>Configuración del entorno.

Busque el conector de AWS o GCP correspondiente.

Asigne permisos a los propietarios de cargas de trabajo con todos los recursos o con la opción Azure Resource Graph en Azure Portal.

Busque y seleccione Todos los recursos.

Seleccione Administrar vista>Mostrar tipos ocultos.

Seleccione el filtro Tipos igual a todos.

Escriba

securityconnectoren el campo de valor y agregue una comprobación amicrosoft.security/securityconnectors.Seleccione Aplicar.

Seleccione el conector de recursos correspondiente.

Seleccione Control de acceso (IAM).

Seleccione Agregar>Agregar asignación de roles.

Seleccione el rol que quiera.

Seleccione Siguiente.

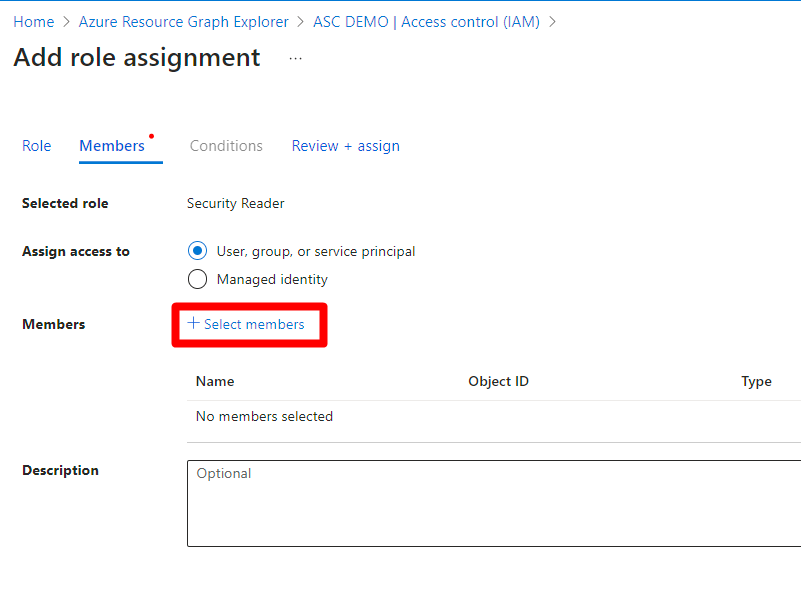

Seleccione + Seleccionar integrantes.

Busque y seleccione el usuario o grupo pertinentes.

Seleccione el botón Seleccionar.

Seleccione Siguiente.

Seleccione Revisar + asignar.

Revisa la información.

Seleccione Revisar y asignar.

Después de establecer el permiso para el conector de seguridad, los propietarios de cargas de trabajo podrán ver recomendaciones en Defender for Cloud para los recursos de AWS y GCP asociados al conector de seguridad.