Examen de máquinas sin agente

El examen de máquinas sin agente en Microsoft Defender for Cloud mejora la posición de seguridad de las máquinas conectadas a Defender for Cloud.

El examen sin agente no necesita ningún agente instalado ni conectividad de red y no afecta al rendimiento de la máquina. Examen de máquinas sin agente:

- Examina la configuración de detección y respuesta de puntos de conexión (EDR): examine los equipos para evaluar si están ejecutando una solución EDR y si la configuración es correcta si los equipos se integran con Microsoft Defender para punto de conexión. Más información

- Examina el inventario de software: examine su inventario de software con la Administración de vulnerabilidades de Microsoft Defender integrada.

- Examina en busca de vulnerabilidades: evalúe las máquinas en busca de vulnerabilidades usando la Administración de vulnerabilidades de Defender integrada.

- Busca secretos en máquinas: localice secretos en texto sin formato en su entorno de proceso con el examen de secretos sin agente.

- Examina en busca de malware: examina los equipos en busca de malware y virus usando Antivirus de Microsoft Defender.

- Examina las máquinas virtuales que se ejecutan como nodos de Kubernetes: la evaluación de vulnerabilidades y el examen de malware están disponibles para las máquinas virtuales que se ejecutan como nodos de Kubernetes cuando está habilitado el plan Defender para servidores Plan 2 o el plan Defender para contenedores. Disponible solo en nubes comerciales.

El análisis sin agente está disponible en los siguientes planes de Defender for Cloud:

- Administración de la posición de seguridad en la nube (CSPM) de Defender.

- Defender para servidores Plan 2.

- El examen de malware solo está disponible en Defender para servidores Plan 2.

- El análisis sin agente está disponible para máquinas virtuales de Azure, instancias de proceso de AWS EC2 y GCP conectadas a Defender for Cloud.

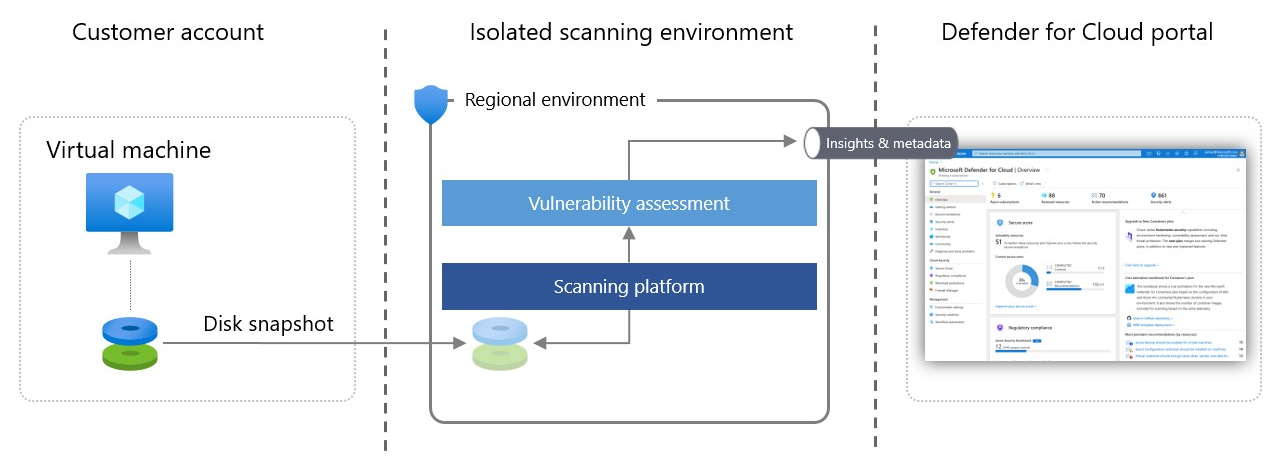

Arquitectura de examen sin agente

Este es el funcionamiento del análisis sin agente:

Defender for Cloud toma instantáneas de los discos de máquina virtual y realiza un análisis profundo y fuera de banda de la configuración del sistema operativo y del sistema de archivos almacenados en la instantánea.

- La instantánea copiada permanece en la misma región que la máquina virtual.

- El examen no afecta a la máquina virtual.

Después de que Defender for Cloud obtenga los metadatos necesarios del disco copiado, elimina inmediatamente la instantánea copiada del disco y envía los metadatos a los motores pertinentes de Microsoft para detectar brechas de configuración y amenazas potenciales. Por ejemplo, en la evaluación de vulnerabilidades, la administración de vulnerabilidades de Defender realiza el análisis.

Defender for Cloud muestra los resultados del examen, que consolida tanto los resultados basados en agentes como los que no lo son en la página de alertas de seguridad.

Defender for Cloud analiza los discos en un entorno de examen que es regional, volátil, aislado y altamente seguro. Las instantáneas de disco y los datos no relacionados con el examen no se almacenan más de lo necesario para recopilar los metadatos, normalmente unos minutos.

Permisos usados por el examen sin agente

Defender for Cloud usaba roles y permisos específicos para realizar exámenes sin agentes.

- En Azure, estos permisos se agregan automáticamente a las suscripciones al habilitar el examen sin agente.

- En AWS, estos permisos se agregan a la pila de CloudFormation en el conector de AWS.

- En GCP, estos permisos se agregan al script de incorporación en su conector GCP.

Permisos de Azure

El rol integrado Operador de examen de máquina virtual tiene permisos de solo lectura para los discos de máquina virtual que son necesarios para el proceso de la instantánea. La lista detallada de permisos es:

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

Cuando se habilita la cobertura de los discos cifrados de CMK, se usan permisos adicionales:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

Permisos de AWS

El rol VmScanner se asigna al analizador al habilitar el examen sin agente. Este rol tiene el conjunto de permisos mínimo para crear y limpiar instantáneas (con ámbito por etiqueta) y para comprobar el estado actual de la máquina virtual. Los permisos detallados son:

| Atributo | Value |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| Actions | ec2:DeleteSnapshot |

| Condiciones | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| Recursos | arn:aws:ec2:::snapshot/ |

| Efecto | Allow |

| Atributo | Value |

|---|---|

| SID | VmScannerAccess |

| Acciones | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CreateTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| Condiciones | None |

| Recursos | arn:aws:ec2:::instance/ arn:aws:ec2:::snapshot/ arn:aws:ec2:::volume/ |

| Efecto | Allow |

| Atributo | Value |

|---|---|

| SID | VmScannerVerificationAccess |

| Acciones | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| Condiciones | None |

| Recursos | * |

| Efecto | Allow |

| Atributo | Value |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| Actions | kms:CreateKey |

| Condiciones | None |

| Recursos | * |

| Efecto | Allow |

| Atributo | Value |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| Acciones | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| Condiciones | None |

| Recursos | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| Efecto | Allow |

| Atributo | Value |

|---|---|

| SID | VmScannerEncryptionKeyUsage |

| Acciones | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| Condiciones | None |

| Recursos | arn:aws:kms::${AWS::AccountId}: key/ |

| Efecto | Permitir |

Permisos de GCP

Durante la incorporación, se crea un nuevo rol personalizado con los permisos mínimos necesarios para obtener el estado de las instancias y crear instantáneas.

Además, se conceden permisos a un rol existente de GCP KMS para que sea compatible con el examen de discos cifrados con CMEK. Los roles son:

- roles/MDCAgentlessScanningRole concedido a la cuenta de servicio de Defender for Cloud con permisos: compute.disks.createSnapshot, compute.instances.get

- roles/cloudkms.cryptoKeyEncrypterDecrypter concedido al agente de servicio del motor de proceso de Defender for Cloud