Conexión de su proyecto de GCP a Microsoft Defender for Cloud

Las cargas de trabajo suelen abarcar varias plataformas en la nube. Los servicios de seguridad en la nube deben hacer lo mismo. Microsoft Defender for Cloud ayuda a proteger las cargas de trabajo en Google Cloud Platform (GCP), pero debe configurar la conexión entre ellas y Defender for Cloud.

Esta captura de pantalla muestra las cuentas de GCP que se muestran en el panel de información general de Defender for Cloud.

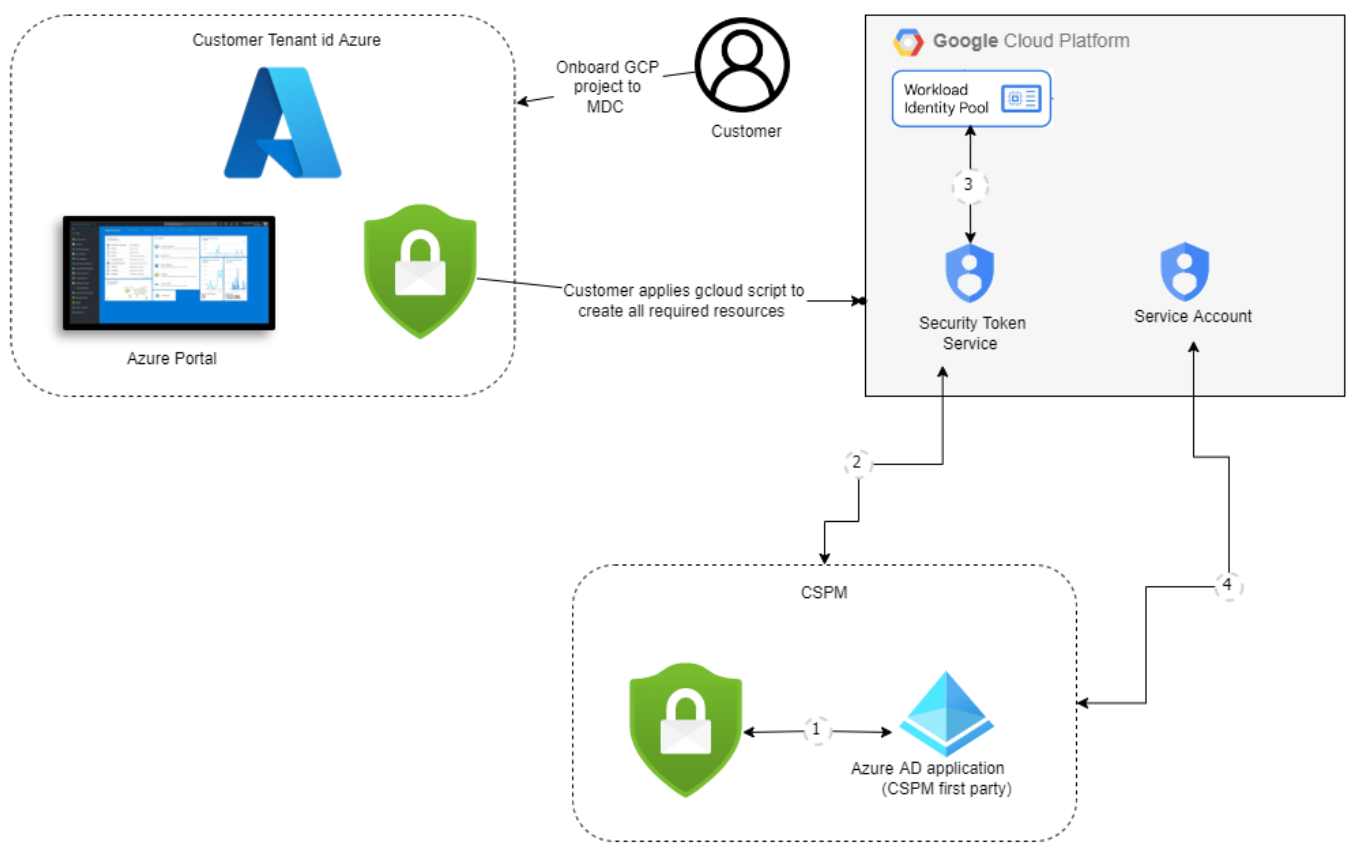

Diseño de la autorización de GCP

El proceso de autenticación entre Microsoft Defender for Cloud y GCP es un proceso de autenticación federada.

Al incorporarse a Defender for Cloud, la plantilla de GCloud se usa para crear los siguientes recursos como parte del proceso de autenticación:

Grupos y proveedores de identidades de carga de trabajo

Cuentas de servicio y enlaces de directivas

El proceso de autenticación funciona de la siguiente manera:

El servicio CSPM de Microsoft Defender for Cloud adquiere un token de Microsoft Entra. Microsoft Entra ID firma el token mediante el algoritmo RS256 y es válido durante 1 hora.

El token de Microsoft Entra se intercambia con el token STS de Google.

Google STS valida el token con el proveedor de identidades de carga de trabajo. El token de Microsoft Entra se envía al STS de Google que valida el token con el proveedor de identidades de carga de trabajo. A continuación, se produce la validación de la audiencia y se firma el token. A continuación, se devuelve un token STS de Google al servicio CSPM de Defender for Cloud.

El servicio CSPM de Defender for Cloud usa el token STS de Google para suplantar la cuenta de servicio. El CSPM de Defender for Cloud recibe las credenciales de la cuenta de servicio que se usan para examinar el proyecto.

Requisitos previos

Para completar los procedimientos de este artículo, necesita:

Una suscripción de Microsoft Azure. Si no tienes una suscripción de Azure, puedes registrarte para obtener una gratuita.

Configuración de Microsoft Defender for Cloud en su suscripción de Azure.

Acceso a un proyecto de GCP.

Permiso de nivel de colaborador para la suscripción de Azure pertinente.

Si CIEM se habilita como parte de Defender para CSPM, el usuario que habilite el conector también necesitará el rol de administrador de seguridad y el permiso Application.ReadWrite.All para el inquilino.

Puede obtener más información sobre los precios de Defender for Cloud en la página de precios.

Cuando conecte proyectos de GCP a suscripciones específicas de Azure, considere la jerarquía de recursos de Google Cloud y estas pautas:

- Puede conectar sus proyectos de GCP a Microsoft Defender for Cloud a nivel de proyecto.

- Puede conectar varios proyectos a una suscripción de Azure.

- Puede conectar varios proyectos a varias suscripciones de Azure.

Conexión del proyecto de GCP

Hay cuatro partes en el proceso de incorporación que tienen lugar al crear la conexión de seguridad entre el proyecto de GCP y Microsoft Defender for Cloud.

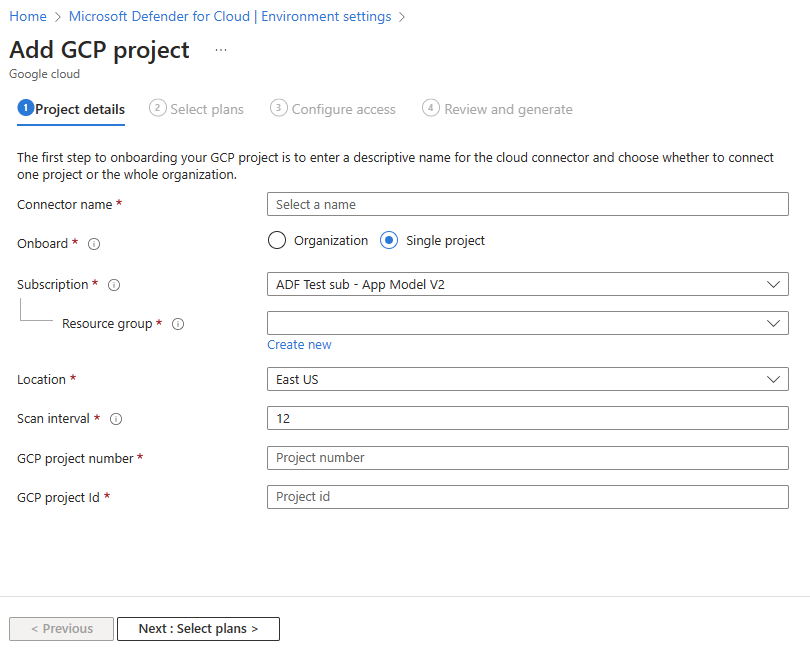

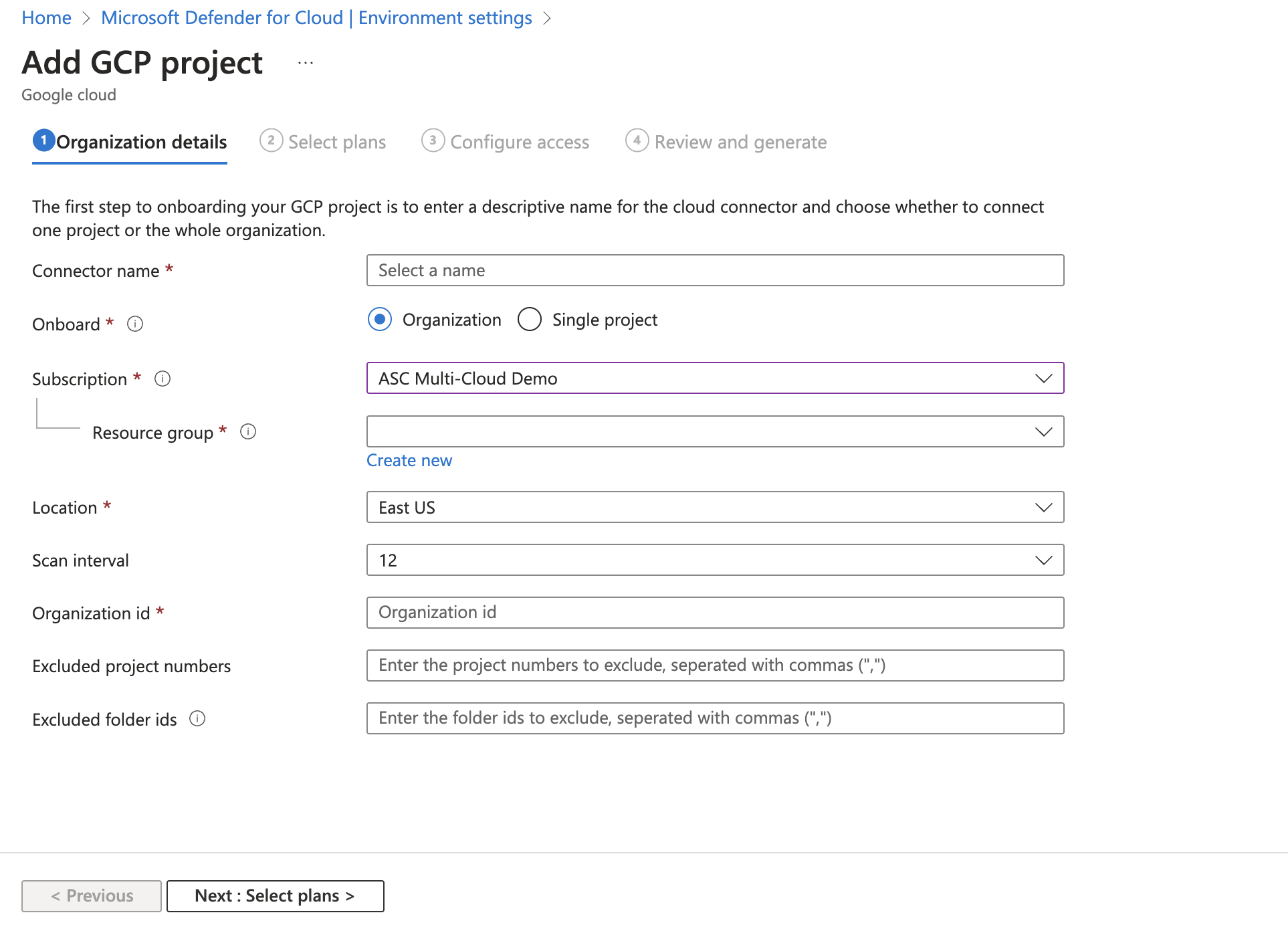

Detalles del proyecto

En la primera sección, debe agregar las propiedades básicas de la conexión entre el proyecto de GCP y Defender for Cloud.

Aquí asigna un nombre al conector y seleccionará una suscripción y un grupo de recursos que se usan para crear un recurso de plantilla de ARM denominado conector de seguridad. El conector de seguridad representa un recurso de configuración que contiene la configuración de los proyectos.

También selecciona una ubicación y agrega el id. de organización del proyecto.

También puede establecer un intervalo para analizar el entorno de GCP cada 4, 6, 12 o 24 horas.

Algunos recopiladores de datos se ejecutan con intervalos fijos de detección y no se ven afectados por configuraciones de intervalos personalizados. En la siguiente tabla se muestran los intervalos fijos de detección para cada recopilador de datos excluido:

| Nombre del recopilador de datos | Intervalo de detección |

|---|---|

| ComputeInstance ArtifactRegistryRepositoryPolicy ArtifactRegistryImage ContainerCluster ComputeInstanceGroup ComputeZonalInstanceGroupInstance ComputeRegionalInstanceGroupManager ComputeZonalInstanceGroupManager ComputeGlobalInstanceTemplate |

1 hora |

Al incorporar una organización, también puede optar por excluir números de proyecto e identificadores de carpeta.

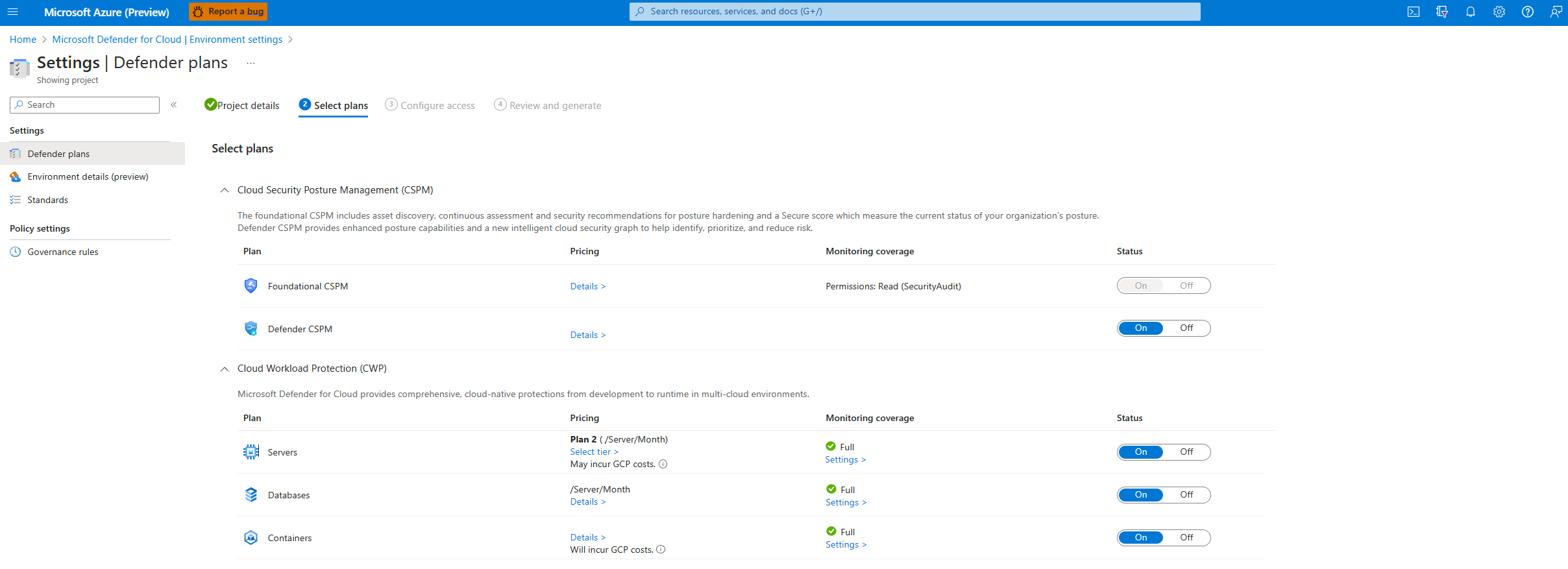

Selección de planes para el proyecto

Después de escribir los detalles de la organización, podrá seleccionar qué planes habilitar.

Desde aquí, puede decidir qué recursos desea proteger en función del valor de seguridad que desea recibir.

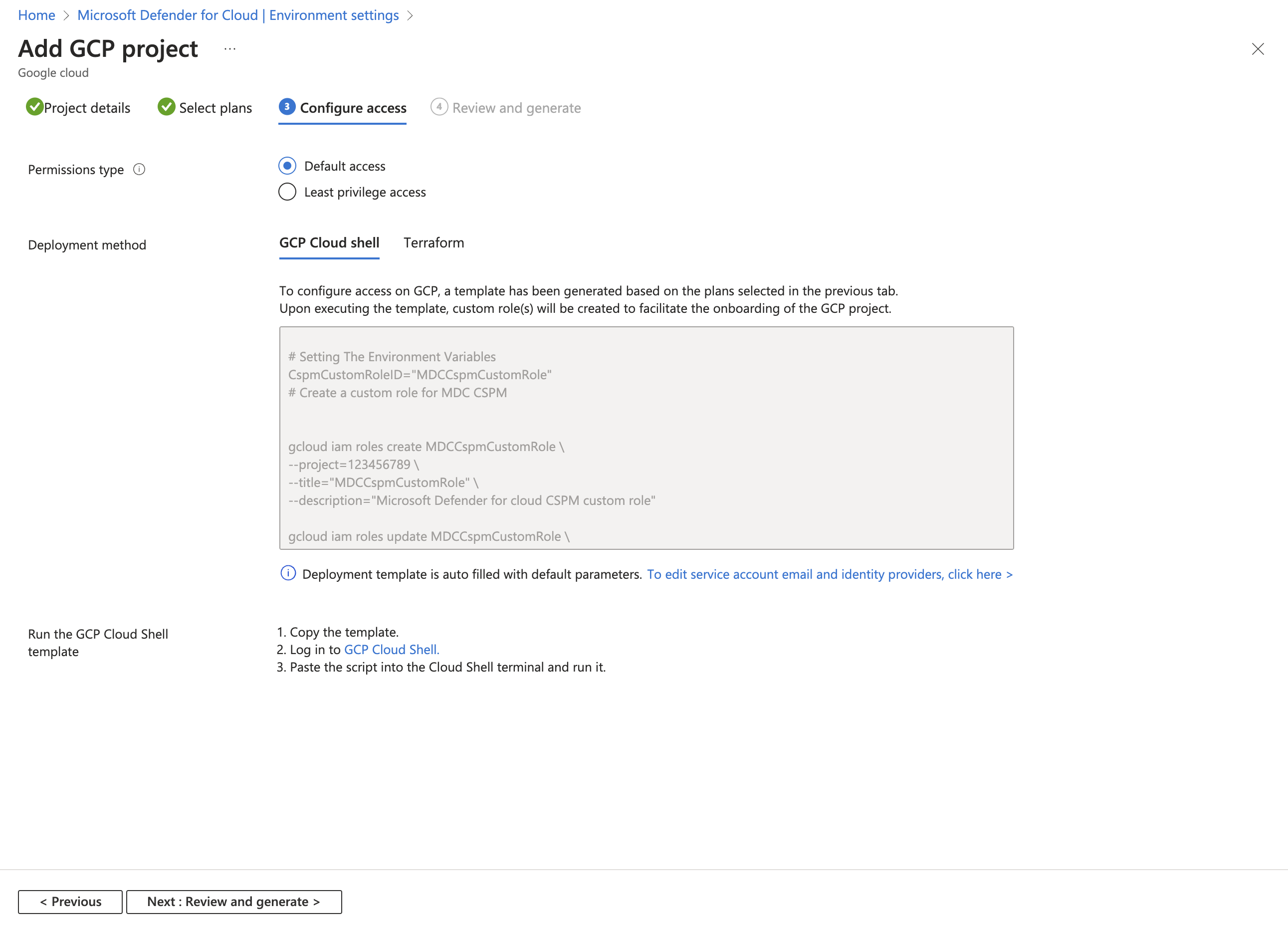

Configuración del acceso para el proyecto

Una vez que haya seleccionado los planes que quiere habilitar y los recursos que quiere proteger, tiene que configurar el acceso entre Defender for Cloud y el proyecto de GCP.

En este paso, accede al script de GCloud que debe ejecutarse en el proyecto de GCP que se va a incorporar. El script de GCloud se genera en función de los planes que seleccionó para incorporar.

El script de GCloud crea todos los recursos necesarios en el entorno de GCP para que Defender for Cloud pueda funcionar y proporcionar los siguientes valores de seguridad:

- Grupo de identidad de carga de trabajo

- Proveedor de identidades de carga de trabajo (por plan)

- Cuentas de servicio

- Enlaces de directiva de nivel de proyecto (la cuenta de servicio solo tiene acceso al proyecto específico)

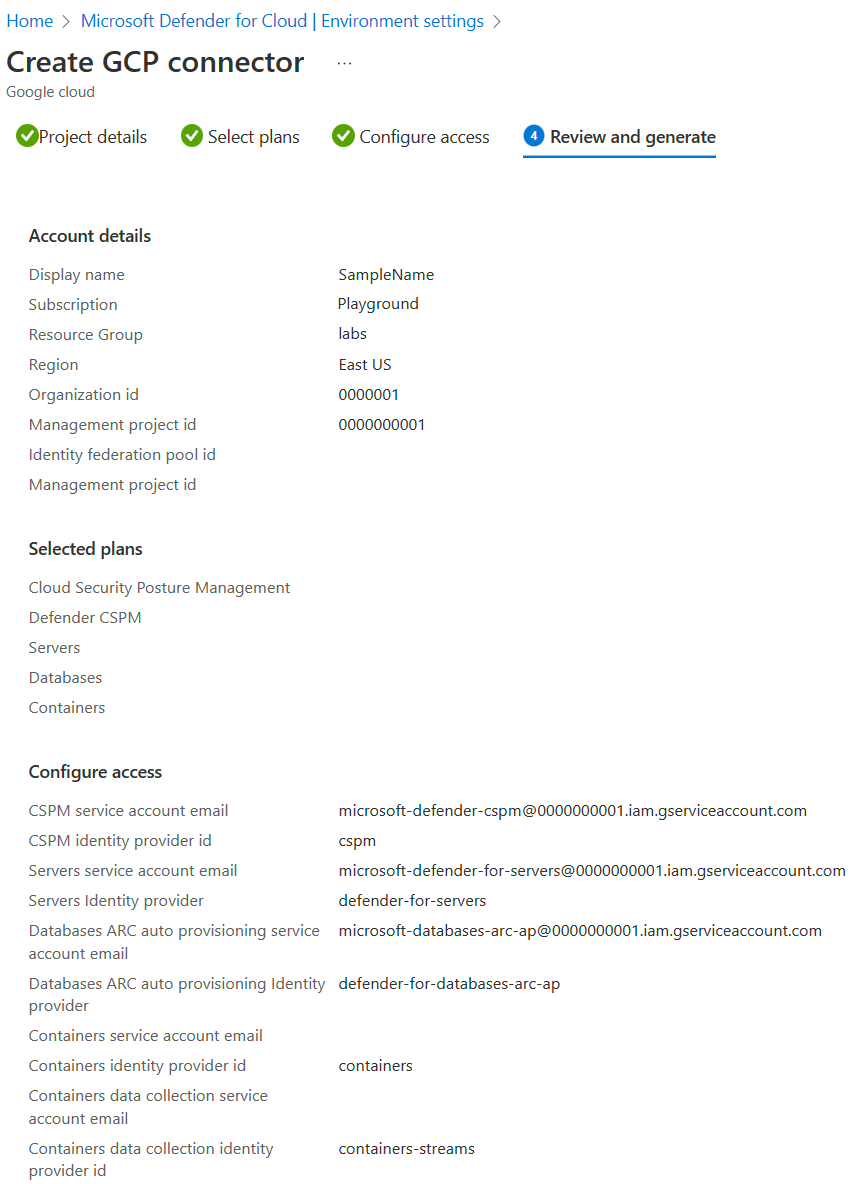

Revisión y generación del conector para el proyecto

El último paso para la incorporación es revisar todas las selecciones y crear el conector.

Nota:

Para descubrir los recursos de GCP y permitir el proceso de autenticación, se deben habilitar las API siguientes:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.com-

compute.googleapis.comSi no habilita estas API ahora, puede hacerlo durante el proceso de incorporación si ejecuta el script de GCloud.

Después de crear el conector, se inicia un análisis en su entorno de GCP. Aparecen nuevas recomendaciones en Defender for Cloud después de hasta 6 horas. Si habilitó el aprovisionamiento automático, Azure Arc y cualquier extensión habilitada se instalan automáticamente para cada recurso recién detectado.

Conexión de la organización de GCP

De forma similar a la incorporación de un único proyecto, al incorporar una organización de GCP, Defender for Cloud crea un conector de seguridad para cada proyecto de la organización (a menos que se excluyan proyectos específicos).

Detalles de la organización

En la primera sección, debe agregar las propiedades básicas de la conexión entre la organización de GCP y Defender for Cloud.

Aquí asignará un nombre al conector, seleccionará una suscripción y un grupo de recursos que se usan para crear un recurso de plantilla de ARM denominado conector de seguridad. El conector de seguridad representa un recurso de configuración que contiene la configuración de los proyectos.

También selecciona una ubicación y agrega el id. de organización del proyecto.

Al incorporar una organización, también puede optar por excluir números de proyecto e identificadores de carpeta.

Selección de planes para su organización

Después de escribir los detalles de la organización, podrá seleccionar qué planes habilitar.

Desde aquí, puede decidir qué recursos desea proteger en función del valor de seguridad que desea recibir.

Configuración del acceso para su organización

Una vez que haya seleccionado los planes que quiere habilitar y los recursos que quiere proteger, tiene que configurar el acceso entre Defender for Cloud y la organización de GCP.

Al incorporar una organización, hay una sección que incluye los detalles del proyecto de administración. De forma similar a otros proyectos de GCP, la organización también se considera un proyecto y Defender for Cloud lo usa para crear todos los recursos necesarios para conectar la organización a Defender for Cloud.

En la sección detalles del proyecto de administración tiene la opción de:

- Dedicar un proyecto de administración para Defender for Cloud para incluir en el script de GCloud.

- Proporcione los detalles de un proyecto existente que se usará como proyecto de administración con Defender for Cloud.

Debe decidir cuál es la mejor opción para la arquitectura de su organización. Se recomienda crear un proyecto dedicado para Defender for Cloud.

El script de GCloud se genera en función de los planes que seleccionó para incorporar. El script crea todos los recursos necesarios en el entorno de GCP para que Defender for Cloud pueda funcionar y proporcionar las siguientes ventajas de seguridad:

- Grupo de identidad de carga de trabajo

- Proveedor de identidades de carga de trabajo para cada plan

- Rol personalizado para conceder acceso a Defender for Cloud para detectar y obtener el proyecto en la organización incorporada

- Una cuenta de servicio para cada plan

- Una cuenta de servicio para el servicio de aprovisionamiento automático

- Enlaces de directiva del nivel de la organización para cada cuenta de servicio

- Habilitaciones de API en el nivel de proyecto de administración

Algunas de las API no están en uso directo con el proyecto de administración. En su lugar, las API se autentican a través de este proyecto y usan una de las API de otro proyecto. La API debe estar habilitada en el proyecto de administración.

Revisión y generación del conector para su organización

El último paso para la incorporación es revisar todas las selecciones y crear el conector.

Nota:

Para descubrir los recursos de GCP y permitir el proceso de autenticación, se deben habilitar las API siguientes:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.com-

compute.googleapis.comSi no habilita estas API ahora, puede hacerlo durante el proceso de incorporación si ejecuta el script de GCloud.

Después de crear el conector, se inicia un análisis en su entorno de GCP. Aparecen nuevas recomendaciones en Defender for Cloud después de hasta 6 horas. Si habilitó el aprovisionamiento automático, Azure Arc y cualquier extensión habilitada se instalan automáticamente para cada recurso recién detectado.

Opcional: configuración de planes seleccionados

De forma predeterminada, todos los planes están Activados. Puede deshabilitar los planes que no necesite.

Configurar el plan Defender para servidores

Microsoft Defender para servidores brinda detección de amenazas y defensas avanzadas a sus instancias de máquina virtual (VM) de GCP. Para tener una visibilidad completa del contenido de seguridad de Microsoft Defender para servidores, conecta tus instancias de VM de GCP a Azure Arc. Si elige el plan Microsoft Defender para servidores, necesita:

Microsoft Defender para servidores está habilitado en la suscripción. Obtenga información sobre cómo habilitar planes en Habilitación de las características de seguridad mejoradas.

Azure Arc para servidores instalado en las instancias de máquina virtual.

Se recomienda que use el proceso de aprovisionamiento automático para instalar Azure Arc en sus instancias de VM. El aprovisionamiento automático está habilitado de forma predeterminada en el proceso de incorporación y requiere permisos del Propietario en la suscripción. El proceso de aprovisionamiento automático de Azure Arc usa el agente OS Config en el extremo de GCP. Obtenga más información sobre la disponibilidad del agente OS Config en máquinas GCP.

El proceso de aprovisionamiento automático de Azure Arc usa el administrador de VM en GCP para aplicar directivas en sus VM a través del agente OS Config. Una VM que tiene un agente OS Config activo incurre en un costo según GCP. Para ver cómo este coste podría afectar su cuenta, consulte la documentación técnica de GCP.

Microsoft Defender for Servers no instala el agente OS Config en una máquina virtual que no lo tenga instalado. Sin embargo, Microsoft Defender para servidores permite la comunicación entre el agente de configuración del sistema operativo y el servicio de configuración del sistema operativo si el agente ya está instalado pero no se comunica con el servicio. Esta comunicación puede cambiar el agente OS Config de inactive a active y generar más costes.

Como alternativa, puede conectar manualmente sus instancias de VM a Azure Arc para servidores. Las instancias en proyectos con el plan de Defender para servidores habilitado que no están conectados a Azure Arc aparecen con la recomendación de que las instancias de VM de GCP deben estar conectadas a Azure Arc. Seleccione la opción Reparar en la recomendación para instalar Azure Arc en las máquinas seleccionadas.

Los respectivos servidores Azure Arc para máquinas virtuales GCP que ya no existen (y los respectivos servidores Azure Arc con un estado de Desconectado o Caducado) se eliminan después de 7 días. Este proceso elimina las entidades irrelevantes de Azure Arc para garantizar que solo se muestren los servidores de Azure Arc relacionados con las instancias existentes.

Asegúrese de cumplir con los requisitos de red para Azure Arc.

Habilite estas otras extensiones en las máquinas conectadas a Azure Arc:

- Microsoft Defender para punto de conexión

- Una solución de evaluación de vulnerabilidades (Administración de vulnerabilidades de Microsoft Defender o Qualys)

Defender para servidores asigna etiquetas a los recursos de GCP de Azure Arc para administrar el proceso de aprovisionamiento automático. Debe tener estas etiquetas asignadas correctamente a sus recursos para que Defender para servidores pueda administrar sus recursos: Cloud, InstanceName, MDFCSecurityConnector, MachineId, ProjectId, y ProjectNumber.

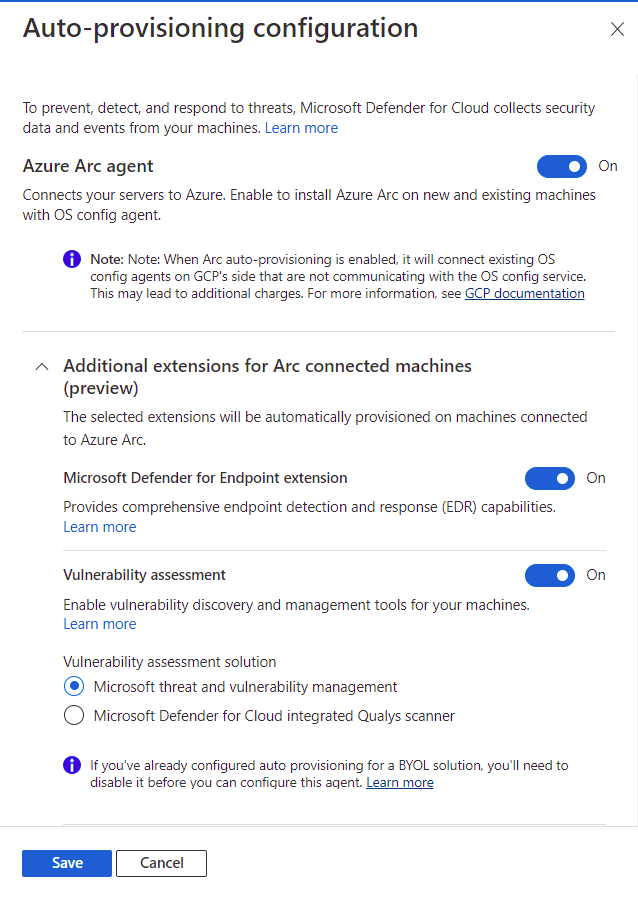

Para configurar el plan de Defender para servidores:

En la pestaña Seleccionar planes, seleccione Configurar.

En el panel de Configuración de aprovisionamiento automático, active o desactive los conmutadores, según sus necesidades.

Si el agente de Azure Arc está desactivado, debe seguir el proceso de instalación manual mencionado anteriormente.

Seleccione Guardar.

Continúe desde el paso 8 de las instrucciones de Conexión de proyectos de GCP.

Configuración del plan de Defender para bases de datos

Para tener una visibilidad completa del contenido de seguridad de Microsoft Defender para bases de datos, conecte sus instancias de VM de GCP a Azure Arc.

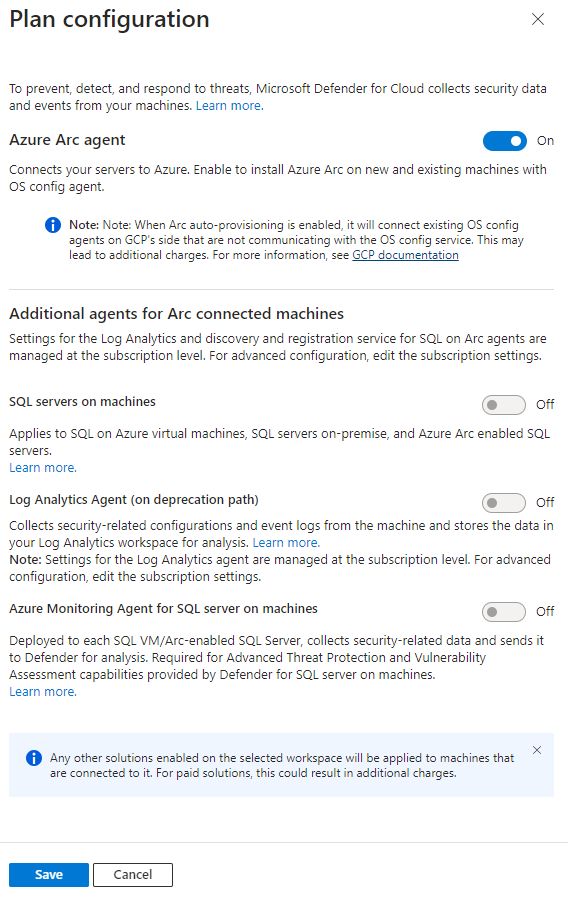

Para configurar el plan de Defender para bases de datos:

En la pestaña Seleccionar planes, en Bases de datos, seleccione Configuración.

En el panel de Configuración del plan, active o desactive los conmutadores, según sus necesidades.

Si la opción de Azure Arc está desactivada, debe seguir el proceso de instalación manual mencionado anteriormente.

Seleccione Guardar.

Continúe desde el paso 8 de las instrucciones de Conexión de proyectos de GCP.

Configurar el plan de Defender para contenedores

Microsoft Defender para contenedores brinda detección de amenazas y defensas avanzadas a sus clústeres estándar de Google Kubernetes Engine (GKE) de GCP. Para obtener todo el valor de seguridad de Defender para contenedores y proteger por completo los clústeres de GCP, asegúrese de cumplir con los siguientes requisitos.

Nota

- Si decide deshabilitar todas las opciones de configuración disponibles, no se implementarán agentes ni componentes en los clústeres. Más información sobre la disponibilidad de la característica.

- Cuando Defender para contenedores se implementa en GCP, se puede incurrir en costos externos, como costos de registro, costos de Pub/Sub y costos de salida.

Registros de auditoría de Kubernetes para Microsoft Defender for Cloud: habilitados de forma predeterminada. Esta configuración está disponible solo a nivel de proyecto de GCP. Esto proporciona una recopilación sin agente de los datos del registro de auditoría a través de Registros de nube de GCP en el back-end de Microsoft Defender for Cloud para su posterior análisis. Defender para contenedores requiere registros de auditoría del plano de control para proporcionar protección contra amenazas en tiempo de ejecución. Para enviar registros de auditoría de Kubernetes a Microsoft Defender, cambie la configuración a Activado.

Nota:

Si decide deshabilitar esta configuración, se deshabilitará la característica

Threat detection (control plane). Más información sobre la disponibilidad de las características.Aprovisionamiento automático del sensor de Defender para Azure Arc y Aprovisionamiento automático de la extensión de Azure Policy para Azure Arc: habilitado de forma predeterminada. Puede instalar Kubernetes habilitado para Azure Arc y sus extensiones en los clústeres de GKE de tres maneras:

- Habilite el aprovisionamiento automático de Defender para contenedores a nivel de proyecto, como se explica en las instrucciones de esta sección. Se recomienda este método.

- Use las recomendaciones de Defender for Cloud para la instalación por clúster. Aparecen en la página de recomendaciones de Microsoft Defender for Cloud. Más información sobre cómo implementar la solución en clústeres específicos.

- Instale manualmente Kubernetes habilitados para Arc y extensiones.

La detección sin agente para Kubernetesproporciona una detección basada en API de los clústeres de Kubernetes. Para habilitar la característica de detección sin agente para Kubernetes, cambie la configuración a Activado.

La valoración de vulnerabilidades de contenedor sin agente proporciona administración de vulnerabilidades para las imágenes almacenadas en Google Container Registry (GCR) y Google Artifact Registry (GAR) y la ejecución de imágenes en los clústeres de GKE. Para habilitar la característica de evaluación de vulnerabilidades de contenedor sin agente, cambie la configuración a Activado.

Para configurar el plan de Defender para contenedores:

Sia los pasos para conectar su proyecto de GCP.

En la pestaña Seleccionar planes, seleccione Configurar. A continuación, en el panel de Configuración de Defender para contenedores, cambie las opciones a Activado.

Seleccione Guardar.

Continúe desde el paso 8 de las instrucciones de Conexión de proyectos de GCP.

Configuración del plan de CSPM de Defender

Si elige el plan CSPM de Microsoft Defender, necesitará:

- Una suscripción de Microsoft Azure. Si no tiene una suscripción de Azure, puede registrarse para una evaluación gratuita.

- Debe haber habilitado Microsoft Defender for Cloud en la suscripción de Azure.

- Para obtener acceso a todas las características disponibles en el plan de CSPM, el propietario de la suscripción debe habilitar el plan.

- Para habilitar las capacidades CIEM (Cloud Infrastructure Entitlement Management), la cuenta Entra ID utilizada para el proceso de incorporación debe tener el rol de directorio Administrador de aplicaciones o Administrador de aplicaciones en la nube para su inquilino (o derechos de administrador equivalentes para crear registros de aplicaciones). Este requisito solo es necesario durante el proceso de incorporación.

Obtenga más información acerca de cómo habilitar CSPM de Defender.

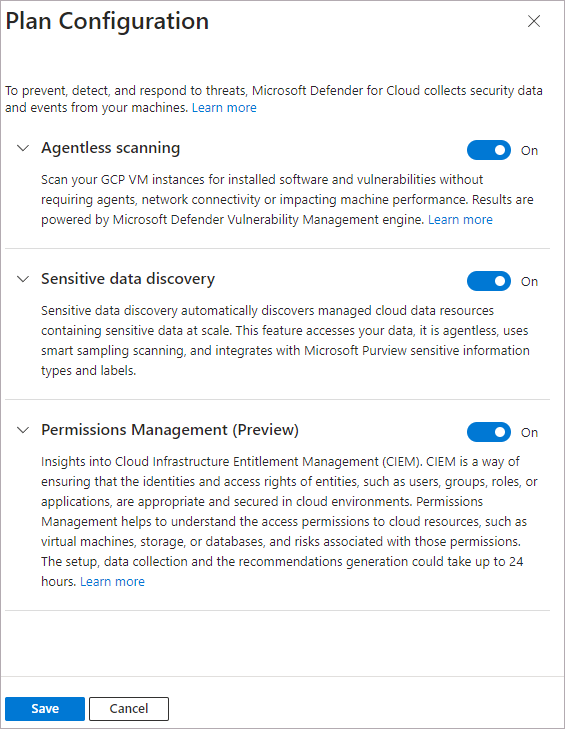

Configuración del plan de CSPM de Defender:

Sia los pasos para conectar su proyecto de GCP.

En la pestaña Seleccionar planes, seleccione Configurar.

En el panel Configuración del plan, active las alternancias en Activado o Desactivado. Para obtener el valor completo de CSPM de Defender, se recomienda activar todas las alternancias para Activado.

Seleccione Guardar.

Continúe desde el paso 8 de las instrucciones de Conexión de proyectos de GCP.

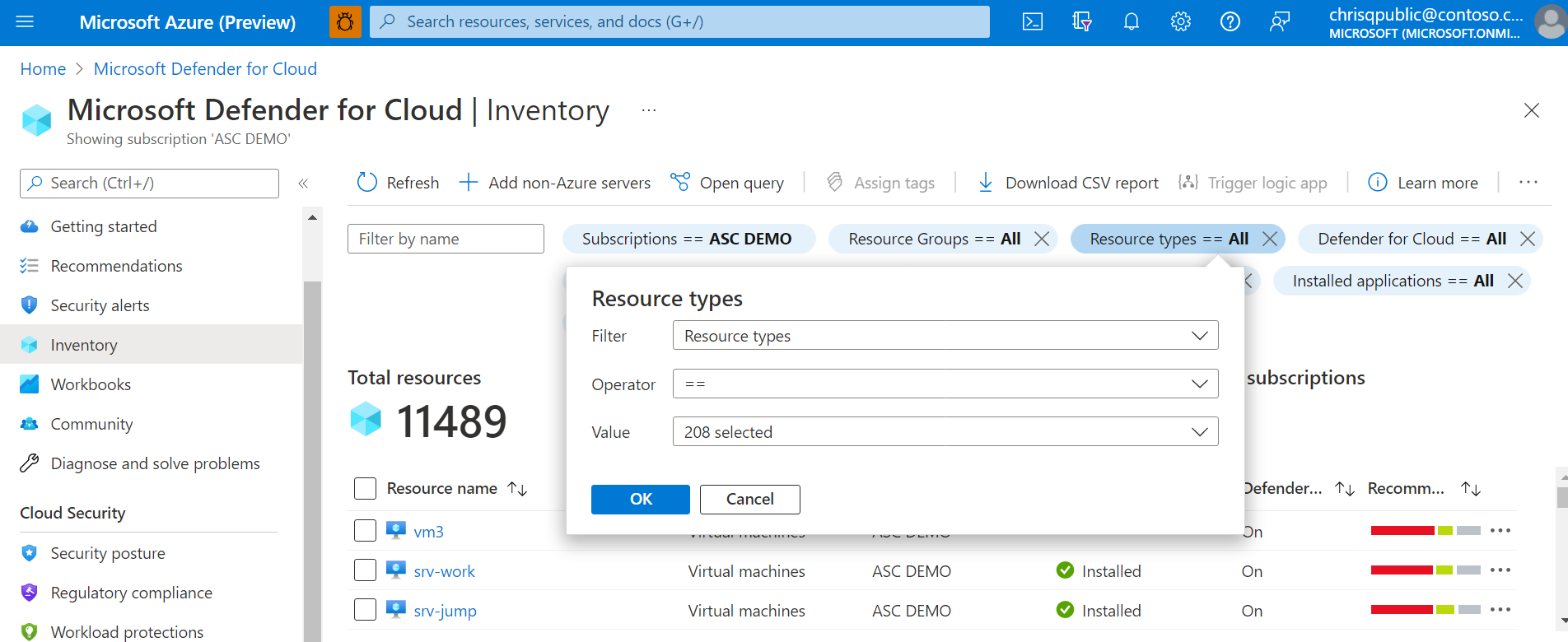

Supervisión de los recursos de GCP

La página de recomendaciones de seguridad en Defender for Cloud muestra sus recursos de GCP junto con sus recursos de Azure y AWS para una verdadera vista multinube.

Para ver todas las recomendaciones activas para sus recursos por tipo de recurso, use la página de inventario de recursos en Defender for Cloud y filtre por el tipo de recurso de GCP que le interese.

Nota:

Como el agente Log Analytics (también conocido como MMA) se retirará en Agosto de 2024, todas las características y funcionalidades de seguridad de Defender for Servers que actualmente dependen de él, incluidas las que se describen en esta página, estarán disponibles mediante la Integración con Microsoft Defender para puntos de conexión o el análisis sin agente, antes de la fecha de retirada. Para obtener más información sobre el mapa de ruta de cada una de las características que se basan actualmente en el agente de Log Analytics, consulte este anuncio.

Integración con Microsoft Defender XDR

Al habilitar Defender for Cloud, las alertas de Defender for Cloud se integran automáticamente en el portal de Microsoft Defender.

La integración de Microsoft Defender for Cloud con Microsoft Defender XDR lleva tus entornos de nube a Microsoft Defender XDR. Ahora que las alertas y correlaciones en la nube de Defender for Cloud están integradas en Microsoft Defender XDR, los equipos de SOC pueden acceder a toda la información de seguridad desde una sola interfaz.

Obtenga más información sobre las alertas de Defender for Cloud en Microsoft Defender XDR.

Pasos siguientes

La conexión del proyecto de GCP forma parte de la experiencia multinube disponible en Microsoft Defender for Cloud:

- Asignación de acceso a los propietarios de cargas de trabajo.

- Proteja todos los recursos con Defender for Cloud.

- Configure sus máquinas locales y cuentas de AWS.

- Solución de problemas de los conectores de varias nubes.

- Obtenga respuestas a preguntas comunes sobre cómo conectar su proyecto de GCP.