Habilitación de Microsoft Defender para servidores SQL en máquinas

Los servidores de Defender para SQL en máquinas protege los servidores SQL Server hospedados en Azure Virtual Machines, entornos locales y servidores SQL habilitados para Azure Arc. Los servidores de Defender para SQL en máquinas proporciona una experiencia unificada de administración de seguridad para servidores SQL Server.

Requisitos previos

Antes de implementar AMA con Defender for Cloud, asegúrese de cumplir con los siguientes requisitos previos:

Asegúrese de que las máquinas multinube y locales tengan instalado Azure Arc.

- Máquinas AWS y GCP

- Incorpore el conector de AWS y aprovisione automáticamente Azure Arc.

- Incorpore el conector de GCP y aprovisione automáticamente Azure Arc.

- Máquinas locales

- Máquinas AWS y GCP

Asegúrese de que los planes de Defender que desea que el agente de Azure Monitor admita estén habilitados:

Para servidores SQL server multinube:

Conexión de su proyecto de GCP a Microsoft Defender for Cloud

Nota:

Es necesario habilitar la protección de bases de datos para los servidores SQL multinube mediante el conector de AWS o el conector de GCP.

Habilitación de Defender para SQL en máquinas que no son de Azure mediante el agente AMA

Requisitos previos para habilitar Defender para SQL en máquinas que no son de Azure

Una suscripción a Azure activa.

Permisos de propietario de la suscripción en la suscripción en la que desea asignar la directiva.

SQL Server en los requisitos previos de las máquinas:

- Permisos: el usuario de Windows que opera con SQL Server debe tener el rol administrador del sistema en la base de datos.

-

Extensiones: se deben agregar las siguientes extensiones a la lista de permitidos:

- Defender para SQL (IaaS y Arc):

- Publicador: Microsoft.Azure.AzureDefenderForSQL

- Tipo: AdvancedThreatProtection.Windows

- Extensión IaaS de SQL (IaaS):

- Publicador: Microsoft.SqlServer.Management

- Tipo: SqlIaaSAgent

- Extensión IaaS de SQL (Arc):

- Publicador: Microsoft.AzureData

- Tipo: WindowsAgent.SqlServer

- Extensión AMA (IaaS y Arc):

- Publicador: Microsoft.Azure.Monitor

- Tipo: AzureMonitorWindowsAgent

- Defender para SQL (IaaS y Arc):

Convenciones de nomenclatura en la lista de permitidos de la "directiva Denegar"

Defender para SQL usa la siguiente convención de nomenclatura al crear nuestros recursos:

- Regla de recopilación de datos:

MicrosoftDefenderForSQL--dcr - DCRA:

/Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - Grupos de recursos:

DefaultResourceGroup- - Área de trabajo de Log Analytics:

D4SQL--

- Regla de recopilación de datos:

Defender para SQL usa MicrosoftDefenderForSQL como etiqueta de base de datos createdBy.

Pasos para habilitar Defender para SQL en máquinas que no son de Azure

Conexión de SQL Server a Azure Arc. Para obtener más información sobre los sistemas operativos compatibles, la configuración de conectividad y los permisos necesarios, consulte la siguiente documentación:

Una vez instalado Azure Arc, la extensión de Azure para SQL Server se instala automáticamente en el servidor de bases de datos. Para obtener más información, consulte Administración de la conexión automática para SQL Server habilitado por Azure Arc.

Habilitación de Defender para SQL

Inicie sesión en Azure Portal.

Busque y seleccione Microsoft Defender for Cloud.

En el menú de Defender for Cloud, seleccione Environment Settings.

Seleccione la suscripción correspondiente.

En la página de planes de Defender, busque el plan Bases de datos y elija Seleccionar tipos.

En la ventana Selección de tipos de recursos, cambie el plan de los servidores SQL Server de los equipos a Activado.

Seleccione Continuar.

Seleccione Guardar.

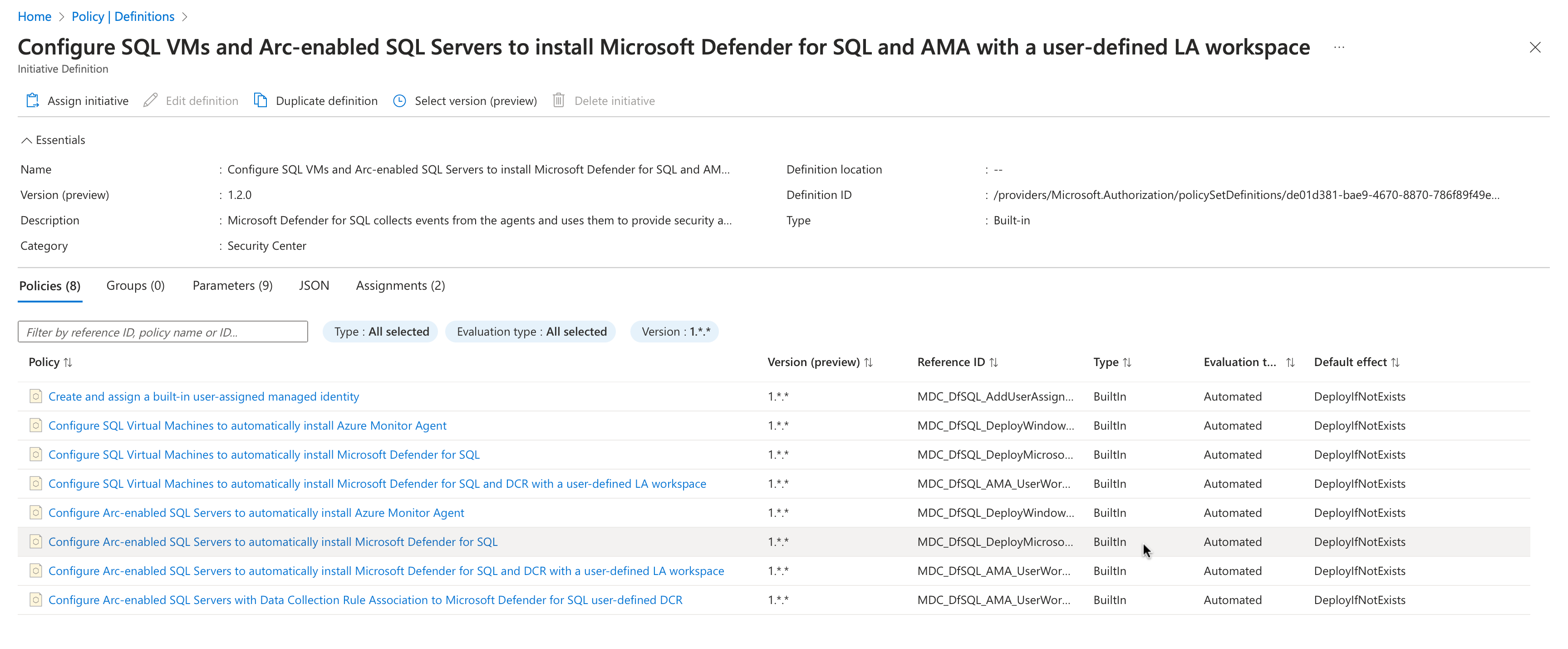

Una vez habilitada, use una de las siguientes iniciativas de directiva:

- Configure máquinas virtuales SQL y servidores SQL habilitados para Arc para instalar Microsoft Defender para SQL y AMA con un área de trabajo de Log Analytics para un área de trabajo de Log Analytics predeterminada. Esto creará grupos de recursos con reglas de recopilación de datos y un área de trabajo de Log Analytics predeterminada. Para obtener más información sobre el área de trabajo de Log Analytics, consulte Introducción al área de trabajo de Log Analytics.

- Configuración de máquinas virtuales de SQL y servidores SQL Server habilitados para Arc a fin de instalar Microsoft Defender para SQL y AMA con un área de trabajo de Log Analytics definida por el usuario. Esto creará un grupo de recursos con reglas de recopilación de datos y un área de trabajo de Log Analytics personalizada en la región predefinida. Durante este proceso, instale el agente de supervisión de Azure. Para más información sobre las opciones para instalar el agente AMA, consulte Requisitos previos del agente de Azure Monitor.

Para completar el proceso de instalación, reinicie el servidor SQL Server (instancia) para las versiones 2017 y anteriores.

Habilitación de Defender para SQL en máquinas virtuales de Azure mediante el agente AMA

Requisitos previos para habilitar Defender para SQL en máquinas virtuales de Azure

- Una suscripción a Azure activa.

- Permisos de propietario de la suscripción en la suscripción en la que desea asignar la directiva.

- SQL Server en los requisitos previos de las máquinas:

- Permisos: el usuario de Windows que opera con SQL Server debe tener el rol administrador del sistema en la base de datos.

-

Extensiones: se deben agregar las siguientes extensiones a la lista de permitidos:

- Defender para SQL (IaaS y Arc):

- Publicador: Microsoft.Azure.AzureDefenderForSQL

- Tipo: AdvancedThreatProtection.Windows

- Extensión IaaS de SQL (IaaS):

- Publicador: Microsoft.SqlServer.Management

- Tipo: SqlIaaSAgent

- Extensión IaaS de SQL (Arc):

- Publicador: Microsoft.AzureData

- Tipo: WindowsAgent.SqlServer

- Extensión AMA (IaaS y Arc):

- Publicador: Microsoft.Azure.Monitor

- Tipo: AzureMonitorWindowsAgent

- Defender para SQL (IaaS y Arc):

- Dado que estamos creando un grupo de recursos en este de EE. UU., como parte del proceso de habilitación del aprovisionamiento automático, esta región debe permitirse o Defender para SQL no puede completar el proceso de instalación correctamente.

Pasos para habilitar Defender para SQL en máquinas virtuales de Azure

Inicie sesión en Azure Portal.

Busque y seleccione Microsoft Defender for Cloud.

En el menú de Defender for Cloud, seleccione Environment Settings.

Seleccione la suscripción correspondiente.

En la página de planes de Defender, busque el plan Bases de datos y elija Seleccionar tipos.

En la ventana Selección de tipos de recursos, cambie el plan de los servidores SQL Server de los equipos a Activado.

Seleccione Continuar.

Seleccione Guardar.

Una vez habilitada, use una de las siguientes iniciativas de directiva:

- Configure máquinas virtuales SQL y servidores SQL habilitados para Arc para instalar Microsoft Defender para SQL y AMA con un área de trabajo de Log Analytics para un área de trabajo de Log Analytics predeterminada. Esto creará un grupo de recursos en Este de EE. UU. y la identidad administrada. Para más información sobre el uso de la identidad administrada, consulte Ejemplos de plantillas de Resource Manager para agentes en Azure Monitor. También se creará un grupo de recursos que incluirá reglas de recopilación de datos y un área de trabajo de Log Analytics predeterminada. Todos los recursos se consolidan en este único grupo de recursos. La regla de recopilación de datos y el área de trabajo de Log Analytics se crean para alinearse con la región de la máquina virtual (VM).

- Configuración de máquinas virtuales de SQL y servidores SQL Server habilitados para Arc a fin de instalar Microsoft Defender para SQL y AMA con un área de trabajo de Log Analytics definida por el usuario. Esto creará un grupo de recursos en Este de EE. UU. y la identidad administrada. Para más información sobre el uso de la identidad administrada, consulte Ejemplos de plantillas de Resource Manager para agentes en Azure Monitor. También se crea un grupo de recursos con DCR y un área de trabajo de Log Analytics personalizada en la región predefinida.

Para completar el proceso de instalación, reinicie el servidor SQL Server (instancia) para las versiones 2017 y anteriores.

Contenido relacionado

Para obtener más información, vea estos recursos:

- Cómo Microsoft Defender para Azure SQL puede proteger servidores SQL en cualquier lugar.

- Alertas de seguridad para SQL Database y Azure Synapse Analytics

- Consulte las preguntas frecuentes sobre Defender para bases de datos.