Requisitos previos del agente de Connected Machine

En este artículo se describen los requisitos básicos para instalar el agente de Connected Machine para incorporar un servidor físico o una máquina virtual a servidores habilitados para Azure Arc. Algunos métodos de incorporación pueden tener más requisitos.

Entornos admitidos

Los servidores habilitados para Azure Arc admiten la instalación del agente de Connected Machine en servidores físicos y máquinas virtuales alojadas fuera de Azure, incluso en plataformas como:

- VMware (Azure VMware Solution incluido)

- Azure Stack HCI

- Otro entornos de nube

No debe instalar Azure Arc en máquinas virtuales hospedadas en Azure, Azure Stack Hub o Azure Stack Edge, ya que ya tienen funcionalidades similares. Sin embargo, puede usar una máquina virtual de Azure para simular un entorno local solo con fines de prueba.

Tenga cuidado adicional al usar Azure Arc en sistemas que son:

- Clonado

- Restaurado a partir de la copia de seguridad como segunda instancia del servidor

- Usado para crear una "imagen dorada" a partir de la cual se crean otras máquinas virtuales

Si dos agentes usan el mismo identificador de origen, encontrará comportamientos incoherentes cuando ambos agentes intenten actuar como un recurso de Azure. El procedimiento recomendado para estas situaciones es usar una herramienta de automatización o un script para incorporar el servidor a Azure Arc después de su clonado, restaurado desde la copia de seguridad o creado a partir de una imagen dorada. Para obtener más información sobre la clonación de máquinas que se van a usar como servidores habilitados para Arc, consulte Directrices de clonación.

Nota:

Para más información sobre el uso de servidores habilitados para Azure Arc en entornos de VMware, consulte las preguntas más frecuentes sobre VMware.

Sistemas operativos admitidos

Azure Arc es compatible con los sistemas operativos de Windows y Linux que se indican en la tabla. La arquitectura x86-64 (64 bits) es totalmente compatible, mientras que solo algunas características son compatibles con Arm64, como se indica en la tabla. El agente de Azure Connected Machine no se ejecuta en arquitecturas de 32 bits.

| Sistema operativo | Versión | x86-64 | ARM64 | Notas |

|---|---|---|---|---|

| AlmaLinux | 8 | ✅ | ✅ | |

| AlmaLinux | 9 | ✅ | ❌ | |

| Amazon Linux | 2 | ✅ | ✅ | |

| Amazon Linux | 2023 | ✅ | ✅ | consulte compatibilidad con la arquitectura ARM64 |

| Azure Linux (CBL-Mariner) | 1.0 | ⚠️ | ❌ | Compatibilidad limitada, consulte Sistemas operativos de soporte limitado |

| Azure Linux (CBL-Mariner) | 2.0 | ✅ | ✅ | |

| Azure Linux (CBL-Mariner) | 3,0 | ✅ | ❌ | |

| Azure Stack HCI | ||||

| CentOS | 7 | ⚠️ | ❌ | Compatibilidad limitada, consulte Sistemas operativos de soporte limitado |

| CentOS | 8 | ⚠️ | ❌ | Compatibilidad limitada, consulte Sistemas operativos de soporte limitado |

| Debian | 10 | ⚠️ | ❌ | Compatibilidad limitada, consulte Sistemas operativos de soporte limitado |

| Debian | 11 | ✅ | ❌ | |

| Debian | 12 | ✅ | ❌ | |

| Oracle Linux | 7 | ✅ | ❌ | |

| Oracle Linux | 8 | ✅ | ❌ | |

| Oracle Linux | 9 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 7 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 8 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 9 | ✅ | ❌ | |

| Rocky Linux | 8 | ✅ | ❌ | |

| Rocky Linux | 9 | ✅ | ❌ | |

| SUSE Linux Enterprise Server (SLES) | 12 SP3-SP5 | ✅ | ❌ | |

| SUSE Linux Enterprise Server (SLES) | 15 | ✅ | ✅ | consulte compatibilidad con la arquitectura ARM64 |

| Ubuntu | 16.04 | ⚠️ | ❌ | Compatibilidad limitada, consulte Sistemas operativos de soporte limitado |

| Ubuntu | 18,04 | ✅ | ❌ | |

| Ubuntu | 20.04 | ✅ | ✅ | |

| Ubuntu | 22.04 | ✅ | ✅ | |

| Ubuntu | 24.04 | ✅ | ✅ | |

| Cliente Windows | 10 | ✅ | ❌ | consulte Guía del sistema operativo cliente |

| Cliente Windows | 11 | ✅ | ❌ | consulte Guía del sistema operativo cliente |

| Windows IoT Enterprise | 10 (22H2) | ✅ | ❌ | consulte Guía del sistema operativo cliente |

| Windows IoT Enterprise | 11 | ✅ | ❌ | consulte Guía del sistema operativo cliente |

| Windows IoT Enterprise LTSC | 10 (2021) | ✅ | ❌ | consulte Guía del sistema operativo cliente |

| Windows IoT Enterprise LTSC | 11 (2024) | ✅ | ❌ | consulte Guía del sistema operativo cliente |

| Windows Server | 2008 R2 SP1 | ⚠️ | ❌ | Compatibilidad limitada, consulte Sistemas operativos de soporte limitado |

| Windows Server | 2012 | ✅ | ❌ | |

| Windows Server | 2012 R2 | ✅ | ❌ | |

| Windows Server | 2016 | ✅ | ❌ | |

| Windows Server | 2019 | ✅ | ❌ | |

| Windows Server | 2022 | ✅ | ❌ |

En el caso de Windows Server, se admiten las experiencias de Escritorio y Server Core. Las ediciones de Azure se admiten en Azure Stack HCI.

El agente de Azure Connected Machine no se prueba en los sistemas operativos protegidos por el Centro de pruebas de seguridad de la información (CIS).

Compatibilidad con la arquitectura Arm64

No todas las características, las extensiones de máquina virtual y los servicios se admiten en Arm64 en este momento. Para más información sobre la compatibilidad de Arm64 o para comprobar si se admiten otros servicios, consulte la documentación del servicio que desea usar. A continuación se indican algunas características que se sabe que son compatibles con Arm64:

- RunCommand

- CustomScriptExtension

- Agente de Azure Monitor

Nota:

La configuración de la máquina no es compatible con Arm64 en este momento.

Sistemas operativos de soporte limitado

Las siguientes versiones del sistema operativo tienen soporte limitado. En cada caso, las versiones más recientes del agente no admitirán estos sistemas operativos. La última versión del agente que admite el sistema operativo aparece y las versiones más recientes del agente no estarán disponibles para ese sistema. La versión enumerada se admite hasta que Fin de la fecha de soporte técnico de Arc. Si se identifican problemas de seguridad críticos que afectan a estas versiones del agente, las correcciones se pueden devolver a la última versión admitida, pero no se realizarán nuevas correcciones de errores u otras funcionalidades.

| Sistema operativo | Última versión del agente admitido | Fecha de finalización del soporte técnico de Arc | Notas |

|---|---|---|---|

| Windows Server 2008 R2 SP1 | 1.39 descargar | 31/03/2025 | Windows Server 2008 y 2008 R2 llegaron al final del soporte técnico en enero de 2020. Consulte Fin de soporte técnico para Windows Server 2008 y Windows Server 2008 R2. |

| CentOS 7 | 1.44 | 15/07/2025 | |

| CentOS 8 | 1.44 | 15/07/2025 | |

| Debian 10 | 1.44 | 15/07/2025 | |

| Ubuntu 16.04 | 1.44 | 15/07/2025 | |

| Azure Linux (CBL-Mariner) 1.0 | 1.44 | 15/07/2025 |

Conexión de nuevos servidores de soporte técnico limitado

Para conectar un nuevo servidor que ejecuta un sistema operativo de soporte limitado a Azure Arc, deberá realizar algunos ajustes en el script de incorporación.

Para Windows, modifique el script de instalación para especificar la versión necesaria mediante el parámetro -AltDownload.

En lugar de

# Install the hybrid agent

& "$env:TEMP\install_windows_azcmagent.ps1";

Usar

# Install the hybrid agent

& "$env:TEMP\install_windows_azcmagent.ps1" -AltDownload https://aka.ms/AzureConnectedMachineAgent-1.39;

Para Linux, el repositorio de paquetes pertinente solo contendrá versiones aplicables, por lo que no se requieren consideraciones especiales.

Guía del sistema operativo cliente

El servicio Azure Arc y el agente de Azure Connected Machine se admiten en sistemas operativos cliente de Windows 10 y 11 solo cuando se usan esos equipos en un entorno similar al servidor. Es decir, el equipo siempre debe estar:

- Conectado a Internet

- Conectado a una fuente de alimentación

- Encendido

Por ejemplo, un equipo que ejecuta Windows 11 responsable de la señalización digital, las soluciones de punto de venta y las tareas generales de administración de back-office es un buen candidato para Azure Arc. Las máquinas de productividad del usuario final, como un portátil, que puede estar sin conexión durante largos períodos de tiempo, no deben usar Azure Arc y, en su lugar, deben considerar Microsoft Intune o Microsoft Configuration Manager.

Servidores de corta duración e infraestructura de escritorio virtual

Microsoft no recomienda ejecutar Azure Arc en servidores de corta duración (efímeros) ni máquinas virtuales de infraestructura de escritorio virtual (VDI). Azure Arc está diseñado para la administración a largo plazo de servidores y no está optimizado para escenarios en los que se crean y eliminan servidores con regularidad. Por ejemplo, Azure Arc no sabe si el agente está sin conexión debido al mantenimiento planeado del sistema o si se eliminó la máquina virtual, por lo que no limpiará automáticamente los recursos del servidor que dejaron de enviar latidos. Como resultado, podría producirse un conflicto si vuelve a crear la máquina virtual con el mismo nombre y hay un recurso de Azure Arc existente con el mismo nombre.

Azure Virtual Desktop en Azure Stack HCI no usa máquinas virtuales de corta duración y admite la ejecución de Azure Arc en las máquinas virtuales de escritorio.

Requisitos de software

Sistemas operativos Windows:

- Windows Server 2008 R2 SP1 requiere PowerShell 4.0 o posterior. Microsoft recomienda ejecutar la versión más reciente de Windows Management Framework 5.1.

Sistemas operativos Linux:

- systemd

- wget (para descargar el script de instalación)

- openssl

- gnupg (sistemas basados en Debian, solo)

Derecho de inicio de sesión de usuario local para sistemas Windows

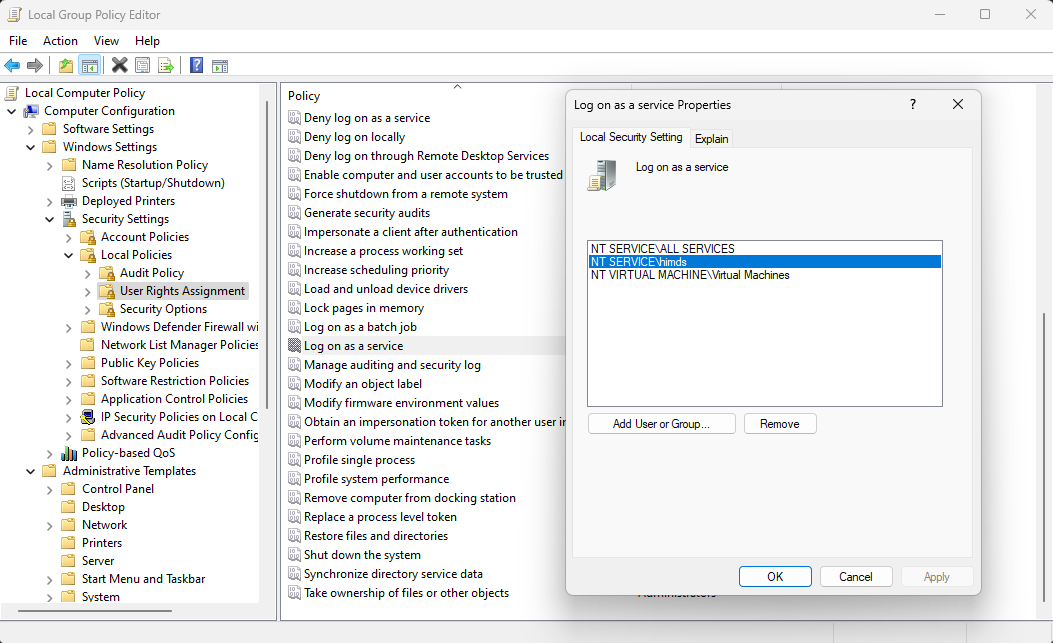

Azure Hybrid Instance Metadata Service se ejecuta en una cuenta virtual con pocos privilegios, NT SERVICE\himds. Esta cuenta necesita que se ejecute el derecho "iniciar sesión como un servicio" en Windows. En la mayoría de los casos, no es necesario hacer nada porque este derecho se concede a las cuentas virtuales de forma predeterminada. Sin embargo, si su organización usa la directiva de grupo para personalizar esta configuración, deberá agregar NT SERVICE\himds a la lista de cuentas que pueden iniciar sesión como servicio.

Para comprobar la directiva actual en el equipo, abra el Editor de directivas de grupo local (gpedit.msc) en el menú Inicio y vaya al siguiente elemento de directiva:

Configuración del equipo >Configuración de Windows > Configuración de seguridad > Directivas locales > Asignación de derechos de usuario > Inicio de sesión como un servicio

Compruebe si alguno de NT SERVICE\ALL SERVICES, NT SERVICE\himds o S-1-5-80-4215458991-2034252225-2287069555-1155419622-2701885083 (el identificador de seguridad estático para NT SERVICE\himds) está en la lista. Si ninguno está en la lista, deberá trabajar con el administrador de directivas de grupo para agregar NT SERVICE\himds a las directivas que configuren asignaciones de derechos de usuario en los servidores. El administrador de la directiva de grupo debe realizar el cambio en un equipo con el agente de Azure Connected Machine instalado para que el selector de objetos resuelva la identidad correctamente. El agente no necesita configurarse ni conectarse a Azure para realizar este cambio.

Permisos necesarios

Necesitará los siguientes roles integrados de Azure para distintos aspectos de la administración de máquinas conectadas:

- Para incorporar máquinas, debe tener el rol Incorporación de Azure Connected Machine o Colaborador del grupo de recursos en el que administra los servidores.

- Para leer, modificar y eliminar una máquina, debe tener el rol de administrador de recursos de Azure Connected Machine para el grupo de recursos.

- Para seleccionar un grupo de recursos en la lista desplegable al usar el método Generar script, necesitará el rol Lector para ese grupo de recursos (u otro rol que incluya acceso de lector).

- Al asociar un ámbito de Private Link con Arc Server, debe tener el permiso Microsoft.HybridCompute/privateLinkScopes/read en el recurso ámbito de Private Link.

Límites del servicio y la suscripción de Azure

No hay límites en el número de servidores habilitados para Azure Arc que puede registrar en cualquier grupo de recursos, suscripción o inquilino.

Cada servidor habilitado para Azure Arc está asociado a un objeto Microsoft Entra y cuenta con la cuota de directorios. Consulte Límites y restricciones del servicio Microsoft Entra para obtener información sobre el número máximo de objetos que puede tener en un directorio de Microsoft Entra.

Proveedores de recursos de Azure

Para usar Azure Arc habilitados para aplicaciones, los siguientes proveedores de recursos de Azure deben estar registrados en su suscripción:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (si planea habilitar SQL Server para Arc)

- Microsoft.Compute (para Azure Update Manager y actualizaciones automáticas de extensiones)

Puede registrar los proveedores de recursos con los siguientes comandos:

Azure PowerShell:

Connect-AzAccount

Set-AzContext -SubscriptionId [subscription you want to onboard]

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridCompute

Register-AzResourceProvider -ProviderNamespace Microsoft.GuestConfiguration

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridConnectivity

Register-AzResourceProvider -ProviderNamespace Microsoft.AzureArcData

CLI de Azure:

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

az provider register --namespace 'Microsoft.AzureArcData'

También puede registrar los proveedores de recursos en Azure Portal.

Pasos siguientes

- Revise los requisitos de red para implementar servidores habilitados para Azure Arc.

- Antes de implementar el agente de Azure Connected Machine e integrarlo con otros servicios de administración y supervisión de Azure, revise la Guía de planeamiento e implementación.* Para resolver problemas, revise la guía de solución de problemas de conexión del agente.