Preparación del patrimonio seguro en la nube

Durante la fase De preparación de un recorrido de adopción de la nube, se centra en crear la base del patrimonio. El enfoque de la zona de aterrizaje de Microsoft Azure proporciona a las empresas y a las grandes organizaciones un patrón de diseño más seguro, escalable y modular que se debe seguir cuando implementan sus patrimonios. Es posible que las organizaciones más pequeñas y las startups no necesiten el nivel de organización que proporciona el enfoque de la zona de aterrizaje, pero una comprensión de la filosofía de la zona de aterrizaje puede ayudar a cualquier organización a crear un diseño fundamental y obtener un alto grado de seguridad y escalabilidad.

Después de definir la estrategia y el plan de adopción de la nube, puede comenzar la fase de implementación diseñando la base. Use las recomendaciones de esta guía para asegurarse de que el diseño básico y la implementación priorizan la seguridad.

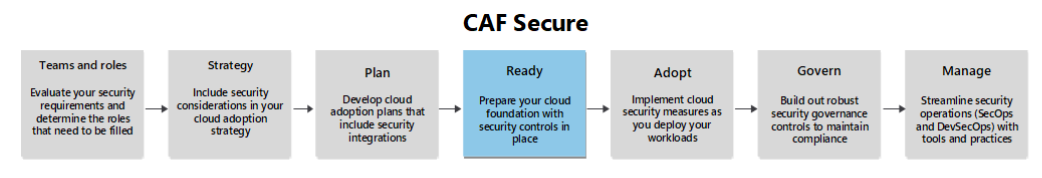

Este artículo es una guía complementaria de la metodología de preparación . Describe las áreas de optimización de seguridad que debe tener en cuenta a medida que avanza por esa fase en el recorrido.

Modernización de la posición de seguridad

Los primeros pasos de implementación para modernizar la posición de seguridad están creando la base de la nube o la zona de aterrizaje y creando o modernizando su identidad, autorización y plataforma de acceso.

Adopción del enfoque de zona de aterrizaje: la adopción del enfoque de la zona de aterrizaje o la incorporación de los principios de diseño del enfoque de zona de aterrizaje en la medida en que sea práctico para su caso de uso le permite iniciar la implementación de forma optimizada. A medida que evoluciona el patrimonio en la nube, mantener diferentes dominios de su patrimonio separados ayuda a mantener todo el patrimonio más seguro y manejable.

- Si no tiene previsto adoptar una zona de aterrizaje empresarial completa, debe comprender las áreas de diseño y aplicar instrucciones relevantes para su patrimonio en la nube. Debe pensar en todas estas áreas de diseño e implementar controles específicos de cada área, independientemente de cómo se diseñe la base. Por ejemplo, el uso de grupos de administración puede ayudarle a controlar el patrimonio de la nube, incluso si solo consta de algunas suscripciones.

Desarrolle zonas de aterrizaje seguras y escalables que proporcionan entornos controlados para implementar recursos en la nube. Estas zonas le ayudan a garantizar que las directivas de seguridad se aplican de forma coherente y que los recursos se separan según sus requisitos de seguridad. Consulte el área de diseño de seguridad para obtener instrucciones detalladas sobre este tema.

- Identidad, autorización y acceso modernos: según los principios de Confianza cero, el enfoque moderno para la identidad, la autorización y el acceso se mueven de confianza de forma predeterminada a trust-by-exception. A continuación se desprende de estos principios que los usuarios, los dispositivos, los sistemas y las aplicaciones deben tener acceso solo a los recursos que necesitan, y solo durante el tiempo necesario para satisfacer sus necesidades. La misma guía se aplica a los elementos fundamentales de su patrimonio: los permisos de control estricto de las suscripciones, los recursos de red, las soluciones de gobernanza, la plataforma de administración de identidades y acceso (IAM) y los inquilinos siguiendo las mismas recomendaciones que sigue para las cargas de trabajo que se ejecutan. Consulte el área de diseño de administración de identidades y acceso para obtener instrucciones detalladas sobre este tema.

Facilitación de Azure

Aceleradores de zona de aterrizaje de Azure: Microsoft mantiene varios aceleradores de zona de aterrizaje, que son implementaciones empaquetadas previamente de un tipo de carga de trabajo determinado que se pueden implementar fácilmente en una zona de aterrizaje para empezar a trabajar rápidamente. Incluyen aceleradores para Azure Integration Services, Azure Kubernetes Service (AKS), Azure API Management y otros. Consulte la sección Escenario de plataforma de aplicaciones modernas de la documentación de Cloud Adoption Framework para Azure para obtener una lista completa de aceleradores y otros temas relacionados con las consideraciones de las aplicaciones modernas.

Módulo terraform de zonas de aterrizaje de Azure: puede optimizar las implementaciones de zona de aterrizaje con automatización mediante el módulo Terraform de zonas de aterrizaje de Azure. Mediante la canalización de integración continua e implementación continua (CI/CD) para implementar zonas de aterrizaje, puede asegurarse de que todas las zonas de aterrizaje se implementan de forma idéntica, con todos los mecanismos de seguridad implementados.

Microsoft Entra: Microsoft Entra es una familia de productos de identidad y acceso a la red. Permite a las organizaciones implementar una estrategia de seguridad de Confianza cero y crear un tejido de confianza que comprueba las identidades, valida las condiciones de acceso, comprueba los permisos, cifra los canales de conexión y supervisa los riesgos.

Preparación para la preparación y respuesta ante incidentes

Después de definir la estrategia y desarrollar el plan de preparación y respuesta a incidentes, puede comenzar la implementación. Tanto si adopta un diseño completo de zona de aterrizaje empresarial como un diseño básico más pequeño, la segregación de red es fundamental para mantener un alto grado de seguridad.

Segmentación de red: diseñe una arquitectura de red con segmentación y aislamiento adecuados para minimizar las superficies expuestas a ataques y contener posibles infracciones. Use técnicas como nubes privadas virtuales (VPC), subredes y grupos de seguridad para administrar y controlar el tráfico. Consulte el artículo Plan for network segmentation (Planear la segmentación de red) para obtener instrucciones detalladas sobre este tema. Asegúrese de revisar el resto de las guías de seguridad de red de la zona de aterrizaje de Azure. Las instrucciones incluyen recomendaciones para la conectividad entrante y saliente, el cifrado de red y la inspección del tráfico.

Facilitación de Azure

- Azure Virtual WAN: Azure Virtual WAN es un servicio de red que consolida muchas funcionalidades de red, seguridad y enrutamiento para proporcionar una única interfaz operativa. El diseño es una arquitectura en estrella tipo hub-and-spoke que tiene escalado y rendimiento integrado para ramas (dispositivos VPN/SD-WAN), usuarios (clientes de Azure VPN/OpenVPN/IKEv2), circuitos de Azure ExpressRoute y redes virtuales. Al implementar las zonas de aterrizaje, Azure Virtual WAN puede ayudarle a optimizar la red mediante mecanismos de segmentación y seguridad.

Preparación para la confidencialidad

Durante la fase De preparación, la preparación de las cargas de trabajo desde el punto de vista de la confidencialidad es un proceso de garantizar que las directivas y estándares de IAM se implementen y apliquen. Esta preparación garantiza que, al implementar cargas de trabajo, los datos se protegerán de forma predeterminada. Asegúrese de tener directivas y estándares bien regulados para:

Principio de privilegios mínimos. Conceda a los usuarios el acceso mínimo necesario para realizar sus tareas.

Control de acceso basado en roles (RBAC). Asigne roles y permisos en función de las responsabilidades del trabajo. Esto le ayuda a administrar el acceso de forma eficaz y reduce el riesgo de acceso no autorizado.

Autenticación multifactor (MFA). Implemente MFA para agregar una capa adicional de seguridad.

Controles de acceso condicional. Los controles de acceso condicional proporcionan seguridad adicional aplicando directivas basadas en condiciones específicas. Las directivas pueden incluir la aplicación de MFA, el bloqueo del acceso en función de la geografía y muchos otros escenarios. Al elegir una plataforma IAM, asegúrese de que se admite el acceso condicional y de que la implementación cumple sus requisitos.

Facilitación de Azure

- El acceso condicional de Microsoft Entra es el motor de directivas de Microsoft Confianza cero. Toma señales de varios orígenes en cuenta al aplicar decisiones de directiva.

Preparación para la integridad

Al igual que con los preparativos de confidencialidad, asegúrese de que tiene directivas y estándares bien regulados para la integridad de los datos y el sistema para implementar cargas de trabajo con una seguridad mejorada de forma predeterminada. Defina directivas y estándares para las siguientes áreas.

Prácticas de administración de datos

Clasificación de datos: cree un marco de clasificación de datos y una taxonomía de etiqueta de confidencialidad que defina categorías de alto nivel de riesgo de seguridad de datos. Usará esa taxonomía para simplificar todo, desde el inventario de datos o la información de actividad, hasta la administración de directivas, hasta la priorización de la investigación. Consulte Creación de un marco de clasificación de datos bien diseñado para obtener instrucciones detalladas sobre este tema.

Comprobación y validación de datos: invierta en herramientas que automatizan la comprobación y validación de datos para reducir la carga de los ingenieros y administradores de datos y reducir el riesgo de error humano.

Directivas de copia de seguridad: codifique las directivas de copia de seguridad para asegurarse de que se realiza una copia de seguridad periódica de todos los datos. Pruebe las copias de seguridad y restauraciones periódicamente para asegurarse de que las copias de seguridad se realicen correctamente y que los datos sean correctos y coherentes. Alinee estas directivas con los objetivos de tiempo de recuperación (RTO) y de punto de recuperación (RPO) de la organización.

Cifrado seguro: asegúrese de que el proveedor de nube cifra los datos en reposo y en tránsito de forma predeterminada. En Azure, los datos se cifran de un extremo a otro. Consulte el Centro de confianza de Microsoft para obtener más información. Para los servicios que use en las cargas de trabajo, asegúrese de que el cifrado seguro se admite y se configura correctamente para satisfacer los requisitos empresariales.

Patrones de diseño de integridad del sistema

Supervisión de seguridad: para detectar cambios no autorizados en los sistemas en la nube, diseñe una sólida plataforma de supervisión de seguridad como parte de la estrategia general de supervisión y observabilidad. Consulte la sección Administración de la metodología de supervisión para obtener instrucciones generales detalladas. Consulte la guía de visibilidad, automatización y orquestación de Confianza cero para obtener recomendaciones sobre la supervisión de la seguridad.

- SIEM y detección de amenazas: use la información de seguridad y la administración de eventos (SIEM) y las herramientas de orquestación de seguridad, automatización y respuesta (SOAR) y las herramientas de detección de amenazas para detectar actividades sospechosas y posibles amenazas en la infraestructura.

Administración automatizada de configuraciones: codifique el uso de herramientas para automatizar la administración de la configuración. La automatización le ayuda a garantizar que todas las configuraciones del sistema sean coherentes, libres de errores humanos y que se apliquen automáticamente.

Administración automatizada de revisiones: codifique el uso de herramientas para administrar y gobernar las actualizaciones de las máquinas virtuales. La aplicación automatizada de revisiones ayuda a garantizar que todos los sistemas se revisan periódicamente y que las versiones del sistema son coherentes.

Implementaciones automatizadas de infraestructura: codifique el uso de la infraestructura como código (IaC) para todas las implementaciones. Implemente IaC como parte de las canalizaciones de CI/CD. Aplique los mismos procedimientos de implementación seguros para las implementaciones de IaC que para las implementaciones de software.

Facilitación de Azure

Azure Policy y Microsoft Defender for Cloud trabajan juntos para ayudarle a definir y aplicar directivas de seguridad en todo el patrimonio de la nube. Ambas soluciones admiten la gobernanza de los elementos fundamentales y los recursos de carga de trabajo.

Azure Update Manager es la solución nativa de administración de revisiones y actualizaciones de Azure. Puede ampliarlo a sistemas locales y sistemas habilitados para Arc.

Microsoft Sentinel es la solución SIEM y SOAR de Microsoft. Proporciona detección, investigación y respuesta de ciberamenaza, búsqueda proactiva y una visión completa de toda la empresa.

Preparación de la disponibilidad

Diseñar las cargas de trabajo para lograr resistencia ayuda a garantizar que su empresa pueda resistir errores de funcionamiento y incidentes de seguridad, y que las operaciones pueden continuar mientras se solucionan los problemas con los sistemas afectados. Las siguientes recomendaciones, que se alinean con los principios de Cloud Adoption Framework, pueden ayudarle a diseñar cargas de trabajo resistentes:

Implemente el diseño de aplicaciones resistentes. Adopte patrones de diseño de aplicaciones que mejoren la resistencia frente a incidentes de infraestructura y no de infraestructura, en consonancia con los principios más amplios de Cloud Adoption Framework. Normalice los diseños que incorporan mecanismos de recuperación automática y autoconservación para garantizar el funcionamiento continuo y la recuperación rápida. Para obtener instrucciones detalladas sobre los patrones de diseño resistentes, consulte el pilar Confiabilidad de Well-Architected Framework.

Adoptar una arquitectura sin servidor. Use tecnologías sin servidor, incluida la plataforma como servicio (PaaS), el software como servicio (SaaS) y la función como servicio (FaaS), para reducir la sobrecarga de administración del servidor, escalar automáticamente con la demanda y mejorar la disponibilidad. Este enfoque admite el énfasis de Cloud Adoption Framework en modernizar las cargas de trabajo y optimizar la eficiencia operativa.

Use microservicios y contenedorización. Implemente microservicios y contenedores para evitar aplicaciones monolíticas dividiéndolas en servicios más pequeños e independientes que se pueden implementar y escalar de forma independiente. Este enfoque se alinea con los principios de Cloud Adoption Framework de agilidad y escalabilidad en entornos en la nube.

Desacoplar servicios. Aísle estratégicamente los servicios entre sí para reducir el radio de explosión de incidentes. Esta estrategia ayuda a garantizar que los errores de un componente no afecten a todo el sistema. Admite el modelo de gobernanza de Cloud Adoption Framework al promover límites de servicio sólidos y resistencia operativa.

Habilite el escalado automático. Asegúrese de que la arquitectura de la aplicación admite el escalado automático para controlar distintas cargas para que pueda mantener la disponibilidad durante los picos de tráfico. Esta práctica se alinea con la guía de Cloud Adoption Framework sobre la creación de entornos de nube escalables y con capacidad de respuesta, y puede ayudarle a mantener los costos manejables y predecibles.

Implemente el aislamiento de errores. Diseñe la aplicación para aislar errores en tareas o funciones individuales. Si lo hace, puede ayudar a evitar interrupciones generalizadas y mejorar la resistencia. Este enfoque admite el enfoque de Cloud Adoption Framework en la creación de sistemas confiables y tolerantes a errores.

Asegúrese de alta disponibilidad. Incorpore mecanismos integrados de redundancia y recuperación ante desastres para mantener el funcionamiento continuo. Este enfoque admite los procedimientos recomendados de Cloud Adoption Framework para la alta disponibilidad y el planeamiento de la continuidad empresarial.

Planee la conmutación automática por error. Implemente aplicaciones en varias regiones para admitir la conmutación por error sin problemas y el servicio ininterrumpido. Este enfoque se alinea con la estrategia de Cloud Adoption Framework para la redundancia geográfica y la recuperación ante desastres.

Preparación para el mantenimiento de la seguridad

Durante la fase De preparación, la preparación para el mantenimiento de la seguridad a largo plazo implica garantizar que los elementos fundamentales de su patrimonio se adhieren a los procedimientos recomendados de seguridad para las cargas de trabajo iniciales, pero también son escalables. Esto le ayuda a asegurarse de que, a medida que su patrimonio crece y evoluciona, su seguridad no se verá comprometida y la administración de su seguridad no se volverá demasiado compleja y pesada. Esto, a su vez, le ayuda a evitar comportamientos de TI sombreado. Para ello, durante la fase De preparación, piense en cómo se pueden lograr los objetivos empresariales a más largo plazo sin importantes rediseños arquitectónicos o revisiones importantes a las prácticas operativas. Incluso si decide establecer una base mucho más sencilla que un diseño de zona de aterrizaje, asegúrese de que puede realizar la transición del diseño fundamental a una arquitectura empresarial sin necesidad de volver a implementar los elementos principales de su patrimonio, como las redes y las cargas de trabajo críticas. La creación de un diseño que puede crecer a medida que crece su patrimonio, pero sigue siendo seguro, es fundamental para el éxito de su recorrido en la nube.

Consulte Transición de un entorno de Azure existente a la arquitectura conceptual de la zona de aterrizaje de Azure para obtener recomendaciones sobre cómo mover una superficie de Azure existente a una arquitectura de zona de aterrizaje.