Integración de la seguridad en la estrategia de adopción de la nube

Mover la organización a la nube agrega una complejidad significativa a la seguridad. Para tener éxito en la nube, la estrategia de seguridad debe cumplir los desafíos modernos inherentes a la informática en la nube. En la adopción y el funcionamiento de un patrimonio en la nube, la seguridad se convierte en una consideración necesaria en todas las facetas de la organización. No es una función independiente que se aplica de forma secundaria a determinadas facetas, como puede ser común para las organizaciones que ejecutan plataformas tecnológicas locales. Al definir la estrategia de adopción de la nube, tenga en cuenta las recomendaciones proporcionadas en este artículo para asegurarse de que la seguridad es una parte integral de la estrategia y se integrará en el plan de adopción de la nube a medida que avanza.

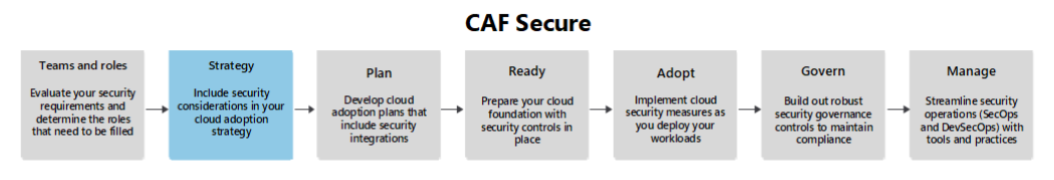

Este artículo es una guía complementaria de la metodología de estrategia . Describe las áreas de optimización de seguridad que debe tener en cuenta a medida que avanza por esa fase en el recorrido.

Modernización de la posición de seguridad

La estrategia de modernización de la posición de seguridad no solo implica la adopción de nuevas tecnologías y nuevas prácticas operativas. Normalmente, también implica un cambio de mentalidad en toda la organización. Es posible que sea necesario rellenar nuevos equipos y roles , y es posible que los equipos y roles existentes deban participar en la seguridad de maneras en las que no están asignados. Estos cambios, que a veces pueden ser monumentales para las organizaciones, pueden ser la fuente de estrés y conflictos internos, por lo que es importante promover comunicaciones sanas, honestas y libres de culpas en toda la organización a lo largo del proceso de adopción.

Consulte la guía Definir una estrategia de seguridad para obtener una visión general completa de estas consideraciones.

Adopción de Confianza cero como estrategia

La adopción de Confianza cero como estrategia le ayuda a iniciar el recorrido en la nube con un enfoque moderno para la seguridad. El enfoque Confianza cero se basa en tres principios:

Comprobar de forma explícita. Autentique y autorice siempre en función de todos los puntos de datos disponibles.

Usar el privilegio mínimo. Limite el acceso de los usuarios con los modelos Just-in-Time y Just-in-Time (JIT/JEA), directivas que se adaptan al nivel de riesgo y protección de datos.

Asumir la vulneración. Minimice el radio de impacto y el acceso a los segmentos. Compruebe el cifrado de un extremo a otro y use análisis para obtener visibilidad de las actividades relacionadas con los sistemas, impulsar la detección de amenazas y mejorar las defensas.

Si aplica estos principios en el proceso de adopción de la nube, la transformación a la seguridad moderna puede ser una experiencia más fluida para toda la organización.

Microsoft proporciona un plano técnico de modernización de seguridad basado en Confianza cero que las organizaciones pueden usar como guía. Consulte la fase Definir estrategia para obtener recomendaciones de estrategia.

Definición de una estrategia para la preparación y respuesta de incidentes

Establezca una visión clara y objetivos específicos definidos para la preparación de la seguridad en la nube. Céntrese en la creación de capacidad de seguridad y desarrollo de aptitudes de seguridad. Alinee su estrategia de preparación y respuesta a incidentes con la estrategia empresarial general para asegurarse de que la estrategia empresarial no está impedida por la seguridad. Comprenda los requisitos empresariales de confiabilidad y rendimiento para asegurarse de que su estrategia pueda adaptarse a esos requisitos al crear la base tecnológica necesaria para prepararse y responder a incidentes.

Definición de una estrategia para la confidencialidad

Al definir una estrategia para adoptar la confidencialidad en un entorno de nube empresarial, debe tener en cuenta varios puntos clave:

Priorice la privacidad y la protección de los datos. Establezca objetivos empresariales claros que resalte la importancia de la privacidad y la protección de los datos. Estos objetivos incluyen el cumplimiento de las normativas pertinentes, como RGPD, HIPAA y estándares del sector.

Planee una estrategia de administración de riesgos. Identifique y evalúe los posibles riesgos para la confidencialidad de los datos y desarrolle estrategias para mitigar estos riesgos.

Desarrolle una estrategia de protección de pérdida de datos (DLP). DLP es un conjunto de herramientas y procesos que ayudan a garantizar que los usuarios no autorizados no pierdan, usen o accedan a ellos. En términos del principio de confidencialidad, implica definir objetivos claros de protección de datos y establecer un marco para implementar controles sólidos de cifrado y acceso. Durante la fase de estrategia, DLP se integra en la visión general de seguridad para ayudar a garantizar que los datos confidenciales estén protegidos contra el acceso no autorizado.

Definición de una estrategia para la integridad

Mantener la integridad de los datos y del sistema requiere muchas de las mismas estrategias que las sugeridas para la confidencialidad, como controles de protección de datos bien diseñados y la administración de riesgos. Estas estrategias deben aumentarse con consideraciones adicionales para la integridad del sistema y los datos:

Priorice la integridad de los datos y del sistema. Mantener la integridad de los datos y del sistema debe ser una red perimetral clave en los requisitos y objetivos empresariales. Para ello, priorice los controles de seguridad y las prácticas operativas que admiten un alto nivel de integridad. En concreto, use la automatización mediante herramientas para la mayor parte de los datos y la administración de la integridad del sistema, tal como sea práctico. La automatización se puede usar para muchas funciones relacionadas con la integridad, como:

Administración de directivas.

Clasificación y administración de datos.

Implementaciones de infraestructura y administración de actualizaciones.

Definición de una estrategia para la disponibilidad

La inclusión de consideraciones sobre la disponibilidad en la estrategia de adopción de la nube ayuda a garantizar que está preparado para implementar un patrimonio de nube confiable y resistente y que puede estar seguro de que cumple los requisitos empresariales en relación con la disponibilidad.

Los requisitos y objetivos de disponibilidad abarcan todo el patrimonio de la nube, incluidas todas las funciones empresariales y las cargas de trabajo y la plataforma en la nube subyacente. Asegúrese de que, a medida que desarrolle su estrategia de adopción de la nube, comience con objetivos de alto nivel para determinar la importancia de varios aspectos del patrimonio de la nube y comience las discusiones entre las partes interesadas sobre cuál debe ser el nivel adecuado de disponibilidad, a la vez que equilibra los requisitos y objetivos de costo y rendimiento. Este enfoque ayuda a estructurar los planes de adopción de la nube para que pueda trabajar hacia objetivos más definidos a medida que avance a las siguientes fases del recorrido de adopción de la nube, estableciendo el fundamento de los diseños y estándares con ámbito adecuado.

Definición de una estrategia para mantener la posición de seguridad

El recorrido hacia una posición de seguridad moderna y sólida no termina con la implementación inicial. Para mantenerse al día de las nuevas amenazas, debe revisar y refinar continuamente las prácticas de seguridad al tiempo que mantiene un cumplimiento estricto de los estándares. Mantener la seguridad es un esfuerzo continuo de ejecutar operaciones diarias que satisfacen las expectativas que su organización ha establecido para sí mismo mientras se prepara para las amenazas emergentes y los cambios tecnológicos. La adopción de este principio codifica el enfoque de mejora continua. Proporciona a los equipos de seguridad estándares rectores para mantener prácticas de seguridad vigilantes y proporciona a las partes interesadas confianza en que la seguridad sigue siendo una piedra angular del recorrido de adopción de la nube.

Al desarrollar una estrategia de mantenimiento, se centra en aprender cómo funciona su estrategia general de seguridad en el mundo real y en aplicar lecciones para evolucionar continuamente. Una estrategia de mantenimiento debe incorporar objetivos empresariales a largo plazo para garantizar que los objetivos de seguridad a largo plazo estén alineados. Cuando se tienen en cuenta estos objetivos, la estrategia de mantenimiento define cómo debe evolucionar la posición de seguridad para mantenerse en consonancia.

Estrategia de ejemplo

Su organización debe desarrollar su estrategia de adopción de la nube de la manera que funcione mejor para la organización. En el ejemplo siguiente se muestra cómo puede incorporar las instrucciones que se ofrecen en este artículo en un artefacto narrativo, como un documento de Word.

Motivaciones

La motivación para pasar a la nube es modernizar nuestra carga de trabajo de línea de negocio (LOB) y aprovechar las ventajas de la infraestructura en la nube mundial de Microsoft para escalar horizontalmente de forma eficaz en todo el mundo a medida que crece nuestra base de clientes.

Consideraciones empresariales:

- Junta directiva y alta dirección de compra. Debemos presentar un resumen ejecutivo de nuestro plan de adopción de la nube, con proyecciones financieras, al consejo para su aprobación. El resumen ejecutivo debe ser co-desarrollado por la dirección superior para asegurarse de que el equipo directivo está de acuerdo con el plan de alto nivel.

Consideraciones de seguridad:

- Preparación técnica. Nuestros equipos de TI y seguridad necesitarán mejorar la habilidad para definir correctamente nuestro plan de migración. Es posible que tengamos que agregar nuevos equipos y roles a medida que nos preparamos para pasar a la nube.

Resultado empresarial: Global Reach

Actualmente solo operamos en Norteamérica. Nuestro plan de cinco años es expandirse a Europa y Asia. Aprovechar la nube global de Microsoft Azure nos permitirá crear la infraestructura necesaria para ofrecer de forma eficaz nuestra aplicación loB en Europa y Asia.

Propietario de la empresa: COO

Propietario técnico: CTO

Propietario de seguridad: CISO

Consideraciones empresariales:

- Previsión presupuestaria. Como parte del desarrollo de nuestro plan de migración a la nube, TI, Seguridad y Ventas debe desarrollar conjuntamente modelos de previsión de presupuestos con el departamento de Finanzas para asegurarse de que las partes interesadas comprendan los posibles costos de expansión en Europa y Asia.

Consideraciones de seguridad:

Aumento de las superficies expuestas a ataques. La expansión en todo el mundo aumentará drásticamente nuestras superficies de ataque colocando sistemas expuestos públicamente en varias regiones. Necesitamos modernizar rápidamente nuestra postura de seguridad. Seguiremos las instrucciones de Confianza cero para asegurarnos de que seguimos los procedimientos recomendados.

Amenazas centradas en la nube. Nuestro traslado a la nube llevará nuevas amenazas a las que no hemos sido expuestos. Estas amenazas no se limitan a ataques malintencionados en nuestros sistemas. El proveedor de nube también es un objetivo importante para las amenazas y los incidentes que afectan al proveedor pueden tener efectos descendentes en nuestros sistemas o negocios. Necesitamos revisar nuestros procesos de preparación y respuesta a incidentes e incorporar mejoras necesarias como parte de nuestro plan.

Resultado empresarial: Innovación de datos

A medida que avanza nuestra expansión global, nuestro patrimonio de datos aumentará exponencialmente. El control de esos datos será inestable a menos que adoptemos tecnologías de análisis y datos a escala de la nube.

Propietario de la empresa: CEO

Propietario técnico: CTO

Propietario de seguridad: CISO

Consideraciones empresariales:

- Requisitos de cumplimiento local. Debemos trabajar con expertos en normativas locales de cumplimiento para asegurarse de que la empresa está lista para apoyar a los equipos técnicos con el mantenimiento del cumplimiento. Esto podría significar la configuración de entidades empresariales en determinadas zonas geográficas o el uso de nubes soberanas en países como Alemania y China.

Consideraciones de seguridad:

Confidencialidad e integridad de los datos a escala. Debemos revisar y mejorar nuestras estrategias y mecanismos de confidencialidad e integridad para garantizar que, a medida que adoptemos nuevas tecnologías y pasemos a nuevas zonas geográficas, no pongamos nuestros datos o los datos de nuestros clientes en riesgo de daños, infracciones o pérdidas, y que cumplamos con los marcos normativos de forma predeterminada.

Confianza cero estrategia de acceso y autorización. Debemos adoptar el enfoque de Confianza cero para garantizar que nuestra estrategia de acceso y autorización cumpla los procedimientos recomendados modernos y sea manejable a medida que expandimos globalmente.

Resultado empresarial: rendimiento y confiabilidad

A medida que expandimos en todo el mundo, nuestra carga de trabajo loB debe mantener el alto rendimiento y la disponibilidad de tiempo de inactividad cero en la que dependen nuestros clientes.

Propietario de la empresa: COO

Propietario técnico: CTO

Propietario de seguridad: CISO

Consideraciones empresariales:

- Mantener el rendimiento y la confiabilidad a lo largo de la migración. Nuestros clientes tienen altas expectativas para nuestra aplicación loB. No podemos permitirnos sufrir daños financieros y de reputación si la aplicación experimenta tiempo de inactividad o un servicio degradado prolongado durante el transcurso de la migración a la nube. La participación de nuestro equipo de soporte técnico de Microsoft para ayudar a diseñar el plan de migración y participar en la migración minimizará los riesgos de tiempo de inactividad o el servicio degradado.

Consideraciones de seguridad:

Debemos desarrollar patrones de diseño seguros para garantizar que podamos implementar de forma eficaz y segura paquetes de infraestructura idénticos en cada nueva región en la que expandimos. Nuestra estrategia de disponibilidad debe tener en cuenta los inconvenientes que tendremos que hacer para garantizar que la seguridad no esté comprometida con nuestros diseños de rendimiento y que nuestros objetivos de rendimiento no se vean afectados por nuestras medidas de seguridad.

- Debemos incluir procesos y mecanismos de integridad del sistema en nuestros patrones de diseño para asegurarnos de que nuestros sistemas están protegidos de forma predeterminada al implementar nuestra carga de trabajo en nuevas zonas geográficas.