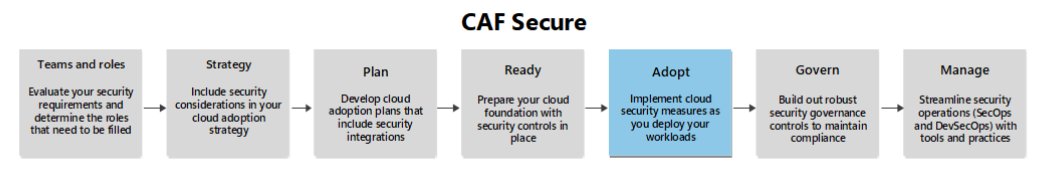

Realizar la adopción de la nube de forma segura

Al implementar el patrimonio en la nube y migrar cargas de trabajo, es esencial establecer procedimientos y mecanismos de seguridad sólidos. Este enfoque garantiza que las cargas de trabajo son seguras desde el principio y evita la necesidad de abordar las brechas de seguridad después de que las cargas de trabajo estén en producción. Priorice la seguridad durante la fase de adopción para asegurarse de que las cargas de trabajo se compilan de forma coherente y según los procedimientos recomendados. Las prácticas de seguridad establecidas también preparan a los equipos de TI para las operaciones en la nube a través de directivas y procedimientos bien diseñados.

Tanto si va a migrar cargas de trabajo a la nube como si va a crear un patrimonio de nube completamente nuevo, puede aplicar las instrucciones de este artículo. La metodología de adopción de Cloud Adoption Framework incorpora los escenarios de migración, modernización, innovación y reubicación. Independientemente de la ruta que tome durante la fase de adopción del recorrido de la nube, es importante tener en cuenta las recomendaciones de este artículo a medida que establece los elementos fundamentales del patrimonio de la nube y crea o migra cargas de trabajo.

Este artículo es una guía complementaria de la metodología de adopción . Proporciona áreas de optimización de seguridad que debe tener en cuenta a medida que avanza por esa fase en el recorrido.

Adopción de la modernización de la posición de seguridad

Tenga en cuenta las siguientes recomendaciones a medida que trabaje para modernizar la posición de seguridad como parte de la fase de adopción:

Líneas base de seguridad: defina líneas base de seguridad que incluyan requisitos de disponibilidad para establecer una base clara y sólida para el desarrollo. Para ahorrar tiempo y reducir el riesgo de error humano en el análisis de los entornos, use una herramienta de análisis de línea de base de seguridad fuera de la plataforma.

Adopción de la automatización: use herramientas de automatización para administrar tareas rutinarias para reducir el riesgo de error humano y mejorar la coherencia. Aproveche los servicios en la nube que pueden automatizar la conmutación por error y los procedimientos de recuperación. Entre las tareas que podría considerar la automatización se incluyen:

- Implementaciones y administración de infraestructura

- Actividades del ciclo de vida de desarrollo de software

- Prueba

- Supervisión y alertas

- Ampliación

Confianza cero controles de acceso y autorización: Implemente controles de acceso seguros y sistemas de administración de identidades para asegurarse de que solo el personal autorizado tenga acceso a sistemas y datos críticos. Este enfoque reduce el riesgo de actividades malintencionadas que podrían interrumpir los servicios. Normalice los controles de acceso basados en rol (RBACs) estrictamente aplicados y requiera autenticación multifactor para evitar el acceso no autorizado que podría interrumpir la disponibilidad del servicio. Para obtener más información, consulte Protección de la identidad con Confianza cero.

Institucionalización de la administración de cambios

Las metodologías eficaces de adopción y administración de cambios (ACM) son cruciales para garantizar la implementación y la institucionalización correctas de los controles de acceso. Algunos de los procedimientos recomendados y metodologías incluyen:

Modelo ADKAR de Prosci: este modelo se centra en cinco bloques de creación clave para un cambio correcto. Estos componentes son Conciencia, Deseo, Conocimiento, Capacidad y Refuerzo. Al abordar cada elemento, las organizaciones pueden asegurarse de que los empleados comprendan la necesidad de controles de acceso, estén motivados para apoyar el cambio, tengan los conocimientos y aptitudes necesarios y reciban refuerzo continuo para mantener el cambio.

Modelo de cambio de 8 pasos de Kotter: este modelo describe ocho pasos para el cambio inicial. Estos pasos incluyen la creación de un sentido de urgencia, la formación de una poderosa coalición, el desarrollo de una visión y una estrategia, la comunicación de la visión, la capacitación de los empleados para una acción amplia, la generación de victorias a corto plazo, la consolidación de los avances y el anclaje de nuevos enfoques en la cultura. Siguiendo estos pasos, las organizaciones pueden administrar eficazmente la adopción de controles de acceso.

Modelo de administración de cambios de Lewin: este modelo tiene tres fases, que son Unfreeze, Change y Refreeze. En la fase Descongelar, las organizaciones se preparan para el cambio mediante la identificación de la necesidad de controles de acceso y la creación de un sentido de urgencia. En la fase De cambio, se implementan nuevos procesos y prácticas. En la fase Refreeze, las nuevas prácticas se solidifican e integran en la cultura de la organización.

Marco de administración de cambios y adopción de Microsoft: este marco proporciona un enfoque estructurado para impulsar la adopción y el cambio mediante la definición de criterios de éxito, la participación de las partes interesadas y la preparación de la organización. Este marco también mide el éxito para garantizar la eficacia de la implementación. Hace hincapié en la importancia de la comunicación, la formación y el apoyo para garantizar que los controles de acceso se adopten e institucionalicen de forma eficaz.

Las organizaciones pueden garantizar que los empleados implementen y adopten los controles de acceso mediante la incorporación de estas metodologías de ACM y los procedimientos recomendados. Este enfoque da como resultado un entorno empresarial más seguro y compatible.

Facilitación de Azure

Establecer una línea de base de seguridad: La puntuación de seguridad de Microsoft puede ayudarle a establecer líneas base con recomendaciones tangibles para mejorar. Se proporciona como parte del conjunto XDR de Microsoft Defender y puede analizar la seguridad de muchos productos de Microsoft y que no son de Microsoft.

Automatización de la implementación de infraestructura: las plantillas de Azure Resource Manager (plantillas de ARM) y Bicep son herramientas nativas de Azure para implementar la infraestructura como código (IaC) mediante la sintaxis declarativa. Las plantillas de ARM se escriben en JSON, mientras que Bicep es un lenguaje específico del dominio. Puede integrar fácilmente tanto en canalizaciones de Azure Pipelines como en canalizaciones de integración continua y entrega continua (CI/CD) de Acciones de GitHub.

Terraform es otra herramienta de IaC declarativa que es totalmente compatible con Azure. Puede usar Terraform para implementar y administrar la infraestructura, y puede integrarla en la canalización de CI/CD.

Puede usar Microsoft Defender for Cloud para detectar configuraciones incorrectas en IaC.

Entornos de implementación de Azure: los entornos de implementación permiten a los equipos de desarrollo crear rápidamente una infraestructura de aplicaciones coherente mediante plantillas basadas en proyectos. Estas plantillas minimizan el tiempo de instalación y maximizan la seguridad, el cumplimiento y la eficiencia de los costos. Un entorno de implementación es una colección de recursos de Azure que se implementan en suscripciones predefinidas. Los administradores de infraestructura de desarrollo pueden aplicar directivas de seguridad empresarial y proporcionar un conjunto mantenido de plantillas de IaC predefinidas.

Los administradores de infraestructura de desarrollo definen entornos de implementación como elementos de catálogo. Los elementos de catálogo se hospedan en un repositorio de GitHub o Azure DevOps, denominado catálogo. Un elemento de catálogo consta de una plantilla de IaC y un archivo manifest.yml.

Puede crear scripts de entornos de implementación y administrar mediante programación los entornos. Para obtener instrucciones detalladas centradas en la carga de trabajo, consulte el enfoque de IaC de Azure Well-Architected Framework.

Automatización de tareas rutinarias:

Azure Functions: Azure Functions es una herramienta sin servidor que puede usar para automatizar tareas mediante el lenguaje de desarrollo preferido. Functions proporciona un conjunto completo de desencadenadores y enlaces controlados por eventos que conectan las funciones a otros servicios. No tiene que escribir código adicional.

Azure Automation: PowerShell y Python son lenguajes de programación populares para automatizar tareas operativas. Use estos lenguajes para realizar operaciones como reiniciar servicios, transferir registros entre almacenes de datos y escalar la infraestructura para satisfacer la demanda. Puede expresar estas operaciones en el código y ejecutarlas a petición. Individualmente, estos lenguajes carecen de una plataforma para la administración centralizada, el control de versiones o el seguimiento del historial de ejecución. Los idiomas también carecen de un mecanismo nativo para responder a eventos como alertas controladas por supervisión. Para proporcionar estas funcionalidades, necesita una plataforma de automatización. Automation proporciona una plataforma hospedada en Azure para hospedar y ejecutar código de PowerShell y Python en entornos locales y en la nube, incluidos los sistemas de Azure y que no son de Azure. El código de PowerShell y Python se almacena en un runbook de Automation. Use el servicio Automation para:

Desencadene runbooks a petición, según una programación o a través de un webhook.

Historial de ejecución y registro.

Integrar un almacén de secretos.

Integrar el control de código fuente.

Azure Update Manager: Update Manager es un servicio unificado que puede usar para administrar y controlar las actualizaciones de las máquinas virtuales. Puede supervisar el cumplimiento de actualizaciones de Windows y Linux en toda la carga de trabajo. También puede usar Update Manager para realizar actualizaciones en tiempo real o programarlas dentro de una ventana de mantenimiento definida. Use Update Manager para:

Supervise el cumplimiento de toda la flota de máquinas.

Programar actualizaciones periódicas.

Implementar actualizaciones críticas.

Azure Logic Apps y Microsoft Power Automate: al crear automatización de procesos digitales (DPA) personalizados para controlar tareas de carga de trabajo como flujos de aprobación o crear integraciones de ChatOps, considere la posibilidad de usar Logic Apps o Power Automate. Puede construir flujos de trabajo a partir de conectores y plantillas integrados. Logic Apps y Power Automate se basan en la misma tecnología subyacente y son adecuadas para tareas basadas en desencadenadores o basadas en tiempo.

Escalado automático: muchas tecnologías de Azure tienen funcionalidades de escalado automático integradas. También puede programar otros servicios para escalar automáticamente mediante las API. Para más información, consulte Escalado automático.

Grupos de acciones de Azure Monitor: para ejecutar automáticamente operaciones de recuperación automática cuando se desencadena una alerta, use grupos de acciones de Azure Monitor. Puede definir estas operaciones mediante un runbook, una función de Azure o un webhook.

Preparación de incidentes y adopción de respuestas

Después de establecer la zona de aterrizaje u otro diseño de plataforma con segmentación de red segura y una organización de recursos y suscripciones bien diseñadas, puede comenzar la implementación con un enfoque en la preparación y respuesta de incidentes. Durante esta fase, el desarrollo de los mecanismos de preparación y respuesta, incluido el plan de respuesta a incidentes, garantiza que el patrimonio de la nube y las prácticas operativas se alineen con los objetivos empresariales. Esta alineación es fundamental para mantener la eficiencia y lograr objetivos estratégicos. La fase de adopción debe abordar la preparación y respuesta de incidentes desde dos perspectivas. Estas perspectivas son la preparación y mitigación de amenazas, así como la infraestructura y la seguridad de las aplicaciones.

Preparación y mitigación de amenazas

Detección de amenazas: implemente herramientas y prácticas avanzadas de supervisión para detectar amenazas en tiempo real. Esta implementación incluye la configuración de sistemas de alertas para actividades inusuales e integración de soluciones de detección y respuesta extendidas (XDR) y de información de seguridad y administración de eventos (SIEM). Para obtener más información, consulte Confianza cero protección contra amenazas y XDR.

Administración de vulnerabilidades: identifique y mitigue las vulnerabilidades periódicamente mediante la administración de revisiones y las actualizaciones de seguridad para asegurarse de que los sistemas y las aplicaciones están protegidos contra amenazas conocidas.

Respuesta a incidentes: desarrolle y mantenga un plan de respuesta a incidentes que incluya los pasos de detección, análisis y corrección para abordar y recuperar rápidamente los incidentes de seguridad. Para obtener instrucciones centradas en la carga de trabajo, consulte Recomendaciones para la respuesta a incidentes de seguridad. Automatice las actividades de mitigación tanto como sea posible para que estas actividades sean más eficaces y menos propensas a errores humanos. Por ejemplo, si detecta una inyección de CÓDIGO SQL, puede tener un runbook o un flujo de trabajo que bloquee automáticamente todas las conexiones a SQL para que contengan el incidente.

Seguridad de la infraestructura y de las aplicaciones

Canalizaciones de implementación seguras: compile canalizaciones de CI/CD con comprobaciones de seguridad integradas para asegurarse de que las aplicaciones se desarrollan, prueban e implementan de forma segura. Esta solución incluye análisis estático de código, examen de vulnerabilidades y comprobaciones de cumplimiento. Para obtener más información, consulte Confianza cero guía para desarrolladores.

Implementaciones de IaC: implemente toda la infraestructura a través del código, sin excepción. Reduzca el riesgo de una infraestructura mal configurada y implementaciones no autorizadas al exigir este estándar. Coloque todos los recursos de IaC con recursos de código de aplicación y aplique los mismos procedimientos de implementación seguros que las implementaciones de software.

Facilitación de Azure

Automatización de la detección y respuesta de amenazas: automatice la detección y respuesta de amenazas con la funcionalidad automatizada de investigación y respuesta en XDR de Microsoft Defender.

Seguridad de implementación de IaC: use pilas de implementación para administrar recursos de Azure como una sola unidad coherente. Impedir que los usuarios realicen modificaciones no autorizadas mediante la configuración de denegación.

Adopción del principio de confidencialidad

Después de que la estrategia general y el plan de implementación para adoptar el principio de confidencialidad de la CIA triad ya está en vigor, el siguiente paso es centrarse en ACM. Este paso incluye asegurarse de que los controles de acceso seguro y cifrado se implementan e institucionalizan eficazmente en todo el entorno de nube empresarial. En la fase de adopción, se implementan medidas de prevención de pérdida de datos (DLP) para proteger los datos confidenciales en tránsito y los datos en reposo. La implementación implica implementar soluciones de cifrado, configurar controles de acceso y entrenar a todos los empleados sobre la importancia de la confidencialidad de los datos y el cumplimiento de las directivas DLP.

Implementación de controles de acceso seguro y cifrado

Para proteger la información confidencial contra el acceso no autorizado, es fundamental implementar un cifrado sólido y controles de acceso seguros. El cifrado garantiza que los datos no son legibles para los usuarios no autorizados, mientras que los controles de acceso regulan quién puede acceder a datos y recursos específicos. Comprenda las funcionalidades de cifrado de los servicios en la nube que implemente y habilite los mecanismos de cifrado adecuados para satisfacer sus requisitos empresariales.

Incorporación y adopción de estándares asociados

Para garantizar la implementación coherente de los controles de cifrado y acceso, es esencial desarrollar y adoptar estándares asociados. Las organizaciones deben establecer directrices claras y procedimientos recomendados para usar controles de cifrado y acceso, y asegurarse de que estos estándares se comunican a todos los empleados. Por ejemplo, un estándar podría especificar que todos los datos confidenciales deben cifrarse mediante el cifrado AES-256 y que el acceso a estos datos solo debe restringirse al personal autorizado. Las organizaciones pueden garantizar que los controles de cifrado y acceso se apliquen de forma coherente en toda la empresa mediante la incorporación de estos estándares en sus directivas y procedimientos. Proporcionar formación regular y apoyo refuerza aún más estas prácticas entre los empleados. Otros ejemplos son:

Cifrado seguro: habilite el cifrado en almacenes de datos siempre que sea posible y considere la posibilidad de administrar sus propias claves. El proveedor de nube puede ofrecer cifrado en reposo para el almacenamiento en el que se hospeda el almacén de datos y ofrecer la opción de habilitar el cifrado de base de datos, como el cifrado de datos transparente en Azure SQL Database. Aplique la capa adicional de cifrado siempre que sea posible.

Controles de acceso: aplique RBAC, controles de acceso condicional, acceso Just-In-Time y acceso just-enough a todos los almacenes de datos. Normalice la práctica de revisar los permisos con regularidad. Restrinja el acceso de escritura a los sistemas de configuración, lo que solo permite cambios a través de una cuenta de automatización designada. Esta cuenta aplica modificaciones después de procesos de revisión exhaustivos, normalmente como parte de Azure Pipelines.

Adopción de estándares: la organización puede desarrollar un estándar que requiera que todos los correos electrónicos que contienen información confidencial se cifren mediante Microsoft Purview Information Protection. Este requisito garantiza que los destinatarios autorizados protejan los datos confidenciales durante la transmisión y que solo los destinatarios autorizados puedan acceder a ellos.

Facilitación de Azure

Soluciones SIEM y SOAR: Microsoft Sentinel es un SIEM escalable y nativo de la nube que ofrece una solución inteligente y completa para la orquestación, automatización y respuesta de SIEM y seguridad (SOAR). Microsoft Sentinel proporciona detección de amenazas, investigación, respuesta y búsqueda proactiva, con información general de alto nivel de su empresa.

Cifrado de Azure: Azure proporciona cifrado para servicios como Azure SQL Database, Azure Cosmos DB y Azure Data Lake. Los modelos de cifrado admitidos incluyen el cifrado del lado servidor con claves administradas por el servicio, claves administradas por el cliente en Azure Key Vault y claves administradas por el cliente en hardware controlado por el cliente. Los modelos de cifrado del lado cliente admiten el cifrado de datos por una aplicación antes de enviarlo a Azure. Para más información, consulte Información general del cifrado de Azure.

Administración del control de acceso: anteriormente conocido como Azure Active Directory, microsoft Entra ID proporciona funcionalidades completas de administración de identidades y acceso. Admite la autenticación multifactor, las directivas de acceso condicional y el inicio de sesión único para asegurarse de que solo los usuarios autorizados puedan acceder a datos confidenciales.

Protección de id. de Microsoft Entra usa aprendizaje automático avanzado para identificar los riesgos de inicio de sesión y el comportamiento inusual del usuario para bloquear, desafiar, limitar o conceder acceso. Ayuda a evitar el riesgo de identidad, protege contra el robo de credenciales y proporciona información sobre la posición de seguridad de la identidad.

Microsoft Defender for Identity es una solución de detección de amenazas de identidad de seguridad basada en la nube que ayuda a proteger la supervisión de identidades en toda la organización. Puede ayudarle a identificar, detectar e investigar mejor las amenazas avanzadas dirigidas a su organización a través de mecanismos automatizados de detección y respuesta de amenazas.

Computación confidencial de Azure: este servicio protege los datos mientras se procesan. Usa entornos de ejecución de confianza basados en hardware para aislar y proteger los datos en uso, lo que garantiza que incluso los administradores de la nube no puedan acceder a los datos.

Adopción del principio de integridad

En la fase de adopción, el planeamiento y los diseños se convierten en implementaciones reales. Para garantizar la integridad de los datos y del sistema, compile los sistemas según los estándares que desarrolló en fases anteriores. Además, entrene a ingenieros, administradores y operadores en los protocolos y procedimientos pertinentes.

Adopción de la integridad de datos

Clasificación de datos: implemente el marco de clasificación de datos a través de la automatización siempre que sea posible y manualmente cuando sea necesario. Use herramientas fuera de la plataforma para automatizar la clasificación de datos e identificar información confidencial. Etiquete manualmente documentos y contenedores para garantizar una clasificación precisa. Cura los conjuntos de datos para el análisis aprovechando la experiencia de los usuarios con conocimientos para establecer la confidencialidad.

Comprobación y validación de datos: aproveche las ventajas de la funcionalidad integrada de comprobación y validación en los servicios que implemente. Por ejemplo, Azure Data Factory tiene funcionalidad integrada para comprobar la coherencia de los datos al mover datos de un origen a un almacén de destino. Considere la posibilidad de adoptar prácticas como:

Use las funciones CHECKSUM y BINARY_CHECKSUM en SQL para asegurarse de que los datos no están dañados en tránsito.

Almacenar hashes en tablas y crear subrutinas que modifiquen los hash cuando cambia la fecha de última modificación.

Supervisión y alertas: supervise los almacenes de datos para ver los cambios con información detallada del historial de cambios para ayudar con las revisiones. Configure las alertas para asegurarse de que tiene la visibilidad adecuada y puede realizar acciones eficaces si hay incidentes que puedan afectar a la integridad de los datos.

Directivas de copia de seguridad: aplique directivas de copia de seguridad en todos los sistemas adecuados. Comprenda las funcionalidades de copia de seguridad de plataforma como servicio y software como servicio. Por ejemplo, Azure SQL Database incluye copias de seguridad automáticas y puede configurar la directiva de retención según sea necesario.

Compartir estándares de diseño: publique y comparta estándares de diseño de aplicaciones que incorporen mecanismos de integridad de datos en toda la organización. Los estándares de diseño deben abarcar requisitos no funcionales, como realizar un seguimiento nativo de la configuración y los cambios de datos en el nivel de aplicación y registrar este historial en el esquema de datos. Este enfoque exige que el esquema de datos conserve detalles sobre el historial de datos y el historial de configuración como parte del almacén de datos, además de los mecanismos de registro estándar para reforzar la supervisión de la integridad.

Adopción de la integridad del sistema

Supervisión de seguridad: use una solución de supervisión sólida para inscribir automáticamente todos los recursos del patrimonio de la nube y asegurarse de que la alerta está habilitada y configurada para notificar a los equipos adecuados cuando se produzcan incidentes.

Administración automatizada de configuración: implemente y configure un sistema de administración de configuración que inscribe automáticamente nuevos sistemas y administra las configuraciones de forma continua.

Administración automatizada de revisiones: implemente y configure un sistema de administración de revisiones que inscribe automáticamente nuevos sistemas y administra la aplicación de revisiones según sus directivas. Prefiere herramientas nativas para la plataforma en la nube.

Facilitación de Azure

Clasificación y etiquetado de datos: Microsoft Purview es un conjunto sólido de soluciones que pueden ayudar a su organización a controlar, proteger y administrar datos, dondequiera que resida. Ofrece clasificación manual y automática de datos y etiquetado de confidencialidad.

Administración de configuración: Azure Arc es una plataforma de administración y gobernanza de infraestructura centralizada y unificada que puede usar para administrar configuraciones para sistemas locales y basados en la nube. Con Azure Arc, puede ampliar las líneas base de seguridad de Azure Policy, las directivas de Defender for Cloud y las evaluaciones de puntuación de seguridad, así como registrar y supervisar todos los recursos en un solo lugar.

Administración de revisiones: Azure Update Manager es una solución unificada de administración de actualizaciones para máquinas Windows y Linux que puede usar para entornos de Azure, locales y multinube. Tiene compatibilidad integrada con máquinas administradas de Azure Policy y Azure Arc .

Adopción del principio de disponibilidad

Una vez definidos los patrones de diseño resistentes, la organización puede pasar a la fase de adopción. Para obtener instrucciones detalladas sobre la disponibilidad de la carga de trabajo, consulte el pilar confiabilidad de Well-Architected Framework y la documentación de confiabilidad de Azure. En el contexto de la adopción de la nube, el enfoque consiste en establecer y codificar prácticas operativas que admiten la disponibilidad.

Establecimiento de prácticas operativas para admitir la disponibilidad

Para mantener un patrimonio de nube de alta disponibilidad, los equipos que operan los sistemas en la nube deben cumplir las prácticas estandarizadas y maduras. Estas prácticas deben incluir:

Continuidad operativa: las organizaciones deben planear las operaciones continuas incluso en condiciones de ataque. Este enfoque incluye el establecimiento de procesos para la recuperación rápida y el mantenimiento de servicios críticos en un nivel degradado hasta que sea posible la recuperación completa.

Observabilidad sólida y continua: la capacidad de una organización para detectar incidentes de seguridad a medida que se producen les permite iniciar rápidamente sus planes de respuesta a incidentes. Esta estrategia ayuda a minimizar los efectos empresariales tanto como sea posible. La detección de incidentes solo es posible mediante un sistema de supervisión y alertas bien diseñado, que sigue los procedimientos recomendados para la detección de amenazas. Para obtener más información, consulte la guía de observabilidad y la guía de supervisión de seguridad y detección de amenazas.

Mantenimiento proactivo: normalice y aplique las actualizaciones del sistema a través de directivas. Programe ventanas de mantenimiento normales para aplicar actualizaciones y revisiones a sistemas sin interrumpir los servicios. Realice comprobaciones periódicas de estado y actividades de mantenimiento para asegurarse de que todos los componentes funcionan de forma óptima.

Directivas de gobernanza estandarizadas: aplique todos los estándares de seguridad mediante directivas compatibles con herramientas. Use una herramienta de administración de directivas para asegurarse de que todos los sistemas cumplen los requisitos empresariales de forma predeterminada y que las directivas son fácilmente auditables.

Preparación para la recuperación ante desastres: desarrolle y pruebe periódicamente los planes de recuperación ante desastres para las cargas de trabajo para asegurarse de que se pueden recuperar si se produce un desastre. Para más información, consulte Recuperación ante desastres. Automatice las actividades de recuperación tanto como sea posible. Por ejemplo, use funcionalidades de conmutación automática por error en servicios como Azure SQL Database.

Contratos de nivel de servicio: acuerdos de nivel de servicio (SLA) que proporciona la plataforma en la nube para sus servicios le ayudan a comprender el tiempo de actividad garantizado para los componentes de las cargas de trabajo. Use esos Acuerdos de Nivel de Servicio como base para desarrollar sus propias métricas de destino para los Acuerdos de Nivel de Servicio que proporcione a sus clientes. Microsoft publica los Acuerdos de Nivel de Servicio para todos los servicios en la nube en los SLA para servicios en línea.

Requisitos de cumplimiento: cumpla con las regulaciones, como el Reglamento general de protección de datos (RGPD) y HIPAA para garantizar que los sistemas están diseñados y mantenidos a estándares altos, incluidos los estándares relacionados con la disponibilidad. El incumplimiento puede dar lugar a acciones legales y multas que podrían interrumpir las operaciones empresariales. El cumplimiento a menudo no se limita a la configuración del sistema. La mayoría de los marcos de cumplimiento también requieren estándares de administración de riesgos y respuesta a incidentes. Asegúrese de que sus estándares operativos cumplan los requisitos del marco y que el personal se entrene regularmente.

Facilitación de Azure

Administración de directivas y cumplimiento:

Azure Policy es una solución de administración de directivas que ayuda a aplicar los estándares de la organización y a evaluar el cumplimiento a escala. Para automatizar la aplicación de directivas para muchos servicios de Azure, aproveche las definiciones de directivas integradas.

Defender for Cloud proporciona directivas de seguridad que pueden automatizar el cumplimiento de los estándares de seguridad.

Continuidad operativa y recuperación ante desastres: muchos servicios de Azure tienen funcionalidades de recuperación integradas que puede incorporar en los planes de continuidad operativa y recuperación ante desastres. Para más información, consulte Guías de confiabilidad de los servicios de Azure.

Adopción del mantenimiento de la seguridad

Tenga en cuenta las siguientes recomendaciones para ayudar a garantizar que los mecanismos y prácticas de seguridad que ha implementado como parte de la adopción de la nube se pueden mantener y mejorar continuamente a medida que continúa su recorrido:

Instituto de una junta de revisión de seguridad: cree una junta de revisión de seguridad que revise continuamente los proyectos y exija controles de seguridad. Revise periódicamente los procesos para encontrar áreas de mejora. Desarrolle procesos para asegurarse de que la seguridad siempre es lo más importante para todos los usuarios.

Implementar una solución de administración de vulnerabilidades: use una solución de administración de vulnerabilidades para supervisar la puntuación de riesgo de vulnerabilidad de seguridad y tener un proceso definido para actuar sobre la puntuación de riesgo más alta para reducir el riesgo. Realice un seguimiento de los últimos riesgos comunes de vulnerabilidades y exposiciones. Tener una directiva para aplicar esas mitigaciones periódicamente para la corrección.

Protección de la infraestructura de producción: proteja el patrimonio de la nube mediante la protección de la infraestructura. Para proteger la infraestructura de acuerdo con los procedimientos recomendados del sector, siga las instrucciones de pruebas comparativas, como las pruebas comparativas del Centro de seguridad de Internet (CIS).

Use la base de conocimiento MITRE ATT&CK: Use la base de conocimiento MITRE ATT&CK para ayudar a desarrollar modelos y metodologías de amenazas para tácticas y técnicas comunes de ataque reales.

Desplazamiento a la izquierda: use entornos separados con distintos niveles de acceso para la preproducción frente a la producción. Este enfoque le ayuda a desplazarse hacia la izquierda, lo que agrega preocupaciones de seguridad a todas las fases de desarrollo y proporciona flexibilidad en entornos inferiores.

Facilitación de Azure

Administración de vulnerabilidades: Administración de vulnerabilidades de Microsoft Defender es una administración de vulnerabilidades completa basada en riesgos solución que puede usar para identificar, evaluar, corregir y realizar un seguimiento de todas sus vulnerabilidades más importantes en los recursos más críticos, todo ello en una única solución.