Visibilidad, automatización y orquestación con Confianza cero

![]()

Uno de los cambios significativos en las perspectivas que es un sello distintivo de los marcos de seguridad de Confianza cero es pasar de la confianza de forma predeterminada a la confianza por excepción. Sin embargo, hay que encontrar una manera confiable de establecer confianza una vez que se necesita esta confianza. Puesto que no se asume que las solicitudes sean de confianza, establecer un medio para dar fe de la confiabilidad de la solicitud es fundamental para demostrar su confiabilidad en un momento determinado. Esta atestación requiere la capacidad de obtener visibilidad de las actividades relacionadas con la solicitud.

En las otras guías de Confianza cero, definimos el enfoque que se debe seguir para implementar una estrategia de Confianza cero de un extremo a otro entre identidades, puntos de conexión y dispositivos, datos, aplicaciones, infraestructura y red. Todas estas inversiones aumentan su visibilidad, lo que proporciona mejores datos para tomar decisiones de confianza. Sin embargo, al adoptar una estrategia de Confianza cero en estas seis áreas, aumenta inevitablemente el número de incidentes que los analistas de centros de operaciones de seguridad (SOC) deben mitigar. Los analistas están más ocupados que nunca en un momento en el que ya hay escasez de talento. Esto puede provocar un agotamiento de alertas crónico y que los analistas omitan alertas críticas.

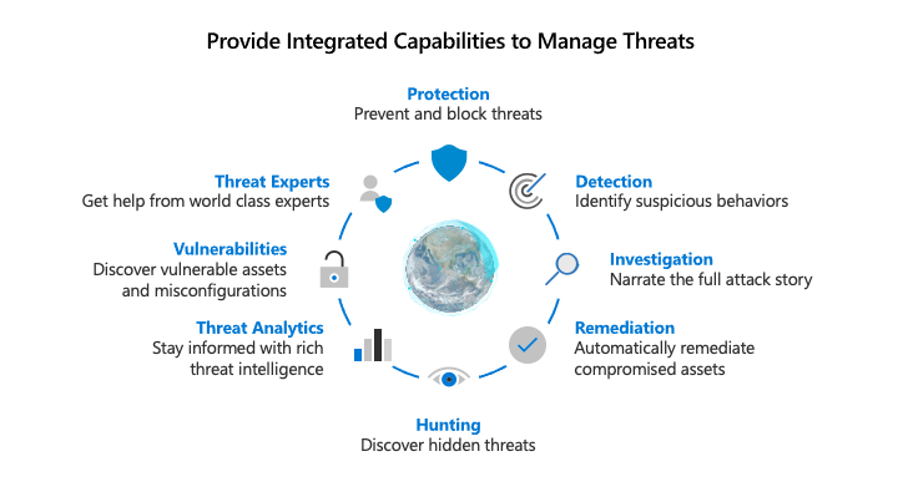

Dado que cada una de estas áreas individuales genera sus propias alertas pertinentes, se necesita una funcionalidad integrada para administrar el flujo de datos resultante para defenderse mejor contra las amenazas y validar la confianza en una transacción.

La capacidad debe:

- Detectar amenazas y vulnerabilidades.

- Investigue.

- Responder.

- Buscar.

- Proporcionar contexto adicional a través del análisis de amenazas.

- Evaluar vulnerabilidades.

- Obtener ayuda de expertos a nivel mundial

- Impedir o bloquear que se produzcan eventos en los pilares.

Administrar amenazas incluye la detección reactiva, así como la detección proactiva, y requiere herramientas que admitan ambas.

La detección reactiva es cuando se desencadenan incidentes desde uno de los seis pilares que se pueden investigar. Además, un producto de administración como SIEM probablemente admitirá otra capa de análisis que enriquecerá y correlacionará los datos, lo que dará lugar a la marcación de un incidente como grave. El paso siguiente sería investigar para obtener toda la información sobre el ataque.

La detección proactiva es cuando se aplica la búsqueda a los datos para demostrar una hipótesis vulnerable. La búsqueda de amenazas comienza con la suposición de que se ha infringido; busca pruebas de que realmente hay una infracción.

La búsqueda de amenazas comienza con una hipótesis basada en amenazas actuales, como los ataques de suplantación de identidad (phishing) de la COVID-19. Los analistas comienzan con esta amenaza hipotética, identifican los indicadores clave de riesgo y buscan los datos para ver si hay pruebas de que el entorno se ha puesto en peligro. Si existen indicadores, los escenarios de búsqueda pueden dar lugar a análisis que notificarían a las organizaciones si se producen de nuevo determinados indicadores.

En cualquier caso, una vez detectado un incidente, debe investigarlo para obtener toda la información sobre el mismo. ¿Qué más hizo el usuario? ¿Qué otros sistemas se vieron involucrados? ¿Qué ejecutables se ejecutaron?

Si una investigación da como resultado aprendizajes procesables, puede realizar pasos de corrección. Por ejemplo, si una investigación detecta alguna deficiencia en una implementación de confianza cero, las directivas se pueden modificar para abordar estas deficiencias y evitar incidentes futuros no deseados. Siempre que sea posible, es conveniente automatizar los pasos de corrección, ya que reduce el tiempo que tarda un analista de SOC en abordar la amenaza y pasar al siguiente incidente.

Otro componente clave en la valoración de amenazas es la incorporación de inteligencia sobre amenazas conocida en los datos ingeridos. Si se sabe que una dirección IP, hash, dirección URL, archivo, archivo ejecutable, etc. no son válidos, se pueden identificar, investigar y corregir.

En el pilar de la infraestructura, se ha dedicado tiempo a abordar vulnerabilidades. Si se sabe que un sistema es vulnerable y que una amenaza se aprovechó de esa vulnerabilidad, se podría detectar, investigar y corregir.

Para usar estas tácticas de administración de amenazas, debe tener una consola central para permitir que los administradores de SOC detecten, investiguen, corrijan, busquen, usen inteligencia sobre amenazas, comprendan las vulnerabilidades conocidas, se basen en expertos en amenazas y bloqueen las amenazas en cualquiera de los seis pilares. Las herramientas necesarias para respaldar estas fases funcionan mejor si se combinan en un único flujo de trabajo, lo que proporciona una experiencia perfecta que aumenta la eficacia del analista de SOC.

Los centros de operaciones de seguridad suelen implementar una combinación de tecnologías SIEM y SOAR para recopilar, detectar, investigar y responder a amenazas. Microsoft Sentinel es una oferta de SIEM como servicio de Microsoft. Microsoft Sentinel ingiere todos los datos de Microsoft Defender for Identity y de terceros.

Microsoft 365 Defender, una fuente de claves en Azure Sentinel, proporciona un conjunto de defensa empresarial unificado que brinda protección, detección y respuesta sensible al contexto en todos los componentes Microsoft 365. Al tener en cuenta el contexto y estar coordinados, los clientes que usan Microsoft 365 pueden ganar visibilidad y protección en puntos de conexión, herramientas de colaboración, identidades y aplicaciones.

A través de esta jerarquía se permite a nuestros clientes maximizar su enfoque. A pesar del reconocimiento del contexto y la corrección automatizada, Microsoft 365 Defender puede detectar y detener muchas amenazas sin agregar fatiga de alerta adicional al personal de SOC que ya está sobrecargado. La búsqueda avanzada dentro de Microsoft 365 Defender aporta ese contexto a la búsqueda para concentrarse en distintos puntos de ataque clave. La búsqueda y orquestación en todo el ecosistema a través de Azure Sentinel proporciona la capacidad de obtener la visibilidad adecuada sobre todos los aspectos de un entorno heterogéneo, todo ello al tiempo que se minimiza la sobrecarga cognitiva del operador.

Objetivos de implementación de visibilidad, automatización y orquestación de Confianza cero

|

Al implementar un marco de Confianza cero de un extremo a otro para visibilidad, automatización y orquestación, se recomienda centrarse primero en estos objetivos de implementación iniciales: |

|

|

|

|

|

Una vez que haya completado estos requisitos, céntrese en los siguientes objetivos de implementación adicionales: |

|

|

|

III. Habilitar controles de protección y detección adicionales |

Guía de implementación de visibilidad, automatización y orquestación de Confianza cero

Esta guía le lleva por los pasos necesarios para administrar visibilidad, automatización i orquestación siguiendo los principios de un marco de seguridad de Confianza cero.

|

|

Objetivos de implementación adicionales |

I. Establecer visibilidad

El primer paso es establecer visibilidad habilitando Protección contra amenazas de Microsoft (MTP).

Siga estos pasos:

- Regístrese en una de las cargas de trabajo de Microsoft 365 Defender.

- Habilite las cargas de trabajo y establezca conectividad.

- Configure la detección en los dispositivos y la infraestructura para dar visibilidad inmediata a las actividades que se llevan a cabo en el entorno. Esto proporciona el "tono de marcado"tan importante para iniciar el flujo de datos críticos.

- Habilite Microsoft 365 Defender para obtener visibilidad de cargas de trabajo cruzadas y detección de incidentes.

II. Habilitar la automatización

El siguiente paso clave, una vez que haya establecido la visibilidad, es habilitar la automatización.

Investigación y corrección automatizadas

Con Microsoft 365 Defender, hemos automatizado las investigaciones y la corrección, lo que, básicamente, proporciona un análisis de SOC de nivel 1 adicional.

La investigación y corrección automatizadas (AIR) se pueden habilitar gradualmente, de modo que pueda desarrollar un nivel de confort con las acciones que se llevan a cabo.

Siga estos pasos:

- Habilite AIR para un grupo de pruebas.

- Analice los pasos de la investigación y las acciones de la respuesta.

- Haga una transición gradual a la aprobación automática de todos los dispositivos para reducir el tiempo de detección y respuesta.

Vinculación de conectores de datos de Microsoft y productos pertinentes de terceros a Microsoft Sentinel

Para obtener visibilidad de los incidentes que resultan de la implementación de un modelo de Confianza cero, es importante conectar Microsoft 365 Defender, conectores de datos de Microsoft Purview y productos de terceros relevantes a Azure Sentinel, con el fin de proporcionar una plataforma centralizada para la investigación y respuesta a incidentes.

Como parte del proceso de conexión de datos, se pueden habilitar análisis relevantes para desencadenar incidentes y se pueden crear libros para una representación gráfica de los datos a lo largo del tiempo.

Vinculación de datos de inteligencia sobre amenazas a Microsoft Sentinel

Aunque el aprendizaje automático y el análisis de fusión se proporcionan de serie, también es beneficioso ingerir datos de inteligencia sobre amenazas en Microsoft Sentinel para ayudar a identificar eventos relacionados con entidades no válidas conocidas.

|

|

Objetivos de implementación adicionales |

III. Habilitar controles de protección y detección adicionales

La habilitación de controles adicionales mejora la señal que llega a Microsoft 365 Defender y Sentinel para mejorar la visibilidad y la capacidad de orquestrar las respuestas.

Los controles de reducción de la superficie expuesta a ataques representan una de estas oportunidades. Estos controles protectores no solo bloquean determinadas actividades que están más asociadas con el malware, sino que también dan lugar a intentos de utilizar estrategias específicas, lo que puede ayudar a detectar adversarios que aprovechan estas técnicas en un etapa más temprana del proceso.

Productos incluidos en esta guía

Microsoft Azure

Microsoft Defender for Identity

Microsoft 365

Protección contra amenazas de Microsoft

La serie de la guía de implementación de Confianza cero