Inicio rápido: Creación de un perímetro de seguridad de red: CLI de Azure

Empiece a trabajar con el perímetro de seguridad de red mediante la creación de un perímetro de seguridad de red para un almacén de claves de Azure mediante la CLI de Azure. Un perímetro de seguridad de red permite que los recursos de PaaS (PaaS) de Azure se comuniquen dentro de un límite de confianza explícito. A continuación, creará y actualizará una asociación de recursos PaaS en un perfil perimetral de seguridad de red. A continuación, creará y actualizará las reglas de acceso perimetral de seguridad de red. Cuando haya terminado, eliminará todos los recursos creados en este inicio rápido.

Importante

El perímetro de seguridad de red está en versión preliminar pública y está disponible en todas las regiones de nube pública de Azure. Esta versión preliminar se ofrece sin Acuerdo de Nivel de Servicio y no se recomienda para cargas de trabajo de producción. Es posible que algunas características no sean compatibles o que tengan sus funcionalidades limitadas. Para más información, consulte Términos de uso complementarios de las Versiones Preliminares de Microsoft Azure.

Prerrequisitos

- Una cuenta de Azure con una suscripción activa. Cree una cuenta gratuita.

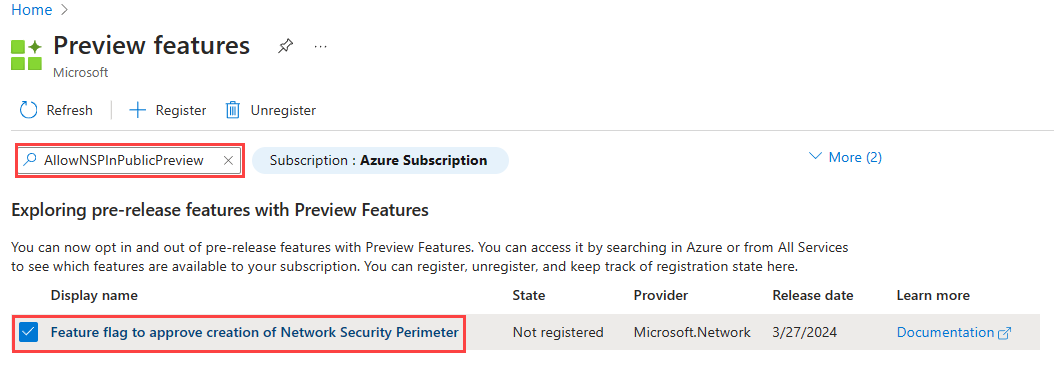

Se requiere el registro de la versión preliminar pública del perímetro de seguridad de red de Azure. Para registrarse, agregue la marca de característica

AllowNSPInPublicPreviewa la suscripción.

Para más información sobre cómo agregar marcas de características, consulte Configuración de características en vista previa en la suscripción de Azure.

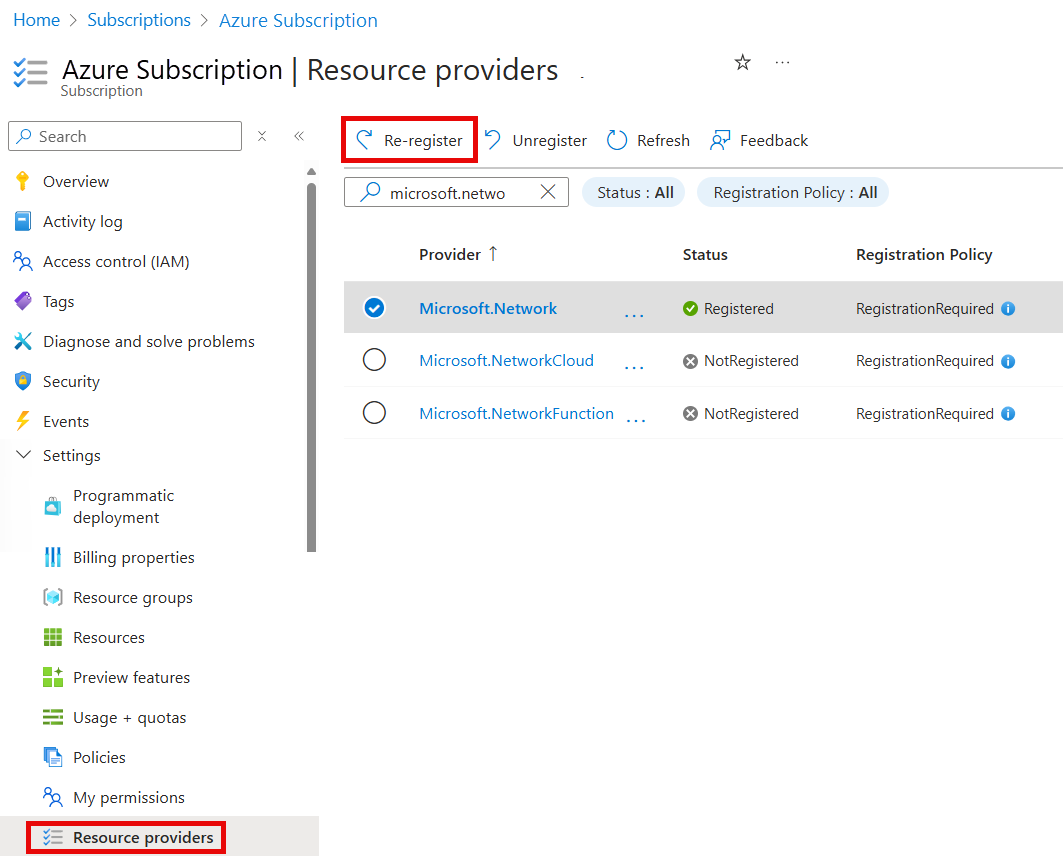

Una vez agregada la marca de características, debe volver a registrar el proveedor de recursos

Microsoft.Networken la suscripción.Para volver a registrar el proveedor de recursos

Microsoft.Networken Azure Portal, seleccione la suscripción y, a continuación, seleccione Proveedores de recursos. BusqueMicrosoft.Networky seleccione Volver a registrar.

Para volver a registrar el proveedor de recursos

Microsoft.Network, use el siguiente comando de Azure PowerShell:# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkPara volver a registrar el proveedor de recursos

Microsoft.Network, use el siguiente comando de la CLI de Azure:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Para más información sobre cómo volver a registrar proveedores de recursos, consulte Tipos y proveedores de recursos de Azure.

- La versión de la CLI de Azure más reciente o puede usar Azure Cloud Shell en el portal.

- Este artículo requiere la versión 2.38.0 o posterior de la CLI de Azure. Si usa Azure Cloud Shell, ya está instalada la versión más reciente.

- Después de actualizar a la versión más reciente de la CLI de Azure, importe los comandos de perímetro de seguridad de red mediante

az extension add --name nsp.

Use el entorno de Bash en Azure Cloud Shell. Para más información, consulte Inicio rápido para Bash en Azure Cloud Shell.

Si prefiere ejecutar comandos de referencia de la CLI localmente, instale la CLI de Azure. Si utiliza Windows o macOS, considere la posibilidad de ejecutar la CLI de Azure en un contenedor Docker. Para más información, vea Ejecución de la CLI de Azure en un contenedor de Docker.

Si usa una instalación local, inicie sesión en la CLI de Azure mediante el comando az login. Siga los pasos que se muestran en el terminal para completar el proceso de autenticación. Para ver otras opciones de inicio de sesión, consulte Inicio de sesión con la CLI de Azure.

En caso de que se le solicite, instale las extensiones de la CLI de Azure la primera vez que la use. Para más información sobre las extensiones, consulte Uso de extensiones con la CLI de Azure.

Ejecute az version para buscar cuál es la versión y las bibliotecas dependientes que están instaladas. Para realizar la actualización a la versión más reciente, ejecute az upgrade.

Inicie sesión en la cuenta de Azure y seleccione la suscripción

Para empezar, conéctese a Azure Cloud Shell o use el entorno de la CLI local.

Si usa Azure Cloud Shell, inicie sesión y seleccione la suscripción.

Si instaló la CLI localmente, inicie sesión con el siguiente comando:

# Sign in to your Azure account az loginUna vez en el shell, seleccione la suscripción activa localmente con el siguiente comando:

# List all subscriptions az account set --subscription <Azure Subscription> # Re-register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Creación de un grupo de recursos y de un almacén de claves

Para poder crear un perímetro de seguridad de red, debe crear un grupo de recursos y un recurso de almacén de claves con az group create y az keyvault create.

En este ejemplo se crea un grupo de recursos denominado grupo de recursos en la ubicación WestCentralUS y un almacén de claves denominado key-vault-AAAADDMM en el grupo de recursos con los siguientes comandos:

az group create \

--name resource-group \

--location westcentralus

# Create a key vault using a datetime value to ensure a unique name

key_vault_name="key-vault-$(date +%s)"

az keyvault create \

--name $key_vault_name \

--resource-group resource-group \

--location westcentralus \

--query 'id' \

--output tsv

Creación de un perímetro de seguridad de red

En este paso, cree un perímetro de seguridad de red con el comando az network perimeter create.

Nota:

No coloque ninguna identificación personal ni datos confidenciales en las reglas del perímetro de seguridad de red ni en cualquier otra configuración de este.

az network perimeter create\

--name network-security-perimeter \

--resource-group resource-group \

-l westcentralus

Creación y actualización de la asociación de recursos de PaaS con un nuevo perfil

En este paso, creará un nuevo perfil y asociará el recurso PaaS, Azure Key Vault con el perfil mediante los comandos az network perimeter profile create y az network perimeter association create.

Nota:

Para los valores de parámetro --private-link-resource y --profile, reemplace <PaaSArmId> y <networkSecurityPerimeterProfileId> por los valores del almacén de claves y el identificador de perfil, respectivamente.

Cree un perfil para el perímetro de seguridad de red con el comando siguiente:

# Create a new profile az network perimeter profile create \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeterAsocie Azure Key Vault (recurso PaaS) con el perfil perimetral de seguridad de red con los siguientes comandos.

# Get key vault id az keyvault show \ --name $key_vault_name \ --resource-group resource-group \ --query 'id' # Get the profile id az network perimeter profile show \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeter # Associate the Azure Key Vault with the network security perimeter profile # Replace <PaaSArmId> and <networkSecurityPerimeterProfileId> with the ID values for your key vault and profile az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Learning \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"Actualice la asociación cambiando el modo de acceso para que se aplique con el comando az network perimeter association create de la siguiente manera:

az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Enforced \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"

Administración de reglas de acceso perimetral de seguridad de red

En este paso, creará, actualizará y eliminará reglas de acceso perimetral de seguridad de red con prefijos de dirección IP pública mediante el comando az network perimeter profile access-rule create.

Cree una regla de acceso de entrada con un prefijo de dirección IP pública para el perfil creado con el comando siguiente:

# Create an inbound access rule az network perimeter profile access-rule create \ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "[192.0.2.0/24]"Actualice la regla de acceso de entrada con otro prefijo de dirección IP pública con el siguiente comando:

# Update the inbound access rule az network perimeter profile access-rule create\ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "['198.51.100.0/24', '192.0.2.0/24']"Si necesita eliminar una regla de acceso, use el comando az network perimeter profile access-rule delete:

# Delete the access rule az network perimeter profile access-rule delete \ --Name network-perimeter-association \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group

Nota:

Si la identidad administrada no está asignada al recurso que lo admite, se denegará el acceso saliente a otros recursos dentro del mismo perímetro. Las reglas de entrada basadas en suscripciones destinadas a permitir el acceso desde este recurso no surtirán efecto.

Eliminación de todos los recursos

Para eliminar un perímetro de seguridad de red y otros recursos en este inicio rápido, use los siguientes comandos az network perimeter:

# Delete the network security perimeter association

az network perimeter association delete \

--name network-perimeter-association \

--resource-group resource-group \

--perimeter-name network-security-perimeter

# Delete the network security perimeter

az network perimeter delete \

--resource-group resource-group \

--name network-security-perimeter --yes

# Delete the key vault

az keyvault delete \

--name $key_vault_name \

--resource-group resource-group

# Delete the resource group

az group delete \

--name resource-group \

--yes \

--no-wait

Nota:

Al quitar la asociación de recursos del perímetro de seguridad de red, el control de acceso se revierte a la configuración del firewall de recursos existente. Esto puede dar lugar a que se permita o deniegue el acceso según la configuración del firewall de recursos. Si PublicNetworkAccess está establecido en SecuredByPerimeter y la asociación se ha eliminado, el recurso escribirá un estado bloqueado. Para más información, consulte Transición a un perímetro de seguridad de red en Azure.