Registrierung Ihres Microsoft-Geräts

Wichtig

Die Informationen in diesem Artikel oder Abschnitt gelten nur, wenn Sie über Lizenzen für Windows Enterprise E3+ oder F3 (enthalten in Microsoft 365 F3, E3 oder E5) verfügen und über aktivierte Windows Autopatch-Features verfügen.

Die Featureaktivierung ist optional und ohne zusätzliche Kosten für Sie, wenn Sie über Windows 10/11 Enterprise E3- oder E5-Lizenzen (in Microsoft 365 F3, E3 oder E5 enthalten) verfügen.

Weitere Informationen finden Sie unter Lizenzen und Berechtigungen. Wenn Sie die Featureaktivierung nicht durchlaufen möchten, können Sie weiterhin den Windows Autopatch-Dienst für die Features verwenden, die in Business Premium- und A3+-Lizenzen enthalten sind.

Bevor Microsoft Ihre Geräte in Windows Autopatch verwalten kann, müssen Sie Geräte beim Dienst registrieren. Stellen Sie sicher, dass Ihre Geräte die Voraussetzungen für die Geräteregistrierung erfüllen.

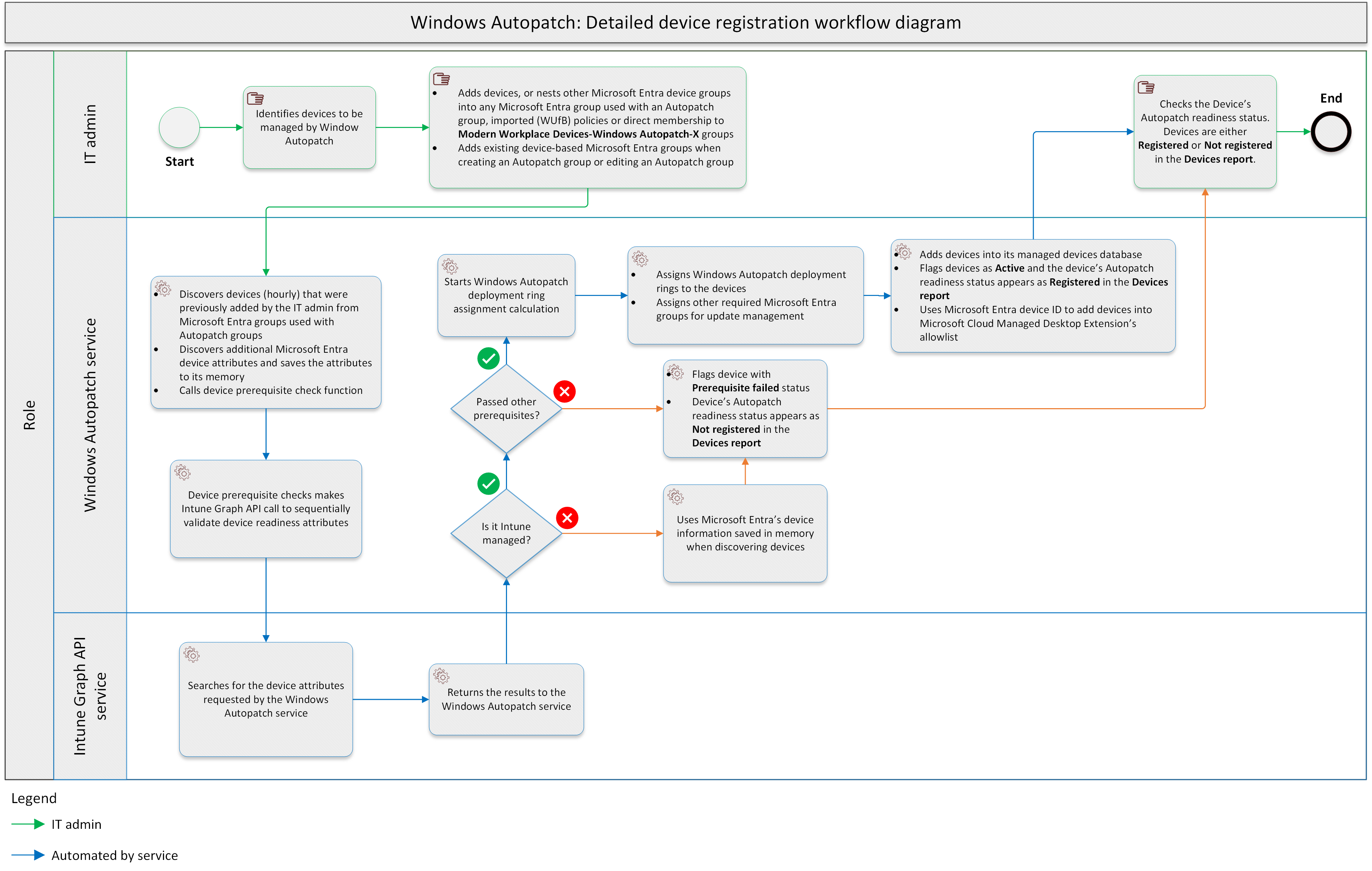

Detailliertes Workflowdiagramm für die Geräteregistrierung

Sehen Sie sich das folgende detaillierte Workflowdiagramm an. Das Diagramm zeigt den Windows Autopatch-Geräteregistrierungsprozess:

| Schritt | Beschreibung |

|---|---|

| Schritt 1: Identifizieren von Geräten | Der IT-Administrator identifiziert Geräte, die vom Windows Autopatch-Dienst verwaltet werden sollen. |

| Schritt 2: Hinzufügen von Geräten | Der IT-Administrator identifiziert und fügt Geräte hinzu oder schachtelt andere Microsoft Entra Gerätegruppen in einer Microsoft Entra Gruppe, wenn Sie eine Autopatch-Gruppe erstellen oder eine Autopatch-Gruppe bearbeiten oder importierte Richtlinien (WUfB) bearbeiten. |

| Schritt 3: Ermitteln von Geräten | Die Windows Autopatch-Funktion Geräte ermitteln ermittelt Geräte (stündlich), die zuvor vom IT-Administrator aus Microsoft Entra Gruppen hinzugefügt wurden, die in Schritt 2 mit Autopatch-Gruppen verwendet wurden. Die Microsoft Entra-Geräte-ID wird von Windows Autopatch verwendet, um Geräteattribute sowohl in Microsoft Intune als auch in Microsoft Entra ID abzufragen, wenn Geräte bei seinem Dienst registriert werden.

|

| Schritt 4: Überprüfen der Voraussetzungen | Die Windows Autopatch-Voraussetzungsfunktion führt einen Intune Graph-API Aufruf aus, um die für den Registrierungsprozess erforderlichen Gerätebereitschaftsattribute sequenziell zu überprüfen. Ausführliche Informationen finden Sie im Abschnitt Detailliertes Workflowdiagramm zur Überprüfung der Voraussetzungen . Der Dienst überprüft die folgenden Gerätebereitschaftsattribute und/oder Voraussetzungen:

|

| Schritt 5: Berechnen der Bereitstellungsringzuweisung | Sobald das Gerät alle in Schritt 4 beschriebenen Voraussetzungen erfüllt hat, startet Windows Autopatch die Berechnung der Bereitstellungsringzuweisung. Die folgende Logik wird verwendet, um die Windows Autopatch-Bereitstellungsringzuweisung zu berechnen:

|

| Schritt 6: Zuweisen von Geräten zu einer Bereitstellungsringgruppe | Nachdem die Berechnung des Bereitstellungsrings abgeschlossen ist, weist Windows Autopatch Geräte zwei Bereitstellungsringsätzen zu, wobei der erste die dienstbasierte Bereitstellungsringgruppe ist, die durch die folgenden Microsoft Entra Gruppen dargestellt wird:

|

| Schritt 7: Zuweisen von Geräten zu einer Microsoft Entra-Gruppe | Windows Autopatch weist Geräte auch den folgenden Microsoft Entra Gruppen zu, wenn bestimmte Bedingungen gelten:

|

| Schritt 8: Registrierung nach dem Gerät | Bei der Registrierung nach dem Gerät treten drei Aktionen auf:

|

| Schritt 9: Überprüfen der geräteregistrierung status | IT-Administratoren überprüfen die status für die Automatische Patch-Bereitschaft des Geräts. Geräte sind im Bericht Geräte entweder registriert oder Nicht registriert.

|

| Schritt 10: Ende des Registrierungsworkflows | Dies ist das Ende des Windows Autopatch-Geräteregistrierungsworkflows. |

Detailliertes Workflowdiagramm für die Voraussetzungsprüfung

Wie in Schritt 4 im vorherigen Workflowdiagramm detaillierter Geräteregistrierung beschrieben, ist das folgende Diagramm eine visuelle Darstellung des erforderlichen Konstrukts für den Windows Autopatch-Geräteregistrierungsprozess. Die Voraussetzungsprüfungen werden sequenziell ausgeführt.

Gerätebericht

Windows Autopatch verfügt über einen Gerätebericht, in dem Folgendes angezeigt werden kann:

- Bereitschaft jedes registrierten Geräts für den Dienst

- Status aktualisieren

- Richtlinien für jedes Gerät

Anzeigen des Geräteberichts

So zeigen Sie den Gerätebericht an:

- Wählen Sie im Intune Admin Center im linken Bereich Geräte aus.

- Wählen Sie unter Updates verwalten die Option Windows-Updates aus.

- Wählen Sie die Registerkarte Überwachen und dann Geräte automatisch patchen aus.

Sobald ein Gerät beim Dienst registriert wurde, wird eine Bereitschafts-status angezeigt. Jede Bereitschafts-status hilft Ihnen zu ermitteln, ob Aktionen ausgeführt werden müssen oder ob das Gerät für den Dienst bereit ist.

Bereitschaftsstatus

| Automatisches Patchen status im Bericht "Geräte" | Beschreibung des Unterstatus |

|---|---|

| Registriert |

|

| Nicht registriert |

|

Nur ausgeschlossene Geräte anzeigen

Sie können die ausgeschlossenen Geräte auf der Registerkarte Nicht registriert anzeigen, um die Massenwiederherstellung von Geräten zu vereinfachen, die zuvor vom Windows Autopatch-Dienst ausgeschlossen wurden.

So zeigen Sie nur ausgeschlossene Geräte an:

- Navigieren Sie im Intune Admin Center zu Windows Autopatch-Geräte>.

- Wählen Sie auf der Registerkarte Nicht registriert die Option Ausgeschlossen aus der Filterliste aus. Lassen Sie alle anderen Filteroptionen deaktiviert.

Verschieben von Geräten zwischen Bereitstellungsringen

Wenn Sie Geräte nach der Bereitstellungsringzuweisung von Windows Autopatch in verschiedene Bereitstellungsringe verschieben möchten, können Sie die folgenden Schritte für mindestens ein Gerät wiederholen.

Wichtig

Sie können Geräte nur zwischen Bereitstellungsringen innerhalb derselben Autopatch-Gruppe verschieben. Sie können keine Geräte zwischen Bereitstellungsringen über verschiedene Autopatch-Gruppen verschieben. Wenn Sie versuchen, ein Gerät auszuwählen, das zu einer Autopatch-Gruppe gehört, und ein anderes Gerät, das zu einer anderen Autopatch-Gruppe gehört, erhalten Sie in der oberen rechten Ecke des Microsoft Intune-Portals die folgende Fehlermeldung: Fehler aufgetreten. Wählen Sie Geräte innerhalb derselben Autopatch-Gruppe aus.

So verschieben Sie Geräte zwischen Bereitstellungsringen:

Hinweis

Sie können Geräte nur dann in andere Bereitstellungsringe verschieben, wenn die status "Autopatch-Bereitschaft" des Geräts als Registriert angezeigt wird und die Update-status aktiv ist.

- Wählen Sie im Intune Admin Center im linken Bereich Geräte aus.

- Navigieren Sie zu Windows-Updates>Monitor>Autopatch-Geräte.

- Wählen Sie mindestens ein Gerät aus, das Sie zuweisen möchten, und wählen Sie Ring zuweisen aus.

- Verwenden Sie das Dropdownmenü, um den Bereitstellungsring auszuwählen, in den Geräte verschoben werden sollen, und wählen Sie dann Speichern aus. Alle ausgewählten Geräte werden dem von Ihnen angegebenen Bereitstellungsring zugewiesen. Die Benachrichtigung "1 Geräte für die Zuweisung geplant" wird angezeigt.

- Wenn die Zuweisung abgeschlossen ist, ändert sich der nach Spalte zugewiesene Ring in Admin (was angibt, dass Sie die Änderung vorgenommen haben), und in der Spalte Ring wird die neue Bereitstellungsringzuweisung angezeigt. Die Spalte Ring zugewiesen nach ist nur im Fly-In-Menü sichtbar.

Warnung

Das Verschieben von Geräten zwischen Bereitstellungsringen durch direktes Ändern Microsoft Entra Gruppenmitgliedschaft wird nicht unterstützt und kann zu unbeabsichtigten Konfigurationskonflikten innerhalb des Windows Autopatch-Diensts führen. Um Dienstunterbrechungen für Geräte zu vermeiden, verwenden Sie die zuvor beschriebene Aktion Ring zuweisen , um Geräte zwischen Bereitstellungsringen zu verschieben.

Registrieren von Geräten in Autopatch-Gruppen

Wichtig

Die Informationen in diesem Artikel oder Abschnitt gelten nur, wenn Sie über Lizenzen für Windows Enterprise E3+ oder F3 (enthalten in Microsoft 365 F3, E3 oder E5) verfügen und über aktivierte Windows Autopatch-Features verfügen.

Die Featureaktivierung ist optional und ohne zusätzliche Kosten für Sie, wenn Sie über Windows 10/11 Enterprise E3- oder E5-Lizenzen (in Microsoft 365 F3, E3 oder E5 enthalten) verfügen.

Weitere Informationen finden Sie unter Lizenzen und Berechtigungen. Wenn Sie die Featureaktivierung nicht durchlaufen möchten, können Sie weiterhin den Windows Autopatch-Dienst für die Features verwenden, die in Business Premium- und A3+-Lizenzen enthalten sind.

Eine Autopatch-Gruppe ist ein logischer Container oder eine logische Einheit, die mehrere Microsoft Entra Gruppen und Softwareupdaterichtlinien gruppiert. Weitere Informationen finden Sie unter Windows Autopatch-Gruppen.

Wenn Sie eine Autopatch-Gruppe erstellen oder eine Autopatch-Gruppe bearbeiten, um Bereitstellungsringe hinzuzufügen oder zu entfernen, werden die gerätebasierten Microsoft Entra Gruppen, die Sie beim Einrichten Ihrer Bereitstellungsringe verwenden, überprüft, um festzustellen, ob Geräte beim Windows Autopatch-Dienst registriert werden müssen.

Wenn Geräte nicht registriert sind, starten Autopatch-Gruppen den Geräteregistrierungsprozess mithilfe Ihrer vorhandenen gerätebasierten Microsoft Entra-Gruppen.

- Weitere Informationen finden Sie unter Erstellen einer Autopatch-Gruppe oder Bearbeiten einer Autopatch-Gruppe zum Registrieren von Geräten in Autopatch-Gruppen.

- Weitere Informationen zum Verschieben von Geräten zwischen Bereitstellungsringen finden Sie unter Verschieben von Geräten zwischen Bereitstellungsringen.

Unterstützte Szenarien beim Schachteln anderer Microsoft Entra Gruppen

Windows Autopatch unterstützt auch die folgenden Microsoft Entra geschachtelten Gruppenszenarien:

Microsoft Entra Gruppen synchronisiert aus:

- Lokale Active Directory-Gruppen (Windows Server AD)

- Configuration Manager Sammlungen

Windows Autopatch für Windows 365 Enterprise Workloads

Windows 365 Enterprise bietet IT-Administratoren die Möglichkeit, Geräte im Rahmen der Erstellung der Windows 365-Bereitstellungsrichtlinie beim Windows Autopatch-Dienst zu registrieren. Diese Option bietet Administratoren und Benutzern eine nahtlose Erfahrung, um sicherzustellen, dass Ihre Cloud-PCs immer auf dem neuesten Stand sind. Wenn IT-Administratoren entscheiden, ihre Windows 365 Cloud-PCs mit Windows Autopatch zu verwalten, ruft der Windows 365 erstellungsprozess für die Bereitstellungsrichtlinie Windows Autopatch-Geräteregistrierungs-APIs auf, um Geräte im Namen des IT-Administrators zu registrieren.

So registrieren Sie neue Windows 365 Cloud-PC-Geräte mit Windows Autopatch aus der Windows 365-Bereitstellungsrichtlinie:

- Wechseln Sie zum Intune Admin Center.

- Wählen Sie im linken Bereich Geräte aus.

- Navigieren Sie zu Bereitstellung >Windows 365.

- Wählen Sie Bereitstellungsrichtlinien >Richtlinie erstellen aus.

- Geben Sie einen Richtliniennamen an, und wählen Sie Join-Typ aus. Weitere Informationen finden Sie unter Gerätejointypen.

- Wählen Sie Weiter aus.

- Wählen Sie das gewünschte Bild und dann Weiter aus.

- Wählen Sie im Abschnitt Von Microsoft verwaltete Dienste die Option Windows Autopatch aus. Wählen Sie dann Weiter aus. Wenn windows Autopatch (Vorschau) Ihre Cloud-PCs erst verwalten kann, wenn eine globale Admin die Einrichtung abgeschlossen hat. Die Meldung wird angezeigt, dass Sie windows Autopatch-Features aktivieren müssen, um den Vorgang fortzusetzen.

- Weisen Sie Ihre Richtlinie entsprechend zu, und wählen Sie Weiter aus.

- Wählen Sie Erstellen aus. Jetzt werden Ihre neu bereitgestellten Windows 365 Enterprise Cloud-PCs automatisch von Windows Autopatch registriert und verwaltet.

Weitere Informationen finden Sie unter Erstellen einer Windows 365-Bereitstellungsrichtlinie.

Windows Autopatch für Azure Virtual Desktop-Workloads

Windows Autopatch ist für Ihre Azure Virtual Desktop-Workloads verfügbar. Unternehmensadministratoren können ihre Azure Virtual Desktop-Workloads für die Verwaltung durch Windows Autopatch mithilfe des vorhandenen Geräteregistrierungsprozesses bereitstellen.

Windows Autopatch bietet den gleichen Dienstbereich für virtuelle Computer wie für physische Geräte. Windows Autopatch verschiebt jedoch jegliche Azure Virtual Desktop-spezifische Unterstützung auf Azure-Support, sofern nicht anders angegeben.

Voraussetzungen

Windows Autopatch für Azure Virtual Desktop erfüllt die gleichen Voraussetzungen wie Windows Autopatch und die Voraussetzungen für Azure Virtual Desktop.

Der Dienst unterstützt Folgendes:

- Persönliche persistente virtuelle Computer

Die folgenden Azure Virtual Desktop-Features werden nicht unterstützt:

- Hosts mit mehreren Sitzungen

- Nicht persistente virtuelle Computer im Pool

- Remote-App-Streaming

Bereitstellen von AutoPatch in Azure Virtual Desktop

Azure Virtual Desktop-Workloads können mit der gleichen Methode wie Ihre physischen Geräte bei Windows Autopatch registriert werden.

Zur Vereinfachung der Bereitstellung empfiehlt es sich, eine dynamische Gerätegruppe in Ihrer Gruppe für automatisches Patchen der Geräteregistrierung zu schachteln. Die dynamische Gerätegruppe zielt auf das Präfix Name ab, das in Ihrem Sitzungshost definiert ist, schließt jedoch alle Sitzungshosts mit mehreren Sitzungen aus . Zum Beispiel:

| Gruppenname | Name der dynamischen Mitgliedschaft |

|---|---|

| Windows Autopatch – Hostpool-Sitzungshosts |

|

Bereinigen des dualen Zustands von Microsoft Entra hybrid eingebundenen und in Azure registrierten Geräten in Ihrem Microsoft Entra Mandanten

Ein Microsoft Entra dualer Zustand tritt auf, wenn ein Gerät anfänglich als Microsoft Entra registriertes Gerät mit Microsoft Entra ID verbunden ist. Wenn Sie jedoch Microsoft Entra Hybridjoin aktivieren, wird dasselbe Gerät zweimal mit Microsoft Entra ID aber als Hybrid-Microsoft Entra-Gerät verbunden.

Im dualen Zustand verfügen Sie letztendlich über zwei Microsoft Entra Gerätedatensätze mit unterschiedlichen Jointypen für dasselbe Gerät. In diesem Fall hat der Hybrid Microsoft Entra-Gerätedatensatz Vorrang vor dem Microsoft Entra registrierten Gerätedatensatz für jede Art von Authentifizierung in Microsoft Entra ID, wodurch der Microsoft Entra registrierten Gerätedatensatz veraltet ist.

Es wird empfohlen, veraltete Geräte in Microsoft Entra ID zu erkennen und zu sauber, bevor Sie Geräte mit Windows Autopatch registrieren. Weitere Informationen finden Sie unter Vorgehensweise: Verwalten veralteter Geräte in Microsoft Entra ID.

Warnung

Wenn Sie in Microsoft Entra ID keine veralteten Geräte sauber, bevor Sie Geräte mit Windows AutoPatch registrieren, werden möglicherweise Geräte angezeigt, die die Intune oder Cloud-Attached nicht erfüllen (Das Gerät muss entweder Intune oder co-verwaltet sein) auf der Registerkarte Nicht bereit, da erwartet wird, dass diese veralteten Geräte veraltet sind. Microsoft Entra Geräte sind nicht mehr beim Intune-Dienst registriert.

Wenden Sie sich bei Vorfällen im Zusammenhang mit der Geräteregistrierung an den Support.

Wichtig

Die Informationen in diesem Artikel oder Abschnitt gelten nur, wenn Sie über Lizenzen für Windows Enterprise E3+ oder F3 (enthalten in Microsoft 365 F3, E3 oder E5) verfügen und über aktivierte Windows Autopatch-Features verfügen.

Die Featureaktivierung ist optional und ohne zusätzliche Kosten für Sie, wenn Sie über Windows 10/11 Enterprise E3- oder E5-Lizenzen (in Microsoft 365 F3, E3 oder E5 enthalten) verfügen.

Weitere Informationen finden Sie unter Lizenzen und Berechtigungen. Wenn Sie die Featureaktivierung nicht durchlaufen möchten, können Sie weiterhin den Windows Autopatch-Dienst für die Features verwenden, die in Business Premium- und A3+-Lizenzen enthalten sind.

Support ist entweder über Windows 365 oder das Windows Autopatch Service Engineering-Team für Vorfälle im Zusammenhang mit der Geräteregistrierung verfügbar.

- Informationen zu Windows 365 Unterstützung finden Sie unter Anfordern von Support.

- Informationen zur Unterstützung von Azure Virtual Desktop finden Sie unter Anfordern von Support.

- Informationen zur Unterstützung von Windows Autopatch finden Sie unter Übermitteln einer Supportanfrage.

Lebenszyklusszenarien für die Geräteverwaltung

Es gibt einige weitere Lebenszyklusszenarien für die Geräteverwaltung, die Sie berücksichtigen sollten, wenn Sie planen, Geräte in Windows Autopatch zu registrieren.

Geräteaktualisierung

Wenn ein Gerät zuvor beim Windows Autopatch-Dienst registriert wurde, aber ein Reimaging erforderlich ist, müssen Sie einen der in Microsoft Intune verfügbaren Gerätebereitstellungsprozesse ausführen, um ein Reimaging für das Gerät durchzuführen.

Das Gerät wird erneut mit Microsoft Entra ID (hybrid oder nur Microsoft Entra) eingebunden. Anschließend werden Sie auch erneut bei Intune registriert. Es ist keine weitere Aktion von Ihnen oder dem Windows Autopatch-Dienst erforderlich, da der Microsoft Entra Geräte-ID-Datensatz dieses Geräts unverändert bleibt.

Gerätereparatur und Hardwareaustausch

Wenn Sie ein Gerät reparieren müssen, das zuvor beim Windows Autopatch-Dienst registriert wurde, indem Sie die Hauptplatine, nicht entfernte Netzwerkschnittstellenkarten (Network Interface Cards, NIC) oder Festplatte ersetzen, müssen Sie das Gerät erneut beim Windows Autopatch-Dienst registrieren, da eine neue Hardware-ID generiert wird, wenn wichtige Hardwareänderungen vorgenommen werden, z. B.:

- SMBIOS UUID (Motherboard)

- MAC-Adresse (nicht veränderliche NICs)

- Seriennummer, Modell, Herstellerinformationen der Betriebssystemfestplatte

Wenn eine dieser Hardwareänderungen auftritt, erstellt Microsoft Entra ID einen neuen Geräte-ID-Eintrag für dieses Gerät, auch wenn es sich technisch gesehen um dasselbe Gerät handelt.

Wichtig

Wenn eine neue Microsoft Entra Geräte-ID für ein Gerät generiert wird, das zuvor beim Windows Autopatch-Dienst registriert wurde, muss die neue Microsoft Entra Geräte-ID entweder über die direkte Gerätemitgliedschaft oder über geschachtelte Microsoft Entra dynamischen/zugewiesenen Gruppe in der Windows Autopatch-Gruppenoberfläche hinzugefügt werden. Dadurch wird sichergestellt, dass die neu generierte Microsoft Entra Geräte-ID bei Windows Autopatch registriert wird und dass die Softwareupdates des Geräts weiterhin vom Dienst verwaltet werden.