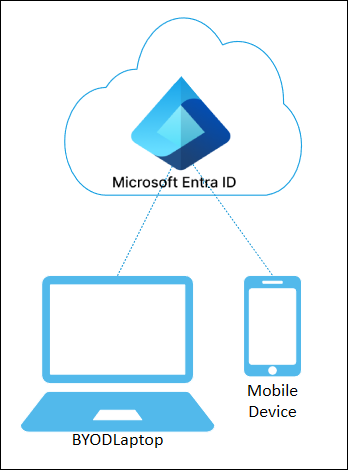

Bei Microsoft Entra registrierte Geräte

Das Ziel von bei Microsoft Entra registrierten Geräten – Geräten, die dem Arbeitsplatz beigetreten sind – ist es, Benutzer in BYOD-Szenarien (Bring Your Own Device) oder in Szenarien mit mobilen Geräten zu unterstützen. In diesen Szenarien kann ein Benutzer mit einem persönlichen Gerät auf die Ressourcen Ihres Unternehmens zugreifen.

| Microsoft Entra-registriert | Beschreibung |

|---|---|

| Definition | Registrierung bei Microsoft Entra ID, ohne dass ein Organisationskonto für die Anmeldung am Gerät verwendet werden muss |

| Hauptzielgruppe | Gilt für alle Benutzer mit den folgenden Kriterien:

|

| Gerätebesitz | Benutzer oder Organisation |

| Betriebssysteme |

|

| Bereitstellung | |

| Anmeldeoptionen für Gerät | |

| Geräteverwaltung | |

| Wichtige Funktionen |

Bei Microsoft Entra ID registrierte Geräte werden mit einem lokalen Konto angemeldet, z. B. einem Microsoft-Konto auf einem Gerät mit Windows 10 oder höher. Diese Geräte verfügen über ein Microsoft Entra-Konto für den Zugriff auf Organisationsressourcen. Der Zugriff auf Ressourcen in der Organisation kann basierend auf diesem Microsoft Entra-Konto und auf Richtlinien für den bedingten Zugriff, die auf die Geräteidentität angewendet werden, eingeschränkt werden.

Die Microsoft Entra-Registrierung ist nicht identisch mit der Geräteregistrierung. Wenn Administratoren den Benutzern die Registrierung ihrer Geräte gestatten, können Organisationen diese bei Microsoft Entra registrierten Geräte genauer steuern, indem sie die Geräte bei MDM-Tools (Mobile Device Management, Verwaltung mobiler Geräte) wie Microsoft Intune registrieren. MDM ist eine Möglichkeit zur Erzwingung der von einer Organisation geforderten Konfigurationen, z. B. Verschlüsselung des Speichers, Kennwortkomplexität und aktuelle Sicherheitssoftware.

Die Microsoft Entra-Registrierung kann durchgeführt werden, wenn zum ersten Mal auf eine Arbeitsanwendung zugegriffen wird oder manuell über das Menü mit den Einstellungen für Windows 10 oder Windows 11.

Szenarien

Ein Benutzer Ihrer Organisation möchte von seinem Heim-PC aus auf das Tool für die Registrierung für Boni zugreifen. Ihre Organisation verlangt, dass jeder von einem Intune-konformen Gerät auf dieses Tool zugreift. Der Benutzer registriert seinen Heim-PC bei Microsoft Entra ID und das Gerät bei Intune. Anschließend werden die erforderlichen Intune-Richtlinien erzwungen, wodurch der Benutzer Zugriff auf seine Ressourcen erhält.

Ein anderer Benutzer möchte auf sein E-Mail-Konto der Organisation über sein eigenes Android-Smartphone zugreifen, das manipuliert wurde. Für Ihr Unternehmen ist ein konformes Gerät erforderlich, und sie besitzt eine Intune-Gerätekonformitätsrichtlinie, um manipulierte Geräte zu blockieren. Es wird verhindert, dass der Mitarbeiter mit diesem Gerät auf Ressourcen der Organisation zugreift.