Wenden Sie Zero Trust-Prinzipien auf ein virtuelles Hub-Netzwerk in Azure an

Zusammenfassung: Um Zero Trust-Prinzipien auf ein virtuelles Hubnetzwerk in Azure anzuwenden, müssen Sie Azure Firewall Premium schützen, Azure DDoS Protection Standard bereitstellen und Netzwerkgateway-Routing für die Firewall sowie den Bedrohungsschutz konfigurieren.

Der beste Weg, ein Azure-basiertes virtuelles Hub-Netzwerk (VNet) für Zero Trust bereitzustellen, besteht darin, mithilfe der Azure Zielzonen-Materialien ein Hub-VNet mit vollständigem Funktionsumfang bereitzustellen und es dann an Ihre spezifischen Konfigurationserwartungen anzupassen.

Dieser Artikel enthält Schritte, wie Sie ein vorhandenes Hub-VNet nutzen und sicherstellen, dass Sie für eine Zero Trust-Methodik bereit sind. Es wird davon ausgegangen, dass Sie das ALZ-Bicep hubNetworking-Modul verwendet haben, um schnell ein Hub-VNet bereitzustellen oder ein anderes Hub-VNet mit ähnlichen Ressourcen bereitzustellen. Die Verwendung eines separaten Konnektivitäts-Hubs, der mit isolierten Arbeitsplatz-Spokes verbunden ist, ist ein Ankermuster im sicheren Azure-Netzwerk und trägt zur Unterstützung der Zero Trust-Prinzipien bei.

In diesem Artikel wird beschrieben, wie Sie ein Hub-VNet für Zero Trust bereitstellen, indem Sie die Prinzipien von Zero Trust auf die folgende Weise abbilden.

| Zero Trust-Prinzip | Definition | Erfüllt von |

|---|---|---|

| Explizit verifizieren | Authentifizieren und autorisieren Sie immer basierend auf allen verfügbaren Datenpunkten. | Verwenden Sie Azure Firewall mit TLS-Inspektion (Transport Layer Security), um Risiken und Bedrohungen basierend auf allen verfügbaren Daten zu überprüfen. |

| Geringstmögliche Zugriffsberechtigungen verwenden | Beschränken Sie den Benutzerzugriff mit Just-In-Time- und Just-Enough-Access (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz. | Jedes Spoke-VNet hat keinen Zugriff auf andere Spoke-VNets, es sei denn, der Datenverkehr wird durch die Firewall geleitet. Die Firewall ist standardmäßig auf „Verweigern“ eingestellt und lässt nur Datenverkehr zu, der durch bestimmte Regeln zugelassen ist. |

| Von einer Sicherheitsverletzung ausgehen | Minimieren Sie Auswirkungsgrad und Segmentzugriff. Überprüfen Sie die End-to-End-Verschlüsselung, und verwenden Sie Analysen, um für Transparenz zu sorgen, die Bedrohungserkennung voranzutreiben und die Abwehr zu verbessern. | Im Falle einer Kompromittierung oder eines Verstoßes gegen eine Anwendung/Workload ist die Ausbreitungsfähigkeit eingeschränkt, da die Azure Firewall eine Verkehrsprüfung durchführt und nur zulässigen Datenverkehr weiterleitet. Nur Ressourcen in derselben Workload wären von der Sicherheitsverletzung in derselben Anwendung betroffen. |

Dieser Artikel ist Teil einer Reihe von Artikeln, die veranschaulichen, wie die Prinzipien von Zero Trust in einer Umgebung in Azure angewendet werden. Dieser Artikel enthält Informationen zum Konfigurieren eines Hub-VNet zur Unterstützung einer IaaS-Workload in einem Speichen-Vnet. Weitere Informationen finden Sie in der Übersicht über die Anwendung von Zero Trust-Prinzipien auf Azure IaaS.

Referenzarchitektur

Das folgende Diagramm zeigt die Referenzarchitektur. Das Hub-VNet wird rot hervorgehoben. Weitere Informationen zu dieser Architektur finden Sie in Übersicht über die Anwendung von Zero Trust-Prinzipien auf Azure IaaS.

Für diese Referenzarchitektur gibt es viele Möglichkeiten, die Ressourcen im gesamten Azure-Abonnement bereitzustellen. The reference architecture shows the recommendation of isolating all resources for the hub VNet within a dedicated resource group. Zum Vergleich werden auch die Ressourcen für das Spoke-VNet angezeigt. Dieses Modell funktioniert gut, wenn unterschiedliche Teams für diese unterschiedlichen Bereiche verantwortlich sind.

Im Diagramm enthält ein Hub-VNet Komponenten zur Unterstützung des Zugriffs auf andere Apps und Dienste in der Azure-Umgebung. Diese Ressourcen umfassen Folgendes:

- Azure Firewall Premium

- Azure Bastion

- VPN Gateway

- DDOS-Schutz, der auch für virtuelle Spoke-Netzwerke bereitgestellt werden sollte.

Das Hub-VNet bietet Zugriff von diesen Komponenten auf eine IaaS-basierte App, die auf virtuellen Maschinen in einem Spoke-VNet gehostet wird.

Anleitungen zur Organisation der Cloud-Einführung finden Sie unter Organisationsausrichtung verwalten im Framework zur Cloud-Einführung

Die für das Hub-VNet bereitgestellten Ressourcen sind:

- Ein Azure-VNet

- Azure Firewall mit Azure Firewall-Richtlinie und einer öffentlichen IP-Adresse

- Bastion

- VPN-Gateway mit öffentlicher IP-Adresse und Routentabelle

Das folgende Diagramm zeigt die Komponenten einer Ressourcengruppe für ein Hub-VNet in einem Azure-Abonnement, getrennt vom Abonnement für das Spoke-VNet. Dies ist eine Möglichkeit, diese Elemente innerhalb des Abonnements zu organisieren. Möglicherweise entscheidet sich Ihre Organisation dafür, diese auf andere Weise zu organisieren.

In der Abbildung:

- Die Ressourcen für das Hub-VNet sind in einer dedizierten Ressourcengruppe enthalten. Wenn Sie einen Teil der Ressourcen im Azure DDoS-Plan bereitstellen, müssen Sie diesen in die Ressourcengruppe aufnehmen.

- Die Ressourcen innerhalb eines Spoke-VNet sind in einer separaten dedizierten Ressourcengruppe enthalten.

Abhängig von Ihrer Bereitstellung stellen Sie möglicherweise auch fest, dass ein Array für private DNS-Zonen bereitgestellt werden kann, die für die Private Link-DNS-Auflösung verwendet werden. Diese werden verwendet, um PaaS-Ressourcen mit privaten Endpunkten zu sichern, die in einem späteren Abschnitt detailliert beschrieben werden. Beachten Sie, dass sowohl ein VPN-Gateway als auch ein ExpressRoute-Gateway bereitgestellt werden. Möglicherweise benötigen Sie nicht beides. Daher können Sie das für Ihr Szenario nicht benötigte entfernen oder es während der Bereitstellung deaktivieren.

Was ist in diesem Artikel enthalten?

Dieser Artikel enthält Empfehlungen zum Sichern der Komponenten eines Hub-VNet für Zero Trust-Prinzipien. In der folgenden Tabelle werden die Empfehlungen zum Sichern dieser Architektur beschrieben.

| Schritt | Task | Es gelten die Zero Trust-Prinzipien |

|---|---|---|

| 1 | Sichere Azure Firewall Premium. | Explizit verifizieren Verwenden des Zugriffs mit den geringsten Rechten Von einer Sicherheitsverletzung ausgehen |

| 2 | Stellen Sie Azure DDoS Protection Standard bereit. | Explizit verifizieren Verwenden des Zugriffs mit den geringsten Rechten Von einer Sicherheitsverletzung ausgehen |

| 3 | Konfigurieren Sie das Netzwerk-Gateway-Routing zur Firewall. | Explizit verifizieren Verwenden des Zugriffs mit den geringsten Rechten Von einer Sicherheitsverletzung ausgehen |

| 4 | Konfigurieren Sie den Bedrohungsschutz. | Von einer Sicherheitsverletzung ausgehen |

Im Rahmen Ihrer Bereitstellung möchten Sie bestimmte Auswahlmöglichkeiten treffen, die aufgrund ihrer zusätzlichen Kosten nicht die Standardeinstellungen für automatisierte Bereitstellungen sind. Vor dem Einsatz sollten Sie die Kosten prüfen.

Der Betrieb des Konnektivitäts-Hubs im bereitgestellten Zustand bietet immer noch einen erheblichen Mehrwert für Isolierung und Inspektion. Wenn Ihre Organisation nicht bereit ist, die Kosten für diese erweiterten Funktionen zu tragen, können Sie einen Hub mit eingeschränkter Funktionalität bereitstellen und diese Anpassungen später vornehmen.

Schritt 1: Sichere Azure Firewall Premium

Azure Firewall Premium spielt eine wichtige Rolle bei der Sicherung Ihrer Azure-Infrastruktur für Zero Trust.

Verwenden Sie im Rahmen der Bereitstellung Azure Firewall Premium. Dazu ist es erforderlich, dass Sie die generierte Verwaltungsrichtlinie als Premium-Richtlinie bereitstellen. Der Wechsel zu Azure Firewall Premium erfordert die Neuerstellung der Firewall und häufig auch der Richtlinie. Beginnen Sie daher nach Möglichkeit mit Azure Firewall oder bereiten Sie sich auf Neubereitstellungsaktivitäten vor, um die vorhandene Firewall zu ersetzen.

Warum Azure Firewall Premium?

Azure Firewall Premium bietet erweiterte Funktionen zur Überprüfung des Datenverkehrs. Am bedeutendsten sind die folgenden TLS-Inspektionsmöglichkeiten:

- Ausgehende TLS-Inspektion schützt vor bösartigem Datenverkehr, der von einem internen Client an das Internet gesendet wird. Dies hilft zu erkennen, wann ein Client eine Verletzung erlitten hat und ob er versucht, Daten außerhalb Ihres Netzwerks zu senden oder eine Verbindung mit einem Remotecomputer herzustellen.

- Ost-West-TLS-Inspektion schützt vor böswilligem Datenverkehr, der von Azure an andere Teile von Azure oder an Ihre Nicht-Azure-Netzwerke gesendet wird. Dies hilft dabei, Versuche zu erkennen, bei denen ein Verstoß seinen Explosionsradius ausdehnt und ausweitet.

- Eingehende TLS-Inspektion schützt Ressourcen in Azure vor böswilligen Anfragen, die von außerhalb des Azure-Netzwerks eingehen. Azure Application Gateway mit Web Application Firewall bietet diesen Schutz.

Sie sollten nach Möglichkeit die eingehende TLS-Inspektion für Ressourcen verwenden. Azure Application Gateway bietet nur Schutz für HTTP- und HTTPS-Datenverkehr. Für einige Szenarios, beispielsweise solche, die SQL- oder RDP-Datenverkehr verwenden, kann es nicht verwendet werden. ndere Dienste verfügen oft über eigene Bedrohungsschutzoptionen, die verwendet werden könnten, um explizite Überprüfungskontrollen für diese Dienste bereitzustellen. Sie können die Übersicht über Sicherheitsgrundlinien für Azure überprüfen, um die Bedrohungsschutzoptionen für diese Dienste zu verstehen.

Azure Application Gateway wird für das Hub-VNet nicht empfohlen. Es sollte sich stattdessen in einem Spoke-VNet oder einem dedizierten VNet befinden. Weitere Informationen finden Sie unter Anwenden von Zero Trust-Prinzipien auf das virtuelle Spoke-Netzwerk in Azure mit Anleitungen zum Spoke-VNet oder Zero Trust-Netzwerk für Webanwendungen.

Für diese Szenarien gelten besondere Überlegungen zu digitalen Zertifikaten. Weitere Informationen finden Sie unter Azure Firewall Premium-Zertifikate.

Ohne TLS-Inspektion hat die Azure Firewall keine Sichtbarkeit in den Daten, die im verschlüsselten TLS-Tunnel fließen, und daher ist sie weniger sicher.

Beispielsweise unterstützt Azure Virtual Desktop keine SSL-Beendigung. Sie sollten Ihre spezifischen Workloads überprüfen, um zu verstehen, wie Sie eine TLS-Inspektion durchführen können.

Zusätzlich zu den vom Kunden definierten Zulassungs-/Verweigerungsregeln ist die Azure Firewall weiterhin in der Lage, auf Bedrohungsinformationen basierende Filterung anzuwenden. Die auf Bedrohungsinformationen basierende Filterung verwendet bekanntermaßen fehlerhafte IP-Adressen und Domänen, um Datenverkehr zu identifizieren, der ein Risiko darstellt. Diese Filterung erfolgt vor allen anderen Regeln. Das heißt, selbst wenn der Zugriff durch Ihre definierten Regeln zugelassen wurde, kann Azure Firewall den Datenverkehr stoppen.

Azure Firewall Premium verfügt außerdem über erweiterte Optionen für die URL-Filterung und Webkategoriefilterung, die eine genauere Feinabstimmung der Rollen ermöglichen.

Sie können Threat Intelligence so einrichten, dass Sie bei Auftreten dieses Datenverkehrs mit einer Warnung benachrichtigt werden, dieser jedoch durchgelassen wird. Für Zero Trust stellen Sie es jedoch auf „Verweigern“ ein.

Konfigurieren Sie Azure Firewall Premium für Zero Trust

Um Azure Firewall Premium für eine Zero Trust-Konfiguration zu konfigurieren, nehmen Sie die folgenden Änderungen vor.

Aktivieren Sie Threat Intelligence im Alarm- und Ablehnungsmodus:

- Navigieren Sie zur Firewall-Richtlinie und wählen Sie Threat Intelligence.

- Wählen Sie im Threat Intelligence-Modus Alarmieren und Ablehnen aus.

- Wählen Sie Speichern.

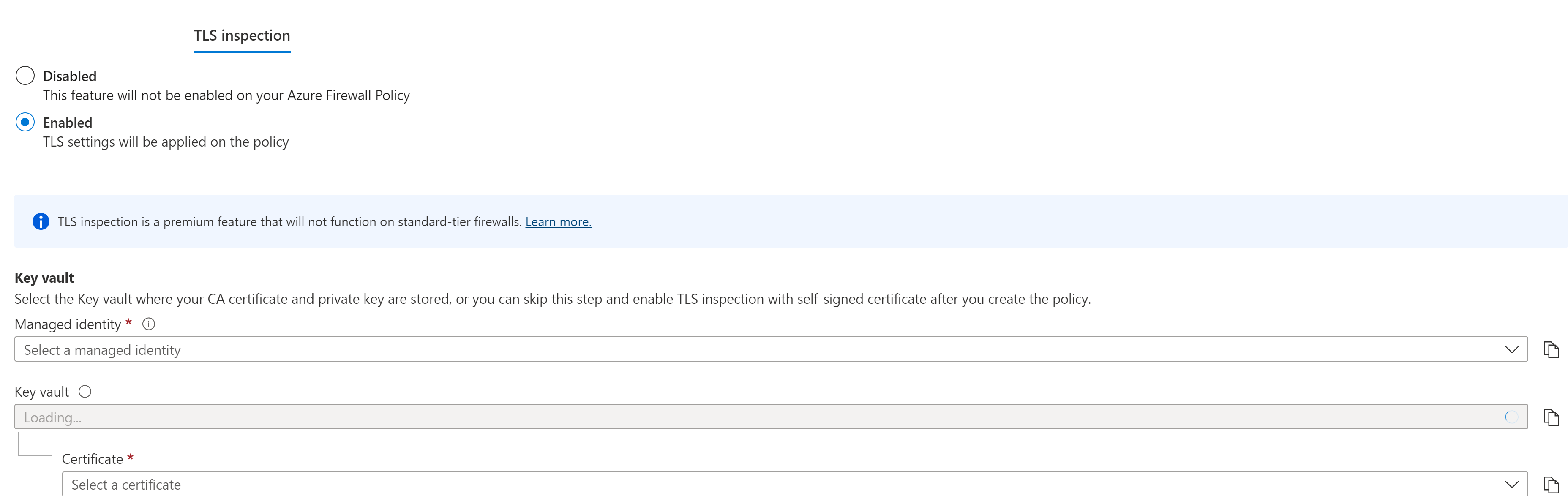

TLS-Inspektion aktivieren:

- Bereiten Sie ein Zertifikat zum Speichern in einem Schlüsseltresor vor oder planen Sie die automatische Generierung eines Zertifikats mit einer verwalteten Identität. Sie können diese Optionen für Azure Firewall Premium-Zertifikate überprüfen, um die Option für Ihr Szenario auszuwählen.

- Navigieren Sie zur Firewall-Richtlinie und wählen Sie TLS-Inspektion.

- Wählen Sie Aktiviert.

- Wählen Sie entweder eine verwaltete Identität aus, um Zertifikate zu generieren, oder wählen Sie den Schlüsseltresor und das Zertifikat aus.

- Klicken Sie dann auf Speichern.

Aktivieren Sie das Intrusion Detection and Prevention System (IDPS):

- Navigieren Sie zur Firewall-Richtlinie und wählen Sie IDPS.

- Wählen Sie Alarmieren und ablehnen.

- Wählen Sie anschließend Anwenden.

Als Nächstes müssen Sie eine Anwendungsregel für den Datenverkehr erstellen.

- Navigieren Sie in der Firewall-Richtlinie zu Anwendungsregeln.

- Wählen Sie Regelsammlung hinzufügen aus.

- Erstellen Sie eine Anwendungsregel mit der Quelle Ihres Subnetzes des Anwendungs-Gateways und einem Ziel des Domänennamens der zu schützenden Web-App.

- Stellen Sie sicher, dass Sie TLS-Inspektion aktivieren.

Zusätzliche Konfiguration

Wenn Azure Firewall Premium konfiguriert ist, können Sie nun die folgende Konfiguration durchführen:

- Konfigurieren Sie Application Gateways so, dass Datenverkehr an Ihre Azure Firewall weitergeleitet wird, indem Sie die entsprechenden Routentabellen zuweisen und dieser Anleitung folgen.

- Erstellen Sie Alarme für Firewall-Ereignisse und -Metriken, indem Sie diese Anweisungen befolgen.

- Stellen Sie die Azure Firewall-Arbeitsmappe bereit, um Ereignisse zu visualisieren.

- Konfigurieren Sie bei Bedarf die URL- und Webkategoriefilterung. Da Azure Firewall dies standardmäßig verweigert, ist diese Konfiguration nur erforderlich, wenn die Azure Firewall ausgehenden Internetzugriff allgemein gewähren muss. Sie können dies als zusätzliche Überprüfung verwenden, um festzustellen, ob Verbindungen zulässig sein sollen.

Schritt 2: Stellen Sie Azure DDoS Protection Standard bereit.

Als Teil der Bereitstellung möchten Sie eine Azure DDoS Protection Standard-Richtlinie bereitstellen. Dadurch wird der auf der Azure-Plattform bereitgestellte Zero Trust-Schutz erhöht.

Da Sie die erstellte Richtlinie auf vorhandenen Ressourcen bereitstellen können, können Sie diesen Schutz nach der ersten Bereitstellung hinzufügen, ohne dass eine erneute Bereitstellung von Ressourcen erforderlich ist.

Warum Azure DDoS Protection Standard?

Azure DDoS Protection Standard bietet erhöhte Leistungen gegenüber dem Standard-DDoS-Schutz. Für Zero Trust können Sie Folgendes haben:

- Zugriff auf Schadensbegrenzungsberichte, Flussprotokolle und Metriken.

- Anwendungsbasierte Risikominderungsrichtlinien.

- Zugriff auf DDoS-Unterstützung für schnelle Reaktion, wenn ein DDoS-Angriff auftritt.

Obwohl die automatische Erkennung und automatische Entschärfung teil des standardmäßig aktivierten DDoS Protection Basic sind, sind diese Features nur mit DDoS Standard verfügbar.

Konfigurieren Sie Azure DDoS Protection Standard

Da es für DDoS Protection Standard keine Zero Trust-spezifischen Konfigurationen gibt, können Sie den ressourcenspezifischen Anleitungen für diese Lösung folgen:

- Erstellen eines DDoS Protection-Plans

- Konfigurieren Sie Alarmierung

- Konfigurieren Sie Diagnoseprotokollierung

- Konfigurieren Sie Telemetrie

In der aktuellen Version von Azure DDoS Protection müssen Sie Azure DDoS Protection pro VNet anwenden. Weitere Anweisungen finden Sie im DDoS-Schnellstart.

Schützen Sie außerdem die folgenden öffentlichen IP-Adressen:

- Öffentliche IP-Adressen der Azure Firewall

- Öffentliche IP-Adressen von Azure Bastion

- Öffentliche IP-Adressen des Azure Network Gateway

- Öffentliche IP-Adressen von Application Gateway

Schritt 3: Konfigurieren Sie das Netzwerk-Gateway-Routing zur Firewall.

Nach der Bereitstellung müssen Sie Routentabellen in verschiedenen Subnetzen konfigurieren, um sicherzustellen, dass der Datenverkehr zwischen Spoke-VNets und den lokalen Netzwerken von der Azure Firewall überprüft wird. Sie können diese Aktivität in einer vorhandenen Umgebung ausführen, ohne dass eine erneute Bereitstellung erforderlich ist. Sie müssen jedoch die erforderlichen Firewall-Regeln erstellen, um den Zugriff zu ermöglichen.

Wenn Sie nur eine Seite konfigurieren, entweder nur die Spoke-Subnetze oder die Gateway-Subnetze, dann verfügen Sie über asynchrones Routing, das verhindert, dass Verbindungen funktionieren.

Warum sollte der Netzwerk-Gateway-Verkehr an die Firewall weitergeleitet werden?

Ein Schlüsselelement von Zero Trust besteht darin, nicht davon auszugehen, dass etwas, nur weil es sich in Ihrer Umgebung befindet, Zugriff auf andere Ressourcen in Ihrer Umgebung haben sollte. Eine Standardkonfiguration ermöglicht häufig das Routing zwischen Ressourcen in Azure und Ihren lokalen Netzwerken, das nur von Netzwerksicherheitsgruppen gesteuert wird.

Indem Sie den Datenverkehr an die Firewall weiterleiten, erhöhen Sie den Inspektionsgrad und erhöhen die Sicherheit Ihrer Umgebung. Sie werden außerdem auf verdächtige Aktivitäten aufmerksam gemacht und können Maßnahmen ergreifen.

Konfigurieren Sie das Gateway-Routing

Es gibt zwei Hauptmethoden, um sicherzustellen, dass der Gateway-Verkehr an die Azure-Firewall weitergeleitet wird:

- Stellen Sie das Azure Network Gateway (entweder für VPN- oder ExpressRoute-Verbindungen) in einem dedizierten VNet (oft als Transit- oder Gateway-VNet bezeichnet) bereit, führen Sie ein Peering mit dem Hub-VNet durch und erstellen Sie dann eine umfassende Routingregel, die die Weiterleitung Ihrer geplanten Azure-Netzwerkadressräume an die Firewall abdeckt.

- Stellen Sie das Azure Network Gateway im Hub-VNet bereit, konfigurieren Sie das Routing im Gateway-Subnetz und konfigurieren Sie dann das Routing in den Spoke-VNet-Subnetzen.

In diesem Leitfaden wird die zweite Option erläutert, da sie mit der Referenzarchitektur kompatibel ist.

Hinweis

Azure Virtual Network Manager ist ein Dienst, der diesen Prozess vereinfacht. Wenn dieser Dienst allgemein verfügbar ist, wird er zur Verwaltung des Routings verwendet.

Konfigurieren Sie das Subnetz-Routing

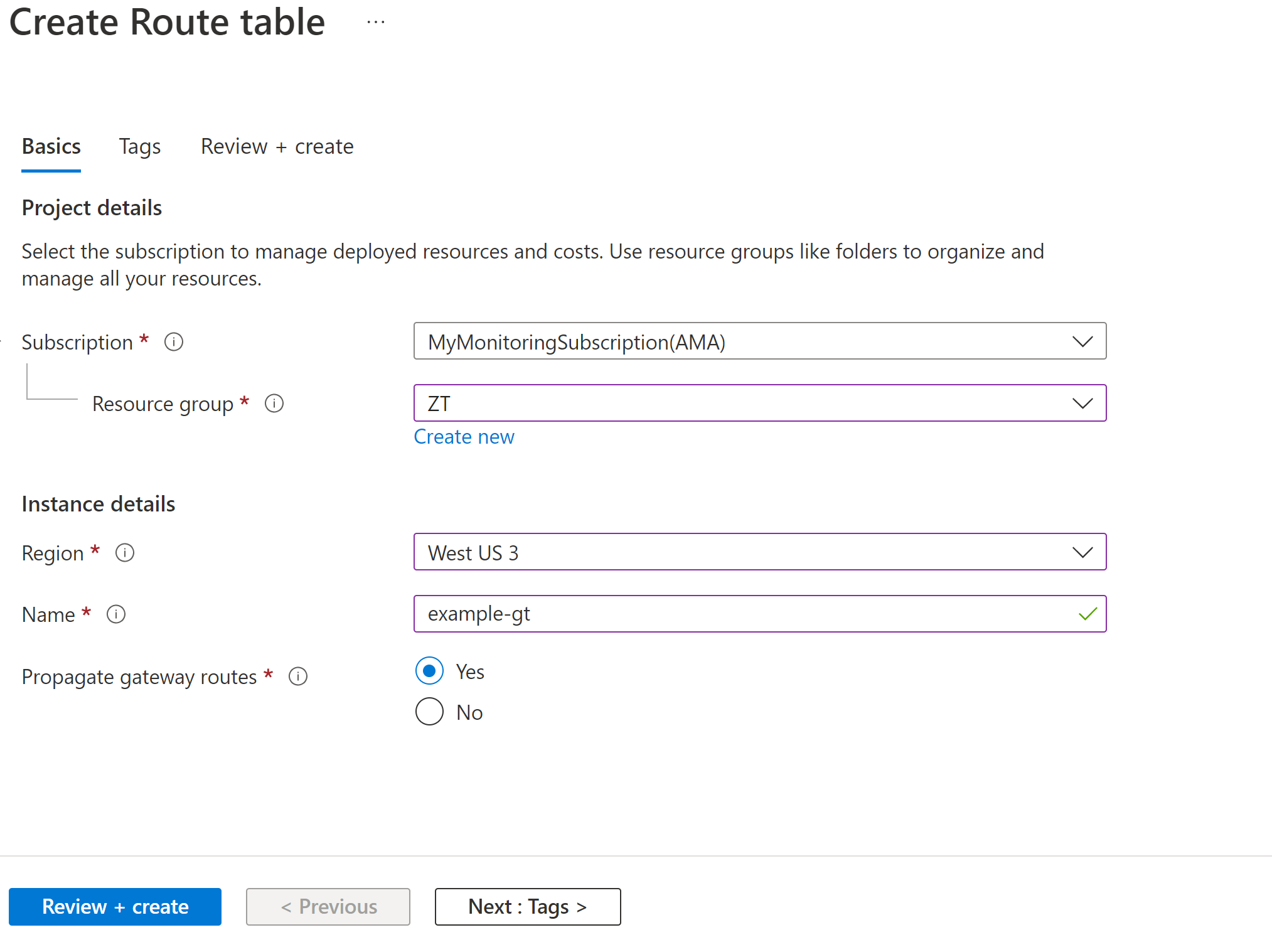

Um die Gateway-Subnetz-Routentabelle für die Weiterleitung von internem Datenverkehr an die Azure Firewall zu konfigurieren, erstellen und konfigurieren Sie eine neue Routentabelle:

Navigieren Sie im Microsoft Azure-Portal zu Routentabelle erstellen.

Platzieren Sie die Routentabelle in einer Ressourcengruppe, wählen Sie eine Region aus und geben Sie einen Namen an.

Wählen Sie Überprüfen + erstellen und danach Erstellen aus.

Navigieren Sie zur neuen Routentabelle und wählen Sie Routen.

Wählen Sie Hinzufügen und fügen Sie dann eine Route zu einem der Spoke-VNets hinzu:

- Geben Sie unter Routingname den Namen des Routing-Felds an.

- Wählen Sie IP-Adressen m Dropdown-Menü Adresspräfixziel aus.

- Geben Sie den Adressraum des Spoke-VNet im Feld Ziel-IP-Adressen/CIDR-Bereiche an.

- Wählen Sie Virtual Appliance in der Dropdown-Box Nächster Hop-Typ aus.

- Geben Sie die private IP-Adresse der Azure Firewall im Feld Nächste Hop-Adresse an.

- Wählen Sie Hinzufügen aus.

Ordnen Sie die Routentabelle dem Gateway-Subnetz zu

- Navigieren Sie zu Subnetze und wählen Sie Zuordnen aus.

- Wählen Sie das Hub-VNet in der Dropdown-Liste Virtuelles Netzwerk aus.

- Wählen Sie das Gateway-Subnetz in der Dropdown-Liste Subnetz aus.

- Klickan Sie auf OK.

Im Folgenden sehen Sie ein Beispiel.

Das Gateway leitet nun Datenverkehr, der für Spoke-VNets bestimmt ist, an die Azure Firewall weiter.

Konfigurieren Sie das Spoke-Subnetz-Routing

Bei diesem Vorgang wird davon ausgegangen, dass Sie bereits über eine Routentabelle verfügen, die an Ihre Spoke-VNet-Subnetze angehängt ist, mit einer Standardroute zur Weiterleitung des Datenverkehrs an die Azure Firewall. Dies wird am häufigsten durch eine Regel erreicht, die Datenverkehr für den CIDR-Bereich 0.0.0.0/0 weiterleitet, was oft als Quad-Zero-Route bezeichnet wird.

Im Folgenden sehen Sie ein Beispiel.

Dieser Prozess deaktiviert die Weitergabe von Routen vom Gateway, wodurch die Standardroute den für die lokalen Netzwerke bestimmten Datenverkehr weiterleiten kann.

Hinweis

Ressourcen wie Application Gateways, die für ihre Funktion einen Internetzugang benötigen, sollten diese Routentabelle nicht erhalten. Dieser sollten über eine eigene Routentabelle verfügen, um die erforderlichen Funktionen zu ermöglichen, wie beispielsweise im Artikel Zero Trust-Netzwerk für Webanwendungen mit Azure Firewall und Application Gateway beschrieben.

So konfigurieren Sie das Spoke-Subnetz-Routing:

- Navigieren Sie zur Routentabelle, die Ihrem Subnetz zugeordnet ist, und wählen Sie Konfiguration.

- Wählen Sie unter Gatewayrouten verteilen die Option Nein aus.

- Wählen Sie Speichern.

Ihre Standardroute leitet nun den für das Gateway bestimmten Datenverkehr an die Azure Firewall weiter.

Schritt 4: Konfigurieren Sie den Bedrohungsschutz.

Microsoft Defender für Cloud kann Ihr auf Azure basierendes Hub-VNet schützen, genau wie andere Ressourcen aus Ihrer IT-Geschäftsumgebung, die auf Azure oder lokal ausgeführt wird.

Microsoft Defender für Cloud ist ein Cloud Security Posture Management (CSPM) und Cloud Workload Protection (CWP), das ein sicheres Bewertungssystem bietet, um Ihrem Unternehmen beim Aufbau einer IT-Umgebung mit einem besseren Sicherheitsstatus zu helfen. Es enthält außerdem Funktionen zum Schutz Ihrer Netzwerkumgebung vor Bedrohungen.

In diesem Artikel wird Microsoft Defender für Cloud nicht im Detail behandelt. Es ist jedoch wichtig zu verstehen, dass Microsoft Defender für Cloud basierend auf Azure-Richtlinien funktioniert und protokolliert, dass es in einem Log Analytics-Arbeitsbereich erfasst wird.

Sie schreiben Azure-Richtlinien in JavaScript Object Notation (JSON), um verschiedene Analysen von Azure-Ressourceneigenschaften, einschließlich Netzwerkdiensten und -ressourcen, durchzuführen. Das heißt, es ist für Microsoft Defender für Cloud einfach, eine Eigenschaft unter einer Netzwerkressource zu überprüfen und Ihrem Abonnement eine Empfehlung bereitzustellen, wenn Sie geschützt oder einer Bedrohung ausgesetzt sind.

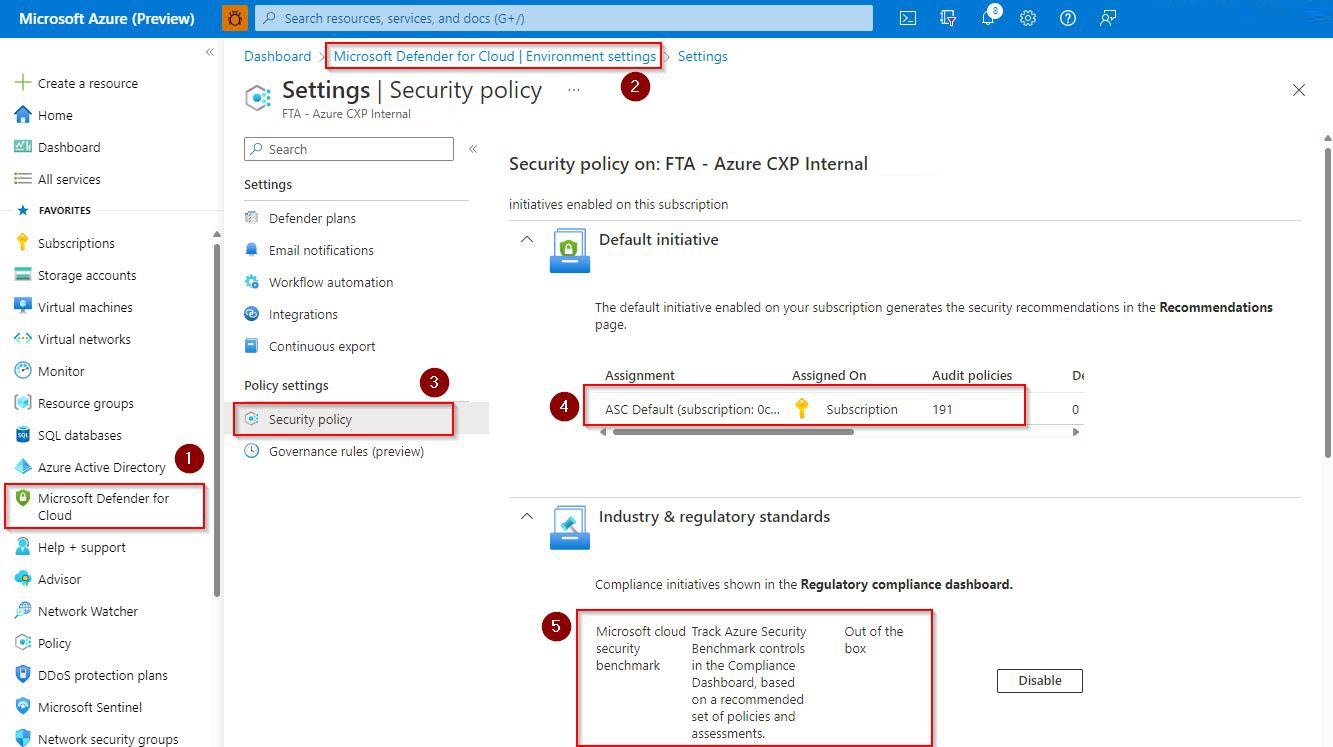

So überprüfen Sie alle über Microsoft Defender für Cloud verfügbaren Netzwerkempfehlungen

So zeigen Sie alle Azure-Richtlinien an, die Netzwerkempfehlungen bereitstellen, die von Microsoft Defender for Cloud verwendet werden

Öffnen Sie Microsoft Defender für Cloud, indem Sie im linken Menü das Microsoft Defender für Cloud-Symbol auswählen.

Wählen Sie Umgebungseinstellungen.

Wählen Sie Sicherheitsrichtlinie aus.

Wenn Sie im ASC-Standard auswählen, können Sie alle verfügbaren Richtlinien überprüfen, einschließlich der Richtlinien, die Netzwerkressourcen bewerten.

Darüber hinaus gibt es Netzwerkressourcen, die anhand anderer gesetzlicher Vorschriften bewertet werden, darunter PCI, ISO und der Microsoft Cloud Security Benchmark. Sie können jede davon aktivieren und nach Netzwerkempfehlungen suchen.

Netzwerkempfehlungen

Befolgen Sie diese Schritte, um einige der Netzwerkempfehlungen anzuzeigen, die auf dem Microsoft Cloud Security Benchmark basieren:

Öffnen Sie Microsoft Defender für Cloud

Wählen Sie Einhaltung gesetzlicher Vorschriften.

Wählen Sie Microsoft Cloud Security Benchmark.

Erweitern Sie NS. Netzwerksicherheit, um die empfohlene Netzwerkkontrolle zu überprüfen.

Es ist wichtig zu verstehen, dass Microsoft Defender für Cloud weitere Netzwerkempfehlungen für verschiedene Azure-Ressourcen wie virtuelle Computer und Speicher bereitstellt. Sie können diese Empfehlungen im linken Menü unter Empfehlungen überprüfen.

Wählen Sie im linken Menü des Microsoft Defender für Cloud-Portals Socherheitswarnungen aus, um Warnungen basierend auf Netzwerkressourcen zu überprüfen und so bestimmte Arten von Bedrohungen zu vermeiden. Diese Warnungen werden automatisch von Microsoft Defender für Cloud basierend auf Protokollen generiert, die im Arbeitsbereich Log-Analyse erfasst und von Microsoft Defender für Cloud überwacht werden.

Zuordnen und Härten Ihrer Azure-Netzwerkumgebung durch Microsoft Defender für Cloud

Sie können auch Optionen prüfen, um eine bessere Sicherheitslage zu erreichen, indem Sie Ihre Netzwerkumgebung mühelos härten, indem Sie Ihre Netzwerkumgebung abbilden, um ein besseres Verständnis Ihrer Netzwerktopologie zu erhalten. Diese Empfehlungen erfolgen über die Option Workload-Schutz im linken Menü, wie hier gezeigt.

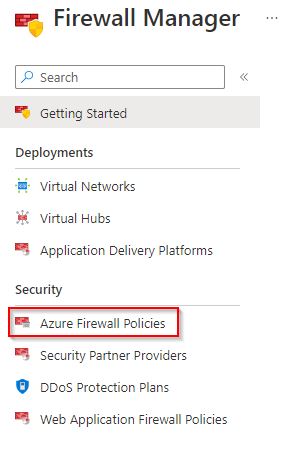

Verwalten von Azure Firewall-Richtlinien über Microsoft Defender für Cloud

Azure Firewall wird für ein Hub-VNet empfohlen, wie in diesem Artikel beschrieben. Microsoft Defender für Cloud kann mehrere Azure Firewall-Richtlinien zentral verwalten. Zusätzlich zu den Azure Firewall-Richtlinien können Sie weitere Funktionen im Zusammenhang mit Azure Firewall verwalten, wie hier gezeigt.

Weitere Informationen dazu, wie Microsoft Defender for Cloud Ihre Netzwerkumgebung vor Bedrohungen schützt, finden Sie unter Was ist Microsoft Defender für Cloud?

Technische Illustrationen

Diese Abbildungen sind Replikate der Referenzabbildungen in diesen Artikeln. Laden Sie diese für Ihre eigene Organisation und Ihre Kunden herunter, und passen Sie sie an. Ersetzen Sie das Contoso-Logo durch Ihre eigene.

| Artikel | Beschreibung |

|---|---|

Visio herunterladen Visio herunterladen Aktualisiert am Oktober 2024 |

Anwenden von Zero-Trust-Prinzipien auf Azure IaaS Verwenden Sie diese Abbildungen mit den folgenden Artikeln: - Übersicht - Azure Storage - Virtuelle Computer - Virtuelle Azure-Netzwerke - Virtuelle Azure Hub-Netzwerke |

Visio herunterladen Visio herunterladen Aktualisiert am Oktober 2024 |

Anwenden von Zero Trust-Prinzipien auf Azure IaaS – Ein Seitenposter Eine einseitige Übersicht über den Prozess zum Anwenden der Prinzipien von Zero Trust auf Azure IaaS-Umgebungen. |

Weitere technische Illustrationen finden Sie unter Zero Trust Illustrationen für IT-Architekten und Implementierer.

Empfohlenes Training

- Konfigurieren von Azure Policy

- Entwerfen und Implementieren von Netzwerksicherheit

- Konfigurieren von Azure Firewall

- Konfigurieren eines VPN-Gateways

- Einführung in Azure DDoS Protection

- Beheben von Sicherheitsbedrohungen mit Microsoft Defender für Cloud

Weitere Trainings zur Sicherheit in Azure finden Sie in den folgenden Ressourcen im Microsoft-Katalog:

Sicherheit in Azure | Microsoft Learn

Nächste Schritte

Lesen Sie diese zusätzlichen Artikel zur Anwendung von Zero Trust-Prinzipien auf Azure:

- Azure IaaS – Übersicht

- Azure Virtual Desktop

- Azure Virtual WAN

- IaaS-Anwendungen in Amazon Web Services

- Microsoft Sentinel und Microsoft Defender XDR

References

Unter diesen Links erfahren Sie mehr über die verschiedenen in diesem Artikel erwähnten Dienste und Technologien.