Anwenden von Zero Trust-Prinzipien auf IaaS-Anwendungen in Amazon Web Services

Hinweis

Bevorstehender Livestream Schließen Sie sich dem Azure FastTrack-Team an, welches diesen Artikel bespricht. 16. Oktober 2024 | 19:00–20:30 Uhr (UTC+02:00) Mitteleuropäische Zeit (Deutschland). Registrieren Sie sich hier.

Dieser Artikel enthält Schritte zum Anwenden der Prinzipien von Zero Trust auf IaaS-Anwendungen in Amazon Web Services (AWS):

| Prinzip von Zero Trust | Definition | Erfüllt von |

|---|---|---|

| Explizit verifizieren | Authentifizieren und autorisieren Sie immer basierend auf allen verfügbaren Datenpunkten. | Sicherheit in DevOps (DevSecOps) mithilfe von GitHub Advanced Security und DevOps – scannt und sichert Ihre Infrastruktur als Code. |

| Verwenden des Zugriffs mit geringstmöglicher Berechtigung. | Beschränken Sie den Benutzerzugriff mit Just-In-Time- und Just-Enough-Access (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz. |

|

| Von einer Sicherheitsverletzung ausgehen | Minimieren Sie Auswirkungsgrad und Segmentzugriff. Überprüfen Sie die End-to-End-Verschlüsselung, und verwenden Sie Analysen, um für Transparenz zu sorgen, die Bedrohungserkennung voranzutreiben und die Abwehr zu verbessern. |

|

Weitere Informationen zum Anwenden der Prinzipien von Zero Trust in einer Azure IaaS-Umgebung finden Sie unter Anwenden von Zero Trust-Prinzipien auf Azure IaaS.

AWS und AWS-Komponenten

AWS ist einer der öffentlichen Cloudanbieter, die auf dem Markt verfügbar sind, zusammen mit Microsoft Azure, Google Cloud Platform und anderen. Es ist üblich, dass Unternehmen eine Multicloud-Architektur haben, die aus mehr als einem Cloudanbieter besteht. In diesem Artikel konzentrieren wir uns auf eine Multicloud-Architektur, in der:

- Azure und AWS integriert sind, um Workloads und IT-Geschäftslösungen auszuführen.

- Sie eine AWS IaaS-Workload mit Microsoft-Produkten sichern.

Virtuelle AWS-Maschinen, die als Amazon Elastic Compute Cloud (Amazon EC2) bezeichnet werden, werden über ein virtuelles AWS-Netzwerk ausgeführt, das als Amazon Virtual Private Cloud (Amazon VPC) bezeichnet wird. Benutzer und Cloudadministratoren richten in ihrer AWS-Umgebung ein Amazon VPC ein und fügen virtuelle Amazon EC2-Computer hinzu.

AWS CloudTrail protokolliert AWS-Kontoaktivitäten in der AWS-Umgebung. Amazon EC2, Amazon VPC und AWS CloudTrail sind in AWS-Umgebungen üblich. Das Sammeln von Protokollen aus diesen Diensten ist wichtig, um zu verstehen, was in Ihrer AWS-Umgebung passiert, und die Maßnahmen zu erkennen, die sie ergreifen müssen, um Angriffe zu vermeiden oder zu mindern.

Amazon GuardDuty ist ein Bedrohungserkennungsdienst, der AWS-Workloads schützt, indem die AWS-Umgebung auf böswillige Aktivitäten und nicht autorisiertes Verhalten überwacht wird.

In diesem Artikel erfahren Sie, wie Sie die Überwachung und Protokollierung dieser AWS-Ressourcen und -Dienste in Azure-Überwachungslösungen und den Microsoft-Sicherheitsstapel integrieren.

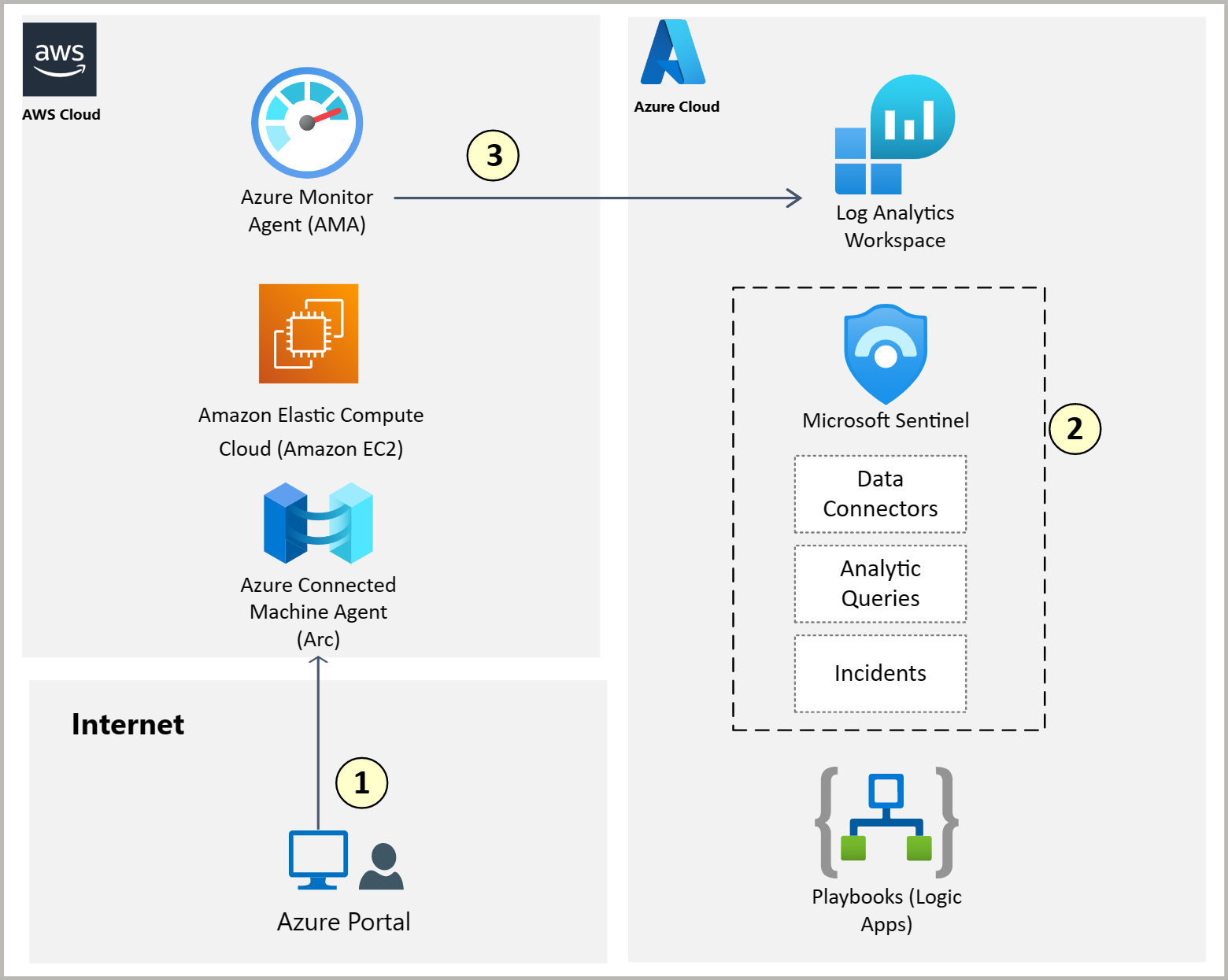

Referenzarchitektur

Das folgende Architekturdiagramm zeigt die allgemeinen Dienste und Ressourcen, die zum Ausführen eines IaaS-Workload in einer AWS-Umgebung erforderlich sind. Das Diagramm zeigt auch die Azure-Dienste, die zum Erfassen von Protokollen und Daten aus der AWS-Umgebung in Azure erforderlich sind, sowie zur Bereitstellung von Bedrohungsüberwachung und -schutz.

Das Diagramm zeigt die Erfassung von Protokollen in Azure für die folgenden Ressourcen und Dienste in der AWS-Umgebung:

- Amazon Elastic Compute Cloud (Amazon EC2)

- Amazon Virtual Private Cloud (Amazon VPC)

- Amazon Web Services CloudTrail (AWS CloudTrail)

- Amazon GuardDuty

Um Protokolle in Azure für die Ressourcen und Dienste in der AWS-Umgebung zu erfassen, müssen Sie Amazon Simple Storage Service (Amazon S3) und Amazon Simple Queue Service (SQS) definiert haben.

Protokolle und Daten werden in Log Analytics in Azure Monitor erfasst.

Die folgenden Microsoft-Produkte verwenden die erfassten Daten zur Überwachung:

- Microsoft Defender für Cloud

- Microsoft Sentinel

- Microsoft Defender für den Endpunkt

Hinweis

Sie müssen keine Protokolle in allen aufgeführten Microsoft-Produkte erfassen, um Ihre AWS-Ressourcen und -Dienste zu überwachen. Die Verwendung aller Microsoft-Produkte bietet jedoch einen größeren Vorteil von AWS-Protokoll- und Datenaufnahme in Azure.

Dieser Artikel folgt dem Architekturdiagramm und beschreibt, wie:

- Sie die Microsoft-Produkte installieren und konfigurieren, um Protokolle aus Ihren AWS-Ressourcen aufzunehmen.

- Sie Metriken für die Sicherheitsdaten konfigurieren, die Sie überwachen möchten.

- Sie Ihren allgemeinen Sicherheitsstatus verbessern und den AWS-Workload sichern.

- Sie Infrastructure als Code sichern.

Schritt 1: Installieren und Verbinden von Microsoft-Produkten zum Erfassen von Protokollen und Daten

In diesem Abschnitt erfahren Sie, wie Sie die Microsoft-Produkte in der referenzierten Architektur installieren und verbinden, um Protokolle aus Ihren AWS- und Amazon-Diensten und -Ressourcen aufzunehmen. Um das Zero Trust-Prinzip explizit einzuhalten, müssen Sie Microsoft-Produkte installieren und eine Verbindung mit Ihrer AWS-Umgebung herstellen, um proaktive Maßnahmen vor einem Angriff zu ergreifen.

| Schritte | Aufgabe |

|---|---|

| Ein | Installieren Sie den Azure Connected Machine-Agent mit den virtuellen Computern aus der Amazon Elastic Compute Cloud (Amazon EC2), um Betriebssystemdaten und Protokolle in Azure zu erfassen. |

| b | Installieren Sie den Azure Monitor-Agent auf virtuellen Amazon EC2-Computern, um Protokolle an Ihren Log Analytics-Arbeitsbereich zu senden. |

| C | Verbinden eines AWS-Kontos mit Microsoft Defender for Cloud. |

| D | Verbinden von Microsoft Sentinel mit AWS, um AWS-Protokolldaten zu erfassen. |

| E | Verwenden Sie die AWS-Connectors, um AWS-Dienstprotokolle in Microsoft Sentinel zu pullen. |

A. Installieren Sie den Azure Connected Machine-Agent auf den virtuellen Amazon EC2-Computern, um Betriebssystemdaten und Protokolle in Azure zu erfassen.

Server mit Azure Arc-Unterstützung bieten die Möglichkeit, physische Server und virtuelle Computer unter Windows und Linux zu verwalten, die außerhalb von Azure, in Ihrem Unternehmensnetzwerk oder bei einem anderen Cloudanbieter gehostet werden. Im Zusammenhang mit Azure Arc werden Computer, die außerhalb von Azure gehostet werden, als Hybridcomputer betrachtet. Um Ihre virtuellen Amazon EC2-Maschinen (auch als Hybridmaschinen bezeichnet) mit Azure zu verbinden, installieren Sie den Azure Connected Machine-Agent auf jedem Computer.

Weitere Informationen finden Sie unter Verbinden von Hybridcomputern mit Azure.

B. Installieren Sie den Azure Monitor-Agent auf virtuellen Amazon EC2-Computern, um Protokolle an Ihren Log Analytics-Arbeitsbereich zu senden.

Azure Monitor bietet vollständige Überwachung für Ihre Ressourcen und Anwendungen, die in Azure und anderen Clouds ausgeführt werden, einschließlich AWS. Azure Monitor sammelt, analysiert und verarbeitet Telemetriedaten aus Ihren lokalen und Cloud-Umgebungen. VM-Erkenntnisse in Azure Monitor verwenden Azure Arc-fähige Server, um eine konsistente Erfahrung zwischen Azure-VMs und Ihren virtuellen AWS EC2-Computern bereitzustellen. Sie können Ihre virtuellen Amazon EC2-Computer direkt neben Ihren virtuellen Azure-Computern anzeigen. Sie können Ihre virtuellen Amazon EC2-Computer mit identischen Methoden integrieren. Dies umfasst Azure-Standardkonstrukte, z. B. Azure Policy und die Anwendung von Tags.

Wenn Sie VM-Einblicke für einen Computer aktivieren, wird der Azure Monitor-Agent (AMA) installiert. AMA sammelt Überwachungsdaten von den virtuellen Amazon EC2-Computern und übermittelt sie an Azure Monitor zur Verwendung durch Funktionen, Erkenntnisse und andere Dienste wie Microsoft Sentinel und Microsoft Defender for Cloud.

Wichtig

Log Analytics ist ein Tool im Azure-Portal, mit dem Sie Protokollabfragen für Daten im Azure Monitor-Protokollspeicher bearbeiten und ausführen können. Log Analytics ist bereits automatisch installiert.

Auf virtuellen Amazon EC2-Computern ist möglicherweise der ältere Log Analytics-Agent installiert. Dieser Agent wird im September 2024 nicht mehr unterstützt. Microsoft empfiehlt die Installation des neuen Azure Monitor-Agent.

Der Log Analytics-Agent oder der Azure Monitor-Agent für Windows und Linux ist in folgenden Fällen erforderlich:

- Sie möchten das Betriebssystem und die Workloads, die auf dem Computer ausgeführt werden, proaktiv überwachen.

- Verwalten des Computers mithilfe von Automation-Runbooks oder Lösungen wie der Updateverwaltung.

- Verwenden Sie andere Azure-Dienste wie Microsoft Defender für Cloud.

Wenn Sie Protokolle und Daten sammeln, werden diese Informationen in einem Log Analytics-Arbeitsbereich gespeichert. Sie benötigen einen Log Analytics-Arbeitsbereich, wenn Sie Daten aus Azure-Ressourcen in Ihrem Abonnement sammeln.

Azure Monitor-Arbeitsmappen sind ein Visualisierungstool, das im Azure-Portal verfügbar ist. Arbeitsmappen kombinieren Text, Protokollabfragen, Metriken und Parameter in umfassenden interaktiven Berichten. Durch das Einrichten von Arbeitsmappen können Sie Analysen verwenden, um das Zero Trust-Prinzip einzuhalten.

Arbeitsmappen werden im nächsten Artikel unter Monitor in Microsoft Sentinel-Protokollen von Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail und Amazon GuardDuty erläutert.

Weitere Informationen finden Sie unter:

- Installieren von AMA über Datensammlungsregeln in Azure Monitor

- Erstellen eines Log Analytics-Arbeitsbereichs

- Erste Schritte mit Azure Workbooks

C. Verbinden eines AWS-Kontos mit Microsoft Defender for Cloud.

Microsoft Defender for Cloud ist eine CSPM-Lösung (Cloud Security Posture Management) und CWPP-Lösung (Cloud Workload Protection Platform) für alle Ihre Azure-Ressourcen, lokalen Ressourcen und Multicloudressourcen einschließlich AWS. Defender for Cloud erfüllt drei wichtige Anforderungen, wenn Sie die Sicherheit Ihrer Ressourcen und Workloads in der Cloud und lokal verwalten:

- Kontinuierliche Bewertung – Lernen Sie Ihren Sicherheitsstatus kennen. Ermitteln und verfolgen Sie Sicherheitsrisiken.

- Sicher – Härten Sie Ressourcen und Services mit dem Microsoft Cloud Security Benchmark (MCSB) und dem AWS Foundational Security Best Practices-Standard.

- Verteidigung – Erkennen und beheben Sie Bedrohungen für Ressourcen und Dienste.

Microsoft Defender for Servers ist einer der kostenpflichtigen Pläne von Microsoft Defender for Cloud. Defender for Servers weitet den Schutz auf Windows- und Linux-Computer in Azure, AWS, der Google Cloud-Plattform und lokalen Umgebungen aus. Defender for Servers lässt sich in Microsoft Defender for Endpoint integrieren, um Endpunkterkennung und Reaktion (Endpoint Detection and Response, EDR) sowie weitere Features zum Schutz vor Bedrohungen bereitzustellen.

Weitere Informationen finden Sie unter:

- Verbinden Sie ein AWS-Konto mit Microsoft Defender for Cloud , um Ihre AWS-Ressourcen zu schützen.

- Wählen Sie einen Defender for Servers-Plan in Microsoft Defender for Cloud aus, um verschiedene Pläne von Defender for Servers zu vergleichen. Defender for Servers stellt den Defender for Endpoint-Sensor automatisch auf jedem unterstützten Computer bereit, der mit Defender for Cloud verbunden ist.

Hinweis

Wenn Sie AMA noch nicht auf Ihren Servern bereitgestellt haben, können Sie den Azure Monitor-Agent auf Ihren Servern bereitstellen, wenn Sie Defender for Servers aktivieren.

D: Verbinden von Microsoft Sentinel mit AWS, um AWS-Protokolldaten zu erfassen

Microsoft Sentinel ist eine skalierbare, cloudnative Lösung, die folgende Dienste bietet:

- SIEM-Lösung (Security Information and Event Management)

- Sicherheitsorchestrierung, Automatisierung und Reaktion (SOAR)

Microsoft Sentinel bietet intelligente Sicherheitsanalysen und Threat Intelligence für das gesamte Unternehmen. Mit Microsoft Sentinel erhalten Sie eine einzige Lösung zur Angriffserkennung, für Einblicke in Bedrohungen, proaktives Hunting und für die Reaktion auf Bedrohungen.

Anweisungen zum Einrichten finden Sie unter Onboarding von Microsoft Sentinel.

E. Verwenden Sie die AWS-Connectors, um AWS-Dienstprotokolle in Microsoft Sentinel zu pullen

Um die AWS-Dienstprotokolle in Microsoft Sentinel abzurufen, müssen Sie einen Microsoft Sentinel AWS-Connector verwenden. Der Connector funktioniert, indem Sie Microsoft Sentinel Zugriff auf Ihre AWS-Ressourcenprotokolle gewähren. Durch das Einrichten des Connectors wird eine Vertrauensstellung zwischen AWS und Microsoft Sentinel eingerichtet. In AWS wird eine Rolle erstellt, die Microsoft Sentinel die Berechtigung erteilt, auf Ihre AWS-Protokolle zuzugreifen.

Der AWS-Connector ist in zwei Versionen verfügbar: der neue Amazon Simple Storage Service (Amazon S3)-Connector, der Protokolle erfasst, indem er sie aus einem Amazon S3-Bucket abruft, und der Legacy-Connector für CloudTrail-Verwaltung und Datenprotokolle. Der Amazon S3-Connector kann Protokolle von Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail und Amazon GuardDuty erfassen. Der Amazon S3-Connector befindet sich in der Vorschau. Wir empfehlen die Verwendung des Amazon S3-Connectors.

Informationen zum Erfassen von Protokollen von Amazon VPC, AWS CloudTrail und Amazon GuardDuty mithilfe des Amazon S3-Connectors finden Sie unter Verbinden von Microsoft Sentinel mit AWS.

Hinweis

Microsoft empfiehlt die Verwendung des Skripts für automatische Einrichtung, um den Amazon S3-Connector bereitzustellen. Wenn Sie jeden Schritt lieber manuell ausführen möchten, folgen Sie dem manuellen Setup, um Microsoft Sentinel mit AWS zu verbinden.

Schritt 2: Konfigurieren von Metriken für Ihre Sicherheitsdaten

Da Azure nun Protokolle aus Ihren AWS-Ressourcen erfasst, können Sie Bedrohungserkennungsregeln in Ihrer Umgebung erstellen und Warnungen überwachen. Dieser Artikel führt Sie durch die Schritte zum Sammeln von Protokollen und Daten und zur Überwachung verdächtiger Aktivitäten. Das Zero Trust-Prinzip der angenommenen Verletzung wird erreicht, indem Sie Ihre Umgebung auf Bedrohungen und Sicherheitsrisiken überwachen.

| Schritte | Aufgabe |

|---|---|

| Ein | Sammeln Sie Amazon Elastic Compute Cloud (Amazon EC2)-Protokolle in Azure Monitor. |

| b | Anzeigen und Verwalten von Microsoft Defender for Cloud-Sicherheitswarnungen und Empfehlungen für Amazon EC2. |

| C | Integrieren von Microsoft Defender for Endpoint mit Defender for Cloud. |

| D | Überwachen von Amazon EC2-Daten in Microsoft Sentinel. |

| E | Überwachen von Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail und Amazon GuardDuty in Microsoft Sentinel-Protokollen. |

| Fr | Verwenden Sie die integrierten Erkennungsregeln von Microsoft Sentinel, um Bedrohungserkennungsregeln in Ihrer Umgebung zu erstellen und zu untersuchen. |

A. Sammeln Sie Amazon Elastic Compute Cloud (Amazon EC2)-Protokolle in Azure Monitor

Der Azure Connected Machine-Agent, der auf Ihren Amazon EC2-VMs installiert ist, ermöglicht es Ihnen, Ihre AWS-Ressourcen zu überwachen, als wären sie Azure-Ressourcen. Sie können beispielsweise Azure-Richtlinien verwenden, um Updates für Ihre Amazon EC2-VMs zu steuern und zu verwalten.

Der auf Ihren Amazon EC2-VMs installierte Azure Monitor-Agent (AMA) sammelt Überwachungsdaten und liefert sie an Azure Monitor. Diese Protokolle werden zu Eingaben für Microsoft Sentinel und Defender for Cloud.

Informationen zum Sammeln von Protokollen von Ihren Amazon EC2-VMs finden Sie unter Erstellen von Datensammlungsregeln.

B. Anzeigen und Verwalten von Microsoft Defender for Cloud-Sicherheitswarnungen und Empfehlungen für Amazon EC2

Microsoft Defender for Cloud verwendet Ressourcenprotokolle, um Sicherheitswarnungen und -empfehlungen zu erstellen. Defender for Cloud kann Warnungen bereitstellen, um Sie vor möglichen Bedrohungen auf Ihren Amazon EC2-VMs zu warnen. Warnungen werden nach Schweregrad priorisiert. Jede Warnung enthält Details zu betroffenen Ressourcen, Problemen und Korrekturempfehlungen.

Es gibt zwei Möglichkeiten, Empfehlungen im Azure-Portal anzuzeigen. Auf der Übersichtsseite von Defender for Cloud werden Empfehlungen für die Umgebung angezeigt, die Sie verbessern möchten. Auf der Defender for Cloud-Ressourcenbestandsseite werden Empfehlungen entsprechend der betroffenen Ressource angezeigt.

So zeigen Sie Amazon EC2-Warnungen und -Empfehlungen an und verwalten sie:

- Erfahren Sie mehr über die verschiedenen Arten von Warnungen, die in Defender for Cloud verfügbar sind, und erfahren, wie Sie auf Warnungen reagieren.

- Verbessern Sie Ihren Sicherheitsstatus, indem Sie Empfehlungen von Defender for Cloud implementieren.

- Erfahren Sie, wie Sie auf die Ressourcenbestandsseite von Defender for Cloud zugreifen.

Hinweis

Der Microsoft Cloud Security Benchmark (MCSB) enthält eine Sammlung von hochwirksamen Sicherheitsempfehlungen, die Sie verwenden können, um Ihre Clouddienste in einer Einzel- oder Multicloudumgebung zu schützen. Microsoft empfiehlt die Verwendung von Sicherheitsvergleichstests, die Ihnen helfen können, schnellen Schutz für Cloudbereitstellungen herzustellen. Erfahren Sie mehr über die MCSB.

C. Integrieren von Microsoft Defender for Endpoint mit Defender for Cloud.

Schützen Sie Ihre Endpunkte mit der in Defender for Cloud integrierten Endpunkterkennungs- und Reaktionslösung, Microsoft Defender for Endpoint. Microsoft Defender for Endpoint schützt Ihre Windows- und Linux-Computer unabhängig davon, ob sie in Azure, lokalen Umgebungen oder einer Multicloudumgebung gehostet werden. Microsoft Defender für Endpunkt ist eine ganzheitliche cloudbasierte Lösung für die Endpunktsicherheit. Die Hauptfeatures umfassen Folgendes:

- Risikobasierte Verwaltung und Bewertung von Sicherheitsrisiken

- Verringerung der Angriffsfläche

- Verhaltensbasierter und cloudgestützter Schutz

- Endpoint Detection and Response (EDR, Endpunkterkennung und Reaktion)

- Automatisierte Untersuchung und Wiederherstellung

- Verwaltete Bedrohungssuchdienste

Weitere Informationen finden Sie unter Aktivieren der Integration von Microsoft Defender for Endpoint.

D: Überwachen von Amazon EC2-Daten in Microsoft Sentinel

Nachdem Sie Azure Connected Machine-Agent und AMA installiert haben, beginnen Amazon EC2-Betriebssysteme mit dem Senden von Protokollen an Azure Log Analytics-Tabellen, die automatisch für Microsoft Sentinel verfügbar sind.

Die folgende Abbildung zeigt, wie Amazon EC2-Betriebssystemprotokolle von Microsoft Sentinel erfasst werden. Der Azure Connected Machine-Agent macht Ihre Amazon EC2-VMs zum Teil von Azure. Der Windows-Sicherheitsereignisse über den AMA-Datenconnector sammelt Daten von Ihren Amazon EC2-VMs.

Hinweis

Sie benötigen Microsoft Sentinel nicht zum Erfassen von Protokollen von Amazon EC2, aber Sie benötigen einen Log Analytics-Arbeitsbereich, der zuvor eingerichtet wurde.

Eine schrittweise Anleitung finden Sie unter Amazon EC2 Sentinel-Erfassung mit Arc und AMA, einem Dokument in GitHub. Das GitHub-Dokument erläutert die Installation von AMA, die Sie überspringen können, da Sie AMA weiter oben in diesem Lösungshandbuch installiert haben.

E. Überwachen von Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail und Amazon GuardDuty in Microsoft Sentinel-Protokollen.

Früher haben Sie Microsoft Sentinel mit AWS über den Amazon Simple Storage Service (Amazon S3)-Connector verbunden. Der Amazon S3-Bucket sendet Protokolle an Ihren Log Analytics-Arbeitsbereich, das zugrunde liegende Tool, das zum Abfragen verwendet wird. Die folgenden Tabellen werden im Arbeitsbereich erstellt:

- AWSCloudTrail – AWS CloudTrail-Protokolle enthalten alle Daten- und Verwaltungsereignisse Ihres AWS-Kontos.

- AWSGuardDuty – Amazon GuardDuty-Ergebnisse stellen ein potenzielles Sicherheitsproblem dar, das in Ihrem Netzwerk erkannt wurde. Amazon GuardDuty generiert eine Suche, wenn es unerwartete und potenziell böswillige Aktivitäten in Ihrer AWS-Umgebung erkennt.

- AWSVPCFlow – Amazon Virtual Private Cloud (Amazon VPC) Flow Logs ermöglicht es Ihnen, IP-Datenverkehr zu und von Ihren Amazon VPC-Netzwerkschnittstellen zu erfassen.

Sie können Amazon VPC Flow Logs, AWS CloudTrail und Amazon GuardDuty in Microsoft Sentinel abfragen. Im Folgenden finden Sie Abfragebeispiele für jeden Dienst und die entsprechende Tabelle in Log Analytics:

Für Amazon GuardDuty-Protokolle:

AWSGuardDuty | where Severity > 7 | summarize count() by ActivityType

Für Amazon VPC Flow Logs:

AWSVPCFlow | where Action == "REJECT" | where Type == "Ipv4" | take 10

Für AWS CloudTrail-Protokolle:

AWSCloudTrail | where EventName == "CreateUser" | summarize count() by AWSRegion

In Microsoft Sentinel verwenden Sie die Amazon S3-Arbeitsmappe, um weitere Details zu analysieren.

Für AWS CloudTrail können Sie Folgendes analysieren:

- Datenfluss im Zeitverlauf

- Konto-IDs

- Ereignisquellenliste

Für Amazon GuardDuty können Sie Folgendes analysieren:

- Amazon GuardDuty nach Karte

- Amazon GuardDuty nach Region

- Amazon GuardDuty nach IP

F. Verwenden Sie die integrierten Erkennungsregeln von Microsoft Sentinel, um Bedrohungserkennungsregeln in Ihrer Umgebung zu erstellen und zu untersuchen

Nachdem Sie Ihre Datenquellen mit Microsoft Sentinel verbunden haben, verwenden Sie integrierte Vorlagen für Erkennungsregelvorlagen von Microsoft Sentinel, um Bedrohungserkennungsregeln in Ihrer Umgebung zu erstellen und zu untersuchen. Microsoft Sentinel bietet integrierte Standardvorlagen, die Sie beim Erstellen von Regeln zur Bedrohungserkennung unterstützen.

Sicherheitsexperten und -analysten von Microsoft entwerfen Regelvorlagen basierend auf bekannten Bedrohungen, häufig verwendeten Angriffsvektoren und Eskalationsketten verdächtiger Aktivitäten. Mit den anhand dieser Vorlagen erstellten Regeln wird die gesamte Umgebung automatisch nach allen Aktivitäten durchsucht, die verdächtig erscheinen. Viele Vorlagen können so angepasst werden, dass gemäß Ihren Anforderungen nach Aktivitäten gesucht oder gefiltert werden kann. Mit den durch diese Regeln generierten Warnungen werden Vorfälle erstellt, die Sie in Ihrer Umgebung zuweisen und untersuchen können.

Weitere Informationen finden Sie unter Erkennen von Bedrohungen mit integrierten Analyseregeln in Microsoft Sentinel.

Schritt 3: Verbessern des allgemeinen Sicherheitsstatus

In diesem Abschnitt erfahren Sie, wie Microsoft Entra Permissions Management Ihnen hilft, nicht verwendete und übermäßige Berechtigungen zu überwachen. Sie erfahren, wie Sie wichtige Daten konfigurieren, integrieren und anzeigen. Das Prinzip des Zugriffs mit den geringsten Berechtigungen durch Zero Trust wird erreicht, indem der Zugriff auf Ihre Ressourcen verwaltet, kontrolliert und überwacht wird.

| Schritte | Aufgabe |

|---|---|

| Ein | Konfigurieren Sie die Berechtigungsverwaltung und Privileged Identity Management. |

| b | Integrieren Sie ein AWS-Konto. |

| C | Zeigen Sie wichtige Statistiken und Daten an. |

Konfigurieren der Berechtigungsverwaltung

Die Berechtigungsverwaltung ist eine CIEM-Lösung (Cloud Infrastructure Permissions Management), die nicht verwendete und übermäßige Berechtigungen in Ihrer Multicloud-Infrastruktur erkennt, automatisch anpasst und kontinuierlich überwacht.

Permissions Management verstärkt Zero Trust-Sicherheitsstrategien durch die Erweiterung des Prinzips der geringstmöglichen Zugriffsberechtigungen. Dies hat für die Kundschaft folgende Vorteile:

- Umfassende Transparenz: Entdecken Sie, welche Identität was, wo und wann tut.

- Automatisierung des Zugriffs mit geringstmöglichen Berechtigungen: Verwenden Sie die Zugriffsanalyse, um sicherzustellen, dass Identitäten zum richtigen Zeitpunkt über die richtigen Berechtigungen verfügen.

- Vereinheitlichung von Zugriffsrichtlinien für verschiedene IaaS-Plattformen: Implementieren Sie konsistente Sicherheitsrichtlinien für Ihre gesamte Cloudinfrastruktur.

Die Berechtigungsverwaltung bietet eine Zusammenfassung der wichtigsten Statistiken und Daten für AWS und Azure. Die Daten umfassen Metriken, die sich auf vermeidbare Risiken beziehen. Mit diesen Metriken können Permissions Management-Administrator*innen Bereiche identifizieren, in denen sich Risiken im Zusammenhang mit dem Prinzip der geringstmöglichen Berechtigungen von Zero Trust verringern lassen.

Die Daten können zur weiteren Analyse und Automatisierung in Microsoft Sentinel eingespeist werden.

Informationen zum Implementieren von Aufgaben finden Sie unter:

- A. Aktivieren der Berechtigungsverwaltung in Ihrer Organisation

- B. Onboarding eines AWS-Kontos in die Berechtigungsverwaltung

- C. Anzeigen wichtiger Statistiken und Daten

Schritt 4: Sichern der Infrastruktur als Code

In diesem Abschnitt wird eine wichtige Säule von DevSecOps behandelt, ihre Infrastruktur als Code gescannt und gesichert. Für die Infrastruktur als Code sollten Sicherheits- und DevOps-Teams Fehlkonfigurationen überwachen, die zu Sicherheitsrisiken in Ihren Infrastrukturbereitstellungen führen können.

Durch die Implementierung kontinuierlicher Überprüfungen von Azure Resource Manager (ARM), Bicep- oder Terraform-Vorlagen verhindern Sie Sicherheitsverletzungen und Exploits frühzeitig in der Entwicklung, wenn die Behebung weniger kostspielig ist. Sie sollten auch eine strenge Kontrolle über Administratoren und Dienstkontogruppen in Microsoft Entra ID und Ihrem DevOps-Tool behalten.

Sie implementieren das Zero Trust-Prinzip für den Zugriff mit geringstmöglicher Berechtigung durch:

- Durchführen robuster Überprüfungen Ihrer Infrastrukturkonfigurationen mit dem Identitätszugriff mit geringstmöglichen Berechtigungen und Netzwerkeinrichtung.

- Zuweisen von rollenbasierter Zugriffssteuerung (RBAC) für Ressourcen auf Repositoryebene, Teamebene oder Organisationsebene an Benutzer.

Voraussetzungen:

- Coderepositorys befinden sich in Azure DevOps oder GitHub

- Pipelines werden in Azure DevOps oder GitHub gehostet

| Schritte | Aufgabe |

|---|---|

| Ein | Aktivieren Sie DevSecOps für Infrastruktur als Code (IaC) |

| b | Implementieren Sie RBAC für DevOps-Tools. |

| C | Aktivieren Sie GitHub Advanced Security. |

| D | Zeigen Sie die Ergebnisse von Code- und geheimen Scans an. |

A. Aktivieren von DevSecOps für IaC

Defender for DevOps bietet Einblicke in den Sicherheitsstatus Ihrer Multi-Pipeline-Umgebung, unabhängig davon, ob sich Ihr Code und Ihre Pipelines in Azure DevOps oder GitHub befinden. Es hat den zusätzlichen Vorteil, dass ein einzelnes „Schaufenster“ implementiert werden kann, in dem Sicherheits- und DevOps-Teams Scanergebnisse aller Repositorys in einem Dashboard sehen und einen Pull-Anforderungsprozess einrichten können, um Probleme zu beheben.

Weitere Informationen finden Sie unter:

B. Implementieren von RBAC für DevOps-Tools

Sie müssen solide Governancepraktiken für Ihr Team verwalten und implementieren, z. B. rollenbasierte Zugriffssteuerungsberechtigungen. Wenn dieses Modell nicht für die DevOps-Automatisierung gespiegelt wird, lässt Ihre Organisation unter Umständen eine für die Sicherheit kritische Hintertür offen. Betrachten Sie ein Beispiel, in dem ein Entwickler keinen Zugriff über ARM-Vorlagen hat. Der Entwickler verfügt möglicherweise noch über ausreichende Berechtigungen, um Anwendungscode oder Infrastruktur als Code zu ändern und einen Automatisierungsworkflow auszulösen. Der Entwickler kann über DevOps indirekt auf Ihre ARM-Vorlagen zugreifen und destruktive Änderungen vornehmen.

Wenn Sie cloudbasierte Lösungen für Ihre Infrastrukturbereitstellungen bereitstellen, sollte die Sicherheit immer Ihr wichtigstes Anliegen sein. Microsoft hält die zugrunde liegende Cloudinfrastruktur sicher. Sie konfigurieren Sicherheit in Azure DevOps oder auf GitHub.

So konfigurieren Sie Sicherheit:

- In Azure DevOps können Sie Sicherheitsgruppen, Richtlinien und Einstellungen auf Organisations-/Sammlungs-, Projekt- oder Objektebene verwenden.

- In GitHub können Sie Benutzern Zugriff auf Ressourcen zuweisen, indem Sie ihnen Rollen auf Repository-, Team- oder Organisationsebene zuweisen.

C. Aktivieren von GitHub Advanced Security

Um Umgebungen proaktiv zu schützen, ist es wichtig, die DevOps-Sicherheit kontinuierlich zu überwachen und zu stärken. GitHub Advanced Security automatisiert Prüfungen in Ihrer Pipeline, um nach offengelegten Geheimnissen, Abhängigkeitsrisiken und mehr zu suchen. GitHub stellt Kunden mit einer Advanced Security-Lizenz zusätzliche Sicherheitsfeatures zur Verfügung.

GitHub Advanced Security ist standardmäßig für alle öffentlichen Repositorys aktiviert. Für Ihre privaten Repositorys müssen Sie die GitHub Advanced Security-Lizenzierung verwenden. Nach der Aktivierung können Sie mit der Verwendung der vielen Features beginnen, die im Lieferumfang der GitHub Advanced Security-Suite enthalten sind:

- Codeüberprüfung

- Abhängigkeitsüberprüfung

- Geheime Überprüfung

- Zugriffssteuerung

- Warnungen zu Sicherheitsrisiken

- Überwachungsprotokoll

- Regeln für den Schutz von Branches

- Pull-Request-Reviews

Mit diesen Features können Sie sicherstellen, dass Ihr Code sicher ist und den Branchenstandards entspricht. Sie können auch automatisierte Workflows erstellen, die Ihnen helfen, Sicherheitsprobleme in Ihrem Code schnell zu erkennen und zu beheben. Darüber hinaus können Sie Verzweigungsschutzregeln verwenden, um nicht autorisierte Änderungen an Ihrer Codebasis zu verhindern.

Weitere Informationen finden Sie unter Aktivieren von GitHub Advanced Security.

D: Anzeigen der Ergebnisse von Code- und geheimen Scans

Defender for DevOps, ein Dienst, der in Defender for Cloud verfügbar ist, ermöglicht Sicherheitsteams, DevOps-Sicherheit in Umgebungen mit mehreren Pipelines zu verwalten. Defender for DevOps ermöglicht Sicherheitsteams mit einer zentralen Konsole, Anwendungen und Ressourcen vom Code zur Cloud über Umgebungen mit mehreren Pipelines wie GitHub und Azure DevOps hinweg zu schützen.

Defender for DevOps macht Sicherheitsergebnisse als Anmerkungen in Pull Requests (PR) verfügbar. Sicherheitsoperatoren können PR-Anmerkungen in Microsoft Defender for Cloud aktivieren. Erkennbare Probleme können dann von Entwicklern behoben werden. Dadurch können potenzielle Sicherheitsrisiken und Fehlkonfigurationen verhindert und behoben werden, bevor sie in das Produktionsstadium gelangen. Sie können PR-Anmerkungen in Azure DevOps konfigurieren. Sie können PR-Anmerkungen in GitHub erhalten, wenn Sie ein GitHub Advanced Security-Kunde sind.

Weitere Informationen finden Sie unter:

- Die GitHub-Aktion von Microsoft Security DevOps muss konfiguriert sein.

- Die Azure DevOps-Erweiterung von Microsoft Security DevOps ist konfiguriert.

- Aktivieren von Pull Request-Anmerkungen in GitHub und Azure DevOps

Nächste Schritte

Weitere Informationen zu den Azure-Diensten aus diesem Artikel finden Sie hier:

- Microsoft Defender für Cloud

- Microsoft Sentinel

- Azure Monitor

- Server mit Azure ARC-Unterstützung

- Log Analytics

Erfahren Sie mehr über AWS- und Amazon-Dienste und -Ressourcen, die in diesem Artikel erläutert werden:

- Amazon Elastic Compute Cloud (Amazon EC2)

- AWS CloudTrail

- Amazon Virtual Private Cloud (Amazon VPC)

- Amazon GuardDuty

- Amazon Simple Storage Service (Amazon S3)

- Einfacher Warteschlangendienst von Amazon (Simple Queue Service, SQS)

- AWS Identitäts- und Zugriffsverwaltung (AWS Identity and Access Management, IAM)