Lösungsmöglichkeiten

In diesem Artikel ist ein Lösungsvorschlag beschrieben. Ihr Cloudarchitekt kann diesen Leitfaden verwenden, um die Hauptkomponenten einer typischen Implementierung dieser Architektur zu visualisieren. Verwenden Sie diesen Artikel als Ausgangspunkt, um eine gut durchdachte Lösung zu entwerfen, die den spezifischen Anforderungen Ihrer Workload entspricht.

Sie können verschiedene Azure-Dienste verwenden, um eine vollständige IT-Infrastruktur für Ihre Organisation zu erstellen. Azure bietet auch Sicherheitsdienste, die Ihnen dabei helfen können, Ihre Infrastruktur zu schützen. Mithilfe von Azure-Sicherheitslösungen können Sie den Sicherheitsstatus Ihrer IT-Umgebung verbessern, Sicherheitsrisiken mindern und schutz vor Sicherheitsverletzungen über eine gut durchdachte Lösung bereitstellen, die auf bewährten Methoden von Microsoft basiert.

Obwohl einige Sicherheitsdienste mit verbundenen Kosten verbunden sind, stehen viele kostenlos zur Verfügung. Kostenlose Dienste umfassen Netzwerksicherheitsgruppen (NSGs), Speicherverschlüsselung, TLS/SSL, Signaturtoken für freigegebenen Zugriff und mehr. Dieser Artikel konzentriert sich auf diese kostenlosen Dienste.

Dieser Artikel ist der dritte in einer Reihe von fünf. Informationen zu den vorherigen beiden Artikeln dieser Reihe, einschließlich der Einführung und einer Überprüfung, wie Sie Bedrohungen gegen eine IT-Umgebung zuordnen können, finden Sie im folgenden Artikel:

Mögliche Anwendungsfälle

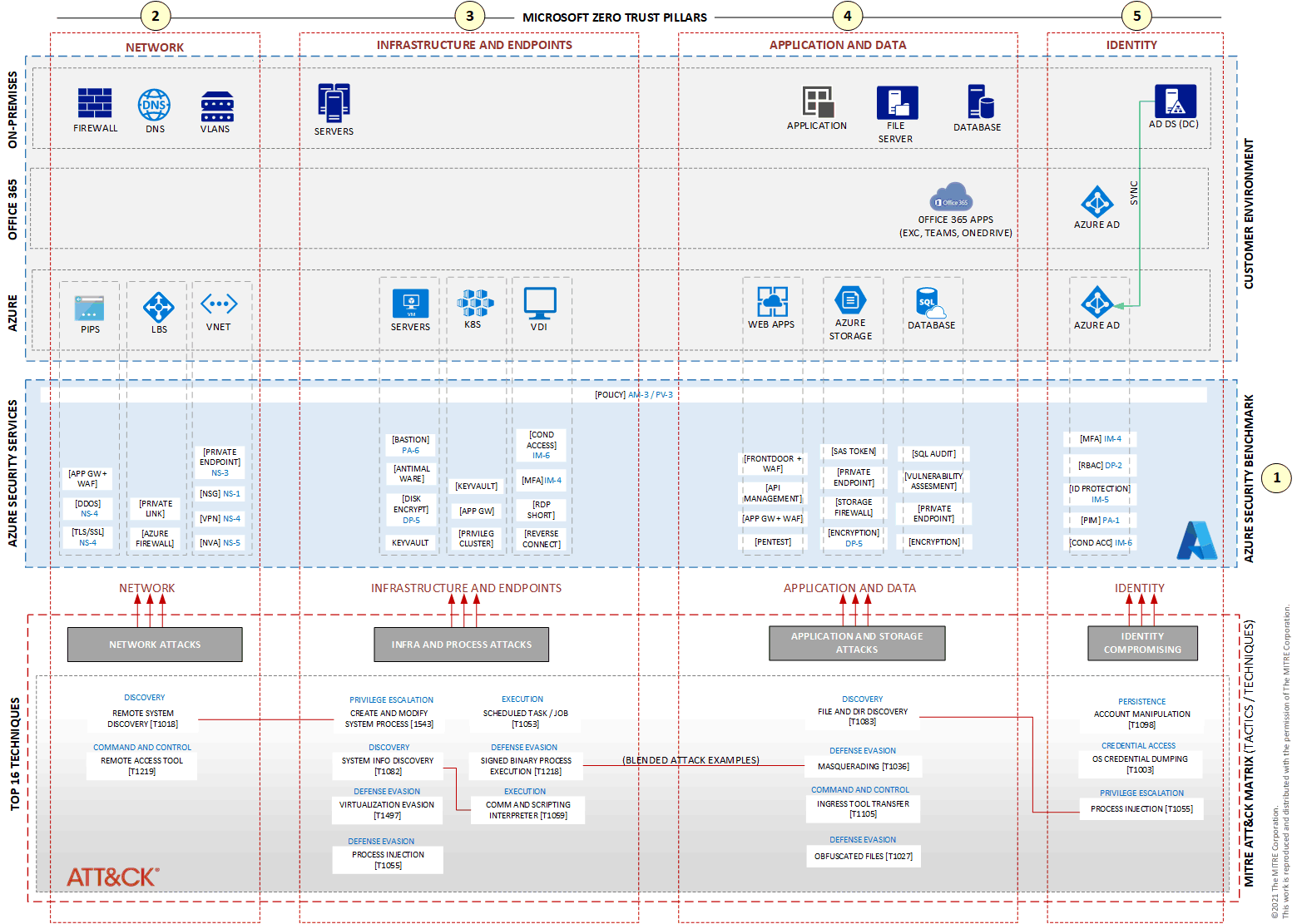

In diesem Artikel werden Azure-Sicherheitsdienste nach Azure-Ressource organisiert, sodass Sie sich auf bestimmte Bedrohungen konzentrieren können, die auf Ressourcen wie virtuelle Computer (VMs), Betriebssysteme, Azure-Netzwerke oder Anwendungen abzielen, zusätzlich zu Angriffen, die Benutzer und Kennwörter kompromittieren können. Das folgende Diagramm kann Ihnen helfen, die Azure-Sicherheitsdienste zu identifizieren, mit denen Ressourcen und Benutzeridentitäten vor diesen Arten von Bedrohungen geschützt werden.

Aufbau

Laden Sie eine Visio-Datei dieser Architektur herunter.

©2021 The MITRE Corporation. Diese Arbeit wird reproduziert und mit der Erlaubnis der MITRE Corporation verteilt.

Die Azure-Sicherheitsebene in diesem Diagramm basiert auf Azure Security Benchmark (ASB) v3, die eine Reihe von Sicherheitsregeln ist, die über Azure-Richtlinien implementiert werden. ASB basiert auf einer Kombination aus Regeln aus dem CIS Center für Internetsicherheit und dem Nationalen Institut für Standards und Technologie. Weitere Informationen zu ASB finden Sie in der Übersicht über den Azure Security Benchmark v3.

Das Diagramm enthält nicht jeden verfügbaren Azure-Sicherheitsdienst, hebt aber die am häufigsten verwendeten Dienste hervor. Alle im Architekturdiagramm gezeigten Sicherheitsdienste können kombiniert und konfiguriert werden, um mit Ihrer IT-Umgebung und den spezifischen Sicherheitsanforderungen Ihrer Organisation zusammenzuarbeiten.

Workflow

In diesem Abschnitt werden die Komponenten und Dienste beschrieben, die im Diagramm angezeigt werden. Viele dieser Bezeichnungen werden zusätzlich zu ihren gekürzten Bezeichnungen mit ihren ASB-Steuerelementcodes gekennzeichnet. Die Steuerelementcodes entsprechen den Steuerelementdomänen, die in Steuerelemente aufgeführt sind.

Einführung zum Azure Security-Vergleichstest

Jedes Sicherheitssteuerelement bezieht sich auf einen oder mehrere spezifische Azure-Sicherheitsdienste. Der Architekturverweis in diesem Artikel enthält einige dieser Elemente und ihre Kontrollnummern gemäß der ASB-Dokumentation. Zu den Steuerelementen gehören:

- Netzwerksicherheit

- Identitätsverwaltung

- Privilegierter Zugriff

- Datenschutz

- Asset-Management

- Protokollierung und Bedrohungserkennung

- Reaktion auf Vorfälle

- Status- und Sicherheitsrisikoverwaltung

- Endpunktsicherheit

- Sicherung und Wiederherstellung

- DevOps-Sicherheit

- Governance und Strategie

Weitere Informationen zu Sicherheitskontrollen finden Sie in Übersicht über den Vergleichstest für die Azure-Sicherheit.

Network

In der folgenden Tabelle werden die verschiedenen Netzwerkdienste im Diagramm beschrieben.

Bezeichnung BESCHREIBUNG Dokumentation NSG Ein kostenloser Dienst, den Sie an eine Netzwerkschnittstelle oder ein Subnetz anfügen. Mit einer NSG können Sie TCP- oder UDP-Protokolldatenverkehr mithilfe von IP-Adressbereichen und Ports für eingehende und ausgehende Verbindungen filtern. Netzwerksicherheitsgruppen VPN Ein VPN-Gateway (Virtual Private Network), das einen Tunnel mit IPSEC -Schutz (IKE v1/v2) bereitstellt. VPN Gateway Azure Firewall Eine Plattform als Dienst (PaaS), die Schutz in Layer 4 bereitstellt und an ein gesamtes virtuelles Netzwerk angeschlossen ist. Was ist Azure Firewall? App GW + WAF Azure Application Gateway mit Web Application Firewall (WAF) Application Gateway ist ein Lastenausgleich für Webdatenverkehr, der in Ebene 7 funktioniert, und fügt WAF hinzu, um Anwendungen zu schützen, die HTTP und HTTPS verwenden. Was ist Azure Application Gateway? NVA Virtuelles Netzwerkgerät. Ein virtueller Sicherheitsdienst vom Marketplace, der auf virtuellen Computern in Azure bereitgestellt wird. Virtuelle Netzwerkgeräte DDOS DDoS-Schutz, der im virtuellen Netzwerk implementiert wurde, um Ihnen bei der Entschärfung verschiedener DDoS-Angriffe zu helfen. Übersicht über Azure DDoS-Netzwerkschutz TLS/SSL TLS/SSL liefern Verschlüsselung bei den meisten Azure-Diensten, die Informationen austauschen, z. B. Azure Storage und Web-Apps. Konfigurieren von End-to-End-TLS mit Application Gateway mithilfe von PowerShell Private Link Dienst, mit dem Sie ein privates Netzwerk für einen Azure-Dienst erstellen können, der anfänglich im Internet verfügbar gemacht wird. Was ist Azure Private Link? Privater Endpunkt Erstellt eine Netzwerkschnittstelle und fügt sie an den Azure-Dienst an. Privater Endpunkt ist Teil von Private Link. Mit dieser Konfiguration kann der Dienst mithilfe eines privaten Endpunkts Teil Ihres virtuellen Netzwerks sein. Was ist ein privater Endpunkt? Infrastruktur und Endpunkte

In der folgenden Tabelle werden Infrastruktur- und Endpunktdienste beschrieben, die im Diagramm angezeigt werden.

Bezeichnung BESCHREIBUNG Dokumentation Bastion Bastion bietet Sprungserverfunktionen. Mit diesem Dienst können Sie über das Remote-Desktop-Protokoll (RDP) oder SSH auf Ihre VMs zugreifen, ohne sie dem Internet auszusetzen. Was ist Azure Bastion? Antischadsoftware Microsoft Defender bietet Antischadsoftwaredienst und ist Teil von Windows 10, Windows 11, Windows Server 2016 und Windows Server 2019. Microsoft Defender Antivirus in Windows Datenträger verschlüsseln Mit der Datenträgerverschlüsselung können Sie den Datenträger einer VM verschlüsseln. Azure Disk Encryption für Windows-VMs KeyVault Key Vault, ein Dienst zum Speichern von Schlüsseln, Geheimen und Zertifikaten mit FIPS 140-2 Ebene 2 oder 3. Grundlegende Konzepte von Azure Key Vault RDP Short Azure Virtual Desktop RDP Shortpath. Mit dieser Funktion können Remotebenutzer über ein privates Netzwerk eine Verbindung mit dem Virtual Desktop-Dienst herstellen. Azure Virtual Desktop – RDP Shortpath für verwaltete Netzwerke Umgekehrte Verbindung Eine integrierte Sicherheitsfunktion von Azure Virtual Desktop. Reverse Connect garantiert, dass Remotebenutzer nur Pixeldatenströme erhalten und die Host-VMs nicht erreichen. Grundlegendes zur Netzwerkkonnektivität für Azure Virtual Desktop Anwendung und Daten

In der folgenden Tabelle werden Anwendungs- und Datendienste beschrieben, die im Diagramm angezeigt werden.

Bezeichnung BESCHREIBUNG Dokumentation Frontdoor + WAF Ein Content Delivery Network (CDN). Front Door kombiniert mehrere Präsenzpunkte, um eine bessere Verbindung für Benutzer bereitzustellen, die auf den Dienst zugreifen, und fügt WAF hin. Was ist Azure Front Door? API Management Ein Dienst, der Sicherheit für API-Aufrufe bereitstellt und APIs über Umgebungen verwaltet. Informationen zu API Management PenTest Eine Reihe bewährter Methoden zum Ausführen eines Penetrationstests in Ihrer Umgebung, einschließlich Azure-Ressourcen. Penetrationstests Speicher-SAS-Token Ein freigegebenes Zugriffstoken, damit andere auf Ihr Azure-Speicherkonto zugreifen können. Gewähren von eingeschränktem Zugriff auf Azure Storage-Ressourcen mithilfe von SAS (Shared Access Signature) Privater Endpunkt Erstellen Sie eine Netzwerkschnittstelle, und fügen Sie sie an Ihr Speicherkonto an, um sie innerhalb eines privaten Netzwerks in Azure zu konfigurieren. Verwenden privater Endpunkte für Azure Storage Speicherfirewall Firewall, mit der Sie einen Bereich von IP-Adressen festlegen können, die auf Ihr Speicherkonto zugreifen können. Konfigurieren von Azure Storage-Firewalls und virtuellen Netzwerken Verschlüsselung

(Azure Storage)Schützt Ihr Speicherkonto mit der Verschlüsselung für ruhende Daten. Azure Storage encryption for data at rest (Azure Storage-Verschlüsselung für ruhende Daten) SQL-Überwachung Verfolgt Datenbankereignisse und schreibt diese in ein Überwachungsprotokoll in Ihrem Azure Storage-Konto. Überwachen von Azure SQL-Datenbank und Azure Synapse Analytics Sicherheitsrisikobewertung Dienst, der Ihnen hilft, potenzielle Datenbankrisiken zu ermitteln, nachverfolgen und zu beheben. Ermitteln von Sicherheitsrisiken für die Datenbank mithilfe der SQL-Sicherheitsrisikobewertung Verschlüsselung

(Azure SQL)Transparent Data Encryption (TDE) hilft beim Schutz von Azure SQL-Datenbank vor bösartigen Offlineaktivitäten, indem ruhende Daten verschlüsselt werden. TDE (Transparent Data Encryption) für SQL-Datenbank, SQL Managed Instance und Azure Synapse Analytics Identität

In der folgenden Tabelle werden Identitätsdienste beschrieben, die im Diagramm angezeigt werden.

Bezeichnung BESCHREIBUNG Dokumentation RBAC Die rollenbasierte Zugriffssteuerung in Azure (Azure RBAC) hilft Ihnen beim Verwalten des Zugriffs auf Azure-Dienste mithilfe von detaillierten Berechtigungen, die auf den Microsoft Entra-Anmeldeinformationen der Benutzer*innen basieren. Was ist die rollenbasierte Zugriffssteuerung in Azure (Azure Role-Based Access Control, Azure RBAC)? MFA Multi-Faktor-Authentifizierung bietet zusätzliche Authentifizierungstypen über Benutzernamen und Kennwörter hinaus. Funktionsweise: Microsoft Entra-Multi-Faktor-Authentifizierung ID-Schutz Identity Protection, ein Sicherheitsdienst von Microsoft Entra ID, analysiert Billionen von Signalen pro Tag, um Bedrohungen zu identifizieren und Benutzer*innen vor ihnen zu schützen. Was ist Identity Protection? PIM Privileged Identity Management (PIM), ein Sicherheitsdienst von Microsoft Entra ID. Es hilft Ihnen, Vorübergehende Berechtigungen für Microsoft Entra-ID (z. B. Benutzeradministrator) und Azure-Abonnements (z. B. Rollenbasierte Zugriffssteuerungsadministrator oder Key Vault-Administrator) bereitzustellen. Was ist Microsoft Entra Privileged Identity Management? Cond Acc Bedingter Zugriff ist ein intelligenter Sicherheitsdienst, der Richtlinien verwendet, die Sie für verschiedene Bedingungen zum Blockieren oder Gewähren des Zugriffs auf Benutzer definieren. Was ist bedingter Zugriff?

Komponenten

Die Beispielarchitektur in diesem Artikel verwendet die folgenden Azure-Komponenten:

Microsoft Entra ID ist ein cloudbasierter Identitäts- und Zugriffsverwaltungsdienst. Mit Microsoft Entra ID können Benutzer*innen auf externe Ressourcen wie Microsoft 365, das Azure-Portal oder Tausende andere SaaS-Anwendungen zugreifen. Es hilft ihnen auch, auf interne Ressourcen zuzugreifen, z. B. auf Anwendungen im Intranet Ihres Unternehmens.

Azure Virtual Network ist der Grundbaustein für Ihr privates Netzwerk in Azure. Virtual Network ermöglicht zahlreichen Azure-Ressourcen die sichere Kommunikation mit dem Internet und lokalen Netzwerken sowie eine sichere Kommunikation der Ressourcen untereinander. Virtual Network bietet ein virtuelles Netzwerk, das von der Infrastruktur von Azure profitiert, z. B. Skalierung, Verfügbarkeit und Isolation.

Azure Load Balancer ist ein äußerst leistungsfähiger Lastenausgleichsdienst(eingehend und ausgehend) der Ebene 4 mit niedriger Latenz für alle UDP- und TCP-Protokolle. Er ist für die Verarbeitung von Millionen von Anforderungen pro Sekunde konzipiert und stellt sicher, dass Ihre Lösung hochverfügbar ist. Azure Load Balancer ist zonenredundant und gewährleistet Hochverfügbarkeit über mehrere Verfügbarkeitszonen hinweg.

Virtuelle Computer ist eine von mehreren bedarfsgesteuerten, skalierbaren Computerressourcen, die von Azure angeboten werden. Mit einem virtuellen Azure-Computer (VM) erhalten Sie eine flexible Virtualisierung, ohne Zeit und Mittel für den Kauf und die Verwaltung der physischen Hardware aufwenden zu müssen, auf der der virtuelle Computer ausgeführt wird.

Azure Kubernetes Service (AKS) ist ein vollständig verwalteter Kubernetes-Dienst für die Bereitstellung und Verwaltung von containerisierten Anwendungen. AKS bietet serverloses Kubernetes, CI/CD-Funktionen (Continuous Integration/Continuous Delivery) sowie Sicherheit und Governance auf Unternehmensniveau.

Azure Virtual Desktop ist ein der Cloud ausgeführter Dienst für die Desktop- und App-Virtualisierung.

App Service-Web-Apps ist ein HTTP-basierter Dienst zum Hosten von Webanwendungen, REST-APIs und mobilen Back-Ends. Sie können in Ihrer bevorzugten Sprache entwickeln und Anwendungen ausführen und skalieren, um sowohl Windows- als auch Linux-basierte Umgebungen zu vereinfachen.

Azure Storage ist hoch verfügbar, massiv skalierbare, dauerhafte und sichere Speicherung für verschiedene Datenobjekte in der Cloud, einschließlich Objekt, Blob, Datei, Datenträger, Warteschlange und Tabellenspeicher. Alle Daten, die in ein Azure-Speicherkonto geschrieben werden, werden vom Dienst verschlüsselt. Bei Azure Storage können Sie genau steuern, wer Zugriff auf Ihre Daten hat.

Azure SQL-Datenbank ist eine vollständig verwaltete PaaS-Datenbank-Engine, bei der die meisten Funktionen für die Datenbankverwaltung ohne Benutzereingriff erfolgen, z. B. Upgrades, Patches, Sicherungen und Überwachung. Sie bietet diese Funktionen ohne Benutzerbeteiligung. SQL-Datenbank bietet eine Reihe von integrierten Sicherheits- und Konformitätsfeatures, mit der Sie Ihre Anwendung an Sicherheits- und Konformitätsanforderungen anpassen können.

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben:

Hauptautor:

- Rudnei Oliveira | Senior Azure Security Engineer

Andere Mitwirkende:

- Gary Moore | Programmierer/Autor

- Andrew Nathan | Senior Customer Engineering Manager

Nächste Schritte

Microsoft verfügt über weitere Dokumentationen, die Ihnen dabei helfen können, Ihre IT-Umgebung zu sichern, und die folgenden Artikel können besonders hilfreich sein:

- Sicherheit in Microsoft Cloud Adoption Framework für Azure. Cloud Adoption Framework bietet Sicherheitsleitfäden für Ihre Reise in die Cloud, indem Klarheit für die Prozesse, bewährten Methoden, Modelle und Erfahrungen bereitgestellt wird.

- Microsoft Azure Well-Architected Framework. Das Azure Well-Architected Framework umfasst verschiedene Grundsätze, mit denen die Qualität einer Workload verbessert werden kann. Das Framework basiert auf fünf Säulen: Zuverlässigkeit, Sicherheit, Kostenoptimierung, operative Exzellenz und Leistungseffizienz.

- Bewährte Methoden von Microsoft für die Sicherheit. „Bewährte Methoden für Microsoft-Sicherheit“ (früher bekannt als Azure Security Compass oder Microsoft Security Compass) ist eine Sammlung bewährter Methoden, die klare, umsetzbare Leitfäden für sicherheitsbezogene Entscheidungen bieten.

- Referenzarchitekturen für Microsoft-Cybersicherheit (MCRA). MCRA ist eine Kompilierung verschiedener Microsoft-Sicherheitsreferenzarchitekturen.

In den folgenden Ressourcen finden Sie weitere Informationen zu den Diensten, Technologien und Terminologien, die in diesem Artikel erwähnt werden:

- Was sind öffentliche, private und Hybrid Clouds?

- Übersicht über die Sicherheitsbenchmark für Azure (v3)

- Sicherheit mit Zero Trust proaktiv umsetzen

- Microsoft 365-Abonnementinformationen

- Microsoft Defender XDR

Zugehörige Ressourcen

Weitere Informationen zu dieser Referenzarchitektur finden Sie in den anderen Artikeln in dieser Serie: