Benutzerhandbuch zur Testversion von Microsoft Purview-Lösungen

Willkommen beim Testhandbuch für Microsoft Purview-Lösungen. Dieses Playbook hilft Ihnen, das Beste aus Ihrer kostenlosen Testversion zu machen, indem es Ihnen hilft, robuste und umfassende Risiko- und Compliancefunktionen von Microsoft Purview zu entdecken.

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Beginnen Sie jetzt im Microsoft Purview-Testversionshub. Erfahren Sie mehr über Anmelde- und Testbedingungen.

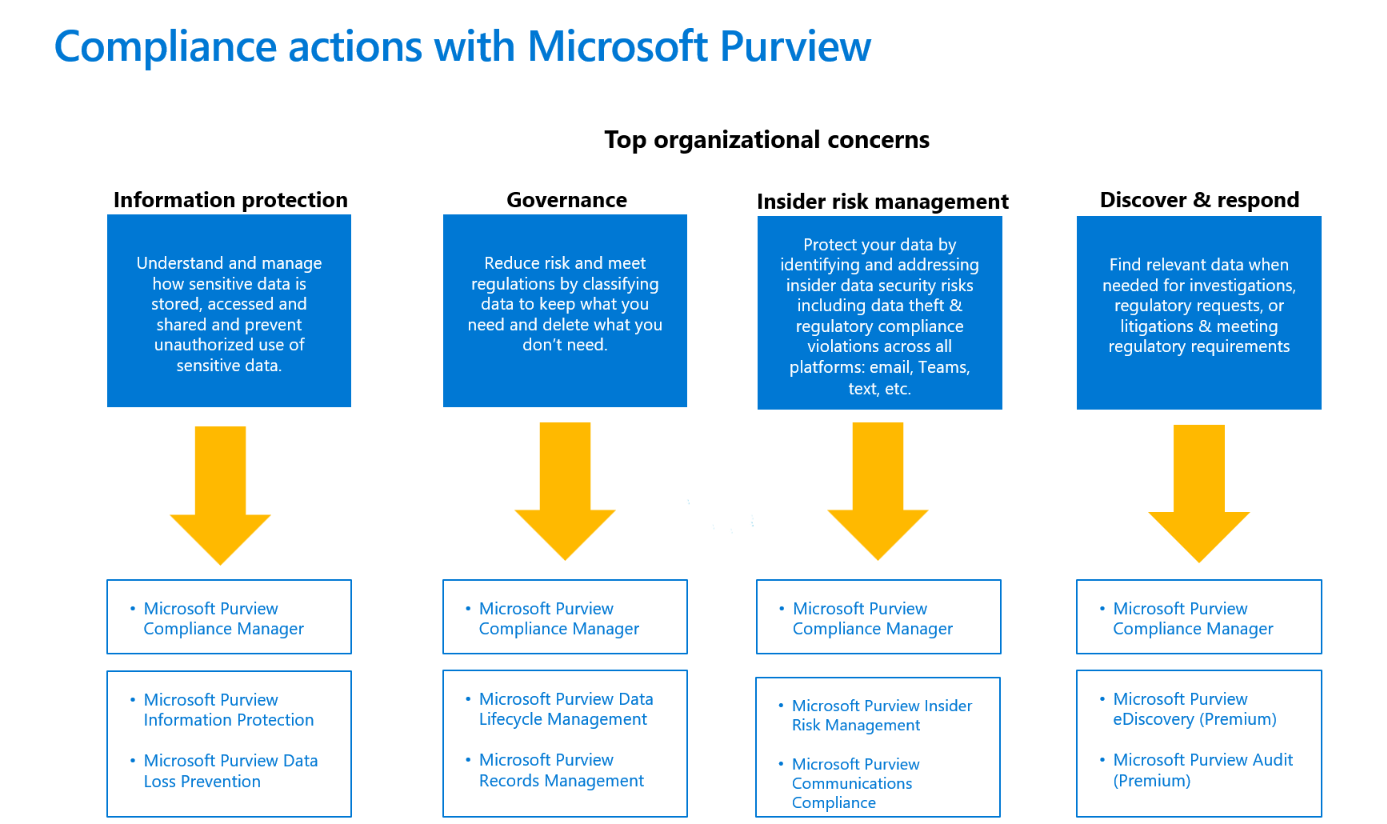

Complianceaktionen mit Microsoft Purview

Beginnen Sie einfach und schnell mit dem Ausprobieren von Microsoft Purview-Risiko- und Compliancelösungen, ohne die Metadaten Ihrer organization zu ändern.

Je nach Ihren Prioritäten können Sie mit jedem dieser Lösungsbereiche beginnen, um einen sofortigen Nutzen zu erhalten. Hier sind die vier wichtigsten organisatorischen Aspekte, die von unseren Kunden mitgeteilt wurden, und empfohlene Lösungen für den Anfang.

Fangen wir an!

Microsoft Purview-Compliance Manager

Es wird empfohlen, sich mit dem Compliance-Manager vertraut zu machen und den Compliancestatus Ihrer organization zu verbessern. Was kann der Compliance-Manager für Ihre organization tun?

- Es kann Ihnen helfen, konform zu werden – mit einfachem Onboarding und schrittweisen Anleitungen

- Es kann Ihnen helfen, konform zu bleiben – mit anpassbaren und Multicloudbewertungen

- Es kann Ihnen helfen, die Compliance zu skalieren – mit integrierten Funktionen für Zusammenarbeit und Workflow

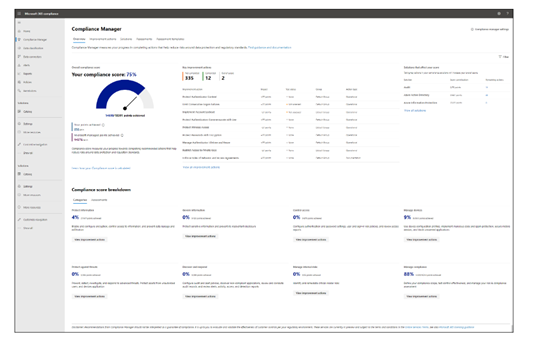

Schritt 1: Compliance-Manager kennenlernen

Microsoft Purview Compliance Manager unterstützt Sie bei der automatischen Bewertung und Verwaltung der Compliance in Ihrer Multicloudumgebung. Die Übersichtsseite des Compliance-Managers ist die beste erste Anlaufstelle für eine umfassende Überprüfung dessen, was Compliance Manager ist und wie er funktioniert.

- Beginnen Sie mit dem Setuphandbuch für den Microsoft Purview Compliance Manager.

Möglicherweise möchten Sie auch direkt über die folgenden Links zu den wichtigsten Abschnitten unserer Dokumentation springen:

- Verstehen Ihrer Compliancebewertung

- Übersicht über die wichtigsten Elemente: Kontrollen, Bewertungen, Vorschriften und Verbesserungsmaßnahmen

- Verstehen des Compliance-Manager-Dashboards

- Filtern Ihrer Dashboardansicht

- Weitere Informationen zu Verbesserungsaktionen

- Verstehen von Bewertungen

- Informationen zur Multicloudunterstützung im Compliance-Manager

Schritt 2: Konfigurieren des Compliance-Managers, um Ihre Complianceaktivitäten zu verwalten

Beginnen Sie mit der Arbeit mit Bewertungen, und ergreifen Sie Verbesserungsmaßnahmen, um Kontrollen zu implementieren und Ihre Compliancebewertung zu verbessern.

- Wählen Sie eine vordefinierte regulatorische Vorlage aus, um Ihre erste Bewertung zu erstellen und zu verwalten.

- Erfahren Sie, wie Sie regulatorische Vorlagen zum Erstellen von Bewertungen verwenden.

- Führen Sie Implementierungs- und Testarbeiten an Verbesserungsaktionen aus, um Kontrollen in Ihren Bewertungen abzuschließen.

- Verstehen Sie besser, wie sich unterschiedliche Aktionen auf Ihre Compliancebewertung auswirken.

Hinweis

Das Microsoft 365- oder das Office 365 E1/E3-Abonnement enthält die Vorlage „Microsoft-Datenschutzbaseline“. Die E5-Compliance in Microsoft 365 oder Office 365 E5 enthält Vorlagen für:

- Microsoft-Datenschutzbaseline

- DSGVO der Europäischen Union

- ISO-IEC 27001,

- NIST 800-53

Compliance-Manager enthält mehr als 350 regulatorische Vorlagen, die als Add-On mit Dem Compliance Manager Premium-Bewertungs-Add-On erworben werden können. Mit allen gesetzlichen Premium-Vorlagen (die in Ihrem Abonnement enthalten oder als Add-On erworben wurden) erhalten Sie die universelle Version dieser Vorlagen, sodass Sie Ihre Compliance mit allen Produkten oder Diensten verwalten können.

Schritt 3: Hochskalieren: Verwenden erweiterter Funktionen, um Ihre benutzerdefinierten Bedürfnisse zu erfüllen

- Einrichten automatisierter Tests von Verbesserungsaktionen

- Zuweisen von Verbesserungsaktionen an andere Benutzer

- Bringen Sie die vorhandenen Daten und Nachweise ihrer organization zur Complianceaktivität in den Compliance-Manager ein.

- Einrichten der Multicloudunterstützung im Compliance-Manager

Organisatorische Bedenken

Information Protection

Das erste organisatorische Problem, das von Kunden angesprochen wird, besteht darin, zu verstehen, wo und wie sensible, unternehmenskritische Daten verwendet werden und wie vertrauliche und vertrauliche Daten vor unbefugtem Zugriff oder Unleck geschützt werden können.

Erhalten Sie Datensichtbarkeit und Schutz, beginnend mit Information Protection und Verhinderung von Datenverlust.

- Erkennen – Ermitteln Sie vertrauliche Daten in Ihrem gesamten digitalen Bestand, und verstehen Sie, wie sie verwendet werden.

- Schützen: Klassifizieren von Informationen und Anwenden von Vertraulichkeitsbezeichnungen mit einem einheitlichen Ansatz.

- Verhindern: Verhindern Sie versehentliche, böswillige und nicht autorisierte Überschreitung vertraulicher Daten.

Information Protection und Verhinderung von Datenverlust

Ermitteln, Klassifizieren und Schützen Ihrer vertraulichen Daten

Eines der Standard Bedenken für die meisten Organisationen in Bezug auf Compliancebestimmungen besteht darin, wie vertrauliche Daten klassifiziert, geschützt und Datenverlust verhindert werden können. Purview Information Protection- und Data Loss Prevention-Lösungen ermöglichen Es Kunden, ihre vertraulichen Daten zu ermitteln und zu klassifizieren, ihre vertraulichen Daten mithilfe von Vertraulichkeitsbezeichnungen zu schützen und schließlich Richtlinien zur Verhinderung von Datenverlust einzurichten, um nicht autorisierte Freigabe, Verwendung oder Übertragung vertraulicher Daten über mehrere Ausgangspunkte zu verhindern. Die Klassifizierungs-, Bezeichnungs- und DLP-Funktionen sind systemintern integrierte Microsoft 365-Workloads wie SharePoint Online, Exchange Online, OneDrive for Business und Teams. Sie können diese auf Nicht-Microsoft-Workloads erweitern.

Einrichten ihrer Testversion zum Schutz von Informationen und Zur Verhinderung von Datenverlust

Berechtigte Kunden können Standardbezeichnungen und DLP-Standardrichtlinien für Information Protection und Verhinderung von Datenverlust aktivieren. Wenn Sie die Standardkonfiguration in der Testversion aktivieren, dauert es ungefähr 2 Minuten, bis alle Richtlinien für Ihren Mandanten konfiguriert sind, und bis zu 24 Stunden, bis die Ergebnisse dieser Standardrichtlinien angezeigt werden.

Bei Auswahl der Standardkonfiguration wird mit einem Klick Folgendes automatisch konfiguriert:

- Vertraulichkeitsbezeichnungen und eine Richtlinie für Vertraulichkeitsbezeichnungen

- Clientseitige automatische Bezeichnung

- Dienstseitige automatische Bezeichnung

- Richtlinien zur Verhinderung von Datenverlust (Data loss prevention, DLP) für Teams und Geräte

Aktivieren Sie die Standardbezeichnungen und Richtlinien. Bei Bedarf können Sie es manuell bearbeiten, nachdem die Konfiguration abgeschlossen ist. Bei Bedarf können Sie es manuell bearbeiten, nachdem die Konfiguration abgeschlossen ist.

Sie können die folgenden Aktionen ausführen oder alternativ das Microsoft Purview Information Protection Setuphandbuch verwenden, um Ihre Information Protection und Den Schutz vor Datenverlust einzurichten.

Aktionen, die Sie ausprobieren möchten:

Microsoft Purview Information Protection

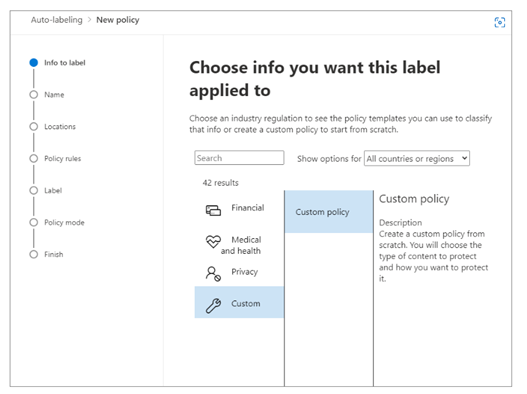

Schritt 1: Automatisches Anwenden von Vertraulichkeitsbezeichnungen auf Dokumente

Wenn Sie ein Empfindlichkeitsetikett erstellen, können Sie dieses Etikett automatisch Dateien und E-Mails zuweisen, wenn es den von Ihnen angegebenen Bedingungen entspricht.

- Erstellen und Konfigurieren von Vertraulichkeitsbezeichnungen

- Veröffentlichen der Vertraulichkeitsbezeichnungsrichtlinie für alle Benutzer

- Erstellen einer Richtlinie für automatische Bezeichnungen

- Wählen Sie die Info aus, auf welche die Bezeichnung angewendet wird

- Definieren Sie Speicherorte zum Anwenden der Bezeichnung

- Wählen Sie eine anzuwendende Bezeichnung aus

- Ausführen einer Richtlinie im Simulationsmodus

Schritt 2: Überprüfen und Aktivieren der Richtlinie für automatische Bezeichnungen

Auf der Seite Automatische Bezeichnung von Information Protection > wird ihre Richtlinie für automatische Bezeichnungen im Abschnitt Simulation angezeigt.

- Wählen Sie Ihre Richtlinie aus, um die Details der Konfiguration und den Status anzuzeigen. Wenn die Simulation abgeschlossen ist, wählen Sie die Registerkarte „zu überprüfende Elemente“ aus, um zu sehen, welche E-Mails oder Dokumente den angegebenen Regeln entsprechen.

- Wenn Sie bereit sind, die Richtlinie ohne Simulation auszuführen, wählen Sie die Option Richtlinie aktivieren aus.

Verhinderung von Datenverlust in Microsoft Purview

Schritt 1: Verhindern von Datenverlusten an Microsoft Teams-Standorten

Wenn Ihre Organisation über Verfahren zur Verhinderung von Datenverlust (Data Loss Prevention, DLP) verfügt, können Sie Richtlinien definieren, die verhindern, dass Personen vertrauliche Informationen in einem Microsoft Teams-Kanal oder in einer Chatsitzung freigeben.

- Informationen zur DLP-Lizenzierung für Microsoft Teams und zum Umfang des DLP-Schutzes

- Hinzufügen von Microsoft Teams als Speicherort zu bestehenden DLP-Richtlinien

- Konfigurieren unserer DLP-Standardrichtlinie für Teams oder Definieren einer neuen DLP-Richtlinie für Microsoft Teams

Schritt 2: Verhindern von Datenverlusten auf Geräten

Microsoft Purview DLP für Endpunkte ermöglicht es Ihnen, zu erkennen, wann vertrauliche Elemente verwendet werden, oder verhindern, dass sie auf Windows 10-, Windows 11- und macOS-Geräten (drei aktuelle Versionen) freigegeben werden.

- Bereiten Sie Ihre Endpunkte vor: Stellen Sie sicher, dass die Windows 10/11- und macOS-Geräte, die Sie für die Bereitstellung von Endpunkt-DLP planen, diese Anforderungen erfüllen.

-

Integrieren von Geräten in die Geräteverwaltung : Sie müssen Ihr Onboarding für Ihre Endpunkte durchführen, bevor Sie vertrauliche Elemente auf einem Gerät erkennen und schützen können. Beide Aktionen werden im Microsoft Purview-Complianceportal ausgeführt.

- Szenario 1: Onboarding von Geräten, die noch nicht integriert wurden

- Szenario 2 – Microsoft Defender für Endpunkt ist bereits bereitgestellt, und Endpunkte berichten dorthin. Alle diese Endpunkte werden in der Liste der verwalteten Geräte angezeigt.

- Konfigurieren Sie unsere DLP-Standardrichtlinie für Geräte, oder definieren Sie eine neue DLP-Richtlinie für Geräte.

- Zeigen Sie Endpunkt-DLP-Warnungen im Microsoft Defender Portal oder im Dashboard DLP-Warnungen an.

- Anzeigen von Endpunkt-DLP-Daten im Aktivitäten-Explorer.

Schritt 3: Erweitern von Richtlinien im Bereich oder Schutz

Sie haben Flexibilität bei der Konfiguration Ihrer DLP-Richtlinien. Sie können mit unserer DLP-Standardrichtlinie für Teams und Geräte beginnen und diese Richtlinien erweitern, um zusätzliche Standorte, Typen vertraulicher Informationen oder Bezeichnungen zu schützen. Kunden können eine DLP-Richtlinie im Testmodus ausführen, um zu verstehen, wie die Richtlinie funktioniert, und sie vor dem Aktivieren optimieren. Darüber hinaus können Sie die Richtlinienaktionen erweitern und die Benachrichtigung anpassen.

- Orte hinzufügen

- Hinzufügen von Typen vertraulicher Informationen oder Bezeichnungen zum Schützen

- Aktionen hinzufügen

- Teams: i. Verhindern des externen Zugriffs auf vertrauliche Dokumente i. Rufen Sie Richtlinientipps zur Ausbildung Ihrer Benutzer ab und Anleitungen zum Anpassen von Richtlinientipps

- Geräte: Wechseln von „nur überwachen“ zu „blockieren“

- Erste Schritte mit Warnungen zur Verhinderung von Datenverlust

Microsoft Purview-Datengovernance

Das zweite Organisationsproblem, das Kunden vermitteln, ist, wie Risiken reduziert und Vorschriften eingehalten werden können, indem Daten klassifiziert werden, um das zu behalten, was sie benötigen, und was sie nicht benötigen. Kunden möchten eine konforme Lebenszyklusverwaltung vertraulicher Daten, um Die Aufbewahrungspflichten für Datensätze zu erfüllen und das Risiko durch übermäßig aufbewahrte Daten zu verringern.

Microsoft Purview-Datenlebenszyklusverwaltung und Datensatzverwaltung helfen Ihnen dabei:

- Wenden Sie Aufbewahrungs- und Löschrichtlinien auf Daten an, in denen Benutzer zusammenarbeiten, um Risiken zu verwalten und Produktivitätseinbußen zu verhindern.

- Stellen Sie sicher, dass die richtigen Richtlinien durch automatische Klassifizierung von Inhalten erzwungen werden.

- Einhaltung von Aufzeichnungspflichten mit Unveränderlichkeitsoptionen, defensibler Entsorgung und erweiterter Richtlinienadressierung.

Microsoft Purview-Datenlebenszyklusverwaltung

Steuern im großen Stil mit Automatisierung

Beginnen Sie mit dem Setuphandbuch für die Datenlebenszyklusverwaltung. Darüber hinaus sollten Sie die Implementierung dieser gängigen Szenarien in Betracht ziehen:

- Automatisches Anwenden von Aufbewahrungs- oder Löscheinstellungen auf vertrauliche Daten

- Automatisches Anwenden von Aufbewahrungs- oder Löscheinstellungen auf alles in einer SharePoint-Dokumentbibliothek

- Festlegen einer Aufbewahrungs- oder Löschrichtlinie auf bestimmte Benutzer oder Postfächer

Schritt 1: Automatisches Anwenden von Aufbewahrungs- oder Löscheinstellungen auf vertrauliche Daten

Verwalten Sie zunächst den Lebenszyklus vertraulicher Daten, indem Sie sie automatisch mithilfe von Aufbewahrungs- und Löscheinstellungen verwalten. Entscheiden Sie zunächst über den Typ der vertraulichen Daten, die Sie schützen möchten. Möglicherweise möchten Sie einen unserer vordefinierten Typen vertraulicher Informationen verwenden. Erstellen Sie als Nächstes eine Aufbewahrungsbezeichnung mit den gewünschten Aufbewahrungs- oder Löscheinstellungen. Wenden Sie schließlich automatisch die Aufbewahrungsbezeichnung an, die den ausgewählten vertraulichen Informationstyp enthält.

Schritt 2: Automatisches Anwenden von Aufbewahrungs- oder Löscheinstellungen auf alle Elemente in einer SharePoint-Dokumentbibliothek, -Ordner oder -Dokumentmappe

Sie können eine Standardaufbewahrungsbezeichnung in SharePoint festlegen, um sie automatisch auf alle Elemente in einer bestimmten Dokumentbibliothek, einem bestimmten Ordner oder einer Dokumentmappe in SharePoint anzuwenden. Diese Option ist nützlich, wenn Benutzer einen bestimmten Dokumenttyp an einem dieser Speicherorte speichern.

Identifizieren Sie zunächst die Inhalte, die Sie verwalten möchten, und den Speicherort der Inhalte in SharePoint. Erstellen Sie als Nächstes eine Aufbewahrungsbezeichnung mit den gewünschten Aufbewahrungs- oder Löscheinstellungen. Veröffentlichen Sie dann die Aufbewahrungsbezeichnung in SharePoint. Wenden Sie schließlich die veröffentlichte Bezeichnung als Standardaufbewahrungsbezeichnung in SharePoint an.

Schritt 3: Dynamisches Ausrichten von Aufbewahrungsrichtlinien mit adaptiven Richtlinienbereichen

Viele Kunden möchten eine Aufbewahrungsrichtlinie auf bestimmte Benutzer oder Postfächer ausrichten. Sie möchten beispielsweise einen längeren Aufbewahrungszeitraum auf die Postfächer von Personen in Führungspositionen anwenden oder eine kürzere Aufbewahrungsdauer auf freigegebene Postfächer anwenden. Mit adaptiven Richtlinienbereichen können Sie dies mithilfe ihrer AD-Attribute erreichen, um die Richtlinie als Ziel festzulegen. Wenn sich einer der Attributwerte ändert, aktualisiert die Aufbewahrungsrichtlinie automatisch ihre Mitgliedschaft.

Entscheiden Sie zunächst, welche Attribute Sie für die Benutzer oder Postfächer verwenden, die Sie in Ihre Richtlinie einschließen oder ausschließen möchten. Erstellen Sie als Nächstes einen adaptiven Richtlinienbereich, und verwenden Sie ihn mit einer Aufbewahrungsrichtlinie.

Microsoft Purview-Datensatzverwaltung

Verwalten sie hochwertige Elemente für geschäftliche, rechtliche oder gesetzliche Aufbewahrungsanforderungen

Die Datensatzverwaltung hilft Ihnen dabei, präzisere Aufbewahrungs- und Löschanforderungen zu erfüllen. Beispielsweise können Sie Ihren Aufbewahrungszeitplan nachverfolgen oder flexible Automatisierungsoptionen verwenden. Darüber hinaus können Sie Inhalte unveränderlich machen, die Aufbewahrung mithilfe eines Ereignisses auslösen oder eine Genehmigung anfordern, bevor Elemente verworfen werden.

Dies sind die beliebtesten Szenarien für die Datensatzverwaltung:

- Automatisches Anwenden einer Aufbewahrungsbezeichnung basierend auf SharePoint-Dateimetadaten

- Durchführen einer Löschungsprüfung am Ende eines Aufbewahrungszeitraums

- Inhalte unveränderlich machen, um zu verhindern, dass Benutzer sie bearbeiten

Schritt 1: Automatisches Anwenden einer Aufbewahrungsbezeichnung basierend auf SharePoint-Dateimetadaten

Durch automatisches Anwenden von Bezeichnungen müssen Ihre Benutzer die Bezeichnungsaktivitäten nicht mehr manuell ausführen. Beispielsweise können Sie Aufbewahrungsbezeichnungen automatisch auf Inhalte anwenden, die bestimmte Metadateneigenschaften in SharePoint aufweisen.

Entscheiden Sie zunächst die Metadateneigenschaften, die Sie verwenden möchten, die Speicherorte, an denen Sie nach Übereinstimmungen suchen möchten, und die Aufbewahrungs- oder Löscheinstellungen, die Sie anwenden möchten. Erstellen Sie als Nächstes eine Aufbewahrungsbezeichnung. Führen Sie dann die Schritte zum automatischen Anwenden der Bezeichnung basierend auf SharePoint-Metadaten aus.

Schritt 2: Überprüfen der zu genehmigenden Inhalte, bevor sie endgültig gelöscht werden

Einige Organisationen müssen Inhalte am Ende ihres Aufbewahrungszeitraums überprüfen, bevor sie endgültig gelöscht werden. Mithilfe der Datensatzverwaltung können von Ihnen angegebene Benutzer ("Prüfer") benachrichtigt werden, um den Inhalt zu überprüfen und die permanente Entsorgungsaktion zu genehmigen. Prüfer können dem Inhalt auch einen anderen Aufbewahrungszeitraum zuweisen oder das Löschen verschieben. Weitere Informationen finden Sie hier: Disposition von Inhalten.

Schritt 3: Inhalte unveränderlich machen, um benutzer daran zu hindern, sie zu bearbeiten

Einige Inhalte haben eine Lebenszyklusphase, in der sowohl die Datei als auch die Metadaten nicht zur Bearbeitung zur Verfügung stehen sollten. Dies wird häufig als Deklarieren des Inhalts als unveränderlicher Datensatz bezeichnet. Erfahren Sie, wie Sie diese Option in der Datensatzverwaltung konfigurieren: Erstellen Sie eine Aufbewahrungsbezeichnung, die Inhalte als Datensatz oder regulatorischen Datensatz deklariert.

Verwalten der Insider-Risiken

Das dritte Organisationsproblem, das wir hören, ist, wie Sie Ihre Daten schützen und auf potenzielle Sicherheitsrisiken von Insidern reagieren können, die Datendiebstahl und unangemessene Weitergabe vertraulicher Informationen über alle Plattformen wie E-Mail und Chat (z. B. Microsoft Teams) umfassen können.

Mithilfe von Insider-Risikomanagement und Kommunikationscompliance können Sie Insider-Datensicherheitsvorfälle und gesetzliche Anforderungen schnell identifizieren und darauf reagieren, wodurch Sie abhängig von Ihren organization mit Ihren Sicherheits-, PERSONAL-, Rechts- und anderen Teams zusammenarbeiten können.

- Erhalten Sie umfassende Einblicke – identifizieren Sie versteckte Risiken mit anpassbaren ML-Vorlagen, die keine Endpunkt-Agents erfordern.

- Untersuchen : Integrierte Untersuchungsworkflows ermöglichen die End-to-End-Zusammenarbeit in den Sicherheits-, Personal- und Rechtsfragen.

- Wissen, dass Der Datenschutz integriert ist– Schützen Sie die Privatsphäre der Benutzer, und verhindern Sie Voreingenommenheiten, indem Sie identifizierbare Benutzerdetails wie Name oder E-Mail entfernen und gleichzeitig das Organisationsrisiko verringern.

Microsoft Purview Insider-Risikomanagement

Erkennen und Beheben von Insiderrisiken

Nutzen Sie End-to-End-Workflows, damit Sie schnell identifizieren, selektieren und korrigieren können. Mithilfe von Protokollen aus Microsoft 365 und Azure-Diensten können Sie Richtlinien definieren, um potenzielle Datensicherheitsvorfälle zu identifizieren und Abhilfemaßnahmen wie die Förderung von Benutzerschulungen oder das Initiieren einer Untersuchung durchzuführen.

Schritt 1 (erforderlich): Aktivieren von Berechtigungen für Insider-Risikomanagement

Es gibt vier Rollengruppen, die zum Konfigurieren von Berechtigungen zum Verwalten von Insider-Risikomanagement-Features verwendet werden, die über unterschiedliche Rollen und Zugriffsebenen verfügen. Das Einrichten von Berechtigungen für das Insider-Risikomanagement ist wichtig, bevor Sie fortfahren.

Hinzufügen von Benutzern zur Rollengruppe "Insider-Risikomanagement"

Wenn Sie keine Berechtigungen sehen können, wenden Sie sich an Ihren Mandantenadministrator, um die richtigen Rollen zuzuweisen.

Schritt 2 (erforderlich): Aktivieren des Microsoft 365-Überwachungsprotokolls

Die Überwachung ist für Microsoft 365-Organisationen standardmäßig aktiviert. Einige Organisationen haben die Überwachung möglicherweise aus bestimmten Gründen deaktiviert. Wenn die Überwachung für Ihre Organisation deaktiviert ist, kann dies daran liegen, dass ein anderer Administrator sie deaktiviert hat. Es wird empfohlen, zu bestätigen, dass es in Ordnung ist, die Überwachung wieder zu aktivieren, wenn Sie diesen Schritt ausführen.

Schrittweise Anleitungen zum Aktivieren der Überwachung finden Sie unter Aktivieren oder Deaktivieren der Überwachungsprotokollsuche. Daraufhin teilt Ihnen eine Meldung mit, dass das Überwachungsprotokoll vorbereitet wird und Sie in ein paar Stunden nach Abschluss der Vorbereitung eine Suche durchführen können. Sie müssen diese Aktion nur einmal ausführen. Weitere Informationen zur Verwendung des Microsoft 365-Überwachungsprotokolls finden Sie unter Durchsuchen des Überwachungsprotokolls.

Schritt 3 (empfohlen): Aktivieren und Anzeigen von Erkenntnissen zur Insider-Risikomanagement-Analyse

Analysen innerhalb des Insider-Risikomanagements ermöglichen es Ihnen, potenzielle Insider-Risiken zu bewerten, die zu einem Datensicherheitsvorfall in Ihrem organization führen können, ohne Insider-Risikorichtlinien zu konfigurieren. Die Ergebnisse der Analyseüberprüfung können bis zu 48 Stunden dauern, bis Erkenntnisse als Berichte zur Überprüfung verfügbar sind. Diese Bewertungsergebnisse werden aggregiert und anonymisiert und bieten organization erkenntnisse, z. B. den Prozentsatz der Benutzer, die potenzielle Aktivitäten zur Exfiltration vertraulicher Daten durchführen.

Weitere Informationen zu Analyseerkenntnissen finden Sie unter Insider-Risikomanagementeinstellungen: Analysen , und sehen Sie sich das Video zur Analyse des Insider-Risikomanagements an, das Ihnen hilft, Ihren Insider-Risikostatus zu verstehen und Maßnahmen zu ergreifen, indem Sie geeignete Richtlinien zur Identifizierung riskanter Benutzer einrichten.

Hinweis

Um Insider-Risikoanalysen zu aktivieren, müssen Sie Mitglied der Admin Insider-Risikomanagement oder Insider-Risikomanagement sein.

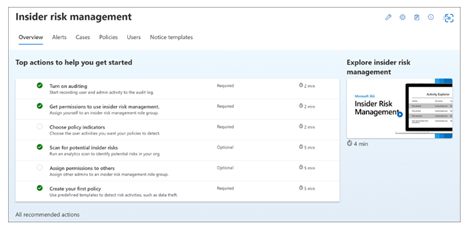

Schritt 4: Beginnen Sie mit empfohlenen Aktionen

Mit empfohlenen Aktionen können Sie schnell loslegen und die Funktionen des Insider-Risikomanagements optimal nutzen. Auf der Seite Übersicht enthaltene empfohlene Aktionen führen Sie durch die Schritte zum Konfigurieren und Bereitstellen von Richtlinien und zum Ausführen von Untersuchungsaktionen für Benutzeraktionen, die Warnungen aus Richtlinienübereinstimmungen generieren.

Wählen Sie eine Empfehlung aus der Liste aus, um mit der Konfiguration des Insider-Risikomanagements zu beginnen.

Jede empfohlene Aktion führt Sie durch die erforderlichen Aktivitäten für die Empfehlung, einschließlich aller Anforderungen, was Sie erwarten müssen und die Auswirkungen der Konfiguration des Features in Ihrer Organisation.

Beachten Sie, dass die empfohlenen Schritte im Playbook (oben) auch in den empfohlenen Aktionen enthalten sein können, die im Portal angezeigt werden.

Setupempfehlungen sind auch auf Microsoft Learn über das Microsoft Purview Insider Risk Management Setuphandbuch verfügbar.

Um die Funktionalität des Insider-Risikomanagements vollständig zu nutzen, empfehlen wir, Richtlinien für Ihre organization einzurichten, um potenzielle riskante Aktionen, die zu einem Sicherheitsvorfall führen können, besser zu identifizieren, indem Vorlagen für Datenlecks oder Datendiebstahl verwendet werden.

Microsoft Purview-Kommunikationscompliance

Identifizieren von Verstößen gegen die Einhaltung gesetzlicher Bestimmungen

Microsoft Purview-Kommunikationscompliance stellt Tools bereit, mit denen Organisationen Verstöße gegen die Einhaltung gesetzlicher Bestimmungen (z. B. SEC oder FINRA) erkennen können, z. B. vertrauliche oder vertrauliche Informationen, belästigende oder bedrohliche Sprache und das Teilen von inhalten, die nicht jugendfrei sind. Standardmäßig mit Datenschutz erstellt, werden Benutzernamen pseudonymisiert, rollenbasierte Zugriffssteuerungen sind integriert, Ermittler werden von einem Administrator ausgewählt, und Überwachungsprotokolle sind vorhanden, um den Datenschutz auf Benutzerebene sicherzustellen.

Schritt 1: Aktivieren von Berechtigungen für die Kommunikationscompliance

Weisen Sie Benutzern Kommunikationscompliancerollen zu, um das Produkt verwenden zu können. Die Rollengruppe "Kommunikationscompliance" gewährt Ihnen alle Berechtigungen zur Verwendung des Produkts. Weitere Informationen zu anderen Rollengruppen für die Kommunikationscompliance finden Sie hier: Erste Schritte mit der Kommunikationscompliance.

Schritt 2: Aktivieren des Überwachungsprotokolls

Um dieses Feature zu verwenden, aktivieren Sie die Überwachung. Wenn Sie dies aktivieren, sind Aktionen im Überwachungsprotokoll und in einem Bericht verfügbar. Weitere Informationen finden Sie unter Überwachungsprotokollsuche aktivieren oder deaktivieren.

Schritt 3: Überprüfen der Erkenntnisse zu empfohlenen Aktionen

Auf der Seite Richtlinien enthaltene empfohlene Aktionen helfen Ihnen, Risiken zu erkennen, die Sie möglicherweise nicht kennen, z. B. die unangemessene Weitergabe vertraulicher oder vertraulicher Informationen, die bereits in Ihrem organization auftreten. Diese Ansicht enthält nur die aggregierte Anzahl von Übereinstimmungen pro Klassifizierungstyp, wobei keine der Erkenntnisse personenbezogene Informationen enthält, und hilft Ihnen bei der Bestimmung von Typ und Umfang der zu konfigurierenden Kommunikationskonformitätsrichtlinien.

Schritt 4: Erstellen einer Kommunikationskonformitätsrichtlinie

Erstellen Sie eine Kommunikationscompliancerichtlinie mithilfe der vorhandenen Vorlagen: 1- Vertrauliche Informationen; 2. Einhaltung gesetzlicher Bestimmungen; 3- Interessenkonflikt. Weitere Informationen zu unseren sofort einsatzbereiten Richtlinienvorlagen und zum Erstellen einer benutzerdefinierten Richtlinie finden Sie hier: Kommunikationskonformitätsrichtlinien.

Schritt 5: Untersuchen und Beheben von Warnungen

Untersuchen und Beheben von Kommunikationscompliancewarnungen.

Schritt 6: Überprüfen von Berichten auf Erkenntnisse

Ermitteln & Antworten

Das vierte Organisationsproblem von Kunden besteht darin, relevante Daten zu finden, wenn sie für Untersuchungen, behördliche Anfragen oder Rechtsstreitigkeiten und zur Erfüllung gesetzlicher Anforderungen erforderlich sind.

Mit eDiscovery und Audit können Sie Daten effizient ermitteln.

- Direktes Ermitteln und Sammeln von Daten: Sammeln, Filtern und Gewinnen von Datenerkenntnissen schneller und mit größerer Transparenz.

- Verwalten von Workflows: Reduzieren Sie die Reibung beim Identifizieren und Sammeln potenzieller Quellen relevanter Informationen, indem Sie eindeutige und freigegebene Datenquellen automatisch zuordnen.

- Beschleunigen Sie den Ermittlungsprozess – verwalten Sie die Zunahme des Datenvolumens, indem Sie hochrelevante Inhalte an Ort und Stelle durchsuchen und verarbeiten.

Microsoft Purview eDiscovery (Premium)

Effizienteres Entdecken mit einem End-to-End-Workflow Nutzen Sie einen End-to-End-Workflow zum Beibehalten, Sammeln, Analysieren und Exportieren von Inhalten, die auf die internen und externen Untersuchungen Ihrer organization reagieren. Außerdem können Rechtsteams den gesamten Benachrichtigungsworkflow im Zusammenhang mit der Aufbewahrung für juristische Zwecke verwalten, und dabei mit den an einem Fall beteiligten Verwahrern kommunizieren.

Schritt 1 (erforderlich): Berechtigungen

Um auf eDiscovery (Premium) zuzugreifen oder als Mitglied zu einem eDiscovery-Fall (Premium) hinzugefügt zu werden, müssen einem Benutzer die entsprechenden Berechtigungen zugewiesen werden.

- Einrichten von eDiscovery (Premium) – Zuweisen von eDiscovery-Berechtigungen

- Hinzufügen oder Entfernen von Mitgliedern aus einem Fall

Schritt 2 (erforderlich): Erstellen eines Falls

Immer mehr Organisationen verwenden die eDiscovery-Lösung (Premium) in Microsoft 365 für kritische eDiscovery-Prozesse. Dies umfasst die Reaktion auf behördliche Anforderungen, Untersuchungen und Rechtsstreitigkeiten.

- Verwalten von eDiscovery (Premium): Erfahren Sie, wie Sie eDiscovery (Premium) konfigurieren, Fälle mithilfe der Microsoft Purview-Complianceportal verwalten, einen Workflow in eDiscovery verwalten und eDiscovery-Suchergebnisse analysieren.

- Erstellen eines eDiscovery-Falls mithilfe des neuen Fallformats von eDiscovery Premium

- Schließen oder Löschen eines Falls – Nach Abschluss des Rechtsfalls oder der Untersuchung können Sie den Vorgang schließen oder löschen. Sie können auch einen geschlossenen Fall erneut öffnen.

Schritt 3 (optional): Einstellungen

Damit Personen in Ihrer Organisation mit dem Erstellen und Verwenden von Fällen beginnen können, müssen Sie globale Einstellungen konfigurieren, die für alle Fälle in Ihrer Organisation gelten. Sie können Einstellungen wie die Erkennung von Anwalts- und Mandantenberechtigungen, Verlaufsversionen und vieles mehr verwalten.

- Konfigurieren globaler Einstellungen für eDiscovery (Premium)

- Konfigurieren der Such- und Analyseeinstellungen

- Verwalten von Aufträgen in eDiscovery (Premium)

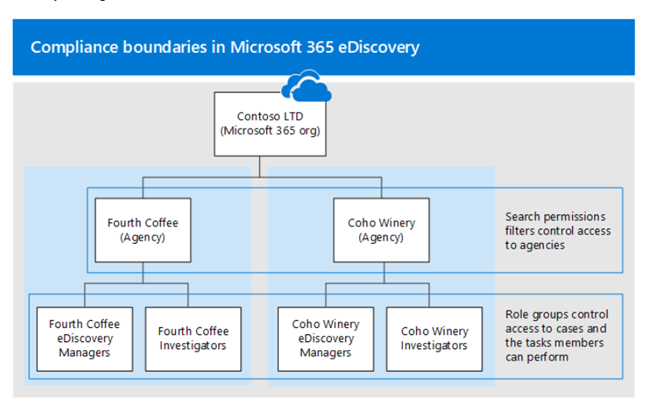

Schritt 4 (optional): Compliancegrenzen

Compliancegrenzen erstellen logische Grenzen innerhalb einer Organisation, welche die Benutzerinhaltsspeicherorte (z. B. Postfächer, OneDrive-Konten und SharePoint-Websites) steuern, die eDiscovery-Manager durchsuchen können. Sie steuern auch, wer auf eDiscovery-Fälle zugreifen kann, die zur Verwaltung der Rechts-, Personal- oder anderer Untersuchungen innerhalb Ihres Unternehmens verwendet werden.

Richten Sie Compliancegrenzen für eDiscovery-Untersuchungen ein:

- Identifizieren eines Benutzerattributs, um Ihre Behörden zu definieren

- Erstellen einer Rollengruppe für jede Behörde

- Erstellen eines Suchberechtigungsfilters zum Erzwingen der Compliancegrenzen

- Erstellen eines eDiscovery-Falls für behördeninterne Untersuchungen

Schritt 5 (optional): Sammlungstool von eDiscovery Premium

Verwenden Sie den eDiscovery (Premium)-Sammlungsworkflow , um E-Mails in Exchange-Postfächern, Dokumenten in SharePoint-Websites und OneDrive-Speicherorten sowie Chatunterhaltungen in Teams schnell zu finden. Sammlungen in eDiscovery (Premium) helfen eDiscovery-Managern bei der schnellen Suche nach Inhalten in E-Mails, Dokumenten, Teams-Reaktionen und anderen Inhalten in Microsoft 365. Sammlungen bieten Managern eine Schätzung der Inhalte, die für den Fall relevant sein können.

Erfahren Sie mehr über Sammlungsabfragen und Schätzungen.

Microsoft Purview Audit (Premium)

Untersuchungen durchführen

Audit (Premium) unterstützt Organisationen bei der Durchführung von forensischen und Compliance-Untersuchungen, indem die Aufbewahrung von Überwachungsprotokollen erhöht wird, die für die Durchführung einer Untersuchung erforderlich ist, der Zugriff auf intelligente Erkenntnisse bietet, die bei der Ermittlung des Kompromittierungsumfangs helfen, und einen schnelleren Zugriff auf die Office 365 Management Activity-API bietet.

Schritt 1: Anwenden der E5-Lizenz auf jeden Benutzer, für den Sie E5-Ereignisse generieren möchten

Überwachungsfeatures (Premium), z. B. die Möglichkeit, intelligente Erkenntnisse wie MailItemsAccessed und Senden zu protokollieren, erfordern eine entsprechende E5-Lizenz, die Benutzern zugewiesen ist. Darüber hinaus muss die Erweiterte Überwachungs-App/ der Serviceplan für diese Benutzer aktiviert sein.

Einrichten von Audit (Premium) für Benutzer, um zu überprüfen, ob Benutzern die erweiterte Überwachungs-App zugewiesen ist, führen Sie die folgenden Schritte für jeden Benutzer aus.

- Aktivieren von Audit (Premium)-Ereignissen Aktivieren Sie SearchQueryInitiatedExchange und SearchQueryInitiatedSharePoint, damit sie für jeden Benutzer in Exchange Online PowerShellüberwacht werden.

- Einrichten von Überwachungsaufbewahrungsrichtlinien: Erstellen Sie zusätzliche Aufbewahrungsrichtlinien für Überwachungsprotokolle, um die Anforderungen der Sicherheits-, IT- und Complianceteams Ihrer organization zu erfüllen.

- Suche nach Audit (Premium)-Ereignissen – Suche nach wichtigen Audit (Premium)-Ereignissen und anderen Aktivitäten beim Durchführen von forensischen Untersuchungen.

Schritt 2: Erstellen neuer Überwachungsprotokollrichtlinien, um anzugeben, wie lange Überwachungsprotokolle in Ihrer Organisation für von Benutzern ausgeführte Aktivitäten aufbewahrt werden sollen, und definieren von Prioritätsstufen für Ihre Richtlinien

Aufbewahrungsrichtlinien für Überwachungsprotokolle sind Bestandteil der neuen erweiterten Überwachungsfunktionen in Microsoft 365. Mit einer Aufbewahrungsrichtlinie für Überwachungsprotokolle können Sie festlegen, wie lange Überwachungsprotokolle in Ihrer Organisation aufbewahrt werden sollen.

- Vor dem Erstellen einer Aufbewahrungsrichtlinie für Überwachungsprotokolle – wichtige Dinge zu wissen, bevor Sie Ihre Richtlinie erstellen.

- Erstellen Sie eine Aufbewahrungsrichtlinie für Überwachungsprotokolle.

- Verwalten von Aufbewahrungsrichtlinien für Überwachungsprotokolle im Microsoft Purview-Complianceportal: Aufbewahrungsrichtlinien für Überwachungsprotokolle werden auf der Registerkarte Überwachungsaufbewahrungsrichtlinien (auch als Dashboard bezeichnet) aufgeführt. Über das Dashboard können Sie Aufbewahrungsrichtlinien anzeigen, bearbeiten und löschen.

- Erstellen und Verwalten von Aufbewahrungsrichtlinien für Überwachungsprotokolle in PowerShell : Sie können auch Security & Compliance PowerShell verwenden, um Aufbewahrungsrichtlinien für Überwachungsprotokolle zu erstellen und zu verwalten. Ein Grund für die Verwendung von PowerShell ist das Erstellen einer Richtlinie für einen Datensatztyp oder eine Aktivität, die auf der Benutzeroberfläche nicht verfügbar ist.

Zusätzliche Testversionen und Add-Ons

Compliance Manager Premium-Bewertungen

Risiken bewerten und effizient reagieren:

Helfen Sie Ihre Organisation dabei, Risiken zu bewerten und effizient auf länderspezifische, regionale und branchenspezifische Anforderungen zu reagieren, welche die Erfassung und Verwendung von Daten steuern.

Weitere Informationen zur Testversion der Compliance Manager Premium-Bewertungen.

Testbenutzerhandbuch: Microsoft Purview Compliance Manager Premium-Bewertungen

Microsoft Priva Datenschutz-Risikomanagement und Microsoft Priva Anfragen zu Betroffenenrechten

Identifizieren und Verhindern von Datenschutzrisiken:

Identifizieren und schützen Sie sich proaktiv vor Datenschutzrisiken wie z. B. Datenhortung, Datenübertragungen und übermäßige Datenfreigabe, und helfen Sie Ihrer Organisation bei der Automatisierung und Verwaltung von Anfragen betroffener Personen im großen Stil.

Weitere Informationen zu Microsoft Priva.

Testbenutzerhandbuch: Microsoft Priva

Weitere Ressourcen

Was ist enthalten: Eine vollständige Liste der Microsoft Purview-Lösungen und -Features nach Produktebene finden Sie in der Featurematrix.

Microsoft Security – technische Inhaltsbibliothek: Erkunden Sie diese Bibliothek, um interaktive Leitfäden und andere Lerninhalte zu finden, die für Ihre Bedürfnisse relevant sind. Besuchen Sie die Bibliothek.

Microsoft Security-Ressourcen: Von Antischadsoftware bis Zero Trust erhalten Sie alle relevanten Ressourcen für die Sicherheitsanforderungen Ihrer Organisation.