Informationen zu Richtlinienvorlagen für insider-Risikomanagement

Wichtig

Microsoft Purview Insider Risk Management korreliert verschiedene Signale, um potenzielle böswillige oder unbeabsichtigte Insiderrisiken wie IP-Diebstahl, Datenlecks und Sicherheitsverletzungen zu identifizieren. Insider-Risikomanagement ermöglicht Es Kunden, Richtlinien zum Verwalten von Sicherheit und Compliance zu erstellen. Benutzer werden standardmäßig pseudonymisiert, und rollenbasierte Zugriffssteuerungen und Überwachungsprotokolle sind vorhanden, um den Datenschutz auf Benutzerebene zu gewährleisten.

Richtlinienvorlagen

Insider-Risikomanagementvorlagen sind vordefinierte Richtlinienbedingungen, mit denen die von der Richtlinie verwendeten Arten von Risikoindikatoren und das verwendete Risikobewertungsmodell definiert werden. Jeder Richtlinie muss eine Vorlage im Workflow zur Richtlinienerstellung zugewiesen sein, bevor die Richtlinie erstellt wird. Das Insider-Risikomanagement unterstützt bis zu zwanzig Richtlinien für jede Richtlinienvorlage. Wenn Sie eine neue Insider-Risikorichtlinie mit dem Richtlinienworkflow erstellen, wählen Sie eine der folgenden Richtlinienvorlagen aus:

Tipp

Beginnen Sie mit Microsoft Security Copilot, um neue Wege zu erkunden, um mithilfe der Leistungsfähigkeit von KI intelligenter und schneller zu arbeiten. Erfahren Sie mehr über Microsoft Security Copilot in Microsoft Purview.

Datendiebstahl durch ausscheidende Benutzer

Wenn Benutzer Ihre organization verlassen, gibt es spezifische Risikoindikatoren, die in der Regel mit einem potenziellen Datendiebstahl durch ausscheidende Benutzer verbunden sind. Diese Richtlinienvorlage verwendet zur Bewertung des Risikos Exfiltrationsindikatoren und konzentriert sich auf Erkennung und Warnungen in diesem Risikobereich. Datendiebstahl für ausscheidende Benutzer kann das Herunterladen von Dateien aus SharePoint Online, das Drucken von Dateien und das Kopieren von Daten in persönliche Cloud-Messaging- und Speicherdienste in der Nähe ihrer Einstellung und ihrer Endtermine umfassen. Wenn Sie entweder den Microsoft HR-Connector oder die Option verwenden, in Microsoft Entra für Ihre organization automatisch nach einer Benutzerkontolöschung zu suchen, beginnt diese Vorlage mit der Bewertung von Risikoindikatoren für diese Aktivitäten und deren Korrelation mit status der Benutzerbeschäftigung. Dies kann Cloudindikatoren für Dienste wie Box, Dropbox, Google Drive, Amazon S3 und Azure umfassen.

Wichtig

Wenn Sie diese Vorlage verwenden, können Sie einen Microsoft 365 HR-Connector so konfigurieren, dass er regelmäßig Informationen zu Ausscheide-und Kündigungsdaten von Benutzern Ihrer Organisation importiert. Eine schritt-für-Schritt-Anleitung zum Konfigurieren des Microsoft 365 HR-Connectors finden Sie im Artikel Importieren von Daten mit dem HR-Connector . Wenn Sie den HR-Connector nicht verwenden möchten, müssen Sie beim Konfigurieren von Triggerereignissen im Richtlinienworkflow die Option Benutzerkonto aus Microsoft Entra löschen auswählen.

Datenlecks

Der Schutz von Daten und das Verhindern von Datenlecks ist für die meisten Organisationen eine ständige Herausforderung, insbesondere aufgrund der rasanten Zunahme neuer Daten, die von Benutzern, Geräten und Diensten erstellt werden. Die Benutzer sind in der Lage, Informationen dienst- und geräteübergreifend zu erstellen, zu speichern und zu teilen, was die Verwaltung von Datenlecks immer komplexer und schwieriger macht. Zu den Datenlecks können die versehentliche Weitergabe von Informationen außerhalb Ihres Unternehmens oder Datendiebstahl in böswilliger Absicht gehören. Diese Vorlage bewertet Echtzeiterkennungen verdächtiger SharePoint Online-Datendownloads, Datei- und Ordnerfreigaben, Drucken von Dateien und Kopieren von Daten in persönliche Cloud-Messaging- und -Speicherdienste.

Bei Verwendung einer Datenlecks-Vorlage können Sie eine DLP-Richtlinie zuweisen, um Indikatoren in der Insider-Risikorichtlinie für Warnungen mit hohem Schweregrad in Ihrer Organisation auszulösen. Immer, wenn eine Warnung mit hohem Schweregrad, die von einer DLP-Richtlinienregel generiert wurde, dem Office 365-Überwachungsprotokoll hinzugefügt wird, untersuchen mit dieser Vorlage erstellte Insider-Risikorichtlinien automatisch die DLP-Warnung mit hohem Schweregrad. Wenn die Warnung einen in der Insider-Risikorichtlinie definierten, im Umfang enthaltenen Benutzer enthält, wird die Warnung von der Insider-Risikorichtlinie als neue Warnung verarbeitet und ihr ein Schweregrad sowie eine Risikobewertung für ein Insider-Risiko zugewiesen. Sie können auch ausgewählte Indikatoren als auslösende Ereignisse für eine Richtlinie zuweisen. Diese Flexibilität und Anpassung hilft dabei, die Richtlinie nur auf die Aktivitäten festzulegen, die von den Indikatoren abgedeckt werden. Diese Richtlinie ermöglicht es Ihnen, diese Warnung im Kontext mit anderen in den Fall enthaltenen Aktivitäten auszuwerten.

Diese Vorlage kann auch Cloudindikatoren für Dienste wie Box, Dropbox, Google Drive, Amazon S3 und Azure enthalten.

Richtlinien für Datenleckrichtlinien

Beachten Sie beim Erstellen oder Ändern von Richtlinien zur Verhinderung von Datenverlust für die Verwendung mit Insider-Risikomanagementrichtlinien die folgenden Richtlinien:

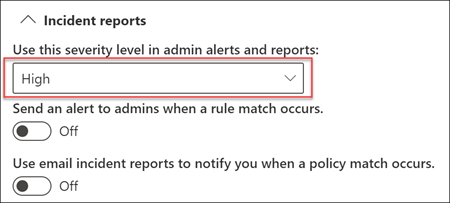

Priorisieren Sie Datenexfiltrationsereignisse, und gehen Sie selektiv vor, wenn Sie beim Konfigurieren von Regeln in Ihren DLP-Richtlinien die Einstellungen von Vorfallsberichten auf Hoch festlegen. Das Senden vertraulicher Dokumente per E-Mail an einen bekannten Mitbewerber sollte ein Exfiltrationsereignis der Warnstufe Hoch sein. Zu häufiges Zuweisen der Stufe Hoch in den Einstellungen von Vorfallsberichten in anderen DLP-Richtlinienregeln kann zu mehr Störungen (noise) im Warnungsworkflow des Insider-Risikomanagements führen und Ihren Datenprüfern und -analysten die angemessene Auswertung dieser Warnungen erschweren. Das Zuweisen der Warnstufe Hoch zu „Zugriff verweigert“-Aktivitäten in DLP-Richtlinien erschwert die Auswertung tatsächlich riskanter Benutzerverhalten und -aktivitäten.

Wenn Sie eine DLP-Richtlinie als auslösendes Ereignis verwenden, stellen Sie sicher, dass Sie die bereichsinternen Benutzer sowohl in den DLP- als auch in den Insider-Risikomanagementrichtlinien verstehen und ordnungsgemäß konfigurieren. Nur für Benutzer, die mithilfe der Vorlage Datenlecks für Insider-Risikomanagement-Richtlinien als im Umfang enthalten definiert sind, werden DLP-Richtlinienwarnungen mit hohem Schweregrad verarbeitet. Darüber hinaus werden nur Benutzer, die in einer Regel für eine DLP-Warnung mit hohem Schweregrad als bereichsintern definiert sind, von der Insider-Risikomanagementrichtlinie zur Berücksichtigung analysiert. Es ist wichtig, dass Sie benutzer im Gültigkeitsbereich nicht unwissentlich in Ihren DLP- und Insider-Risikorichtlinien in Konflikt stehende Weise konfigurieren.

Wenn Ihre DLP-Richtlinienregeln beispielsweise nur auf Benutzer im Vertriebsteam festgelegt sind und die insider-Risikorichtlinie, die aus der Vorlage Datenlecks erstellt wurde, alle Benutzer als bereichsintern definiert hat, verarbeitet die Insider-Risikorichtlinie nur DLP-Warnungen mit hohem Schweregrad für die Benutzer im Vertriebsteam. Die Insider-Risikorichtlinie erhält keine DLP-Warnungen der Stufe „Hoch“ für Benutzer zur Verarbeitung, die in diesem Beispiel nicht in den DLP-Regeln definiert sind. Wenn im Gegensatz dazu Ihre aus der Vorlage Datenlecks erstellte Insider-Risikomanagement-Richtlinie nur Benutzer im Vertriebsteam umfasst und im Umfang der zugewiesenen DLP-Richtlinie alle Benutzer enthalten sind, verarbeitet die Insider-Risikorichtlinie nur DLP-Warnungen mit hohem Schweregrad für Mitglieder des Vertriebsteams. Die Insider-Risikomanagement-Richtlinie ignoriert DLP-Warnungen mit hohem Schweregrad für alle Benutzer, die nicht zum Vertriebsteam gehören.

Stellen Sie sicher, dass die Regeleinstellung für Vorfallsberichte in der DLP-Richtlinie, die für diese Insider-Risikomanagementvorlage verwendet wird, für Warnungen mit Schweregrad Hoch konfiguriert ist. Der Schweregrad Hoch ist das auslösende Ereignis, und Insider-Risikomanagementwarnungen werden nicht aus Regeln in DLP-Richtlinien generiert, bei denen das Feld für Vorfallsberichte auf Niedrig oder Mittel festgelegt ist.

Hinweis

Wenn Sie eine neue DLP-Richtlinie mithilfe der integrierten Vorlagen erstellen, müssen Sie die Option Erweiterte DLP-Regeln erstellen oder anpassen auswählen, um die Einstellung für Vorfallsberichte auf den Schweregrad Hoch zu konfigurieren.

Jeder Insider-Risikomanagementrichtlinie, die aus der Vorlage "Datenlecks " erstellt wurde, kann nur eine DLP-Richtlinie zugewiesen werden, wenn diese Ereignisoption ausgelöst wird. Erwägen Sie die Erstellung einer dedizierten DLP-Richtlinie, die die verschiedenen Aktivitäten kombiniert, die Sie erkennen und als Auslösen von Ereignissen für Insider-Risikorichtlinien fungieren möchten, die die Vorlage "Datenlecks " verwenden.

Im Artikel Erstellen und Bereitstellen von Richtlinien zur Verhinderung von Datenverlust finden Sie eine schrittweise Anleitung zum Konfigurieren von DLP-Richtlinien für Ihre organization.

Datenlecks durch prioritäre Benutzer

Der Schutz von Daten und das Verhindern von Datenlecks für Benutzer in Ihrem organization hängt möglicherweise von deren Position, der Ebene des Zugriffs auf vertrauliche Informationen oder dem Risikoverlauf ab. Zu den Datenlecks gehören die versehentliche Weitergabe hochgradig vertraulicher Informationen außerhalb Ihres Unternehmens oder Datendiebstahl in böswilliger Absicht. Mit einer zugewiesenen Richtlinie zur Verhinderung von Datenverlust (Data Loss Prevention, DLP) als auslösende Ereignisoption beginnt diese Vorlage mit der Bewertung von Echtzeiterkennungen verdächtiger Aktivitäten und führt zu einer höheren Wahrscheinlichkeit von Insider-Risikowarnungen und Warnungen mit höheren Schweregraden. Prioritäre Benutzer werden in Gruppen prioritärer Benutzer definiert, die im Bereich der Insider-Risikomanagementeinstellungen konfiguriert sind.

Wie bei der Vorlage Datenlecks können Sie eine DLP-Richtlinie auswählen, um Indikatoren in der Insider-Risikorichtlinie für Warnungen mit hohem Schweregrad in Ihrem organization auszulösen. Befolgen Sie die Richtlinien für Datenlecks für DLP-Richtlinien, wenn Sie eine Richtlinie mit der DLP-Option erstellen, wenn Sie diese Vorlage verwenden. Sie können auch ausgewählte Indikatoren als auslösende Ereignisse für eine Richtlinie zuweisen. Diese Flexibilität und Anpassung hilft dabei, die Richtlinie nur auf die Aktivitäten festzulegen, die von den Indikatoren abgedeckt werden. Darüber hinaus müssen Sie der Richtlinie prioritätsbasierte Benutzergruppen zuweisen, die in denEinstellungen> des Insider-Risikomanagements>erstellt wurden.

Datenlecks durch riskante Benutzer (Vorschau)

Wenn Benutzer Arbeitsstressoren haben, können sie zu riskanten Benutzern werden, was die Wahrscheinlichkeit von Insider-Risikoaktivitäten erhöhen kann. Diese Vorlage beginnt mit der Bewertung der Benutzeraktivität, wenn ein Indikator identifiziert wird, der einem risikobehafteten Benutzer zugeordnet ist. Beispiele hierfür sind Benachrichtigungen zur Leistungsverbesserung, schlechte Leistungsüberprüfungen, Änderungen an status auf Auftragsebene oder E-Mail und andere Nachrichten, die auf Risikoaktivitäten hindeuten können. Datenlecks für riskante Benutzer können das Herunterladen von Dateien aus SharePoint Online und das Kopieren von Daten in persönliche Cloud-Messaging- und -Speicherdienste umfassen.

Wenn Sie diese Vorlage verwenden, müssen Sie entweder einen HR-Connector konfigurieren, die Option zum Integrieren von Risikosignalen für die Kommunikationscompliance aus Benutzernachrichten auswählen oder beides tun. Der HR-Connector ermöglicht den regelmäßigen Import von Benachrichtigungen zur Leistungsverbesserung, schlechten Leistungsüberprüfungsstatus oder Änderungsinformationen auf Auftragsebene für Benutzer in Ihrem organization. Die Integration des Kommunikationskonformitätsrisikos importiert Signale für Benutzernachrichten, die potenziell bedrohliche, belästigende oder diskriminierende Textinhalte enthalten können. Zugeordnete Warnungen, die in Communication Compliance generiert werden, müssen nicht selektiert, korrigiert oder in status geändert werden, um in die Insider-Risikomanagementrichtlinie integriert zu werden.

Informationen zum Konfigurieren eines HR-Connectors finden Sie im Artikel Importieren von Daten mit dem HR-Connector . Wenn Sie die Integration mit der Kommunikationscompliance konfigurieren möchten, wählen Sie diese Option im Workflow aus, wenn Sie die Richtlinie konfigurieren.

Missbrauch von Patientendaten (Vorschau)

Der Schutz von Daten im Gesundheitswesen und die Verhinderung des Missbrauchs personenbezogener Patientendaten ist für Organisationen in der Gesundheitsbranche ein wichtiges Anliegen. Dieser Missbrauch kann vertrauliche Datenlecks an unbefugte Personen, betrügerische Änderungen von Patientenakten oder den Diebstahl von Patientenakten umfassen. Die Verhinderung dieses Missbrauchs von Patientendaten trägt dazu bei, die gesetzlichen Anforderungen des Health Insurance Portability and Accountability Act (HIPAA) und des Health Information Technology for Economic and Clinical Health (HITECH) Act zu erfüllen. Beide Rechtsakte legen die Anforderungen für den Schutz patientengeschützter Gesundheitsinformationen fest (PHI).

Diese Richtlinienvorlage ermöglicht die Risikobewertung für interne Benutzer, die verdächtige Aktivitäten im Zusammenhang mit Datensätzen erkennen, die auf vorhandenen Systemen für elektronische Patientenakten (EMR) gehostet werden. Die Erkennung konzentriert sich auf nicht autorisierten Zugriff, Anzeigen, Ändern und Exportieren von Patientendaten. Sie müssen einen Connector für den Microsoft Healthcare-Connector konfigurieren, um die Erkennung von Zugriffs-, Exfiltrations- oder Verschleierungsaktivitäten in Ihrem EMR-System zu unterstützen.

Wenn Sie diese Vorlage verwenden, müssen Sie auch einen Microsoft HR-Connector konfigurieren, um in regelmäßigen Abständen organization Profildaten für Benutzer in Ihrem organization zu importieren. Ausführliche Anleitungen zum Konfigurieren des Microsoft 365 HR-Connectors finden Sie im Artikel Einrichten eines Connectors zum Importieren von PERSONALdaten .

Riskante KI-Nutzung (Vorschau)

Die Verwendung von KI-Tools und -Anwendungen in vielen Organisationen bietet neue Risikochancen, die möglicherweise schwer zu identifizieren und zu entschärfen sind. Benutzer können versehentlich oder absichtlich Aufforderungen in Microsoft KI-Tools erstellen, die vertrauliche Informationen oder riskante Absichten enthalten können. Darüber hinaus verwenden KI-Tools möglicherweise unangemessen vertrauliche Informationen, um Antworten auf Benutzeraufforderungen bereitzustellen, die Ihre organization erhöhten Risiken aussetzen können.

Um sich vor diesen Risiken zu schützen, kann diese Richtlinie helfen, die Risikobewertung für diese Arten von Eingabeaufforderungen und Antworten in KI-Tools in Ihrem organization zu erkennen und zu aktivieren. Die Erkennung konzentriert sich auf Browseraktivitäten von Benutzern auf generativen KI-Websites, Benutzeraufforderungen und KI-Antworten, die vertrauliche Informationen in Microsoft 365 Copilot und Microsoft Copilot enthalten. Die Erkennung riskanter Aktivitäten durch diese Richtlinie trägt auch zur Benutzerrisikobewertung im adaptiven Schutz bei.

Wenn Sie diese Vorlage verwenden, müssen Sie die Microsoft Insider-Risikoerweiterung (im Microsoft Edge-Browser) oder die Microsoft Purview-Erweiterung (im Chrome-Browser) auf den Benutzergeräten konfigurieren . Es wird auch empfohlen, optional einen Microsoft HR-Connector zu konfigurieren, um ausscheidende Benutzer zu erkennen, und eine Kommunikationskonformitätsrichtlinie zu konfigurieren, um unangemessene Inhalte in Nachrichten zu erkennen, um eine breitere Erkennungsabdeckung zu gewährleisten. Diese Richtlinie kann auch als Schnellrichtlinie im KI-Hub erstellt werden.

Riskante Browsernutzung (Vorschau)

Das Identifizieren von Benutzerbesuchen auf potenziell unangemessenen oder inakzeptablen Websites auf organization Geräten und Netzwerken ist ein wichtiger Teil der Minimierung von Sicherheits-, rechtlichen und regulatorischen Risiken. Benutzer, die versehentlich oder absichtlich diese Arten von Websites besuchen, können die organization rechtlichen Handlungen anderer Benutzer aussetzen, gesetzliche Anforderungen verletzen, Risiken für die Netzwerksicherheit erhöhen oder aktuelle und zukünftige Geschäftsvorgänge und -chancen gefährden. Dieser Missbrauch ist häufig in der akzeptablen Nutzungsrichtlinie eines organization für Benutzergeräte und organization Netzwerkressourcen definiert, ist aber oft schwer zu erkennen und zu reagieren.

Um sich vor diesen Risiken zu schützen, kann diese Richtlinie dabei helfen, die Risikobewertung für das Surfen im Internet zu erkennen und zu aktivieren, die möglicherweise gegen die Richtlinie für die zulässige Nutzung Ihrer organization verstoßen, z. B. den Besuch von Websites, die eine Bedrohung darstellen (z. B. Phishing-Websites) oder die nicht jugendfreie Inhalte enthalten. Für die automatische Kategorisierung von Webbrowsenaktivitäten durch Benutzer im Bereich stehen verschiedene Kategorien zur Verfügung.

Für diese Richtlinienvorlage gelten mehrere Voraussetzungen. Weitere Informationen finden Sie unter Informationen zur Und Konfigurieren der Erkennung von Browsersignalen für das Insider-Risikomanagement.

Sicherheitsrichtlinienverstöße (Vorschau)

In vielen Organisationen verfügen Benutzer über die Berechtigung zum Installieren von Software auf ihren Geräten oder zum Ändern von Geräteeinstellungen, um sie bei ihren Aufgaben zu unterstützen. Entweder versehentlich oder mit böswilliger Absicht können Benutzer Schadsoftware installieren oder wichtige Sicherheitsfeatures deaktivieren, die dazu beitragen, Informationen auf ihrem Gerät oder auf Ihren Netzwerkressourcen zu schützen. Diese Richtlinienvorlage verwendet Sicherheitswarnungen von Microsoft Defender für Endpunkt, um mit der Bewertung dieser Aktivitäten sowie zu beginnen und die Erkennung und Warnungen auf diesen Risikobereich zu fokussieren. Verwenden Sie diese Vorlage, um Erkenntnisse für Sicherheitsrichtlinienverstöße in Szenarien bereitzustellen, in denen Benutzer möglicherweise einen Verlauf von Sicherheitsrichtlinienverstößen haben, die ein Indikator für das Insider-Risiko sein können.

Sie müssen Microsoft Defender for Endpoint in Ihrem organization konfigurieren und die Integration von Defender für Endpunkt für Insider-Risikomanagement in Defender Security Center aktivieren, um Warnungen zu Sicherheitsverletzungen zu importieren. Weitere Informationen zum Konfigurieren von Defender für Endpunkt für die Insider-Risikomanagementintegration finden Sie unter Konfigurieren erweiterter Features in Defender für Endpunkt.

Verstöße gegen Sicherheitsrichtlinien durch ausscheidende Benutzer (Vorschau)

Ausscheidende Benutzer, unabhängig davon, ob sie zu positiven oder negativen Bedingungen aussteigen, können ein höheres Risiko für Sicherheitsrichtlinienverstöße darstellen. Zum Schutz vor versehentlichen oder böswilligen Sicherheitsverstößen durch ausscheidende Benutzer verwendet diese Richtlinienvorlage Defender für Endpunkt-Warnungen, um Erkenntnisse über sicherheitsrelevante Aktivitäten zu bieten. Zu diesen Aktivitäten gehört das Installieren von Schadsoftware oder anderen potenziell schädlichen Anwendungen durch den Benutzer sowie das Deaktivieren von Sicherheitsfeatures auf seinen Geräten. Wenn Sie den Microsoft HR-Connector oder die Option verwenden, in Microsoft Entra für Ihre organization automatisch nach einer Benutzerkontolöschung zu suchen, beginnt diese Vorlage mit der Bewertung von Risikoindikatoren, die sich auf diese Sicherheitsaktivitäten beziehen und wie diese mit der Beschäftigung status des Benutzers korrelieren.

Sie müssen Microsoft Defender for Endpoint in Ihrem organization konfigurieren und die Integration von Defender für Endpunkt für Insider-Risikomanagement in Defender Security Center aktivieren, um Warnungen zu Sicherheitsverletzungen zu importieren. Weitere Informationen zum Konfigurieren von Defender für Endpunkt für die Insider-Risikomanagementintegration finden Sie unter Konfigurieren erweiterter Features in Defender für Endpunkt.

Verstöße gegen Sicherheitsrichtlinien durch prioritäre Benutzer (Vorschau)

Der Schutz vor Sicherheitsverstößen für Benutzer in Ihrer organization hängt möglicherweise von ihrer Position, der Ebene des Zugriffs auf vertrauliche Informationen oder dem Risikoverlauf ab. Da Sicherheitsverletzungen durch Prioritätsbenutzer erhebliche Auswirkungen auf die kritischen Bereiche Ihrer organization haben können, beginnt diese Richtlinienvorlage mit der Bewertung dieser Indikatoren und verwendet Microsoft Defender for Endpoint Warnungen, um Einblicke in sicherheitsbezogene Aktivitäten für diese Benutzer zu erhalten. Diese Aktivitäten können die Prioritätsbenutzer umfassen, die Schadsoftware oder andere potenziell schädliche Anwendungen installieren und Sicherheitsfeatures auf ihren Geräten deaktivieren. Prioritäre Benutzer werden in Gruppen prioritärer Benutzer definiert, die im Bereich der Insider-Risikomanagementeinstellungen konfiguriert sind.

Sie müssen Microsoft Defender for Endpoint in Ihrem organization konfigurieren und die Integration von Defender für Endpunkt für Insider-Risikomanagement in Defender Security Center aktivieren, um Warnungen zu Sicherheitsverletzungen zu importieren. Weitere Informationen zum Konfigurieren von Defender für Endpunkt für die Insider-Risikomanagementintegration finden Sie unter Konfigurieren erweiterter Features in Defender für Endpunkt. Darüber hinaus müssen Sie der Richtlinie prioritätsbasierte Benutzergruppen zuweisen, die in denEinstellungen> des Insider-Risikomanagements>erstellt wurden.

Sicherheitsrichtlinienverstöße durch riskante Benutzer (Vorschau)

Benutzer, bei denen Arbeitsbelastungen auftreten, haben möglicherweise ein höheres Risiko für unbeabsichtigte oder böswillige Verstöße gegen Sicherheitsrichtlinien. Zu diesen Stressoren können gehören, dass ein Benutzer einen Plan zur Leistungsverbesserung erstellt, eine schlechte Leistung überprüft oder eine Herabstufung auftritt. Diese Richtlinienvorlage startet die Risikobewertung basierend auf diesen Indikatoren und Aktivitäten, die diesen Ereignistypen zugeordnet sind.

Wenn Sie diese Vorlage verwenden, müssen Sie einen HR-Connector konfigurieren oder die Option auswählen, um Risikosignale für die Kommunikationscompliance aus Benutzernachrichten oder beides zu integrieren. Der HR-Connector ermöglicht den regelmäßigen Import von Benachrichtigungen zur Leistungsverbesserung, schlechten Leistungsüberprüfungsstatus oder Änderungsinformationen auf Auftragsebene für Benutzer in Ihrem organization. Die Integration des Kommunikationskonformitätsrisikos importiert Signale für Benutzernachrichten, die potenziell bedrohliche, belästigende oder diskriminierende Textinhalte enthalten können. Zugeordnete Warnungen, die bei der Kommunikationscompliance generiert werden, müssen nicht selektiert, behoben oder in status geändert werden, um in die Insider-Risikomanagementrichtlinie integriert zu werden. Informationen zum Konfigurieren eines HR-Connectors finden Sie im Artikel Importieren von Daten mit dem HR-Connector . Wenn Sie die Integration mit der Kommunikationscompliance konfigurieren möchten, wählen Sie diese Option im Workflow aus, wenn Sie die Richtlinie konfigurieren.

Außerdem müssen Sie Microsoft Defender for Endpoint in Ihrem organization konfigurieren und Defender für Endpunkt für die Integration des Insider-Risikomanagements in Defender Security Center aktivieren, um Warnungen gegen Sicherheitsverletzungen zu importieren. Weitere Informationen zum Konfigurieren von Defender für Endpunkt für die Insider-Risikomanagementintegration finden Sie unter Konfigurieren erweiterter Features in Defender für Endpunkt.

Voraussetzungen und auslösende Ereignisse für Richtlinienvorlagen

Je nach der Vorlage, die Sie für eine Insider-Risikomanagement-Richtlinie auswählen, variieren die auslösenden Ereignisse und Richtlinienvoraussetzungen. Auslösende Ereignisse sind Voraussetzungen, die bestimmen, ob eine Insider-Risikomanagement-Richtlinie einen Benutzer als aktiv ansieht. Wenn ein Benutzer zu einer Insider-Risikomanagementrichtlinie hinzugefügt wird, aber kein auslösendes Ereignis aufweist, wird die Benutzeraktivität von der Richtlinie nur ausgewertet, wenn er manuell im Dashboard Benutzer hinzugefügt wird. Richtlinienvoraussetzungen sind erforderliche Elemente, damit die Richtlinie die Signale oder Aktivitäten empfängt, die zum Auswerten von Risiken erforderlich sind.

In der folgenden Tabelle werden die auslösenden Ereignisse und Voraussetzungen für Richtlinien aufgeführt, die aus der jeweiligen Insider-Risikomanagement-Richtlinienvorlage erstellt wurden:

| Richtlinienvorlage | Auslösende Ereignisse für Richtlinien | Voraussetzungen |

|---|---|---|

| Datendiebstahl durch ausscheidende Benutzer | Kündigungs- oder Kündigungsdatumsanzeige vom HR-Connector oder Microsoft Entra Kontolöschung | (Optional) Für Indikatoren für Kündigungs- und Ausscheidensdaten konfigurierter Microsoft 365 HR-Connector |

| Datenlecks | Datenleck-Richtlinienaktivität die eine Warnung mit Schweregrad „Hoch“ erzeugt oder integrierte auslösende Trigger für Exfiltration | FÜR Warnungen mit hohem Schweregrad konfigurierte DLP-Richtlinie OR Benutzerdefinierte Triggerindikatoren |

| Datenlecks durch prioritäre Benutzer | Datenleck-Richtlinienaktivität die eine Warnung mit Schweregrad „Hoch“ erzeugt oder integrierte auslösende Trigger für Exfiltration | FÜR Warnungen mit hohem Schweregrad konfigurierte DLP-Richtlinie OR Benutzerdefinierte Triggerindikatoren In den Insider-Risikoeinstellungen konfigurierte Gruppen prioritärer Benutzer |

| Datenlecks durch riskante Benutzer | – Leistungsverbesserung, schlechte Leistung oder Änderungsindikatoren auf Auftragsebene vom HR-Connector. - Nachrichten, die potenziell bedrohliche, belästigende oder diskriminierende Sprache enthalten |

Für Verärgerungsindikatoren konfigurierter Microsoft 365 HR-Connector UND/ODER Integration der Kommunikationscompliance und dedizierte Verärfungsrichtlinie |

| Verstöße gegen Sicherheitsrichtlinien | Umgehung von Sicherheitskontrollen oder unerwünschter Software, die von Microsoft Defender for Endpoint | Aktives Microsoft Defender für Endpunkt-Abonnement Konfiguration der Microsoft Defender for Endpoint-Integration mit Microsoft Purview-Complianceportal |

| Missbrauch von Patientendaten | Umgehung von Sicherheitskontrollen durch EMR-Systeme Abgleichsindikatoren für Benutzer- und Patientenadressen aus HR-Systemen |

In Richtlinien- oder Insider-Risikoeinstellungen ausgewählte Zugriffsindikatoren für das Gesundheitswesen Für den Adressabgleich konfigurierter Microsoft 365 HR-Connector Konfigurierter Microsoft Healthcare- oder Epic-Connector |

| Riskante KI-Nutzung | Die Microsoft Insider-Risikoerweiterung (im Microsoft Edge-Browser) oder die Microsoft Purview-Erweiterung (im Chrome-Browser) muss auf den Geräten des Benutzers installiert sein. Mindestens ein in der Richtlinie ausgewählter Browserindikator AND (Optional) Für Indikatoren für Kündigungs- und Ausscheidensdaten konfigurierter Microsoft 365 HR-Connector (optional) Eine Kommunikationskonformitätsrichtlinie, die unangemessene Inhalte in Nachrichten erkennt |

|

| Riskante Browsernutzung | Benutzer-Browseraktivität im Zusammenhang mit sicherheit, die mindestens einem ausgewählten Browserindikator entspricht | Die vollständige Liste der Voraussetzungen finden Sie im Artikel zur Erkennung von Browsersignalen. |

| Verstöße gegen Sicherheitsrichtlinien durch ausscheidende Benutzer | Kündigungs- oder Kündigungsdatumsanzeigen vom HR-Connector oder Microsoft Entra Kontolöschung | (Optional) Für Indikatoren für Kündigungs- und Ausscheidensdaten konfigurierter Microsoft 365 HR-Connector Aktives Microsoft Defender für Endpunkt-Abonnement Konfiguration der Microsoft Defender for Endpoint-Integration mit Microsoft Purview-Complianceportal |

| Verstöße gegen Sicherheitsrichtlinien durch prioritäre Benutzer | Umgehung von Sicherheitskontrollen oder unerwünschter Software, die von Microsoft Defender for Endpoint | Aktives Microsoft Defender für Endpunkt-Abonnement Konfiguration der Microsoft Defender for Endpoint-Integration mit Microsoft Purview-Complianceportal In den Insider-Risikoeinstellungen konfigurierte Gruppen prioritärer Benutzer |

| Verstöße gegen Sicherheitsrichtlinien durch riskante Benutzer | – Leistungsverbesserung, schlechte Leistung oder Änderungsindikatoren auf Auftragsebene vom HR-Connector. - Nachrichten, die potenziell bedrohliche, belästigende oder diskriminierende Sprache enthalten |

Für Risikoindikatoren konfigurierter Microsoft 365 HR-Connector UND/ODER Integration der Kommunikationscompliance und dedizierte Richtlinie für risikobehaftete Benutzer AND Aktives Microsoft Defender für Endpunkt-Abonnement Konfiguration der Microsoft Defender for Endpoint-Integration mit Microsoft Purview-Complianceportal |

Grenzwerte für Richtlinienvorlagen

Richtlinienvorlagen für das Insider-Risikomanagement verwenden Grenzwerte, um das Verarbeitungsvolumen und die Verarbeitungsrate für Benutzerrisikoaktivitäten im Gültigkeitsbereich und für die Integration in unterstützende Microsoft 365-Dienste zu verwalten. Jede Richtlinienvorlage verfügt über eine maximale Anzahl von Benutzern, denen aktiv Risikobewertungen für die Richtlinie zugewiesen werden können, die sie unterstützen und potenziell riskante Aktivitäten effektiv verarbeiten und melden kann. Im Umfang enthaltene Benutzer sind Benutzer mit auslösenden Ereignissen für die Richtlinie.

Der Grenzwert für jede Richtlinie wird auf Grundlage der Gesamtzahl der eindeutigen Benutzer berechnet, die Risikobewertungen pro Richtlinienvorlagentyp erhalten. Wenn die Anzahl der Benutzer für einen Richtlinienvorlagentyp nahe oder überschreitet, wird die Richtlinienleistung verringert. Um die aktuelle Anzahl von Benutzern für eine Richtlinie anzuzeigen, navigieren Sie zur Registerkarte „Richtlinie“ und zur Spalte „Benutzer im Umfang“. Diese maximalen Grenzwerte gelten für Benutzer in allen Richtlinien, die eine bestimmte Richtlinienvorlage verwenden.

Sie können bis zu 20 Richtlinien für jede Richtlinienvorlage verwenden.

Verwenden Sie die folgende Tabelle, um die maximale Anzahl von Benutzern im Bereich zu bestimmen, die für jede Richtlinienvorlage unterstützt werden. Diese maximalen Grenzwerte gelten für Benutzer in allen Richtlinien, die eine bestimmte Richtlinienvorlage verwenden.

| Richtlinienvorlage | Maximale Anzahl von Benutzern im Gültigkeitsbereich |

|---|---|

| Allgemeines Datenleck | 15.000 |

| Datenlecks durch riskante Benutzer | 7.500 |

| Datenlecks durch prioritäre Benutzer | 1.000 |

| Datendiebstahl durch ausscheidende Benutzer | 20.000 |

| Verstöße gegen Sicherheitsrichtlinien | 1,000 |

| Missbrauch von Patientendaten | 5,000 |

| Riskante KI-Nutzung | 10,000 |

| Riskante Browsernutzung | 7,000 |

| Verstöße gegen Sicherheitsrichtlinien durch prioritäre Benutzer | 1.000 |

| Verstöße gegen Sicherheitsrichtlinien durch ausscheidende Benutzer | 15.000 |

| Verstöße gegen Sicherheitsrichtlinien durch riskante Benutzer | 7.500 |

| Forensische Beweise | Unbegrenzt |

Hinweis

Die Anzahl der benutzerinternen Benutzer für eine Richtlinie wird in der Spalte Benutzer im Bereich auf der Registerkarte Richtlinien angezeigt.