Erstellen und Bereitstellen von Richtlinien zur Verhinderung von Datenverlust

Eine Microsoft Purview Data Loss Prevention-Richtlinie (DLP) enthält viele Konfigurationsoptionen. Jede Option ändert das Verhalten der Richtlinie. In diesem Artikel werden einige gängige Absichtsszenarien für Richtlinien vorgestellt, die Sie Konfigurationsoptionen zuordnen. Anschließend führt sie Sie durch die Konfiguration dieser Optionen. Nachdem Sie sich mit diesen Szenarien vertraut machen, verfügen Sie über die grundlegenden Fähigkeiten, die Sie benötigen, um die DLP-Richtlinienerstellungs-UX zum Erstellen eigener Richtlinien zu verwenden.

Wie Sie eine Richtlinie bereitstellen, ist ebenso wichtig wie der Richtlinienentwurf. Sie haben mehrere Optionen zum Steuern der Richtlinienbereitstellung. In diesem Artikel erfahren Sie, wie Sie diese Optionen verwenden, damit die Richtlinie Ihre Absicht erreicht und gleichzeitig kostspielige Geschäftsunterbrechungen vermeidet.

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Beginnen Sie jetzt im Microsoft Purview-Testversionshub. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Bevor Sie beginnen

Wenn Sie noch nicht mit Microsoft Purview DLP vertraut sind, finden Sie hier eine Liste der wichtigsten Artikel, mit denen Sie bei der Implementierung von DLP vertraut sein sollten:

- Administrative Einheiten

- Informationen zu Microsoft Purview Data Loss Prevention: In diesem Artikel werden die Disziplin zur Verhinderung von Datenverlust und die Implementierung von DLP durch Microsoft vorgestellt.

- Planen der Verhinderung von Datenverlust (Data Loss Prevention, DLP): In diesem Artikel gehen Sie wie folgt vor:

- Richtlinienreferenz zur Verhinderung von Datenverlust : In diesem Artikel werden alle Komponenten einer DLP-Richtlinie vorgestellt und erläutert, wie sich diese auf das Verhalten einer Richtlinie auswirkt.

- Entwerfen einer DLP-Richtlinie : In diesem Artikel erfahren Sie, wie Sie eine Richtlinienabsichtsanweisung erstellen und sie einer bestimmten Richtlinienkonfiguration zuordnen.

- Erstellen und Bereitstellen von Richtlinien zur Verhinderung von Datenverlust : Dieser Artikel, den Sie jetzt lesen, enthält einige allgemeine Richtlinienabsichtsszenarien, die Sie Konfigurationsoptionen zuordnen. Es führt Sie dann durch die Konfiguration dieser Optionen und enthält Anleitungen zum Bereitstellen einer Richtlinie.

- Erfahren Sie mehr über die Untersuchung von Warnungen zur Verhinderung von Datenverlust : In diesem Artikel wird der Lebenszyklus von Warnungen von der Erstellung bis hin zur endgültigen Korrektur und Richtlinienoptimierung vorgestellt. Außerdem werden sie in die Tools eingeführt, die Sie zum Untersuchen von Warnungen verwenden.

SKU/Abonnement-Lizenzierung

Bevor Sie mit der Verwendung von DLP-Richtlinien beginnen, bestätigen Sie Ihr Microsoft 365-Abonnement und alle Add-Ons.

Informationen zur Lizenzierung finden Sie unter Microsoft 365, Office 365, Enterprise Mobility + Security und Windows 11 Subscriptions for Enterprises.

Berechtigungen

Das Konto, das Sie zum Erstellen und Bereitstellen von Richtlinien verwenden, muss Mitglied einer dieser Rollengruppen sein.

- Compliance-Administrator

- Compliancedatenadministrator

- Informationsschutz

- Information Protection-Administrator

- Sicherheitsadministrator

Wichtig

Stellen Sie sicher, dass Sie den Unterschied zwischen einem uneingeschränkten Administrator und einem Administrator mit eingeschränkten Verwaltungseinheiten verstehen, indem Sie verwaltungseinheiten lesen, bevor Sie beginnen.

Differenzierte Rollen und rollenbasierte Gruppen

Es gibt Rollen und Rollengruppen, mit denen Sie Ihre Zugriffssteuerungen optimieren können.

Hier ist eine Liste der anwendbaren Rollen. Weitere Informationen finden Sie unter Berechtigungen im Microsoft Purview-Complianceportal.

- DLP-Complianceverwaltung

- Information Protection-Administrator

- Information Protection-Analyst

- Information Protection-Ermittler

- Information Protection-Leser

Hier finden Sie eine Liste der anwendbaren Rollengruppen. Weitere Informationen finden Sie unter Berechtigungen im Microsoft Purview-Complianceportal.

- Informationsschutz

- Information Protection-Administratoren

- Information Protection-Analysten

- Information Protection-Ermittler

- Information Protection-Leser

Szenarien zur Richtlinienerstellung

Im vorherigen Artikel Entwerfen einer DLP-Richtlinie wurden Sie in die Methodik zum Erstellen einer Richtlinienabsichtsanweisung und anschließenden Zuordnen dieser Absichtsanweisung zu Richtlinienkonfigurationsoptionen eingeführt. In diesem Abschnitt werden diese Beispiele sowie einige weitere Beispiele verwendet, die Sie durch den eigentlichen Richtlinienerstellungsprozess führen. Sie sollten diese Szenarien in Ihrer Testumgebung durcharbeiten, um sich mit der Benutzeroberfläche für die Richtlinienerstellung vertraut zu machen.

Es gibt so viele Konfigurationsoptionen im Richtlinienerstellungsflow, dass es nicht möglich ist, jede oder sogar die meisten Konfigurationen abzudecken. In diesem Artikel werden daher einige der häufigsten DLP-Richtlinienszenarien behandelt. Wenn Sie diese durchgehen, erhalten Sie praktische Erfahrungen in einer Vielzahl von Konfigurationen.

Szenario 1: Blockieren von E-Mails mit Guthaben Karte Nummern

Wichtig

Dies ist ein hypothetisches Szenario mit hypothetischen Werten. Dies dient nur zur Veranschaulichung. Sie sollten Ihre eigenen Vertraulichen Informationstypen, Vertraulichkeitsbezeichnungen, Verteilergruppen und Benutzer ersetzen.

Voraussetzungen und Annahmen für Szenario 1

In diesem Szenario wird die Vertraulichkeitsbezeichnung Streng vertraulich verwendet. Daher müssen Sie Vertraulichkeitsbezeichnungen erstellt und veröffentlicht haben. Weitere Informationen finden Sie unter:

- Weitere Informationen zu Vertraulichkeitsbezeichnungen

- Erste Schritte mit Vertraulichkeitsbezeichnungen

- Erstellen und Konfigurieren von Vertraulichkeitsbezeichnungen und deren Richtlinien

Dieses Verfahren verwendet ein hypothetisches Verteilergruppen-Finanzteam bei Contoso.com und einen hypothetischen SMTP-Empfänger adele.vance@fabrikam.com.

In diesem Verfahren werden Warnungen verwendet. Weitere Informationen finden Sie unter Erste Schritte mit den Warnungen zur Verhinderung von Datenverlust.

Szenario 1: Richtlinienabsichtsanweisung und -zuordnung

Wir müssen E-Mails an alle Empfänger blockieren, die Guthaben Karte Nummern enthalten oder auf die die Vertraulichkeitsbezeichnung "streng vertraulich" angewendet wird, es sei denn, die E-Mail wird von jemandem aus dem Finanzteam an adele.vance@fabrikam.comgesendet. Wir möchten den Complianceadministrator jedes Mal benachrichtigen, wenn eine E-Mail blockiert wird, und den Benutzer benachrichtigen, der das Element gesendet hat, und niemand darf den Block außer Kraft setzen. Verfolgen Sie alle Vorkommen dieses Ereignisses mit hohem Risiko im Protokoll nach, und wir möchten, dass die Details aller Ereignisse erfasst und zur Untersuchung zur Verfügung gestellt werden.

| Anweisung | Antwort zur Konfigurationsfrage und Konfigurationszuordnung |

|---|---|

| "Wir müssen E-Mails an alle Empfänger blockieren..." | - Wo überwacht werden soll: Exchange - Verwaltungsbereich: Vollständiges Verzeichnis - Aktion: Zugriff einschränken oder Inhalte an Microsoft 365-Speicherorten> verschlüsselnBlockieren von Benutzern am Empfangen von E-Mails oder am Zugriff auf freigegebene SharePoint-, OneDrive- und Teams-Dateien>Blockieren aller Benutzer |

| "... die Guthaben Karte Nummern enthalten oder die Vertraulichkeitsbezeichnung "streng vertraulich" angewendet werden..." | – Zu überwachende Elemente: Verwenden der benutzerdefinierten Vorlage – Übereinstimmungsbedingungen: Bearbeiten Sie sie, um die Vertraulichkeitsbezeichnung "Streng vertraulich " hinzuzufügen. |

| "... außer, wenn..." | - Konfiguration der Bedingungsgruppe: Erstellen Sie eine geschachtelte boolesche NOT-Bedingungsgruppe, die mit den ersten Bedingungen verknüpft ist, mithilfe eines booleschen AND |

| "... Die E-Mail wird von jemanden aus dem Finanzteam gesendet..." | - Bedingung für Übereinstimmung: Absender ist Mitglied von |

| "... und ..." | - Bedingung für Übereinstimmung: Fügen Sie der GRUPPE NOT eine zweite Bedingung hinzu. |

| "... an ..."adele.vance@fabrikam.com | - Bedingung für Übereinstimmung: Empfänger ist |

| "... Benachrichtigen..." | – Benutzerbenachrichtigungen: aktiviert – Richtlinientipps: aktiviert |

| "... der Complianceadministrator jedes Mal, wenn eine E-Mail blockiert wird, und benachrichtigt den Benutzer, der das Element gesendet hat..." | - Richtlinientipps: aktiviert - Diese Personen benachrichtigen: ausgewählt - Die Person, die den Inhalt gesendet, freigegeben oder geändert hat: ausgewählt - E-Mail an diese zusätzlichen Personen senden: Fügen Sie die E-Mail-Adresse des Complianceadministrators hinzu. |

| "... und niemand darf den Block außer Kraft setzen... | - Außerkraftsetzungen von M365-Diensten zulassen: nicht ausgewählt |

| "... Verfolgen Sie alle Vorkommen dieses Ereignisses mit hohem Risiko im Protokoll nach, und wir möchten, dass die Details aller Ereignisse erfasst und zur Untersuchung zur Verfügung gestellt werden." | - Verwenden Sie diesen Schweregrad in Administratorwarnungen und -berichten: hoch - Senden sie eine Warnung an Administratoren, wenn eine Regelübereinstimmung auftritt: ausgewählt : Warnung jedes Mal senden, wenn eine Aktivität mit der Regel übereinstimmt: ausgewählt |

Schritte zum Erstellen einer Richtlinie für Szenario 1

Wichtig

Für diese Prozedur zur Richtlinienerstellung akzeptieren Sie die standardmäßigen Ein-/Ausschlusswerte und lassen die Richtlinie deaktiviert. Sie ändern diese, wenn Sie die Richtlinie bereitstellen.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Anmelden beim Microsoft Purview-Portal

Öffnen Sie die Lösung zur Verhinderung von Datenverlust , und navigieren Sie zu Richtlinien>+ Richtlinie erstellen.

Wählen Sie in der Liste Kategorien die Option Benutzerdefiniert aus.

Wählen Sie in der Liste Vorschriften die Option Benutzerdefiniert aus.

Wählen Sie Weiter aus.

Geben Sie der Richtlinie einen Namen und eine Beschreibung. Sie können hier die Richtlinienabsichtsanweisung verwenden.

Wichtig

Richtlinien können nicht umbenannt werden

Wählen Sie Weiter aus.

Zuweisen von Administratoreinheiten. Um die Richtlinie auf alle Benutzer anzuwenden, akzeptieren Sie die Standardeinstellung.

Wählen Sie Weiter aus.

Wählen Sie aus, wo die Richtlinie angewendet werden soll. Wählen Sie nur den Exchange-E-Mail-Speicherort aus. Deaktivieren Sie alle anderen Speicherorte.

Wählen Sie Weiter aus.

Auf der Seite Richtlinieneinstellungen definieren sollte die Option Erweiterte DLP-Regeln erstellen oder anpassen bereits ausgewählt sein.

Wählen Sie Weiter aus.

Wählen Sie Regel erstellen aus. Benennen Sie die Regel, und geben Sie eine Beschreibung an.

Wählen Sie unter Bedingungendie Option Bedingung> hinzufügenInhalt enthält aus.

(Optional) Geben Sie einen Gruppennamen ein.

(Optional) Auswählen eines Gruppenoperators

Wählen SieAdd Sensitive information types>Credit Card Number (Kreditkartennummer) hinzufügen> aus.

Wählen Sie Hinzufügen aus.

Wählen Sie im Abschnitt Inhalt enthält die OptionVertraulichkeitsbezeichnungen>streng vertraulichhinzufügen> und dann Hinzufügen aus.

Wählen Sie als Nächstes unter dem Abschnitt Inhalt enthältdie Option Gruppe hinzufügen aus.

Lassen Sie den Booleschen Operator auf AND festgelegt, und legen Sie dann den Umschalter auf NOT fest.

Wählen Sie Bedingung hinzufügen aus.

Wählen Sie Absender ist Mitglied von aus.

Wählen Sie Verteilergruppen hinzufügen oder entfernen aus.

Wählen Sie Finanzteam und dann Hinzufügen aus.

Wählen Sie Bedingung> hinzufügenEmpfänger ist aus.

Geben Sie im Feld E-Mail den Wert Hinzufügen ein adele.vance@fabrikam.com , und wählen Sie es aus.

Wählen Sie unter Aktionen die Option Aktion> hinzufügenZugriff einschränken oder Inhalte an Microsoft 365-Speicherorten verschlüsseln aus.

Wählen Sie Benutzer am Empfangen von E-Mails oder zugriff auf freigegebene SharePoint-, OneDrive- und Teams-Dateien blockieren aus, und wählen Sie dann Alle Benutzer blockieren aus.

Legen Sie die Umschaltfläche Benutzerbenachrichtigungen auf Ein fest.

Wählen Sie Email Benachrichtigungen>Die Person benachrichtigen aus, die den Inhalt gesendet, freigegeben oder zuletzt geändert hat.

Wählen Sie aus, ob die entsprechende E-Mail-Nachricht an die Benachrichtigung angefügt werden soll.

Wählen Sie aus, ob Richtlinientipps hinzugefügt werden sollen.

Stellen Sie unter Benutzerovverides sicher, dass Außerkraftsetzungen von Microsoft 365-Apps und -Diensten zulassen... NICHT ausgewählt ist.

Legen Sie unter Incidentberichtedie Option Diesen Schweregrad in Administratorwarnungen und -berichten verwenden auf Hoch fest.

Legen Sie die Option Warnung senden jedes Mal, wenn eine Aktivität mit der Regel übereinstimmt , auf Ein fest.

Wählen Sie Speichern aus.

Wählen Sie Weiter und dann Richtlinie im Simulationsmodus ausführen aus.

Wählen Sie Weiter und dann Absenden aus.

Klicken Sie auf Fertig.

Szenario 2: Blockieren der Freigabe vertraulicher Elemente über SharePoint und OneDrive in Microsoft 365 für externe Benutzer

Für SharePoint und OneDrive in Microsoft 365 erstellen Sie eine Richtlinie, um die Freigabe vertraulicher Elemente für externe Benutzer über SharePoint und OneDrive zu blockieren.

Voraussetzungen und Annahmen für Szenario 2

In diesem Szenario wird die Vertraulichkeitsbezeichnung Vertraulich verwendet. Daher müssen Sie Vertraulichkeitsbezeichnungen erstellt und veröffentlicht haben. Weitere Informationen finden Sie unter:

- Weitere Informationen zu Vertraulichkeitsbezeichnungen

- Erste Schritte mit Vertraulichkeitsbezeichnungen

- Erstellen und Konfigurieren von Vertraulichkeitsbezeichnungen und deren Richtlinien

Bei diesem Verfahren werden eine hypothetische Verteilergruppe Human Resources und eine Verteilergruppe für das Sicherheitsteam in Contoso.com verwendet.

In diesem Verfahren werden Warnungen verwendet. Weitere Informationen finden Sie unter Erste Schritte mit den Warnungen zur Verhinderung von Datenverlust.

Szenario 2: Richtlinienabsichtsanweisung und -zuordnung

Wir müssen die gesamte Freigabe von SharePoint- und OneDrive-Elementen für alle externen Empfänger blockieren, die Sozialversicherungsnummern, Gutschriften Karte Daten enthalten oder über die Vertraulichkeitsbezeichnung "Vertraulich" verfügen. Wir möchten, dass dies für niemanden im Personalteam gilt. Wir müssen auch die Anforderungen an Warnungen erfüllen. Wir möchten unser Sicherheitsteam jedes Mal per E-Mail benachrichtigen, wenn eine Datei freigegeben und dann blockiert wird. Darüber hinaus möchten wir, dass der Benutzer per E-Mail und nach Möglichkeit innerhalb der Benutzeroberfläche benachrichtigt wird. Schließlich möchten wir keine Ausnahmen von der Richtlinie und müssen diese Aktivität innerhalb des Systems sehen können.

| Anweisung | Antwort zur Konfigurationsfrage und Konfigurationszuordnung |

|---|---|

| "Wir müssen die gesamte Freigabe von SharePoint- und OneDrive-Elementen für alle externen Empfänger blockieren..." | - Administrativer Bereich: Vollständiges Verzeichnis - Wo überwacht werden soll: SharePoint-Websites, OneDrive-Konten - Bedingungen für eine Übereinstimmung: Erste Bedingung>außerhalb meiner Organisation freigegeben- Aktion: Zugriff einschränken oder Inhalte in Microsoft 365-Speicherorten> verschlüsselnBenutzer am Empfangen von E-Mails oder am Zugriff auf freigegebene SharePoint blockieren, OneDrive>Nur Personen außerhalb Ihrer organization |

| "... die Sozialversicherungsnummern, Guthaben Karte Daten enthalten oder die Vertraulichkeitsbezeichnung "Vertraulich" aufweisen..." | - Was überwacht werden soll: Verwenden Sie die benutzerdefinierte Vorlage – Bedingung für eine Übereinstimmung: Erstellen Sie eine zweite Bedingung, die mit der ersten Bedingung verknüpft ist, mit einem booleschen AND - Bedingungen für eine Übereinstimmung: Zweite Bedingung, erste Bedingungsgruppe >Inhalt enthält Vertrauliche Informationstypen>U.S. Sozialversicherungsnummer (SSN), Kreditkartennummer - Bedingung Gruppenkonfiguration Erstellen Einer zweiten Bedingungsgruppe, die mit der ersten durch boolesche OR verbunden ist- Bedingung für eine Übereinstimmung: Zweite Bedingungsgruppe, zweite Bedingung >Inhalt enthält eine dieser Vertraulichkeitsbezeichnungen>Vertraulich. |

| “... Wir möchten, dass dies für niemanden im Personalteam gilt..." | - Anwendungsort: Ausschließen der OneDrive-Konten des Personalteams |

| "... Wir möchten unser Sicherheitsteam jedes Mal mit einer E-Mail benachrichtigen, wenn eine Datei freigegeben und dann blockiert wird..." | - Incidentberichte: Senden Sie eine Warnung an Administratoren, wenn eine Regelübereinstimmung auftritt - Senden von E-Mail-Benachrichtigungen an diese Personen (optional): Fügen Sie das Sicherheitsteam hinzu– Senden Sie eine Warnung, wenn eine Aktivität der Regel entspricht: ausgewählt - Verwenden Sie E-Mail-Incidentberichte, um Sie zu benachrichtigen, wenn eine Richtlinienübereinstimmung auftritt: Ein - Senden von Benachrichtigungen an diese Personen: Hinzufügen einzelner Administratoren nach Wunsch – Sie können auch die folgenden Informationen in den Bericht aufnehmen: Alle Optionen auswählen |

| "... Darüber hinaus möchten wir, dass der Benutzer per E-Mail und nach Möglichkeit innerhalb der Benutzeroberfläche benachrichtigt wird..." | - Benutzerbenachrichtigungen: Ein – Benutzer in Office 365 mit einem Richtlinientipp benachrichtigen: ausgewählt |

| “... Schließlich möchten wir keine Ausnahmen von der Richtlinie und müssen in der Lage sein, diese Aktivität im System zu sehen..." | -Benutzerüberschreibungen: nicht ausgewählt |

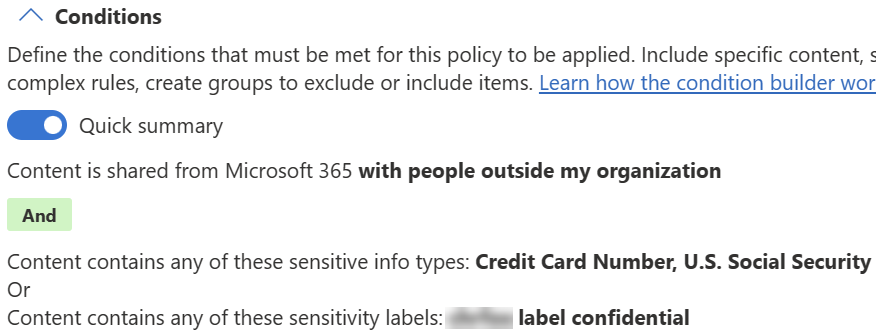

Wenn die Bedingungen konfiguriert sind, sieht die Zusammenfassung wie folgt aus:

Schritte zum Erstellen einer Richtlinie für Szenario 2

Wichtig

Für die Zwecke dieses Richtlinienerstellungsverfahrens lassen Sie die Richtlinie deaktiviert. Sie ändern diese, wenn Sie die Richtlinie bereitstellen.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Anmelden beim Microsoft Purview-Portal

Wählen SieRichtlinien>zur Verhinderung von> Datenverlust + Richtlinie erstellen aus.

Wählen Sie sowohl in der Liste Kategorien als auch in der Liste Vorschriften die Option Benutzerdefiniert aus.

Wählen Sie Weiter aus.

Geben Sie der Richtlinie einen Namen und eine Beschreibung. Sie können hier die Richtlinienabsichtsanweisung verwenden.

Wichtig

Richtlinien können nicht umbenannt werden.

- Wählen Sie Weiter aus.

- Übernehmen Sie das Standardverzeichnis Vollständig auf der Seite Administratoreinheiten zuweisen .

- Wählen Sie Weiter aus.

- Wählen Sie aus, wo die Richtlinie angewendet werden soll.

- Stellen Sie sicher, dass die Speicherorte der SharePoint-Websites und OneDrive-Konten ausgewählt sind.

- Deaktivieren Sie alle anderen Speicherorte.

- Wählen Sie in der Spalte Aktionen neben OneDrive-Kontendie Option Bearbeiten aus.

- Wählen Sie Alle Benutzer und Gruppen und dann Benutzer und Gruppen ausschließen aus.

- Wählen Sie +Ausschließen und dann Gruppen ausschließen aus.

- Wählen Sie Personalwesen aus.

- Wählen Sie Fertig und dann Weiter aus.

- Auf der Seite Richtlinieneinstellungen definieren sollte die Option Erweiterte DLP-Regeln erstellen oder anpassen bereits ausgewählt sein. Wählen Sie Weiter aus.

- Wählen Sie auf der Seite Erweiterte DLP-Regeln anpassendie Option + Regel erstellen aus.

- Geben Sie der Regel einen Namen und eine Beschreibung.

- Wählen Sie Bedingung hinzufügen aus, und verwenden Sie die folgenden Werte:

- Wählen Sie Inhalt wird von Microsoft 365 freigegeben aus.

- Wählen Sie mit Personen außerhalb meiner organization aus.

- Wählen Sie Bedingung hinzufügen aus, um eine zweite Bedingung zu erstellen und diese Werte zu verwenden.

- Wählen Sie Inhalt enthält aus.

- Wählen SieVertraulichkeitsbezeichnungen>hinzufügen> und dann Vertraulich aus.

- Wählen Sie Hinzufügen aus.

- Fügen Sie unter Aktionen eine Aktion mit den folgenden Werten hinzu:

- Beschränken Sie den Zugriff, oder verschlüsseln Sie den Inhalt an Microsoft 365-Speicherorten.

- Blockieren Sie nur Personen außerhalb Ihrer organization.

- Legen Sie die Umschaltfläche Benutzerbenachrichtigungen auf Ein fest.

- Wählen Sie Benutzer in Office 365 Diensten mit einem Richtlinientipp benachrichtigen und dann Benutzer benachrichtigen, der den Inhalt gesendet, freigegeben oder zuletzt geändert hat.

- Stellen Sie unter Benutzerüberschreibungen sicher, dass Außerkraftsetzung von M365-Diensten zulassenNICHT ausgewählt ist.

- Unter Incidentberichte:

- Legen Sie Diesen Schweregrad in Administratorwarnungen und -berichten verwenden auf Niedrig fest.

- Legen Sie die Umschaltfläche für Warnung an Administratoren senden, wenn eine Regeleinstimmung auftritt , auf Ein fest.

- Wählen Sie unter E-Mail-Benachrichtigungen an diese Personen senden (optional)die Option + Benutzer hinzufügen oder entfernen aus, und fügen Sie dann die E-Mail-Adresse des Sicherheitsteams hinzu.

- Wählen Sie Speichern und dann Weiter aus.

- Wählen Sie auf der Seite Richtlinienmodusdie Option Richtlinie im Simulationsmodus ausführen und Richtlinientipps im Simulationsmodus anzeigen aus.

- Wählen Sie Weiter und dann Absenden aus.

- Klicken Sie auf Fertig.

Szenario 3 Anwenden von Steuerelementen auf unterstützte Dateien, bei denen die Überprüfung fehlschlägt

Hinweis

Szenario 3 Anwenden von Steuerelementen auf unterstützte Dateien, bei denen die Überprüfung fehlschlägt, befindet sich in der Vorschauphase.

Verwenden Sie dieses Szenario, wenn Sie Überwachungs-, Block- oder Blockierungssteuerelemente mit Außerkraftsetzung auf Benutzeraktivitäten für Dateien anwenden möchten, die sich in der Liste Überwachte Dateien befinden, aber nicht von Endpunkt-DLP gescannt werden konnten.

Voraussetzungen und Annahmen für Szenario 3

Dieses Szenario erfordert, dass Sie bereits Über das Onboarding von Geräten verfügen und Berichte im Aktivitäts-Explorer erstellen. Wenn Sie noch keine Geräte eingebunden haben, lesen Sie Endpunkt-DLP – Erste Schritte.

Wichtig

Dieses Feature unterstützt nur die folgenden Aktionstypen:

- Hochladen in eine eingeschränkte Clouddienstdomäne

- Kopieren auf ein USB-Wechselgerät

- Auf eine Netzwerkfreigabe kopieren

Szenario 3: Richtlinienabsichtsanweisung und -zuordnung

Manchmal schlägt die Überprüfung für Dateien fehl, die der Endpunkt DLP unterstützt. Diese Dateien enthalten möglicherweise vertrauliche Informationen, aber wir wissen es nicht. Wenn die Überprüfung für eine Datei auf einem unserer integrierten Geräte fehlschlägt, möchten wir verhindern, dass Benutzer diese Datei auf ein USB-Gerät oder eine Netzwerkfreigabe kopieren.

| Anweisung | Antwort zur Konfigurationsfrage und Konfigurationszuordnung |

|---|---|

| "Wenn die Überprüfung für eine Datei auf einem unserer integrierten Geräte fehlschlägt ..." | - Administrativer Bereich: Vollständiges Verzeichnis - Wo zu überwachen: Gerätebereich : AlleBenutzer, Gruppen, Geräte, Gerätegruppen - Bedingungen: Dokument konnte nicht gescannt werden |

| "... Wir möchten verhindern, dass Benutzer diese Datei auf ein USB-Gerät oder eine Netzwerkfreigabe kopieren." | - Aktion: Wählen Sie Überwachung oder Einschränken von Aktivitäten auf Geräten aus. Deaktivieren Sie Upload to a restriced cloud service domain or access from a unallowed browser ( Apply restrictions to specific activity ( Select Copy to a removable USB device) und Block with override (In Netzwerkfreigabe kopieren) und Blockieren mit Außerkraftsetzung deaktivieren In Zwischenablage kopieren, Drucken, Kopieren oder Verschieben mit nicht zugelassener Bluetooth-App und Kopieren oder Verschieben mithilfe von RDP |

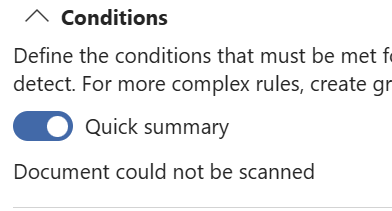

Wenn die Bedingungen konfiguriert sind, sieht die Zusammenfassung wie folgt aus:

Szenario 3: Konfigurieren von Richtlinienaktionen

Wichtig

Für die Zwecke dieses Richtlinienerstellungsverfahrens lassen Sie die Richtlinie deaktiviert. Sie ändern diese, wenn Sie die Richtlinie bereitstellen.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

- Melden Sie sich beim Microsoft Purview-Portal an.

- Öffnen SieRichtlinienzur Verhinderung von> Datenverlust.

- Wählen Sie Richtlinie erstellen aus, und wählen Sie in den Kategorien die Option Benutzerdefiniert und dann die Vorlage Benutzerdefinierte Richtlinie aus Den Vorschriften aus.

- Benennen Sie Ihre neue Richtlinie, und geben Sie eine Beschreibung an.

- Wählen Sie unter Admin Einheitendie Option Vollständiges Verzeichnis aus.

- Legen Sie den Standort nur auf Geräte fest.

- Erstellen Sie eine Regel, in der Folgendes gilt:

- Unter Bedingungen:

- Dokument konnte nicht gescannt werden auswählen

- In Aktionen:

- Wählen Sie Aktivitäten auf Geräten überwachen oder einschränken aus.

- Löschen Sie Upload to a restriced cloud service domain or access from a unallowed browser (Hochladen in eine neu hinzugefügte Clouddienstdomäne oder zugriff über einen nicht zulässigen Browser).

- Wählen Sie Einschränkungen auf bestimmte Aktivitäten anwenden aus.

- Wählen Sie Auf usb-wechselbares Gerät kopieren und Mit Außerkraftsetzung blockieren aus.

- Wählen Sie In eine Netzwerkfreigabe kopieren und Mit Außerkraftsetzung blockieren aus.

- Deaktivieren Sie Kopieren in die Zwischenablage, Drucken, Kopieren oder Verschieben mit nicht zugelassener Bluetooth-App und Kopieren oder Verschieben mithilfe von RDP.

- Unter Bedingungen:

- Speichern.

- Wählen Sie Richtlinie sofort aktivieren aus. Wählen Sie Weiter aus.

- Überprüfen Sie Ihre Einstellungen, und wählen Sie dann Senden aus.

Szenario 4 Anwenden von Steuerelementen auf alle nicht unterstützten Dateien

Hinweis

Szenario 4: Anwenden von Steuerelementen auf alle nicht unterstützten Dateien befindet sich in der Vorschauphase.

Verwenden Sie dieses Szenario, wenn Sie Überwachungs-, Block- oder Blockierungssteuerelemente mit Außerkraftsetzung auf Benutzeraktivitäten für Dateien anwenden möchten, die nicht in der Liste Überwachte Dateien enthalten sind, ohne alle Dateierweiterungen über die Bedingung Dateierweiterung ist auflisten zu müssen. Verwenden Sie diese Konfiguration, um eine allgemeine Richtlinie zum Platzieren von Steuerelementen für Dateien wie .mp3, .wav .dat zu erstellen.

Achtung

Die Möglichkeit, Steuerelemente auf alle Dateien anzuwenden, ist eine leistungsstarke Funktion, und wenn sie ohne angemessene Vorsicht implementiert wird, kann dies zu uninteded-Konsequenzen führen. Testen Sie diese Richtlinie unbedingt in einer Nicht-Produktionsumgebung, bevor Sie sie in Ihrer Produktionsumgebung bereitstellen. In diesem Beispiel wird auch gezeigt, wie Sie (optional) bestimmte Dateierweiterungen aus dem Bereich der Richtlinie ausschließen.

Wichtig

Dieses Feature unterstützt nur die folgenden Aktionstypen:

- Hochladen in eine eingeschränkte Clouddienstdomäne

- Kopieren auf ein USB-Wechselgerät

- Auf eine Netzwerkfreigabe kopieren

Szenario 4: Richtlinienabsichtsanweisung und -zuordnung

Es gibt viele Arten von Dateien, die der Endpunkt DLP nicht überprüft, mehr als wir nachverfolgen können. Wir wissen nicht, ob in diesen Dateien vertrauliche Informationen enthalten sind. Daher möchten wir einen Prüfpunkt haben, bevor der Benutzer versucht, diese Dateien auf ein USB-Gerät oder eine Netzwerkfreigabe zu kopieren. Wir möchten den Benutzerworkflow für den uns bekannten abc-Dateityp nicht stören, der keine Gefahr von Datenlecks darstellt.

| Anweisung | Antwort zur Konfigurationsfrage und Konfigurationszuordnung |

|---|---|

| "Es gibt viele Dateitypen, die der Endpunkt DLP nicht überprüft,..." | - Administrativer Bereich: Vollständiges Verzeichnis - Überwachungsort: Geräte - Bereich: AlleBenutzer, Gruppen, Geräte, Gerätegruppen |

| "... Wir möchten den Benutzerworkflow für den uns bekannten abc-Dateityp nicht stören, der keine Gefahr von Datenlecks darstellt." | - Endpunkteinstellungen: Erstellen Sie eine Liste der Ausschlüsse für nicht unterstützte Dateierweiterungen, und fügen Sie der Liste die Dateierweiterung abc hinzu. |

| "... mehr, als wir nachverfolgen können. Wir wissen nicht, ob diese Dateien vertrauliche Informationen enthalten, und daher möchten wir einen Prüfpunkt haben, bevor sie versuchen, diese Dateien auf ein USB-Gerät oder eine Netzwerkfreigabe zu kopieren..." |

- Bedingungen für eine Übereinstimmung: Dokument konnte nicht gescannt werden Aktion : Wählen Sie Aktivitäten auf Geräten überwachen oder einschränken aus. Deaktivieren Sie Upload to a restriced cloud service domain or access from an unallowed browser ( Apply restrictions to specific activity to specific activity ( Copy to a removable USB device, and Block with override - Select Copy to a network share and Block with override( Block with override ), Drucken, Kopieren oder Verschieben mithilfe einer nicht zugelassenen Bluetooth-App und Kopieren oder Verschieben mithilfe von RDP – Auswahldatei konnte nicht gescannt werden. – Wählen Sie Einschränkungen nur auf nicht unterstützte Dateierweiterungen anwenden aus. |

Wichtig

Der Unterschied zwischen diesem Feature und der Dateierweiterung ist die Bedingung:

- Endpunkt-DLP überprüft Den Inhalt auf Dateierweiterung ist Bedingung. Beispielsweise können Sie den Wert des Typs vertraulicher Informationen für das Ereignis oder die Warnung sehen. auf der anderen Seite überprüft dieses Feature dateiinhalte nicht.

- Die Dateierweiterung ist eine Bedingung, die die Inhaltsüberprüfung auslöst, kann eine höhere Computerressource wie CPU und Arbeitsspeicher verbrauchen und bei einigen Dateitypen zu Einem Problem mit der Anwendungsleistung führen.

Hinzufügen eines Dateityps zu Nicht unterstützten Dateierweiterungsausschlüssen

Verwenden Sie diese Einstellung, um Dateierweiterungen aus der Richtlinie auszuschließen.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

- Melden Sie sich beim Microsoft Purview-Portal an.

- Öffnen Sie Einstellungen>Verhinderung von> DatenverlustEndpunkt DLP-Einstellungen>Nicht unterstützte Dateierweiterungsausschlüsse.

- Wählen Sie Dateierweiterungen hinzufügen aus.

- Stellen Sie Erweiterungen bereit.

- Klicken Sie auf Speichern.

- Schließen Sie das Element.

Szenario 4 Konfigurieren von Richtlinienaktionen

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

- Melden Sie sich beim Microsoft Purview-Portal an.

- Öffnen SieRichtlinienzur Verhinderung von> Datenverlust.

- Wählen Sie Richtlinie erstellen aus, und wählen Sie in den Kategorien die Option Benutzerdefiniert und dann die Vorlage Benutzerdefinierte Richtlinie aus Den Vorschriften aus.

- Benennen Sie Ihre neue Richtlinie, und geben Sie eine Beschreibung an.

- Wählen Sie unter Admin Einheitendie Option Vollständiges Verzeichnis aus.

- Legen Sie den Standort nur auf Geräte fest.

- Erstellen Sie eine Regel, in der Folgendes gilt:

- Unter Bedingungen:

- Wählen Sie Dokument konnte nicht gescannt werden aus.

- In Aktionen:

- Wählen Sie Aktivitäten auf Geräten überwachen oder einschränken aus.

- Deaktivieren Sie Upload to a restriced cloud service domain or access from a unallowed browser( Upload to a restriced cloud service domain or access from a unallowed browser).

- Wählen Sie Einschränkungen auf bestimmte Aktivitäten anwenden aus.

- Wählen Sie Auf wechselbares USB-Gerät kopieren und Mit Außerkraftsetzung blockieren aus.

- Wählen Sie In eine Netzwerkfreigabe kopieren und Mit Außerkraftsetzung blockieren aus.

- Deaktivieren Sie Kopieren in die Zwischenablage, Drucken, Kopieren oder Verschieben mit nicht zugelassener Bluetooth-App und Kopieren oder Verschieben mithilfe von RDP.

- Wählen Sie Einschränkungen nur auf nicht unterstützte Dateierweiterungen anwenden aus.

- Unter Bedingungen:

- Speichern.

- Wählen Sie Richtlinie sofort aktivieren aus. Wählen Sie Weiter aus.

- Überprüfen Sie Ihre Einstellungen, und wählen Sie dann Senden aus.

Wichtig

Sie können dokument konnte in diesem Szenario nicht zusammen mit anderen Bedingungen gescannt werden.

Wichtig

Sie können dieses Dokument nicht zusammen mit anderen Bedingungen in diesem Szenario verwenden.

Szenario 5 Anwenden von Steuerelementen auf einige nicht unterstützte Dateien

Hinweis

Szenario 5 Anwenden von Steuerelementen auf einige nicht unterstützte Dateien befindet sich in der Vorschauphase.

Verwenden Sie diese Konfiguration, um die Steuerelemente Überwachen, Blockieren mit Außerkraftsetzung oder Blockieren auf eine Liste von Dateitypen anzuwenden, die Sie aus allen Dateien definieren, die NICHT in der Liste Überwachte Dateien enthalten sind. Beispielsweise können Sie Steuerelemente nur auf Videodateien wie .mp3-Dateien anwenden (die nicht von EDLP überwacht werden).

Wichtig

Dieses Feature unterstützt nur die folgenden Aktionstypen:

- Hochladen in eine eingeschränkte Clouddienstdomäne

- Kopieren auf ein USB-Wechselgerät

- Auf eine Netzwerkfreigabe kopieren

Diese Konfiguration verwendet eine Kombination aus einer Dateierweiterungsgruppe und der Bedingung Dokument konnte nicht gescannt werden . Es verwendet nicht die Dateierweiterung ist bedingung. Dies bedeutet, dass der Inhalt der Dateien, die Sie in die Dateierweiterungsgruppe einschließen, nicht von Endpunkt-DLP überprüft wird und dass in Ereignissen oder Warnungen, die von Richtlinien-Übereinstimmungen generiert werden, keine Werte für den Typ vertraulicher Informationen angezeigt werden.

Szenario 5: Richtlinienabsichtsanweisung und -zuordnung

Wir, Wingtip Toys, verfügen über eine Liste von Dateitypen auf Geräten, auf die wir Steuerelemente anwenden möchten. Wir wissen, dass sie nicht in der Liste der überwachten Dateien für Endpunkt-DLP enthalten sind. Wir möchten verhindern, dass Benutzer diese Dateien auf ein USB-Gerät oder eine Netzwerkfreigabe kopieren. Wenn sie es versuchen, möchten wir sie wissen lassen, um sie zu erziehen, dass sie eine verbotene Aktion versuchen.

| Anweisung | Antwort zur Konfigurationsfrage und Konfigurationszuordnung |

|---|---|

| "Wir haben eine Liste von Dateitypen auf Geräten, auf die wir Steuerelemente anwenden möchten." | - Administrativer Bereich: Vollständiges Verzeichnis – Überwachungsort: Gerätebereich : AlleBenutzer, Gruppen, Geräte, Gerätegruppen |

| "Wir wissen, dass sie nicht in der Liste der überwachten Dateien für Endpunkt-DLP enthalten sind." | - Endpunkteinstellungen: Erstellen einer Dateierweiterungsgruppe |

| "... Wir müssen verhindern, dass Benutzer diese Dateien auf ein USB-Gerät oder eine Netzwerkfreigabe kopieren." | - Bedingungen für eine Übereinstimmung: Dokument konnte nicht gescannt werden- Aktion: Wählen Sie Überwachungs- oder Einschränken von Aktivitäten auf Geräten aus. Deaktivieren Sie Upload to a restriced cloud service domain or access from an unallowed browser ( Upload to a restriced cloud service domain or access from a unallowed browser - select Apply restrictions to specific activity - select Copy to a removable USB device, >Block - Copy to a network share>Block - clear Copy to clipboard, Print, Kopieren oder Verschieben mithilfe einer nicht zugelassenen Bluetooth-App und Kopieren oder Verschieben mit RDP : Auswählen der Datei konnte nicht überprüft werden. Wählen Sie Einschränkungen nur auf nicht unterstützte Dateierweiterungen anwenden aus. |

| "Wenn sie es versuchen, möchten wir ihnen mitteilen, dass sie eine verbotene Aktion versuchen." | - Verwenden Sie Benachrichtigungen, um Ihre Benutzer zu informieren und sie über die richtige Verwendung vertraulicher Informationen zu informieren: Auf Endpunktgeräten > Zeigen Sie Benutzern eine Richtlinientippbenachrichtigung an, wenn eine Aktivität eingeschränkt ist...: ausgewählt - Benachrichtigung anpassen: ausgewählt> Notication Title: Wingtip toys don't copy files>Notification Content: FYI, Wingtip Toy policy does't zulassen you copy that type of file to USB device or a network share. |

Erstellen einer Dateierweiterungsgruppe

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

- Melden Sie sich beim Microsoft Purview-Portal an.

- Öffnen Sie Einstellungen>Verhinderung von> DatenverlustEndpunkt DLP-Einstellungen>Dateierweiterungsgruppen.

- Wählen Sie Dateierweiterungsgruppe erstellen aus, und geben Sie einen Gruppennamen ein. In diesem Szenario verwenden

Non-classified file extensionswir . - Stellen Sie Erweiterungen bereit.

- Klicken Sie auf Speichern.

- Schließen Sie das Element.

Konfigurieren von Richtlinienaktionen

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

- Melden Sie sich beim Microsoft Purview-Portal an.

- Öffnen SieRichtlinienzur Verhinderung von> Datenverlust.

- Wählen Sie Richtlinie erstellen aus, und wählen Sie in den Kategorien die Option Benutzerdefiniert und dann die Vorlage Benutzerdefinierte Richtlinie aus Den Vorschriften aus.

- Benennen Sie Ihre neue Richtlinie, und geben Sie eine Beschreibung an.

- Wählen Sie unter Admin Einheitendie Option Vollständiges Verzeichnis aus.

- Legen Sie den Standort nur auf Geräte fest.

- Erstellen Sie eine Regel, in der Folgendes gilt:

- Unter Bedingungen.

- Das Dokument konnte nicht gescannt werden.

- In Aktionen:

- Wählen Sie: Überwachen oder Einschränken von Aktivitäten auf Geräten.

- Löschen: Hochladen in eine eingeschränkte Clouddienstdomäne oder zugriff über einen nicht zulässigen Browser.

- Wählen Sie: Einschränkungen auf bestimmte Aktivitäten anwenden aus.

- Löschen: In die Zwischenablage kopieren.

- Wählen Sie: Auf einen Usb-Wechseldatenträger>kopieren Block aus.

- Wählen Sie: In eine Netzwerkfreigabe>kopieren Blockieren aus.

- Löschen: Drucken.

- Löschen: Kopieren oder Verschieben mithilfe einer nicht zugelassenen Bluetooth-App.

- Löschen: Kopieren oder Verschieben mithilfe von RDP.

- Löschen: Zugriff über eingeschränkte Apps.

- Wählen Sie: Einschränkungen nur auf nicht unterstützte Dateierweiterungen anwenden.

- Wählen Sie: Dateierweiterungsgruppe hinzufügen aus, und wählen Sie aus

Non-classified file extensions.

- Unter Bedingungen.

- Legen Sie Benutzerbenachrichtigungen auf Ein fest.

- Wählen Sie unter Endpunktgeräte die Option Benutzern eine Richtlinientippbenachrichtigung anzeigen, wenn eine Aktivität eingeschränkt ist... aus.

- Wählen Sie Benachrichtigung anpassen aus.

- Geben Sie

Wingtip toys don't copy filesin den Benachrichtigungstitel ein. - Geben Sie

FYI, Wingtip Toy policy doesn't let you copy that type of file to USB device or a network sharein den Benachrichtigungsinhalt ein.

- Geben Sie

- Speichern.

- Wählen Sie Richtlinie sofort aktivieren aus. Wählen Sie Weiter aus.

- Überprüfen Sie Ihre Einstellungen, und wählen Sie dann Senden aus.

Wichtig

Sie können dieses Dokument nicht zusammen mit anderen Bedingungen in diesem Szenario verwenden.

Szenario 6 Deaktivieren der Überprüfung für einige unterstützte Dateien und Anwenden von Steuerelementen

Hinweis

Szenario 6 Deaktivieren Sie die Überprüfung für einige unterstützte Dateien, und wenden Sie Steuerelemente in der Vorschau an.

Verwenden Sie diese Konfiguration, um den lokalen Ressourcenverbrauch zu sparen, indem Sie die Überprüfung einiger Dateitypen in der Liste Überwachte Dateien deaktivieren. Sie können Überwachungs-, Block- oder Blockierungssteuerelemente mit Außerkraftsetzungssteuerelementen auf diese Dateitypen anwenden.

Wichtig

Dieses Feature unterstützt nur die folgenden Aktionstypen:

- Hochladen in eine eingeschränkte Clouddienstdomäne

- Kopieren auf ein USB-Wechselgerät

- Auf eine Netzwerkfreigabe kopieren

Szenario 6: Richtlinienabsichtsanweisung und -zuordnung

Bellows College muss Ressourcen auf all unseren Windows-Geräten sparen und die Reduzierung der Überprüfung von Dateien durch DLP wäre eine große Hilfe. Wir verfügen über eine Liste von Dateitypen, deren Inhalt wir kennen, da sie automatisch generiert werden. Diese Dateitypen befinden sich in der Liste der unterstützten Dateitypen. Es ist nicht erforderlich, diese automatisch generierten Dateien zu scannen, aber wir möchten verhindern, dass Benutzer sie auf ein USB-Gerät oder eine Netzwerkfreigabe kopieren. Wenn sie es versuchen, möchten wir sie wissen lassen, um sie zu erziehen, dass sie eine verbotene Aktion versuchen.

| Anweisung | Antwort zur Konfigurationsfrage und Konfigurationszuordnung |

|---|---|

| "Bellows College muss Ressourcen auf all unseren Windows-Geräten schonen und die Reduzierung der Überprüfung von Dateien durch DLP wäre eine große Hilfe ..." | - Administrativer Bereich: Vollständiges Verzeichnis – Überwachungsort: Gerätebereich : AlleBenutzer, Gruppen, Geräte, Gerätegruppen |

| "... Wir verfügen über eine Liste von Dateitypen, deren Inhalt wir kennen, da sie automatisch generiert werden. Diese Dateitypen befinden sich in der Liste der unterstützten Dateitypen. Es ist nicht erforderlich, diese automatisch generierten Dateien zu überprüfen..." | - Endpunkteinstellungen: Erstellen einer Dateierweiterungsgruppe : Klassifizierung deaktivieren |

| ... Aber wir möchten verhindern, dass Benutzer sie auf ein USB-Gerät oder eine Netzwerkfreigabe kopieren... | - Bedingungen für eine Übereinstimmung: Dokument konnte nicht gescannt werden Aktion : Wählen Sie Aktivitäten auf Geräten überwachen oder einschränken aus. Deaktivieren Sie Upload to a restriced cloud service domain or access from a unallowed browser ( Select Apply restrictions to specific activity( Apply restrictions to specific activity ( Copy to a removable USB device, >Block - Copy to a network shareBlock- clear Copy to a network share >Block - clear Copy to clipboard, Print, Kopieren oder Verschieben mit nicht zugelassener Bluetooth-App und Kopieren oder Verschieben mithilfe von RDP : Die Dateiauswahl konnte nicht gescannt werden. |

| "... Wenn sie es versuchen, wollen wir sie wissen lassen, um sie zu erziehen, dass sie eine verbotene Aktion versuchen..." | - Verwenden Sie Benachrichtigungen, um Ihre Benutzer zu informieren und sie über die ordnungsgemäße Verwendung vertraulicher Informationen zu informieren: Auf Endpunktgeräten > Zeigen Sie Benutzern eine Richtlinientippbenachrichtigung an, wenn eine Aktivität eingeschränkt ist...: ausgewählt - Anpassen der Benachrichtigung: ausgewählt>Notication Title: Bellows College IT don't copy files >Notification Content: FYI, Bellows College-Richtlinien zur Verhinderung von Datenverlust erlauben es Ihnen nicht, diesen Dateityp auf ein USB-Gerät oder eine Netzwerkfreigabe zu kopieren. |

Erstellen einer Dateierweiterungsgruppe

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

- Melden Sie sich beim Microsoft Purview-Portal an.

- Öffnen Sie Einstellungen>Verhinderung von> DatenverlustEndpunkt DLP-Einstellungen>Dateierweiterungsgruppen.

- Wählen Sie Dateierweiterungsgruppe erstellen aus, und geben Sie einen Gruppennamen ein. In diesem Szenario verwenden

Student Class Registration file extensionswir . - Stellen Sie Erweiterungen bereit.

- Klicken Sie auf Speichern.

- Schließen Sie das Element.

Deaktivieren der Klassifizierung

Verwenden Sie diese Einstellung, um bestimmte Dateierweiterungen aus der Endpunkt-DLP-Klassifizierung auszuschließen.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

- Melden Sie sich beim Microsoft Purview-Portal an.

- Öffnen Sie Einstellungen>Verhinderung von> DatenverlustEndpunkt DLP-Einstellungen>Klassifizierung deaktivieren.

- Wählen Sie Dateierweiterungen hinzufügen oder bearbeiten aus.

- Stellen Sie Erweiterungen bereit.

- Klicken Sie auf Speichern.

- Schließen Sie das Element.

Konfigurieren von Richtlinienaktionen

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

- Melden Sie sich beim Microsoft Purview-Portal an.

- Öffnen SieRichtlinienzur Verhinderung von> Datenverlust.

- Wählen Sie Richtlinie erstellen aus, und wählen Sie in den Kategorien die Option Benutzerdefiniert und dann die Vorlage Benutzerdefinierte Richtlinie aus Den Vorschriften aus.

- Benennen Sie Ihre neue Richtlinie, und geben Sie eine Beschreibung an.

- Wählen Sie unter Admin Einheitendie Option Vollständiges Verzeichnis aus.

- Legen Sie den Standort nur auf Geräte fest.

- Erstellen Sie eine Regel, in der Folgendes gilt:

- Unter Bedingungen:

- Das Dokument konnte nicht gescannt werden.

- In Aktionen:

- Wählen Sie: Überwachen oder Einschränken von Aktivitäten auf Geräten.

- Wählen Sie: Einschränkungen auf bestimmte Aktivitäten anwenden aus.

- Löschen: In die Zwischenablage kopieren.

- Wählen Sie: Auf einen Usb-Wechseldatenträger>kopieren Block aus.

- Wählen Sie: In eine Netzwerkfreigabe>kopieren Blockieren aus.

- Löschen: Drucken.

- Löschen: Kopieren oder Verschieben mithilfe einer nicht zugelassenen Bluetooth-App.

- Löschen: Kopieren oder Verschieben mithilfe von RDP.

- Löschen: Zugriff über eingeschränkte Apps.

- Wählen Sie: Einschränkungen nur auf nicht unterstützte Dateierweiterungen anwenden.

- Wählen Sie: Dateierweiterungsgruppe hinzufügen aus, und wählen Sie aus

Student Class Registration file extensions.

- Speichern.

- Unter Bedingungen:

- Wählen Sie Sofort aktivieren aus. Wählen Sie Weiter aus.

- Überprüfen Sie Ihre Einstellungen, und wählen Sie dann Senden aus.

Wichtig

Sie können dieses Dokument in diesem Fall nicht zusammen mit anderen Bedingungen scannen .

Bereitstellung)

Bei einer erfolgreichen Richtlinienbereitstellung geht es nicht nur darum, die Richtlinie in Ihre Umgebung zu bringen, um Steuerelemente für Benutzeraktionen zu erzwingen. Eine planlose, übereilte Bereitstellung kann sich negativ auf den Geschäftsprozess auswirken und Ihre Benutzer verärren. Diese Folgen verlangsamen die Akzeptanz der DLP-Technologie in Ihrem organization und das sicherere Verhalten, das sie fördert. Letztendlich werden Ihre sensiblen Elemente langfristig weniger sicher.

Bevor Sie mit der Bereitstellung beginnen, stellen Sie sicher, dass Sie die Richtlinienbereitstellung gelesen haben. Es bietet Ihnen einen umfassenden Überblick über den Richtlinienbereitstellungsprozess und allgemeine Anleitungen.

In diesem Abschnitt werden die drei Arten von Steuerelementen näher erläutert, die Sie gemeinsam verwenden, um Ihre Richtlinien in der Produktion zu verwalten. Denken Sie daran, dass Sie diese jederzeit ändern können, nicht nur während der Richtlinienerstellung.

Drei Achsen der Bereitstellungsverwaltung

Es gibt drei Achsen, mit denen Sie den Richtlinienbereitstellungsprozess, den Bereich, den Status der Richtlinie und die Aktionen steuern können. Sie sollten immer einen inkrementellen Ansatz für die Bereitstellung einer Richtlinie verfolgen, beginnend vom Modus mit den geringsten Auswirkungen/Simulation bis hin zur vollständigen Erzwingung.

Empfohlene Konfigurationen für die Bereitstellungssteuerung

| Wenn Ihr Richtlinienstatus lautet | Ihr Richtlinienbereich kann | Auswirkungen von Richtlinienaktionen |

|---|---|---|

| Ausführen der Richtlinie im Simulationsmodus | Der Richtlinienbereich von Standorten kann eng oder breit sein. | – Sie können eine beliebige Aktion konfigurieren – keine Benutzerbeeinträchtigung durch konfigurierte Aktionen – Admin Warnungen sehen und Aktivitäten nachverfolgen können. |

| Ausführen der Richtlinie im Simulationsmodus mit Richtlinientipps | Die Richtlinie sollte auf eine Pilotgruppe ausgerichtet sein und dann den Bereich erweitern, während Sie die Richtlinie optimieren. | – Sie können jede Aktion konfigurieren– keine Benutzerbeeinträchtigung durch konfigurierte Aktionen – Benutzer können Richtlinientipps und Warnungen erhalten – Admin Warnungen sehen und Aktivitäten nachverfolgen können |

| Aktivieren | Alle Zielstandortinstanzen | – Alle konfigurierten Aktionen werden für Benutzeraktivitäten erzwungen– Admin sieht Warnungen und kann Aktivitäten nachverfolgen. |

| Lassen Sie es aus. | n/v | n/v |

State

State ist das primäre Steuerelement, das Sie zum Rollout einer Richtlinie verwenden. Wenn Sie die Richtlinie erstellt haben, legen Sie den Status der Richtlinie auf Deaktiviert bleiben fest. Sie sollten diesen Zustand beibehalten, während Sie an der Richtlinienkonfiguration arbeiten und bis Sie eine endgültige Überprüfung erhalten und sich abmelden. Der Status kann auf Folgendes festgelegt werden:

- Ausführen der Richtlinie im Simulationsmodus: Es werden keine Richtlinienaktionen erzwungen, Ereignisse werden überwacht. In diesem Zustand können Sie die Auswirkungen der Richtlinie in der Übersicht über den DLP-Simulationsmodus und die DLP-Aktivitäts-Explorer-Konsole überwachen.

- Führen Sie die Richtlinie im Simulationsmodus aus, und zeigen Sie Richtlinientipps im Simulationsmodus an: Es werden keine Aktionen erzwungen, aber Benutzer erhalten Richtlinientipps und Benachrichtigungs-E-Mails, um ihr Bewusstsein zu erhöhen und sie zu schulen.

- Sofort aktivieren: Dies ist der vollständige Erzwingungsmodus.

- Auslassen: Die Richtlinie ist inaktiv. Verwenden Sie diesen Zustand beim Entwickeln und Überprüfen Ihrer Richtlinie vor der Bereitstellung.

Sie können den Status einer Richtlinie jederzeit ändern.

Aktionen

Aktionen sind das, was eine Richtlinie als Reaktion auf Benutzeraktivitäten für vertrauliche Elemente ausführt. Da Sie diese jederzeit ändern können, können Sie mit den am wenigsten betroffenen, Zulassen (für Geräte) und Nur überwachen (für alle anderen Speicherorte) beginnen, die Überwachungsdaten sammeln und überprüfen und sie verwenden, um die Richtlinie zu optimieren, bevor Sie zu restriktiveren Aktionen wechseln.

Zulassen: Die Benutzeraktivität ist zulässig, sodass keine Geschäftsprozesse betroffen sind. Sie erhalten Überwachungsdaten, und es gibt keine Benutzerbenachrichtigungen oder Warnungen.

Hinweis

Die Aktion Zulassen ist nur für Richtlinien verfügbar, die auf den Standort Geräte festgelegt sind.

Nur überwachen: Die Benutzeraktivität ist zulässig, sodass keine Geschäftsprozesse betroffen sind. Sie erhalten Überwachungsdaten, und Sie können Benachrichtigungen und Warnungen hinzufügen, um das Bewusstsein zu erhöhen und Ihre Benutzer zu schulen, um zu wissen, dass es sich um ein riskantes Verhalten handelt. Wenn Ihr organization beabsichtigt, später restriktivere Aktionen zu erzwingen, können Sie dies auch Ihren Benutzern mitteilen.

Blockieren mit Außerkraftsetzung: Die Benutzeraktivität ist standardmäßig blockiert. Sie können das Ereignis überwachen, Warnungen und Benachrichtigungen auslösen. Dies wirkt sich auf den Geschäftsprozess aus, aber Ihre Benutzer haben die Möglichkeit, den Block zu überschreiben und einen Grund für die Außerkraftsetzung anzugeben. Da Sie direktes Feedback von Ihren Benutzern erhalten, kann diese Aktion Ihnen helfen, falsch positive Übereinstimmungen zu identifizieren, die Sie verwenden können, um die Richtlinie weiter zu optimieren.

Hinweis

Für Exchange Online und SharePoint in Microsoft 365 werden Außerkraftsetzungen im Abschnitt "Benutzerbenachrichtigungen" konfiguriert.

Blockieren: Die Benutzeraktivität wird blockiert, egal was passiert. Sie können das Ereignis überwachen, Warnungen und Benachrichtigungen auslösen.

Richtlinienbereich

Jede Richtlinie ist auf einen oder mehrere Speicherorte festgelegt, z. B. Exchange, SharePoint in Microsoft 365, Teams und Geräte. Wenn Sie einen Standort auswählen, fallen standardmäßig alle Instanzen dieses Standorts unter den Bereich, und keine davon sind ausgeschlossen. Sie können die Instanzen des Standorts (z. B. Standorte, Gruppen, Konten, Verteilergruppen, Postfächer und Geräte), auf die die Richtlinie angewendet wird, weiter verfeinern, indem Sie die Ein-/Ausschließoptionen für den Standort konfigurieren. Weitere Informationen zu Den Ein-/Ausschließoptionen finden Sie unter Speicherorte.

Im Allgemeinen haben Sie mehr Flexibilität bei der Bereichsdefinition, während sich die Richtlinie im Zustand Richtlinie im Simulationsmodus ausführen befindet, da keine Aktionen ausgeführt werden. Sie können nur mit dem Bereich beginnen, für den Sie die Richtlinie entworfen haben, oder allgemein gehen, um zu sehen, wie sich die Richtlinie auf vertrauliche Elemente an anderen Speicherorten auswirken würde.

Wenn Sie dann den Status in Richtlinie im Simulationsmodus ausführen ändern und Richtlinientipps anzeigen, sollten Sie Ihren Bereich auf eine Pilotgruppe beschränken, die Ihnen Feedback geben und Early Adopters sein kann, die beim Onboarding eine Ressource für andere sein können.

Wenn Sie die Richtlinie auf Sofort aktivieren verschieben, erweitern Sie den Bereich auf alle Instanzen von Speicherorten, die Sie beim Entwerfen der Richtlinie vorgesehen haben.

Schritte zur Richtlinienbereitstellung

- Nachdem Sie die Richtlinie erstellt und ihren Status auf Keep it off festgelegt haben, führen Sie eine abschließende Überprüfung mit Ihren Projektbeteiligten durch.

- Ändern Sie den Zustand in Richtlinie im Simulationsmodus ausführen. Der Standortbereich kann an diesem Punkt breit sein, sodass Sie Daten zum Verhalten der Richtlinie an mehreren Standorten sammeln oder einfach mit einem einzelnen Standort beginnen können.

- Optimieren Sie die Richtlinie basierend auf den Verhaltensdaten, damit sie die Geschäftsabsicht besser erfüllt.

- Ändern Sie den Zustand in Richtlinie im Simulationsmodus ausführen und Richtlinientipps anzeigen. Verfeinern Sie den Bereich der Standorte, um bei Bedarf eine Pilotgruppe zu unterstützen, und verwenden Sie Ein-/Ausschlüsse, damit die Richtlinie zuerst in dieser Pilotgruppe eingeführt wird.

- Sammeln Sie Benutzerfeedback sowie Warnungs- und Ereignisdaten, und optimieren Sie bei Bedarf die Richtlinie und Ihre Pläne weiter. Stellen Sie sicher, dass Sie alle Probleme beheben, die Von Ihren Benutzern angezeigt werden. Bei Ihren Benutzern treten höchstwahrscheinlich Probleme auf und stellen Fragen zu Dingen, an die Sie während der Entwurfsphase nicht gedacht haben. Entwickeln Sie an diesem Punkt eine Gruppe von Superusern. Sie können eine Ressource sein, um andere Benutzer zu trainieren, wenn der Umfang der Richtlinie erhöht wird und mehr Benutzer ins Onboarding kommen. Bevor Sie mit der nächsten Phase der Bereitstellung fortfahren, stellen Sie sicher, dass die Richtlinie Ihre Steuerungsziele erreicht hat.

- Ändern Sie den Zustand in Sofort aktivieren. Die Richtlinie ist vollständig bereitgestellt. Überwachen sie DLP-Warnungen und den DLP-Aktivitäts-Explorer. Adresswarnungen.