Erstellen und Verwalten von Insider-Risikomanagementrichtlinien

Wichtig

Microsoft Purview Insider Risk Management korreliert verschiedene Signale, um potenzielle böswillige oder unbeabsichtigte Insiderrisiken wie IP-Diebstahl, Datenlecks und Sicherheitsverletzungen zu identifizieren. Insider-Risikomanagement ermöglicht Es Kunden, Richtlinien zum Verwalten von Sicherheit und Compliance zu erstellen. Benutzer werden standardmäßig pseudonymisiert, und rollenbasierte Zugriffssteuerungen und Überwachungsprotokolle sind vorhanden, um den Datenschutz auf Benutzerebene zu gewährleisten.

Insider-Risikomanagement-Richtlinien legen fest, welche Benutzer in den Geltungsbereich fallen und welche Arten von Risikoindikatoren für Warnmeldungen konfiguriert werden. Sie können schnell eine Sicherheitsrichtlinie erstellen, die für alle Benutzer in Ihrem organization gilt, oder einzelne Benutzer oder Gruppen für die Verwaltung in einer Richtlinie definieren. Richtlinien unterstützen Inhaltsprioritäten, um Richtlinienbedingungen auf mehrere oder bestimmte Microsoft-Teams, SharePoint-Sites, Vertraulichkeitstypen von Daten und Datenbezeichnungen zu konzentrieren. Mithilfe von Vorlagen können Sie bestimmte Risikoindikatoren auswählen und Ereignisschwellenwerte für Richtlinienindikatoren anpassen und so die Risikobewertungen sowie die Stufe und Häufigkeit von Warnungen effektiv anpassen.

Sie können auch Richtlinien für schnelles Datenleck und Datendiebstahl konfigurieren, indem Sie Benutzerrichtlinien verlassen, die automatisch Richtlinienbedingungen basierend auf den Ergebnissen der neuesten Analysen definieren. Außerdem helfen Risikobewertungs-Booster und Anomalieerkennungen dabei, potenziell riskante Benutzeraktivitäten zu identifizieren, die von höherer Oder ungewöhnlicher Bedeutung sind. Mit Richtlinienfenstern können Sie den Zeitrahmen definieren, in dem die Richtlinie auf Warnungsaktivitäten angewendet wird, und sie werden verwendet, um die Dauer der Richtlinie ab der Aktivierung zu bestimmen.

Sehen Sie sich das Video zur Konfiguration von Insider-Risikomanagementrichtlinien an, um einen Überblick darüber zu erhalten, wie Richtlinien, die mit integrierten Richtlinienvorlagen erstellt wurden, Ihnen helfen können, schnell auf potenzielle Risiken zu reagieren.

Tipp

Beginnen Sie mit Microsoft Security Copilot, um neue Wege zu erkunden, um mithilfe der Leistungsfähigkeit von KI intelligenter und schneller zu arbeiten. Erfahren Sie mehr über Microsoft Security Copilot in Microsoft Purview.

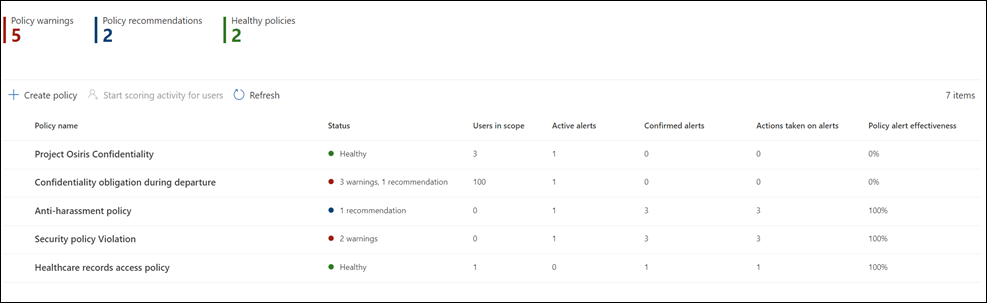

Richtlinien-Dashboard

Mit dem Richtlinien-Dashboard können Sie schnell die Richtlinien in Ihrem organization, die Integrität der Richtlinie anzeigen, Benutzer manuell zu Sicherheitsrichtlinien hinzufügen und die status von Warnungen anzeigen, die den einzelnen Richtlinien zugeordnet sind.

- Richtlinienname: Name, der der Richtlinie im Richtlinienworkflow zugewiesen ist.

- Status: Integrität status für jede Richtlinie. Zeigt die Anzahl der Richtlinienwarnungen und Empfehlungen oder den Status Fehlerfrei für Richtlinien ohne Probleme an. Sie können die Richtlinie auswählen, um die Integritäts- status Details für Warnungen oder Empfehlungen anzuzeigen.

- Aktive Warnungen: Anzahl der aktiven Warnungen für jede Richtlinie.

- Bestätigte Warnungen: Die Gesamtanzahl der Warnungen, die in den letzten 365 Tagen zu Fällen aus der Richtlinie geführt haben.

- Für Warnungen ausgeführte Aktionen: Die Gesamtanzahl der Warnungen, die in den letzten 365 Tagen bestätigt oder verworfen wurden.

- Effektivität von Richtlinienwarnungen: Prozentsatz, der durch die Gesamtzahl bestätigter Warnungen dividiert durch die Gesamtzahl der für Warnungen durchgeführten Aktionen bestimmt wird (dies ist die Summe der Warnungen, die im letzten Jahr bestätigt oder verworfen wurden).

Richtlinienempfehlungen aus Analysen

Insider-Risikoanalysen geben Ihnen eine aggregierte Übersicht über anonymisierte Benutzeraktivitäten im Zusammenhang mit Sicherheit und Compliance, sodass Sie potenzielle Insider-Risiken in Ihrem organization bewerten können, ohne Insider-Risikorichtlinien zu konfigurieren. Diese Auswertung kann Ihrem organization dabei helfen, potenzielle Bereiche mit höherem Risiko zu identifizieren und den Typ und Umfang von Insider-Risikomanagementrichtlinien zu bestimmen, die Sie ggf. konfigurieren möchten. Wenn Sie sich entscheiden, auf Analyse-Scanergebnissen für Datenlecks oder Datendiebstahl durch richtlinien verlassende Benutzer zu reagieren, können Sie sogar eine schnelle Richtlinie basierend auf diesen Ergebnissen konfigurieren.

Weitere Informationen zu Insider-Risikoanalysen und Richtlinienempfehlungen finden Sie unter Insider-Risikomanagementeinstellungen: Analysen.

Hinweis

Sie müssen ein uneingeschränkter Administrator sein, um auf Analyseerkenntnisse zugreifen zu können. Erfahren Sie, wie sich administrative Gruppen auf Berechtigungen auswirken.

Schnellrichtlinien

Für viele Organisationen kann der Einstieg in eine anfängliche Richtlinie eine Herausforderung darstellen. Wenn Sie noch nicht mit dem Insider-Risikomanagement arbeiten oder die empfohlenen Aktionen für den Einstieg verwenden, können Sie eine schnelle Richtlinie verwenden, um eine neue Richtlinie zu erstellen und zu konfigurieren. Schnelle Richtlinieneinstellungen werden automatisch anhand der empfohlenen bewährten Methoden oder anhand der Ergebnisse der neuesten Analyseüberprüfung in Ihrem organization aufgefüllt. Wenn bei der Analyseprüfung z. B. potenzielle Datenleckaktivitäten in Ihrem organization erkannt wurden, enthält die Richtlinie "Date leaks quick" automatisch die Indikatoren, die zum Erkennen dieser Aktivitäten verwendet werden.

Sie können aus den folgenden Schnellrichtlinien wählen:

- Schutz kritischer Ressourcen: Erkennt Aktivitäten, die die wertvollsten Ressourcen Ihrer organization betreffen. Der Verlust dieser Vermögenswerte kann zu gesetzlicher Haftung, finanziellen Verlusten oder Reputationsschäden führen.

- Datenlecks: Erkennen Sie potenzielle Datenlecks von allen Benutzern in Ihrem organization, die von versehentlicher Überschreitung vertraulicher Informationen bis hin zu Datendiebstahl mit böswilligen Absichten reichen können.

- Datendiebstahl durch ausscheidende Benutzer: Erkennt potenziellen Datendiebstahl durch Benutzer in der Nähe ihres Kündigungs- oder Kündigungsdatums oder basierend darauf, dass ihr Konto aus Microsoft Entra ID gelöscht wird.

- Email Exfiltration: Erkennt, wenn Benutzer vertrauliche Ressourcen außerhalb Ihres organization per E-Mail senden. Beispielsweise Benutzer, die vertrauliche Ressourcen per E-Mail an ihre persönliche E-Mail-Adresse senden.

Navigieren Sie zunächst zu Insider-Risikomanagementrichtlinien>, und wählen Sie Richtlinie>schnell erstellen aus. Wenn Sie Analyseberichte überprüfen, können Sie Details> anzeigenErste Schritte auswählen, um mit einer schnellen Richtlinie für den entsprechenden Bereich zu beginnen.

Nachdem Sie den Schnellen Richtlinienworkflow gestartet haben, überprüfen Sie die Richtlinieneinstellungen, und konfigurieren Sie die Richtlinie mit einer einzelnen Auswahl. Wenn Sie eine Schnellrichtlinie anpassen müssen, können Sie die Bedingungen ändern, nachdem die Richtlinie erstellt wurde. Bleiben Sie mit den Erkennungsergebnissen für eine schnelle Richtlinie auf dem Laufenden, indem Sie E-Mail-Benachrichtigungen jedes Mal konfigurieren, wenn sie eine Richtlinienwarnung erhalten oder jedes Mal, wenn die Richtlinie eine Warnung mit hohem Schweregrad generiert.

Hinweis

Sie müssen ein uneingeschränkter Administrator sein, um schnelle Richtlinien erstellen zu können. Erfahren Sie, wie sich administrative Gruppen auf Berechtigungen auswirken.

Priorisieren von Inhalten in Richtlinien

Insider-Risikomanagementrichtlinien unterstützen die Angabe einer höheren Priorität für Inhalte, je nachdem, wo sie gespeichert werden, vom Inhaltstyp oder von ihrer Klassifizierung. Sie können auch auswählen, ob Risikobewertungen allen Aktivitäten zugewiesen werden sollen, die von einer Richtlinie erkannt wurden, oder nur Aktivitäten, die Prioritätsinhalte enthalten. Durch Angeben von Inhalten als Priorität wird die Risikobewertung für jede zugeordnete Aktivität erhöht, wodurch wiederum die Wahrscheinlichkeit steigt, eine Warnung mit hohem Schweregrad zu generieren. Bei einigen Aktivitäten wird jedoch überhaupt keine Warnung generiert, es sei denn, der relevante Inhalt enthält integrierte oder benutzerdefinierte Typen vertraulicher Informationen oder wurde in der Richtlinie als Priorität festgelegt.

Angenommen, Ihre Organisation besitzt eine dedizierte SharePoint-Site für ein hochgradig vertrauliches Projekt. Datenlecks mit Informationen auf dieser SharePoint-Site könnten das Projekt kompromittieren und hätten erheblichen Einfluss auf den Projekterfolg. Durch Priorisierung dieser SharePoint-Site in einer Datenleckrichtlinie werden die Risikobewertungen für qualifizierende Aktivitäten automatisch erhöht. Diese Priorisierung erhöht die Wahrscheinlichkeit, dass diese Aktivitäten eine Insider-Risikowarnung generieren, und erhöht den Schweregrad der Warnung.

Darüber hinaus können Sie diese Richtlinie für SharePoint-Websiteaktivitäten konzentrieren, die nur Prioritätsinhalte für dieses Projekt enthalten. Risikobewertungen werden zugewiesen, und Warnungen werden nur generiert, wenn bestimmte Aktivitäten Prioritätsinhalte enthalten. Aktivitäten ohne Prioritätsinhalte werden nicht bewertet, aber Sie können sie weiterhin überprüfen, wenn eine Warnung generiert wird.

Hinweis

Wenn Sie eine Richtlinie so konfigurieren, dass nur Warnungen für Aktivitäten generiert werden, die Prioritätsinhalte enthalten, werden keine Änderungen an Risikobewertungs-Boostern angewendet.

Die folgenden Richtlinienvorlagen unterstützen die Auswahl von Prioritätsinhalten:

- Datenlecks

- Datenlecks durch prioritäre Benutzer

- Datenlecks durch riskante Benutzer

- Datendiebstahl durch ausscheidende Benutzer

Wenn Sie eine Insider-Risikomanagementrichtlinie im Richtlinienworkflow erstellen, können Sie aus den folgenden Prioritäten wählen:

- SharePoint-Sites: Jede Aktivität, die mit allen Dateitypen auf definierten SharePoint-Sites verknüpft ist, erhält eine höhere Risikobewertung. Benutzer, die die Richtlinie konfigurieren und prioritätsbasierte SharePoint-Websites auswählen, können SharePoint-Websites auswählen, für die sie über Zugriffsberechtigungen verfügen. Wenn SharePoint-Websites nicht für die Auswahl in der Richtlinie durch den aktuellen Benutzer verfügbar sind, kann ein anderer Benutzer mit den erforderlichen Berechtigungen später die Websites für die Richtlinie auswählen, oder der aktuelle Benutzer sollte Zugriff auf die erforderlichen Websites erhalten.

- Typen vertraulicher Informationen: Jegliche Aktivität, die mit Inhalten verknüpft ist, die Typen vertraulicher Informationen enthalten, erhält eine höhere Risikobewertung.

- Vertraulichkeitsbezeichnungen: Jegliche Aktivität, die mit Inhalten in Zusammenhang steht, auf die spezielle Vertraulichkeitsbezeichnungen angewendet wurden, erhält eine höhere Risikobewertung.

- Dateierweiterungen: Jede Aktivität, die Inhalten zugeordnet ist, die bestimmte Dateierweiterungen aufweisen. Benutzer, die eine Richtlinie für Datendiebstahl/Datenlecks konfigurieren, die Dateierweiterungen zur Priorisierung im Richtlinienworkflow auswählt, können bis zu 50 Dateierweiterungen definieren, die in der Richtlinie priorisiert werden sollen. Eingegebene Erweiterungen können ein "." als erstes Zeichen der priorisierten Erweiterung enthalten oder weglassen.

- Trainierbare Klassifizierer: Jede Aktivität, die inhalten zugeordnet ist, die in einem trainierbaren Klassifizierer enthalten sind. Benutzer, die eine Richtlinie konfigurieren, die trainierbare Klassifizierer im Richtlinienworkflow auswählt, können bis zu 5 trainierbare Klassifizierer auswählen, die auf die Richtlinie angewendet werden sollen. Bei diesen Klassifizierern kann es sich um vorhandene Klassifizierer handeln, die Muster vertraulicher Informationen wie Sozialversicherung, Kredit- Karte oder Bankkontonummern oder benutzerdefinierte Klassifizierer identifizieren, die in Ihrem organization erstellt wurden.

Sequenzerkennung

Risikomanagementaktivitäten treten möglicherweise nicht als isolierte Ereignisse auf. Diese Risiken sind häufig Teil einer größeren Ereignissequenz. Eine Sequenz ist eine Gruppe von zwei oder mehr potenziell riskanten Aktivitäten, die nacheinander ausgeführt werden und auf ein erhöhtes Risiko hindeuten können. Die Identifizierung dieser zugehörigen Benutzeraktivitäten ist ein wichtiger Bestandteil der Bewertung des Gesamtrisikos. Wenn die Sequenzerkennung für Richtlinien für Datendiebstahl oder Datenlecks ausgewählt ist, werden Erkenntnisse aus Sequenzinformationsaktivitäten in einem Insider-Risikomanagementfall auf der Registerkarte Benutzeraktivität angezeigt. Die folgenden Richtlinienvorlagen unterstützen Sequenzerkennung:

- Datenlecks

- Datenlecks durch prioritäre Benutzer

- Datenlecks durch riskante Benutzer

- Datendiebstahl durch ausscheidende Benutzer

- Riskante KI-Nutzung

Diese Insider-Risikomanagement-Richtlinien können bestimmte Indikatoren und die Reihenfolge, in der sie auftreten, verwenden, um jeden Schritt in einer Risikosequenz zu erkennen. Für Richtlinien, die aus den Vorlagen Datenlecks und Datenlecks nach Prioritätsbenutzern erstellt wurden, können Sie auch auswählen, welche Sequenzen die Richtlinie auslösen. Beim Zuordnen von Aktivitäten über eine Sequenz hinweg werden Dateinamen verwendet. Diese Risiken sind in vier Hauptkategorien von Aktivitäten unterteilt:

- Sammlung: Erkennt Downloadaktivitäten von Richtlinienbenutzern im Gültigkeitsbereich. Beispiele für Risikomanagementaktivitäten sind das Herunterladen von Dateien von SharePoint-Websites, Clouddiensten von Drittanbietern, nicht zugelassenen Domänen oder das Verschieben von Dateien in einen komprimierten Ordner.

- Exfiltration: Erkennt Freigabe- oder Extraktionsaktivitäten für interne und externe Quellen durch Richtlinienbenutzer im Gültigkeitsbereich. Ein Beispiel für eine Risikomanagementaktivität ist das Senden von E-Mails mit Anlagen von Ihrem organization an externe Empfänger.

- Obfuskation: Erkennt die Maskierung potenziell riskanter Aktivitäten durch Benutzer im Bereich der Richtlinie. Ein Beispiel für eine Risikomanagementaktivität umfasst das Umbenennen von Dateien auf einem Gerät.

- Bereinigung: Erkennt Löschaktivitäten von Benutzern im Bereich der Richtlinie. Ein Beispiel für eine Risikomanagementaktivität umfasst das Löschen von Dateien von einem Gerät.

Hinweis

Die Sequenzerkennung verwendet Indikatoren, die in den globalen Einstellungen für das Insider-Risikomanagement aktiviert sind. Wenn keine entsprechenden Indikatoren ausgewählt sind, können Sie diese Indikatoren im Schritt zur Sequenzerkennung im Richtlinienworkflow aktivieren.

Sie können einzelne Schwellenwerteinstellungen für jeden Sequenzerkennungstyp anpassen, wenn dieser in der Richtlinie konfiguriert ist. Diese Schwellenwerteinstellungen passen Warnungen basierend auf der Menge der Dateien an, die dem Sequenztyp zugeordnet sind.

Hinweis

Eine Sequenz kann ein oder mehrere Ereignisse enthalten, die basierend auf Ihrer Einstellungskonfiguration von der Risikobewertung ausgeschlossen sind. Ihr organization kann beispielsweise die Einstellung Globale Ausschlüsse verwenden, um .png Dateien von der Risikobewertung auszuschließen, da .png Dateien normalerweise nicht riskant sind. Eine .png Datei könnte jedoch verwendet werden, um eine schädliche Aktivität zu verschleiern. Aus diesem Grund ist das Ereignis, das aufgrund einer Verschleierungsaktivität von der Risikobewertung ausgeschlossen ist, Teil einer Sequenz, da es im Kontext der Sequenz interessant sein kann. Erfahren Sie mehr darüber, wie Ausschlüsse, die Teil einer Sequenz sind, im Aktivitäts-Explorer angezeigt werden.

Weitere Informationen zur Verwaltung der Sequenzerkennung in der Ansicht Benutzeraktivität finden Sie unter Insider-Risikomanagementfälle: Benutzeraktivität.

Kumulative Exfiltrationserkennung

Wenn der Datenschutz standardmäßig aktiviert ist, helfen Insider-Risikoindikatoren dabei, ungewöhnliche Risikoaktivitäten zu identifizieren, wenn sie täglich für Benutzer ausgewertet werden, die für Insider-Risikorichtlinien gelten. Die kumulative Exfiltrationserkennung verwendet Machine Learning-Modelle, um zu ermitteln, wann Exfiltrationsaktivitäten, die ein Benutzer über einen bestimmten Zeitraum ausführt, die normale Menge überschreiten, die von Benutzern in Ihrem organization in den letzten 30 Tagen über mehrere Exfiltrationsaktivitätstypen ausgeführt wurde. Wenn beispielsweise ein Benutzer im letzten Monat mehr Dateien freigegeben hat als die meisten Benutzer, wird diese Aktivität erkannt und als kumulative Exfiltrationsaktivität klassifiziert.

Insider-Risikomanagementanalysten und Ermittler können kumulative Erkenntnisse zur Exfiltrationserkennung verwenden, um Exfiltrationsaktivitäten zu identifizieren, die in der Regel keine Warnungen generieren, aber mehr sind als das, was für ihre organization typisch ist. Einige Beispiele sind das langsame Exfiltrieren von Daten über einen Zeitraum von Tagen von Benutzern, oder wenn Benutzer wiederholt Daten über mehrere Kanäle freigeben, um Daten für Ihre organization zu teilen oder mit ihren Peergruppen zu vergleichen.

Hinweis

Standardmäßig generiert die Kumulative Exfiltrationserkennung Risikobewertungen basierend auf der kumulativen Exfiltrationsaktivität eines Benutzers im Vergleich zu seinen organization Normen. Sie können die Optionen für die Kumulative Exfiltrationserkennung im Abschnitt Richtlinienindikatoren der Seite Insider-Risikomanagementeinstellungen aktivieren. Höhere Risikobewertungen werden kumulativen Exfiltrationsaktivitäten für SharePoint-Websites, Typen vertraulicher Informationen und Inhalte mit Vertraulichkeitsbezeichnungen zugewiesen, die als Prioritätsinhalt in einer Richtlinie konfiguriert sind, oder für Aktivitäten mit Bezeichnungen, die in Microsoft Purview Information Protection als hohe Priorität konfiguriert sind.

Die Erkennung kumulierter Exfiltration ist standardmäßig aktiviert, wenn die folgenden Richtlinienvorlagen verwendet werden:

- Datenlecks

- Datenlecks durch prioritäre Benutzer

- Datenlecks durch riskante Benutzer

- Datendiebstahl durch ausscheidende Benutzer

Peergruppen für die Erkennung der kumulativen Exfiltration

Das Insider-Risikomanagement identifiziert drei Arten von Peergruppen zum Analysieren von Exfiltrationsaktivitäten, die von Benutzern durchgeführt werden. Für Benutzer definierte Peergruppen basieren auf den folgenden Kriterien:

SharePoint-Websites: Das Insider-Risikomanagement identifiziert Peergruppen basierend auf Benutzern, die auf ähnliche SharePoint-Websites zugreifen.

Ähnliche organization: Benutzer mit Berichten und Teammitgliedern, die auf organization Hierarchie basieren. Diese Option erfordert, dass Ihr organization Microsoft Entra ID verwendet, um organization Hierarchie zu verwalten.

Ähnliche Position: Benutzer mit einer Kombination aus organisationsbezogener Entfernung und ähnlichen Stellenbezeichnungen. Beispielsweise würde ein Benutzer mit einem Senior Sales Manager-Titel mit einer ähnlichen Rollenbezeichnung als Lead Sales Manager in derselben organization als ähnliche Position identifiziert werden. Diese Option erfordert, dass Ihr organization Microsoft Entra ID verwendet, um organization Hierarchie, Rollenbezeichnungen und Stellenbezeichnungen zu verwalten. Wenn Sie keine Microsoft Entra ID für organization Struktur und Position konfiguriert haben, identifiziert das Insider-Risikomanagement Peergruppen basierend auf gängigen SharePoint-Websites.

Wenn Sie die kumulative Exfiltrationserkennung aktivieren, stimmt Ihr organization zu, Microsoft Entra Daten mit dem Complianceportal zu teilen, einschließlich organization Hierarchie und Stellenbezeichnungen. Wenn Ihr organization nicht Microsoft Entra ID verwendet, um diese Informationen zu verwalten, ist die Erkennung möglicherweise weniger genau.

Hinweis

Die Erkennung kumulativer Exfiltration verwendet Exfiltrationsindikatoren, die in den globalen Einstellungen für das Insider-Risikomanagement aktiviert sind, sowie Exfiltrationsindikatoren, die in einer Richtlinie ausgewählt sind. Als solches wird die Erkennung kumulativer Exfiltration nur für die erforderlichen, ausgewählten Exfiltrationsindikatoren ausgewertet. Kumulative Exfiltrationsaktivitäten für Vertraulichkeitsbezeichnungen , die in Prioritätsinhalten konfiguriert sind, führen zu höheren Risikobewertungen.

Wenn die Erkennung kumulativer Exfiltration für Datendiebstahl- oder Datenleckrichtlinien aktiviert ist, werden Erkenntnisse aus kumulativen Exfiltrationsaktivitäten auf der Registerkarte Benutzeraktivität in einem Insider-Risikomanagementfall angezeigt. Weitere Informationen zur Verwaltung von Benutzeraktivitäten finden Sie unter Insider-Risikomanagementfälle: Benutzeraktivitäten.

Richtlinienintegrität

Hinweis

Wenn Ihre Richtlinie auf eine oder mehrere Verwaltungseinheiten beschränkt ist, können Sie nur die Richtlinienintegrität für die Richtlinien anzeigen, für die Sie den Geltungsbereich haben. Wenn Sie ein uneingeschränkter Administrator sind, können Sie die Richtlinienintegrität für alle Richtlinien im Mandanten anzeigen.

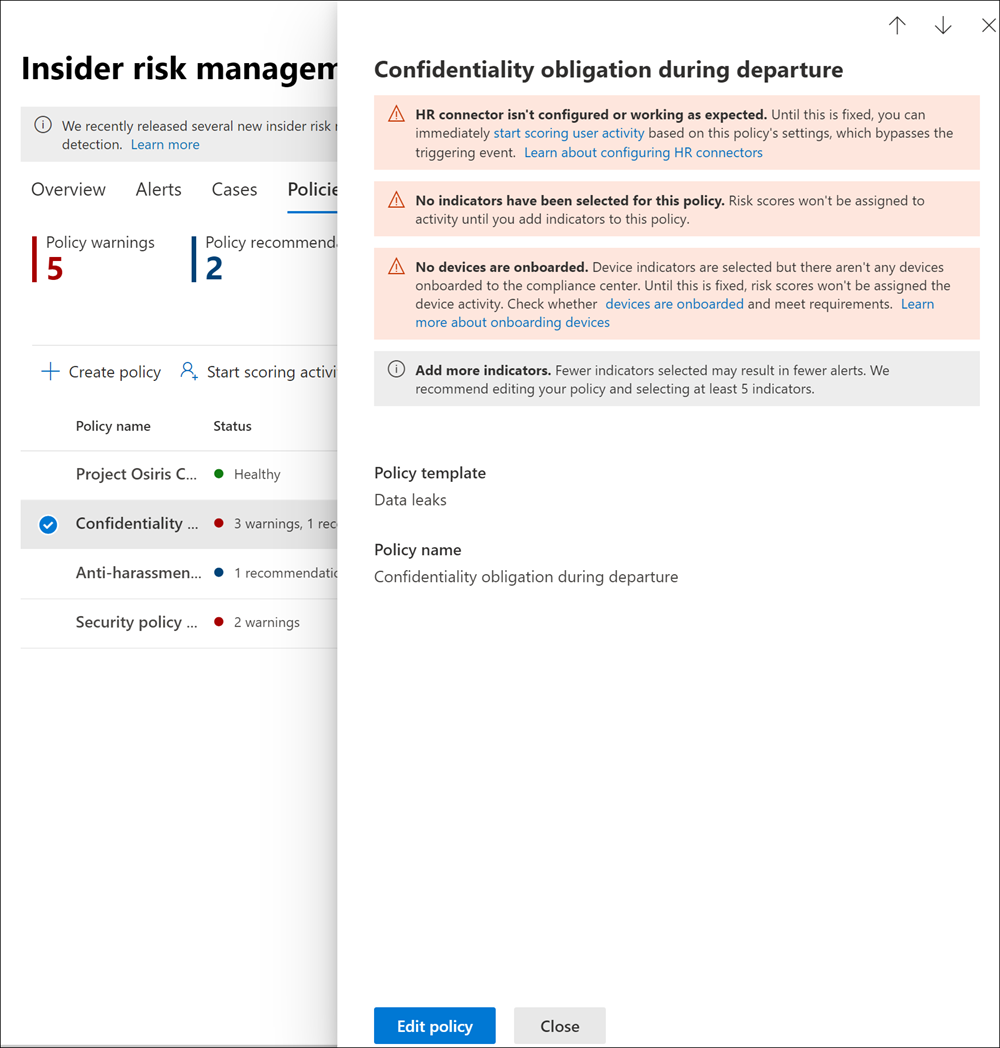

Der Richtlinienintegritätsstatus verschafft Ihnen Erkenntnisse über potenzielle Probleme mit Ihren Insider-Risikomanagement-Richtlinien. Die Spalte Status auf der Registerkarte Richtlinien kann Sie auf Richtlinienprobleme aufmerksam machen, die möglicherweise verhindern, dass Benutzeraktivitäten gemeldet werden, oder warum die Anzahl der Aktivitätswarnungen ungewöhnlich ist. Der Richtlinienintegritätsstatus kann auch bestätigen, dass die Richtlinie fehlerfrei ist und keine Maßnahmen oder Konfigurationsänderungen erforderlich sind.

Wichtig

Sie müssen über die Rolle Insider-Risikomanagement oder Insider-Risikomanagementadministratoren verfügen, um auf die Integrität der Richtlinie zugreifen zu können.

Wenn es Probleme mit einer Richtlinie gibt, werden im Richtlinienintegritätsstatus Warnungen und Empfehlungen angezeigt, die Ihnen helfen sollen, Maßnahmen zur Lösung von Richtlinienproblemen zu ergreifen. Diese Benachrichtigungen können Ihnen bei der Behebung dieser Probleme helfen:

- Richtlinien mit unvollständiger Konfiguration. Zu diesen Problemen können fehlende Benutzer oder Gruppen in der Richtlinie oder andere unvollständige Richtlinienkonfigurationsschritte gehören.

- Richtlinien mit Problemen bei der Indikatorkonfiguration. Indikatoren sind ein wichtiger Bestandteil jeder Richtlinie. Wenn Indikatoren nicht konfiguriert sind oder zu wenige Indikatoren ausgewählt sind, wertet die Richtlinie riskante Aktivitäten möglicherweise nicht wie erwartet aus.

- Richtlinientrigger funktionieren nicht, oder Richtlinientriggeranforderungen sind nicht ordnungsgemäß konfiguriert. Die Richtlinienfunktionalität kann von anderen Diensten oder Konfigurationsanforderungen abhängen, um auslösende Ereignisse effektiv zu erkennen, um die Risikobewertungszuweisung für Benutzer in der Richtlinie zu aktivieren. Diese Abhängigkeiten können Probleme mit der Connectorkonfiguration, Microsoft Defender for Endpoint Warnungsfreigabe oder Konfigurationseinstellungen für Richtlinien zur Verhinderung von Datenverlust umfassen.

- Die Grenzwerte für die Lautstärke nähern sich oder überschreiten diese. Insider-Risikomanagement-Richtlinien verwenden zahlreiche Microsoft 365-Dienste und -Endpunkte, um Signale von Risikoaktivitäten zu aggregieren. Abhängig von der Anzahl der Benutzer in Ihren Richtlinien können Volumengrenzwerte die Identifizierung und Meldung von Risikoaktivitäten verzögern. Weitere Informationen zu diesen Grenzwerten finden Sie im Abschnitt „Grenzwerte für Richtlinienvorlagen“ in diesem Artikel.

Um die Integritäts-status für eine Richtlinie schnell anzuzeigen, navigieren Sie zur Registerkarte Richtlinie und zur Spalte Status. Hier sehen Sie die folgenden Richtlinienintegritäts-status Optionen für jede Richtlinie:

- Fehlerfrei: Es wurden keine Probleme mit der Richtlinie identifiziert.

- Empfehlungen: Ein Problem mit der Richtlinie, das möglicherweise verhindert, dass die Richtlinie wie erwartet funktioniert.

- Warnungen: Ein Problem mit der Richtlinie, das sie daran hindern könnte, potenziell riskante Aktivitäten zu identifizieren.

Um weitere Details zu Empfehlungen oder Warnungen zu erhalten, wählen Sie eine Richtlinie auf der Registerkarte Richtlinie aus, um die Karte „Richtliniendetails“ zu öffnen. Weitere Informationen zu den Empfehlungen und Warnungen, einschließlich Anleitungen zur Behebung dieser Probleme, finden Sie im Abschnitt Benachrichtigungen der Details Karte.

Benachrichtigungen

In der folgenden Tabelle finden Sie weitere Informationen zu Empfehlungen und Warnungsbenachrichtigungen sowie zu den Maßnahmen, die Sie ergreifen können, um potenzielle Probleme zu beheben.

| Benachrichtigungen | Richtlinienvorlagen | Ursachen/Korrekturversuch mit dieser Aktion |

|---|---|---|

| Die Richtlinie weist Aktivitäten keine Risikobewertungen zu. | Alle Richtlinienvorlagen | Möglicherweise möchten Sie ihren Richtlinienbereich überprüfen und die Ereigniskonfiguration auslösen, damit die Richtlinie Aktivitäten Risikobewertungen zuweisen kann. 1. Überprüfen Sie die Benutzer, die für die Richtlinie ausgewählt sind. Wenn Sie nur wenige Benutzer ausgewählt haben, können Sie zusätzliche Benutzer auswählen. 2. Wenn Sie einen HR-Connector verwenden, überprüfen Sie, ob Ihr HR-Connector die richtigen Daten sendet. 3. Wenn Sie eine DLP-Richtlinie als auslösendes Ereignis verwenden, überprüfen Sie ihre DLP-Richtlinienkonfiguration, um sicherzustellen, dass sie für die Verwendung in dieser Richtlinie konfiguriert ist. 4. Überprüfen Sie für Richtlinien gegen Sicherheitsverletzungen die Microsoft Defender for Endpoint warnungstriage status, die unter Insider-Risikoeinstellungen > Intelligente Erkennungen ausgewählt wurde. Vergewissern Sie sich, dass der Warnungsfilter nicht zu eng gefasst ist. |

| Die Richtlinie hat noch keine Warnungen generiert. | Alle Richtlinienvorlagen | Möglicherweise möchten Sie Ihre Richtlinienkonfiguration überprüfen, damit Sie die relevanteste Bewertungsaktivität analysieren. 1. Vergewissern Sie sich, dass Sie Indikatoren ausgewählt haben, die Sie bewerten möchten. Je mehr Indikatoren ausgewählt sind, desto mehr Risikobewertungen werden zu Aktivitäten zugewiesen. 2. Überprüfen sie die Anpassung der Schwellenwerte für die Richtlinie. Wenn die ausgewählten Schwellenwerte nicht mit der Risikotoleranz Ihres organization übereinstimmen, passen Sie die Auswahl so an, dass Warnungen basierend auf Ihren bevorzugten Schwellenwerten erstellt werden. 3. Überprüfen Sie die für die Richtlinie ausgewählten Benutzer und Gruppen. Vergewissern Sie sich, dass Sie alle anwendbaren Benutzer und Gruppen ausgewählt haben. 4. Vergewissern Sie sich bei Richtlinien für Sicherheitsverstöße, dass Sie den Warnungsselektierungsstatus, den Sie für Microsoft Defender für Endpunkt-Warnungen bewerten möchten, in den Einstellungen unter „Intelligente Erkennungen“ ausgewählt haben. |

| In dieser Richtlinie sind keine Benutzer oder Gruppen enthalten. | Alle Richtlinienvorlagen | Der Richtlinie sind keine Benutzer oder Gruppen zugewiesen. Bearbeiten Sie Ihre Richtlinie, und wählen Sie Benutzer oder Gruppen für die Richtlinie aus. |

| Für diese Richtlinie wurden keine Indikatoren ausgewählt. | Alle Richtlinienvorlagen | Für die Richtlinie wurden keine Indikatoren ausgewählt. Bearbeiten Sie Ihre Richtlinie, und wählen Sie geeignete Richtlinienindikatoren für die Richtlinie aus. |

| Es sind keine Gruppen prioritärer Benutzer in dieser Richtlinie enthalten. | – Datenlecks durch prioritäre Benutzer – Verstöße gegen Sicherheitsrichtlinien durch prioritäre Benutzer |

Der Richtlinie sind keine Gruppen prioritärer Benutzer zugewiesen. Konfigurieren Sie Gruppen prioritärer Benutzer in den Einstellungen für das Insider-Risikomanagement, und weisen Sie der Richtline Gruppen prioritärer Benutzer zu. |

| Für diese Richtlinie wurde kein auslösendes Ereignis ausgewählt. | Alle Richtlinienvorlagen | Für die Richtlinie ist kein auslösendes Ereignis konfiguriert. Risikobewertungen werden Benutzeraktivitäten erst zugewiesen, wenn Sie die Richtlinie bearbeiten und ein auslösendes Ereignis auswählen. |

| Der HR-Connector ist nicht konfiguriert oder funktioniert nicht wie erwartet. | – Datendiebstahl durch ausscheidende Benutzer – Verstöße gegen Sicherheitsrichtlinien durch ausscheidende Benutzer - Datenlecks durch riskante Benutzer – Sicherheitsrichtlinienverstöße durch riskante Benutzer |

Es liegt ein Problem mit dem HR-Connector vor. 1. Wenn Sie einen HR-Connector verwenden, überprüfen Sie, ob Ihr HR-Connector die richtigen Daten sendet. ODER 2. Wählen Sie das Microsoft Entra Auslösen des Kontos aus. |

| Es wurden noch keine Geräte integriert. | – Datendiebstahl durch ausscheidende Benutzer – Datenlecks - Datenlecks durch riskante Benutzer – Datenlecks durch prioritäre Benutzer |

Geräteindikatoren sind ausgewählt, aber es sind keine Geräte im Complianceportal integriert. Überprüfen Sie, ob Geräte eingebunden sind und die Anforderungen erfüllen. |

| Der HR-Connector hat in letzter Zeit keine Daten hochgeladen. | – Datendiebstahl durch ausscheidende Benutzer – Verstöße gegen Sicherheitsrichtlinien durch ausscheidende Benutzer - Datenlecks durch riskante Benutzer – Sicherheitsrichtlinienverstöße durch riskante Benutzer |

Der HR-Connector hat in mehr als 7 Tagen keine Daten importiert. Überprüfen Sie, ob Ihr HR-Connector richtig konfiguriert ist und Daten sendet. |

| Wir können die status Ihres HR-Connectors derzeit nicht überprüfen. Bitte überprüfen Sie dies später erneut. | – Datendiebstahl durch ausscheidende Benutzer – Verstöße gegen Sicherheitsrichtlinien durch ausscheidende Benutzer - Datenlecks durch riskante Benutzer – Sicherheitsrichtlinienverstöße durch riskante Benutzer |

Die Insider-Risikomanagementlösung kann den Status Ihres HR-Connectors nicht überprüfen. Überprüfen Sie, ob Ihr HR-Connector richtig konfiguriert ist und Daten sendet, oder kehren Sie zurück, und überprüfen Sie den Richtlinienstatus. |

| Die DLP-Richtlinie ist nicht als auslösendes Ereignis ausgewählt. | – Datenlecks – Datenlecks durch prioritäre Benutzer |

Eine DLP-Richtlinie wurde nicht als auslösendes Ereignis ausgewählt, oder die ausgewählte DLP-Richtlinie wurde gelöscht. Bearbeitung Sie die Richtlinie, und wählen Sie entweder eine aktive DLP-Richtlinie oder „Benutzer führt eine Exfiltrationsaktivität durch“ als auslösendes Ereignis in der Richtlinienkonfiguration aus. |

| Die in dieser Richtlinie verwendete DLP-Richtlinie ist deaktiviert. | – Datenlecks – Datenlecks durch prioritäre Benutzer |

Die in dieser Richtlinie verwendete DLP-Richtlinie ist deaktiviert. 1. Aktivieren Sie die DLP-Richtlinie, die dieser Richtlinie zugewiesen ist. ODER 2. Bearbeitung Sie diese Richtlinie, und wählen Sie entweder eine neue DLP-Richtlinie oder „Benutzer führt eine Exfiltrationsaktivität durch“ als auslösendes Ereignis in der Richtlinienkonfiguration aus. |

| Die DLP-Richtlinie entspricht nicht den Anforderungen. | – Datenlecks – Datenlecks durch prioritäre Benutzer |

Als auslösende Ereignisse verwendete DLP-Richtlinien müssen zum Generieren von Warnungen mit hohem Schweregrad konfiguriert sein. 1. Bearbeiten Sie Ihre DLP-Richtlinie, um anwendbare Warnungen als Schweregrad „Hoch“ zuzuweisen. ODER 2. Bearbeitung Sie diese Richtlinie, und wählen Sie Benutzer führt eine Exfiltrationsaktivität durch als auslösendes Ereignis aus. |

| Ihre Organisation besitzt kein Abonnement für Microsoft Defender für Endpunkt. | – Sicherheitsrichtlinienverstöße – Verstöße gegen Sicherheitsrichtlinien durch ausscheidende Benutzer – Sicherheitsrichtlinienverstöße durch riskante Benutzer – Verstöße gegen Sicherheitsrichtlinien durch prioritäre Benutzer |

Es wurde kein aktives Microsoft Defender für Endpunkt-Abonnement für Ihre Organisation gefunden. Diese Richtlinien weisen Benutzeraktivitäten erst dann Risikobewertungen zu, wenn ein Microsoft Defender für Endpunkt-Abonnement hinzugefügt wurde. |

| Microsoft Defender for Endpoint Warnungen werden nicht für das Complianceportal freigegeben | – Sicherheitsrichtlinienverstöße – Verstöße gegen Sicherheitsrichtlinien durch ausscheidende Benutzer – Sicherheitsrichtlinienverstöße durch riskante Benutzer – Verstöße gegen Sicherheitsrichtlinien durch prioritäre Benutzer |

Microsoft Defender for Endpoint Warnungen werden nicht für das Complianceportal freigegeben. Konfigurieren Sie das Teilen von Microsoft Defender für Endpunkt-Warnungen. |

| Sie nähern sich dem maximalen Grenzwert für aktive Benutzerbewertungen für diese Richtlinienvorlage. | Alle Richtlinienvorlagen | Jede Richtlinienvorlage besitzt eine maximale Anzahl von im Umfang enthaltenen Benutzern. Informationen hierzu finden Sie in den Details im Abschnitt mit den Vorlagengrenzwerten. Überprüfen Sie die Benutzer auf der Registerkarte Benutzer, und entfernen Sie alle Benutzer, die nicht mehr bewertet werden müssen. |

| Das auslösende Ereignis tritt für mehr als 15 % der Benutzer in dieser Richtlinie wiederholt auf. | Alle Richtlinienvorlagen | Passen Sie das auslösende Ereignis an, um zu verringern, wie oft Benutzer in den Richtlinienbereich gebracht werden. |

Erstellen einer neuen Richtlinie

Um eine neue Insider-Risikomanagementrichtlinie zu erstellen, verwenden Sie im Allgemeinen den Richtlinienworkflow in der Insider-Risikomanagementlösung im Microsoft Purview-Complianceportal. Sie können auch schnelle Richtlinien für allgemeine Datenlecks und Datendiebstahl erstellen, indem Sie Benutzer ggf. von Analytics-Überprüfungen entfernen.

Führen Sie Schritt 6: Erstellen einer Insider-Risikomanagementrichtlinie aus, um neue Richtlinien für Insider-Risiken zu konfigurieren.

Aktualisieren einer Richtlinie

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird das Microsoft Purview-Complianceportal sofort oder in Kürze eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

- Melden Sie sich beim Microsoft Purview-Portal mit den Anmeldeinformationen für ein Administratorkonto in Ihrem Microsoft 365-organization an.

- Wechseln Sie zur Insider-Risikomanagement-Lösung .

- Wählen Sie im linken Navigationsbereich Richtlinien aus.

- Wählen Sie im Richtlinien-Dashboard die Richtlinie aus, die Sie aktualisieren möchten.

- Wählen Sie auf der Seite mit den Richtliniendetails die Option Richtlinie bearbeiten aus.

- Auf der Seite Name und Beschreibung können Sie bei Bedarf die Beschreibung für die Richtlinie aktualisieren.

Hinweis

Sie können die Richtlinienvorlage oder das Feld Name nicht bearbeiten.

- Wählen Sie Weiter aus, um fortzufahren.

- Fahren Sie mit Schritt 7 der Prozedur Erstellen einer Richtlinie fort.

Kopieren einer Richtlinie

Möglicherweise müssen Sie eine neue Richtlinie erstellen, die einer vorhandenen Richtlinie ähnelt, aber nur wenige Konfigurationsänderungen erfordert. Statt eine vollständig neue Richtlinie zu erstellen, können Sie eine vorhandene Richtlinie kopieren und dann die Bereiche ändern, die in der neuen Richtlinie aktualisiert werden müssen.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird das Microsoft Purview-Complianceportal sofort oder in Kürze eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

- Melden Sie sich beim Microsoft Purview-Portal mit den Anmeldeinformationen für ein Administratorkonto in Ihrem Microsoft 365-organization an.

- Wechseln Sie zur Insider-Risikomanagement-Lösung .

- Wählen Sie im linken Navigationsbereich Richtlinien aus.

- Wählen Sie im Richtlinien-Dashboard die Richtlinie aus, die kopiert werden soll.

- Wählen Sie auf der Seite mit den Richtliniendetails die Option Kopieren aus.

- Benennen Sie im Richtlinienworkflow die neue Richtlinie, und aktualisieren Sie dann die Richtlinienkonfiguration nach Bedarf.

Sofortiges Starten der Bewertung von Benutzeraktivitäten

Es kann Szenarien geben, in denen Sie Mit der Zuweisung von Risikobewertungen zu Benutzern mit Insider-Risikorichtlinien außerhalb des Workflow zum Auslösen von Ereignissen des Insider-Risikomanagements beginnen müssen. Verwenden Sie Bewertungsaktivität starten für Benutzer auf der Registerkarte Richtlinien , um einen oder mehrere Insider-Risikorichtlinien für einen bestimmten Zeitraum manuell hinzuzufügen, um mit dem Zuweisen von Risikobewertungen zu ihren Aktivitäten zu beginnen und die Anforderung zu umgehen, dass ein Benutzer über einen auslösenden Indikator verfügt (z. B. eine DLP-Richtlinieneinstimmung oder ein Beschäftigungsenddatum aus dem HR Connector).

Der Wert im Feld Grund für die Bewertungsaktivität wird im Zeitleiste der Benutzeraktivität angezeigt. Benutzer, die den Richtlinien manuell hinzugefügt wurden, werden im Dashboard Benutzer angezeigt, und Warnungen werden erstellt, wenn die Aktivität die Schwellenwerte für Richtlinienwarnungen erfüllt. Sie können jederzeit bis zu 4.000 Benutzer im Bereich haben, die mithilfe der Funktion Bewertungsaktivität für Benutzer starten manuell hinzugefügt wurden.

Einige Szenarien, in denen Sie sofort mit der Bewertung von Benutzeraktivitäten beginnen möchten, sind:

- Wenn Benutzer mit Risikobedenken identifiziert werden und Sie sofort damit beginnen möchten, ihrer Aktivität Risikobewertungen für eine oder mehrere Ihrer Richtlinien zuzuweisen.

- Wenn es einen Incident gibt, bei dem Sie möglicherweise sofort mit dem Zuweisen von Risikobewertungen zu den Aktivitäten der betroffenen Benutzer für eine oder mehrere Ihrer Richtlinien beginnen müssen.

- Wenn Sie Ihren HR-Connector noch nicht konfiguriert haben, aber mit dem Zuweisen von Risikobewertungen zu Benutzeraktivitäten für HR-Ereignisse beginnen möchten, indem Sie eine .csv-Datei hochladen.

Hinweis

Es kann mehrere Stunden dauern, bis manuell hinzugefügte Benutzer im Dashboard Benutzer angezeigt werden. Die Anzeige von Aktivitäten der letzten 90 Tage für diese Benutzer kann bis zu 24 Stunden dauern. Um Aktivitäten für manuell hinzugefügte Benutzer anzuzeigen, wechseln Sie zur Registerkarte Benutzer, wählen Sie den Benutzer im Dashboard Benutzer aus, und öffnen Sie dann die Registerkarte Benutzeraktivität im Detailbereich.

Manuelles Starten der Bewertungsaktivität für Benutzer in einer oder mehreren Insider-Risikomanagementrichtlinien

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird das Microsoft Purview-Complianceportal sofort oder in Kürze eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal mit den Anmeldeinformationen für ein Administratorkonto in Ihrem Microsoft 365-organization an.

Wechseln Sie zur Insider-Risikomanagement-Lösung .

Wählen Sie im linken Navigationsbereich Richtlinien aus.

Wählen Sie im Richtlinien-Dashboard die Richtlinie(n) aus, der/denen Sie Benutzer hinzufügen möchten.

Wählen Sie Bewertung der Aktivitäten für Benutzer starten aus.

Fügen Sie im Bereich Benutzer zu mehreren Richtlinien hinzufügen im Feld Grund einen Grund für das Hinzufügen der Benutzer hinzu.

Definieren Sie im Feld This should last for (choose between 5 and 30 days) die Anzahl der Tage für die Bewertung der Aktivität des Benutzers.

Geben Sie den Namen des Benutzers ein, den Sie hinzufügen möchten, oder verwenden Sie das Feld Suchbenutzer zum Hinzufügen zu Richtlinien , um nach einem Benutzer zu suchen, und wählen Sie dann den Benutzernamen aus. Wiederholen Sie diesen Vorgang, um weitere Benutzer zuzuweisen. Die Liste der von Ihnen ausgewählten Benutzer wird im Abschnitt Benutzer des Bereichs Benutzer zu mehreren Richtlinien hinzufügen angezeigt.

Hinweis

Wenn die Richtlinie auf eine oder mehrere Verwaltungseinheiten beschränkt ist, können Sie nur Benutzer sehen, für die Sie einen Bereich festgelegt haben.

Um eine Liste von Benutzern zu importieren, wählen Sie Importieren aus, um eine .csv Datei (durch Trennzeichen getrennte Werte) zu importieren. Die Datei muss das folgende Format haben und die Benutzerprinzipalnamen in der Datei auflisten:

user principal name user1@domain.com user2@domain.comWählen Sie Benutzer zu Richtlinien hinzufügen aus, um die Änderungen zu akzeptieren.

Beenden der Bewertung von Benutzern in einer Richtlinie

Informationen zum Beenden der Bewertung von Benutzern in einer Richtlinie finden Sie in dem Artikel Insider-Risikomanagementbenutzer: Entfernen von Benutzern aus der Zuweisung zum Umfang von Richtlinien.

Löschen einer Richtlinie

Wichtig

Sie können das Löschen einer Richtlinie nicht rückgängigmachen.

Wenn Sie eine Richtlinie löschen, gibt es zwei Optionen. Sie haben folgende Möglichkeiten:

- Löschen Sie nur die Richtlinie.

- Löschen Sie die Richtlinie und alle zugehörigen Warnungen und Benutzer.

Wenn Sie die zweite Option auswählen:

- Alle von dieser Richtlinie generierten Warnungen werden gelöscht, es sei denn, sie sind einem Fall zugeordnet. Zugeordnete Fälle werden nie gelöscht, wenn Sie eine Richtlinie löschen.

- Jeder Benutzer, der einer Warnung aus dieser Richtlinie zugeordnet ist, wird von der Seite Benutzer entfernt.

- Wenn sich ein Benutzer im Bereich mehrerer Richtlinien befindet, wird dieser Benutzer nur aus der Richtlinie entfernt, die gelöscht wird. Sie werden nicht aus anderen aktiven Richtlinien entfernt.

Angenommen, Sie erstellen eine Richtlinie zu Testzwecken, bevor Sie sie in Ihrem organization bereitstellen. Nachdem Sie die Tests abgeschlossen haben, können Sie die Richtlinie und alle zugehörigen Testdaten schnell löschen, sodass Sie neu beginnen können, wenn Sie bereit sind, die Richtlinie live zu pushen.

Es kann bis zu 72 Stunden dauern, bis eine Richtlinie gelöscht wurde.

Hinweis

Wenn Sie eine Richtlinie löschen, die dem adaptiven Schutz für das Insider-Risikomanagement zugeordnet ist, wird eine Warnung angezeigt, dass adaptiver Schutz benutzern keine Insider-Risikostufen mehr zuweist, bis Sie eine andere Richtlinie in Adaptiver Schutz auswählen. Dies liegt daran, dass adaptiver Schutz einer Richtlinie zugeordnet sein muss, damit sie wirksam ist.

So löschen Sie eine Richtlinie

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird das Microsoft Purview-Complianceportal sofort oder in Kürze eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal mit den Anmeldeinformationen für ein Administratorkonto in Ihrem Microsoft 365-organization an.

Wechseln Sie zur Insider-Risikomanagement-Lösung .

Wählen Sie im linken Navigationsbereich Richtlinien aus.

Wählen Sie im Richtlinien-Dashboard die Richtlinie aus, die gelöscht werden soll.

Wählen Sie Löschen auf der Dashboardsymbolleiste aus.

Führen Sie einen der folgenden Schritte aus:

- Wählen Sie Nur die Richtlinie löschen aus.

- Wählen Sie Richtlinie und alle zugehörigen Warnungen und Benutzer löschen aus.

Wichtig

Sie können das Löschen einer Richtlinie nicht rückgängigmachen.

Wählen Sie Bestätigen aus.

Im oberen Teil des Bildschirms wird eine Meldung angezeigt, die Sie darüber informiert, ob der Löschvorgang erfolgreich war oder aussteht.