Hinzufügen von App-Konfigurationsrichtlinien für verwaltete iOS/iPadOS-Geräte

Verwenden Sie App-Konfigurationsrichtlinien in Microsoft Intune, um Konfigurationseinstellungen für eine iOS- oder Android-App bereitzustellen. Mit diesen Konfigurationseinstellungen kann eine App entsprechend der Vorgaben der App-Anbieter angepasst werden. Sie müssen die Konfigurationseinstellungen (Schlüssel und Werte) vom App-Anbieter abrufen. Zum Konfigurieren der App geben Sie die Einstellungen als Schlüssel und Werte oder als XML mit den Schlüsseln und Werten an.

Als Microsoft Intune-Administrator*in können Sie steuern, welche Benutzerkonten Microsoft 365 (Office)-Anwendungen auf verwalteten Geräten hinzugefügt werden. Sie können den Zugriff nur auf zugelassene Benutzerkonten der Organisation beschränken und persönliche Konten auf registrierten Geräten blockieren. Die unterstützenden Anwendungen verarbeiten die App-Konfiguration, und entfernen und blockieren nicht genehmigte Konten. Die Einstellungen für die Konfigurationsrichtlinie werden verwendet, wenn die App sie überprüft, in der Regel bei ihrer ersten Ausführung.

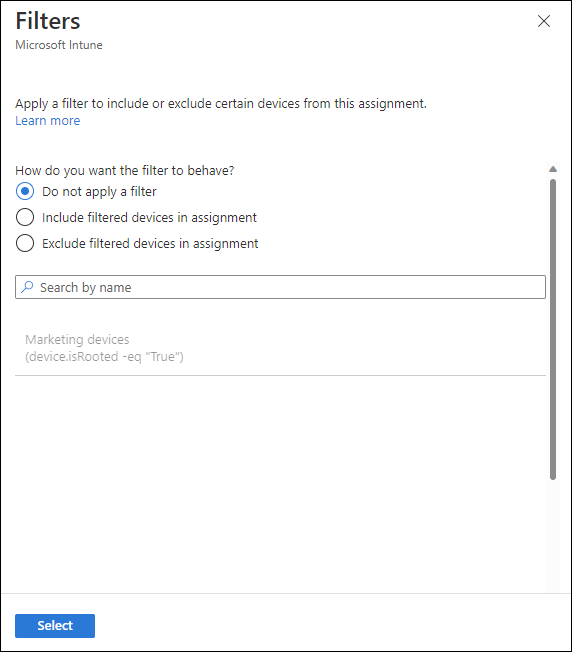

Während des Hinzufügens oder Aktualisierens einer App-Konfigurationsrichtlinie kann die Organisation die Zuweisungen für die App-Konfigurationsrichtlinie festlegen. Beim Festlegen der Zuweisungen für die Richtlinie können Sie einen Filter verwenden und die Benutzergruppen ein- und ausschließen, für die die Richtlinie gilt. Wenn Sie sich dafür entscheiden, eine oder mehrere Gruppen einzuschließen, können Sie entweder spezifische Gruppen oder vordefinierte Gruppen auswählen. Zu den integrierten Gruppen gehören "Alle Benutzer", "Alle Geräte" und "Alle Benutzer" + "Alle Geräte".

Hinweis

Intune bietet die vorab erstellten Gruppen Alle Benutzer und Alle Geräte in der Konsole zur Vereinfachung mit integrierten Optimierungen an. Es wird dringend empfohlen, diese Gruppen zu verwenden, um alle Benutzer und alle Geräte zu erreichen, anstelle der von Ihnen selbst erstellten Gruppen »Alle Benutzer« oder »Alle Geräte«.

Nachdem Sie die enthaltenen Gruppen für Ihre App-Konfigurationsrichtlinie ausgewählt haben, können Sie auch bestimmte Gruppen auswählen, die ausgeschlossen werden sollen. Weitere Informationen finden Sie unter Einschließen und Ausschließen von App-Zuweisungen in Microsoft Intune.

Tipp

Dieser Richtlinientyp ist derzeit nur für Geräte mit iOS/iPadOS 8.0 und höher verfügbar. Folgende App-Installationstypen werden unterstützt:

- Verwaltete iOS-/iPadOS-App aus dem App Store

- App-Paket für iOS

Weitere Informationen zu App-Installationstypen finden Sie unter Hinzufügen einer App zu Microsoft Intune. Weitere Informationen zur Integration der App-Konfiguration in Ihr IPA-App-Paket für verwaltete Geräte finden Sie unter Konfiguration verwalteter Anwendungen in der iOS-Entwicklerdokumentation.

Erstellen einer Konfigurationsrichtlinie für Apps

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie die Apps>App-Konfigurationsrichtlinien>Verwaltete Geräte>hinzufügen. Beachten Sie, dass Sie zwischen verwalteten Geräten und verwalteten Anwendungen wählen können. Weitere Informationen finden Sie unter Apps, die die App-Konfiguration unterstützen.

Nehmen Sie auf der Seite Allgemeine Informationen die folgenden Einstellungen vor:

- Name: Der Name des Profils, das im Microsoft Intune Admin Center angezeigt wird.

- Beschreibung: Die Beschreibung des Profils, das im Microsoft Intune Admin Center angezeigt wird.

- Geräteregistrierungstyp: Diese Einstellung ist auf Verwaltete Geräte festgelegt.

Wählen Sie iOS/iPadOS als Plattform aus.

Klicken Sie neben Ziel-App auf App auswählen. Der Bereich Zugeordnete App wird angezeigt.

Wählen Sie im Bereich Ziel-App die verwaltete App aus, die der Konfigurationsrichtlinie zugeordnet werden soll, und wählen Sie OK.

Klicken Sie auf Weiter, um die Seite Einstellungen anzuzeigen.

Wählen Sie im Dropdownfeld das Format der Konfigurationseinstellungen aus. Wählen Sie eine der folgenden Methoden aus, um Konfigurationsinformationen hinzuzufügen:

- Konfigurations-Designer verwenden

-

XML-Daten eingeben

Ausführliche Informationen zur Verwendung des Konfigurations-Designers finden Sie unter Verwenden des Konfigurations-Designers. Ausführliche Informationen zum Eingeben von XML-Daten finden Sie unter Eingeben von XML-Daten.

Klicken Sie auf Weiter, um die Seite Bereichsmarkierungen anzuzeigen.

[Optional] Sie können Bereichstags für Ihre App-Konfigurationsrichtlinie konfigurieren. Weitere Informationen zu Bereichstags finden Sie unter Verwenden von rollenbasierten Zugriffssteuerungen (RBAC) und Bereichstags für verteilte IT.

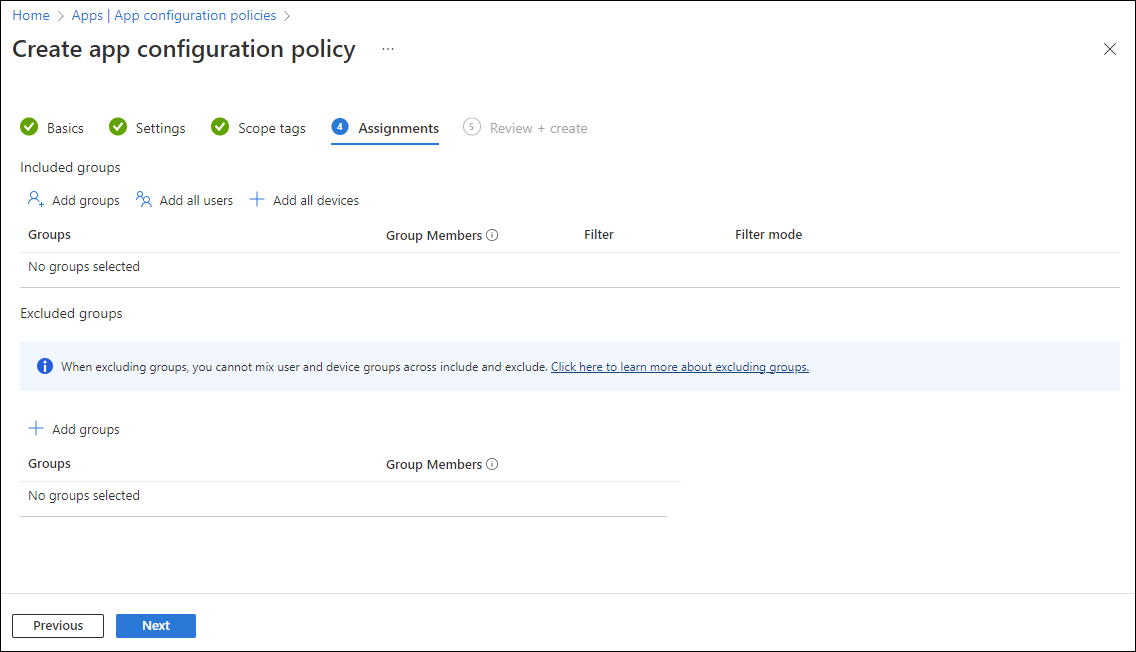

Klicken Sie auf Weiter, um die Seite Zuweisungen anzuzeigen.

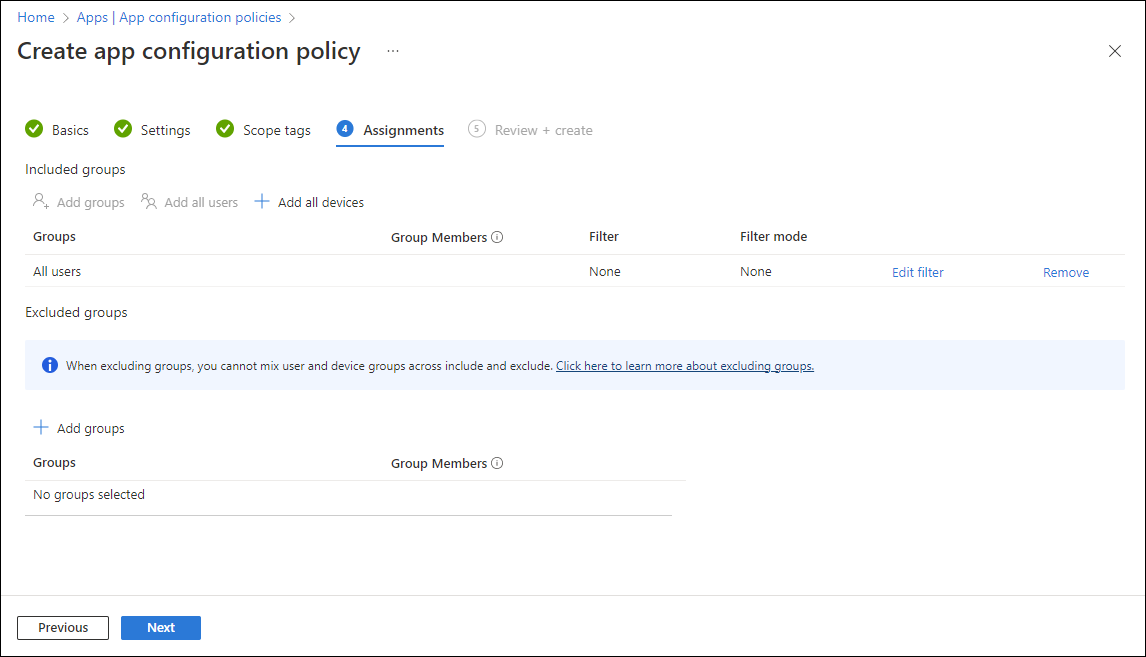

Wählen Sie auf der Seite Zuweisungen entweder Gruppen hinzufügen, Alle Benutzer*innen hinzufügen oder Alle Geräte hinzufügen aus, um die App-Konfigurationsrichtlinie zuzuweisen. Nachdem Sie eine Zuweisungsgruppe ausgewählt haben, können Sie einen Filter auswählen, um den Zuweisungsbereich beim Bereitstellen von App-Konfigurationsrichtlinien für verwaltete Geräte zu verfeinern.

Wählen Sie im Dropdownfeld Alle Benutzer*innen aus.

[Optional] Klicken Sie auf Filter bearbeiten, um einen Filter hinzuzufügen und den Zuweisungsbereich zu verfeinern.

Klicken Sie auf Auszuschließende Gruppen auswählen, um den zugehörigen Bereich anzuzeigen.

Wählen Sie die Gruppen aus, die Sie ausschließen möchten, und klicken Sie anschließend auf Auswählen.

Hinweis

Wenn beim Hinzufügen einer Gruppe bereits eine andere Gruppe für einen bestimmten Zuweisungstyp eingeschlossen wurde, ist sie vorab ausgewählt und kann für andere einzuschließende Zuweisungstypen nicht geändert werden. Daher kann die bereits verwendete Gruppe nicht als ausgeschlossene Gruppe verwendet werden.

Klicken Sie auf Weiter, um die Seite Überprüfen + erstellen anzuzeigen.

Klicken Sie auf Erstellen, um die App-Konfigurationsrichtlinie zu Intune hinzuzufügen.

Verwenden des Konfigurations-Designers

Microsoft Intune bietet Konfigurationseinstellungen, die nur für eine bestimmte Anwendung gelten. Sie können den Konfigurationsdesigner für Apps sowohl auf Geräten verwenden, die bei Microsoft Intune registriert sind, als auch auf solchen, die es nicht sind. Mit dem Designer können Sie bestimmte Konfigurationsschlüssel und -werte konfigurieren, die Ihnen beim Erstellen des zugrunde liegenden XML-Codes helfen. Sie müssen auch den Datentyp für jeden Wert angeben. Diese Einstellungen werden bei der Installation von Apps automatisch bereitgestellt.

Hinzufügen einer Einstellung

- Nehmen Sie für jeden Schlüssel und Wert in der Konfiguration folgende Einstellungen vor:

- Konfigurationsschlüssel: Der zwischen Groß- und Kleinschreibung unterscheidende Schlüssel, der die spezifische Einstellungskonfiguration eindeutig identifiziert.

- Werttyp: Der Datentyp des Konfigurationswerts. Zu den Typen gehören ganze oder reelle Zahlen, Zeichenfolgen oder Boolesche Werte.

- Konfigurationswert: Der Wert der Konfiguration.

- Wählen Sie OK, um Ihre Konfigurationseinstellungen festzulegen.

Löschen einer Einstellung

- Wählen Sie die Auslassungspunkte (...) neben der Einstellung aus.

- Klicken Sie auf Löschen.

Die Zeichen {{ and }} werden nur von Tokentypen verwendet und dürfen nicht für andere Zwecke verwendet werden.

Nur konfigurierte Organisationskonten in Apps zulassen

Als Microsoft Intune-Administrator*in können Sie steuern, welche Geschäfts-, Schul- oder Unikonten zu Microsoft-Apps auf verwalteten Geräten hinzugefügt werden. Sie können den Zugriff nur auf zugelassene Benutzerkonten der Organisation beschränken und persönliche Konten innerhalb der Apps (falls unterstützt) auf registrierten Geräten blockieren. Verwenden Sie für iOS/iPadOS-Geräte die folgenden Schlüssel bzw. Wertpaare in einer App-Konfigurationsrichtlinie für verwaltete Geräte:

| Key | Werte |

|---|---|

| IntuneMAMAllowedAccountsOnly |

|

| IntuneMAMUPN |

|

| IntuneMAMOID |

|

Hinweis

Die IntuneMAMUPN- und IntuneMAMOID-Konfigurationsschlüssel werden für einige MAM-fähige Apps automatisch konfiguriert. Weitere Informationen finden Sie unter Geräteverwaltung-Typen.

Hinweis

Die folgenden Apps verarbeiten die oben genannte App-Konfiguration und lassen nur Konten der Organisation zu:

- Copilot für iOS (28.1.420324001 und höher)

- Edge für iOS (44.8.7 und höher)

- Office, Word, Excel, PowerPoint für iOS (2.41 und höher)

- OneDrive für iOS (10.34 und höher)

- OneNote für iOS (2.41 und höher)

- Outlook für iOS (2.99.0 und höher)

- Teams für iOS (Version: 2.0.15 und höher)

Anfordern konfigurierter Organisationskonten in Apps

Organisationen können für registrierte Geräte verlangen, dass ein Geschäfts-, Schul- oder Unikonto bei verwalteten Microsoft Apps angemeldet ist, um Organisationsdaten von anderen verwalteten Apps zu empfangen. Nehmen wir zum Beispiel folgendes Szenario: Ein*e Benutzer*in hat Anhänge in E-Mail-Nachrichten, die sich im verwalteten E-Mail-Profil im nativen iOS-E-Mail-Client befinden. Wenn er/sie versucht, die Anhänge an eine Microsoft-Anwendung wie Office zu übertragen, die auf dem Gerät verwaltet wird und für die diese Schlüssel gelten, dann behandelt diese Konfiguration den übertragenen Anhang als Organisationsdaten, so dass das Geschäfts, Schul- oder Unikonto angemeldet werden muss und die Einstellungen der App-Schutzrichtlinie durchgesetzt werden.

Verwenden Sie für iOS-/iPadOS-Geräte die folgenden Schlüssel bzw. Wertpaare in einer App-Konfigurationsrichtlinie für verwaltete Geräte in allen Microsoft-Apps:

| Key | Werte |

|---|---|

| IntuneMAMRequireAccounts |

|

| IntuneMAMUPN |

|

Hinweis

Apps müssen über Intune APP SDK für iOS Version 12.3.3 oder höher verfügen und von einer Intune App-Schutzrichtlinie erfasst sein, wenn eine Anmeldung bei einem Geschäfts-, Schul- oder Unikonto erforderlich ist. Innerhalb der App-Schutzrichtlinie muss „Daten von anderen Apps empfangen” auf „Alle Apps mit eingehenden Organisationsdaten” eingestellt werden.

Derzeit ist die App-Anmeldung nur erforderlich, wenn Organisationsdaten bei einer Ziel-App eingehen.

Eingeben von XML-Daten

Sie können eine XML-Eigenschaftenliste eingeben oder einfügen, die die App-Konfigurationseinstellungen für in Intune registrierte Geräte enthält. Das Format der XML-Eigenschaftenliste hängt von der App ab, die Sie konfigurieren. Für Details zum genauen Format wenden Sie sich bitte an den App-Anbieter.

Intune überprüft das XML-Format. Intune überprüft jedoch nicht, ob die XML-Eigenschaftenliste (PList) mit der Ziel-App funktioniert.

Weitere Informationen zu XML-Eigenschaftslisten

- finden Sie unter Grundlegendes zu XML-Eigenschaftenlisten in der iOS-Entwicklerbibliothek.

Beispielformat für eine XML-Datei zur APP-Konfiguration

Wenn Sie eine App-Konfigurationsdatei erstellen, können Sie mithilfe dieses Formats einen oder mehrere der folgenden Werte angeben:

<dict>

<key>userprincipalname</key>

<string>{{userprincipalname}}</string>

<key>mail</key>

<string>{{mail}}</string>

<key>partialupn</key>

<string>{{partialupn}}</string>

<key>accountid</key>

<string>{{accountid}}</string>

<key>deviceid</key>

<string>{{deviceid}}</string>

<key>userid</key>

<string>{{userid}}</string>

<key>username</key>

<string>{{username}}</string>

<key>serialnumber</key>

<string>{{serialnumber}}</string>

<key>serialnumberlast4digits</key>

<string>{{serialnumberlast4digits}}</string>

<key>udidlast4digits</key>

<string>{{udidlast4digits}}</string>

<key>aaddeviceid</key>

<string>{{aaddeviceid}}</string>

<key>IsSupervised</key>

<string>{{IsSupervised}}</string>

</dict>

Unterstützte XML-PList-Datentypen

Intune unterstützt die folgenden Datentypen in einer Eigenschaftenliste:

- <integer>

- <real>

- <string>

- <array>

- <dict>

- <true /> oder <false />

In der Eigenschaftenliste verwendete Token

Darüber hinaus unterstützt Intune die folgenden Tokentypen in der Eigenschaftenliste:

- {{userprincipalname}} – z. B.:John@contoso.com

- {{mail}} – z. B.:John@contoso.com

- {{partialupn}} – z. B.: John

- {{accountid}} – z. B.: fc0dc142-71d8-4b12-bbea-bae2a8514c81

- {{deviceid}} – z. B.: b9841cd9-9843-405f-be28-b2265c59ef97

- {{userid}} – z. B.: 3ec2c00f-b125-4519-acf0-302ac3761822

- {{username}} – z. B.: John Doe

- {{serialnumber}} – z. B.: B. F4KN99ZUG5V2 (für iOS-/iPadOS-Geräte)

- {{serialnumberlast4digits}} – z. B.: G5V2 (für iOS-/iPadOS-Geräte)

- {{aaddeviceid}} – z. B.: ab0dc123-45d6-7e89-aabb-cde0a1234b56

- {{issupervised}} – z. B.: True (für iOS-/iPadOS-Geräte)

- {{OnPremisesSamAccountName}} – z. B.: contoso\John

Konfigurieren der Unternehmensportal-App zur Unterstützung von iOS- und iPadOS-Geräten, die per automatischer Geräteregistrierung registriert wurden

Die automatische Geräteregistrierung von Apple ist standardmäßig nicht mit der App-Store-Version der Unternehmensportal-App kompatibel. Sie können die Unternehmensportal-App jedoch so konfigurieren, dass sie iOS-/iPadOS-ADE-Geräte unterstützt, auch wenn Benutzer*innen das Unternehmensportal aus dem App Store heruntergeladen haben. Gehen Sie dazu wie folgt vor.

Fügen Sie im Microsoft Intune Admin Center die Intune Company Portal App hinzu, falls dies noch nicht geschehen ist. Gehen Sie dazu auf Apps>Alle Apps>iOS Store >App hinzufügen.

Wechseln Sie zu App-Konfigurationsrichtlinien>für Apps, um eine App-Konfigurationsrichtlinie für die Unternehmensportal-App zu erstellen.

Erstellen Sie eine App-Konfigurationsrichtlinie mit dem folgenden XML-Code. Weitere Informationen zum Erstellen einer App-Konfigurationsrichtlinie und zum Eingeben von XML-Daten finden Sie unter Hinzufügen von App-Konfigurationsrichtlinien für verwaltete iOS-/iPadOS-Geräte.

Verwenden des Unternehmensportals auf einem ADE-Gerät (Automated Device Enrollment), das mit Benutzeraffinität registriert ist:

Hinweis

Wenn für das Registrierungsprofil „Unternehmensportal installieren” auf „Ja” eingestellt ist, pusht Intune die nachstehende App-Konfigurationsrichtlinie automatisch als Teil des anfänglichen Registrierungsvorgangs. Diese Konfiguration sollte nicht manuell auf Benutzer:innen oder Geräte übertragen werden, da dies zu einem Konflikt mit der Nutzlast führt, die bereits während der Registrierung gesendet wurde. Dies hat zur Folge, dass Endbenutzer*innen aufgefordert werden, ein neues Verwaltungsprofil herunterzuladen, nachdem sie sich beim Unternehmensportal angemeldet haben (was sie nicht tun sollten, da auf diesen Geräten bereits ein Verwaltungsprofil installiert ist).

<dict> <key>IntuneCompanyPortalEnrollmentAfterUDA</key> <dict> <key>IntuneDeviceId</key> <string>{{deviceid}}</string> <key>UserId</key> <string>{{userid}}</string> </dict> </dict>Verwenden des Unternehmensportals auf einem ADE-Gerät, das ohne Benutzeraffinität registriert ist (auch als Device Staging bezeichnet):

Hinweis

Benutzer*innen, die sich beim Unternehmensportal anmeldet, werden als primäre Benutzer*innen des Geräts festgelegt.

<dict> <key>IntuneUDAUserlessDevice</key> <string>{{SIGNEDDEVICEID}}</string> </dict>

Bereitstellen des Unternehmensportals auf Geräten mit der App-Konfigurationsrichtlinie, die auf die gewünschten Gruppen ausgerichtet ist. Stellen Sie sicher, dass Sie die Richtlinie nur für Gruppen von Geräten bereitstellen, die bereits ADE registriert sind.

Weisen Sie Endbenutzer*innen an, sich bei der Unternehmensportal-App anzumelden, wenn sie automatisch installiert wird.

Hinweis

Wenn Sie eine App-Konfiguration hinzufügen, um die Unternehmensportal-App auf ADE-Geräten ohne Benutzeraffinität zuzulassen, tritt möglicherweise ein STATE Policy Error auf. Im Gegensatz zu anderen App-Konfigurationen tritt diese Situation nicht jedes Mal ein, wenn das Gerät eincheckt. Stattdessen ist diese App-Konfiguration als einmaliger Vorgang gedacht, damit vorhandene Geräte, die ohne Benutzer:innen registriert sind, eine Benutzeraffinität erhalten, wenn sich Benutzer*innen beim Unternehmensportal anmelden. Diese App-Konfiguration wird im Hintergrund aus der Richtlinie entfernt, sobald sie erfolgreich angewendet wurde. Die Richtlinienzuweisung ist vorhanden, meldet jedoch keinen Erfolg, nachdem die App-Konfiguration im Hintergrund entfernt wurde. Nachdem die App-Konfigurationsrichtlinie auf das Gerät angewendet wurde, können Sie die Zuweisung der Richtlinie aufheben.

Überwachen des Konfigurationsstatus der iOS-/iPadOS-App pro Gerät

Nachdem eine Konfigurationsrichtlinie zugewiesen wurde, können Sie den Konfigurationsstatus der iOS-/iPadOS-App für jedes verwaltete Gerät überwachen. Wählen Sie in Microsoft Intune im Microsoft Intune Admin CenterGeräte>Alle Geräte aus. Wählen Sie in der Liste der verwalteten Geräte ein bestimmtes Gerät aus, um einen Bereich für das Gerät anzuzeigen. Wählen Sie im Gerätebereich App-Konfiguration aus.

Weitere Informationen

Nächste Schritte

Fahren Sie mit dem Zuweisen und Überwachen der App fort.