Planen der obligatorischen Multi-Faktor-Authentifizierung für Azure und andere Admin-Portale

Bei Microsoft sind wir bestrebt, unseren Kundinnen und Kunden ein Höchstmaß an Sicherheit zu bieten. Eine der effektivsten Sicherheitsmaßnahmen, die ihnen zur Verfügung stehen, ist die Multi-Faktor-Authentifizierung (MFA). Untersuchungen von Microsoft zeigen, dass MFA mehr als 99,2 % der Angriffe auf Konten abwehren kann.

Deshalb erzwingen wir ab 2024 obligatorische MFA für alle Azure-Anmeldeversuche. Weitere Informationen zu dieser Anforderung finden Sie in unserem Blogbeitrag. In diesem Thema wird erläutert, welche Anwendungen und Konten betroffen sind und wie die Erzwingung für Mandanten eingeführt wird, und es werden andere allgemeine Fragen und Antworten behandelt.

Es gibt keine Änderung für Benutzer, wenn Ihre Organisation bereits MFA für sie erzwingt oder sich mit stärkeren Methoden wie kennwortlos oder Passkey (FIDO2) anmeldet. Informationen zum Überprüfen, ob MFA aktiviert ist, finden Sie unter Überprüfen, ob Benutzer für obligatorische MFA eingerichtet sind.

Umfang der Durchsetzung

Der Umfang der Durchsetzung umfasst, welche Anwendungen MFA erzwingen möchten, Anwendungen, die außerhalb des Gültigkeitsbereichs liegen, wann die Erzwingung geplant ist und welche Konten über eine obligatorische MFA-Anforderung verfügen.

Anwendungen

In der folgenden Tabelle sind betroffene Apps, App-IDs und URLs für Azure aufgeführt.

| Anwendungsname | App-ID | Die Durchsetzung beginnt |

|---|---|---|

| Azure-Portal | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | Zweite Hälfte des Jahres 2024 |

| Microsoft Entra Admin Center | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | Zweite Hälfte des Jahres 2024 |

| Microsoft Intune Admin Center | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | Zweite Hälfte des Jahres 2024 |

| Azure-Befehlszeilenschnittstelle (Azure CLI) | 04b07795-8ddb-461a-bbee-02f9e1bf7b46 | Anfang 2025 |

| Azure PowerShell | 1950a258-227b-4e31-a9cf-717495945fc2 | Anfang 2025 |

| Azure Mobile App | 0c1307d4-29d6-4389-a11c-5cbe7f65d7fa | Anfang 2025 |

| Tools zu Infrastructure-as-Code (IaC) | Verwenden von Azure CLI- oder Azure PowerShell-IDs | Anfang 2025 |

In der folgenden Tabelle sind betroffene Apps und URLs für Microsoft 365 aufgeführt.

| Anwendungsname | URL | Die Durchsetzung beginnt |

|---|---|---|

| Microsoft 365 Admin Center | https://portal.office.com/adminportal/home |

Februar 2025 |

| Microsoft 365 Admin Center | https://admin.cloud.microsoft |

Februar 2025 |

| Microsoft 365 Admin Center | https://admin.microsoft.com |

Februar 2025 |

Konten

Alle Benutzer, die sich bei den zuvor aufgeführten Anwendungen anmelden, um einen CRUD-Vorgang (Create, Read, Update oder Delete) auszuführen, müssen MFA abschließen, wenn die Erzwingung beginnt. Benutzer müssen MFA nicht verwenden, wenn sie auf andere Anwendungen, Websites oder Dienste zugreifen, die in Azure gehostet werden. Jeder zuvor aufgeführte Anwendungs-, Website- oder Dienstbesitzer steuert die Authentifizierungsanforderungen für Benutzer.

Sobald die Durchsetzung beginnt, sind auch Notfallkonten oder Notfallzugänge erforderlich, um sich mit MFA anzumelden. Es wird empfohlen, diese Konten so zu aktualisieren, dass Passkey (FIDO2) verwendet oder zertifikatbasierte Authentifizierung für MFA konfiguriert wird. Beide Methoden erfüllen die MFA-Anforderung.

Workloadidentitäten, z. B. verwaltete Identitäten und Dienstprinzipale, sind von keiner der Phasen dieser MFA-Erzwingung betroffen. Wenn Benutzeridentitäten verwendet werden, um sich als Dienstkonto anzumelden, um die Automatisierung (einschließlich Skripts oder andere automatisierte Aufgaben) auszuführen, müssen sich diese Benutzeridentitäten nach Beginn der Erzwingung mit MFA anmelden. Benutzeridentitäten werden für die Automatisierung nicht empfohlen. Sie sollten diese Benutzeridentitäten zu Workloadidentitäten migrieren.

Clientbibliotheken

Der OAuth 2.0 Resource Owner Password Credentials (ROPC)-Tokenzuteilungsfluss ist nicht mit MFA kompatibel. Sobald MFA in Ihrem Entra-Mandanten aktiviert ist, lösen die ROPC-basierten APIs, die in Ihren Anwendungen verwendet werden, Ausnahmen aus. Anleitungen für die Migration von ROPC-basierten APIs in Microsoft-Authentifizierungsbibliotheken (MSAL) werden unter Migrieren von ROPC bereitgestellt.

Die gleichen allgemeinen MSAL-Richtlinien gelten für die Azure Identity-Bibliotheken für .NET-, Java-, JavaScript-und Python-. Die in den Bibliotheken dieser Sprachen bereitgestellte UsernamePasswordCredential Klasse verwendet MSAL ROPC-basierte APIs. Änderungen sind erforderlich, wenn Sie eine der folgenden Aktionen in Ihrer Anwendung ausführen:

- Verwendung von

DefaultAzureCredentialoderEnvironmentCredentialbei gesetzten folgenden beiden Umgebungsvariablen:AZURE_USERNAMEAZURE_PASSWORD

- Verwenden von

UsernamePasswordCredential

Migrieren von benutzerbasierten Dienstkonten zu Workloadidentitäten

Wir empfehlen Kunden, Benutzerkonten zu ermitteln, die als Dienstkonten verwendet werden, um sie zu Workloadidentitäten zu migrieren. Bei der Migration müssen häufig Skripts und Automatisierungsprozesse aktualisiert werden, um Workloadidentitäten zu verwenden.

Lesen Sie Überprüfen, ob Benutzer für obligatorische MFA eingerichtet sind, um alle Benutzerkonten zu identifizieren, einschließlich Benutzerkonten, die als Dienstkonten verwendet werden, die sich bei den Anwendungen anmelden.

Weitere Informationen zum Migrieren von benutzerbasierten Dienstkonten zu Workloadidentitäten für die Authentifizierung mit diesen Anwendungen finden Sie unter:

- Anmelden bei Azure mit einer verwalteten Identität mit der Azure CLI

- Anmelden bei Azure mit einem Dienstprinzipal mit der Azure CLI

- Nicht-interaktives Anmelden für Automatisierungsszenarien bei Azure PowerShell umfasst Anleitungen für Anwendungsfälle mit verwalteten Identitäten und Dienstprinzipalen.

Einige Kunden wenden Richtlinien für bedingten Zugriff auf benutzerbasierte Dienstkonten an. Sie können die benutzerbasierte Lizenz zurückfordern und eine Workloadidentitäten-Lizenz hinzufügen, um bedingten Zugriff auf Workloadidentitäten anzuwenden.

Implementierung

Diese Anforderung für die MFA bei der Anmeldung wird für Administratorportale implementiert. Microsoft Entra ID-Anmeldeprotokolle zeigen sie als Quelle der MFA-Anforderung an.

Obligatorische MFA für Administratorportale ist nicht konfigurierbar. Sie wird separat von allen Zugriffsrichtlinien implementiert, die Sie in Ihrem Mandanten konfiguriert haben.

Wenn Ihre Organisation z. B. die Sicherheitsstandards von Microsoft beibehalten hat und Sie derzeit Sicherheitsstandardeinstellungen aktiviert haben, sehen Ihre Benutzer keine Änderungen, da MFA bereits für die Azure-Verwaltung erforderlich ist. Wenn Ihr Mandant Richtlinien für den bedingten Zugriff in Microsoft Entra verwendet und Sie bereits über eine Richtlinie für bedingten Zugriff verfügen, über die sich Benutzer mit MFA bei Azure anmelden, wird keine Änderung angezeigt. Ebenso werden alle restriktiven Richtlinien für den bedingten Zugriff, die auf Azure abzielen und eine stärkere Authentifizierung erfordern, wie Phishing-sichere MFA, weiterhin durchgesetzt. Benutzer sehen keine Änderungen.

Durchsetzungsphasen

Die Durchsetzung der MFA wird in zwei Phasen durchgeführt:

Phase 1: Ab Oktober 2024 wird die MFA zum Anmelden beim Azure-Portal, dem Microsoft Entra Admin Center und dem Microsoft Intune Admin Center benötigt. Die Durchsetzung wird schrittweise für alle Mandanten weltweit eingeführt. Ab Februar 2025 beginnt die MFA-Erzwingung schrittweise für die Anmeldung beim Microsoft 365 Admin Center. Diese Phase wirkt sich nicht auf andere Azure-Clients wie Azure CLI, Azure PowerShell, mobile Azure-App oder IaC-Tools aus.

Phase 2: Später im Jahr 2025 beginnt die MFA-Erzwingung schrittweise für die Azure CLI, Azure PowerShell, mobile Azure-Apps und IaC-Tools. Einige Kundinnen und Kunden verwenden möglicherweise ein Benutzerkonto in Microsoft Entra ID als Dienstkonto. Es wird empfohlen, diese benutzerbasierten Dienstkonten auf sichere cloudbasierte Dienstkonten mit Workloadidentitäten umzustellen.

Benachrichtigungskanäle

Microsoft benachrichtigt alle globalen Microsoft Entra-Administrierenden über die folgenden Kanäle:

E-Mail: Globale Administratoren, die eine E-Mail-Adresse konfiguriert haben, werden per E-Mail über die bevorstehende MFA-Durchsetzung und die erforderlichen Aktionen informiert.

Dienststatusbenachrichtigung: Globale Administratoren erhalten eine Dienststatusbenachrichtigung über das Azure-Portal mit der Nachverfolgungs-ID 4V20-VX0. Diese Benachrichtigung enthält die gleichen Informationen wie die E-Mail. Global Administrierende können sich auch anmelden, um Benachrichtigungen über den Zustand des Dienstes per E-Mail zu erhalten.

Portalbenachrichtigung: Bei der Anmeldung wird eine Benachrichtigung im Azure-Portal, im Microsoft Entra Admin Center und im Microsoft Intune Admin Center angezeigt. Die Portalbenachrichtigung verweist auf dieses Thema, um weitere Informationen zur obligatorischen MFA-Durchsetzung zu erhalten.

Microsoft 365-Nachrichtencenter: Eine Nachricht wird im Microsoft 365-Nachrichtencenter mit der Nachrichten-ID angezeigt: MC862873. Diese Nachricht enthält dieselben Informationen wie die E-Mail- und Dienststatusbenachrichtigung.

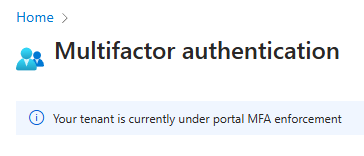

Nach der Erzwingung wird ein Banner in der Microsoft Entra-Multi-Faktor-Authentifizierung angezeigt:

Externe Authentifizierungsmethoden und Identitätsanbieter

Die Unterstützung externer MFA-Lösungen ist in der Vorschau mit externen Authentifizierungsmethoden und kann zur Erfüllung der MFA-Anforderung verwendet werden. Die Vorschau der benutzerdefinierten Steuerelemente für den älteren bedingten Zugriff erfüllt die MFA-Anforderung nicht. Sie sollten zur Vorschau der externen Authentifizierungsmethoden migrieren, um eine externe Lösung mit Microsoft Entra ID zu verwenden.

Wenn Sie einen Verbundidentitätsanbieter (Federated Identity Provider, IdP) wie Active Directory-Verbunddienste (AD FS) verwenden und Ihr MFA-Anbieter direkt in diesen Verbund-IdP integriert ist, muss der Verbund-IdP so konfiguriert werden, dass er einen MFA-Anspruch sendet. Weitere Informationen finden Sie unter Erwartete eingehende Assertionen für Microsoft Entra-MFA.

Anfordern von mehr Zeit für die Vorbereitung der Durchsetzung

Wir verstehen, dass einige Kundinnen und Kunden möglicherweise mehr Zeit benötigen, um sich auf diese MFA-Anforderung vorzubereiten. Microsoft ermöglicht es Kunden mit komplexen Umgebungen oder technischen Hindernissen, die Durchsetzung für ihre Mandanten bis zum 30. September 2025 zu verschieben.

Ab der zweiten Hälfte des Februar 2025 können globale Administratoren zum Azure-Portal wechseln, um das Startdatum der Durchsetzung für ihren Mandanten für Administratorportale in Phase 1 auszuwählen. Globale Administratoren müssen erhöhten Zugriff haben, bevor sie das Startdatum der MFA-Durchsetzung auf dieser Seite verschieben.

Globale Administratoren müssen diese Aktion für jeden Mandanten ausführen, in dem sie den Starttermin der Erzwingung verschieben möchten.

Durch die Verschiebung des Beginns der Durchsetzung gehen Sie ein zusätzliches Risiko ein, da Konten, die auf Microsoft-Dienste wie das Azure-Portal zugreifen, äußerst wertvolle Ziele für Bedrohungsakteure darstellen. Wir empfehlen allen Mandanten, MFA jetzt einzurichten, um Cloudressourcen zu sichern.

Häufig gestellte Fragen

Frage: Wenn der Mandant nur zum Testen verwendet wird, ist MFA erforderlich?

Antwort: Ja, jeder Azure-Mandant erfordert MFA, es gibt keine Ausnahmen.

Frage: Wie wirkt sich diese Anforderung auf das Microsoft 365 Admin Center aus?

Antwort: Die obligatorische MFA wird ab Februar 2025 im Microsoft 365 Admin Center eingeführt. Erfahren Sie mehr über die obligatorische MFA-Anforderung für das Microsoft 365 Admin Center im Blogbeitrag Ankündigung der obligatorischen Multi-Faktor-Authentifizierung für das Microsoft 365 Admin Center.

Frage: Ist MFA für alle Benutzer oder nur für Administratoren obligatorisch?

Antwort: Alle Benutzer, die sich bei einer der zuvor aufgeführten Anwendungen anmelden, müssen MFA abschließen, unabhängig von Administratorrollen, die für sie aktiviert oder berechtigt sind, oder von Benutzerausschlüssen, die für sie aktiviert sind.

Frage: Muss ich MFA abschließen, wenn ich die Option Angemeldet bleiben auswähle?

Antwort: Ja, auch wenn Sie Angemeldet bleiben auswählen, müssen Sie MFA abschließen, bevor Sie sich bei diesen Anwendungen anmelden können.

Frage: Gilt die Durchsetzung für B2B-Gastkonten?

Antwort: Ja, MFA muss entweder vom Partnerressourcenmandanten oder dem Privaten Mandanten des Benutzers eingehalten werden, wenn er ordnungsgemäß eingerichtet ist, um MFA-Ansprüche mithilfe des mandantenübergreifenden Zugriffs an den Ressourcenmandanten zu senden.

Frage: Wie können wir uns daran halten, wenn wir MFA mithilfe eines anderen Identitätsanbieters oder einer anderen MFA-Lösung durchsetzen, und wir nicht mit Microsoft Entra MFA durchsetzen?

Antwort: Die Identitätsanbieterlösung muss ordnungsgemäß konfiguriert werden, um den Anspruch "multipleauthn" an Microsoft Entra ID zu senden. Weitere Informationen finden Sie unter Referenz für externe Methodenanbieter für die mehrstufige Microsoft Entra-Authentifizierung (Vorschau).

Frage: Wird sich Phase 1 oder Phase 2 der obligatorischen MFA auf meine Fähigkeit auswirken, mit Microsoft Entra Connect oder Microsoft Entra Cloud Sync zu synchronisieren?

Antwort: Nein. Das Synchronisierungsdienstkonto ist nicht von der obligatorischen MFA-Anforderung betroffen. Für die Anmeldung benötigen nur die zuvor aufgeführten Anwendungen MFA.

Frage: Kann ich mich dagegen entscheiden?

Es gibt keine Möglichkeit, sich dagegen zu entscheiden. Diese Sicherheitsmaßnahme ist für die gesamte Sicherheit der Azure-Plattform von entscheidender Bedeutung und wird von allen Cloud-Anbietern übernommen. Siehe zum Beispiel „Secure by Design“: AWS zur Verbesserung der MFA-Anforderungen im Jahr 2024.

Eine Option zum Verschieben des Startdatums der Durchsetzung ist für Kunden verfügbar. Zwischen dem 15. August 2024 und dem 15. Oktober 2024 können globale Administrierende das Azure-Portal aufrufen, um das Startdatum der Durchsetzung für ihren Mandanten auf den 15. März 2025 zu verschieben. Globale Administratoren müssen erhöhten Zugriff haben, bevor sie das Startdatum der MFA-Erzwingung auf dieser Seite verschieben. Sie müssen diese Aktion für jeden Mandanten ausführen, der verschoben werden muss.

Frage: Kann ich MFA testen, bevor Azure die Richtlinie durchsetzt, um sicherzustellen, dass nichts unterbrochen wird?

Antwort: Ja, Sie können seine MFA über den manuellen Einrichtungsprozess für MFA testen. Wir empfehlen Ihnen, dies einzurichten und zu testen. Wenn Sie den bedingten Zugriff verwenden, um MFA durchzusetzen, können Sie Vorlagen für bedingten Zugriff verwenden, um Ihre Richtlinie zu testen. Weitere Informationen finden Sie unter Multi-Faktor-Authentifizierung für Administratoren anfordern, die auf Microsoft-Verwaltungsportale zugreifen. Wenn Sie eine kostenlose Edition von Microsoft Entra ID ausführen, können Sie Sicherheitsstandards aktivieren.

Frage: Was passiert, wenn ich MFA bereits aktiviert habe?

Antwort: Kunden, die bereits MFA für ihre Benutzer erzwingen, die auf die zuvor aufgeführten Anwendungen zugreifen, werden keine Änderungen angezeigt. Wenn Sie nur MFA für eine Teilmenge von Benutzern benötigen, müssen alle Benutzer, die MFA noch nicht verwenden, jetzt MFA verwenden, wenn sie sich bei den Anwendungen anmelden.

Frage: Wie kann ich die MFA-Aktivität in Microsoft Entra ID überprüfen?

Antwort: Verwenden Sie die Microsoft Entra-Anmeldeprotokolle, um zu erfahren, wann Benutzende aufgefordert werden, sich mit MFA anzumelden. Weitere Informationen finden Sie unter: Details zu Anmeldeereignissen für Microsoft Entra Multi-Faktor-Authentifizierung.

Frage: Was geschieht, wenn ich ein Notfall-Szenario habe?

Antwort: Wir empfehlen, diese Konten auf Passkey (FIDO2) umzustellen oder eine zertifikatsbasierte Authentifizierung für MFA zu konfigurieren. Beide Methoden erfüllen die MFA-Anforderung.

Frage: Was geschieht, wenn ich keine E-Mail zur Aktivierung der MFA erhalte, bevor sie durchgesetzt wird und dann gesperrt werde. Wie kann ich dies lösen?

Antwort: Benutzer sollten nicht gesperrt werden, aber sie erhalten möglicherweise eine Meldung, die sie auffordert, MFA zu aktivieren, sobald die Erzwingung für ihren Mandanten gestartet wurde. Wenn der Benutzer gesperrt ist, gibt es möglicherweise andere Probleme. Weitere Informationen finden Sie unter Konto wurde gesperrt.

Zugehöriger Inhalt

Lesen Sie die folgenden Themen, um mehr über die Konfiguration und Bereitstellung von MFA zu erfahren:

- Überprüfen, ob Benutzer für obligatorische MFA eingerichtet sind

- Tutorial: Schützen von Anmeldeereignissen mit der Multi-Faktor-Authentifizierung in Microsoft Entra

- Sichere Anmeldeereignisse mit der Microsoft Entra Multi-Faktor-Authentifizierung

- Planen der Bereitstellung der Microsoft Entra-Multi-Faktor-Authentifizierung

- Phishing-resistente Methoden

- Multi-Faktor-Authentifizierung in Microsoft Entra

- Authentifizierungsmethoden