Was sind Workloadidentitäten?

Eine Workloadidentität ist eine Identität, die Sie einer Softwareworkload (z. B. einer Anwendung, einem Dienst, einem Skript oder einem Container) für die Authentifizierung und den Zugriff auf andere Dienste und Ressourcen zuweisen. Die Terminologie ist in der Branche inkonsistent, aber im Allgemeinen ist eine Workloadidentität etwas, das Sie für Ihre Softwareentität benötigen, um sich bei einem System zu authentifizieren. Um GitHub Actions beispielsweise den Zugriff auf Azure-Abonnements zu ermöglichen, benötigt die Aktion eine Workloadidentität, die Zugriff auf diese Abonnements hat. Eine Workloadidentität kann auch eine AWS-Dienstrolle sein, die einer EC2-Instanz mit schreibgeschütztem Zugriff auf einen Amazon S3-Bucket angefügt ist.

In Microsoft Entra sind Anwendungen, Dienstprinzipale und verwaltete Identitäten Workloadidentitäten.

Eine Anwendung ist eine abstrakte Entität oder Vorlage, die durch ihr Anwendungsobjekt definiert wird. Das Anwendungsobjekt ist die alle Mandanten übergreifende globale Darstellung Ihrer Anwendung. Das Anwendungsobjekt beschreibt die Ausgabe von Token, die Ressourcen, auf die die Anwendung zugreifen muss, und die Aktionen, die die Anwendung ausführen kann.

Ein Dienstprinzipal ist die lokale Darstellung (bzw. Anwendungsinstanz) eines globalen Anwendungsobjekts in einem bestimmten Mandanten. Ein Anwendungsobjekt wird als Vorlage verwendet, um ein Dienstprinzipalobjekt in jedem Mandanten zu erstellen, in dem die Anwendung verwendet wird. Das Dienstprinzipalobjekt definiert, was die App tatsächlich im jeweiligen Mandanten ausführen kann, wer auf die App zugreifen kann und auf welche Ressourcen die App zugreifen kann.

Eine verwaltete Identität ist eine besondere Art von Dienstprinzipal, der Entwicklern das Verwalten von Anmeldeinformationen erspart.

Im Folgenden finden Sie einige Möglichkeiten zur Verwendung von Workloadidentitäten in Microsoft Entra ID:

- Eine App, die einer Web-App den Zugriff auf Microsoft Graph basierend auf der Administrator- oder Benutzerzustimmung ermöglicht. Dieser Zugriff kann entweder im Namen des Benutzers oder im Namen der Anwendung erfolgen.

- Eine verwaltete Identität, die von einem Entwickler zum Bereitstellen des Diensts mit Zugriff auf eine Azure-Ressource wie Azure Key Vault oder Azure Storage verwendet wird.

- Ein Dienstprinzipal, der von einem Entwickler verwendet wird, um einer CI/CD-Pipeline das Bereitstellen einer Web-App von GitHub auf Azure App Service zu ermöglichen.

Workloadidentitäten, andere Computeridentitäten und menschliche Identitäten

Auf hoher Ebene gibt es zwei Arten von Identitäten: menschliche und maschinelle/nicht menschliche Identitäten. Workloadidentitäten und Geräteidentitäten bilden zusammen eine Gruppe namens Computeridentitäten (oder nicht menschliche Identitäten). Workloadidentitäten stellen Softwareworkloads dar, während Geräteidentitäten Geräte wie Desktopcomputer, mobile Geräte, IoT-Sensoren und verwaltete IoT-Geräte darstellen. Computeridentitäten unterscheiden sich von menschlichen Identitäten, die Personen wie Mitarbeiter (interne Mitarbeiter und Außendienstmitarbeiter) und externe Benutzer (Kunden, Berater, Anbieter und Partner) darstellen.

Notwendigkeit des Schutzes von Workloadidentitäten

Lösungen sind immer mehr auf nicht-menschliche Entitäten angewiesen, um lebenswichtige Aufgaben zu erfüllen, und die Zahl der nicht-menschlichen Identitäten nimmt dramatisch zu. Jüngste Cyberangriffe zeigen, dass es sich bei den Angreifern zunehmend um nicht-menschliche Identitäten statt menschlicher Identitäten handelt.

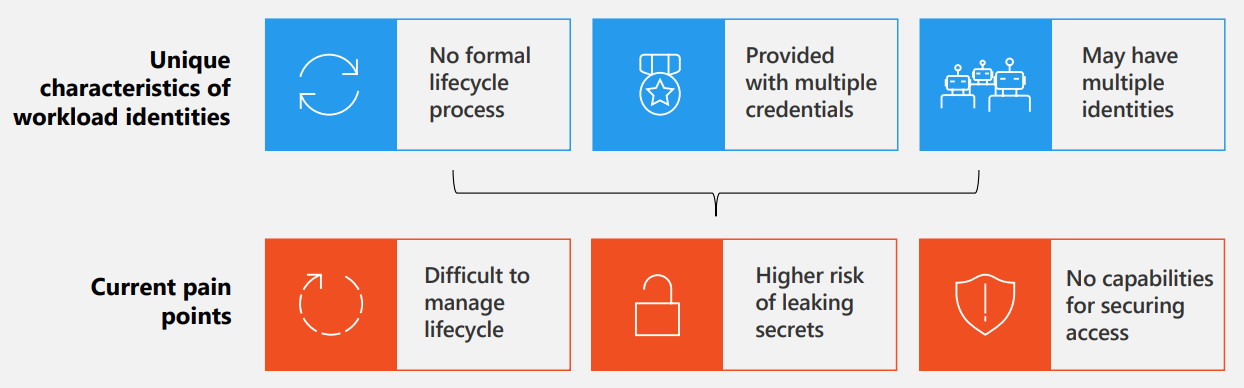

Menschen verfügen in der Regel über eine einzelne Identität, die für den Zugriff auf eine Vielzahl von Ressourcen verwendet wird. Im Gegensatz zu menschlichen Benutzer*innen kann eine Softwareworkload mehrere Anmeldeinformationen verwenden, um auf verschiedene Ressourcen zuzugreifen, und diese Anmeldeinformationen müssen sicher gespeichert werden. Es ist auch schwer nachzuverfolgen, wann eine Workloadidentität erstellt wird oder wann sie widerrufen werden sollte. Unternehmen riskieren, dass ihre Anwendungen oder Dienste aufgrund von Schwierigkeiten beim Schutz von Workloadidentitäten ausgenutzt oder missbraucht werden.

Die meisten Lösungen für die Identitäts- und Zugriffsverwaltung, die heute auf dem Markt sind, konzentrieren sich nur darauf, menschliche Identitäten und nicht Workloadidentitäten zu schützen. Microsoft Entra Workload ID trägt dazu bei, diese Probleme beim Schützen von Workloadidentitäten zu beheben.

Wichtige Szenarien

Sie haben z. B. folgende Möglichkeiten zur Verwendung von Workloadidentitäten.

Schützen des Zugriffs mit adaptiven Richtlinien:

- Anwenden von Richtlinien für bedingten Zugriff auf Dienstprinzipale, die sich im Besitz Ihrer Organisation befinden, mithilfe des Bedingten Zugriffs für Workloadidentitäten.

- Aktivieren Sie die Echtzeiterzwingung von Standort- und Risikorichtlinien für bedingten Zugriff mithilfe der fortlaufenden Zugriffsevaluierung für Workloadidentitäten.

- Verwalten benutzerdefinierter Sicherheitsattribute für eine Anwendung

Intelligente Erkennung kompromittierter Identitäten:

- Erkennen Sie Risiken (z. B. kompromittierte Anmeldeinformationen), begrenzen Sie Bedrohungen, und verringern Sie die Risiken für Workloadidentitäten mithilfe von Microsoft Entra ID Protection.

Vereinfachte Lebenszyklusverwaltung:

- Greifen Sie mit verwalteten Identitäten auf geschützte Microsoft Entra-Ressourcen zu, ohne für Workloads, die in Azure ausgeführt werden, Geheimnisse verwalten zu müssen.

- Greifen Sie mithilfe des Workloadidentitätsverbunds für unterstützte Szenarien auf geschützte Microsoft Entra-Ressourcen zu, ohne Geheimnisse verwalten zu müssen. Dazu gehören GitHub Actions, in Kubernetes ausgeführte Workloads und Workloads, die auf Computeplattformen außerhalb von Azure ausgeführt werden.

- Überprüfen Sie Dienstprinzipale und Anwendungen, die privilegierten Verzeichnisrollen in Microsoft Entra ID zugewiesen sind, mithilfe von Zugriffsüberprüfungen für Dienstprinzipale.

Nächste Schritte

- Hier finden Sie Antworten auf häufig gestellte Fragen zu Workloadidentitäten.