Konfigurieren von Authentifizierungseinstellungen

Omnichannel for Customer Service bietet eine Reihe von Funktionalitäten, die die Möglichkeiten von Dynamics 365 Customer Service Enterprise erweitern und es Unternehmen ermöglichen, über digitale Nachrichtenkanäle sofort mit ihren Kunden in Kontakt zu treten und sich mit ihnen zu engagieren. Für den Zugriff auf Omnichannel for Customer Service ist eine zusätzliche Lizenz erforderlich. Weitere Informationen finden Sie auf den Seiten Dynamics 365 Customer Service Preisübersicht und Dynamics 365 Customer Service Preisplan.

Gilt für: Dynamics 365 Contact Center - eingebettet, Dynamics 365 Contact Center - eigenständig und Dynamics 365 Customer Service

Sie können Authentifzierungseinstellungen erstellen, um einen angemeldete Kunden aus einer Domäne zu überprüfen und Informationen zu den Kontextvariablen zu extrahieren, die festgelegt sind. Sie können Ihre anonymen Kunden von authentifizierten Kunden besser unterscheiden, und Sie können Regeln für die Kontextvariablen erstellen.

Beispielsweise können Sie Warteschlangen für separate anonyme Kunden und authentifizierte Kunden haben. Da Sie mehr Informationen zu Ihren authentifizierten Kunden haben, können Sie diese anhand bestimmter Variablen, wie Einkaufswagenwert oder einen privilegierten Status auch priorisieren.

Nachdem Sie einen Authentifizierungseinstellungs-Datensatz erstellt haben, müssen Sie sie ihn einer Kanlinstanz innerhalb auf der Registerkarte Grundlegende Informationen des entsprechenden Chatwidgets hinzufügen, um sie verwenden zu können. Die Authentifizierung wird für diese Kanäle unterstützt:

- Chat

- Apple Messages for Business

Um anzuzeigen, ob ein Kunde authentifiziert ist, erhält der Kundenservicemitarbeiter (Servicemitarbeiter oder Vertreter) eine Benachrichtigung im Abschnitt Gesprächszusammenfassung. Das Feld Authentifiziert wird auf Ja oder Nein gesetzt, je nach Authentifizierungsstatus des Kunden. Weitere Informationen finden Sie unter Unterhaltungszusammenfassung.

Anforderungen

- Stellen Sie sicher, dass Ihre Organisation über fundierte Kenntnisse über OAuth 2.0 und JSON Web Tokens (JWTs) verfügt.

- Stellen Sie sicher, dass Sie Berechtigungen für die sicheren Spalten haben. Weitere Informationen finden Sie unter Berechtigungen für den Zugriff auf sichere Spalten konfigurieren.

Einen Chatauthentifizierungseinstellungsdatensatz erstellen

Sie können in der Admin-App einen Chatauthentifizierungseinstellungsdatensatz erstellen.

Wählen Sie im Customer Service-Admin Center unter KundensupportKundeneinstellungen aus. Die Benutzerdefinierte Einstellungen Seite wird angezeigt.

Im Abschnitt Authentifizierungseinstellungen wählen Sie Verwalten aus. Die Seite Authentifizierungseinstellungen wird angezeigt.

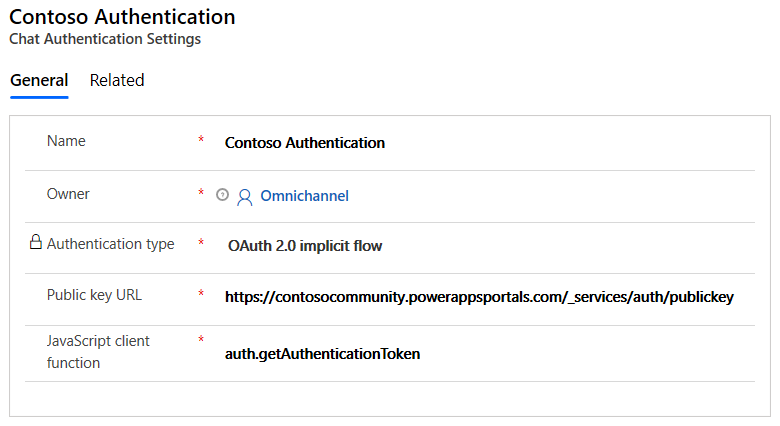

Wählen Sie Neue Authentifizierungseinstellung aus und geben Sie dann die folgenden Informationen auf der Seite Authentifizierungseinstellung hinzufügen ein:

Name: Geben Sie einen Namen für die Authentifizierungseinstellungen an.

Besitzender: Übernehmen Sie den Standardwert oder ändern Sie ihn auf einen erforderlichen Wert.

Authentifizierungstyp: Standardmäßig kann OAuth 2.0 nicht bearbeitet werden.

Öffentlicher Schlüssel URL: Geben Sie die öffentlicher Schlüssel URL der Domäne an. Diese URL wird verwendet, um Informationen anzuzeigen, die über das JavaScript Objekt-Notation (JSON) Web-Token (JWT) der Domäne kommt, bei der sich der Kunde angemeldet hat.

JavaScript-Clientfunktion: Geben Sie die JavaScript-Clientfunktion an, die zur Authentifizierung verwendet wird. Dieses Funktion extrahiert einen Token vom Token-Endpunkt.

Weitere Informationen dazu, wie Sie die URL für den öffentlichen Schlüssel und die JavaScript-Client-Funktion finden können, erhalten Sie in den Abschnitten Power Apps-Portale einrichten und Benutzerdefinierte Portale einrichten weiter unten in diesem Artikel.

Wählen Sie Speichern.

Einen Authentifizierungseinstellungsdatensatz für Chat mit OAuth 2.0 erstellen

Führen Sie die Schritte 1 bis 3 unter Einen Authentifizierungseinstellungsdatensatz für Chat erstellen aus und geben Sie die folgenden Details auf der Seite Authentifizierungseinstellung hinzufügen ein:

- Name: Ein Name für die Authentifizierungseinstellungen.

- Kanaltyp: Live-Chat.

- Authentifizierungstyp: OAuth 2.0

Wählen Sie Weiter und geben Sie auf der Seite Details die folgenden Informationen ein:

- Benutzerdefinierte Token-Aktion: Die benutzerdefinierte Codereferenz zur Prüfung der von Ihrem Identitätsanbieter bereitgestellten Token und zur Rückgabe der Benutzer-ID des authentifizierten Benutzenden.

- Token-URL: Die URL, die zum Austausch Ihres Autorisierungscodes gegen das an Ihre benutzerdefinierte Aktion übergebene Token verwendet wird, um die Benutzer-ID zu erhalten.

- Umleitungs-URL: Die URL, die der ursprünglichen Autorisierungscodeanforderung übergeben wird und ein erforderlicher Parameter bei Aufrufen des Tokenaustauschendpunkts ist.

- Client-ID: Die ID des Clients, der an den Tokenaustauschendpunkt übergeben wurde.

- Geheimer Clientschlüssel: Das Geheimnis, das den an den Tokenaustauschendpunkt übergebenen Client authentifiziert.

- Bereich: Die Bereiche, für die der Benutzende durch das im Flow erworbene Token autorisiert ist.

Speichern Sie die Änderungen.

Fügen Sie das Chatwidget hinzu

Bearbeiten Sie in Customer Service-Admin Center das Chat-Widget in den Arbeitsstream-Einstellungen und wechseln Sie dann zur Registerkarte Verhalten.

Suchen Sie im Feld Authentifizierungseinstellungen den Datensatz für die Chat-Authentifizierung und wählen Sie ihn aus.

Wenn ein angemeldeter Kunde auf einem Portal das Chatwidget öffnet, wir die JavaScript-Clientfunktion das JWT vom Client zum Server weitergegeben. Das JWT wird entschlüsselt und überprüft, indem der verwendet öffentlichen Schlüssel, und die Informationen zum Chat-Mitarbeiter in Omnichannel for Customer Service weitergegeben wird. Als Administrator können Sie weitere Informationen zu den angemeldete Kunden im JWT weitergeben, indem Sie benutzerdefinierte Kontextvariablen definieren. Die Kontextvariablen müssen genau so festgelegt werden wie im Arbeitsstream, der dem Chat-Widget zugeordnet ist. Weitere Informationen finden Sie unter Kontextvariablen verwalten.

Setup für Power Apps-Portale

Wenn Sie die Authentifizierung für ein Chat-Widget auf einer Website hinzufügen, die mithilfe von Power Apps-Portalen entwickelt wurde, dann sind die URL für den öffentlichen Schlüssel und die JavaScript-Client-Funktion vorkonfiguriert verfügbar. Sie müssen ein benutzerdefiniertes Zertifikat hochladen, um über eine gültige URL mit öffentlichem Schlüssel für Power Apps-Portale zu verfügen.

-

Öffentliche Schlüssel URL:

<portal_base_URL>/_services/auth/publickey -

JavaScript-Client-Funktion:

auth.getAuthenticationToken

Bei einem vorkonfigurierten Power Apps-Portal gibt die JavaScript-Clientfunktion ein Token zurück, das standardmäßig über den richtigen Anspruch verfügt, um einen Kontaktdatensatz mit der Unterhaltung zu verknüpfen. Dieses Token enthält den Unteranspruch mit der Kontakt-ID des angemeldeten Benutzenden. Dieser Unteranspruch stellt eine eindeutige Kennung für Omnichannel bereit, um den Kontaktdatensatz aus Ihrer Dataverse-Umgebung automatisch zu identifizieren und zu verknüpfen. Weitere Informationen finden Sie in der Tabelle des folgenden Abschnitts.

Benutzerdefinierte Portale einrichten

Wenn Sie einer benutzerdefinierten Website, die nicht mithilfe von Power Apps-Portalen entwickelt wurde, eine authentifizierte Chaterfahrung hinzufügen, muss Ihr Webentwicklungsteam die folgenden Schritte durchführen, bevor Ihre Administrationsfachkraft den Chat authentifizieren kann:

Generieren Sie ein öffentliches/privates Schlüsselpaar auf ihren Authentifizierungsservern. Die Schlüssel müssen mit RSA256 Algorithmus generiert werden.

Der folgende Beispielcode ist für die Generierung von privaten oder öffentlichen Schlüsselpaaren gedacht.

openssl genpkey -algorithm RSA -out private_key.pem -pkeyopt rsa_keygen_bits:2048 openssl rsa -pubout -in private_key.pem -out public_key.pemErstellen Sie einen Endpunkt, der Ihre öffentlichen Schlüssel zurückgibt. Die Omnichannel-Servern verwenden die öffentlichen Schlüssel, um das JWT-Token zu validieren, das im Rahmen der Autorisierung der Chat-Anforderung übergeben wurde. Sie geben die URL dieses Endpunkt beim Erstellen eines Authentifizierungseinstellungsdatensatzes in die Administrations-App ein.

Ihr Endpunkt des öffentlichen Schlüssels sieht ungefähr wie in diesem Beispiel aus:

-----BEGIN PUBLIC KEY----- NIIBIjANBgkqhkiG9w0BAQEFABCOPQ8AMIIBCgKCAQEAn+BjbrY5yhSpLjcV3seP mNvAvtQ/zLwkjCbpc8c0xVUOzEdH8tq4fPi/X5P/Uf2CJomWjdOf1wffmOZjFasx ELG+poTqy5uX2dNhH6lOMUsV31QGG36skLivpLBCSK6lWlzsV6WGkb/m8r86aGzp jtNhw8yvoTYB4updDrJ8pC+tx4EWK0WEmKn1GsW6TjUtxJjcTLI1puSbmcGHbkSi RSbWkKPqaEVFALprw+W5ZCung5QX3KOkY/rJd+2JwULm7okyQCQaF7qwa5i9Uf65 7M6ZL4vsDevq7E/v3tf6qxpSSHzt4XspXVQty9QHhqDqBEY3PfI4L2JjgIGuPhfS YQIDAQAB -----END PUBLIC KEY-----

Wenn Sie mehrere öffentliche Schlüssel verwenden müssen, kann Ihr Endpunkt des öffentlichen Schlüssels einen Satz von <kid, publickey>-Paaren zurückgeben, wobei sich kid auf die Schlüssel-ID bezieht. Die Schlüssel-ID-Paare müssen eindeutig sein. Die Schlüssel-ID muss im JWT-Token in Schritt 4 übergeben werden. Wenn Sie mehrere Schlüssel verwenden, sollte Ihr Endpunkt des öffentlichen Schlüssels etwas zurückgeben, das wie das folgende Beispiel aussieht. Der öffentliche Schlüssel ist base64-codiert.

[

{

"kid": "qWO4EaKT1xRO7JC/oqALz6DCVr41B/qL0Hqp4in7hu4=",

"publicKey": LS0tLS1CRUdJTiBQVUJMSUMgS0VZLS0tLS0NCk1JSUJJakFOQmdrcWhraUc5dzBCQVFFRkFBT0NBUThBTUlJQkNnS0NBUUVBbjFLdXhtSEh3V3hjelZSWGRBVmMNCnBEaFZwa0FnYklhTGZBUWc1bFpvemZqc29vcWRGWkl0VlFMdmRERWFVeDNqTytrTkxZM0JFRnBYVDZTN3ZNZCsNCnZoM2hpMDNsQ1dINnNCTWtaSWtuUUliMnFpekFsT0diU2EvK3JrUElnYnpXQjRpT1QyWVhyOVB4bXR5d2o4WUINCnYram55VU5DSzMyZy9FYWsvM0k3YW1vZ2pJY0JISjNFTjVuQWJBMExVVnJwMW5DODJmeEVPOHNJTzNYdjlWNVUNCnc5QnVTVVFRSmtMejNQYVI5WTdRZUEyNW5LUGtqTXZ2Y0UxVU5oeVpIYlNLbmorSitkZmFjb1hsSGtyMEdGTXYNCldkSDZqR0pWcGNQMHBkNjFOa3JKa2c0aStheThwS2ZqdjNUOHN3NWdaVHFweFFaaitVRWxqaVM0SHRPTlhkNlENCnZRSURBUUFCDQotLS0tLUVORCBQVUJMSUMgS0VZLS0tLS0NCg==",

"expiry": 1608495423

},

{

"kid": "qWO4EaKT1xRO7JC/oqALz6DCVr41B/qL0Hqp__valid=",

"publicKey": "LS0tLS1CRUdJTiBQVUJMSUMgS0VZLS0tLS0NCk1JSUJJakFOQmdrcWhraUc5dzBCQVFFRkFBT0NBUThBTUlJQkNnS0NBUUVBbjFLdXhtSEh3V3hjelZSWGRBVmMNCnBEaFZwa0FnYklhTGZBUWc1bFpvemZqc29vcWRGWkl0VlFMdmRERWFVeDNqTytrTkxZM0JFRnBYVDZTN3ZNZCsNCnZoM2hpMDNsQ1dINnNCTWtaSWtuUUliMnFpekFsT0diU2EvK3JrUElnYnpXQjRpT1QyWVhyOVB4bXR5d2o4WUINCnYram55VU5DSzMyZy9FYWsvM0k3YW1vZ2pJY0JISjNFTjVuQWJBMExVVnJwMW5DODJmeEVPOHNJTzNYdjlWNVUNCnc5QnVTVVFRSmtMejNQYVI5WTdRZUEyNW5LUGtqTXZ2Y0UxVU5oeVpIYlNLbmorSitkZmFjb1hsSGtyMEdGTXYNCldkSDZqR0pWcGNQMHBkNjFOa3JKa2c0aStheThwS2ZqdjNUOHN3NWdaVHFweFFaaitVRWxqaVM0SHRPTlhkNlENCnZRSURBUUFCDQotLS0tLUVORCBQVUJMSUMgS0VZLS0tLS0NCg==",

"expiry": 1608495423

}

]

Sie benötigen einen Dienst, der das JWT generiert, um es im Rahmen des Startens eines Chats für einen authentifizierten Benutzenden an die Server von Omnichannel zu senden.

a. Der JWT-Header sieht so ähnlich wie im folgenden Beispiel aus.

{ "alg": "RS256", "typ": "JWT", }Wenn Sie mehrere öffentliche Schlüssel verwenden, müssen Sie die Schlüssel-ID übergeben. Ihr JWT-Header sieht so ähnlich wie im folgenden Beispiel aus:

{ "alg": "RS256", "typ": "JWT", "kid": "qWO4EaKT1xRO7JC/oqALz6DCVr41B/qL0Hqp4in7hu4=" }b. Der JWT-Payload sollte Folgendes enthalten:

Mindestens die folgenden Angaben:

Anspruch Definition Iss Der Aussteller des Tokens. Iat Das Datum, an dem das Token ausgestellt wurde, im numerischen Datumsformat. Exp Das Ablaufdatum, an dem das Token ausgestellt wurde, im numerischen Datumsformat. Zwischentitel Der Betreff des Anspruchs.

Hinweis: Wir empfehlen, die GUID des Kontakt- oder Kontodatensatzes im Customer Service für den angemeldeten Benutzenden zu übergeben. Diese GUID wird verwendet, um den Datensatz des Kontakts zu identifizieren und mit der Unterhaltung zu verknüpfen. Bei der Datensatzsuche werden Datensätze mit dem Statuscode Aktiv für Kontakte oder Firmen identifiziert. Die Datensatzidentifikation funktioniert nicht, wenn Sie benutzerdefinierte Statuscodes verwenden.lwicontexts De Kontextvariablen, die als Teil der Unterhaltung übergeben werden sollen, entweder für Routing-Zwecke oder zur Anzeige für den Agenten.

Weitere Informationen finden Sie unter

Benutzerdefinierte Kontext verwalten

setAuthTokenProvider Methode

Sie können Datensätze auch automatisch mit Hilfe von Kontextvariablen identifizierenAlle anderen Daten, die Sie übergeben möchten.

Ihre Nutzdaten sollten so ähnlich wie im folgenden Beispiel aussehen:

{ "sub" : "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb", "lwicontexts" :"{\"msdyn_cartvalue\":\"10000\", \"msdyn_isvip\":\"false\", \"portalcontactid\":\"aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb\"}", "iat" : 1542622071, "iss" : "contosohelp.com", "exp" : 1542625672, "nbf" : 1542622072 }c. Die JWT-Signatur sollte mit Ihrem privaten Schlüssel signiert sein.

Anmerkung

- Wenn das Token abgelaufen oder ungültig ist, löst das Chat-Widget ein Fehlerereignis aus.

- Die setContextProvider-Methode wird für authentifizierte Chats nicht unterstützt. Sie sollten Ihre lwicontexts als Teil der JWT-Nutzlast übergeben.

Erstellen Sie auf Ihrer Website eine JavaScript-Funktion, die eine Rückruffunktion akzeptiert und ein JWT an die Rückruffunktion zurückgibt. Um eine Zeitüberschreitung zu vermeiden, sollte diese JavaScript-Funktion innerhalb von 10 Sekunden eine JWT zurückgeben. Das JWT muss die folgenden Kriterien erfüllen:

Es muss den Header, die Nutzdaten und die Signatur aus Schritt 3 enthalten.

Es muss mit dem privaten Schlüssel des Schlüsselpaars aus Schritt 1 signiert sein.

Wir empfehlen, Ihre JWT auf Ihrem Webserver zu generieren.

Der Name dieser JavaScript-Methode wird verwendet, um den Authentifizierungseinstellungsdatensatz in der Customer Service-Administrations-App zu erstellen.

// This is a sample JavaScript client function auth.getAuthenticationToken = function(callback){ var xhttp = new XMLHttpRequest(); xhttp.onreadystatechange = function() { if (this.readyState == 4 && this.status == 200) { callback(xhttp.responseText); } }; xhttp.onerror = function(error) { callback(null); }; //Replace this with a call to your token generating service xhttp.open("GET", "https://contosohelp.com/token", true); xhttp.send(); }

Ihre Entwicklungsfachkraft muss die folgenden Informationen an Ihre Fachkraft für die Omnichannel-Administration weitergeben:

a. Die URL des Dienstes des öffentlichen Schlüssels aus Schritt 2.

Beispiel: https://www.contoso.com/auth/publickey

b. Der Name der JavaScript-Client-Funktion aus Schritt 4. Das Live-Chat-Widget ruft dieser Namen intern während des Startens des Chats auf.

Beispiel: auth.getAuthenticationToken

Notiz

Wenn Ihre Benutzererfahrung die Chat-Schaltfläche offenlegt, bevor Benutzer authentifiziert werden, stellen Sie sicher, dass Sie sie nach Bedarf auf Ihre Authentifizierungsseite umleiten. Sie können die Umleitung in der Methode in Schritt 4 oder als früheren Schritt in Ihrem Benutzerflow einrichten.

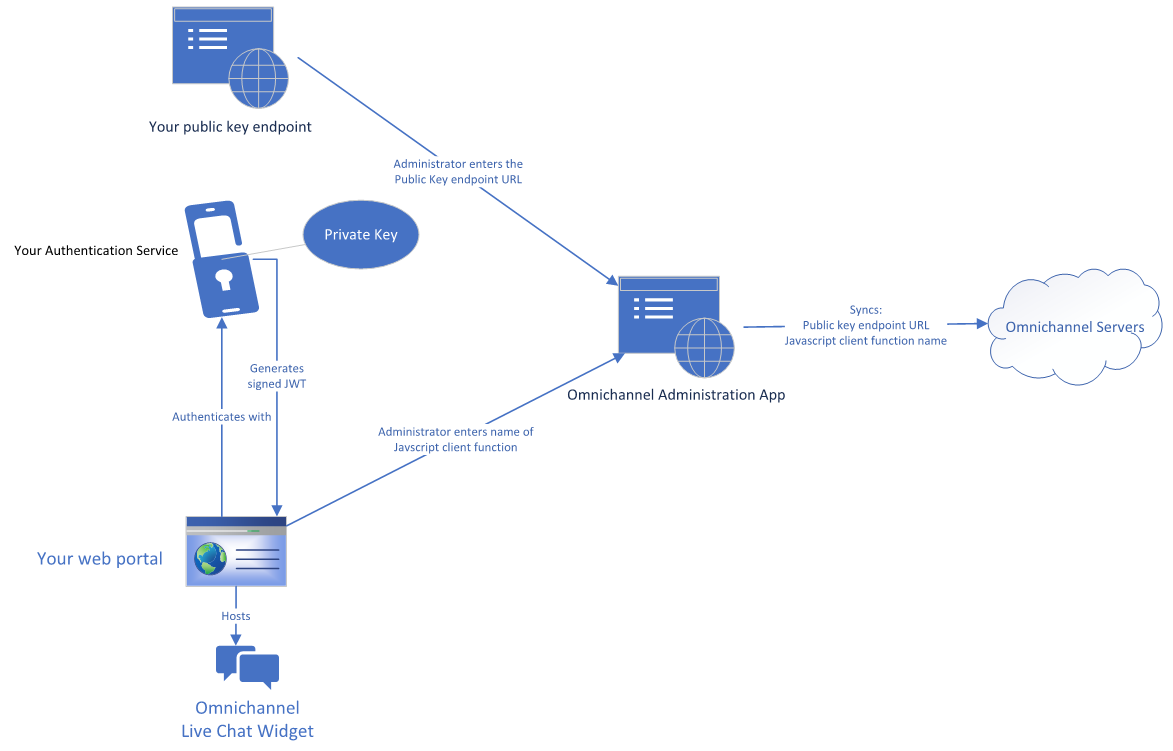

Die folgende Abbildung zeigt die Einrichtung.

Anschließend können Sie einen authentifizierten Chat einrichten, indem Sie die folgenden Schritte ausführen:

Einen authentifizierten Chat einrichten

Wechseln Sie zur Administrations-App und erstellen Sie einen Datensatz mit den Authentifizierungseinstellungen mit den Informationen aus Schritt 5 des vorherigen Abschnitts. Weitere Informationen finden Sie unter Einen Authentifizierungseinstellungsdatensatz für Chat erstellen.

Verknüpfen Sie die Authentifizierungseinstellungen mit dem Chat-Widget, das eine authentifizierte Erfahrung bietet. Weitere Informationen finden Sie unter Authentifizierung zum Chat-Widget hinzufügen.

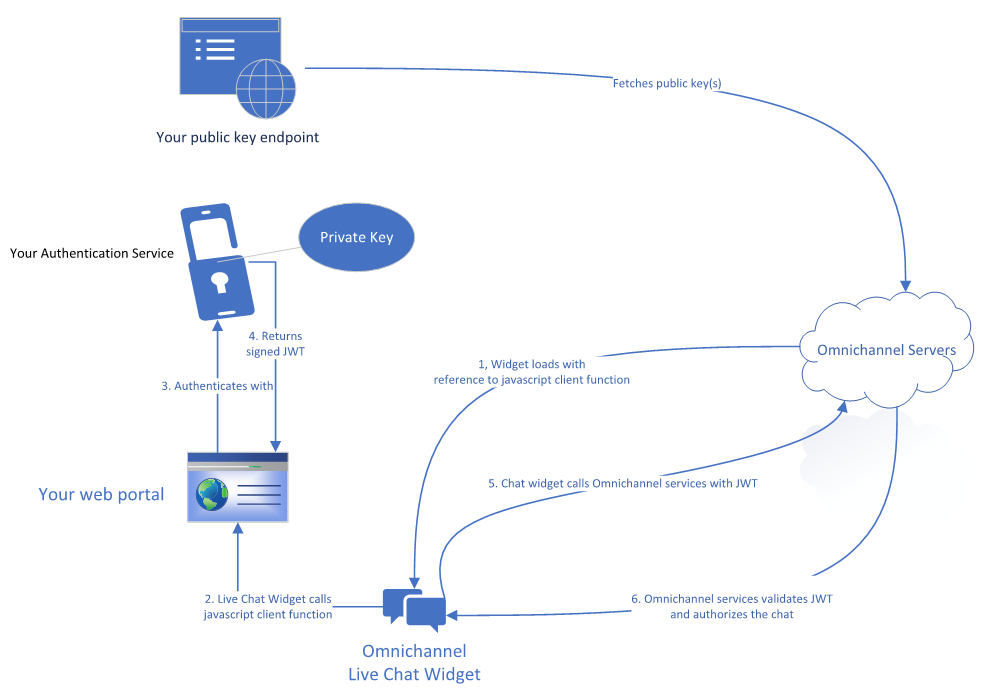

Das folgende Bild zeigt die Anrufsequenz, wenn ein Benutzer in einem authentifizierten Setup auf Ihren Chat zugreift.

Chatauthentifizierungseinstellungen für Apple Messages for Business erstellen

Anforderungen

Administratoren, die die Authentifizierungseinstellungen konfigurieren, benötigen mehr Sicherheitsberechtigungen. Weitere Informationen finden Sie unter Sicherheitsberechtigungen für ein Feld einrichten.

Stellen Sie sicher, dass Ihre Organisation über fundierte Kenntnisse über den OAuth 2.0 OpenID Connect-Flow verfügt. Dies Schritte werden im nächsten Abschnitt beschrieben.

Bestätigen Sie, dass Ihre Organisation über mindestens eine Apple Messages for Business Authentifizierungstyp Rich-Nachricht verfügt. Diese Rich-Message-Konfiguration ist für die Einrichtung erforderlich.

Einen Authentifizierungseinstellungsdatensatz für Apple Messages for Business mit dem OAuth 2.0 OpenID Connect-Flow erstellen

Wählen Sie in der Siteübersicht der Customer Service-Admin Center App Kundeneinstellungen und wählen dann Authentifizierungseinstellungen verwalten. Eine Liste der vorhandenen Authentifizierungseinstellungen wird angezeigt.

Wählen Sie Neue Authentifizierungseinstellung und geben Sie auf der Seite Authentifizierungseinstellung hinzufügen die folgenden Details ein:

Geben Sie auf der Seite Kanaltyp einen Namen ein und wählen Sie dann als Kanaltyp Apple Messages for Business aus.

Ändern Sie den Authentifizierungstyp OAuth 2.0 OpenID Connect-Flow.

Geben Sie auf der Seite Authentifizierungseinstellung hinzufügen die folgenden Informationen an:

-

Client-ID: Von einem Autorisierungsserver ausgestellter OAuth 2.0-Client-Bezeichner.

-

Client-Geheimnis: Geheimer Clientschlüssel, der zum Authentifizieren von Anforderungen verwendet wird, die an einen Autorisierungsserver gesendet werden.

-

Bereich: Jeder hinzugefügte Bereich legt fest, welche Teile der Benutzerdaten Sie vom Kunden angefordert haben. Der Umfangsinhalt muss genau mit dem übereinstimmen, der über Ihren Dienstanbieter verfügbar ist.

- Zugriffstoken-URL: Der Endpunkt des Dienstanbieters, an dem ein Zugriffstoken angefordert werden kann.

-

Entschlüsselte Token-URL: Der Endpunkt, an dem die OAuth 2.0-API Kundeninformationen abrufen kann, die im Bereich angefordert wurden.

- Zusätzliche Parameter: Ermöglicht Authentifizierungsdiensten, zusätzliche Parameter aus der Anforderung zu übernehmen.

-

Client-ID: Von einem Autorisierungsserver ausgestellter OAuth 2.0-Client-Bezeichner.

Auf der Seite Weitere Details können Sie optional eine Ablaufzeit in Sekunden für das Zugriffstoken definieren. Die Standardablaufzeit beträgt eine Stunde.

Nach der angegebenen Zeit ändert sich das Feld Authentifiziert im Abschnitt Kundenzusammenfassung einer zuvor authentifizierten Unterhaltung auf Nein.Wählen Sie auf der Seite Rich-Nachrichten die Option Hinzufügen und dann eine oder mehrere Rich-Nachrichten hinzu, die dieser Authentifizierungseinstellung zugeordnet werden sollen.

Überprüfen Sie die Seite Zusammenfassung und dann Weiter. Die Authentifizierungseinstellungen werden konfiguriert.

Kopieren Sie auf der Seite Umleitungsinformationen die URL. Sie fügen diese URL der Website des Authentifizierungsdienstanbieters unter Zulässige Rückruf-URLs hinzu.

Klicken Sie auf Fertig stellen.

Fügen Sie das Chatwidget hinzu einem Apple Messages for Business Kanal hinzu

Öffnen Sie den Arbeitsstream, der die Kanalinstanz enthält, für die Sie die Authentifizierung hinzufügen möchten.

Gehen Sie auf der Seite Verhalten der Kanaleinstellungen zu Authentifizierungseinstellungen, aktivieren Sie die Funktion und wählen Sie dann aus dem Dropdownmenü die richtige Einstellung aus. Weitere Informationen finden Sie unter Einen Apple Messages for Business-Kanal konfigurieren.

Um die Authentifizierungseinstellungen für jede Kanalinstanz zu überprüfen oder zu aktualisieren, wählen Sie Bearbeiten aus.

Verwandte Informationen

Chatwidget hinzufügen

Konfigurieren einer Vor-Unterhaltungs-Umfrage

Schnellantworten erstellen

Erstellen und verwalten Sie Betriebszeiten

Chatwidget in Power Apps Portalen einbetten

Kunden automatisch identifizieren