Verwalten von Microsoft Defender Antivirus mithilfe von Microsoft Defender for Endpoint Sicherheitseinstellungen

Gilt für:

- Microsoft Defender XDR

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender für Endpunkt Plan 1

Plattformen

- Windows

- Windows Server

- macOS

- Linux

Verwenden Sie die Microsoft Defender for Endpoint Verwaltung von Sicherheitseinstellungen, um Microsoft Defender Antivirus-Sicherheitsrichtlinien auf Geräten zu verwalten.

Voraussetzungen:

Überprüfen Sie hier die Voraussetzungen.

Hinweis

Die Seite Endpunktsicherheitsrichtlinien im Microsoft Defender-Portal ist nur für Benutzer verfügbar, denen die Rolle "Sicherheitsadministrator" zugewiesen ist. Jede andere Benutzerrolle, z. B. Sicherheitsleseberechtigter, kann nicht auf das Portal zugreifen. Wenn ein Benutzer über die erforderlichen Berechtigungen zum Anzeigen von Richtlinien im Microsoft Defender-Portal verfügt, werden die Daten basierend auf Intune Berechtigungen angezeigt. Wenn sich der Benutzer im Bereich für Intune rollenbasierte Zugriffssteuerung befindet, gilt dies für die Liste der Richtlinien, die im Microsoft Defender-Portal angezeigt werden. Es wird empfohlen, Sicherheitsadministratoren die integrierte Intune Rolle "Endpoint Security Manager" zu gewähren, um die Berechtigungsebene zwischen Intune und dem Microsoft Defender-Portal effektiv anzupassen.

Als Sicherheitsadministrator können Sie im Microsoft Defender-Portal verschiedene Einstellungen für Microsoft Defender Antivirus-Sicherheitsrichtlinien konfigurieren.

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

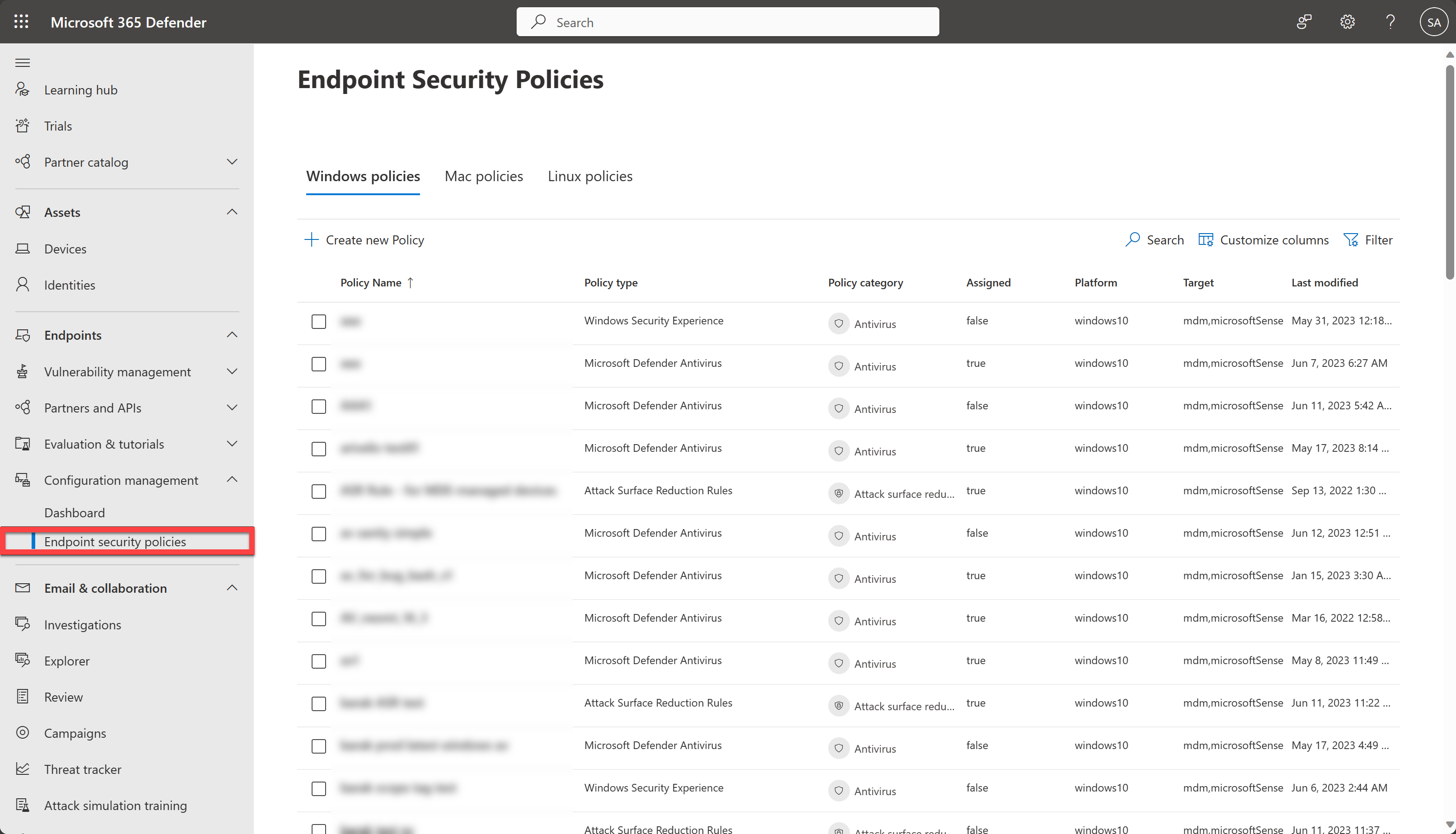

Endpunktsicherheitsrichtlinien finden Sie unterEndpunkte Konfigurationsverwaltung>Endpunktsicherheitsrichtlinien>.

Die folgende Liste enthält eine kurze Beschreibung der einzelnen Endpunktsicherheitsrichtlinientypen:

Antivirus : Antivirenrichtlinien helfen Sicherheitsadministratoren, sich auf die Verwaltung der diskreten Gruppe von Antivireneinstellungen für verwaltete Geräte zu konzentrieren.

Datenträgerverschlüsselung : Endpunktsicherheits-Datenträgerverschlüsselungsprofile konzentrieren sich nur auf die Einstellungen, die für eine integrierte Verschlüsselungsmethode für Geräte wie FileVault oder BitLocker relevant sind. Dieser Fokus erleichtert Sicherheitsadministratoren die Verwaltung der Einstellungen für die Datenträgerverschlüsselung, ohne in einer Vielzahl nicht verwandter Einstellungen navigieren zu müssen.

Firewall: Verwenden Sie die Endpunktsicherheitsfirewallrichtlinie in Intune, um eine integrierte Gerätefirewall für Geräte zu konfigurieren, auf denen macOS und Windows 10/11 ausgeführt werden.

Endpunkterkennung und -antwort: Wenn Sie Microsoft Defender for Endpoint in Intune integrieren, verwenden Sie die Endpunktsicherheitsrichtlinien für Endpunkterkennung und -reaktion (EDR), um die EDR-Einstellungen zu verwalten und Geräte in Microsoft Defender for Endpoint zu integrieren.

Verringerung der Angriffsfläche: Wenn Microsoft Defender Antivirus auf Ihren Windows 10/11-Geräten verwendet wird, verwenden Sie Intune Endpunktsicherheitsrichtlinien für die Verringerung der Angriffsfläche, um diese Einstellungen für Ihre Geräte zu verwalten.

Erstellen einer Endpunktsicherheitsrichtlinie

Melden Sie sich beim Microsoft Defender-Portal mit mindestens der Rolle Sicherheitsadministrator an.

Wählen SieEndpunkte Konfigurationsverwaltung>Endpunktsicherheitsrichtlinien> und dann Neue Richtlinie erstellen aus.

Wählen Sie in der Dropdownliste eine Plattform aus.

Wählen Sie eine Vorlage und dann Richtlinie erstellen aus.

Geben Sie auf der Seite Grundeinstellungen einen Namen und eine Beschreibung für das Profil ein, und klicken Sie dann auf Weiter.

Erweitern Sie auf der Seite Einstellungen jede Gruppe von Einstellungen, und konfigurieren Sie die Einstellungen, die Sie mit diesem Profil verwalten möchten.

Wenn Sie mit dem Konfigurieren der Einstellungen fertig sind, klicken Sie auf Weiter.

Wählen Sie auf der Seite Zuweisungen die Gruppen aus, die dieses Profil erhalten.

Wählen Sie Weiter aus.

Wenn Sie fertig sind, wählen Sie auf der Seite Überprüfen + erstellendie Option Speichern aus. Das neue Profil wird in der Liste angezeigt, wenn Sie den Richtlinientyp für das Profil auswählen, das Sie erstellt haben.

Hinweis

Um die Bereichstags zu bearbeiten, müssen Sie zum Microsoft Intune Admin Center wechseln.

So bearbeiten Sie eine Endpunktsicherheitsrichtlinie

Wählen Sie die neue Richtlinie und dann Bearbeiten aus.

Wählen Sie Einstellungen aus, um eine Liste der Konfigurationseinstellungen in der Richtlinie zu erweitern. Sie können die Einstellungen in dieser Ansicht nicht ändern, aber Sie können überprüfen, wie sie konfiguriert werden.

Um die Richtlinie zu ändern, wählen Sie Bearbeiten für jede Kategorie, in der Sie eine Änderung vornehmen möchten:

- Grundlagen

- Einstellungen

- Aufgaben

Nachdem Sie Änderungen vorgenommen haben, wählen Sie Speichern aus, um Ihre Änderungen zu speichern. Änderungen an einer Kategorie müssen gespeichert werden, bevor Sie Änderungen an weiteren Kategorien durchführen können.

Überprüfen von Endpunktsicherheitsrichtlinien

Um zu überprüfen, ob Sie eine Richtlinie erfolgreich erstellt haben, wählen Sie einen Richtliniennamen aus der Liste der Endpunktsicherheitsrichtlinien aus.

Hinweis

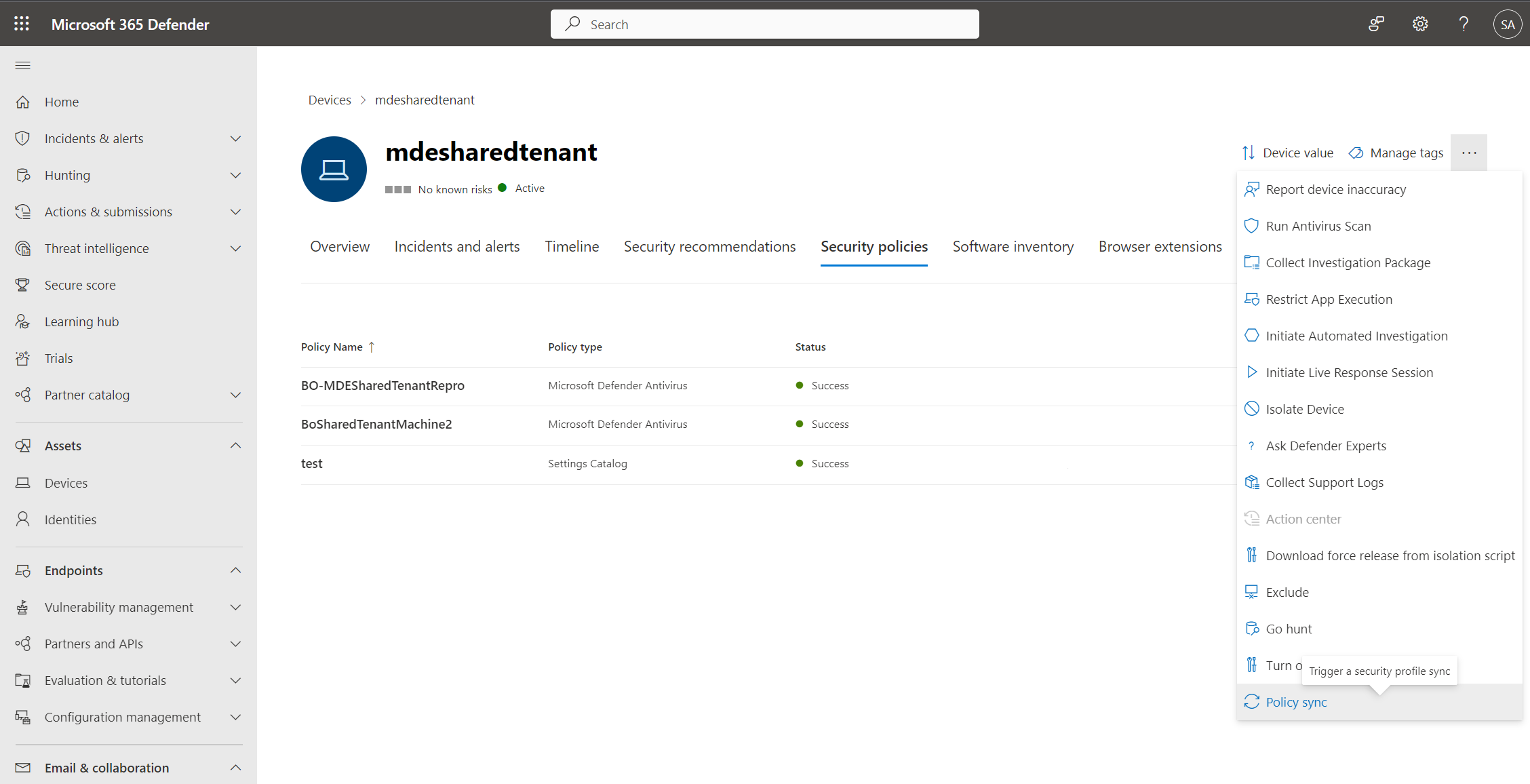

Es kann bis zu 90 Minuten dauern, bis eine Richtlinie ein Gerät erreicht. Um den Prozess zu beschleunigen, können Sie für geräte, die von Defender für Endpunkt verwaltet werden, im Menü "Aktionen" die Option Richtliniensynchronisierung auswählen, sodass sie in etwa 10 Minuten angewendet wird.

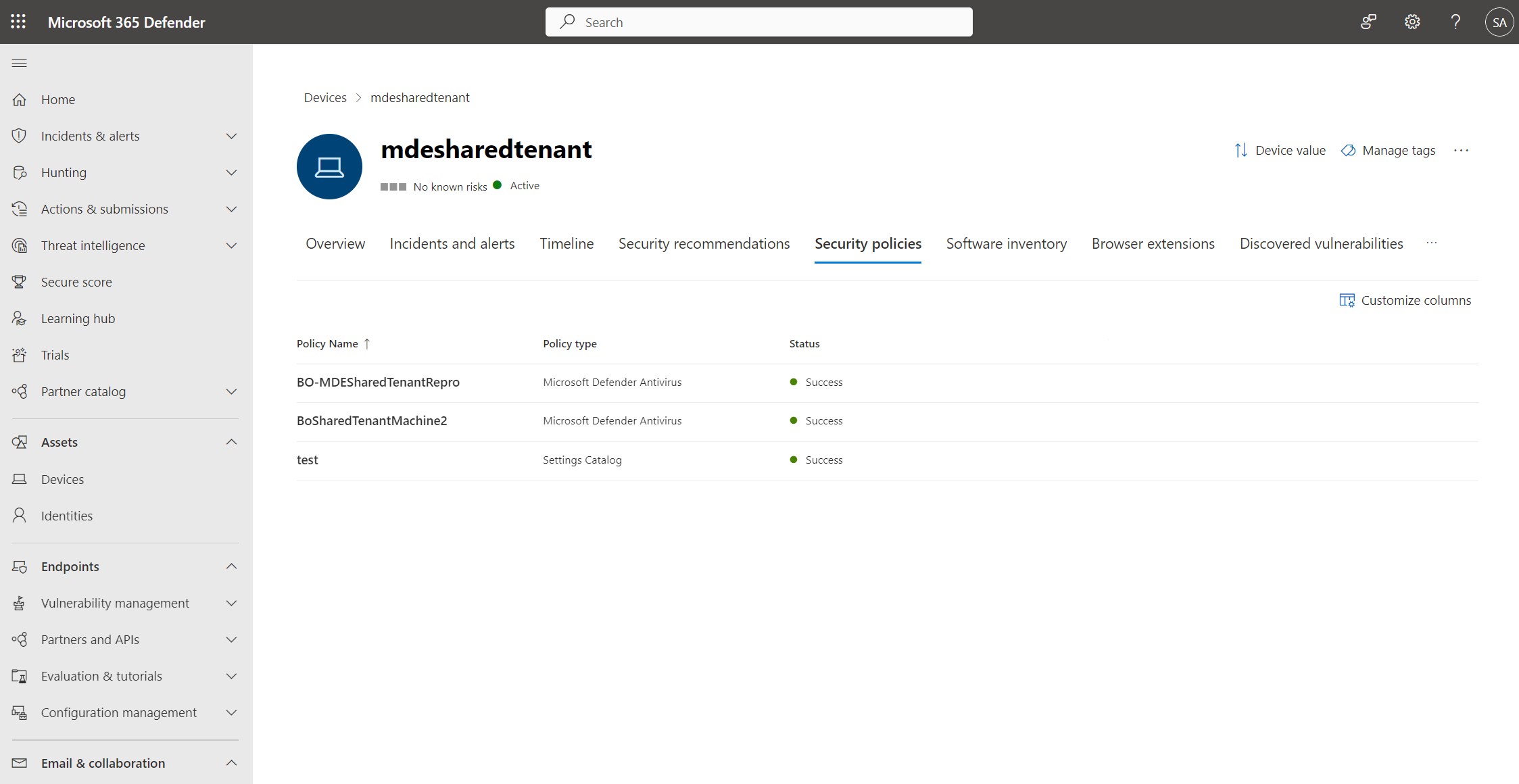

Auf der Seite "Richtlinie" werden Details angezeigt, die die status der Richtlinie zusammenfassen. Sie können die status einer Richtlinie, auf welche Geräte sie angewendet wird, und zugewiesene Gruppen anzeigen.

Während einer Untersuchung können Sie auch die Registerkarte Sicherheitsrichtlinien auf der Geräteseite anzeigen, um die Liste der Richtlinien anzuzeigen, die auf ein bestimmtes Gerät angewendet werden. Weitere Informationen finden Sie unter Untersuchen von Geräten.

Antivirenrichtlinien für Windows und Windows Server

Echtzeitschutz (Always-On-Schutz, Echtzeitüberprüfung):

| Beschreibung | Einstellungen |

|---|---|

| Überwachung in Echtzeit zulassen | Allowed |

| Echtzeit-Scanrichtung | Überwachen aller Dateien (bidirektional) |

| Verhaltensüberwachung zulassen | Allowed |

| Schutz bei Zugriff zulassen | Allowed |

| PUA-Schutz | PUA-Schutz auf |

Weitere Informationen finden Sie unter:

- Fortschrittliche Technologien im Kern von Microsoft Defender Antivirus

- Aktivieren und Konfigurieren von Microsoft Defender Antivirus Always-On-Schutz

- Verhaltensüberwachung in Microsoft Defender Antivirus

- Erkennen und Blockieren von potenziell unerwünschten Anwendungen

- Cloudschutzfeatures:

| Beschreibung | Einstellung |

|---|---|

| Cloudschutz zulassen | Allowed |

| Cloudblockebene | Hoch |

| Erweitertes Cloudtimeout | Konfiguriert, 50 |

| Absenden von Beispielen– Zustimmung | Automatisches Senden aller Beispiele |

Standard Security Intelligence-Updates können Stunden dauern, bis sie vorbereitet und bereitgestellt werden. Unser cloudbasierter Schutzdienst bietet diesen Schutz in Sekundenschnelle. Weitere Informationen finden Sie unter Verwenden von Technologien der nächsten Generation in Microsoft Defender Antivirus durch cloudbasierten Schutz.

Überprüfungen:

| Beschreibung | Einstellung |

|---|---|

| Email-Überprüfung zulassen | Allowed |

| Überprüfung aller heruntergeladenen Dateien und Anlagen zulassen | Allowed |

| Skriptüberprüfung zulassen | Allowed |

| Archiv-Überprüfung zulassen | Allowed |

| Scannen von Netzwerkdateien zulassen | Allowed |

| Vollständige Überprüfung von Wechseldatenträgern zulassen | Allowed |

| Vollständige Überprüfung auf zugeordneten Netzlaufwerken zulassen | Unstatthaft |

| Archiv Max. Tiefe | Nicht konfiguriert |

| Archiv Max Size | Nicht konfiguriert |

Weitere Informationen finden Sie unter Konfigurieren Microsoft Defender Antivirenüberprüfungsoptionen.

Security Intelligence-Updates:

| Beschreibung | Einstellung |

|---|---|

| Signaturaktualisierungsintervall | Konfiguriert, 4 |

| Signaturaktualisierungs-Fallbackreihenfolge | InternalDefinitionUpdateServer |

| MicrosoftUpdateServer | MMPC |

| Quellen für Signaturaktualisierungsdateifreigaben | Nicht konfiguriert |

| getaktete Verbindungs-Updates | Nicht zulässig (Standard) |

| Security Intelligence Updates Channel | Nicht konfiguriert |

Hinweis

Dabei ist "InternalDefinitionUpdateServer" WSUS mit zulässigen Microsoft Defender Antivirusupdates. "MicrosoftUpdateServer" ist Microsoft Update (früher Windows Update). "MMPC" ist Microsoft Defender Security Intelligence Center (WDSI früher Microsoft Center zum Schutz vor Malware). https://www.microsoft.com/en-us/wdsi/definitions

Weitere Informationen finden Sie unter:

- Microsoft Defender Antivirus Security Intelligence und Produktupdates

- Updatekanäle für Security Intelligence-Updates

Engine-Updates:

| Beschreibung | Einstellung |

|---|---|

| Engine Updates Channel | Nicht konfiguriert |

Weitere Informationen finden Sie unter Verwalten des schrittweisen Rolloutprozesses für Microsoft Defender Updates.

Plattformupdates:

| Beschreibung | Einstellung |

|---|---|

| Plattform-Updates-Kanal | Nicht konfiguriert |

Weitere Informationen finden Sie unter Verwalten des schrittweisen Rolloutprozesses für Microsoft Defender Updates.

Geplante Überprüfung und On-Demand-Überprüfung:

Allgemeine Einstellungen für die geplante Überprüfung und die bedarfsgesteuerte Überprüfung

| Beschreibung | Einstellung |

|---|---|

| Überprüfen auf Signaturen vor dem Ausführen der Überprüfung | Deaktiviert (Standard) |

| Randomize Schedule Task Times | Nicht konfiguriert |

| Zufällige Zeit des Schedulers | Geplante Vorgänge werden nicht nach dem Zufallsprinzip festgelegt. |

| Durchschn. CPU-Auslastungsfaktor | Nicht konfiguriert (Standard, 50) |

| Aktivieren einer niedrigen CPU-Priorität | Deaktiviert (Standard) |

| Deaktivieren des vollständigen Catchup-Scans | Aktiviert (Standard) |

| Deaktivieren der Aufholschnellüberprüfung | Aktiviert (Standard) |

Tägliche Schnellüberprüfung

| Beschreibung | Einstellung |

|---|---|

| Planen der Zeit für schnelle Überprüfungen | 720 |

Hinweis

In diesem Beispiel wird täglich um 12:00 Uhr eine Schnellüberprüfung auf den Windows-Clients ausgeführt. (720). In diesem Beispiel verwenden wir die Mittagszeit, da heutzutage viele Geräte nach Feierabend ausgeschaltet sind (z. B. Laptops).

Wöchentliche Schnellüberprüfung oder vollständige Überprüfung

| Beschreibung | Einstellung |

|---|---|

| Scanparameter | Schnellüberprüfung (Standard) |

| Planen des Scantags | Windows-Clients: Mittwoch Windows Server: Samstag |

| Planen der Scanzeit | Windows-Clients: 1020 Windows Server: 60 |

Hinweis

In diesem Beispiel wird eine Schnellüberprüfung für Windows-Clients am Mittwoch um 17:00 Uhr ausgeführt. (1020). Und für Windows Server, am Samstag um 1:00 Uhr. (60)

Weitere Informationen finden Sie unter:

- Konfigurieren geplanter schneller oder vollständiger Microsoft Defender Antivirus-Scans

- überlegungen und bewährte Methoden zur vollständigen Überprüfung Microsoft Defender Antivirus

Standardaktion für den Bedrohungsschweregrad:

| Beschreibung | Einstellung |

|---|---|

| Korrekturaktion für Bedrohungen mit hohem Schweregrad | Quarantäne |

| Abhilfemaßnahmen für schwerwiegende Bedrohungen | Quarantäne |

| Korrekturaktion für Bedrohungen mit niedrigem Schweregrad | Quarantäne |

| Korrekturaktion für Bedrohungen mit mittlerem Schweregrad | Quarantäne |

| Beschreibung | Einstellung |

|---|---|

| Tage zum Aufbewahren von bereinigter Schadsoftware | Konfiguriert, 60 |

| Benutzeroberflächenzugriff zulassen | Erlaubt. Benutzern den Zugriff auf die Benutzeroberfläche ermöglichen. |

Weitere Informationen finden Sie unter Konfigurieren der Wartung für Microsoft Defender Antiviruserkennungen.

Antivirusausschlüsse:

Zusammenführungsverhalten des lokalen Administrators:

Deaktivieren Sie av-Einstellungen des lokalen Administrators, z. B. Ausschlüsse, und legen Sie die Richtlinien aus der Microsoft Defender for Endpoint Sicherheitseinstellungenverwaltung fest, wie in der folgenden Tabelle beschrieben:

| Beschreibung | Einstellung |

|---|---|

| Lokale Admin Zusammenführung deaktivieren | Lokale Admin Zusammenführung deaktivieren |

| Beschreibung | Einstellung |

|---|---|

| Ausgeschlossene Erweiterungen | Fügen Sie nach Bedarf hinzu, um falsch positive Ergebnisse (FPs) zu umgehen und/oder bei der Problembehandlung bei hohen CPU-Auslastungen in MsMpEng.exe |

| Ausgeschlossene Pfade | Fügen Sie nach Bedarf hinzu, um falsch positive Ergebnisse (FPs) zu umgehen und/oder bei der Problembehandlung bei hohen CPU-Auslastungen in MsMpEng.exe |

| Ausgeschlossene Prozesse | Fügen Sie nach Bedarf hinzu, um falsch positive Ergebnisse (FPs) zu umgehen und/oder bei der Problembehandlung bei hohen CPU-Auslastungen in MsMpEng.exe |

Weitere Informationen finden Sie unter:

- Verhindern oder zulassen, dass Benutzer Microsoft Defender Einstellungen für Antivirenrichtlinien lokal ändern können

- Konfigurieren von benutzerdefinierten Ausschlüssen für Microsoft Defender Antivirus

Microsoft Defender Core-Dienst:

| Beschreibung | Einstellung |

|---|---|

| Deaktivieren der Core Service ECS-Integration | Der Defender-Kerndienst verwendet den Experimentier- und Konfigurationsdienst (ECS), um kritische, organisationsspezifische Korrekturen schnell bereitzustellen. |

| Deaktivieren der Kerndiensttelemetrie | Der Defender-Kerndienst verwendet das OneDsCollector-Framework, um Telemetriedaten schnell zu erfassen. |

Weitere Informationen finden Sie unter Übersicht über Microsoft Defender Core-Dienst.

Netzwerkschutz:

| Beschreibung | Einstellung |

|---|---|

| Aktivieren des Netzwerkschutzes | Aktiviert (Blockmodus) |

| Netzwerkschutz nach unten zulassen | Der Netzwerkschutz ist auf downlevel aktiviert. |

| Zulassen der Datagrammverarbeitung auf Win Server | Die Datagrammverarbeitung auf Windows Server ist aktiviert. |

| Deaktivieren der DNS-analyse über TCP | Dns-über-TCP-Analyse ist aktiviert. |

| Deaktivieren der HTTP-Analyse | DIE HTTP-Analyse ist aktiviert. |

| Deaktivieren der SSH-Analyse | Die SSH-Analyse ist aktiviert. |

| Deaktivieren der TLS-Analyse | DIE TLS-Analyse ist aktiviert. |

| Dns-Senkenloch aktivieren | DNS-Senke ist aktiviert. |

Weitere Informationen finden Sie unter Verwenden des Netzwerkschutzes, um Verbindungen mit schädlichen oder verdächtigen Websites zu verhindern.

- Wenn Sie mit dem Konfigurieren der Einstellungen fertig sind, klicken Sie auf Weiter.

- Wählen Sie auf der Registerkarte Zuweisungendie Option Gerätegruppe oder Benutzergruppe oder Alle Geräte oder Alle Benutzer aus.

- Wählen Sie Weiter aus.

- Überprüfen Sie auf der Registerkarte Überprüfen + erstellen Ihre Richtlinieneinstellungen, und wählen Sie dann Speichern aus.

Regeln zur Verringerung der Angriffsfläche

Führen Sie die folgenden Schritte aus, um Regeln zur Verringerung der Angriffsfläche (Attack Surface Reduction, ASR) mithilfe der Endpunktsicherheitsrichtlinien zu aktivieren:

Melden Sie sich bei Microsoft Defender XDR an.

Wechseln Sie zu Endpunkte Konfigurationsverwaltung > Endpunktsicherheitsrichtlinien >> Windows-Richtlinien > Neue Richtlinie erstellen.

Wählen Sie Windows 10, Windows 11 und Windows Server aus der Dropdownliste Plattform auswählen aus.

Wählen Sie in der Dropdownliste Vorlage auswählen die Option Regeln zur Verringerung der Angriffsfläche aus.

Wählen Sie Richtlinie erstellen aus.

Geben Sie auf der Seite Grundlagen einen Namen und eine Beschreibung für das Profil ein. wählen Sie dann Weiter aus.

Erweitern Sie auf der Seite Konfigurationseinstellungen die Gruppen von Einstellungen, und konfigurieren Sie die Einstellungen, die Sie mit diesem Profil verwalten möchten.

Legen Sie die Richtlinien basierend auf den folgenden empfohlenen Einstellungen fest:

Beschreibung Einstellung Ausführbare Inhalte aus E-Mail-Client und Web-E-Mail blockieren Blockieren Adobe Reader am Erstellen von untergeordneten Prozessen hindern Blockieren Ausführung potenziell verborgener Skripts blockieren Blockieren Blockieren des Missbrauchs von anfälligen signierten Treibern (Gerät) Blockieren Win32-API-Aufrufe von Office-Makros blockieren Blockieren Ausführbare Dateien an der Ausführung hindern, außer sie erfüllen ein Verbreitungs-, Alters- oder vertrauenswürdige Listen-Kriterium Blockieren Office-Kommunikationsanwendung am Erstellen von untergeordneten Prozessen hindern Blockieren Alle Office-Anwendungen am Erstellen von untergeordneten Prozessen hindern Blockieren [VORSCHAU] Blockieren der Verwendung kopierter oder imitierter Systemtools Blockieren JavaScript und VBScript am Starten heruntergeladener ausführbarer Inhalte hindern Blockieren Blockieren des Diebstahls von Anmeldeinformationen aus dem Subsystem der lokalen Windows-Sicherheitsautorität Blockieren Webshellerstellung für Server blockieren Blockieren Office-Anwendungen am Erstellen ausführbarer Inhalte hindern Blockieren Nicht vertrauenswürdige und nicht signierte Prozess, die von USB ausgeführt werden, blockieren Blockieren Office-Anwendungen am Einfügen von Code in untergeordnete Prozesse hindern Blockieren Persistenz durch WMI-Ereignisabonnement blockieren Blockieren Erweiterten Schutz vor Ransomware verwenden Blockieren Erstellung von Prozessen durch PSExec- und WMI-Befehle blockieren Blockieren (Wenn Sie über Configuration Manager (früher SCCM) oder andere Verwaltungstools verfügen, die WMI verwenden, müssen Sie diese möglicherweise auf Überwachen statt auf Blockieren festlegen. [VORSCHAU] Neustart des Computers im abgesicherten Modus blockieren Blockieren Aktivieren des kontrollierten Ordnerzugriffs Aktiviert

Tipp

Jede der Regeln blockiert möglicherweise das Verhalten, das Sie in Ihrem organization akzeptabel finden. Fügen Sie in diesen Fällen die Regelausschlüsse mit dem Namen "Nur Ausschlüsse zur Verringerung der Angriffsfläche" hinzu. Ändern Sie außerdem die Regel von Aktiviert in Überwachung , um unerwünschte Blöcke zu verhindern.

Weitere Informationen finden Sie unter Übersicht über die Bereitstellung von Regeln zur Verringerung der Angriffsfläche.

- Wählen Sie Weiter aus.

- Wählen Sie auf der Registerkarte Zuweisungendie Option Gerätegruppe oder Benutzergruppe oder Alle Geräte oder Alle Benutzer aus.

- Wählen Sie Weiter aus.

- Überprüfen Sie auf der Registerkarte Überprüfen + erstellen Ihre Richtlinieneinstellungen, und wählen Sie dann Speichern aus.

Aktivieren des Manipulationsschutzes

Melden Sie sich bei Microsoft Defender XDR an.

Wechseln Sie zu Endpunkte Konfigurationsverwaltung > Endpunktsicherheitsrichtlinien >> Windows-Richtlinien > Neue Richtlinie erstellen.

Wählen Sie Windows 10, Windows 11 und Windows Server aus der Dropdownliste Plattform auswählen aus.

Wählen Sie in der Dropdownliste Vorlage auswählen die Option Sicherheitserfahrung aus.

Wählen Sie Richtlinie erstellen aus. Die Seite Neue Richtlinie erstellen wird angezeigt.

Geben Sie auf der Seite Grundlagen einen Namen und eine Beschreibung für das Profil in die Felder Name bzw . Beschreibung ein.

Wählen Sie Weiter aus.

Erweitern Sie auf der Seite Konfigurationseinstellungen die Gruppen von Einstellungen.

Wählen Sie in diesen Gruppen die Einstellungen aus, die Sie mit diesem Profil verwalten möchten.

Legen Sie die Richtlinien für die ausgewählten Gruppen von Einstellungen fest, indem Sie sie wie in der folgenden Tabelle beschrieben konfigurieren:

Beschreibung Einstellung TamperProtection (Gerät) Ein

Weitere Informationen finden Sie unter Schützen von Sicherheitseinstellungen mit Manipulationsschutz.

Überprüfen der Cloud Protection-Netzwerkkonnektivität

Es ist wichtig, zu überprüfen, ob die Cloud Protection-Netzwerkkonnektivität während Ihres Penetrationstests funktioniert.

CMD (Als Administrator ausführen)

cd "C:\Program Files\Windows Defender"

MpCmdRun.exe -ValidateMapsConnection

Weitere Informationen finden Sie unter Verwenden des Cmdline-Tools zum Überprüfen des von der Cloud bereitgestellten Schutzes.

Überprüfen der Plattformupdateversion

Die neueste "Plattformupdate"-Version Produktionskanal (GA) ist im Microsoft Update-Katalog verfügbar.

Um zu überprüfen, welche "Plattformupdate"-Version Sie installiert haben, führen Sie den folgenden Befehl in PowerShell aus, indem Sie die Berechtigungen eines Administrators verwenden:

Get-MPComputerStatus | Format-Table AMProductVersion

Überprüfen der Version des Security Intelligence-Updates

Die neueste Version von "Security Intelligence Update" ist unter Neueste Security Intelligence-Updates für Microsoft Defender Antivirus und andere Microsoft-Antischadsoftware - Microsoft Security Intelligence verfügbar.

Um zu überprüfen, welche Version von "Security Intelligence Update" Sie installiert haben, führen Sie den folgenden Befehl in PowerShell aus, indem Sie die Berechtigungen eines Administrators verwenden:

Get-MPComputerStatus | Format-Table AntivirusSignatureVersion

Überprüfen der Engine Update-Version

Die neueste Scanversion "Engine Update" ist unter Neueste Security Intelligence-Updates für Microsoft Defender Antivirus und andere Microsoft-Antischadsoftware - Microsoft Security Intelligence verfügbar.

Um zu überprüfen, welche Version des Modulupdates Sie installiert haben, führen Sie den folgenden Befehl in PowerShell aus, indem Sie die Berechtigungen eines Administrators verwenden:

Get-MPComputerStatus | Format-Table AMEngineVersion

Wenn Sie feststellen, dass Ihre Einstellungen nicht wirksam werden, liegt möglicherweise ein Konflikt vor. Informationen zum Beheben von Konflikten finden Sie unter Problembehandlung für Microsoft Defender Antivirus-Einstellungen.

Für FN-Übermittlungen (False Negatives)

Informationen zum Erstellen von FNs-Übermittlungen (False Negatives) finden Sie unter:

- Übermitteln Sie Dateien in Microsoft Defender for Endpoint, wenn Sie über Microsoft XDR, Microsoft Defender for Endpoint P2/P1 oder Microsoft Defender for Business verfügen.

- Übermitteln Sie Dateien zur Analyse, wenn Sie über Microsoft Defender Antivirus verfügen.

Siehe auch

Problembehandlung für Microsoft Defender Antiviruseinstellungen

Problembehandlung Microsoft Defender Antivirus Security Intelligence nicht aktualisiert wird

Problembehandlung bei Security Intelligence-Updates aus der Microsoft Update-Quelle

Behandeln von Problemen mit Regeln zur Verringerung der Angriffsfläche

Behandlung von Leistungsproblemen im Zusammenhang mit Echtzeitschutz