Ausführen der Clientanalyse unter Windows

Gilt für:

Option 1: Liveantwort

Sie können die Supportprotokolle des Defender für Endpunkt-Analysetools remote mithilfe von Live Response erfassen.

Option 2: Lokales Ausführen von MDE Client Analyzer

Laden Sie das tool MDE Client Analyzer oder beta MDE Client Analyzer auf das Windows-Gerät herunter, das Sie untersuchen möchten.

Die Datei wird standardmäßig im Ordner Downloads gespeichert.

Extrahieren Sie den Inhalt von MDEClientAnalyzer.zip in einen verfügbaren Ordner.

Öffnen Sie eine Befehlszeile mit Administratorberechtigungen:

- Wechseln Sie zu Start, und geben Sie cmd ein.

- Klicken Sie mit der rechten Maustaste auf Eingabeaufforderung, und wählen Sie Als Administrator ausführen aus.

Geben Sie den folgenden Befehl ein, und drücken Sie dann die EINGABETASTE:

*DrivePath*\MDEClientAnalyzer.cmdErsetzen Sie DrivePath durch den Pfad, in den Sie MDEClientAnalyzer extrahiert haben, z. B.:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmd

Zusätzlich zum vorherigen Verfahren können Sie auch die Supportprotokolle des Analysetools mithilfe von Liveantworten erfassen.

Hinweis

Auf Windows 10 und 11, Windows Server 2019 und 2022 oder Windows Server 2012R2 und 2016 mit installierter moderner einheitlicher Lösung ruft das Clientanalyseskript eine ausführbare Datei mit dem Namen MDEClientAnalyzer.exe auf, um die Konnektivitätstests für Clouddienst-URLs auszuführen.

Auf Windows 8.1, Windows Server 2016 oder einer früheren Betriebssystemedition, in der Microsoft Monitoring Agent (MMA) zum Onboarding verwendet wird, ruft das Clientanalyseskript eine ausführbare Datei mit dem Namen MDEClientAnalyzerPreviousVersion.exe auf, um Konnektivitätstests für CnC-URLs (Command and Control) auszuführen und gleichzeitig das Microsoft Monitoring Agent-Konnektivitätstool TestCloudConnection.exe für Cyber Data-Kanal-URLs aufzurufen.

Wichtige Punkte, die sie berücksichtigen sollten

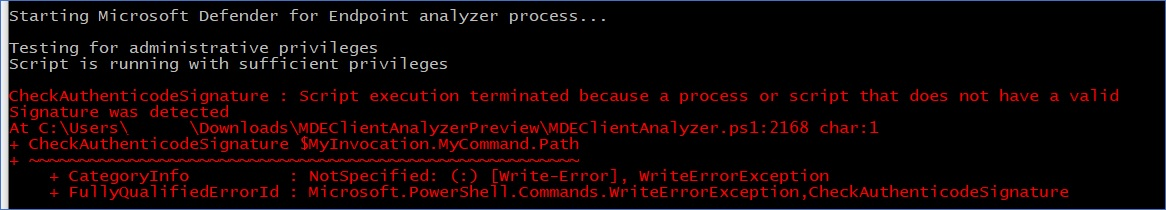

Alle im Analysetool enthaltenen PowerShell-Skripts und -Module sind von Microsoft signiert. Wenn Dateien in irgendeiner Weise geändert wurden, wird erwartet, dass das Analysetool mit dem folgenden Fehler beendet wird:

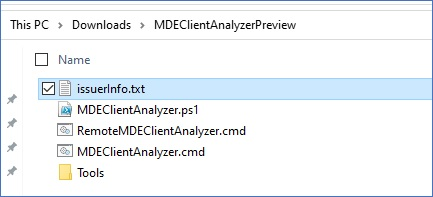

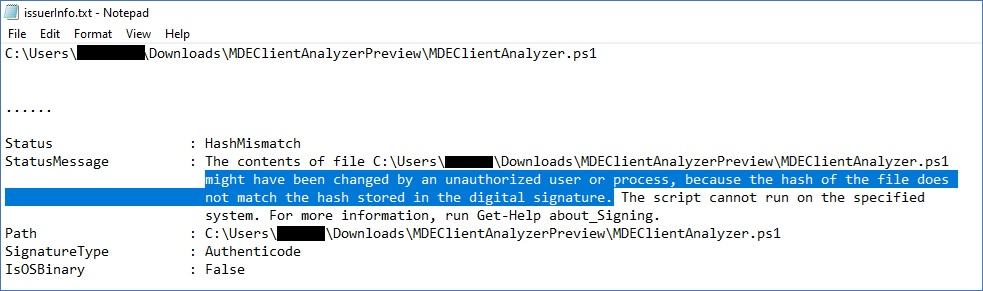

Wenn dieser Fehler angezeigt wird, enthält die issuerInfo.txt Ausgabe ausführliche Informationen dazu, warum dies geschehen ist, und die betroffene Datei:

Beispielinhalte, nachdem MDEClientAnalyzer.ps1 geändert wurde:

Inhalt des Ergebnispakets unter Windows

Hinweis

Die genau erfassten Dateien können sich je nach Faktoren ändern, z. B.:

- Die Version von Windows, unter der das Analysetool ausgeführt wird.

- Verfügbarkeit des Ereignisprotokollkanals auf dem Computer.

- Der Startstatus des EDR-Sensors (Sense wird beendet, wenn der Computer noch nicht integriert ist).

- Wenn ein erweiterter Problembehandlungsparameter mit dem Analyzer-Befehl verwendet wurde.

Standardmäßig enthält die entpackte MDEClientAnalyzerResult.zip Datei die folgenden Elemente.

MDEClientAnalyzer.htm

Dies ist die Standard HTML-Ausgabedatei, die die Ergebnisse und Anleitungen enthält, die das analysetoolskript auf dem Computer ausführen kann.

SystemInfoLogs [Ordner]

AddRemovePrograms.csv

Beschreibung: Liste der installierten x64-Software auf dem x64-Betriebssystem, die aus der Registrierung gesammelt wurde.

AddRemoveProgramsWOW64.csv

Beschreibung: Liste der installierten x86-Software auf dem x64-Betriebssystem, die aus der Registrierung gesammelt wurden.

CertValidate.log

Beschreibung: Detailliertes Ergebnis der Zertifikatsperrung, die durch Aufrufen von CertUtil ausgeführt wird.

dsregcmd.txt

Beschreibung: Ausgabe der Ausführung von dsregcmd. Dies enthält Details zur Microsoft Entra status des Computers.

IFEO.txt

Beschreibung: Ausgabe der auf dem Computer konfigurierten Bilddateiausführungsoptionen

MDEClientAnalyzer.txt

Beschreibung: Dies ist eine ausführliche Textdatei, die mit Details zur Ausführung des Analysetools angezeigt wird.

MDEClientAnalyzer.xml

Beschreibung: XML-Format, das die Ergebnisse des Analyseskripts enthält.

RegOnboardedInfoCurrent.Json

Beschreibung: Die integrierten Computerinformationen, die im JSON-Format aus der Registrierung gesammelt wurden.

RegOnboardingInfoPolicy.Json

Beschreibung: Die Konfiguration der Onboardingrichtlinie, die im JSON-Format aus der Registrierung gesammelt wird.

SCHANNEL.txt

Beschreibung: Details zur SCHANNEL-Konfiguration , die auf den Computer angewendet wird, z. B. aus der Registrierung.

SessionManager.txt

Beschreibung: Session Manager-spezifische Einstellungen werden aus der Registrierung gesammelt.

SSL_00010002.txt

Beschreibung: Details zur SSL-Konfiguration , die auf den aus der Registrierung erfassten Computer angewendet wird.

EventLogs [Ordner]

utc.evtx

Beschreibung: Export des DiagTrack-Ereignisprotokolls

senseIR.evtx

Beschreibung: Exportieren des Ereignisprotokolls für automatisierte Untersuchung

sense.evtx

Beschreibung: Exportieren des Sensor-Standard-Ereignisprotokolls

OperationsManager.evtx

Beschreibung: Exportieren des Microsoft Monitoring Agent-Ereignisprotokolls

MdeConfigMgrLogs [Ordner]

SecurityManagementConfiguration.json

Beschreibung: Konfigurationen, die von MEM (Microsoft Endpoint Manager) zur Erzwingung gesendet werden.

policies.json

Beschreibung: Richtlinieneinstellungen, die auf dem Gerät erzwungen werden sollen.

report_xxx.json

Beschreibung: Entsprechende Erzwingungsergebnisse.

Siehe auch

- Client Analyzer – Überblick

- Herunterladen und Ausführen des Client Analyzer

- Datensammlung für erweiterte Problembehandlung unter Windows

- Verstehen des HTML-Berichts des Analysetools

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.