Fortschrittliche Technologien im Kern von Microsoft Defender Antivirus

Gilt für:

- Microsoft Defender XDR

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender für Unternehmen

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender Antivirus

- Microsoft Defender für Einzelpersonen

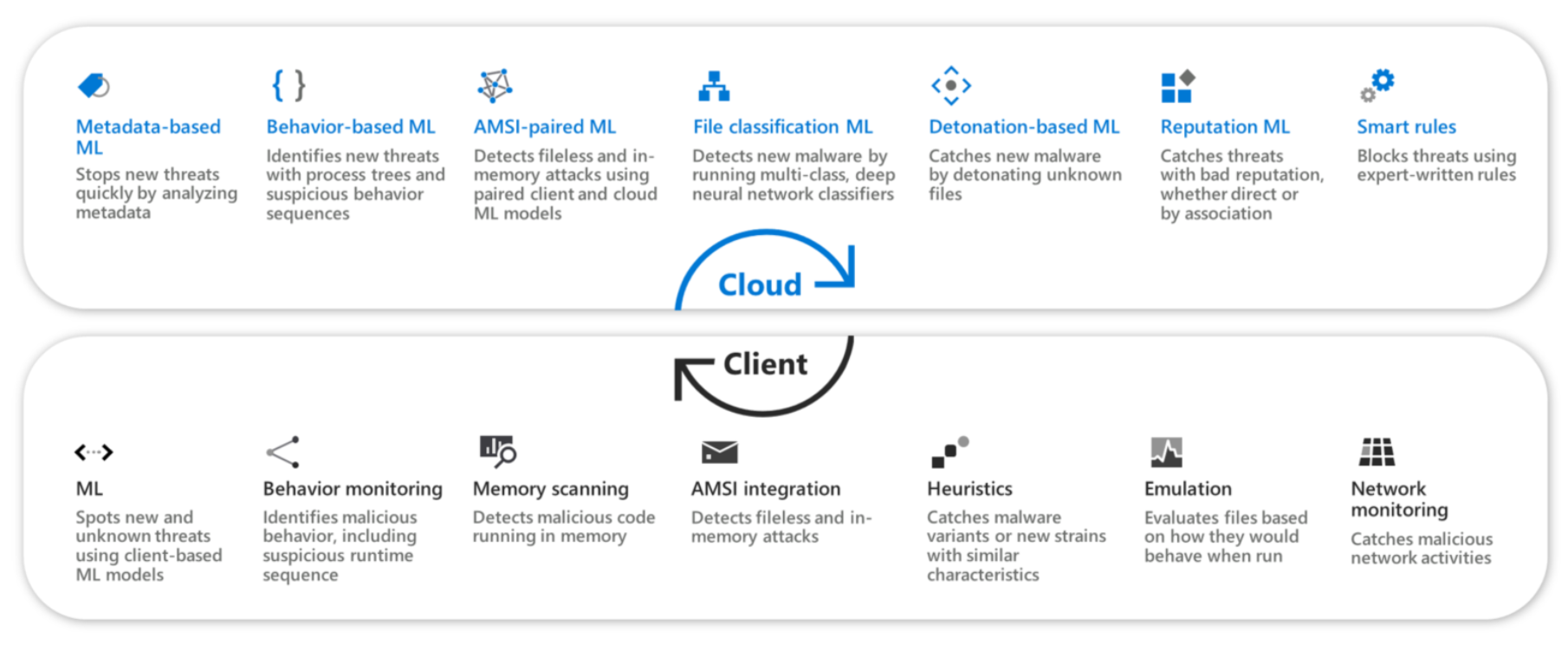

Microsoft Defender Antivirus und die verschiedenen Engines, die zu den erweiterten Erkennungs- und Präventionstechnologien im Hintergrund führen, um eine Vielzahl von Bedrohungen und Angreifertechniken an mehreren Punkten zu erkennen und zu stoppen, wie im folgenden Diagramm dargestellt:

Viele dieser Engines sind in den Client integriert und bieten erweiterten Schutz vor den meisten Bedrohungen in Echtzeit.

Diese Schutz-Engines der nächsten Generation bieten branchenweit beste Erkennungs- und Blockierungsfunktionen und stellen sicher, dass der Schutz wie folgt ist:

- Genau: Bedrohungen sowohl häufig als auch anspruchsvoll, viele, die darauf ausgelegt sind, Schutzmechanismen zu durchrutschen, werden erkannt und blockiert.

- Echtzeit: Bedrohungen werden daran gehindert, auf Geräte zu gelangen, auf den ersten Blick in Echtzeit angehalten oder in der geringstmöglichen Zeit erkannt und behoben (in der Regel innerhalb weniger Millisekunden).

- Intelligent: Durch die Leistungsfähigkeit der Cloud, des maschinellen Lernens (ML) und der branchenführenden Optik von Microsoft wird der Schutz vor neuen und unbekannten Bedrohungen noch effektiver.

Hybriderkennung und -schutz

Microsoft Defender Antivirus bietet Hybriderkennung und -schutz. Dies bedeutet, dass die Erkennung und der Schutz zuerst auf dem Clientgerät erfolgen und mit der Cloud für neu entwickelnden Bedrohungen zusammenarbeiten, was zu einer schnelleren, effektiveren Erkennung und zum Schutz führt.

Wenn der Client auf unbekannte Bedrohungen stößt, sendet er Metadaten oder die Datei selbst an den Cloudschutzdienst, wo erweiterter Schutz neue Bedrohungen während der Zeit untersucht und Signale aus mehreren Quellen integriert.

| Auf dem Client | In der Cloud |

|---|---|

|

Machine Learning-Engine (ML) Eine Reihe von leichten Machine Learning-Modellen treffen eine Bewertung innerhalb von Millisekunden. Diese Modelle umfassen spezialisierte Modelle und Features, die für bestimmte Dateitypen erstellt wurden, die häufig von Angreifern missbraucht werden. Beispiele hierfür sind Modelle, die für portable ausführbare Dateien (PE), PowerShell, Office-Makros, JavaScript, PDF-Dateien und vieles mehr erstellt wurden. |

Metadatenbasierte ML-Engine Spezialisierte ML-Modelle, die dateitypspezifische Modelle, featurespezifische Modelle und gegnerisch gehärtete monotone Modelle umfassen, analysieren eine featurisierte Beschreibung verdächtiger Dateien, die vom Client gesendet werden. Gestapelte Ensembleklassifizierer kombinieren Ergebnisse aus diesen Modellen, um eine Echtzeitbewertung zu treffen, um die Vorabausführung von Dateien zuzulassen oder zu blockieren. |

|

Verhaltensüberwachungs-Engine Die Verhaltensüberwachungs-Engine überwacht nach der Ausführung potenzielle Angriffe. Es beobachtet Prozessverhalten, einschließlich der Verhaltenssequenz zur Laufzeit, um bestimmte Arten von Aktivitäten basierend auf vordefinierten Regeln zu identifizieren und zu blockieren. |

Verhaltensbasierte ML-Engine Verdächtige Verhaltenssequenzen und erweiterte Angriffstechniken werden auf dem Client als Trigger überwacht, um das Verhalten der Prozessstruktur mithilfe von Cloud-ML-Modellen in Echtzeit zu analysieren. Überwachte Angriffstechniken umfassen die Angriffskette von Exploits, Rechteerweiterungen und Persistenz bis hin zu Lateral Movement und Exfiltration. |

|

Speicherscan-Engine Diese Engine überprüft den von einem ausgeführten Prozess verwendeten Speicherplatz, um schädliches Verhalten aufzudecken, das sich durch Codeverschleierung verbergen könnte. |

Antischadsoftware Scan Interface (AMSI)-gekoppeltes ML-Modul Paare von clientseitigen und cloudseitigen Modellen führen eine erweiterte Analyse des Skriptverhaltens vor und nach der Ausführung durch, um erweiterte Bedrohungen wie dateilose und In-Memory-Angriffe abzufangen. Diese Modelle enthalten ein Paar von Modellen für jede der behandelten Skript-Engines, einschließlich PowerShell-, JavaScript-, VBScript- und Office VBA-Makros. Integrationen umfassen sowohl dynamische Inhaltsaufrufe als auch Verhaltensinstrumentierung für die Skript-Engines. |

|

AMSI-Integrations-Engine Die umfassende In-App-Integrations-Engine ermöglicht die Erkennung von dateilosen und In-Memory-Angriffen durch AMSI, wodurch die Codeverschleierung besiegt wird. Diese Integration blockiert böswilliges Verhalten von Skripts auf clientseitiger Seite. |

Ml-Engine für die Dateiklassifizierung Mehrklassige, Deep Neural Network-Klassifizierer untersuchen den vollständigen Dateiinhalt und bieten eine zusätzliche Schutzebene gegen Angriffe, die mehr Analyse erfordern. Verdächtige Dateien werden nicht ausgeführt und zur Klassifizierung an den Cloudschutzdienst übermittelt. Innerhalb weniger Sekunden erzeugen Deep Learning-Modelle mit vollem Inhalt eine Klassifizierung und antworten dem Client, um die Datei zuzulassen oder zu blockieren. |

|

Heuristik-Engine Heuristische Regeln identifizieren Dateimerkmale, die Ähnlichkeiten mit bekannten böswilligen Merkmalen aufweisen, um neue Bedrohungen oder geänderte Versionen bekannter Bedrohungen abzufangen. |

Detonationsbasierte ML-Engine Verdächtige Dateien werden in einer Sandbox detoniert. Deep Learning-Klassifizierer analysieren das beobachtete Verhalten, um Angriffe zu blockieren. |

|

Emulations-Engine Die Emulations-Engine entpackt Schadsoftware dynamisch und untersucht, wie sie sich zur Laufzeit verhalten würden. Die dynamische Emulation des Inhalts und die Überprüfung sowohl des Verhaltens während der Emulation als auch des Speicherinhalts am Ende der Emulation besiegen Malware-Packer und machen das Verhalten polymorpher Schadsoftware verfügbar. |

Reputation ML-Engine Domänenexperten-Reputationsquellen und -modelle von Microsoft werden abgefragt, um Bedrohungen zu blockieren, die mit schädlichen oder verdächtigen URLs, Domänen, E-Mails und Dateien verknüpft sind. Zu den Quellen gehören Windows Defender SmartScreen für URL-Reputationsmodelle und Defender for Office 365 für Expertenwissen zu E-Mail-Anlagen, unter anderem microsoft-Dienste über Microsoft Intelligent Security Graph. |

|

Netzwerk-Engine Netzwerkaktivitäten werden überprüft, um schädliche Aktivitäten von Bedrohungen zu identifizieren und zu stoppen. |

Engine für intelligente Regeln Von Experten geschriebene intelligente Regeln identifizieren Bedrohungen basierend auf Dem Fachwissen von Forschern und dem kollektiven Wissen über Bedrohungen. |

|

CommandLine-Scan-Engine Diese Engine scannt die Befehlszeilen aller Prozesse, bevor sie ausgeführt werden. Wenn die Befehlszeile für einen Prozess als schädlich eingestuft wird, wird die Ausführung blockiert. |

CommandLine ML-Engine Mehrere erweiterte ML-Modelle scannen die verdächtigen Befehlszeilen in der Cloud. Wenn eine Befehlszeile als bösartig eingestuft wird, sendet die Cloud ein Signal an den Client, um den Start des entsprechenden Prozesses zu blockieren. |

Weitere Informationen finden Sie unter Microsoft 365 Defender demonstriert eine 100-Prozent-Schutzabdeckung im 2023 MITRE Engenuity ATT&CK® Evaluation: Enterprise.

Funktionsweise des Schutzes der nächsten Generation mit anderen Defender für Endpunkt-Funktionen

Zusammen mit der Verringerung der Angriffsfläche, die erweiterte Funktionen wie hardwarebasierte Isolation, Anwendungssteuerung, Exploit-Schutz, Netzwerkschutz, kontrollierten Ordnerzugriff, Regeln zur Verringerung der Angriffsfläche und Netzwerkfirewall umfasst, bieten Schutz-Engines der nächsten Generation Microsoft Defender for EndpointPrebreach-Funktionen, die Angriffe verhindern, bevor sie Geräte infiltrieren und Netzwerke kompromittieren können.

Als Teil der Defense-in-Depth-Lösung von Microsoft kommt die überlegene Leistung dieser Engines dem Microsoft Defender for Endpoint einheitlichen Endpunktschutz zu, bei dem Antivirenerkennungen und andere Schutzfunktionen der nächsten Generation die Endpunkterkennung und -reaktion, automatisierte Untersuchung und Wartung, erweiterte Suche, Bedrohungs- und Sicherheitsrisikomanagement, verwalteter Bedrohungssuchedienst und andere Funktionen.

Diese Schutzmaßnahmen werden durch Microsoft Defender XDR, die umfassende End-to-End-Sicherheitslösung von Microsoft für den modernen Arbeitsplatz, noch verstärkt. Durch die Gemeinsame Nutzung von Signalen und die Orchestrierung von Korrekturen über die Sicherheitstechnologien von Microsoft hinweg sichert Microsoft Defender XDR Identitäten, Endpunkte, E-Mails und Daten, Apps und Infrastruktur.

Speicherschutz und Speicherüberprüfung

Microsoft Defender Antivirus (MDAV) bietet Speicherschutz mit verschiedenen Engines:

| Client | Cloud |

|---|---|

| Verhaltensüberwachung | Verhaltensbasiertes Maschinelles Lernen |

| Integration von Antimalware Scan Interface (AMSI) | AMSI-gekoppeltes Maschinelles Lernen |

| Emulation | Detonationsbasiertes Maschinelles Lernen |

| Arbeitsspeicherüberprüfung | Nicht zutreffend |

Eine zusätzliche Ebene, um speicherbasierte Angriffe zu verhindern, besteht darin, die Regel zur Verringerung der Angriffsfläche (Attack Surface Reduction, ASR) zu verwenden: Blockieren, dass Office-Anwendungen Code in andere Prozesse einfügen. Weitere Informationen finden Sie unter Blockieren, dass Office-Anwendungen Code in andere Prozesse einfügen.

Häufig gestellte Fragen

Wie viele Schadsoftwarebedrohungen blockiert Microsoft Defender Antivirus pro Monat?

Fünf Milliarden Bedrohungen auf Geräten pro Monat.

Wie hilft Microsoft Defender Antivirus-Speicherschutz?

Unter Erkennen des reflektierenden Ladens von DLL-Dateien mit Windows Defender für Endpunkt erfahren Sie mehr über eine Möglichkeit, Microsoft Defender Schutz vor Antivirus-Speicherangriffen hilft.

Konzentrieren Sie sich alle auf Ihre Erkennungen/Präventionen in einem bestimmten geografischen Gebiet?

Nein, wir befinden uns in allen geografischen Regionen (Amerika, EMEA und APAC).

Konzentrieren Sie sich alle auf bestimmte Branchen?

Wir konzentrieren uns auf jede Branche.

Erfordert Ihre Erkennung/Ihren Schutz einen menschlichen Analysten?

Wenn Sie Pen-Tests durchführen, sollten Sie verlangen, wo keine menschlichen Analysten an erkennungs-/schutzbeteiligt sind, um zu sehen, wie die tatsächliche Wirksamkeit der Antiviren-Engine (Prebreach) wirklich ist, und eine separate, in der menschliche Analysten beschäftigt sind. Sie können Microsoft Defender Experts for XDR einem verwalteten erweiterten Erkennungs- und Reaktionsdienst hinzufügen, um Ihr SOC zu erweitern.

Die kontinuierliche iterative Verbesserung jeder dieser Engines wird immer effektiver bei der Erkennung der neuesten Arten von Schadsoftware und Angriffsmethoden. Diese Verbesserungen zeigen sich in konsistenten Spitzenergebnissen in Branchentests, aber noch wichtiger ist, dass Bedrohungen und Malware-Ausbrüche gestoppt und mehr Kunden geschützt werden.