Konfigurieren von Umleitungseinstellungen für Clientgeräte der Windows App und der Remotedesktop-App mit Microsoft Intune

Wichtig

Das Konfigurieren von Umleitungseinstellungen für die Remotedesktop-App unter Android und Windows App auf Android mit Microsoft Intune befindet sich derzeit in der VORSCHAU. Konfigurieren von Umleitungseinstellungen für die Windows App unter iOS/iPadOS mit Microsoft Intune ist allgemein verfügbar. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten rechtliche Bedingungen. Sie gelten für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Tipp

Dieser Artikel enthält Informationen für mehrere Produkte, die das Remotedesktopprotokoll (RDP) verwenden, um Remotezugriff auf Windows-Desktopgeräte und -Anwendungen bereitzustellen.

Die Umleitung von Ressourcen und Peripheriegeräten von Benutzer zu einer Remotesitzung aus Azure Virtual Desktop oder Windows 365 über das Remotedesktopprotokoll (RDP), z. B. von Zwischenablage, Kamera und Audio, wird normalerweise durch die zentrale Konfiguration eines Hostpools und seiner Sitzungshosts gesteuert. Die Clientgeräteumleitung wird für die Windows App und die Remotedesktop-App mit einer Kombination aus Microsoft Intune-App-Konfigurationsrichtlinien, App-Schutzrichtlinien und bedingtem Microsoft Entra-Zugriff auf dem lokalen Benutzergerät konfiguriert.

Sie können diese Features in den folgenden Szenarien verwenden:

Anwenden von Umleitungseinstellungen auf einer differenzierteren Ebene basierend auf von Ihnen angegebenen Kriterien. Sie können z. B. unterschiedliche Einstellungen anwenden, je nachdem, in welcher Sicherheitsgruppe sich einzelne Benutzer:innen befindet, welches Betriebssystem auf dem Gerät verwendet wird oder ob die Benutzer:innen sowohl Unternehmens- als auch persönliche Geräte verwenden, um auf eine Remotesitzung zuzugreifen.

Einrichten einer zusätzlichen Schutzebene vor falsch konfigurierter Umleitung im Hostpool oder auf dem Sitzungshost.

Wenden Sie zusätzliche Sicherheitseinstellungen auf die Windows App und die Remotedesktop-App an, z. B. eine PIN, blockieren Sie Tastaturen von Drittanbietern, und beschränken Sie die Funktionen zum Ausschneiden, Kopieren und Einfügen zwischen anderen Apps auf dem Clientgerät.

Wenn die Umleitungseinstellungen auf einem Clientgerät mit den RDP-Eigenschaften des Hostpools und dem Sitzungshost für Azure Virtual Desktop oder dem Cloud-PC für Windows 365 Konflikte verursachen, wird die restriktivere Einstellung der beiden angewandt. Wenn der Sitzungshost beispielsweise keine Laufwerkumleitung zulässt, das Clientgerät dies jedoch erlaubt, ist die Laufwerkumleitung unzulässig. Wenn die Umleitungseinstellungen auf Sitzungshost und Clientgerät identisch sind, ist das Umleitungsverhalten konsistent.

Wichtig

Das Konfigurieren von Umleitungseinstellungen auf einem Clientgerät stellt kein Ersatz für die ordnungsgemäße Konfiguration Ihrer Hostpools und Sitzungshosts basierend auf Ihren Anforderungen dar. Die Verwendung von Microsoft Intune zum Konfigurieren der Windows App und der Remotedesktop-App eignet sich möglicherweise nicht für Workloads, die ein höheres Sicherheitsniveau erfordern.

Für Workloads mit höheren Sicherheitsanforderungen sollte die Umleitung weiterhin im Hostpool oder auf dem Sitzungshost festgelegt werden. In diesem Fall würde für alle Benutzer:innen des Hostpools dieselbe Umleitungskonfiguration gelten. Es wird eine DLP-Lösung (Data Loss Protection, Schutz vor Datenverlusten) empfohlen. Außerdem sollte die Umleitung auf Sitzungshosts möglichst deaktiviert werden, um die Chancen für Datenverluste zu minimieren.

Auf einer hohen Ebene müssen drei Bereiche konfiguriert werden:

Intune-App-Konfigurationsrichtlinien dienen zum Verwalten von Umleitungseinstellungen für die Windows App und die Remotedesktop-App auf einem Clientgerät. Es gibt zwei Typen von App-Konfigurationsrichtlinien: Eine Richtlinie wird für verwaltete Apps verwendet, um Einstellungen für eine Anwendung zu verwalten, unabhängig davon, ob das Clientgerät registriert ist, und eine Richtlinie wird für verwaltete Geräte zusätzlich verwendet, um Einstellungen auf einem registrierten Gerät zu konfigurieren. Verwenden Sie Filter, um die Zielbenutzer:innen basierend auf bestimmten Kriterien festzulegen.

Intune-App-Schutzrichtlinien werden verwendet, um Sicherheitsanforderungen anzugeben, die von der Anwendung und dem Clientgerät erfüllt werden müssen. Verwenden Sie Filter, um die Zielbenutzer:innen basierend auf bestimmten Kriterien festzulegen.

Richtlinien für bedingten Zugriff werden nur verwendet, um den Zugriff auf Azure Virtual Desktop und Windows 365 zu steuern, wenn die in den App-Konfigurationsrichtlinien und App-Schutzrichtlinien festgelegten Kriterien erfüllt sind.

Unterstützte Plattformen und Registrierungstypen

In der folgenden Tabelle wird zeigt, welche Anwendung Sie basierend auf der Geräteplattform und dem Registrierungstyp verwalten können:

Für die Windows App:

| Geräteplattform | Verwaltete Geräte | Nicht verwaltetes Gerät |

|---|---|---|

| iOS und iPadOS | ✅ | ✅ |

| Android | ✅ | ✅ |

Für die Remotedesktop-App:

| Geräteplattform | Verwaltete Geräte | Nicht verwaltetes Gerät |

|---|---|---|

| Android | ✅ | ✅ |

Wichtig

- Sie können die Funktionalität „Verwaltung mobiler Anwendungen (MAM)“ von Intune mit Windows-App unter iOS/iPadOS im kommerziellen Intune-Dienst (einschließlich Intune für US Government GCC), Intune für US Government GCC High und DoD und Intune, betrieben von 21Vianet (China) verwenden.

- Die Intune MAM-Funktionalität für Windows-App unter Android wird derzeit nur im kommerziellen Intune-Dienst unterstützt.

Beispielszenarien

Die Werte, die Sie in Filtern und Richtlinien angeben, hängen von Ihren Anforderungen ab. Sie müssen also selbst bestimmen, was für Ihre Organisation am besten ist. Im Folgenden sind einige Beispiele aufgeführt, was Sie in bestimmten Szenarien konfigurieren müssen.

Szenario 1

Für Benutzer:innen in einer Gruppe ist die Laufwerkumleitung beim Herstellen einer Verbindung von ihrem Windows-Unternehmensgerät zulässig, die Laufwerkumleitung ist jedoch auf ihrem iOS-/iPadOS- oder Android-Unternehmensgerät nicht zulässig. Gehen Sie in diesem Szenario wie folgt vor:

Stellen Sie sicher, dass Ihre Sitzungshosts oder Cloud-PCs und Ihre Hostpooleinstellungen so konfiguriert sind, dass die Laufwerkumleitung zulässig ist.

Erstellen Sie Gerätefilter für verwaltete Apps für iOS und iPadOS und einen separaten Filter für Android.

Erstellen Sie nur für iOS und iPadOS eine App-Konfigurationsrichtlinie für verwaltete Geräte.

Erstellen Sie eine App-Konfigurationsrichtlinie für verwaltete Apps mit deaktivierter Laufwerkumleitung. Sie können eine gemeinsame oder eine separate Richtlinie für iOS/iPadOS und Android erstellen.

Erstellen Sie zwei App-Schutzrichtlinien: eine für iOS/iPadOS und eine für Android.

Szenario 2

Für Benutzer:innen in einer Gruppe mit einem Android-Gerät, auf dem die neueste Version von Android ausgeführt wird, sind Laufwerkumleitungen zulässig, für dieselben Benutzer:innen sind Laufwerkumleitungen auf Geräten mit einer älteren Android-Version aber nicht zulässig. Gehen Sie in diesem Szenario wie folgt vor:

Stellen Sie sicher, dass Ihre Sitzungshosts oder Cloud-PCs und Ihre Hostpooleinstellungen so konfiguriert sind, dass die Laufwerkumleitung zulässig ist.

Erstellen Sie zwei Gerätefilter:

Einen Gerätefilter für verwaltete Apps für Android, in dem die Version auf die neueste Versionsnummer von Android festgelegt ist

Einen Gerätefilter für verwaltete Apps für Android, bei dem die Version auf eine Versionsnummer festgelegt ist, die älter als die neueste Android-Version ist

Erstellen Sie zwei Apps-Konfigurationsrichtlinien:

Eine App-Konfigurationsrichtlinie für verwaltete Apps mit aktivierter Laufwerkumleitung. Weisen Sie ihr eine oder mehrere Gruppen mit dem Filter für die neueste Versionsnummer von Android zu.

Eine App-Konfigurationsrichtlinie für verwaltete Apps mit deaktivierter Laufwerkumleitung. Weisen Sie ihr eine oder mehrere Gruppen mit dem Filter für die ältere Versionsnummer von Android zu.

Erstellen Sie eine kombinierte App-Schutzrichtlinie für iOS/iPadOS und Android.

Szenario 3

Für Benutzer:innen in einer Gruppe, die ein nicht verwaltetes iOS-/iPadOS-Gerät zum Herstellen einer Verbindung mit einer Remotesitzung verwenden, ist die Umleitung der Zwischenablage zulässig, für dieselben Benutzer:innen ist bei Verwendung eines nicht verwalteten Android-Gerät aber die Umleitung der Zwischenablage nicht zulässig. Gehen Sie in diesem Szenario wie folgt vor:

Stellen Sie sicher, dass Ihre Sitzungshosts oder Cloud-PCs und Ihre Hostpooleinstellungen so konfiguriert sind, dass die Umleitung der Zwischenablage zulässig ist.

Erstellen Sie zwei Gerätefilter:

Einen Gerätefilter für verwaltete Apps für iOS und iPadOS, bei dem der Geräteverwaltungstyp „nicht verwaltet“ lautet

Einen Gerätefilter für verwaltete Apps für Android, bei dem der Geräteverwaltungstyp „nicht verwaltet“ lautet

Erstellen Sie zwei Apps-Konfigurationsrichtlinien:

Eine App-Konfigurationsrichtlinie für verwaltete Apps mit aktivierter Umleitung der Zwischenablage. Weisen Sie ihr eine oder mehrere Gruppen mit dem Filter für nicht verwaltete iOS- oder iPadOS-Geräte zu.

Eine App-Konfigurationsrichtlinie für verwaltete Apps mit deaktivierter Umleitung der Zwischenablage. Weisen Sie ihr eine oder mehrere Gruppen mit dem Filter für nicht verwaltete Android-Geräte zu.

Erstellen Sie eine kombinierte App-Schutzrichtlinie für iOS/iPadOS und Android.

Empfohlene Richtlinieneinstellungen

Im Folgenden finden Sie einige empfohlene Richtlinieneinstellungen, die Sie mit Intune und bedingtem Zugriff verwenden sollten. Die von Ihnen verwendeten Einstellungen sollten auf Ihren Anforderungen basieren.

Intune:

- Deaktivieren Sie jegliche Umleitungen auf persönlichen Geräten.

- Erzwingen Sie die Verwendung einer PIN für den Zugriff auf die App.

- Sperren Sie Tastaturen von Drittanbietern.

- Geben Sie eine Mindestversion für das Betriebssystem der Geräte an.

- Geben Sie eine Mindestversionsnummer für die Windows App und/oder Remotedesktop-App an.

- Sperren Sie Jailbreak-Geräte und Geräte mit Rootzugriff.

- Erzwingen Sie die Verwendung einer MTD-Lösung (Mobile Threat Defense) auf Geräten, die keine erkannten Bedrohungen aufweisen.

Bedingter Zugriff:

- Lassen Sie den Zugriff nur dann zu, wenn die Kriterien in den Verwaltungsrichtlinien für die mobilen Anwendungen in Intune erfüllt sind.

- Gewähren Sie Zugriff, wenn mindestens eine der folgenden Optionen erfüllt ist:

- Mehrstufige Authentifizierung erforderlich

- Erzwingen Sie eine Intune-App-Schutzrichtlinie.

Voraussetzungen

Damit Sie mit Microsoft Intune und bedingtem Zugriff Umleitungseinstellungen auf einem Clientgerät konfigurieren können, benötigen Sie Folgendes:

Einen vorhandenen Hostpool mit Sitzungshosts, oder Cloud-PCs

Mindestens eine Sicherheitsgruppe mit Benutzer:innen, auf die die Richtlinien angewandt werden sollen

Um die Windows App auf registrierten Geräten unter iOS und iPadOS zu verwenden, müssen Sie sämtliche Apps aus dem App Store in Intune hinzufügen. Weitere Informationen finden Sie unter Hinzufügen von iOS Store-Apps in Microsoft Intune.

Ein Clientgerät mit einer der folgenden Versionen der Windows App oder der Remotedesktop-App:

Für die Windows App:

- iOS und iPadOS: 11.0.8 oder höher.

- Android: 1.0.0.153 oder höher

Remotedesktop-App:

- Android: 10.0.19.1279 oder höher

Die neueste Version von:

- iOS/iPadOS: Microsoft Authenticator-App

- Android: Unternehmensportal-App, installiert im selben Profil wie Windows App für persönliche Geräte. Beide Apps müssen sich entweder in einem persönlichen Profil oder in einem Arbeitsprofil befinden, nicht in beiden Profilen.

Es gelten noch weitere Intune-Voraussetzungen für die Konfiguration von App-Konfigurationsrichtlinien, App-Schutzrichtlinien und Richtlinien für bedingten Zugriff. Weitere Informationen finden Sie unter:

Erstellen eines Filters für verwaltete Apps

Wenn Sie einen Filter für verwaltete Apps erstellen, können Sie die Umleitungseinstellungen nur anwenden, wenn die im Filter festgelegten Kriterien erfüllt sind. Damit können Sie den Zuordnungsbereich einer Richtlinie einschränken. Wenn Sie keinen Filter konfigurieren, gelten die Umleitungseinstellungen für alle Benutzer:innen. Was Sie in einem Filter angeben, hängt von Ihren Anforderungen ab.

Informationen zu Filtern und deren Erstellung finden Sie unter Verwenden von Filtern beim Zuweisen Ihrer Apps, Richtlinien und Profile in Microsoft Intune und Filtereigenschaften für verwaltete Apps.

Erstellen einer App-Konfigurationsrichtlinie für verwaltete Geräte

Nur bei registrierten iOS- und iPadOS-Geräten müssen Sie eine App Configuration-Richtlinie für verwaltete Geräte für die Windows App erstellen. Dieser Schritt ist unter Android nicht erforderlich.

Um eine App-Konfigurationsrichtlinie für verwaltete Geräte zu erstellen und anzuwenden, führen Sie die Schritte unter Hinzufügen von App-Konfigurationsrichtlinien für verwaltete iOS-/iPadOS-Geräte aus und verwenden dabei die folgenden Einstellungen:

Wählen Sie auf der Registerkarte Grundlagen als Ziel-App die Option Windows App aus der Liste aus. Die App muss zuvor bereits aus dem App Store in Intune hinzugefügt worden sein, damit sie in dieser Liste angezeigt wird.

Wählen Sie auf der Registerkarte Einstellungen in der Dropdownliste Konfigurationseinstellungsformat die Option Konfigurations-Designer verwenden aus, und geben Sie dann die folgenden Einstellungen genau wie dargestellt ein:

Konfigurationsschlüssel Werttyp Der Konfigurationswert IntuneMAMUPNString {{userprincipalname}}IntuneMAMOIDZeichenfolge {{userid}}IntuneMAMDeviceIDString {{deviceID}}Weisen Sie auf der Registerkarte Zuweisungen die Richtlinie der Sicherheitsgruppe zu, die die Benutzer:innen enthält, auf die Sie die Richtlinie anwenden möchten. Sie müssen die Richtlinie auf eine Benutzergruppe anwenden, damit die Richtlinie wirksam wird. Sie können für jede Gruppe optional einen Filter auswählen, um die App-Konfigurationsrichtlinie einzugrenzen.

Erstellen einer App-Konfigurationsrichtlinie für verwaltete Apps

Sie müssen eine separate App Configuration-Richtlinie für verwaltete Apps für die Windows App (iOS/iPadOS) und die Windows-App (Vorschau) oder die Remotedesktop-App (Android) erstellen, damit Sie Konfigurationseinstellungen bereitstellen können. Konfigurieren Sie nicht Android und iOS in derselben Konfigurationsrichtlinie, da Sie andernfalls die Richtlinien nicht basierend auf verwalteten und nicht verwalteten Geräten konfigurieren können.

Um eine App-Konfigurationsrichtlinie für verwaltete Apps zu erstellen und anzuwenden, führen Sie die Schritte unter App-Konfigurationsrichtlinien für verwaltete Intune App SDK-Apps aus, und verwenden Sie die folgenden Einstellungen:

Wählen Sie auf der Registerkarte Grundlagen die Option Öffentliche Apps auswählen aus, suchen Sie dann nach Remotedesktop für Android und Windows App für iOS/iPadOS, und wählen Sie die gewünschte Option aus. Wählen Sie Benutzerdefinierte Apps auswählen aus und geben Sie dann com.microsoft.rdc.androidx.beta in das Feld „Bundle- oder Paket-ID“ unter „Weitere Apps“ für Windows App (Vorschau) für Android ein.

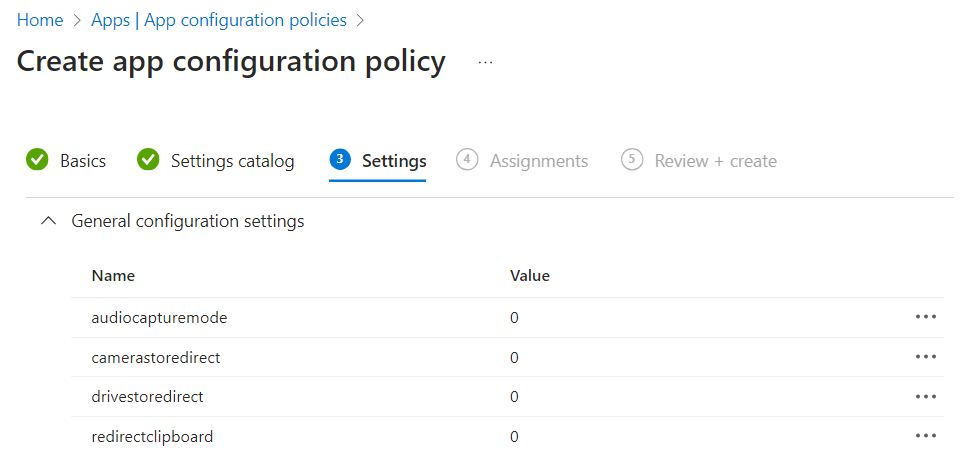

Erweitern Sie auf der Registerkarte Einstellungen die Allgemeinen Konfigurationseinstellungen, und geben Sie dann die folgenden Name-Wert-Paare genau wie dargestellt für jede Umleitungseinstellung ein, die Sie konfigurieren möchten. Diese Werte entsprechen den in Unterstützte RDP-Eigenschaften aufgeführten RDP-Eigenschaften, die Syntax unterscheidet sich jedoch:

Name Beschreibung Wert audiocapturemodeGibt an, ob die Umleitung der Audioeingabe aktiviert ist. 0: Die Audioerfassung vom lokalem Gerät ist deaktiviert.

1: Die Audioerfassung vom lokalem Gerät und Umleitung zu einer Audioanwendung in der Remotesitzung ist aktiviert.camerastoredirectBestimmt, ob die Kameraumleitung aktiviert ist. 0: Die Kameraumleitung ist deaktiviert.

1: Die Kameraumleitung ist aktiviert.drivestoredirectBestimmt, ob die Laufwerkumleitung aktiviert ist. 0: Die Laufwerkumleitung ist deaktiviert.

1: Die Laufwerkumleitung ist aktiviert.redirectclipboardBestimmt, ob die Umleitung der Zwischenablage aktiviert ist. 0: Die Umleitung der Zwischenablage auf dem lokalen Gerät ist in der Remotesitzung deaktiviert.

1: Die Umleitung der Zwischenablage auf dem lokalen Gerät ist in der Remotesitzung aktiviert.Das folgende Beispiel zeigt, wie die Einstellungen aussehen sollten:

Weisen Sie auf der Registerkarte Zuweisungen die Richtlinie der Sicherheitsgruppe zu, die die Benutzer:innen enthält, auf die Sie die Richtlinie anwenden möchten. Sie müssen die Richtlinie auf eine Benutzergruppe anwenden, damit die Richtlinie wirksam wird. Sie können für jede Gruppe optional einen Filter auswählen, um die App-Konfigurationsrichtlinie einzugrenzen.

Erstellen einer App-Schutzrichtlinie

Sie müssen eine separate Appschutz-Richtlinie für die Windows App (iOS/iPadOS) und die Remotedesktop-App (Android) erstellen, mit der Sie steuern können, wie Apps auf mobilen Geräten auf Daten zugreifen und diese freigeben. Konfigurieren Sie nicht Android und iOS/iPadOS in derselben Schutzrichtlinie, da Sie andernfalls die Richtlinien nicht basierend auf verwalteten und nicht verwalteten Geräten konfigurieren können.

Um eine Appschutz-Richtlinie zu erstellen und anzuwenden, führen Sie die Schritte unter Erstellen und Zuweisen von Appschutz-Richtlinien aus, und verwenden Sie dabei die folgenden Einstellungen.

Wählen Sie auf der Registerkarte Apps die Option Öffentliche Apps auswählen aus, suchen Sie dann nach Remotedesktop für Android und Windows App für iOS/iPadOS, und wählen Sie die gewünschte Option aus. Wählen Sie Benutzerdefinierte Apps auswählen aus und geben Sie dann com.microsoft.rdc.androidx.beta in das Feld „Bundle- oder Paket-ID“ unter „Weitere Apps“ für Windows App (Vorschau) für Android ein.

Auf der Registerkarte Datenschutz sind nur die folgenden Einstellungen für die Windows App und die Remotedesktop-App relevant. Die anderen Einstellungen gelten nicht, da die Windows App und die Remotedesktop-App mit dem Sitzungshost und nicht mit Daten in der App interagieren. Auf mobilen Geräten sind nicht genehmigte Tastaturen eine Quelle für die Tastaturprotokollierung und den Datendiebstahl.

Für iOS und iPadOS können Sie die folgenden Einstellungen konfigurieren:

- Organisationsdaten an andere Apps senden. Auf Keine festgelegt, um den Bildschirmaufnahmeschutz zu aktivieren.

- Ausschneiden, Kopieren und Einfügen mit anderen Apps einschränken

- Tastaturen von Drittanbietern

Für Android können Sie die folgenden Einstellungen konfigurieren:

- Ausschneiden, Kopieren und Einfügen mit anderen Apps einschränken

- Bildschirmaufnahme und Google Assistant

- Genehmigte Tastaturen

Tipp

Wenn Sie die Umleitung der Zwischenablage in einer App-Konfigurationsrichtlinie deaktivieren, sollten Sie Ausschneiden, Kopieren und Einfügen mit anderen Apps einschränken auf Blockiert festlegen.

Auf der Registerkarte Bedingter Start wird empfohlen, die folgenden Bedingungen hinzuzufügen:

Bedingung Bedingungstyp Wert Aktion Mindestversion für App App-Bedingung Basierend auf Ihren Anforderungen. Zugriff blockieren Mindestversion für Betriebssystem Gerätezustand Basierend auf Ihren Anforderungen. Zugriff blockieren Primärer MTD-Dienst Gerätezustand Basierend auf Ihren Anforderungen.

Ihr MTD-Connector muss eingerichtet sein. Konfigurieren von Microsoft Defender for Endpoint in Intune für Microsoft Defender for Endpoint.Zugriff blockieren Maximal zulässige Gerätebedrohungsstufe Gerätezustand Geschützt Zugriff blockieren Einzelheiten zu den Versionen finden Sie unter Neuigkeiten in der Windows App und Neuigkeiten im Remotedesktopclient für Android und Chrome OS.

Weitere Informationen zu den verfügbaren Einstellungen finden Sie unter Einstellungen für App-Schutzrichtlinien für den bedingten Start unter iOS und Einstellungen für App-Schutzrichtlinien für den bedingten Start unter Android.

Weisen Sie auf der Registerkarte Zuweisungen die Richtlinie der Sicherheitsgruppe zu, die die Benutzer:innen enthält, auf die Sie die Richtlinie anwenden möchten. Sie müssen die Richtlinie auf eine Benutzergruppe anwenden, damit die Richtlinie wirksam wird. Sie können für jede Gruppe optional einen Filter auswählen, um die App-Konfigurationsrichtlinie einzugrenzen.

Erstellen der Richtlinie für bedingten Zugriff

Durch das Erstellen einer Richtlinie für bedingten Zugriff können Sie den Zugriff auf eine Remotesitzung nur einschränken, wenn eine App-Schutzrichtlinie auf die Windows App und die Remotedesktop-App angewandt wird. Wenn Sie eine zweite Richtlinie für bedingten Zugriff erstellen, können Sie auch den Zugriff über einen Webbrowser blockieren.

Führen Sie zum Erstellen und Anwenden einer Richtlinie für bedingten Zugriff die Schritte unter Einrichten von App-basierten Richtlinien für bedingten Zugriff mit Intune aus. Die folgenden Einstellungen stellen ein Beispiel dar, das Sie basierend auf Ihren Anforderungen anpassen sollten:

Damit die erste Richtlinie nur dann Zugriff auf eine Remotesitzung gewährt, wenn eine App-Schutzrichtlinie auf die Windows App und die Remotedesktop-App angewandt wird:

Fügen Sie für Zuweisungen hinzu, und fügen Sie die Sicherheitsgruppe mit den Benutzer:innen ein, auf die die Richtlinie angewandt werden soll. Sie müssen die Richtlinie auf eine Benutzergruppe anwenden, damit die Richtlinie wirksam wird.

Wählen Sie für Zielressourcen aus, dass die Richtlinie auf Cloud-Apps angewandt werden soll, und wählen Sie dann für Einschließen die Option Apps auswählen aus. Suchen Sie Azure Virtual Desktop, und wählen Sie diese Option und dann Windows 365 aus. Azure Virtual Desktop wird nur dann in der Liste angezeigt, wenn Sie den

Microsoft.DesktopVirtualization-Ressourcenanbieter in einem Abonnement in Ihrem Microsoft Entra-Mandanten registriert haben.Für Bedingungen:

- Wählen Sie Geräteplattformen aus, und schließen Sie dann iOS und Android ein.

- Wählen Sie Client-Apps aus, und schließen Sie dann Mobile Apps und Desktopclients ein.

Aktivieren Sie für Zugriffssteuerungen die Option Zugriff gewähren. Aktivieren Sie dann das Kontrollkästchen App-Schutzrichtlinie erforderlich sowie das Optionsfeld Alle ausgewählten Steuerungen erforderlich.

Legen Sie Richtlinie aktivieren auf Ein fest.

Damit die zweite Richtlinie den Zugriff auf eine Remotesitzung über Webbrowser blockiert:

Fügen Sie für Zuweisungen hinzu, und fügen Sie die Sicherheitsgruppe mit den Benutzer:innen ein, auf die die Richtlinie angewandt werden soll. Sie müssen die Richtlinie auf eine Benutzergruppe anwenden, damit die Richtlinie wirksam wird.

Wählen Sie für Zielressourcen aus, dass die Richtlinie auf Cloud-Apps angewandt werden soll, und wählen Sie dann für Einschließen die Option Apps auswählen aus. Suchen Sie Azure Virtual Desktop, und wählen Sie diese Option und dann Windows 365 aus. Azure Virtual Desktop wird nur dann in der Liste angezeigt, wenn Sie den

Microsoft.DesktopVirtualization-Ressourcenanbieter in einem Abonnement in Ihrem Microsoft Entra-Mandanten registriert haben. Die Cloud-App für Windows 365 umfasst auch Microsoft Dev Box.Für Bedingungen:

- Wählen Sie Geräteplattformen aus, und schließen Sie dann iOS und Android ein.

- Wählen Sie Client-Apps aus, und schließen Sie dann Browser ein.

Aktivieren Sie für Zugriffssteuerungen die Option Zugriff blockieren und dann das Optionsfeld Alle ausgewählten Steuerungen erforderlich.

Legen Sie Richtlinie aktivieren auf Ein fest.

Überprüfen der Konfiguration

Nachdem Sie nun Intune zum Verwalten der Geräteumleitung auf persönlichen Geräten konfiguriert haben, können Sie Ihre Konfiguration überprüfen, indem Sie eine Verbindung mit einer Remotesitzung herstellen. Was Sie testen sollten, hängt davon ab, ob Sie Richtlinien für registrierte oder nicht registrierte Geräte konfiguriert haben, welche Plattformen Sie verwenden, und welche Umleitungs- und Datenschutzeinstellungen Sie festgelegt haben. Überprüfen Sie, ob Sie nur die Aktionen ausführen können, die Sie auch erwarten.

Bekannte Probleme

- Android: Windows-App wird ohne Warnung beendet, wenn das Unternehmensportal und die Windows App nicht im selben Profil installiert sind. Installieren Sie beide Apps entweder in einem persönlichen Profil oder in beiden Apps in einem Arbeitsprofil.