Verwenden von App-basierten Richtlinien für bedingten Zugriff mit Intune

Microsoft Intune App-Schutzrichtlinien funktionieren mit Microsoft Entra bedingtem Zugriff, um Ihre Organisationsdaten auf Geräten zu schützen, die Ihre Mitarbeiter verwenden. Diese Richtlinien funktionieren auf Geräten, die bei Intune registriert sind, und auf Geräten von Mitarbeitern, die nicht registriert sind. In Kombination werden sie auf den appbasierten bedingten Zugriff verwiesen.

App-Schutz Richtlinien sind Regeln, die sicherstellen, dass die Daten eines organization sicher bleiben oder in einer verwalteten App enthalten sind:

- Eine App-Schutzrichtlinie kann eine Regel sein, die erzwungen wird, wenn ein Benutzer versucht, auf Daten Ihrer Organisation zuzugreifen oder diese zu verschieben, oder eine Reihe von Aktionen, die verboten oder überwacht werden, wenn ein Benutzer in einer verwalteten App arbeitet.

- Eine verwaltete App ist eine App, auf die App-Schutzrichtlinien angewendet wurden und die von Intune verwaltet werden kann.

- Wenn Sie nur für die Microsoft Outlook-App den Zugriff auf Exchange Online zulassen, können Sie auch die integrierten E-Mail-Apps von iOS/iPadOS und Android blockieren. Darüber hinaus können Sie für Apps, auf die keine Intune-Appschutz-Richtlinien angewendet wurden, den Zugriff auf SharePoint Online blockieren.

App-basierter bedingter Zugriff mit Client-App-Verwaltung fügt eine Sicherheitsebene hinzu, die sicherstellt, dass nur Client-Apps, die Intune App-Schutzrichtlinien unterstützen, auf Exchange Online und andere Microsoft 365-Dienste zugreifen können.

Tipp

Zusätzlich zu App-basierten Richtlinien für bedingten Zugriff können Sie den gerätebasierten bedingten Zugriff mit Intune verwenden.

Voraussetzungen

Damit Sie eine App-basierte Richtlinie für bedingten Zugriff erstellen können, benötigen Sie Folgendes:

- Enterprise Mobility + Security (EMS) oder ein Microsoft Entra ID P1- oder P2-Abonnement

- Benutzer müssen für EMS oder Microsoft Entra ID

Weitere Informationen finden Sie unter Enterprise Mobility – Preise oder Microsoft Entra Preise.

Unterstützte Apps

Eine Liste der Apps, die appbasierten bedingten Zugriff unterstützen, finden Sie unter Bedingter Zugriff: Bedingungen in der Microsoft Entra Dokumentation.

Der App-basierte bedingte Zugriff unterstützt auch branchenspezifische Apps, aber diese Apps müssen die moderne Authentifizierung von Microsoft 365 nutzen.

Funktionsweise des App-basierten bedingten Zugriffs

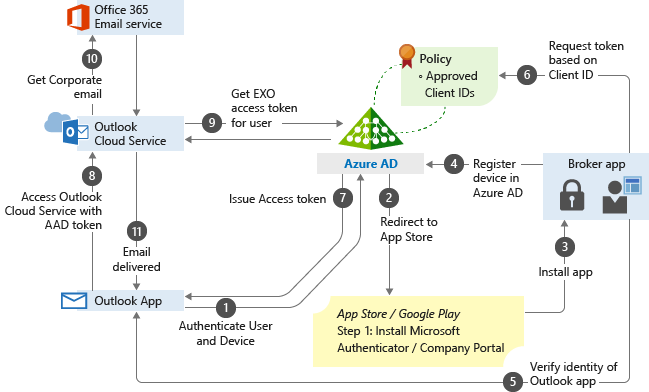

In diesem Beispiel hat der Administrator App-Schutzrichtlinien auf die Outlook-App angewendet, gefolgt von einer Regel für bedingten Zugriff, die die Outlook-App einer genehmigten Liste von Apps hinzufügt, die beim Zugriff auf Unternehmens-E-Mails verwendet werden können.

Hinweis

Das folgende Flussdiagramm kann für andere verwaltete Apps verwendet werden.

Der Benutzer versucht, sich bei Microsoft Entra ID aus der Outlook-App zu authentifizieren.

Der Benutzer wird an den App Store umgeleitet, um eine Broker-App zu installieren, wenn er zum ersten Mal versucht, sich zu authentifizieren. Bei der Broker-App kann es sich um microsoft Authenticator für iOS oder um das Microsoft-Unternehmensportal für Android-Geräte handeln.

Wenn Benutzer versuchen, eine native E-Mail-App zu verwenden, werden sie an den App Store umgeleitet, um die Outlook-App dann zu installieren.

Die Broker-App wird auf dem Gerät installiert.

Die Broker-App startet den Microsoft Entra Registrierungsprozess, der einen Gerätedatensatz in Microsoft Entra ID erstellt. Dieser Prozess ist nicht mit der Registrierung für die Verwaltung mobiler Geräte (MDM) identisch, aber dieser Datensatz ist erforderlich, damit bedingte Zugriffsrichtlinien auf dem Gerät erzwungen werden können.

Die Broker-App bestätigt die Microsoft Entra Geräte-ID, den Benutzer und die Anwendung. Diese Informationen werden an die Microsoft Entra Anmeldeserver übergeben, um den Zugriff auf den angeforderten Dienst zu überprüfen.

Die Broker-App sendet die App-Client-ID im Rahmen des Benutzerauthentifizierungsprozesses an Microsoft Entra ID, um zu überprüfen, ob sie in der Liste mit der Richtlinie genehmigt ist.

Microsoft Entra ID ermöglicht es dem Benutzer, sich zu authentifizieren und die App basierend auf der liste mit der Richtlinie genehmigt zu verwenden. Wenn die App nicht in der Liste enthalten ist, verweigert Microsoft Entra ID den Zugriff auf die App.

Die Outlook-App kommuniziert mit dem Outlook-Clouddienst, um die Kommunikation mit Exchange Online zu initiieren.

Outlook Cloud Service kommuniziert mit Microsoft Entra ID, um Exchange Online Dienstzugriffstoken für den Benutzer abzurufen.

Die Outlook-App kommuniziert mit Exchange Online, um die Unternehmens-E-Mail des Benutzers abzurufen.

Unternehmens-E-Mails werden an das Postfach des Benutzers übermittelt.