Verbinden Ihrer Threat Intelligence-Plattform mit Microsoft Sentinel

Hinweis

Dieser Datenconnector befindet sich in einem Pfad für veraltete Funktionen. Weitere Informationen werden entsprechend der genauen Zeitachse veröffentlicht. Verwenden Sie in Zukunft für neue Lösungen den neuen Datenconnector für die Threat Intelligence-API zum Hochladen von Indikatoren. Weitere Informationen finden Sie unter Verbinden Ihrer Threat Intelligence-Plattform mit Microsoft Sentinel mithilfe der API zum Hochladen.

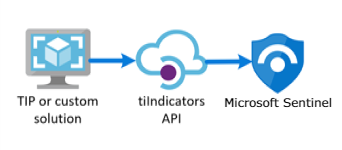

Viele Organisationen verwenden Threat Intelligence-Plattformlösungen (TIP), um Bedrohungsindikatorenfeeds aus verschiedenen Quellen zu aggregieren. Aus dem aggregierten Feed werden die Daten für Sicherheitslösungen wie Netzwerkgeräte, EDR/XDR- oder SIEM-Lösungen (Security Information & Event Management) wie Microsoft Sentinel kuratiert. Mithilfe des TIP-Datenconnectors können Sie diese Lösungen verwenden, um Bedrohungsindikatoren in Microsoft Sentinel zu importieren.

Da der TIP-Datenconnector zu diesem Zweck mit der tiIndicators-API von Microsoft Graph Security arbeitet, können Sie den Connector verwenden, um von jeder benutzerdefinierten Threat Intelligence-Plattform (TIP), die mit dieser API kommunizieren kann, Indikatoren an Microsoft Sentinel (und andere Microsoft-Sicherheitslösungen wie Defender XDR) zu übermitteln.

Hinweis

Informationen über die Verfügbarkeit von Funktionen in US-Regierungs-Clouds finden Sie in den Microsoft Sentinel-Tabellen in Cloud-Funktionsverfügbarkeit für US-Regierungskunden.

Erfahren Sie mehr über Threat Intelligence in Microsoft Sentinel und insbesondere über die TIP-Produkte, die Sie mit Microsoft Sentinel integrieren können.

Wichtig

Microsoft Sentinel ist in der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Vorschau ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Voraussetzungen

- Um eigenständige Inhalte oder Lösungen aus dem Inhaltshub installieren, aktualisieren oder löschen zu können, müssen Sie auf Ressourcengruppenebene über die Rolle „Microsoft Sentinel-Mitwirkender“ verfügen.

- Um Ihrem TIP-Produkt oder einer anderen benutzerdefinierten Anwendung, die die direkte Integration in die Microsoft Graph TI-Indikatoren-API verwendet, Berechtigungen zu erteilen, müssen Sie über die Microsoft Entra-Rolle „Sicherheitsadministrator“ oder über die entsprechenden Berechtigungen verfügen.

- Sie benötigen Lese- und Schreibberechtigungen für den Microsoft Sentinel-Arbeitsbereich, um Ihre Bedrohungsindikatoren zu speichern.

Anweisungen

Führen Sie die folgenden Schritte aus, um Bedrohungsindikatoren aus Ihrer integrierten TIP- oder einer benutzerdefinierten Threat Intelligence-Lösung in Microsoft Sentinel zu importieren:

- Fordern Sie eine Anwendungs-ID und einen geheimen Clientschlüssel von Microsoft Entra ID an.

- Fügen Sie diese Informationen in Ihre TIP-Lösung oder benutzerdefinierte Anwendung ein.

- Aktivieren Sie den TIP-Datenconnector in Microsoft Sentinel.

Registrieren für eine Anwendungs-ID und einen geheimen Clientschlüssel von Microsoft Entra ID

Unabhängig davon, ob Sie eine TIP- oder eine benutzerdefinierte Lösung verwenden, benötigt die tiIndicators-API einige grundlegende Informationen, um Ihnen zu erlauben, eine Verbindung Ihres Feeds mit ihr herzustellen und ihr Bedrohungsindikatoren zu senden. Sie benötigen die folgenden drei Informationen:

- Anwendungs-ID (Client)

- Verzeichnis-ID (Mandant)

- Geheimer Clientschlüssel

Sie erhalten diese Informationen von Ihrer Microsoft Entra ID-Instanz über eine App-Registrierung, die die folgenden drei Schritte umfasst:

- Sie registrieren eine App mit Microsoft Entra ID.

- Geben Sie die von der App benötigten Berechtigungen zum Herstellen einer Verbindung mit der Microsoft Graph-API tiIndicators und zum Senden von Bedrohungsindikatoren an.

- Abrufen der Einwilligung von Ihrer Organisation für das Gewähren dieser Berechtigungen für diese Anwendung.

Registrieren einer Anwendung mit Microsoft Entra ID

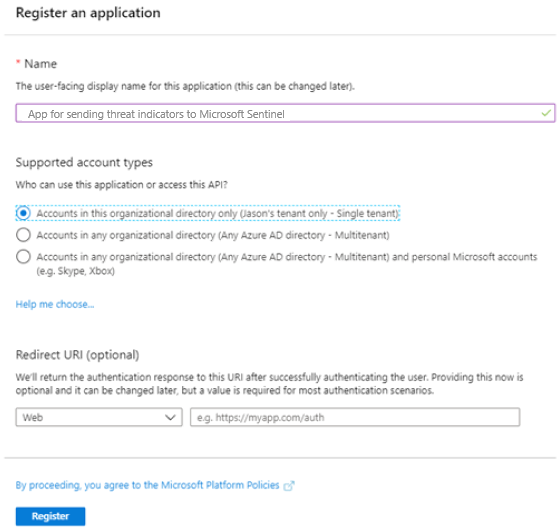

Navigieren Sie im Azure-Portal zu Microsoft Entra ID.

Wählen Sie im Menü App-Registrierungen und dann Neue Registrierung aus.

Wählen Sie einen Namen für Ihre Anwendungsregistrierung, anschließend Einzelner Mandant und dann Registrieren aus.

Kopieren Sie auf dem daraufhin geöffneten Bildschirm die Anwendungs-ID (Client-ID) und die Verzeichnis-ID (Mandanten-ID). Dies sind die ersten beiden Informationen, die Sie später benötigen, um Ihre TIP- oder benutzerdefinierte Lösung zum Senden von Bedrohungsindikatoren an Microsoft Sentinel zu konfigurieren. Der dritte Teil der benötigten Informationen, der geheime Clientschlüssel, kommt später.

Gewähren der von der Anwendung benötigten Berechtigungen

Wechseln Sie zurück zur Hauptseite von Microsoft Entra ID.

Wählen Sie im Menü App-Registrierungen und dann Ihre neu registrierte App aus.

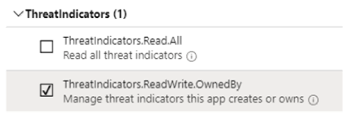

Wählen Sie im Menü API-Berechtigungen>Berechtigung hinzufügen aus.

Wählen Sie auf der Seite API auswählen die Microsoft Graph-API aus. Treffen Sie dann Ihre Auswahl in der Liste der Microsoft Graph-Berechtigungen.

Wählen Sie an der Eingabeaufforderung Welcher Typ von Berechtigungen ist für Ihre Anwendung erforderlich? die Option Anwendungsberechtigungen aus. Diese Berechtigung ist der Typ, der von Anwendungen verwendet wird, die sich mit App-ID und App-Geheimnissen (API-Schlüsseln) authentifizieren.

Wählen Sie ThreatIndicators.ReadWrite.OwnedBy und dann Berechtigung hinzufügen aus, um diese Berechtigung der Liste der Berechtigungen Ihrer App hinzuzufügen.

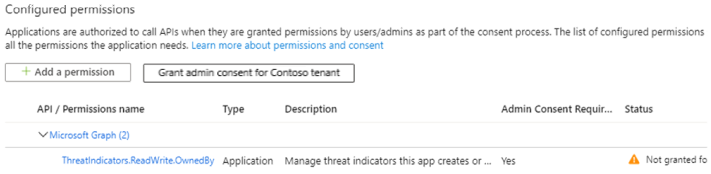

Abrufen der Einwilligung von Ihrer Organisation für das Gewähren dieser Berechtigungen

Um einzuwilligen, ist eine privilegierte Rolle erforderlich. Weitere Informationen finden Sie unter Erteilen einer mandantenweiten Administratorzustimmung für eine Anwendung.

Nachdem die Einwilligung für die App erteilt wurde, wird unter Status ein grünes Häkchen angezeigt.

Nachdem Ihre App registriert und Berechtigungen erteilt wurden, müssen Sie einen geheimen Clientschlüssel für Ihre App abrufen.

Wechseln Sie zurück zur Hauptseite von Microsoft Entra ID.

Wählen Sie im Menü App-Registrierungen und dann Ihre neu registrierte App aus.

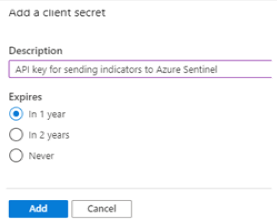

Wählen Sie im Menü die Option Zertifikate und Geheimnisse aus. Wählen Sie dann Neuer geheimer Clientschlüssel aus, um ein Geheimnis (API-Schlüssel) für Ihre App zu erhalten.

Wählen Sie Hinzufügen aus, und kopieren Sie dann den geheimen Clientschlüssel.

Wichtig

Sie müssen den geheimen Clientschlüssel kopieren, bevor Sie diesen Bildschirm verlassen. Sie können diesen geheimen Schlüssel nicht mehr abrufen, wenn Sie diese Seite verlassen. Sie benötigen diesen Wert, wenn Sie Ihre TIP- oder benutzerdefinierte Lösung konfigurieren.

Einfügen dieser Informationen in Ihre TIP-Lösung oder benutzerdefinierte Anwendung

Sie verfügen nun über die drei erforderlichen Informationen, die Sie benötigen, um Ihre TIP- oder Ihre benutzerdefinierte Lösung zum Senden von Bedrohungsindikatoren an Microsoft Sentinel zu konfigurieren:

- Anwendungs-ID (Client)

- Verzeichnis-ID (Mandant)

- Geheimer Clientschlüssel

Geben Sie diese Werte bei Bedarf in die Konfiguration Ihres integrierten TIP oder Ihrer benutzerdefinierten Lösung ein.

Geben Sie für das Zielprodukt Azure Sentinel an. (Die Angabe von Microsoft Sentinel führt zu einem Fehler.)

Geben Sie für die Aktion Warnung an.

Nachdem diese Konfiguration abgeschlossen wurde, werden Bedrohungsindikatoren von Ihrer TIP- oder benutzerdefinierten Lösung über die Microsoft Graph-API tiIndicators an Microsoft Sentinel gesendet.

Aktivieren des TIP-Datenconnectors in Microsoft Sentinel

Der letzte Schritt im Integrationsprozess besteht darin, den TIP-Datenconnector in Microsoft Sentinel zu aktivieren. Die Aktivierung des Connectors ermöglicht Microsoft Sentinel, die von Ihrer TIP- oder benutzerdefinierten Lösung gesendeten Bedrohungsindikatoren zu empfangen. Diese Indikatoren stehen in allen Microsoft Sentinel-Arbeitsbereichen für Ihre Organisation zur Verfügung. Führen Sie die folgenden Schritte aus, um den TIP-Datenconnector für jeden Arbeitsbereich zu aktivieren:

Wählen Sie für Microsoft Sentinel im Azure-Portal unter Inhaltsverwaltung die Option Inhaltshub aus.

Wählen Sie für Microsoft Sentinel im Defender-Portal die Option Microsoft Sentinel>Content Management> Content Hub aus.Suchen Sie die Threat Intelligence-Lösung, und wählen Sie sie aus.

Wählen Sie die Schaltfläche

Installieren/Aktualisieren aus.

Installieren/Aktualisieren aus.Weitere Informationen zum Verwalten der Lösungskomponenten finden Sie unter Ermitteln und Bereitstellen von standardmäßig vorhandenen Inhalten.

Wählen Sie zum Konfigurieren des TIP-Datenconnectors das Menü Konfiguration>Datenconnectors aus.

Suchen und wählen Sie die Threat Intelligence-Plattformen – VERALTET Datenconnector, und wählen Sie dann Seite „Connector öffnen“ aus.

Da Sie die App-Registrierung bereits abgeschlossen und Ihre TIP- oder benutzerdefinierte Lösung bereits für das Senden von Bedrohungsindikatoren konfiguriert haben, müssen Sie nur noch Verbinden auswählen.

Nach einigen Minuten sollten die Bedrohungsindikatoren in den Microsoft Sentinel-Arbeitsbereich fließen. Sie finden die neuen Indikatoren im Bereich Threat Intelligence, auf den Sie über das Microsoft Sentinel-Menü zugreifen können.

Zugehöriger Inhalt

In diesem Artikel haben Sie erfahren, wie Sie Ihr TIP mithilfe einer Methode, die demnächst nicht mehr unterstützt wird, mit Microsoft Sentinel verbinden können. Informationen zum Herstellen einer Verbindung mit Ihrem TIPP mithilfe der empfohlenen Methode finden Sie unter Verbinden Ihres TIPP mit der API zum Hochladen.

- Erfahren Sie, wie Sie Einblick in Ihre Daten und potenzielle Bedrohungen erhalten.

- Beginnen Sie mit Erkennung von Bedrohungen mithilfe von Microsoft Sentinel.