Arbeiten mit Threat Intelligence von Microsoft Sentinel

Beschleunigen Sie die Erkennung und Behebung von Bedrohungen mit optimierter Erstellung und Verwaltung von Threat Intelligence. In diesem Artikel wird veranschaulicht, wie Sie die Integration von Threat Intelligence in die Verwaltungsoberfläche optimal nutzen können, unabhängig davon, ob Sie über Microsoft Sentinel im Azure-Portal oder über das Defender-Portal darauf zugreifen.

- Erstellen von Threat Intelligence-Objekten mit einem Structured Threat Information Expression (STIX)

- Verwalten von Threat Intelligence durch Anzeigen, Zusammenstellen und Visualisieren

Wichtig

Microsoft Sentinel ist in der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Vorschau ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Zugreifen auf die Verwaltungsoberfläche

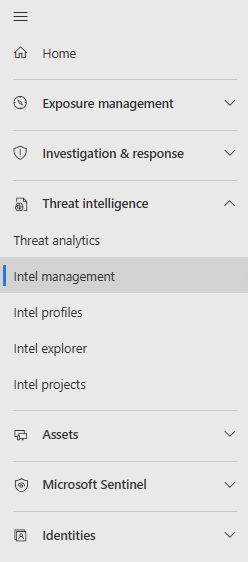

Verwenden Sie eine der folgenden Registerkarten, je nachdem, wo Sie mit Threat Intelligence arbeiten möchten. Auch wenn auf die Verwaltungsoberfläche je nach verwendetem Portal unterschiedlich zugegriffen wird, gelten für die Erstellungs- und Verwaltungsaufgaben dieselben Schritte, sobald Sie dorthin gelangen.

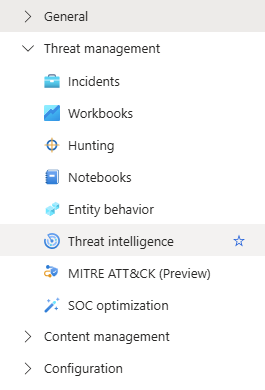

Navigieren Sie im Defender-Portal zu Threat Intelligence>Intel-Verwaltung.

Erstellen von Threat Intelligence

Verwenden Sie die Verwaltungsoberfläche, um STIX-Objekte zu erstellen und andere allgemeine Threat Intelligence-Aufgaben, z. B. Tagging von Indikatoren und Herstellen von Verbindungen zwischen Objekten, durchzuführen.

- Definieren Sie Beziehungen beim Erstellen neuer STIX-Objekte.

- Erstellen Sie schnell mehrere Objekte, indem Sie allgemeine Metadaten aus einem neuen oder vorhandenen TI-Objekt mithilfe einer Duplizierungsfunktion kopieren.

Weitere Informationen zu unterstützten STIX-Objekten finden Sie unter Grundlegendes zu Threat Intelligence.

Erstellen eines neuen STIX-Objekts

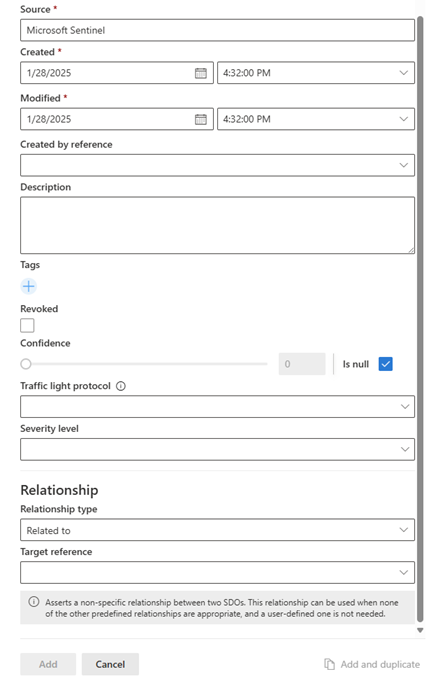

Wählen Sie Neu hinzufügen>TI-Objekt aus.

Wählen Sie den Objekttyp aus, und füllen Sie dann das Formular auf der Seite Neues TI-Objekt aus. Erforderliche Felder sind mit einem roten Sternchen gekennzeichnet (*).

Ziehen Sie in Erwägung, dem TI-Objekt einen Vertraulichkeitswert oder eine Traffic Light Protocol-Einstufung (TLP) zuzuweisen. Weitere Informationen zur Bedeutung der Werte finden Sie unter Kuratieren von Threat Intelligence.

Wenn Sie wissen, wie sich dieses Objekt auf ein anderes Threat Intelligence-Objekt bezieht, geben Sie diese Verbindung mit dem Beziehungstyp und dem Zielverweis an.

Wählen Sie Hinzufügen für ein einzelnes Objekt oder Hinzufügen und duplizieren aus, wenn Sie weitere Elemente mit den gleichen Metadaten erstellen möchten. Die folgende Abbildung zeigt den allgemeinen Abschnitt der duplizierten Metadaten jedes STIX-Objekts.

Verwalten von Threat Intelligence

Optimieren Sie TI von Ihren Quellen mit Erfassungsregeln. Stellen Sie vorhandene TI mit dem Beziehungs-Generator zusammen. Verwenden Sie die Verwaltungsoberfläche, um Ihre Threat Intelligence zu durchsuchen, zu filtern und zu sortieren, fügen Sie dann Tags hinzu.

Optimieren von Threat Intelligence-Feeds mit Erfassungsregeln

Reduzieren Sie unnötige Informationen (Rauschen) Ihrer TI-Feeds, verlängern Sie die Gültigkeit von Indikatoren mit hoher Konfidenz, und fügen Sie eingehenden Objekten aussagekräftige Tags hinzu. Dies sind nur einige der Anwendungsfälle für Erfassungsregeln. Führen Sie die folgenden Schritte aus, um die Gültigkeitsdauer für Indikatoren mit hoher Konfidenz zu verlängern.

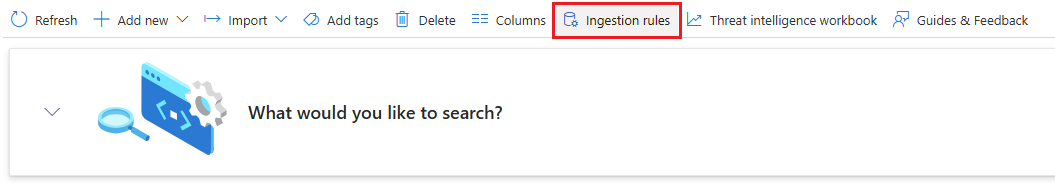

Wählen Sie Erfassungsregeln aus, um eine ganz neue Seite zu öffnen, auf der vorhandene Regeln angezeigt und neue Regellogik erstellt werden können.

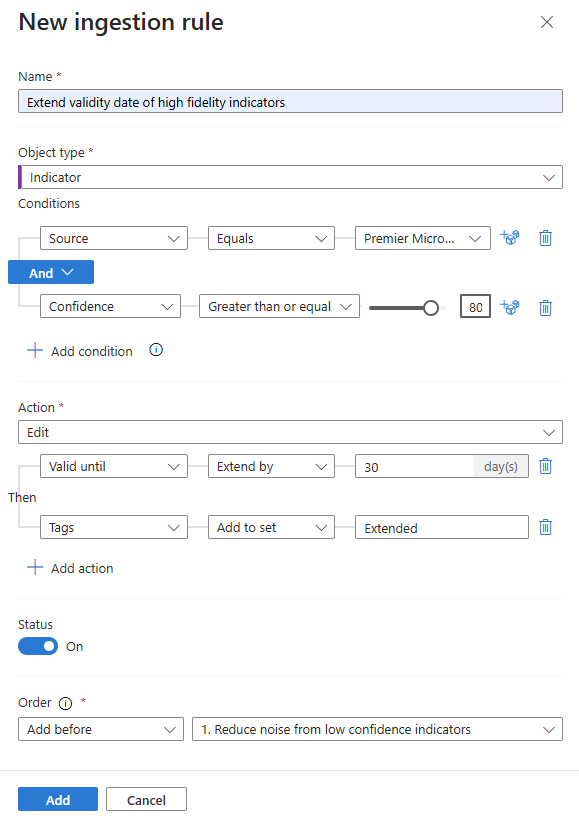

Geben Sie einen aussagekräftigen Namen für Ihre Regeln ein. Die Seite „Erfassungsregeln“ enthält ausreichend Regeln für den Namen. Dies ist aber die einzige Textbeschreibung, die verfügbar ist, um Ihre Regeln zu unterscheiden, ohne sie zu bearbeiten.

Wählen Sie den Objekttyp aus. Dieser Anwendungsfall basiert auf der Verlängerung der

Valid from-Eigenschaft, die nur für den ObjekttypIndicatorverfügbar ist.Wählen Sie Bedingung hinzufügen aus, um Bedingungen für

SourceEqualshinzuzufügen, und wählen Sie Ihre Quelle (Source) für Indikatoren mit hoher Konfidenz aus.Wählen Sie Bedingung hinzufügen für

ConfidenceGreater than or equalaus, und geben Sie einen Score fürConfidenceein.Wählen Sie die Aktion aus. Da wir diesen Indikator ändern möchten, wählen Sie

Editaus.Wählen Sie Aktion hinzufügen für

Valid untilundExtend bysowie einen Zeitbereich in Tagen aus.Erwägen Sie, ein Tag hinzuzufügen, um den hohen Konfidenzwert auf diesen Indikatoren anzugeben, z. B.

Extended. Das Änderungsdatum wird nicht durch Erfassungsregeln aktualisiert.Wählen Sie die Reihenfolge aus, in der die Regel ausgeführt werden soll. Regeln werden in aufsteigender Reihenfolge ausgeführt. Jede Regel wertet jedes erfasste Objekt aus.

Wenn die Regel aktiviert werden kann, stellen Sie den Umschalter Status auf „Ein“.

Wählen Sie Hinzufügen aus, um die Erfassungsregel zu erstellen.

Weitere Informationen finden Sie unter Grundlegendes zu Threat Intelligence-Erfassungsregeln.

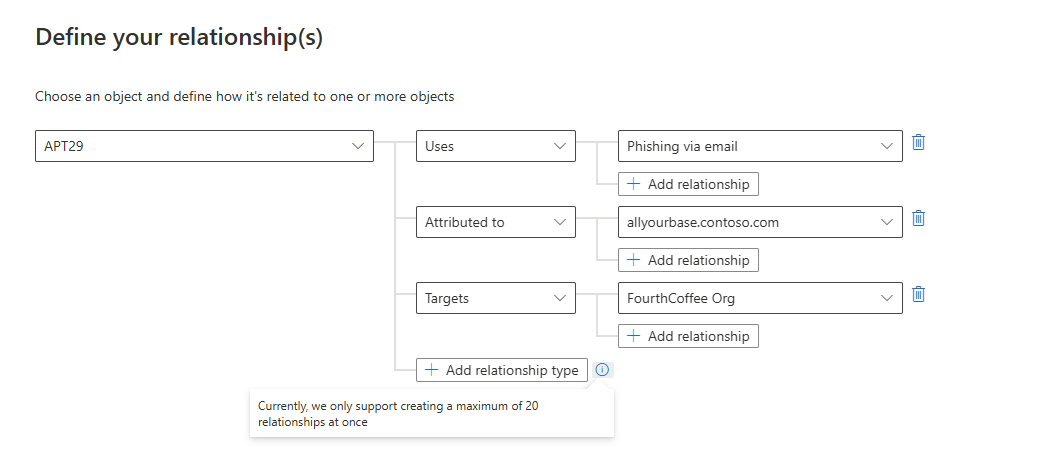

Zusammenstellen von Threat Intelligence mit dem Beziehungs-Generator

Verbinden Sie Threat Intelligence-Objekte mit dem Beziehungs-Generator. Es sind maximal 20 Beziehungen gleichzeitig im Generator möglich, aber es können mehr Verbindungen über mehrere Iterationen und durch Hinzufügen von Beziehungszielverweise für neue Objekte erstellt werden.

Beginnen Sie mit einem Objekt wie einem Bedrohungsakteur oder einem Angriffsmuster, bei dem das einzelne Objekt eine Verbindung mit einem oder mehreren Objekten wie Indikatoren herstellt.

Fügen Sie den Beziehungstyp gemäß den bewährten Methoden hinzu, die in der folgenden Tabelle und in der Zusammenfassungstabelle der STIX 2.1-Referenzbeziehungen dargestellt sind:

| Beziehungstyp | Beschreibung |

|---|---|

|

Duplikat von Abgeleitet von Im Zusammenhang mit |

Allgemeine Beziehungen, die für jedes STIX-Domänenobjekt (SDO) definiert sind Weitere Informationen finden Sie unter STIX 2.1-Referenz zu allgemeinen Beziehungen |

| Targets |

Attack pattern oder Threat actor zielt auf Identity |

| Verwendet |

Threat actor verwendet Attack pattern |

| Zugeordnet zu |

Threat actor zugeordnet zu Identity |

| Gibt an |

Indicator gibt Attack pattern oder Threat actor an |

| Identität annehmen |

Threat actor nimmt die Identität Identity an |

Die folgende Abbildung zeigt mithilfe der Beziehungstyptabelle Verbindungen zwischen einem Bedrohungsakteur und einem Angriffsmuster, dem Indikator und der Identität.

Anzeigen der Threat Intelligence in der Verwaltungsoberfläche

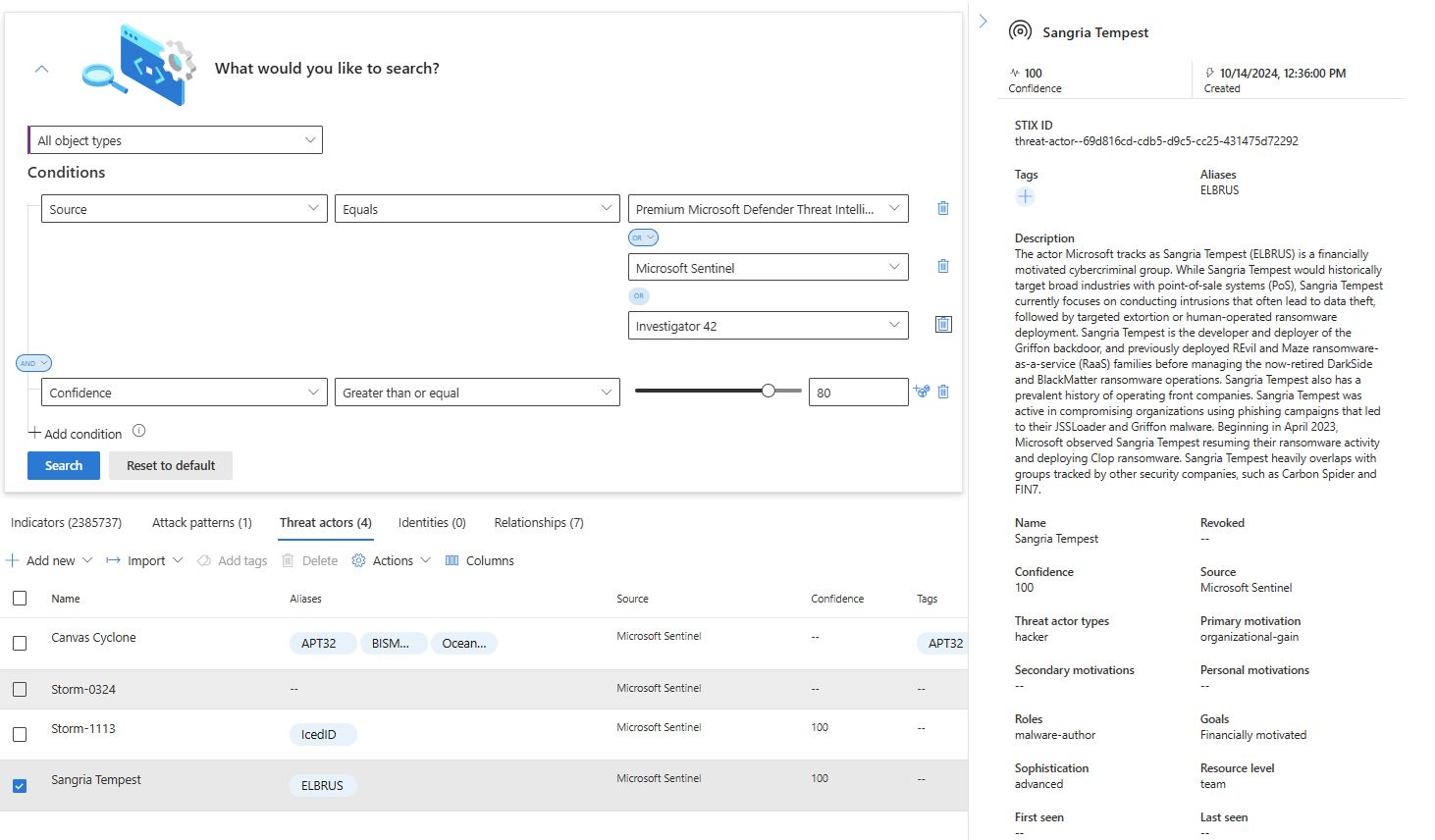

Verwenden Sie die Verwaltungsoberfläche, um Ihre Threat Intelligence unabhängig von ihrer Quelle zu sortieren, zu filtern und zu durchsuchen, ohne eine Log Analytics-Abfrage zu schreiben.

Erweitern Sie auf der Verwaltungsoberfläche das Menü Was möchten Sie suchen?.

Wählen Sie einen STIX-Objekttyp aus, oder behalten Sie die Standardeinstellung Alle Objekttypen bei.

Wählen Sie mithilfe von logischen Operatoren Bedingungen aus.

Wählen Sie das Objekt aus, zu dem Sie mehr Informationen anzeigen möchten.

In der folgenden Abbildung wurden mehrere Quellen zu Durchsuchen verwendet, indem sie in einer OR-Gruppe platziert wurden, während mehrere Bedingungen mit dem AND-Operator gruppiert wurden.

Microsoft Sentinel zeigt in dieser Ansicht nur die neuste Version der Threat Intelligence an. Weitere Informationen zur Aktualisierung von Objekten finden Sie unter Grundlegendes zu Threat Intelligence.

IP- und Domänennamenindikatoren werden mit zusätzlichen GeoLocation- und WhoIs-Daten angereichert, sodass Sie mehr Kontext für Untersuchungen bereitstellen können, wenn der Indikator gefunden wird.

Im Folgenden sehen Sie ein Beispiel.

Wichtig

Die GeoLocation- und WhoIs-Anreicherung befindet sich derzeit in der Vorschauphase. Die ergänzenden Bestimmungen für Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Taggen und Bearbeiten von Threat Intelligence

Das Tagging von Threat Intelligence ist eine schnelle Möglichkeit zum Gruppieren von Objekten, damit sie leichter zu finden sind. In der Regel können Sie Tags im Zusammenhang mit einem bestimmten Vorfall anwenden. Wenn ein Objekt jedoch Bedrohungen von einem bestimmten bekannten Akteur oder einer bekannten Angriffskampagne darstellt, sollten Sie eine Beziehung anstelle eines Tags erstellen.

- Verwenden Sie die Verwaltungsoberfläche, um Ihre Threat Intelligence zu sortieren, zu filtern und zu durchsuchen.

- Nachdem Sie die Objekte gefunden haben, mit denen Sie arbeiten möchten, wählen Sie ein oder mehrere Objekte desselben Typs aus.

- Wählen Sie Tag hinzufügen aus, und taggen Sie sie alle gleichzeitig mit einem oder mehreren Tags.

- Da das Tagging eine Freiformangabe ist, empfiehlt es sich, Standardnamenskonventionen für Tags in Ihrer Organisation zu erstellen.

Bearbeiten Sie die Threat Intelligence objektweise, unabhängig davon, ob sie direkt in Microsoft Sentinel oder über Partnerquellen wie TIP- und TAXII-Server erstellt wurde. Bei Threat Intelligence, die in der Verwaltungsoberfläche erstellt wurde, können alle Felder bearbeitet werden. Bei Threat Intelligence, die aus Partnerquellen stammt, können nur bestimmte Felder bearbeitet werden, einschließlich Tags, Ablaufdatum, Konfidenz und Wurde widerrufen. Auf beide Arten wird nur die neueste Version des Objekts in der Verwaltungsoberfläche angezeigt.

Weitere Informationen zur Aktualisierung von Threat Intelligence finden Sie unter Anzeigen von Threat Intelligence.

Suchen und Anzeigen Ihrer Indikatoren mit Abfragen

In diesem Verfahren wird beschrieben, wie Sie Ihre Bedrohungsindikatoren in Log Analytics zusammen mit anderen Microsoft Sentinel-Ereignisdaten anzeigen, unabhängig vom Quellfeed oder der Methode, mit der Sie sie erfasst haben.

Bedrohungsindikatoren sind in der Microsoft Sentinel-Tabelle ThreatIntelligenceIndicator aufgeführt. Diese Tabelle bildet die Grundlage für Threat Intelligence-Abfragen, die von anderen Microsoft Sentinel-Features wie Analysen, Hunting und Arbeitsmappen ausgeführt werden.

So zeigen Sie Ihre Threat Intelligence-Indikatoren an

Wählen Sie für Microsoft Sentinel im Azure-Portal unter Allgemein die Option Protokolle aus.

Wählen Sie für Microsoft Sentinel im Defender-Portal die Option Untersuchung und Antwort>Hunting>Erweiterte Bedrohungssuche aus.

Die Tabelle

ThreatIntelligenceIndicatorbefindet sich unter der Gruppe Microsoft Sentinel.Wählen Sie das Symbol Vorschaudaten (Auge) neben dem Tabellennamen aus. Wählen Sie Im Abfrage-Editor anzeigen aus, um eine Abfrage auszuführen, die Datensätze aus dieser Tabelle anzeigt.

Die Ergebnisse sollten den hier gezeigten Beispielbedrohungsindikatoren ähneln.

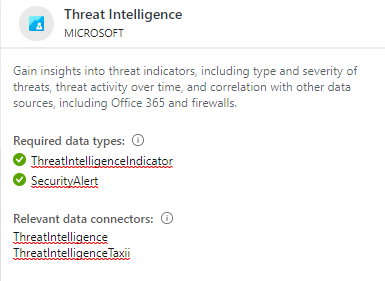

Visualisieren von Threat Intelligence mit Arbeitsmappen

Verwenden Sie eine eigens zu diesem Zweck erstellte Microsoft Sentinel-Arbeitsmappe, um wichtige Informationen über Ihre Threat Intelligence-Daten in Microsoft Sentinel zu visualisieren, und passen Sie die Arbeitsmappe an Ihre geschäftlichen Anforderungen an.

Hier erfahren Sie, wie Sie die in Microsoft Sentinel enthaltene Threat Intelligence-Arbeitsmappe finden und wie Sie die Arbeitsmappe bearbeiten können, um sie anzupassen.

Navigieren Sie im Azure-Portal zu Microsoft Sentinel.

Wählen Sie den Arbeitsbereich aus, in den Sie Bedrohungsindikatoren mit einem der Threat Intelligence-Datenconnectors importiert haben.

Wählen Sie im Microsoft Sentinel-Menü im Abschnitt Bedrohungsmanagement die Option Arbeitsmappen aus.

Suchen Sie nach der Arbeitsmappe Threat Intelligence. Vergewissern Sie sich, dass die Tabelle

ThreatIntelligenceIndicatorDaten enthält.

Wählen Sie Speichern und dann einen Azure-Speicherort für die Arbeitsmappe aus. Dieser Schritt ist erforderlich, wenn Sie die Arbeitsmappe anpassen und Ihre Änderungen speichern möchten.

Wählen Sie nun Gespeicherte Arbeitsmappe anzeigen aus, um die Arbeitsmappe für die Anzeige und Bearbeitung zu öffnen.

Es sollten die von der Vorlage bereitgestellten Standarddiagramme angezeigt werden. Wählen Sie zum Ändern eines Diagramms oben auf der Seite Bearbeiten aus, um den Bearbeitungsmodus für die Arbeitsmappe zu aktivieren.

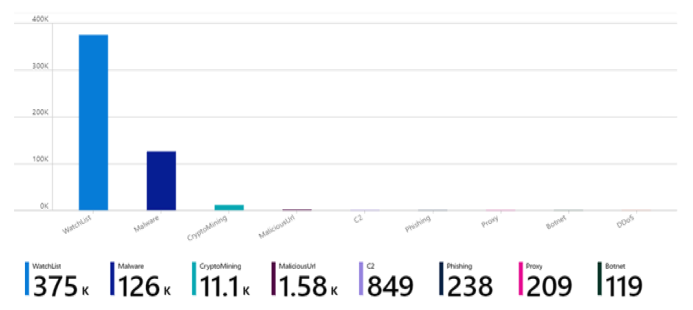

Fügen Sie ein neues Diagramm mit Bedrohungsindikatoren nach Bedrohungstyp hinzu. Scrollen Sie auf der Seite nach unten, und wählen Sie Abfrage hinzufügen aus.

Fügen Sie den folgenden Text in das Textfeld Protokollabfrage des Log Analytics-Arbeitsbereichs ein:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeWeitere Informationen zu den folgenden in den vorherigen Beispielen verwendeten Elementen finden Sie in der Kusto-Dokumentation:

Wählen Sie im Dropdownmenü Visualisierung den Eintrag Balkendiagramm aus.

Wählen Sie Bearbeitung abgeschlossen aus, und zeigen Sie das neue Diagramm für Ihre Arbeitsmappe an.

Mit Arbeitsmappen verfügen Sie über leistungsstarke interaktive Dashboards, über die Sie Einblicke in alle Aspekte von Microsoft Sentinel erhalten. Sie können zahlreiche Aufgaben mit Arbeitsmappen ausführen, und die bereitgestellten Vorlagen sind ein guter Ausgangspunkt. Passen Sie die Vorlagen an, oder erstellen Sie neue Dashboards, indem Sie viele Datenquellen kombinieren, damit Sie Ihre Daten auf besondere Weisen visualisieren können.

Microsoft Sentinel-Arbeitsmappen basieren auf Azure Monitor-Arbeitsmappen, daher sind eine umfassende Dokumentation und viele weitere Vorlagen verfügbar. Weitere Informationen finden Sie unter Erstellen interaktiver Berichte mit Azure Monitor-Arbeitsmappen.

Es gibt auch eine umfangreiche Ressource für Azure Monitor-Arbeitsmappen auf GitHub, von der Sie weitere Vorlagen herunterladen und eigene Vorlagen veröffentlichen können.

Zugehöriger Inhalt

Weitere Informationen finden Sie in den folgenden Artikeln:

- Grundlegendes zu Threat Intelligence in Microsoft Sentinel

- Herstellen einer Verbindung zwischen Microsoft Sentinel und STIX-/TAXII-Threat-Intelligence-Feeds

- Informieren Sie sich, welche TIP-Plattformen, TAXII-Feeds und Anreicherungen direkt in Microsoft Sentinel integriert werden können.

Weitere Informationen zu KQL finden Sie unter Kusto-Abfragesprache (Kusto Query Language, KQL) – Übersicht.

Weitere Ressourcen: