Konfigurieren des Netzwerksicherheitsperimeters für ein Azure Cosmos DB-Konto

GILT FÜR: NoSQL

In diesem Artikel wird erläutert, wie Sie den Netzwerksicherheitsperimeter für Ihr Azure Cosmos DB-Konto konfigurieren.

Wichtig

Der Netzwerksicherheitsperimeter befindet sich in der öffentlichen Vorschau. Dieses Feature wird ohne Vereinbarung zum Servicelevel bereitgestellt. Weitere Informationen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Funktionsübersicht

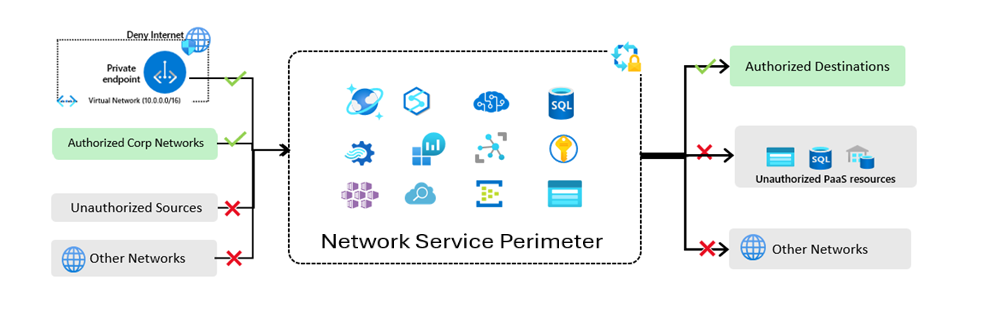

Netzwerkadministratoren können eine Netzwerkisolationsgrenze für ihre PaaS-Dienste definieren, welche die Kommunikation zwischen ihrem Azure Cosmos DB-Konto und Keyvault, SQL und anderen Diensten mithilfe von Azure Network Security Perimeter ermöglicht. Die Sicherung des öffentlichen Zugriffs auf Azure Service kann auf verschiedene Arten erfolgen:

- Schützen eingehender Verbindungen: Beschränken Sie die öffentliche Gefährdung Ihres Azure Cosmos DB-Kontos, indem Sie explizit den Zugriff auf Ressourcen innerhalb des Perimeters gewähren. Standardmäßig wird der Zugriff von nicht autorisierten Netzwerken verweigert, aber der Zugriff von privaten Endpunkten auf den Perimeter oder die Ressourcen in einem Abonnement kann konfiguriert werden.

- Schützen der Dienst-zu-Dienst-Kommunikation: Alle Ressourcen innerhalb des Perimeters können mit allen anderen Ressourcen innerhalb des Perimeters kommunizieren, was die Datenexfiltration verhindert.

- Sichern ausgehender Verbindungen: Wenn der Netzwerksicherheitsperimeter den Zielmandanten nicht verwaltet, wird der Zugriff blockiert, wenn versucht wird, Daten von einem Mandanten in einen anderen zu kopieren. Der Zugriff wird basierend auf dem FQDN oder dem Zugriff von anderen Netzwerkperimetern gewährt; alle anderen Zugriffsversuche werden verweigert.

Alle diese Kommunikationen werden automatisch durchgeführt, sobald der Netzwerksicherheitsperimeter eingerichtet ist; und Benutzer müssen sie nicht verwalten. Anstatt einen privaten Endpunkt für jede Ressource einzurichten, um die Kommunikation zu aktivieren oder virtuelle Netzwerke zu konfigurieren, aktiviert der Netzwerksicherheitsperimeter auf oberster Ebene diese Funktionalität.

Hinweis

Der Azure Network-Sicherheitsperimeter ergänzt das, was wir derzeit haben, einschließlich des privaten Endpunkts, der den Zugriff auf eine private Ressource innerhalb des Perimeters ermöglicht, und die VNet-Einfügung, mit der verwaltete VNet-Angebote auf Ressourcen innerhalb des Perimeters zugreifen können. Wir unterstützen derzeit nicht die Kombination aus Azure Network Security Perimeter, kundenverwalteten Schlüsseln (CMK) und Protokollspeicherfeatures wie Analytical Store, All Versions und Deletes Change Feed Mode, Materialized Views und Point-in-Time Restore. Wenn Sie Wiederherstellungen für ein CMK-fähiges Konto mit Azure Network Security Perimeter durchführen müssen, müssen Sie die Perimetereinstellungen im Schlüsseltresor vorübergehend entspannen, damit Ihr Cosmos DB-Konto auf den Schlüssel zugreifen kann.

Erste Schritte

Wichtig

Vor dem Einrichten eines Netzwerksicherheitsperimeters erstellen Sie eine verwaltete Identität in Azure.

- Suchen Sie im Azure-Portal in der Ressourcenliste nach Netzwerksicherheitsperimetern und wählen Sie Erstellen + aus.

- Wählen Sie in der Liste der Ressourcen die Ressourcen aus, die Sie dem Perimeter zuordnen möchten.

- Fügen Sie eine Regel für den eingehenden Zugriff hinzu. Der Quelltyp kann entweder eine IP-Adresse oder ein Abonnement sein.

- Fügen Sie ausgehende Zugriffsregeln hinzu, damit Ressourcen innerhalb des Perimeters eine Verbindung mit dem Internet und Ressourcen außerhalb des Perimeters herstellen können.

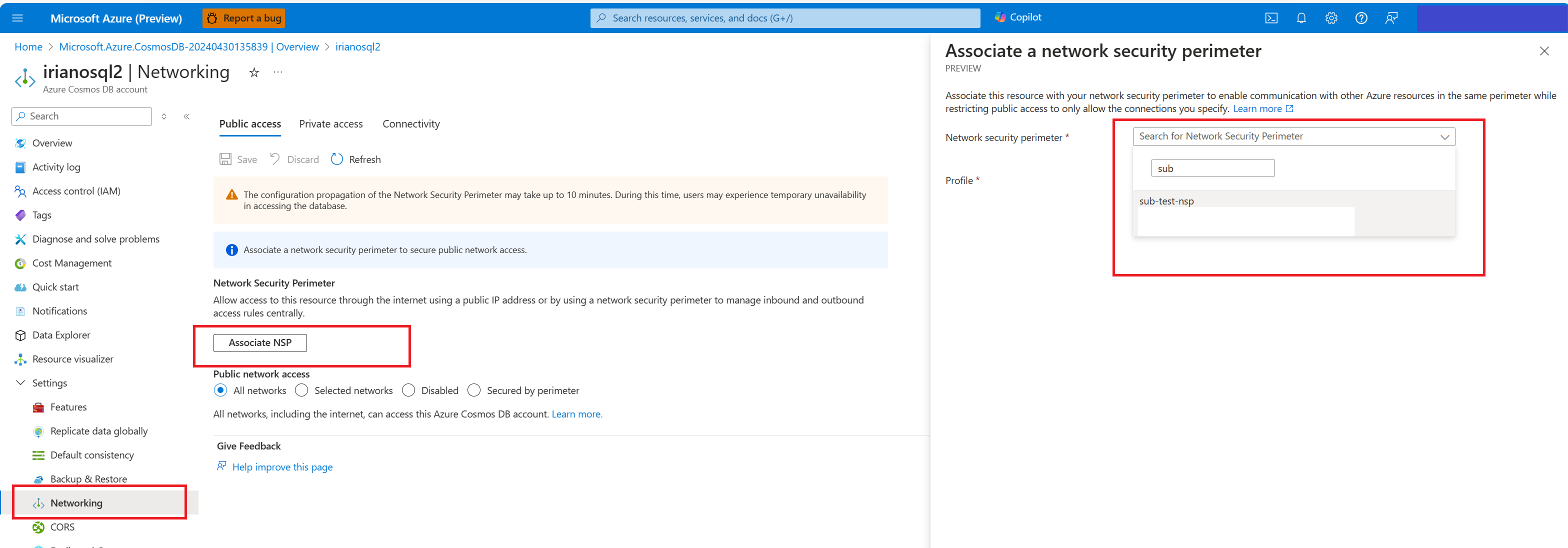

In Fällen, in denen Sie über ein Azure Cosmos DB-Konto verfügen und einen Sicherheitsperimeter hinzufügen möchten:

- Wählen Sie Netzwerk in den Einstellungen aus

- Wählen Sie dann NSP zuordnen aus, um diese Ressource Ihrem Netzwerksicherheitsperimeter zuzuordnen, um die Kommunikation mit anderen Azure-Ressourcen im selben Perimeter zu ermöglichen, während der öffentliche Zugriff beschränkt wird, um nur die von Ihnen angegebenen Verbindungen zuzulassen.

Nächste Schritte

- Übersicht über den Netzwerkdienstperimeter

- Informationen zum Überwachen mit Diagnoseprotokollen im Netzwerksicherheitsperimeter