Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel richtet sich an mehrinstanzenfähige Verteidigungsorganisationen mit einem zentralisierten Sicherheitsteam. Der Artikel erläutert, wie Sie mehrere Mandanten verwalten und Zero Trust-Anforderungen mit einer einzelnen Identität und einem Gerät mit privilegiertem Zugriff erfüllen können. Durch diese Konfiguration benötigen Sicherheitsoperatoren nicht mehrere Benutzerkonten, Anmeldeinformationen und Arbeitsstationen, um Ihre Umgebung zu schützen. Das Setup unterstützt Zero Trust-Funktionen in sekundären Mandanten.

Grundlegendes zu Konfigurationskomponenten

Dieses Szenario kombiniert Azure Lighthouse, Entra External ID, Entra Privileged Identity Management und mehrinstanzenfähige Verwaltung in Microsoft Defender XDR.

Verwenden Sie Azure Lighthouse, um Microsoft Sentinel in sekundären Mandanten zu verwalten. Sie müssen Azure Lighthouse verwenden, um Microsoft Sentinel-Arbeitsbereiche zu verwalten, die an sekundäre Mandanten angefügt sind. Azure Lighthouse ermöglicht die mehrinstanzenfähige Verwaltung mit hoher Skalierbarkeit, stärkerer Automatisierung und verbesserter Governance für alle Ressourcen.

Azure Lighthouse ermöglicht einem Sicherheitsprinzipal (Benutzer, Gruppe oder Dienstprinzipal) in einem Mandanten eine Azure-Rolle zum Verwalten von Ressourcen in einem anderen Mandanten. Mit diesem Setup können Sicherheitsoperatoren in einem primären Mandanten sowohl Sentinel als auch Defender for Cloud mandantenübergreifend nahtlos verwalten.

Hinweis

Berechtigungen für Microsoft Sentinel-Arbeitsbereiche, die an sekundäre Mandanten angefügt sind, können Benutzern lokal dem sekundären Mandanten, B2B-Gastbenutzern vom primären Mandanten oder direkt an primäre Mandantenbenutzer mit Azure Lighthouse zugewiesen werden. Azure Lighthouse ist die empfohlene Option für Sentinel, da Sie Arbeitsbereichsübergreifende Aktivitäten über Mandantengrenzen hinweg erweitern können.

Verwenden Sie Entra External ID, um Microsoft Defender for Endpoint in sekundären Mandanten zu verwalten. Sie können Azure Lighthouse nicht verwenden, um Microsoft Defender for Endpoint (MDE) zwischen Mandanten zu teilen, daher müssen Sie externe Identitäten (B2B-Gäste) verwenden. Mit externen Identitäten können Sicherheitsoperatoren im primären Mandanten MDE in einem sekundären Mandanten verwalten, ohne sich mit einem anderen Konto oder anderen Anmeldeinformationen anmelden zu müssen. Der Sicherheitsoperator muss den von ihm verwendeten Mandanten angeben. Er sollte die Mandanten-ID in der Portal-URL von Microsoft Defender enthalten, um den Mandanten anzugeben. Ihre Operatoren sollten für die Microsoft Defender-Portale jedes Mandanten, den sie verwalten, ein Lesezeichen setzen. Um die Einrichtung abzuschließen, müssen Sie mandantenübergreifende Zugriffsrichtlinien im sekundären Mandanten konfigurieren. Stellen Sie die eingehenden Vertrauenseinstellungen so ein, dass der mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA) und der Gerätekonformität des primären Mandanten vertraut werden. Diese Konfiguration ermöglicht es den Gastbenutzern, MDE zu verwalten, ohne Ausnahmen für vorhandene Richtlinien für bedingten Zugriff für sekundäre Mandanten erstellen zu müssen.

Wenn Sie Defender for Server in einem Abonnement aktivieren, das mit dem sekundären Mandanten verknüpft ist, wird die MDE-Erweiterung automatisch bereitgestellt und beginnt damit, den MDE-Dienst mit Sicherheitssignalen zu versorgen. Dabei wird derselbe sekundäre Mandant verwendet. MDE-Berechtigungen können Azure Lighthouse nicht verwenden. Sie müssen sie Benutzer*innen oder Gruppen in der lokalen (sekundären) Microsoft Entra ID-Instanz zuweisen. Sie müssen das Onboarding von Sicherheitsoperatoren als externe Identitäten (B2B-Gäste) im sekundären Mandanten durchführen. Anschließend können Sie den Gast mithilfe einer Microsoft Entra-Sicherheitsgruppe einer MDE-Rolle hinzufügen. Mithilfe dieser Konfiguration kann ein primärer Mandantensicherheitsoperator Antwortaktionen auf Servern ausführen, die durch MDE im sekundären Mandanten geschützt sind.

Verwenden von Privileged Identity Management. Microsoft Entra Privileged Identity Management (PIM) ermöglicht die Just-In-Time-Rechteerweiterung für Azure- und Microsoft Entra-Rollen. PIM für Gruppen erweitert diese Funktionalität auf die Gruppenmitgliedschaft bei Microsoft 365-Gruppen und Microsoft Entra-Sicherheitsgruppen. Nachdem Sie PIM für Gruppen eingerichtet haben, müssen Sie die aktive und berechtigte Mitgliedschaft der privilegierten Gruppe überprüfen, indem Sie eine Zugriffsüberprüfung von PIM für Gruppen erstellen.

Wichtig

Es gibt zwei Möglichkeiten, Entra Privileged Identity Management mit Azure Lighthouse zu verwenden. Sie können PIM für Gruppen verwenden, um die Mitgliedschaft zu einer Entra-Sicherheitsgruppe mit einer dauerhaften Autorisierung zu erhöhen, die in Azure Lighthouse konfiguriert ist, wie im vorherigen Abschnitt beschrieben. Eine weitere Möglichkeit besteht darin, Azure Lighthouse mit berechtigten Autorisierungen zu konfigurieren. Weitere Informationen finden Sie unter Onboarding eines Kunden in Azure Lighthouse durchführen.

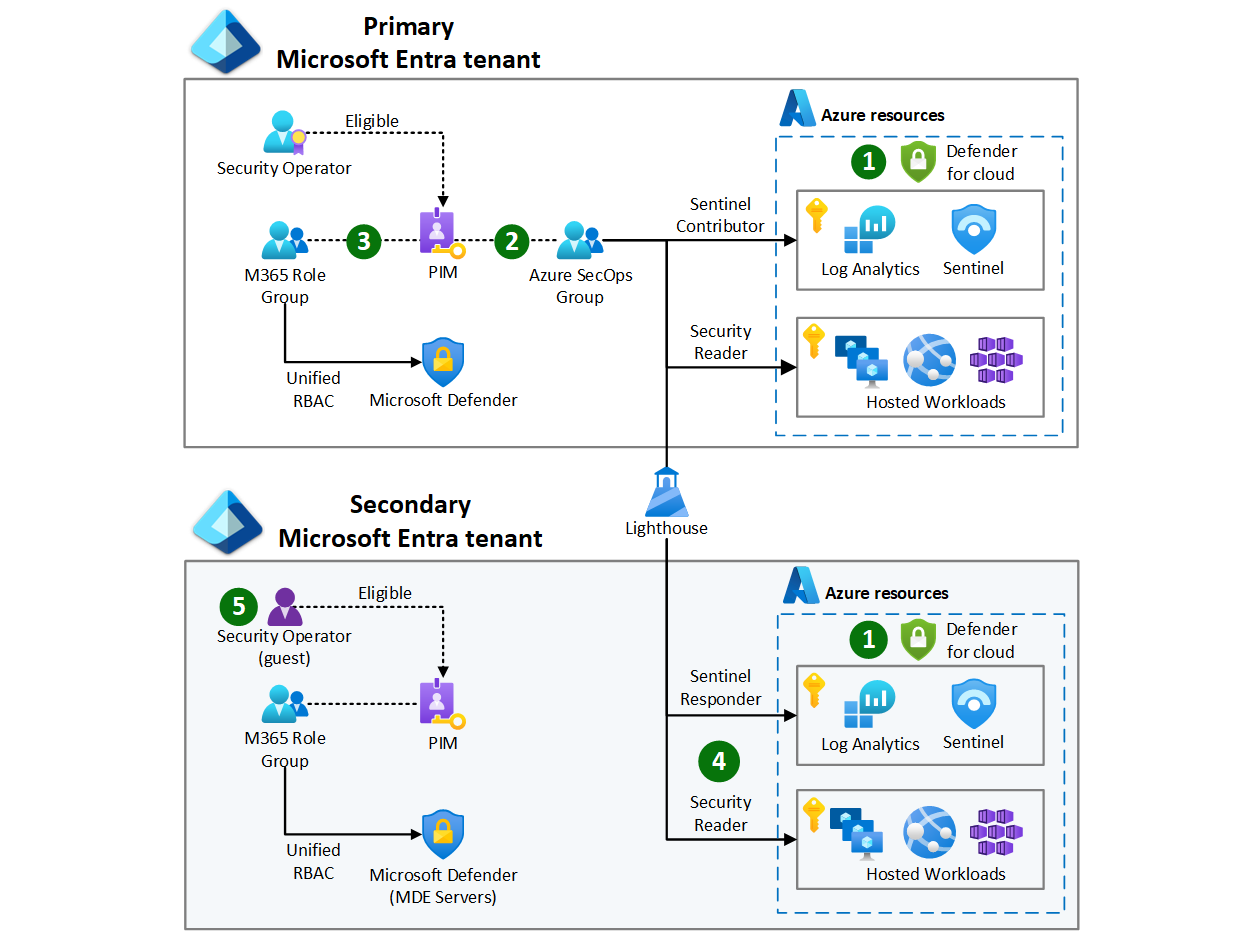

Konfigurieren zentralisierter Sicherheitsvorgänge

Um zentralisierte Sicherheitsvorgänge für eine mehrinstanzenfähige Umgebung einzurichten, müssen Sie Azure Lighthouse, Entra External ID und Entra Privileged Identity Management konfigurieren. Ein Sicherheitsoperator im primären Mandanten kann eine einzelne Identität verwenden, die mehrere Mandanten schützt. Sie melden sich einmal an, erweitern ihren Zugriff mit PIM, überwachen Ressourcen mandanten- und dienstübergreifend und reagieren mandantenübergreifend auf Bedrohungen (vgl. Abbildung 1).

Abbildung 1: Einrichten von Sicherheitsvorgängen in mehrinstanzfähigen Verteidungsorganisationen.

Abbildung 1: Einrichten von Sicherheitsvorgängen in mehrinstanzfähigen Verteidungsorganisationen.

1. Stellen Sie Sentinel bereit und aktivieren Sie Defender for Cloud. Erstellen Sie einen Microsoft Sentinel-Arbeitsbereich in Abonnements, die dem jeweiligen Mandanten zugeordnet sind. Konfigurieren Sie relevante Datenconnectors , und aktivieren Sie Analyseregeln. Aktivieren Sie in allen Azure-Umgebungen den erweiterten Workloadschutz von Defender for Cloud für gehostete Workloads, einschließlich Defender for Server, und verbinden Sie Defender for Cloud mit Microsoft Sentinel.

2. Konfigurieren Sie PIM für Azure-Sicherheitsvorgänge. Erstellen Sie eine Gruppe, der Rollen zugewiesen werden können (Azure SecOps in Abbildung 1), und weisen Sie die Gruppe dauerhaft Azure-Rollen zu, die die Sicherheitsoperatoren benötigen. In diesem Beispiel werden Microsoft Sentinel-Mitwirkender und Sicherheitsleseberechtigter verwendet, Sie können aber auch Logik-App-Mitwirkender und andere Rollen in Betracht ziehen, die sie benötigen. Konfigurieren Sie PIM für Gruppen, um Sicherheitsoperatoren als berechtigt für die Azure SecOps-Gruppe zuzuweisen. Dieser Ansatz ermöglicht es dem Sicherheitsoperator, den Zugriff auf alle-Rollen zu erweitern, die er in einer PIM-Anforderung benötigt. Konfigurieren Sie bei Bedarf permanente-Rollenzuweisungen für den Lesezugriff.

3. Konfigurieren Sie PIM für Microsoft Defender XDR-Sicherheitsvorgänge. Erstellen Sie eine Gruppe, der Rollen zugewiesen werden können (Microsoft 365-Rollengruppe in Abbildung 1), um Microsoft Defender XDR Berechtigungen zuzuweisen. Erstellen Sie als Nächstes eine PIM-Rolle für die Microsoft 365-Rollengruppe, und weisen Sie dem Sicherheitsoperator die Berechtigung zu. Wenn Sie nicht mehrere Rollen verwalten möchten, können Sie dieselbe Gruppe (Azure SecOps) verwenden, die Sie in Schritt 1 konfiguriert haben, um Microsoft Defender XDR-Berechtigungen und Azure-Rollen zuzuweisen.

4. Konfigurieren Sie Azure Lighthouse. Verwenden Sie Azure Lighthouse, um Rollen für Azure-Ressourcenabonnements für sekundäre Mandanten zuzuweisen. Verwenden Sie die Objekt-ID der Azure SecOps-Gruppe und die Mandanten-ID des primären Mandanten. Im Beispiel in Abbildung 1 werden die Rollen Microsoft Sentinel Responder und Sicherheitsleseberechtigter verwendet. Konfigurieren Sie permanente Rollenzuweisungen mithilfe von Azure Lighthouse, um bei Bedarf dauerhaften Lesezugriff bereitzustellen.

5. Konfigurieren Sie den externen Benutzerzugriff im sekundären Mandanten. Verwenden Sie die Berechtigungsverwaltung, um ein von Endbenutzern initiiertes Szenario zu konfigurieren, oder verwenden Sie eine Gasteinladung , um Sicherheitsoperatoren des primären Mandanten als externe Identitäten in den sekundären Mandanten zu bringen. Mandantenübergreifender Zugriffsrichtlinien im sekundären Mandanten sind so konfiguriert, dass MFA- und Gerätekonformitätsansprüche vom primären Mandanten als vertrauenswürdig eingestuft werden. Erstellen Sie eine Gruppe, der Rollen zugewiesen werden können (Microsoft 365-Rollengruppe in Abbildung 1), weisen Sie Microsoft Defender for Endpoint-Berechtigungen zu, und konfigurieren Sie eine PIM-Rolle nach demselben Prozess wie in Schritt 2.

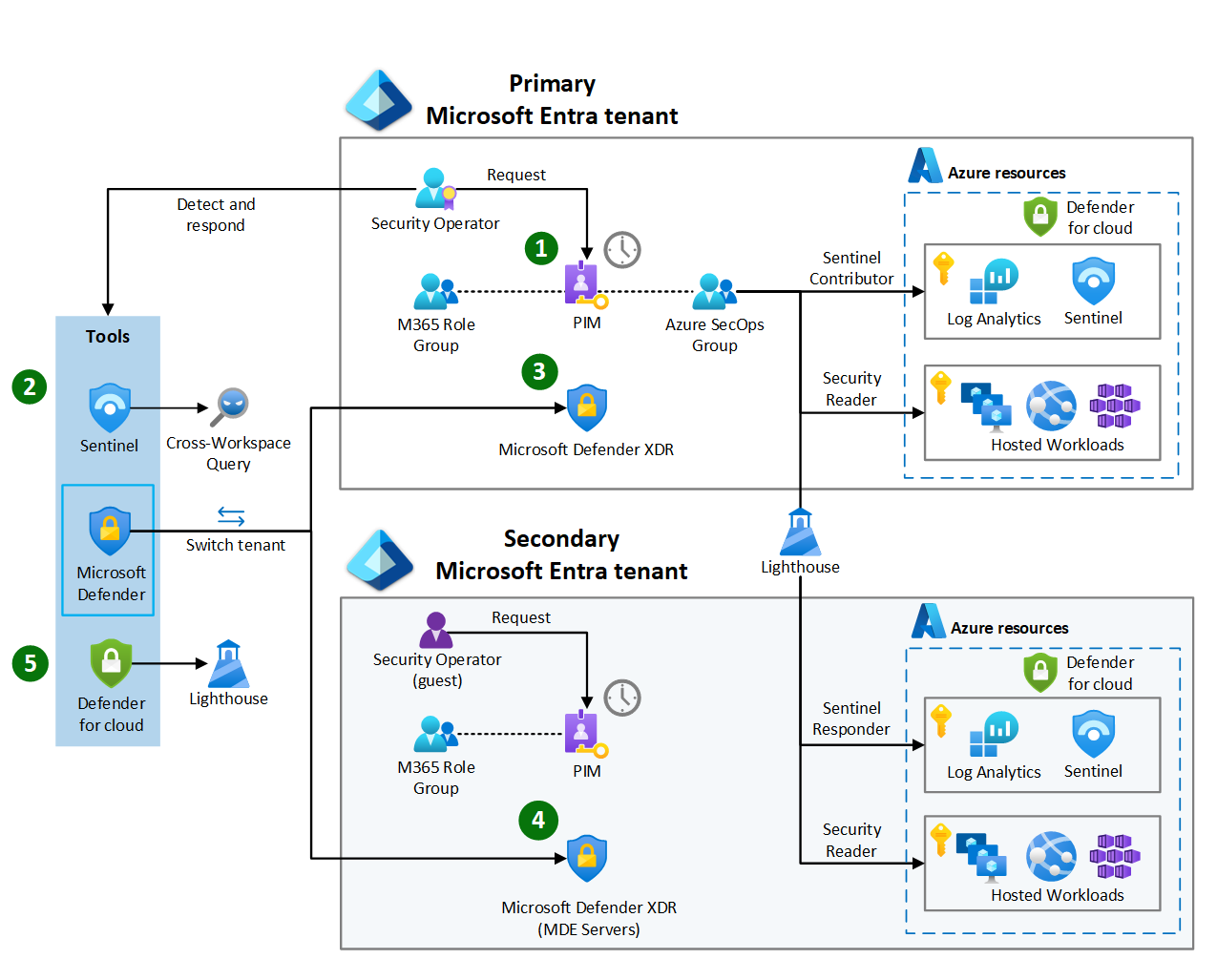

Verwalten zentralisierter Sicherheitsvorgänge

Sicherheitsoperatoren benötigen Konten und berechtigten Zugriff, um die Umgebung zu schützen und auf Bedrohungen zu reagieren. Sicherheitsoperatoren sollten wissen, für welche Rollen sie berechtigt sind und wie sie ihre Berechtigungen mithilfe von Microsoft Entra PIM erweitern können. Für Microsoft Defender for Endpoint (MDE) müssen sie wissen, wie sie zwischen Mandanten wechseln können, um Bedrohungen mithilfe von MDE zu suchen und auf sie zu reagieren.

Sicherheitsoperatoren verwenden das Setup von mehrinstanzenfähigen Sicherheitsvorgängen (siehe Abbildung 1), um mehrere Mandanten zu schützen. Sie können Bedrohungen in Microsoft 365 und Microsoft Entra-Mandanten überwachen, untersuchen und auf sie reagieren (siehe Abbildung 2).

Abbildung 2: Verwenden eines Setups mit mehrinstanzfähigen Sicherheitsvorgängen.

Abbildung 2: Verwenden eines Setups mit mehrinstanzfähigen Sicherheitsvorgängen.

1. Fordern Sie Sentinel und Defender für cloudbasierten Zugriff an. Der Sicherheitsoperator muss sich beim Azure-Portal anmelden, um die Azure SecOps-Rolle mithilfe von PIM anzufordern und zu aktivieren. Sobald ihre Rolle aktiv ist, können sie auf Microsoft Sentinel und Defender for Cloud zugreifen.

2. Erweitern Sie Azure Sentinel auf Arbeitsbereiche und Mandanten. Wenn die Azure SecOps-Rolle des Sicherheitsoperators aktiv ist, kann er zu Microsoft Sentinel navigieren und mandantenübergreifende Vorgänge ausführen. Sie konfigurieren Microsoft Defender XDR und Defender for Cloud-Datenconnectors für die Sentinel-Instanzen im primären und sekundären Mandanten. Wenn Sie Azure Lighthouse für die Azure SecOps-Rolle konfigurieren, kann der Sicherheitsoperator alle Sentinel-Warnungen anzeigen, arbeitsbereichsübergreifende Abfragen durchführen und Vorfälle und Untersuchungen über alle Mandanten hinweg verwalten.

3. Verwenden Sie das Microsoft Defender-Poetal im primären Mandanten, um auf Bedrohungen von Arbeitsstationen zu reagieren. Wenn der Sicherheitsoperator Zugriff auf Microsoft Defender XDR benötigt, verwendet er Microsoft Entra PIM, um seine Microsoft 365-Rolle zu aktivieren. Diese Gruppenmitgliedschaft weist Berechtigungen zu, die erforderlich sind, um auf Sicherheitsbedrohungen auf Arbeitsstationen zu reagieren, die von Intune verwaltet und für die das Onboarding in MDE im primären Mandanten durchgeführt wird. Der Sicherheitsoperator verwendet das Microsoft Defender-Portal, um eine Antwortaktion auszuführen und eine Arbeitsstation zu isolieren.

4. Verwenden Sie das Microsoft Defender-Portal im sekundären Mandanten, um auf Serverbedrohungen zu reagieren. Wenn Sicherheitsoperatoren auf von MDE erkannte Bedrohungen für Server in sekundären Mandantenabonnements reagieren müssen, müssen sie Microsoft Defender für den sekundären Mandanten verwenden. Die mehrinstanzenfähige Verwaltung in Microsoft Defender XDR vereinfacht diesen Prozess und kann eine kombinierte Ansicht von Microsoft Defender XDR für alle Mandanten darstellen. Der Operator muss den MDE-Zugriff im sekundären Mandanten erhöhen, bevor er eine Antwortaktion initiieren kann. Der Sicherheitsoperator muss sich entweder beim Azure- oder Entra-Portal anmelden und zum sekundären Mandantenverzeichnis wechseln. Dann muss der Sicherheitsoperator PIM verwenden, um die Microsoft 365-Rollengruppe zu aktivieren. Sobald die Rolle aktiv ist, kann der Operator zum Microsoft Defender-Portal navigieren. Von hier aus kann der Sicherheitsoperator eine Liveantwort initiieren, um Protokolle vom Server zu sammeln oder andere MDE-Antwortaktionen auszuführen.

5. Verwenden Sie Lighthouse, um Defender for Cloud mandantenübergreifend zu verwalten. Der Sicherheitsoperator sollte die Empfehlungen von Defender for Cloud überprüfen. Der Operator muss das Azure-Portal verwenden, um die Verzeichnisse zurück zum primären Mandanten zu wechseln. Azure Lighthouse ermöglicht es dem Sicherheitsoperator, Azure-Ressourcen des sekundären Mandanten aus dem primären Mandanten zu finden. Defender for Cloud zeigt möglicherweise mehrere Empfehlungen an. Diese Empfehlungen können das Aktivieren des Just-In-Time-VM-Zugriffs und der Verwaltungsports sein, auf die über das Internet zugegriffen werden kann. In diesem Szenario verfügt der Sicherheitsoperator nicht über die Azure-Rollen zum Implementieren von Empfehlungen von Defender for Cloud. Der Sicherheitsoperator muss sich an das Team Infrastrukturverwaltung des sekundären Mandanten wenden, um das Sicherheitsrisiko zu beheben. Der Sicherheitsoperator muss auch Azure Policy zuweisen, um die Bereitstellung virtueller Computer mit verfügbar gemachten Verwaltungsports zu verhindern.

Andere Muster für Sicherheitsvorgänge

Das in diesem Artikel vorgestellte Verwaltungsmuster ist eines von vielen, die mithilfe einer Kombination aus externen Identitäten und Azure Lighthouse möglich sind. Ihre Organisation entscheidet sich möglicherweise für die Implementierung eines anderen Musters, das den Anforderungen Ihrer Sicherheitsoperatoren besser entspricht.