Bereitstellung einer Lösung für privilegierten Zugriff

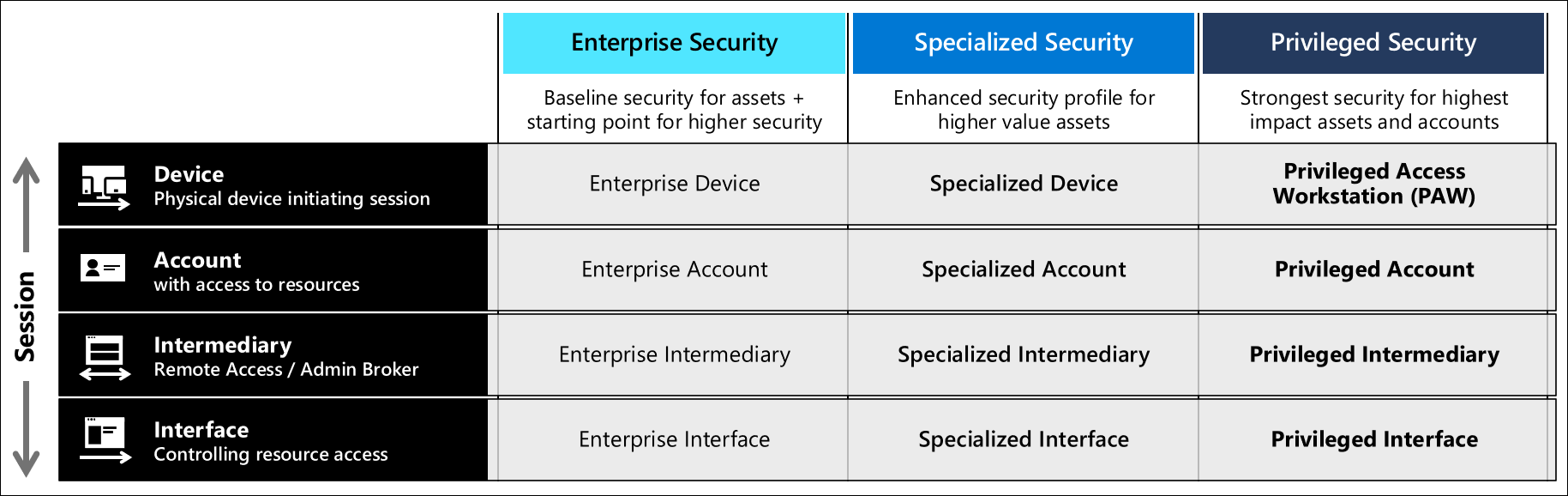

Dieses Dokument führt Sie durch die Implementierung der technischen Komponenten der Strategie für privilegierten Zugriff, einschließlich sicherer Konten, Arbeitsstationen und Geräte sowie Schnittstellensicherheit (mit Richtlinien für bedingten Zugriff).

Dieser Leitfaden diente zum Einrichten aller Profile für alle drei Sicherheitsebenen, die den Rollen Ihrer Organisation auf Grundlage der Anleitung Sicherheitsebenen für privilegierten Zugriff zugewiesen werden sollten. Microsoft empfiehlt ihre Konfiguration in der im Plan für schnelle Modernisierung beschriebenen Reihenfolge.

Lizenzanforderungen

Die in diesem Leitfaden abgedeckten Konzepte setzen Microsoft 365 Enterprise E5 oder ein entsprechendes Produkt voraus. Einige der Empfehlungen in diesem Handbuch können mit anderen Lizenzen implementiert werden. Weitere Informationen finden Sie unter Microsoft 365 Enterprise-Lizenzierung.

Um die Lizenzbereitstellung zu automatisieren, sollten Sie eine gruppenbasierte Lizenzierung für Ihre Benutzer in Betracht ziehen.

Microsoft Entra-Konfiguration

Microsoft Entra ID verwaltet Benutzer, Gruppen und Geräte für Ihre Administrator-Workstations. Sie müssen die Identitätsdienste und Features mit einem Administratorkonto aktivieren.

Wenn Sie das gesicherte Arbeitsstationsadministratorkonto erstellen, machen Sie das Konto für Ihre aktuelle Arbeitsstation verfügbar. Stellen Sie sicher, dass Sie für diese Erstkonfiguration und die gesamte globale Konfiguration ein bekanntes sicheres Gerät verwenden. Um die Angriffe bei der ersten Nutzung zu reduzieren, sollten Sie die Hinweise zur Vermeidung von Malwareinfektionen beachten.

Zudem sollte zumindest für Ihre Administratoren eine Multi-Faktor-Authentifizierung erforderlich sein. Implementierungsanleitungen finden Sie unter Bedingter Zugriff: Anfordern der mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA) für Administratoren.

Microsoft Entra Benutzer und Gruppen

Navigieren Sie im Azure-Portal zu Microsoft Entra ID>Benutzer>Neuer Benutzer.

Erstellen Sie Ihren Gerätebenutzer, indem Sie den Schritten im Schnellstart zum Erstellen eines Benutzers folgen.

Geben Sie Folgendes ein:

- Name: Benutzer der sicheren Arbeitsstation

- Benutzername -

secure-ws-user@contoso.com - Verzeichnisrolle - Eingeschränkter Administrator und wählen Sie die Rolle Intune-Administrator aus.

- Nutzungsstandort: z. B. Vereinigtes Königreich oder Ihr gewünschter Standort aus der Liste

Klicken Sie auf Erstellen.

Erstellen Sie Ihren Geräteadministratorbenutzer.

Geben Sie Folgendes ein:

- Name: Administrator der sicheren Arbeitsstation

- Benutzername -

secure-ws-admin@contoso.com - Verzeichnisrolle - Eingeschränkter Administrator und wählen Sie die Rolle Intune-Administrator aus.

- Nutzungsstandort: z. B. Vereinigtes Königreich oder Ihr gewünschter Standort aus der Liste

Klicken Sie auf Erstellen.

Als Nächstes erstellen Sie vier Gruppen: Benutzer sicherer Arbeitsstationen, Administratoren sicherer Arbeitsstationen, Emergency BreakGlass und Geräte sicherer Arbeitsstationen.

Navigieren Sie im Azure-Portal zu Microsoft Entra ID>Gruppen>Neue Gruppe.

Für die Gruppe der Arbeitsstationbenutzer können Sie eine gruppenbasierte Lizenzierung konfigurieren, um die Bereitstellung von Lizenzen für Benutzer zu automatisieren.

Geben Sie für die Gruppe der Arbeitsstationbenutzer Folgendes ein:

- Gruppentyp: Sicherheit

- Gruppenname: Benutzer der sicheren Arbeitsstation

- Mitgliedschaftstyp: Zugewiesen

Fügen Sie Ihren Benutzer sicherer Arbeitsstationen hinzu:

secure-ws-user@contoso.comSie können alle anderen Benutzer hinzufügen, die sichere Arbeitsstationen verwenden.

Klicken Sie auf Erstellen.

Geben Sie für die Gruppe „Administratoren für privilegierte Arbeitsstationen“ Folgendes ein:

- Gruppentyp: Sicherheit

- Gruppenname: Administratoren sicherer Arbeitsstationen

- Mitgliedschaftstyp: Zugewiesen

Fügen Sie Ihren Benutzer sicherer Arbeitsstationen hinzu:

secure-ws-admin@contoso.comSie können alle anderen Benutzer hinzufügen, die sichere Arbeitsstationen verwalten.

Klicken Sie auf Erstellen.

Geben Sie für die Gruppe „Emergency BreakGlass“ Folgendes ein:

- Gruppentyp: Sicherheit

- Gruppenname: Emergency BreakGlass

- Mitgliedschaftstyp: Zugewiesen

Klicken Sie auf Erstellen.

Fügen Sie dieser Gruppe Konten für den Notfallzugriff hinzu.

Geben Sie für die Gruppe der Gerätegruppe Folgendes ein:

- Gruppentyp: Sicherheit

- Gruppenname: Sichere Arbeitsstationsgeräte

- Mitgliedschaftstyp: Dynamisches Gerät

- Dynamische Mitgliedschaftsregeln -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

Klicken Sie auf Erstellen.

Microsoft Entra Gerätekonfiguration

Legen Sie fest, wer Geräte mit der Microsoft Entra ID verbinden kann

Konfigurieren Sie Ihre Geräteeinstellungen in Active Directory, damit Ihre administrative Sicherheitsgruppe die Geräte mit Ihrer Domäne verknüpfen kann. So konfigurieren Sie diese Einstellung über das Azure-Portal:

- Gehen Sie zu Microsoft Entra ID>Geräte>Geräteeinstellungen.

- Wählen Sie Ausgewählt unter Benutzer können Geräte mit Microsoft Entra ID verbinden, und wählen Sie dann die Gruppe „Secure Workstation Users“.

Entfernen lokaler Administratorrechte

Diese Methode erfordert, dass Benutzer der Arbeitsstationen VIP, DevOps und Privileged keine Administratorrechte auf ihren Computern haben. So konfigurieren Sie diese Einstellung über das Azure-Portal:

- Gehen Sie zu Microsoft Entra ID>Geräte>Geräteeinstellungen.

- Wählen Sie Keine unter Zusätzliche lokale Administratoren auf Microsoft Entra verbundenen Geräten.

Siehe So verwalten Sie die Gruppe der lokalen Administratoren auf Microsoft Entra-verbundenen Geräten für Details zur Verwaltung der Mitglieder der Gruppe der lokalen Administratoren.

Forner Sie eine mehrstufige Authentifizierung an, um Geräte zu verbinden

Um den Prozess der Verbindung von Geräten mit Microsoft Entra ID weiter zu stärken:

- Gehen Sie zu Microsoft Entra ID>Geräte>Geräteeinstellungen.

- Wählen Sie Ja unter Mehrstufige Authentifizierung zum Hinzufügen von Geräten erforderlich aus.

- Wählen Sie Speichern.

Konfigurieren der mobilen Geräteverwaltung

Gehen Sie im Azure-Portal so vor:

- Navigieren Sie zu Microsoft Entra ID>Mobilität (MDM und MAM)>Microsoft Intune.

- Ändern Sie die Einstellung MDM-Benutzerbereich in Alle.

- Wählen Sie Speichern.

Nach diesen Schritten können Sie jedes Gerät mit Microsoft Endpoint Manager verwalten. Weitere Informationen finden Sie unter Intune-Schnellstart: Einrichten der automatischen Registrierung für Windows 10-Geräte. Sie erstellen in einem späteren Schritt Intune-Konfigurations- und Compliancerichtlinien.

Bedingter Microsoft Entra-Zugriff

Mit Microsoft Entra Conditional Access können Sie privilegierte administrative Aufgaben auf konforme Geräte beschränken. Vordefinierte Mitglieder der Gruppe Benutzer der sicheren Arbeitsstation müssen bei der Anmeldung in Cloudanwendungen eine Multi-Faktor-Authentifizierung durchführen. Eine bewährte Methode ist es, Notfallzugriffskonten von der Richtlinie auszunehmen. Weitere Informationen finden Sie unter Verwalten von Konten für den Notfallzugriff in Microsoft Entra ID.

Bedingter Zugriff ermöglicht nur gesicherten Arbeitsstationen den Zugriff auf das Azure-Portal

Organisationen sollten privilegierte Benutzer daran hindern, über Nicht-PAW-Geräte eine Verbindung mit Cloudverwaltungsschnittstellen, Portalen und PowerShell herzustellen.

Um zu verhindern, dass nicht autorisierte Geräte auf Cloudverwaltungsschnittstellen zugreifen können, befolgen Sie die Anweisungen im Artikel Bedingter Zugriff: Filter für Geräte (Vorschau). Es ist wichtig, dass Sie bei der Bereitstellung dieses Features die Funktion für das Konto für den Notfallzugriff berücksichtigen. Diese Konten sollten nur in Ausnahmefällen verwendet werden, und das Konto sollte über eine Richtlinie verwaltet werden.

Hinweis

Sie müssen eine Benutzergruppe einschließlich des Notfallbenutzers erstellen, der die Richtlinie für bedingten Zugriff umgehen kann. Die Sicherheitsgruppe in diesem Beispiel heißt Emergency BreakGlass.

Dieser Richtliniensatz stellt sicher, dass Ihre Administratoren ein Gerät verwenden müssen, das einen bestimmten Geräteattributwert bereitstellen kann. Außerdem wird mit dem Richtliniensatz sichergestellt, dass die MFA erfüllt und das Gerät von Microsoft Endpoint Manager und Microsoft Defender for Endpoint als konform markiert wird.

Organisationen sollten auch in Erwägung ziehen, Legacy-Authentifizierungsprotokolle in ihrer Umgebung zu blockieren. Weitere Informationen zum Blockieren von Legacyauthentifizierungsprotokollen finden Sie im Artikel Vorgehensweise: Blockieren der Legacyauthentifizierung bei Microsoft Entra ID mit bedingtem Zugriff.

Microsoft Intune-Konfiguration

Verweigerung von BYOD-Geräteregistrierung

In unserem Beispiel wird empfohlen, BYOD-Geräte nicht zuzulassen. Mithilfe der BYOD-Registrierung in Intune können Benutzer Geräte registrieren, die weniger oder nicht vertrauenswürdig sind. Es ist jedoch wichtig zu beachten, dass in Organisationen mit begrenztem Budget für die Anschaffung neuer Geräte, die eine vorhandene Gerätelandschaft nutzen möchten oder Nicht-Windows-Geräte erwägen, die BYOD-Funktion in Intune in Betracht ziehen könnten, um das Unternehmensprofil bereitzustellen.

Anhand der folgenden Anleitung wird die Registrierung für Bereitstellungen konfiguriert, die den BYOD-Zugriff verweigern.

Festlegen von Registrierungseinschränkungen zum Verhindern von BYOD

- Navigieren Sie im Microsoft Intune Admin Center zu Geräte>Registrierungseinschränkungen. Wählen Sie die Standardeinschränkung Alle Benutzer aus.

- Wählen Sie Eigenschaften> Plattform-Einstellungen Bearbeiten

- Wählen Sie Blockieren für „Alle Typen“ außer „Windows MDM“ aus.

- Wählen Sie für alle Objekte im persönlichen Besitz Blockieren aus.

Erstellen eines Autopilot-Bereitstellungsprofils

Nachdem Sie eine Gerätegruppe erstellt haben, müssen Sie ein Bereitstellungsprofil erstellen, um die Autopilot-Geräte zu konfigurieren.

Wählen Sie im Microsoft Intune Admin Center die Option Geräteregistrierung>Windows-Registrierung>Bereitstellungsprofile>Profil erstellen aus.

Geben Sie Folgendes ein:

- Name: Sicheres Bereitstellungsprofil für Arbeitsstation.

- Beschreibung: Bereitstellung von sicheren Arbeitsstationen.

- Setzen Sie Alle Zielgeräte in Autopilot-Geräte konvertieren auf Ja. Diese Einstellung stellt sicher, dass alle Geräte in der Liste mit dem Autopilot-Bereitstellungsdienst registriert werden. Lassen Sie 48 Stunden zur Verarbeitung der Registrierung verstreichen.

Wählen Sie Weiter aus.

- Wählen Sie für Bereitstellungsmodus die Option Selbstbereitstellung (Vorschau). Geräte mit diesem Profil sind dem Benutzer zugeordnet, der das Gerät registriert. Während der Bereitstellung ist es ratsam, die Features des Selbstbereitstellungsmodus zu verwenden:

- Registriert das Gerät bei der automatischen MDM-Registrierung von Intune Microsoft Entra und erlaubt den Zugriff auf ein Gerät erst, wenn alle Richtlinien, Anwendungen, Zertifikate und Netzwerkprofile auf dem Gerät bereitgestellt wurden.

- Anmeldeinformationen sind erforderlich, um das Gerät zu registrieren. Beachten Sie, dass die Bereitstellung eines Geräts im Selbstbereitstellungsmodus Ihnen die Bereitstellung von Laptops in einem freigegebenen Modell ermöglicht. Es findet keine Benutzerzuweisung statt, bis das Gerät zum ersten Mal einem Benutzer zugewiesen wird. Folglich werden alle Benutzerrichtlinien wie BitLocker erst dann aktiviert, wenn eine Benutzerzuweisung abgeschlossen ist. Weitere Informationen zum Anmelden bei einem gesicherten Gerät finden Sie unter Ausgewählte Profile.

- Wählen Sie Ihre Sprache (Region) und den Benutzerkontotyp Standard aus.

- Wählen Sie für Bereitstellungsmodus die Option Selbstbereitstellung (Vorschau). Geräte mit diesem Profil sind dem Benutzer zugeordnet, der das Gerät registriert. Während der Bereitstellung ist es ratsam, die Features des Selbstbereitstellungsmodus zu verwenden:

Wählen Sie Weiter aus.

- Wählen Sie eine Bereichsmarkierung, wenn Sie eine vorkonfiguriert haben.

Wählen Sie Weiter aus.

Wählen Sie Zuweisungen>Zuweisen zu>Ausgewählte Gruppen aus. Wählen Sie unter Wählen Sie die Gruppen aus, die eingeschlossen werden sollen die Option Sichere Arbeitsstationsgeräte aus.

Wählen Sie Weiter aus.

Wählen Sie Erstellen, um das Profil zu erstellen. Das Autopilot-Bereitstellungsprofil steht nun für die Zuweisung von Geräten zur Verfügung.

Die Registrierung von Geräten in Autopilot bietet eine je nach Gerätetyp und Rolle unterschiedliche Benutzererfahrung. In unserem Bereitstellungsbeispiel veranschaulichen wir ein Modell, bei dem die gesicherten Geräte in der Masse bereitgestellt werden und gemeinsam genutzt werden können, aber bei der ersten Verwendung wird das Gerät einem Benutzer zugewiesen. Weitere Informationen finden Sie unter Was ist die Geräteregistrierung?.

Seite zum Registrierungsstatus

Auf der Seite zum Registrierungsstatus wird der Bereitstellungsfortschritt angezeigt, wenn ein neues Gerät registriert wurde. Um sicherzustellen, dass die Geräte vor der Verwendung vollständig konfiguriert sind, bietet Intune die Option Geräteverwendung blockieren, bis alle Apps und Profile installiert sind.

Erstellen und Zuweisen eines Profils für Registrierungsstatusseiten

- Wählen Sie im Microsoft Intune Admin Center die Option Geräte>Windows>Windows-Registrierung>Seite „Registrierungsstatus“>Profil erstellen aus.

- Geben Sie unter Name und Beschreibung einen Namen und eine Beschreibung an.

- Wählen Sie Erstellen.

- Wählen Sie das neue Profil im Fenster Seite zum Status der Einschreibung Liste.

- Setzen Sie Installationsfortschritt für Apps und Profile anzeigen auf Ja.

- Setzen Sie Geräteverwendung blockieren, bis alle Apps und Profile installiert sind auf Ja.

- Wählen Sie Zuweisungen>Gruppen auswählen> Wählen Sie

Secure WorkstationGruppe >Wählen Sie>Sichern. - Wählen Sie Einstellungen> Wählen Sie die Einstellungen, die Sie auf dieses Profil anwenden möchten >Sichern.

Konfigurieren des Windows-Updates

Windows 10 auf dem neuesten Stand zu halten, ist eines der wichtigsten Dinge, die Sie tun können. Um Windows in einem sicheren Zustand zu halten, stellen Sie einen Updatering bereit, um das Tempo zu steuern, mit der Updates auf die Arbeitsstationen angewendet werden.

Diese Anleitung empfiehlt, einen neuen Updatering zu erstellen und die folgenden Standardeinstellungen zu ändern:

Wählen Sie im Microsoft Intune Admin Center nacheinander Geräte>Softwareupdates>Windows 10-Updateringe aus.

Geben Sie Folgendes ein:

- Name: Updates für verwaltete Azure-Arbeitsstationen

- Wartungskanal: Halbjährlicher Kanal

- Rückstellungszeitraum für Qualitätsupdates (Tage): 3

- Rückstellungszeitraum für Funktionsupdates (Tage): 3

- Automatisches Updateverhalten: Ohne Endbenutzersteuerung automatisch installieren und neu starten

- Anhalten von Windows-Updates durch Benutzer blockieren: Blockieren

- Genehmigung des Benutzers für Neustart außerhalb der Arbeitszeiten erforderlich: Erforderlich

- Benutzer (erzwungenen) Neustart ermöglichen: Erforderlich

- Übergang von Benutzern nach einem automatischen Neustart zum erzwungenen Neustart (Tage) : 3

- Erinnerung zu engagiertem Neustart zurückstellen (Tage): 3

- Stichtag für ausstehende Neustarts festlegen (Tage): 3

Klicken Sie auf Erstellen.

Fügen Sie auf der Registerkarte Zuweisungen die Gruppe Sichere Arbeitsstationen hinzu.

Weitere Informationen zu Windows-Updaterichtlinien finden Sie unter Policy CSP – Update (Richtlinien-CSP – Update).

Integration von Microsoft Defender für Endpunkt und Intune

Microsoft Defender für Endpunkt und Microsoft Intune verhindern gemeinsam Sicherheitsverletzungen. Sie können auch die Auswirkungen von Sicherheitsverletzungen einschränken. Diese Funktionen bieten eine Bedrohungserkennung in Echtzeit und ermöglichen eine umfassende Überprüfung und Protokollierung der Endpunktgeräte.

So konfigurieren Sie die Integration von Microsoft Defender für Endpoint und Microsoft Endpoint Manager:

Wählen Sie im Microsoft Intune Admin Center die Option Endpunktsicherheit>Microsoft Defender ATP aus.

Klicken Sie in Schritt 1 unter Konfigurieren von Windows Defender ATP auf Verbindungsherstellung zwischen Windows Defender ATP und Microsoft Intune über Windows Defender Security Center.

In Windows Defender Security Center:

- Wählen Sie Einstellungen>Erweiterte Funktionen.

- Wählen Sie für Microsoft Intune-Verbindung die Option Ein aus.

- Wählen Sie Voreinstellungen speichern aus.

Kehren Sie nach dem Herstellen einer Verbindung zu Microsoft Endpoint Manager zurück, und wählen Sie oben Aktualisieren aus.

Legen Sie Verbindung von Windows-Geräten mit Version (20H2) 19042.450 und höher mit Windows Defender ATP herstellen auf Ein fest.

Wählen Sie Speichern.

Erstellen des Gerätekonfigurationsprofils zum Integrieren von Windows-Geräten

Melden Sie sich beim Microsoft Intune Admin Center an. Wählen Sie Endpunktsicherheit>Endpunkterkennung und -antwort>Profil erstellen aus.

Für Plattform, wählen Sie Windows 10 und später.

Wählen Sie als Profiltyp die Option Endpunkterkennung und -antwort aus, und klicken Sie dann auf Erstellen.

Geben Sie auf der Seite Grundlagen den Namen PAW – Defender für Endpunkt in das Feld „Name“ und Beschreibung (optional) für das Profil ein. Wählen Sie dann Weiter.

Konfigurieren Sie auf der Seite Konfigurationseinstellungen unter Endpunkterkennung und Reaktion die folgende Option:

Freigabe von Beispielen für alle Dateien: Gibt den Konfigurationsparameter Microsoft Defender Advanced Threat Protection Sample Sharing zurück oder setzt ihn.

Auf Windows 10-Rechnern mit Microsoft Endpoint Configuration Manager finden Sie weitere Details zu diesen Microsoft Defender ATP-Einstellungen.

Wählen Sie Weiter aus, um die Seite Bereichstags zu öffnen. Bereichstags sind optional. Wählen Sie Weiter aus, um fortzufahren.

Wählen Sie auf der Seite Zuweisungen die Gruppe Sichere Arbeitsstation aus. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Wählen Sie Weiter aus.

Auf der Überprüfen + erstellen Seite, wählen Sie, wenn Sie fertig sind Erstellen. Das neue Profil wird in der Liste angezeigt, wenn Sie den Richtlinientyp für das Profil auswählen, das Sie erstellt haben. OK, und dann Erstellen, um Ihre Änderungen zu speichern, wodurch das Profil erstellt wird.

Weitere Informationen finden Sie unter Windows Defender Advanced Threat Protection.

Abschließen der Härtung von Arbeitsstationsprofilen

Um die Härtung der Lösung erfolgreich abzuschließen, laden Sie das entsprechende Skript herunter und führen Sie es aus. Hier finden Sie die Downloadlinks für Ihre gewünschte Profilebene:

| Profil | Downloadspeicherort | Filename |

|---|---|---|

| Enterprise | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| Spezialisiert | https://aka.ms/securedworkstationgit | Specialized-Windows10-(20H2).ps1 |

| Privilegiert | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

Hinweis

Das Aufheben von Administratorrechten und Zugriff sowie der Steuerung der Anwendungsausführung (AppLocker) werden mithilfe der bereitgestellten Richtlinienprofile verwaltet.

Nachdem das Skript erfolgreich ausgeführt wurde, können Sie Updates von Profilen und Richtlinien in Intune vornehmen. Die Skripts erstellen Richtlinien und Profile für Sie, aber Sie müssen die Richtlinien Ihrer Gerätegruppe Sichere Arbeitsstationen zuweisen.

- Hier finden Sie die von den Skripts erstellten Intune-Gerätekonfigurationsprofile: Azure-Portal>Microsoft Intune>Gerätekonfiguration>Profile.

- Hier finden Sie die von den Skripts erstellten Intune-Gerätekonformitätsrichtlinien: Azure-Portal>Microsoft Intune>Gerätekonfiguration>Profile.

Führen Sie das Intune-Datenexportskript DeviceConfiguration_Export.ps1 im GitHub-Repository „DeviceConfiguration“ aus, um alle aktuellen Intune-Profile zum Vergleichen und Auswerten der Profile zu exportieren.

Festlegen von Regeln im Endpoint Protection-Konfigurationsprofil für Microsoft Defender Firewall

Richtlinieneinstellungen für Windows-Firewall sind im Endpoint Protection-Konfigurationsprofil enthalten. Das Verhalten der geltenden Richtlinie ist in der folgenden Tabelle beschrieben.

| Profil | Eingangsregeln | Ausgehende Regeln | Zusammenführungsverhalten |

|---|---|---|---|

| Enterprise | Blockieren | Zulassen | Zulassen |

| Spezialisiert | Blockieren | Zulassen | Block |

| Privilegiert | Blockieren | Blockieren | Blockieren |

Enterprise: Diese Konfiguration ist die uneingeschränkteste, da sie das Standardverhalten einer Windows-Installation widerspiegelt. Der gesamte eingehende Datenverkehr wird mit Ausnahme von Regeln blockiert, die explizit in den lokalen Richtlinienregeln definiert sind, da das Zusammenführen lokaler Regeln auf „Zulässig“ festgelegt ist. Der gesamte ausgehende Datenverkehr ist zugelassen.

Spezialisiert: Diese Konfiguration ist restriktiver, da sie alle lokal auf dem Gerät festgelegten Regeln ignoriert. Der gesamte eingehende Verkehr wird blockiert, einschließlich lokal definierter Regeln. Die Richtlinie enthält zwei Regeln, damit die Übermittlungsoptimierung wie vorgesehen funktionieren kann. Der gesamte ausgehende Datenverkehr ist zugelassen.

Privilegiert: Der gesamte eingehende Verkehr wird blockiert, einschließlich lokal definierter Regeln. Die Richtlinie enthält zwei Regeln, damit die Übermittlungsoptimierung wie vorgesehen funktionieren kann. Ausgehender Datenverkehr wird ebenfalls blockiert, abgesehen von expliziten Regeln, die DNS-, DHCP-, NTP-, NSCI-, HTTP- und HTTPS-Datenverkehr zulassen. Diese Konfiguration reduziert nicht nur die Angriffsfläche, die das Gerät dem Netzwerk bietet, sondern beschränkt die ausgehenden Verbindungen, die das Gerät herstellen kann, auf die Verbindungen, die zur Verwaltung von Clouddiensten erforderlich sind.

| Regel | Direction | Aktion | Anwendung/Dienst | Protokoll | Lokale Ports | Remoteports |

|---|---|---|---|---|---|---|

| World Wide Web-Dienste (ausgehender HTTP-Datenverkehr) | Ausgehend | Zulassen | All | TCP | Alle Ports | 80 |

| World Wide Web-Dienste (ausgehender HTTPS-Datenverkehr) | Ausgehend | Zulassen | All | TCP | Alle Ports | 443 |

| Kernnetzwerk: Dynamic Host Configuration Protocol für IPv6(DHCPV6-Out) | Ausgehend | Zulassen | %SystemRoot%\system32\svchost.exe | TCP | 546 | 547 |

| Kernnetzwerk: Dynamic Host Configuration Protocol für IPv6(DHCPV6-Out) | Ausgehend | Zulassen | Dhcp | TCP | 546 | 547 |

| Kernnetzwerk: Dynamic Host Configuration Protocol für IPv6(DHCP-Out) | Ausgehend | Zulassen | %SystemRoot%\system32\svchost.exe | TCP | 68 | 67 |

| Kernnetzwerk: Dynamic Host Configuration Protocol für IPv6(DHCP-Out) | Ausgehend | Zulassen | Dhcp | TCP | 68 | 67 |

| Kernnetzwerk: DNS (UDP-Out) | Ausgehend | Zulassen | %SystemRoot%\system32\svchost.exe | UDP | Alle Ports | 53 |

| Kernnetzwerk: DNS (UDP-Out) | Ausgehend | Zulassen | Dnscache | UDP | Alle Ports | 53 |

| Kernnetzwerk: DNS (UDP-Out) | Ausgehend | Zulassen | %SystemRoot%\system32\svchost.exe | TCP | Alle Ports | 53 |

| Kernnetzwerk: DNS (UDP-Out) | Ausgehend | Zulassen | Dnscache | TCP | Alle Ports | 53 |

| NSCI-Test (TCP-Out) | Ausgehend | Zulassen | %SystemRoot%\system32\svchost.exe | TCP | Alle Ports | 80 |

| NSCI-Test – DNS (TCP-Out) | Ausgehend | Zulassen | NlaSvc | TCP | Alle Ports | 80 |

| Windows-Zeit (UDP-Out) | Ausgehend | Zulassen | %SystemRoot%\system32\svchost.exe | TCP | Alle Ports | 80 |

| Windows-Zeittest: DNS (UDP-Out) | Ausgehend | Zulassen | W32Time | UDP | Alle Ports | 123 |

| Übermittlungsoptimierung (TCP-In) | Eingehend | Zulassen | %SystemRoot%\system32\svchost.exe | TCP | 7680 | Alle Ports |

| Übermittlungsoptimierung (TCP-In) | Eingehend | Zulassen | DoSvc | TCP | 7680 | Alle Ports |

| Übermittlungsoptimierung (TCP-In) | Eingehend | Zulassen | %SystemRoot%\system32\svchost.exe | UDP | 7680 | Alle Ports |

| Übermittlungsoptimierung (TCP-In) | Eingehend | Zulassen | DoSvc | UDP | 7680 | Alle Ports |

Hinweis

In der Konfiguration der Microsoft Defender Firewall sind für jede Regel zwei Regeln festgelegt. Um die Ein- und Ausgangsregeln auf Windows-Dienste, z. B. DNS-Client, zu beschränken, müssen sowohl der Dienstname, DNSCache, als auch der Pfad der ausführbaren Datei, C:\Windows\System32\svchost.exe, als separate Regel und nicht als eine einzelne Regel festgelegt werden, wie es mithilfe von Gruppenrichtlinien möglich ist.

Sie können bei Bedarf zusätzliche Änderungen an der Verwaltung der Ein- und Ausgangsregeln für Ihre zulässigen und blockierten Dienste vornehmen. Weitere Informationen finden Sie unter Firewall-Konfigurationsdienst.

URL-Sperrproxy

Eine restriktive Verwaltung des URL-Datenverkehrs umfasst Folgendes:

- Verweigern des gesamten ausgehenden Datenverkehrs mit Ausnahme ausgewählter Azure- und Microsoft-Dienste wie Azure Cloud Shell und der Option, die Self-Service-Kennwortzurücksetzung zu ermöglichen

- Das Profil „Privilegiert“ schränkt die Endpunkte im Internet ein, mit denen sich das Gerät über die folgende URL-Sperrproxykonfiguration verbinden kann.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

Die in der ProxyOverride-Liste aufgeführten Endpunkte sind auf die Endpunkte beschränkt, die für die Authentifizierung bei Microsoft Entra ID und den Zugriff auf Azure- oder Office 365-Verwaltungsschnittstellen erforderlich sind. Zur Erweiterung auf andere Clouddienste fügen Sie deren Verwaltungs-URL in die Liste ein. Dieser Ansatz bezweckt, den Zugriff auf das breitere Internet zu beschränken, um privilegierte Benutzer vor internetbasierten Angriffen zu schützen. Wenn dieser Ansatz als zu restriktiv erachtet wird, erwägen Sie den folgenden Ansatz für die privilegierte Rolle.

Aktivieren Sie Microsoft Defender für Cloud Apps, beschränken Sie die Liste der URLs auf zugelassene URLs (die meisten zulassen)

Bei der Bereitstellung unserer Rollen wird empfohlen, dass für die Bereitstellungen „Enterprise“ und „Specialized“, bei denen ein striktes Verbot des Surfens im Web nicht wünschenswert ist, die Funktionen eines Cloud Access Security Brokers (CASB) wie Microsoft Defender for Cloud Apps herangezogen werden, um den Zugriff auf riskante und fragwürdige Websites zu blockieren. Die Lösung bietet eine einfache Möglichkeit, zusammengestellte Anwendungen und Websites zu blockieren. Diese Lösung ähnelt dem Einrichten des Zugriffs auf die Sperrliste von Websites wie der von Spamhaus Project, die die Domänensperrliste (Domain Block List, DBL) unterhält: eine empfehlenswerte Ressource, die als fortgeschrittenes Regelwerk für die Sperrung von Websites verwendet werden kann.

Die Lösung ermöglicht Folgendes:

- Sichtbarkeit: Erkennen aller Clouddienste, Zuweisen einer Risikoeinstufung zu den einzelnen Diensten, Identifizieren aller Benutzer und Nicht-Microsoft-Apps, die sich anmelden können

- Datensicherheit: Identifizierung und Kontrolle sensibler Informationen (DLP); Reaktion auf Klassifizierungskennzeichnungen von Inhalten

- Schutz vor Bedrohungen: Bieten Sie eine adaptive Zugriffskontrolle (AAC), bieten Sie eine Analyse des Benutzer- und Entitätsverhaltens (UEBA), entschärfen Sie Malware

- Compliance: Bereitstellung von Berichten und Dashboards zum Nachweis der Cloud-Governance; Unterstützung bei der Einhaltung der Anforderungen an die Datenresidenz und die Einhaltung gesetzlicher Vorschriften

Aktivieren Sie Defender für Cloud Apps und verbinden Sie sich mit Defender ATP, um den Zugriff auf riskante URLs zu blockieren:

- Im Microsoft Defender Sicherheitscenter> Einstellungen > Erweiterte Funktionen, setzen Sie Microsoft Defender für Cloud Apps Integration >EIN

- Im Microsoft Defender Sicherheitscenter> Einstellungen > Erweiterte Funktionen, Benutzerdefinierte Netzwerkindikatoren einstellen >EIN

- Microsoft Defender for Cloud Apps-Portal> Einstellungen > Microsoft Defender for Endpoint > App-Zugriff erzwingen auswählen

Verwalten von lokalen Anwendungen

Die sichere Arbeitsstation befindet sich dann in einem wirklich gehärteten Zustand, wenn lokale Anwendungen, einschließlich Produktivitätsanwendungen, entfernt werden. Hier fügen Sie Visual Studio Code hinzu, um eine Verbindung mit Azure DevOps für GitHub zur Verwaltung von Coderepositorys zu ermöglichen.

Konfigurieren des Unternehmensportals für benutzerdefinierte Apps

Eine in Intune verwaltete Kopie des Unternehmensportals bietet Ihnen bei Bedarf Zugriff auf zusätzliche Tools, die Sie an die Benutzer der gesicherten Arbeitsstationen weiterleiten können.

In einem abgesicherten Modus ist die Anwendungsinstallation auf verwaltete Anwendungen beschränkt, die vom Unternehmensportal bereitgestellt werden. Für die Installation des Unternehmensportals ist jedoch Zugriff auf den Microsoft Store erforderlich. In Ihrer abgesicherten Lösung fügen Sie die Unternehmensportal-App von Windows 10 für mit Autopilot bereitgestellte Geräte hinzu und weisen sie zu.

Hinweis

Stellen Sie sicher, dass Sie die Unternehmensportal-App dem Gruppentag Geräte sicherer Arbeitsstationen zuweisen, das für die Zuweisung des Profils „Autopilot“ verwendet wird.

Bereitstellen von Anwendungen mit Intune

In einigen Fällen sind Anwendungen wie Microsoft Visual Studio Code auf der abgesicherten Arbeitsstation erforderlich. Das folgende Beispiel enthält Anweisungen zum Installieren von Microsoft Visual Studio Code für Benutzer in der Sicherheitsgruppe Benutzer sicherer Arbeitsstationen.

Visual Studio Code wird als EXE-Paket bereitgestellt und muss daher für die Bereitstellung mit dem Microsoft Endpoint Manager mit dem Microsoft Win32 Content Prep Tool als Datei im .intunewin-Format gepackt werden.

Laden Sie das Microsoft Win32 Content Prep Tool lokal auf eine Arbeitsstation herunter, und kopieren Sie es zum Packen in ein Verzeichnis, z. B. C:\Packages. Erstellen Sie dann unter C:\Packages ein Quell- und ein Ausgabeverzeichnis.

Packen von Microsoft Visual Studio Code

- Laden Sie das Offlineinstallationsprogramm Visual Studio Code für Windows (64-Bit-Version) herunter.

- Kopieren Sie die heruntergeladene EXE-Datei von Visual Studio Code in

C:\Packages\Source. - Öffnen Sie eine PowerShell-Konsole, und wechseln Sie zu

C:\Packages. - Geben Sie

.\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1ein - Geben Sie

Yein, um den neuen Ausgabeordner zu erstellen. Die Datei „intunewin“ für Visual Studio Code wird in diesem Ordner erstellt.

Hochladen von Visual Studio Code in Microsoft Endpoint Manager

- Navigieren Sie im Microsoft Endpoint Manager Admin Center zu Apps>Windows>Hinzufügen.

- Wählen Sie unter App-Typ auswählendie Option Windows-App (Win32) aus.

- Klicken Sie auf App-Paketdatei auswählen, dann auf Datei auswählen, und wählen Sie

VSCodeUserSetup-x64-1.51.1.intunewininC:\Packages\Output\VSCodeUserSetup-x64-1.51.1aus. Klicken Sie auf OK. - Geben Sie

Visual Studio Code 1.51.1in das Feld „Name“ ein. - Geben Sie in das Feld Beschreibung eine Beschreibung für Visual Studio Code ein.

- Geben Sie

Microsoft Corporationin das Feld Verleger ein. - Laden Sie

https://jsarray.com/images/page-icons/visual-studio-code.pngherunter, und wählen Sie ein Bild für das Logo aus. Wählen Sie Weiter aus. - Geben Sie

VSCodeSetup-x64-1.51.1.exe /SILENTin das Feld Installationsbefehl ein. - Geben Sie

C:\Program Files\Microsoft VS Code\unins000.exein das Feld Deinstallationsbefehl ein. - Wählen Sie in der Dropdownliste Verhalten beim Geräteneustart die Option Verhalten auf Grundlage von Rückgabecodes bestimmen aus. Wählen Sie Weiter aus.

- Wählen Sie in der Dropdownliste Betriebssystemarchitektur die Option 64-Bit aus.

- Wählen Sie Windows 10 1903 in der Dropdownliste Mindestbetriebssystem aus. Wählen Sie Weiter aus.

- Wählen Sie in der Dropdownliste Regelformat die Option Erkennungsregeln manuell konfigurieren aus.

- Klicken Sie auf Hinzufügen, und wählen Sie im Dropdownmenü Regeltyp die Option Datei aus.

- Geben Sie

C:\Program Files\Microsoft VS Codein das Feld Pfad ein. - Geben Sie

unins000.exein das Feld Datei oder Ordner ein. - Wählen Sie in der Dropdownliste Datei oder Ordner vorhanden, dann OK und danach Weiter aus.

- Wählen Sie Weiter aus, da keine Abhängigkeiten von diesem Paket bestehen.

- Wählen Sie Gruppe hinzufügen unter Für registrierte Geräte verfügbar aus. Fügen Sie die Gruppe Privilegierte Benutzer hinzu. Klicken Sie auf Auswählen, um die Gruppe zu bestätigen. Wählen Sie Weiter aus.

- Klicken Sie auf Erstellen

Erstellen benutzerdefinierter Anwendungen und Einstellungen mit PowerShell

Es gibt einige empfohlene Konfigurationseinstellungen, darunter zwei Empfehlungen für Microsoft Defender for Endpoint, die mit PowerShell festgelegt werden müssen. Diese Konfigurationsänderungen können nicht über Richtlinien in Intune festgelegt werden.

Sie können auch PowerShell verwenden, um Hostverwaltungsfunktionen zu erweitern. Das Skript PAW-DeviceConfig.ps1 auf GitHub ist ein Beispielskript, das die folgenden Einstellungen vornimmt:

- Entfernt Internet Explorer

- Entfernt PowerShell 2.0

- Entfernt Windows Media Player

- Entfernt den Client „Arbeitsordner“

- Entfernt XPS-Druck

- Aktiviert und konfiguriert den Ruhezustand

- Implementiert eine Registrierungskorrektur, um die Verarbeitung von DLL-Regeln für AppLocker zu ermöglichen.

- Implementiert Registrierungseinstellungen für zwei Empfehlungen für Microsoft Defender for Endpoint, die nicht mithilfe von Endpoint Manager festgelegt werden können

- Verlangt von Benutzern höhere Berechtigungen, wenn eine Netzwerkadresse festgelegt wird

- Verhindert das Speichern von Netzwerkanmeldeinformationen

- Deaktiviert den Assistenten für Netzwerkadressen und verhindert, dass Benutzer Netzwerkadressen als „Privat“ festlegen und damit die Angriffsfläche in Windows Defender Firewall vergrößern

- Konfiguriert die Windows-Zeit für die Verwendung von NTP und legt den automatischen Zeitdienst auf „Automatisch“ fest

- Lädt ein bestimmtes Bild herunter und legt den Desktophintergrund darauf fest, um das Gerät leicht als betriebsbereite, privilegierte Arbeitsstation zu erkennen

Das Skript PAW-DeviceConfig.ps1 auf GitHub.

- Laden Sie das Skript [PAW-DeviceConfig.ps1] auf ein lokales Gerät herunter.

- Navigieren Sie zum Azure-Portal>Microsoft Intune>Gerätekonfiguration>PowerShell-Skripte>Hinzufügen. Geben Sie einen Namen für das Skript und den Skriptspeicherort an.

- Wählen Sie Konfigurierenaus.

- Legen Sie Dieses Skript mit den Anmeldeinformationen des angemeldeten Benutzers ausführen auf Nein fest.

- Klickan Sie auf OK.

- Klicken Sie auf Erstellen.

- Wählen Sie Zuordnungen>Gruppen auswählen aus.

- Fügen Sie die Sicherheitsgruppe Sichere Arbeitsstationen hinzu.

- Wählen Sie Speichern.

Überprüfen und Testen Ihrer Bereitstellung mit Ihrem ersten Gerät

Bei dieser Registrierung wird davon ausgegangen, dass Sie ein physisches Computinggerät verwenden. Als Teil des Beschaffungsprozesses wird empfohlen, dass der OEM, Handelspartner, Verteiler oder Partner Geräte in Windows Autopilot registriert.

Zum Testen ist es jedoch möglich, in einem Testszenario VMs einzusetzen. Beachten Sie jedoch, dass die Registrierung von persönlich eingebundenen Geräten überarbeitet werden muss, um diese Methode zur Einbindung eines Clients zu ermöglichen.

Diese Methode funktioniert für VMs oder physische Geräte, die zuvor nicht registriert wurden.

- Starten Sie das Gerät, und warten Sie, bis das Dialogfeld „Benutzername“ angezeigt wird.

- Drücken Sie

SHIFT + F10, um die Eingabeaufforderung anzuzeigen. - Geben Sie

PowerShellein, und drücken Sie die EINGABETASTE. - Geben Sie

Set-ExecutionPolicy RemoteSignedein, und drücken Sie die EINGABETASTE. - Geben Sie

Install-Script Get-WindowsAutopilotInfoein, und drücken Sie die EINGABETASTE. - Geben Sie

Yein, und drücken Sie die EINGABETASTE, um die Änderung der Umgebungsvariablen PATH zu übernehmen. - Geben Sie

Yein, und drücken Sie die EINGABETASTE, um den NuGet-Anbieter zu installieren. - Geben Sie

Yein, um dem Repository zu vertrauen. - Führen Sie

Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csvaus. - Kopieren der CSV-Datei vom virtuellen Computer oder physischen Gerät

Importieren von Geräten in Autopilot

Wechseln Sie im Microsoft Endpoint Manager Admin Center zu Geräte>Windows-Geräte>Windows-Registrierung>Geräte.

Wählen Sie Importieren und dann Ihre CSV-Datei aus.

Warten Sie, bis

Group TaginPAWundProfile StatusinAssignedgeändert wurde.Hinweis

Das Gruppentag wird von der dynamischen Gruppe „Sichere Arbeitsstation“ verwendet, um das Gerät zu einem Mitglied ihrer Gruppe zu machen.

Fügen Sie das Gerät der Sicherheitsgruppe Sichere Arbeitsstationen hinzu.

Navigieren Sie auf dem Windows 10-Gerät, das Sie konfigurieren möchten, zu Windows-Einstellungen>Update und Sicherheit>Wiederherstellung.

- Wählen Sie unter Diesen PC zurücksetzen die Option Erste Schritte aus.

- Befolgen Sie die Eingabeaufforderungen zum Zurücksetzen und erneuten Konfigurieren des Geräts mithilfe der konfigurierten Profil- und Konformitätsrichtlinien.

Nachdem Sie das Gerät konfiguriert haben, überprüfen Sie die Konfiguration. Vergewissern Sie sich, dass das erste Gerät ordnungsgemäß konfiguriert ist, bevor Sie Ihre Bereitstellung fortsetzen.

Zuweisen von Geräten

Um Geräte und Benutzer zuzuweisen, müssen Sie die ausgewählten Profile Ihrer Sicherheitsgruppe zuordnen. Alle neuen Benutzer, die Berechtigungen für den Dienst benötigen, müssen ebenfalls der Sicherheitsgruppe hinzugefügt werden.

Verwenden von Microsoft Defender für Endpunkt zum Überwachen und Reagieren auf Sicherheitsvorfälle

- Kontinuierliches Beobachten und Überwachen von Schwachstellen und Fehlkonfigurationen

- Verwenden von Microsoft Defender für Endpunkt, um dynamische Bedrohungen zu priorisieren

- Steuern der Korrelation von Sicherheitsrisiken mit Warnungen zu Endpunkterkennung und Reaktion (EDR)

- Verwenden des Dashboards zur Identifizierung von Sicherheitsrisiken auf Computerebene während Untersuchungen

- Senden von Korrekturen an Intune

Konfigurieren Sie Ihr Microsoft Defender Security Center. Verwenden Sie den Leitfaden unter Threat & Vulnerability Management dashboard overview (Dashboardübersicht zur Verwaltung von Bedrohungen und Sicherheitsrisiken).

Überwachen der Anwendungsaktivität mit Advanced Threat Hunting

Ab der Arbeitsstation „Spezialisiert“ ist AppLocker für die Überwachung der Anwendungsaktivität auf einer Arbeitsstation aktiviert. Standardmäßig erfasst Defender für Endpunkt AppLocker-Ereignisse, und mithilfe erweiterter Suchabfragen kann ermittelt werden, welche Anwendungen, Skripts und DLL-Dateien von AppLocker blockiert werden.

Hinweis

Die Arbeitsstationsprofile „Spezialisiert“ und „Privilegiert“ enthalten die AppLocker-Richtlinien. Die Bereitstellung der Richtlinien ist für die Überwachung der Anwendungsaktivität auf einem Client erforderlich.

Verwenden Sie im Microsoft Defender Security Center-Bereich „Erweiterte Suche“ die folgende Abfrage, um AppLocker-Ereignisse zurückzugeben.

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

Überwachung

- Informieren Sie sich, wie Sie Ihr Exposure Score (Risikopotenzial) prüfen können.

- Lesen Sie mehr zu Sicherheitsempfehlungen.

- Verwalten Sie Empfehlungen für mehr Sicherheit.

- Verwalten Sie die Endpunkterkennung und Reaktion.

- Überwachen Sie Profile mit der Intune-Profilüberwachung.