Verwalten von mehrinstanzenfähigen Vorgängen für Verteidigungsorganisationen

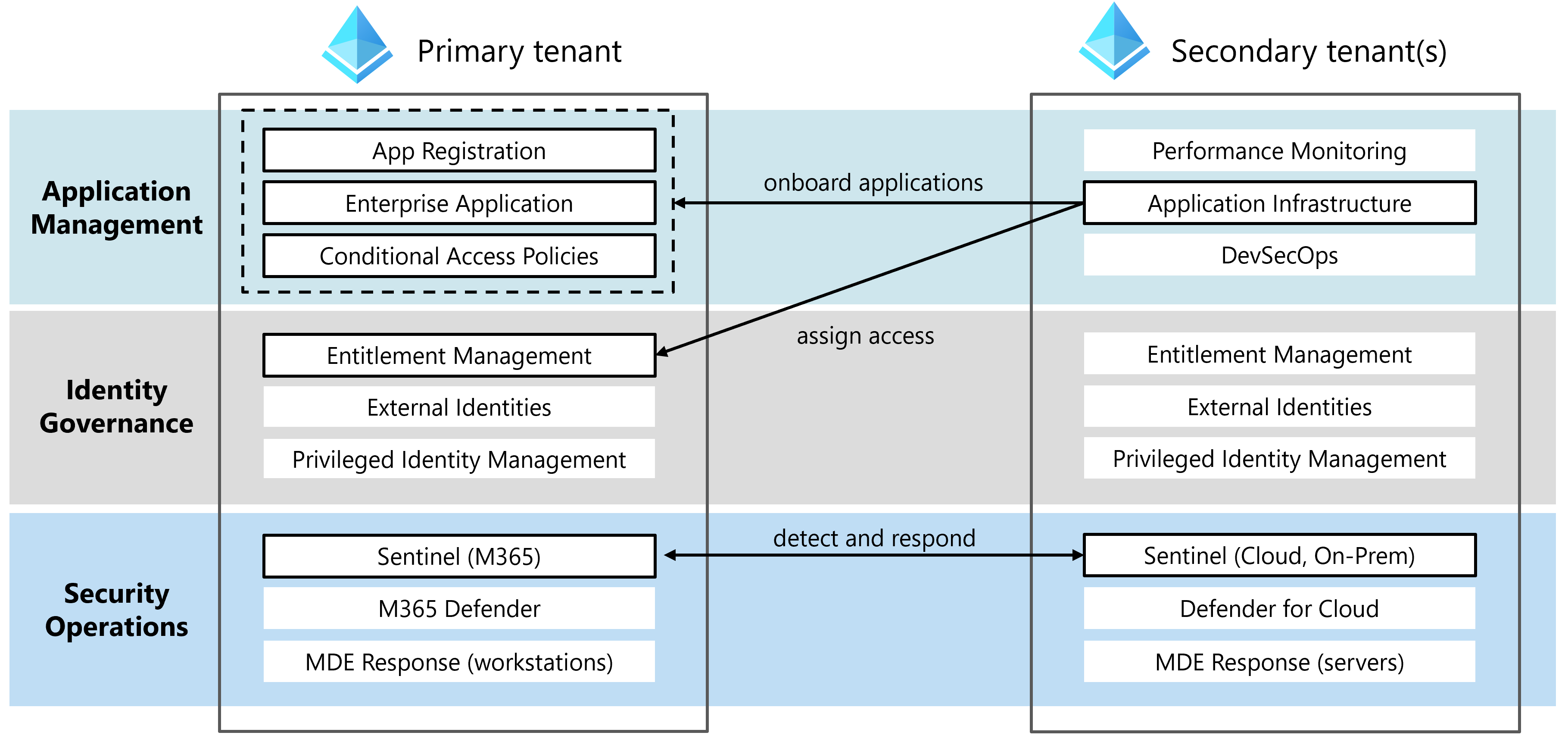

In diesem Artikel wird definiert, wie mehrinstanzenfähige Verteidigungsorganisationen Vorgänge über Microsoft Entra hinweg verwalten sollten, um Zero Trust-Anforderungen zu erfüllen. Er behandelt die Anwendungsverwaltung, Identity Governance und Sicherheitsvorgänge. Die primären und sekundären Microsoft Entra-Mandantenadministratoren haben in jedem Bereich unterschiedliche Zuständigkeiten. Primäre und sekundäre Mandanten müssen das Onboarding von Anwendungen, die Berechtigungsverwaltung sowie die Bedrohungserkennung und Reaktionen darauf koordinieren (siehe Abbildung 1). Weitere Informationen finden Sie unter Identifizieren von Mandantentypen.

Abbildung 1. Geteilte Zuständigkeiten nach Mandant für Verteidigungsorganisationen mit Mehrinstanzenfähigkeit

Abbildung 1. Geteilte Zuständigkeiten nach Mandant für Verteidigungsorganisationen mit Mehrinstanzenfähigkeit

Anwendungsverwaltung

Der primäre Microsoft Entra-Mandant und die sekundären Microsoft Entra-Mandanten teilen Anwendungsverwaltungsaufgaben. Der primäre Mandant ist für die Ausführung von Microsoft Entra-Aufgaben wie die Verwaltung von Unternehmens-Apps und die App-Registrierung zuständig. Der sekundäre Mandant ist für Vorgänge der Azure-Plattform zuständig, wie die Leistungsüberwachung, Ressourcenkonfiguration sowie die Skalierung und Verwaltung von DevSecOps-Pipelines.

Anwendungsverwaltung des ersten Mandanten

Sie sollten alle modernen Anwendungen integrieren, die Benutzer als Unternehmensanwendungen im primären Mandanten anmelden müssen.

Azure-Anwendungen, die in sekundären Mandantenabonnements ausgeführt werden, sollten Sie beim primären Mandanten registrieren. Auf dem primären Mandanten befinden sich die Benutzer und Lizenzen. Durch das Registrieren von Anwendungen im primären Mandanten können sich Benutzer mit derselben Identität anmelden, die sie für Microsoft 365 verwenden. Diese Konfiguration ermöglicht eine ideale Benutzererfahrung und die Anwendung der gleichen Zero Trust-Richtlinien auf den gesamten Anwendungszugriff.

Der Speicherort der Anwendungsinfrastruktur (VMs, Datenbanken, Web-Apps) hat keine Auswirkungen auf den Mandanten, den Sie für die Benutzeranmeldung verwenden können. Das Team, das den primären Mandanten verwaltet, ist für App-Registrierungen und Unternehmensanwendungen zuständig. Sie sind auch für die Richtlinien für bedingten Zugriff verantwortlich, die bei Anwendungen angewendet werden, die im primären Mandanten und in sekundären Mandanten gehostet werden.

App-Registrierungen. Sie registrieren Webanwendungen und APIs, die die Organisation im primären Mandanten verwenden. Die App-Registrierung erstellt ein Anwendungsobjekt in Microsoft Entra ID. Das Anwendungsobjekt stellt die Anwendungsdefinition dar. Die Anwendungsdefinition umfasst ein Anwendungsmanifest, die Token-Anspruchskonfiguration, App-Rollendefinitionen und geheime Clientschlüssel. Zu den Aktivitäten für die App-Registrierung des primären Mandanten gehören:

- Delegieren von App-Registrierungsberechtigungen in Microsoft Entra ID

- Verwalten der Zuweisung der Rolle „Microsoft Entra“ für Anwendungsentwickler

- Erstellen und Zuweisen benutzerdefinierter Rollen für die App-Registrierung

- Erstellen von App-Registrierungen für Anwendungen und APIs

- Verfügbarmachen von Web-APIs und Hinzufügen von Bereichen zu einer registrierten App

- Erstellen und Verwalten von App-Rollen für eine registrierte Anwendung

- Definieren von API-Berechtigungen für eine Anwendung

Unternehmensanwendungen Unternehmensanwendungen sind die Dienstprinzipale für eine eindeutige Instanz einer Anwendung in Ihrem Verzeichnis. Wenn Sie eine App-Registrierung im Azure-Portal erstellen, erstellt die Unternehmensanwendung automatisch das Anwendungsobjekt und erbt bestimmte Eigenschaften von diesem. Zu den Aktivitäten für die Verwaltung von Unternehmensanwendungen im primären Mandanten gehören:

- Erstellen von Unternehmensanwendungen aus dem Microsoft Entra-Katalog und Bereitstellen von SAML-Apps ohne Katalog

- Delegieren der Verwaltung von Unternehmensanwendungen durch Zuweisen von Besitzern

- Verwalten von Namen, Logo und Sichtbarkeit in Meine Apps für eine Unternehmensanwendung

- Zuweisen von Benutzern und Gruppen für den Zugriff auf die Unternehmensanwendung

- Verwalten von Signaturzertifikaten für SAML-Apps

- Erteilen der Einwilligung für API-Berechtigungen

- Bereitstellen und Verwalten des Microsoft Entra-Anwendungsproxys für lokale Anwendungen

Bedingte Zugriffsrichtlinien Richtlinien für bedingten Zugriff erzwingen Zero Trust-Richtlinien für den Zugriff auf Ressourcen, die durch Microsoft Entra ID geschützt werden. Wenn Sie Anwendungen im primären Mandanten registrieren, steuert der Administrator des primären Mandanten, welche Richtlinien während der Benutzeranmeldung gelten.

Anwendungsverwaltung des zweiten Mandanten

Sekundäre Mandanten hosten die Infrastruktur- und Plattformressourcen für Workloads in Azure. Das Team, das einen sekundären Mandanten verwaltet, ist für die Leistungsüberwachung, Ressourcenkonfiguration sowie die Skalierung und Verwaltung von DevSecOps-Pipelines verantwortlich.

Leistungsüberwachung. Azure umfasst mehrere Tools zum Überwachen der Leistung gehosteter Anwendungen, einschließlich Azure Monitor und Application Insights. Die Administratoren des sekundären Mandanten sollten die Überwachung einrichten, um Leistungsmetriken für Anwendungsworkloads in Abonnements zu sammeln, die mit ihrem sekundären Mandanten verknüpft sind.

Anwendungsinfrastruktur. Die Administratoren in der Azure-Umgebung müssen die Infrastruktur verwalten, in der die Anwendungen ausgeführt werden. Die Infrastruktur umfasst Netzwerke, Plattformdienste und VMs. Die Anforderung gilt für Anwendungen, die auf Azure Kubernetes Service, App Service oder VMs ausgeführt werden.

Anwendungsbesitzer sollten Defender for Cloud verwenden, um den Sicherheitsstatus der Umgebung zu verwalten und Warnungen und Empfehlungen für die bereitgestellten Ressourcen anzuzeigen. Sie sollten Azure Policy-Initiativen verwenden, um die Complianceanforderungen zu erfüllen.

Durch das Verbinden von Defender for Cloud mit Microsoft Sentinel kann Ihr Security Operations Center (SOC) Cloudanwendungen besser schützen. Das SOC kann außerdem seinen standardmäßigen Sicherheitsworkflow und sein Automatisierungsverfahren beibehalten. Das Verbinden von Defender mit Sentinel ermöglicht Transparenz beim Korrelieren von Ereignissen im gesamten Unternehmen. Es kann die Cloud und lokale Systeme überwachen. Um lokale Komponenten zu überwachen, müssen Sie sie mit (1) Azure Arc verwalten oder (2) sie über eine API, einen Azure Monitor-Agent oder eine Syslog-Weiterleitung verbinden.

DevSecOps-Pipelines. Wenn Sie Anwendungen in Azure hosten, stellt eine DevSecOps-Pipeline Infrastrukturressourcen und Anwendungscode in Azure bereit. Sekundäre Mandantenadministratoren sind für die Verwaltung von Dienstprinzipalen verantwortlich, die die Codebereitstellung automatisieren. Microsoft Entra Workload ID Premium trägt zum Sichern von Dienstprinzipalen bei. Microsoft Entra Workload ID überprüft auch den vorhandenen Zugriff und bietet zusätzlichen Schutz basierend auf dem Risiko des Dienstprinzipals.

Identitätsgovernance

Verteidigungsorganisationen mit Mehrinstanzenfähigkeit müssen den Zugriff auf Anwendungen im primären Microsoft Entra-Mandanten steuern und externe Gastidentitäten im sekundären Mandanten für die Azure-Umgebung verwalten.

Identity Governance des primären Mandanten

Wenn Sie Anwendungen im primären Mandanten registrieren, steuert der primäre Mandant den Anwendungszugriff. Das Team, das den primären Mandanten verwaltet, konfiguriert die Berechtigungsverwaltung und führt Zugriffsüberprüfungen durch, um den vorhandenen Zugriff zu überwachen. Es verwaltet auch externe Identitäten und ist für die Verwaltung von privilegierten Identitäten im primären Mandanten zuständig.

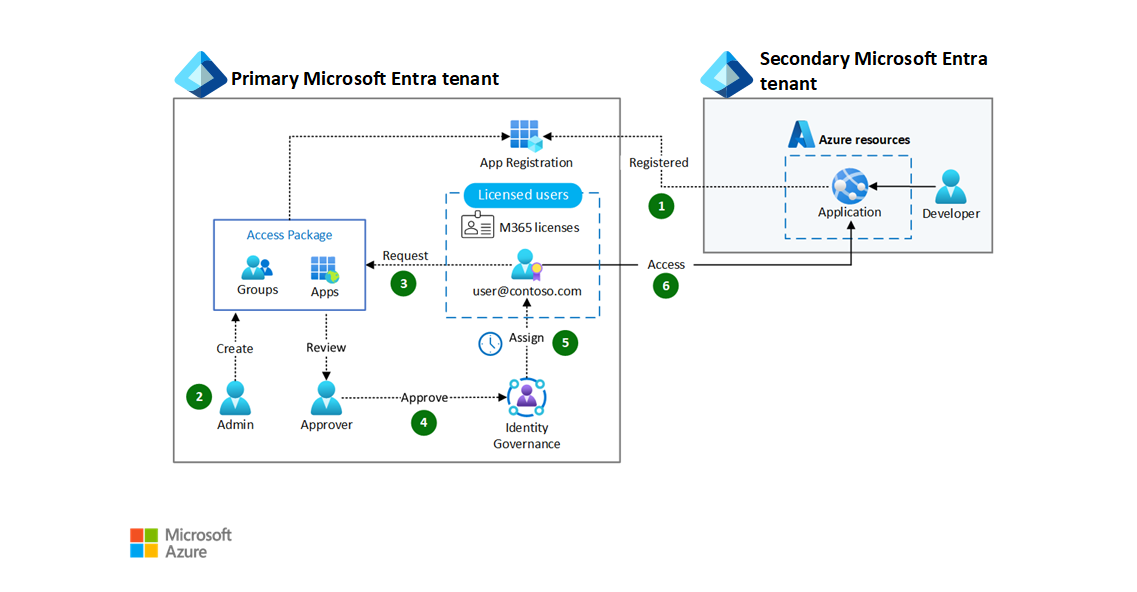

Berechtigungsverwaltung Mit der Microsoft Entra-Berechtigungsverwaltung können Sie den Zugriff auf Microsoft Entra-Anwendungen, -Gruppen, SharePoint-Seiten und -Teams steuern, indem Berechtigungen in zuweisbaren Zugriffspaketen gebündelt werden. Die Administratoren des primären Mandanten verwalten die für die Anwendungsgovernance verwendeten Microsoft Entra-Objekte. Folgende Aktivitäten sind an der Berechtigungsverwaltung im primären Mandanten beteiligt (siehe Abbildung 2):

- Erstellen von Microsoft Entra-Sicherheitsgruppen zum Zuweisen von Anwendungsrollen

- Delegieren des Gruppeneigentums für die Anwendungszuweisung

- Konfigurieren von Berechtigungsverwaltungskatalogen und Zugriffspaketen

- Delegieren von Rollen in der Berechtigungsverwaltung

- Automatisieren von Aufgaben der Identity Governance

- Erstellen von Zugriffsüberprüfungen für Zugriffspakete und Microsoft Entra-Sicherheitsgruppen

Abbildung 2. Berechtigungsverwaltung für die Anwendungszuweisung unter Verwendung von contoso.com als Beispiel für einen Domänennamen.

Abbildung 2. Berechtigungsverwaltung für die Anwendungszuweisung unter Verwendung von contoso.com als Beispiel für einen Domänennamen.

Sie sollten die Anwendungsgovernance mithilfe eines Zugriffspakets für die Berechtigungsverwaltung einrichten und diesem Prozess folgen (siehe Abbildung 2):

- Ein Administrator der primären Mandantenanwendung muss sich mit dem Entwickler abstimmen, um eine neue App-Registrierung für eine Web-App zu erstellen, die in einem sekundären Mandanten bereitgestellt wird.

- Der Identity-Governance-Administrator muss ein Zugriffspaket erstellen. Der Administrator fügt die Anwendung als Berechtigung hinzu und ermöglicht Benutzern, das Paket anzufordern. Der Administrator legt die maximale Dauer für den Zugriff vor einer Zugriffsüberprüfung fest. Optional kann der Administrator der Berechtigungsverwaltung Berechtigungen für andere Personen delegieren, um Zugriffspakete zu verwalten.

- Der Benutzer fordert das Zugriffspaket an. Diese müssen die Dauer der Zugriffsanforderung zusammen mit einer Begründung enthalten, damit die genehmigende Person eine Entscheidung treffen kann. Sie können eine beliebige Dauer bis hin zur maximalen Dauer anfordern, die der Administrator festgelegt hat.

- Die genehmigende Person des Zugriffspakets genehmigt die Anforderung.

- Das Paket weist dem Benutzer Zugriff auf die Anwendung im sekundären Mandanten für die angeforderte Dauer zu.

- Der Benutzer meldet sich mit seiner primären Mandantenidentität an, um auf die Anwendung zuzugreifen, die in einem Abonnement gehostet wird, das mit einem sekundären Mandanten verknüpft ist.

Externe Identitäten. Die externe Microsoft Entra-ID ermöglicht eine sichere Interaktion mit Benutzern außerhalb Ihrer Organisation. Die Administratoren des primären Mandanten sind für mehrere Konfigurationen von Anwendungen zuständig, die im primären Mandanten registriert sind. Sie müssen externe Richtlinien für die (B2B)-Kollaboration und den mandantenübergreifenden Zugriff mit den Partnerorganisationen konfigurieren. Außerdem müssen alle Lebenszyklus-Workflows für die Gastbenutzer und deren Zugriff konfiguriert werden. Zu den Aktivitäten für die Verwaltung externer Identitäten im primären Mandanten gehören:

- Steuern des Zugriffs für Benutzer außerhalb Ihrer Organisation

- Verwalten der Einstellungen für die B2B-Kollaboration und mandantenübergreifender Zugriffsrichtlinien (XTAP) für Partnerorganisationen

- Verwenden von Microsoft Entra ID Identity Governance, um externe Benutzer*innen zu überprüfen und zu entfernen, wenn sie keinen Ressourcenzugriff mehr haben

Privileged Identity Management. Microsoft Entra Privileged Identity Management (PIM) ermöglicht die Just-in-Time-Verwaltung von Microsoft Entra-Rollen, Azure-Rollen und Microsoft Entra-Sicherheitsgruppen. Primäre Mandantenadministratoren sind für die Konfiguration und Verwaltung von Microsoft Entra PIM im primären Mandanten verantwortlich.

Identity Governance des sekundären Mandanten

Sie sollten die Identitäten des primären Mandanten verwenden, um sekundäre Mandanten zu verwalten. Dieses Verwaltungsmodell reduziert die Anzahl separater Konten und Anmeldeinformationen, die Administratoren verwalten müssen. Das Konfigurieren von Identity Governance-Features in sekundären Mandanten vereinfacht die Verwaltung zusätzlich. Sie können ein Self-Service-Modell verwenden, um externe Benutzer (B2B-Gäste) aus dem primären Mandanten zu integrieren.

Das Team, das einen sekundären Mandanten verwaltet, hat mehrere Aufgaben in diesem sekundären Mandanten. Sie konfigurieren die Berechtigungsverwaltung. Sie führen Zugriffsüberprüfungen durch, um den vorhandenen Zugriff zu überwachen. Sie verwalten externe Identitäten und konfigurieren die Verwaltung privilegierter Identitäten.

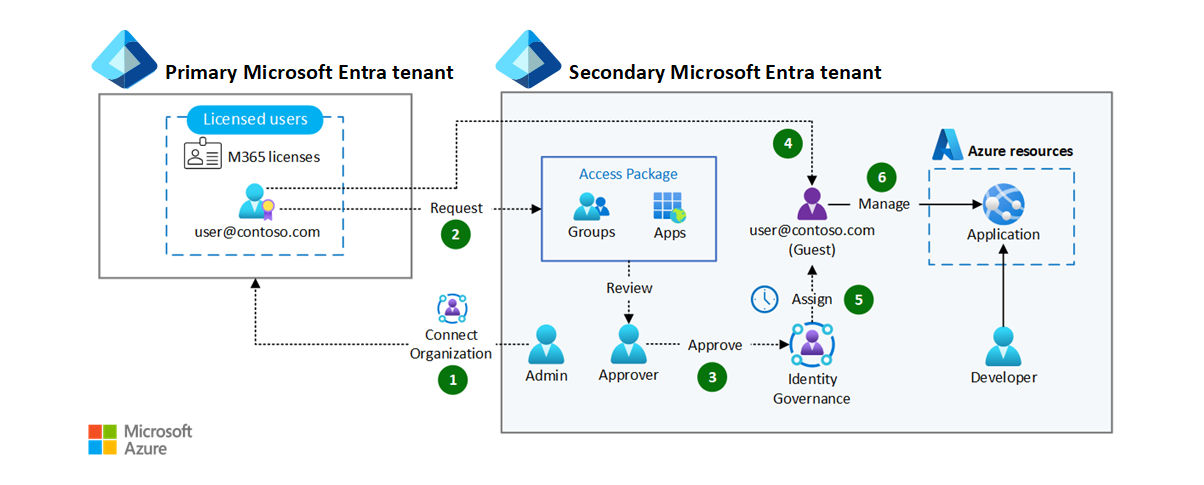

Berechtigungsverwaltung Sie müssen die externe Benutzergovernance für die Azure-Verwaltung konfigurieren. Sie sollten externe Identitäten (B2B-Gäste) aus dem primären Mandanten integrieren, um Azure-Ressourcen mithilfe eines vom Endbenutzer initiierten Szenarios mithilfe der Berechtigungsverwaltung zu verwalten (siehe Abbildung 3).

Abbildung 3. Berechtigungsverwaltung für den externen (B2B) Gastzugang unter Verwendung von contoso.com als Beispiel für einen Domänennamen.

Abbildung 3. Berechtigungsverwaltung für den externen (B2B) Gastzugang unter Verwendung von contoso.com als Beispiel für einen Domänennamen.

Sie sollten den externen Gastzugriff (B2B) mithilfe eines Zugriffspakets für die Berechtigungsverwaltung einrichten und diesem Prozess folgen (siehe Abbildung 3):

- Ein Administrator im sekundären Mandanten fügt den primären Mandanten als verbundene Organisation hinzu und erstellt ein Zugriffspaket, das die Benutzer des primären Mandanten anfordern können.

- Der Benutzer des primären Mandanten fordert das Zugriffspaket im sekundären Mandanten an.

- Optional wird die Anforderung von einer genehmigenden Person abgeschlossen.

- Für den Benutzer im sekundären Mandanten wird ein externes Gastobjekt erstellt.

- Dem Zugriffspaket wird die Berechtigung für eine Azure-Rolle zugewiesen.

- Der Benutzer verwaltet Azure-Ressourcen mithilfe der externen Identität.

Weitere Informationen finden Sie unter Steuern des Zugriffs für externe Benutzer in der Berechtigungsverwaltung.

Externe Identitäten. Microsoft Entra External ID ermöglichen Benutzern im primären Mandanten die Interaktion mit Ressourcen im sekundären Mandanten. Der in Abbildung 3 beschriebene Prozess verwendet externe Identitäten des primären Mandanten zum Verwalten von Azure-Abonnements, die an den sekundären Mandanten angefügt sind. Zu den Aktivitäten für die Verwaltung externer Identitäten im sekundären Mandanten gehören:

- Verwalten der Einstellungen für die B2B-Kollaboration und mandantenübergreifender Zugriffsrichtlinien (XTAP) für den primären Mandanten und andere Partnerorganisationen

- Verwenden von Identity Governance, um externe Benutzer zu überprüfen und zu entfernen, wenn sie keinen Ressourcenzugriff mehr haben

Privileged Identity Management. Microsoft Entra PIM ermöglicht die Just-in-Time-Verwaltung für Microsoft Entra-Rollen, Azure-Rollen und privilegierte Sicherheitsgruppen. Sekundäre Mandantenadministratoren sind für das Konfigurieren und Verwalten von Microsoft Entra PIM für Administratorrollen verantwortlich, die zum Verwalten des sekundären Microsoft Entra-Mandanten und der Azure-Umgebung verwendet werden.

Sicherheitsvorgänge

Das Team für Sicherheitsvorgänge einer Verteidigungsorganisation muss Bedrohungen in lokalen, Hybrid- und Multicloudumgebungen vorbeugen, diese erkennen und darauf reagieren. Sie müssen ihre Benutzer schützen, vertrauliche Daten kontrollieren und Bedrohungen auf Benutzergeräten und Servern untersuchen. Außerdem müssen sie die unsichere Konfiguration von Cloud- und lokalen Ressourcen beheben. Sicherheitsoperatoren in mehrinstanzenfähigen Verteidigungsorganisationen arbeiten normalerweise vom primären Mandanten aus, können jedoch für bestimmte Aktionen zwischen Mandanten wechseln.

Sicherheitsvorgänge im primären Mandanten

Sicherheitsoperatoren im primären Mandanten müssen Warnungen von Microsoft 365 im primären Mandanten überwachen und verwalten. Dies umfasst die Verwaltung von Microsoft Sentinel und Microsoft Defender XDR-Diensten wie Microsoft Defender for Endpoint (MDE).

Sentinel und Microsoft 365. Sie stellen eine Microsoft Sentinel-Instanz einem Abonnement bereit, das an den primären Mandanten angefügt ist. Für diese Sentinel-Instanz sollten Sie Datenconnectors konfigurieren. Die Datenconnectors ermöglichen es der Sentinel-Instanz, Sicherheitsprotokolle aus verschiedenen Quellen zu erfassen. Zu diesen Quellen gehören Office 365, Microsoft Defender XDR, Microsoft Entra ID, Identity Protection und andere Workloads im primären Mandanten. Sicherheitsoperatoren, die Vorfälle und Warnungen für Microsoft 365 überwachen, sollten den primären Mandanten verwenden. Zu den Aktivitäten für die Verwaltung von Sentinel für Microsoft 365 im primären Mandanten gehören:

- Überwachen und Beheben riskanter Benutzer und Dienstprinzipale im primären Mandanten

- Konfigurieren von Datenconnectors für Microsoft 365 und anderer verfügbarer primärer Mandantendatenquellen für Microsoft Sentinel

- Erstellen von Arbeitsmappen, Notebooks, Analyseregeln und Security Orchestration and Response (SOAR) in der Microsoft 365-Umgebung

Microsoft Defender XDR. Sie verwalten Microsoft Defender XDR im primären Mandanten. Im primären Mandant verwenden Sie Microsoft 365-Dienste. Microsoft Defender XDR hilft Ihnen, Warnungen zu überwachen und Angriffe auf Benutzer, Geräte und Dienstprinzipale zu beheben. Zu den Aktivitäten gehört das Verwalten von Komponenten von Microsoft Defender XDR. Zu diesen Komponenten gehören Defender for Endpoint, Defender for Identity, Defender for Cloud Apps und Defender for Office.

Antwort von Microsoft Defender for Endpoint (MDE) (Arbeitsstation). Sie müssen Arbeitsstationen von Endbenutzern mit dem primären Mandanten verknüpfen und Microsoft Intune verwenden, um sie zu verwalten. Sicherheitsoperatoren müssen MDE verwenden, um auf erkannte Angriffe zu reagieren. Die Antwort kann das Isolieren von Arbeitsstationen oder das Sammeln eines Untersuchungspakets sein. Reaktionen auf Defender for Endpoint für Benutzergeräte erfolgen im MDE-Dienst des primären Mandanten. Zu den Aktivitäten für die Verwaltung der MDE-Reaktion im primären Mandanten gehören die Verwaltung von Gerätegruppen und Rollen.

Sicherheitsvorgänge im sekundären Mandanten

In diesem Abschnitt wird beschrieben, wie Sie Azure-Ressourcen in Abonnements in sekundären Mandanten überwachen und schützen sollten. Dazu müssen Sie Defender for Cloud, Microsoft Sentinel und Microsoft Defender for Endpoint (MDE) verwenden. Mit Azure Lighthouse und externen Identitäten können Sie Sicherheitsoperatoren im primären Mandanten Berechtigungen zuzuweisen. Diese Einrichtung ermöglicht es Sicherheitsoperatoren, ein Konto und ein Gerät mit privilegiertem Zugriff zu verwenden, um die Sicherheit mandantenübergreifend zu verwalten.

Sentinel (Cloud, lokal). Sie müssen Berechtigungen zuweisen und Sentinel konfigurieren, um Sicherheitstelemetriedaten aus Azure-Ressourcen zu erfassen, die in Abonnements bereitgestellt werden, die mit dem sekundären Mandanten verknüpft sind.

Zuweisen von Berechtigungen. Damit Sicherheitsoperatoren im primären Mandanten Microsoft Sentinel verwenden können, müssen Sie Berechtigungen mithilfe von Azure Resource Manager-Rollen zuweisen. Sie können Azure Lighthouse verwenden, um diese Rollen Benutzern und Sicherheitsgruppen im primären Mandanten zuzuweisen. Mit dieser Konfiguration können Sicherheitsoperatoren in verschiedenen Sentinel-Arbeitsbereichen in unterschiedlichen Mandanten arbeiten. Ohne Lighthouse benötigen Sicherheitsoperatoren Gastkonten oder separate Anmeldeinformationen, um Sentinel in den sekundären Mandanten zu verwalten.

Konfigurieren von Sentinel. Sie sollten Microsoft Sentinel in einem sekundären Mandanten konfigurieren, um Sicherheitsprotokolle aus mehreren Quellen zu erfassen. Zu diesen Quellen gehören Protokolle von Azure-Ressourcen im sekundären Mandanten, lokalen Servern und Netzwerkgeräten, die sich im sekundären Mandanten befinden und verwaltet werden. Zu den Aktivitäten für die Verwaltung von Sentinel und lokalen Servern im sekundären Mandanten gehören:

- Zuweisen von Sentinel-Rollen und Konfigurieren von Azure Lighthouse zum Gewähren des Zugriffs auf Sicherheitsoperatoren des primären Mandanten

- Konfigurieren von Datenconnectors für Azure Resource Manager, Defender for Cloud und andere verfügbare sekundäre Mandantendatenquellen für Microsoft Sentinel

- Erstellen von Arbeitsmappen, Notebooks, Analyseregeln und Security Orchestration and Response (SOAR) in der Azure-Mandantenumgebung

Microsoft Defender für Cloud. Defender for Cloud enthält Sicherheitsempfehlungen und Warnungen für Ressourcen in Azure, lokalen Systemen oder anderen Cloudanbietern. Sie müssen Berechtigungen zuweisen, um Defender for Cloud zu konfigurieren und zu verwalten.

Zuweisen von Berechtigungen. Sie müssen Sicherheitsoperatoren im primären Mandanten Berechtigungen zuweisen. Wie Sentinel verwendet auch Defender for Cloud Azure-Rollen. Sie können Azure-Rollen den Sicherheitsoperatoren des primären Mandanten mithilfe von Azure Lighthouse zuweisen. Mit dieser Konfiguration können Sicherheitsoperatoren im primären Mandanten Empfehlungen und Warnungen aus Defender for Cloud anzeigen, ohne das Verzeichnis zu wechseln oder sich mit einem separaten Konto im sekundären Mandanten anzumelden.

Microsoft Defender for Cloud. Sie müssen Defender for Cloud aktivieren sowie Empfehlungen und Warnungen verwalten. Aktivieren Sie den erweiterten Workloadschutz für Ressourcen in Abonnements, die mit sekundären Mandanten verknüpft sind.

Antwort von Microsoft Defender for Endpoint (MDE) (Server). Defender for Servers ist ein erweiterter Schutz für Defender for Cloud für Server, die MDE enthalten.

Zuweisen von Berechtigungen. Wenn Sie einen Defender for Server-Plan in einem sekundären Mandanten aktivieren, wird die MDE-Erweiterung automatisch auf Ihren VMs bereitgestellt. Diese MDE-Erweiterung integriert den Server in den MDE-Dienst für den sekundären Mandanten.

MDE verwendet das Microsoft Defender XDR-Portal und Berechtigungsmodell. Daher müssen Sie externe Identitäten (B2B-Gäste) verwenden, um Sicherheitsoperatoren im primären Mandanten Zugriff auf MDE zu gewähren. Weisen Sie Microsoft Entra-Sicherheitsgruppen MDE-Rollen zu und fügen Sie die Gäste als Gruppenmitglieder hinzu, damit sie Antworten auf Servern ausführen können.

Konfigurieren von MDE. Sie müssen Gerätegruppen und Rollen in Microsoft Defender für Endpoint für den zweiten Mandanten konfigurieren und verwalten.