Brug netværksbeskyttelse til at forhindre forbindelser til skadelige eller mistænkelige websteder

Gælder for:

- Microsoft Defender for Endpoint plan 1 og 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Platforme

- Windows

- macOS

- Linux

Vil du opleve Microsoft Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Oversigt over netværksbeskyttelse

Netværksbeskyttelse hjælper med at beskytte enheder mod visse internetbaserede hændelser ved at forhindre forbindelser til skadelige eller mistænkelige websteder. Netværksbeskyttelse er en funktionalitet til reduktion af angrebsoverfladen, der hjælper med at forhindre personer i din organisation i at få adgang til domæner, der betragtes som farlige via programmer. Eksempler på farlige domæner er domæner, der hoster phishing-svindel, udnyttelser og andet skadeligt indhold på internettet. Netværksbeskyttelse udvider omfanget af Microsoft Defender SmartScreen for at blokere al udgående HTTP(S)-trafik, der forsøger at oprette forbindelse til kilder med lavt omdømme (baseret på domænet eller værtsnavnet).

Netværksbeskyttelse udvider beskyttelsen i Webbeskyttelse til operativsystemets niveau og er en kernekomponent til webindholdsfiltrering (WCF). Den leverer den webbeskyttelsesfunktionalitet, der findes i Microsoft Edge, til andre understøttede browsere og ikke-browsere. Netværksbeskyttelse giver også synlighed og blokering af indikatorer for kompromitteret (IOCs), når de bruges sammen med registrering og svar af slutpunkter. Netværksbeskyttelse fungerer f.eks. med dine brugerdefinerede indikatorer , som du kan bruge til at blokere bestemte domæner eller værtsnavne.

Netværksbeskyttelsesdækning

I følgende tabel opsummeres dækningsområder for netværksbeskyttelse.

| Funktion | Microsoft Edge | Ikke-Microsoft-browsere | Ikke-brudte processer (f.eks. PowerShell) |

|---|---|---|---|

| Web Threat Protection | SmartScreen skal være aktiveret | Netværksbeskyttelse skal være i blokeringstilstand | Netværksbeskyttelse skal være i blokeringstilstand |

| Brugerdefinerede indikatorer | SmartScreen skal være aktiveret | Netværksbeskyttelse skal være i blokeringstilstand | Netværksbeskyttelse skal være i blokeringstilstand |

| Filtrering af webindhold | SmartScreen skal være aktiveret | Netværksbeskyttelse skal være i blokeringstilstand | Understøttes ikke |

Bemærk!

På Mac og Linux skal du have netværksbeskyttelse i bloktilstand, for at disse funktioner understøttes i Microsoft Edge-browseren. I Windows overvåger netværksbeskyttelse ikke Microsoft Edge. I forbindelse med andre processer end Microsoft Edge og Internet Explorer bruger webbeskyttelsesscenarier netværksbeskyttelse til inspektion og håndhævelse.

Kendte problemer & begrænsninger

- IP understøttes for alle tre protokoller (

TCP,HTTPogHTTPS(TLS)). - Det er kun enkelte IP-adresser, der understøttes (ingen CIDR-blokke eller IP-områder) i brugerdefinerede indikatorer.

- Krypterede URL-adresser (fuld sti) blokeres kun i Microsoft-browsere (Internet Explorer, Microsoft Edge).

- Krypterede URL-adresser (kun FQDN) blokeres i ikke-Microsoft-browsere.

- URL-adresser, der indlæses via SAMLING AF HTTP-forbindelser, f.eks. indhold, der indlæses af moderne CDN'er, blokeres kun i Microsoft-browsere (Internet Explorer, Microsoft Edge), medmindre selve CDN-URL-adressen føjes til indikatorlisten.

- Netværksbeskyttelse blokerer forbindelser på både standard- og ikke-standardporte.

- Der anvendes komplette URL-stiblokke for ukrypterede URL-adresser.

Der kan være op til to timers ventetid (normalt mindre) mellem det tidspunkt, hvor handlingen udføres, og URL-adressen/IP-adressen er blokeret.

Se denne video for at få mere at vide om, hvordan netværksbeskyttelse hjælper med at reducere angrebsoverfladen på dine enheder fra phishing-svindel, udnyttelser og andet skadeligt indhold:

Krav til netværksbeskyttelse

Netværksbeskyttelse kræver enheder, der kører et af følgende operativsystemer:

- Windows 10 eller 11 (Pro eller Enterprise) (se Understøttede Windows-versioner)

- Windows Server, version 1803 eller nyere (se Understøttede Windows-versioner)

- macOS version 12 (Monterey) eller nyere (se Microsoft Defender for Endpoint på Mac)

- En understøttet Linux-version (se Microsoft Defender for Endpoint på Linux)

Netværksbeskyttelse kræver også Microsoft Defender Antivirus, hvor beskyttelse i realtid er aktiveret.

| Windows-version | Microsoft Defender Antivirus |

|---|---|

| Windows 10 version 1709 eller nyere, Windows 11, Windows Server 1803 eller nyere | Sørg for, at Microsoft Defender Antivirus beskyttelse i realtid, overvågning af funktionsmåde og skybaseret beskyttelse er aktiveret (aktiv) |

| Windows Server 2012 R2 og Windows Server 2016 med den moderne unified agent | Version af platformsopdatering 4.18.2001.x.x eller nyere |

Hvorfor netværksbeskyttelse er vigtig

Netværksbeskyttelse er en del af gruppen af løsninger til reduktion af angrebsoverfladen i Microsoft Defender for Endpoint. Netværksbeskyttelse gør det muligt for netværkslaget at blokere URL-adresser og IP-adresser. Netværksbeskyttelse kan forhindre ADGANG til URL-adresser ved hjælp af visse browsere og standardnetværksforbindelser. Som standard beskytter netværksbeskyttelse dine computere mod kendte skadelige URL-adresser ved hjælp af SmartScreen-feedet, hvilket blokerer skadelige URL-adresser på samme måde som SmartScreen i Microsoft Edge-browseren. Funktionaliteten til netværksbeskyttelse kan udvides til:

- Bloker IP-/URL-adresser fra din egen trusselsintelligens (indikatorer)

- Bloker ikke-registrerede tjenester fra Microsoft Defender for Cloud Apps

- Bloker browseradgang til websteder, der er baseret på kategori (filtrering af webindhold)

Netværksbeskyttelse er en vigtig del af Microsofts beskyttelses- og svarstak.

Tip

Du kan finde flere oplysninger om netværksbeskyttelse af Windows Server, Linux, MacOS og Mobile Threat Defense (MTD) under Proaktiv jagt efter trusler med avanceret jagt.

Bloker kommando- og kontrolangreb

C2-servercomputere (Command and Control) bruges af ondsindede brugere til at sende kommandoer til systemer, der tidligere er kompromitteret af skadelig software. C2-angreb skjules typisk i cloudbaserede tjenester som fildeling og webmailtjenester, hvilket gør det muligt for C2-serverne at undgå registrering ved at blande sig med typisk trafik.

C2-servere kan bruges til at starte kommandoer, der kan:

- Stjæl data

- Styr kompromitterede computere i et botnet

- Afbryd legitime programmer

- Spred malware, f.eks. ransomware

Netværksbeskyttelseskomponenten i Defender for Endpoint identificerer og blokerer forbindelser til C2-infrastrukturer, der bruges i menneskeligt drevne ransomware-angreb, ved hjælp af teknikker som maskinel indlæring og intelligent ioC-identifikation (indicator-of-compromise).

Netværksbeskyttelse: C2-registrering og -afhjælpning

I sin indledende form er ransomware en råvaretrussel, der er forudprogrammeret og fokuseret på begrænsede, specifikke resultater (som kryptering af en computer). Ransomware har dog udviklet sig til en sofistikeret trussel, der er menneskeligt drevet, adaptiv og fokuseret på større skala og mere udbredte resultater, som at holde en hel organisations aktiver eller data som løsesum.

Understøttelse af kommando- og kontrolservere (C2) er en vigtig del af denne ransomware-udvikling, og det er det, der gør det muligt for disse angreb at tilpasse sig det miljø, de er målrettet mod. Hvis du afbryder linket til kommando- og kontrolinfrastrukturen, stopper det et angrebs forløb til næste fase. Du kan finde flere oplysninger om C2-registrering og -afhjælpning under Registrering og afhjælpning af kommando- og kontrolangreb på netværkslaget.

Netværksbeskyttelse: Nye toastbeskeder

| Ny tilknytning | Svarkategori | Kilder |

|---|---|---|

phishing |

Phishing |

SmartScreen |

malicious |

Malicious |

SmartScreen |

command and control |

C2 |

SmartScreen |

command and control |

COCO |

SmartScreen |

malicious |

Untrusted |

SmartScreen |

by your IT admin |

CustomBlockList |

|

by your IT admin |

CustomPolicy |

Bemærk!

customAllowList genererer ikke meddelelser på slutpunkter.

Nye meddelelser til bestemmelse af netværksbeskyttelse

Nye funktioner i netværksbeskyttelse bruger funktioner i SmartScreen til at blokere phishing-aktiviteter fra skadelige kommando- og kontrolwebsteder. Når en slutbruger forsøger at besøge et websted i et miljø, hvor netværksbeskyttelse er aktiveret, er der tre mulige scenarier, som beskrevet i følgende tabel:

| Scenarie | Hvad sker der |

|---|---|

| URL-adressen har et kendt godt omdømme | Brugeren har tilladelse til at få adgang uden hindring, og der vises ingen toastbesked på slutpunktet. Domænet eller URL-adressen er reelt angivet til Tilladt. |

| URL-adressen har et ukendt eller usikkert omdømme | Brugerens adgang er blokeret, men med muligheden for at omgå (fjerne blokeringen) af blokken. Domænet eller URL-adressen er reelt angivet til Overvågning. |

| URL-adressen har et kendt dårligt (skadeligt) omdømme | Brugeren forhindres i at få adgang. Domænet eller URL-adressen er reelt angivet til Bloker. |

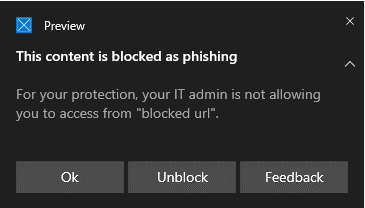

Advar-oplevelse

En bruger besøger et websted. Hvis URL-adressen har et ukendt eller usikkert omdømme, giver en toastmeddelelse brugeren følgende muligheder:

- Ok: Toastbeskeden frigives (fjernes), og forsøget på at få adgang til webstedet er afsluttet.

- Fjern blokering: Brugeren har adgang til webstedet i 24 timer. hvorefter blokken kan genbruges. Brugeren kan fortsætte med at bruge Fjern blokering til at få adgang til webstedet, indtil administratoren forbyder (blokerer) webstedet og dermed fjerner muligheden for at fjerne blokeringen.

- Feedback: Toastbeskeden giver brugeren et link til at indsende en billet, som brugeren kan bruge til at sende feedback til administratoren i et forsøg på at retfærdiggøre adgangen til webstedet.

Bemærk!

De billeder, der vises i denne artikel for både oplevelsen warn og block oplevelsen, bruger "blokeret URL-adresse" som eksempelpladsholdertekst. I et fungerende miljø vises den faktiske URL-adresse eller det faktiske domæne.

Brug CSP til at aktivere Convert warn verdict to block

/windows/client-management/mdm/defender-csp

Brug Gruppepolitik til at aktivere Konvertér advars dom for at blokere

Når du aktiverer denne indstilling, blokerer netværksbeskyttelse netværkstrafik i stedet for at vise en advarsel.

Åbn administrationskonsollen for Gruppepolitik på administrationscomputeren til Gruppepolitik.

Højreklik på det Gruppepolitik objekt, du vil konfigurere, og vælg derefter Rediger.

I Gruppepolitik Management-Editor gå til Computerkonfiguration, og vælg derefter Administrative skabeloner.

Udvid træet til Windows-komponenter>Microsoft Defender Antivirus>Netværkskontrolsystem.

Dobbeltklik på Konvertér advar dom for at blokere og angive indstillingen til Aktiveret.

Vælg OK.

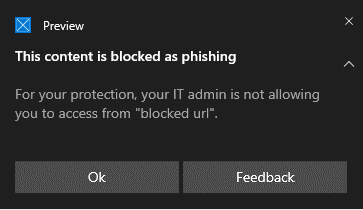

Blokoplevelse

En bruger besøger et websted. Hvis URL-adressen har et dårligt omdømme, giver en toastbesked brugeren følgende muligheder:

- Ok: Toastbeskeden frigives (fjernes), og forsøget på at få adgang til webstedet er afsluttet.

- Feedback: Toastbeskeden giver brugeren et link til at indsende en billet, som brugeren kan bruge til at sende feedback til administratoren i et forsøg på at retfærdiggøre adgangen til webstedet.

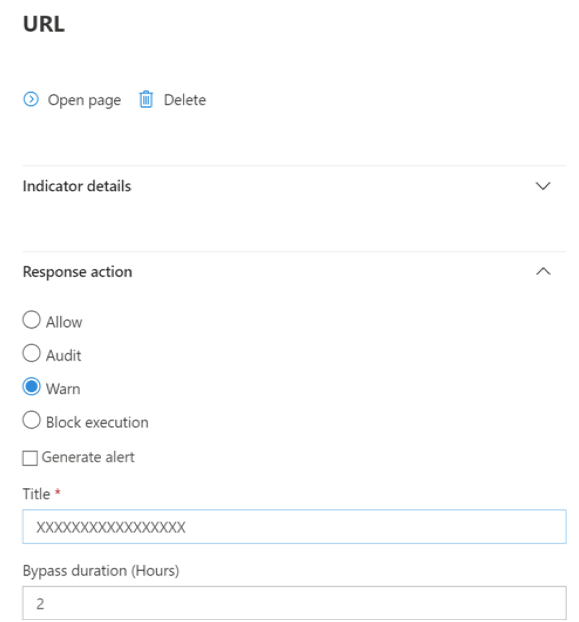

Fjern blokering af SmartScreen

Med indikatorer i Defender for Endpoint kan administratorer tillade, at slutbrugere tilsidesætter advarsler, der genereres for nogle URL-adresser og IP-adresser. Afhængigt af hvorfor URL-adressen er blokeret, kan det give brugeren mulighed for at fjerne blokeringen af webstedet i op til 24 timer, når der opstår en SmartScreen-blok. I sådanne tilfælde vises der en Windows Sikkerhed toastbesked, der giver brugeren mulighed for at vælge Fjern blokering. I sådanne tilfælde fjernes blokeringen af URL-adressen eller IP-adressen i den angivne tidsperiode.

Microsoft Defender for Endpoint administratorer kan konfigurere Funktionen Til fjernelse af blokering af SmartScreen på Microsoft Defender-portalen ved hjælp af en tilladelsesindikator for IP-adresser, URL-adresser og domæner.

Se Opret indikatorer for IP-adresser og URL-adresser/domæner.

Brug af netværksbeskyttelse

Netværksbeskyttelse er aktiveret pr. enhed, hvilket typisk gøres ved hjælp af din administrationsinfrastruktur. Du kan se understøttede metoder under Slå netværksbeskyttelse til.

Bemærk!

Microsoft Defender Antivirus skal være i aktiv tilstand for at aktivere netværksbeskyttelse.

Du kan aktivere netværksbeskyttelse i audit tilstand eller block tilstand. Hvis du vil evaluere effekten af at aktivere netværksbeskyttelse, før du faktisk blokerer IP-adresser eller URL-adresser, kan du aktivere netværksbeskyttelse i overvågningstilstand og indsamle data om, hvad der blokeres. Overvågningstilstand logfører, hver gang slutbrugerne opretter forbindelse til en adresse eller et websted, der ellers ville blive blokeret af netværksbeskyttelse. Hvis indikatorerne for kompromitteret (IoC) eller filtrering af webindhold (WCF) skal fungere, skal netværksbeskyttelsen være i block tilstand.

Du kan få flere oplysninger om netværksbeskyttelse til Linux og macOS i følgende artikler:

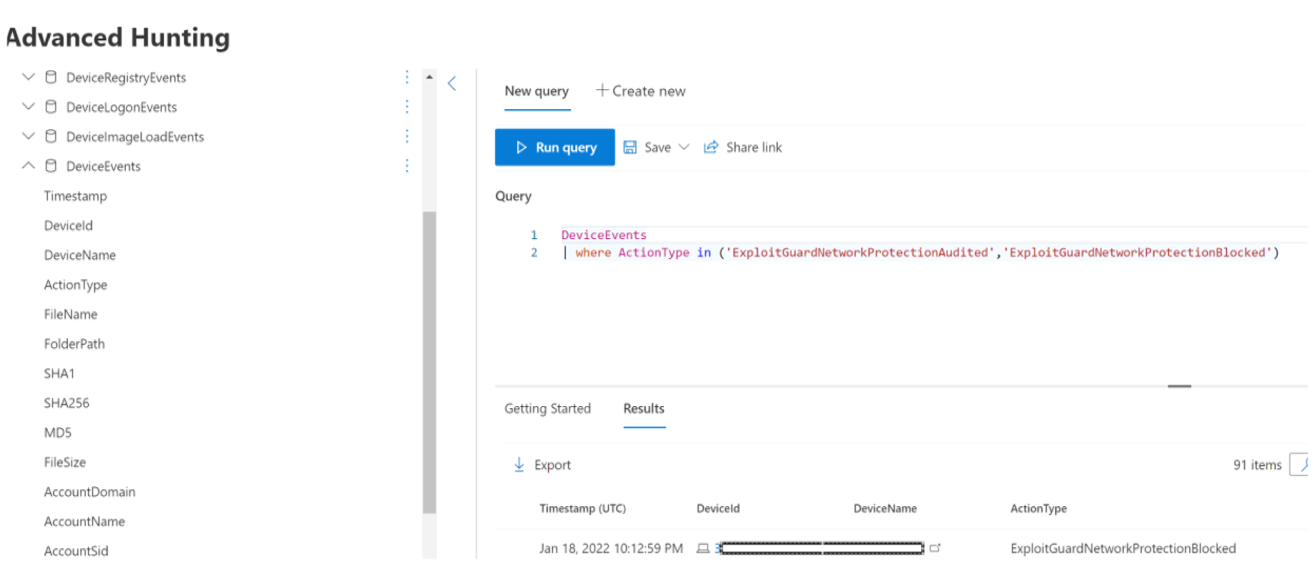

Avanceret jagt

Hvis du bruger avanceret jagt til at identificere overvågningshændelser, har du op til 30 dages historik tilgængelig fra konsollen. Se Avanceret jagt.

Du kan finde overvågningshændelserne i Avanceret jagt på Defender for Endpoint-portalen (https://security.microsoft.com).

Overvågningshændelser er i DeviceEvents med actionType af ExploitGuardNetworkProtectionAudited. Blokke vises med actiontype af ExploitGuardNetworkProtectionBlocked.

Her er et eksempel på en forespørgsel til visning af netværksbeskyttelseshændelser for ikke-Microsoft-browsere:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

Tip

Disse poster indeholder data i kolonnen AdditionalFields , som giver dig gode oplysninger om handlingen. Hvis du udvider AdditionalFields , kan du også hente felterne: IsAudit, ResponseCategory og DisplayName.

Her er et andet eksempel:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

Kategorien Svar fortæller dig, hvad der forårsagede hændelsen, som i dette eksempel:

| Svarkategori | Funktion, der er ansvarlig for hændelsen |

|---|---|

CustomPolicy |

WCF |

CustomBlockList |

Brugerdefinerede indikatorer |

CasbPolicy |

Defender for Cloud Apps |

Malicious |

Webtrusler |

Phishing |

Webtrusler |

Du kan finde flere oplysninger under Fejlfinding af slutpunktblokke.

Hvis du bruger Microsoft Edge-browseren, skal du bruge denne forespørgsel til Microsoft Defender SmartScreen-hændelser:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

Du kan bruge den resulterende liste over URL-adresser og IP-adresser til at bestemme, hvad der vil blive blokeret, hvis netværksbeskyttelse er indstillet til blokeringstilstand på enheden. Du kan også se, hvilke funktioner der blokerer URL-adresser og IP-adresser. Gennemse listen for at identificere de URL-adresser eller IP-adresser, der er nødvendige for dit miljø. Du kan derefter oprette en tilladelsesindikator for disse URL-adresser eller IP-adresser. Tillad, at indikatorer tilsidesætter alle blokke.

Når du har oprettet en indikator, kan du se på, hvordan du løser det underliggende problem, på følgende måde:

- SmartScreen: anmod om gennemsyn

- Indikator: Rediger eksisterende indikator

- MCA: gennemse ikke-sanktioneret app

- WCF: omkategorisering af anmodning

Ved hjælp af disse data kan du træffe en informeret beslutning om at aktivere netværksbeskyttelse i blokeringstilstand. Se Rangorden for netværksbeskyttelsesblokke.

Bemærk!

Da dette er en indstilling pr. enhed, kan du, hvis der er enheder, der ikke kan flytte til bloktilstand, bare lade dem være på overvågning, indtil du kan rette op på udfordringen, og du stadig modtager overvågningshændelserne.

Du kan få oplysninger om, hvordan du rapporterer falske positiver, under Rapportér falske positiver.

Du kan finde oplysninger om, hvordan du opretter dine egne Power BI-rapporter, under Opret brugerdefinerede rapporter ved hjælp af Power BI.

Konfiguration af netværksbeskyttelse

Du kan få mere at vide om, hvordan du aktiverer netværksbeskyttelse, under Aktivér netværksbeskyttelse. Brug Gruppepolitik, PowerShell eller MDM-CSP'er til at aktivere og administrere netværksbeskyttelse på dit netværk.

Når du har aktiveret netværksbeskyttelse, skal du muligvis konfigurere netværket eller firewallen for at tillade forbindelser mellem dine slutpunktsenheder og webtjenesterne:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Visning af netværksbeskyttelseshændelser

Netværksbeskyttelse fungerer bedst sammen med Microsoft Defender for Endpoint, hvilket giver dig detaljeret rapportering om hændelser og blokke for udnyttelse af beskyttelse som en del af scenarier med undersøgelse af beskeder.

Når netværksbeskyttelse blokerer en forbindelse, vises der en meddelelse fra Løsningscenter. Dit team af sikkerhedshandlinger kan tilpasse meddelelsen med din organisations oplysninger og kontaktoplysninger. Derudover kan individuelle regler for reduktion af angrebsoverfladen aktiveres og tilpasses, så de passer til visse teknikker, der skal overvåges.

Du kan også bruge overvågningstilstand til at evaluere, hvordan netværksbeskyttelse vil påvirke din organisation, hvis den er aktiveret.

Gennemse netværksbeskyttelseshændelser på Microsoft Defender-portalen

Defender for Endpoint giver detaljeret rapportering om hændelser og blokke som en del af scenarierne til undersøgelse af vigtige beskeder. Du kan få vist disse oplysninger på Microsoft Defender-portalen (https://security.microsoft.com) i beskedkøen eller ved hjælp af avanceret jagt. Hvis du bruger overvågningstilstand, kan du bruge avanceret jagt til at se, hvordan indstillinger for netværksbeskyttelse vil påvirke dit miljø, hvis de er aktiveret.

Gennemse netværksbeskyttelseshændelser i Windows Logbog

Du kan gennemse Windows-hændelsesloggen for at se hændelser, der oprettes, når netværksbeskyttelse blokerer (eller overvåger) adgang til en skadelig IP-adresse eller et skadeligt domæne:

Vælg OK.

Denne procedure opretter en brugerdefineret visning, der filtrerer for kun at vise følgende hændelser, der er relateret til netværksbeskyttelse:

| Hændelses-id | Beskrivelse |

|---|---|

5007 |

Hændelse, når indstillingerne ændres |

1125 |

Hændelse, når netværksbeskyttelse udløses i overvågningstilstand |

1126 |

Hændelse, når netværksbeskyttelse udløses i bloktilstand |

Netværksbeskyttelse og TCP-trevejs-håndtryk

Med netværksbeskyttelse bestemmes det, om der skal tillades eller blokeres adgang til et websted, efter at det trevejshåndtryk er fuldført via TCP/IP. Når netværksbeskyttelse blokerer et websted, kan du derfor se en handlingstype ConnectionSuccess under DeviceNetworkEvents på Microsoft Defender-portalen, selvom webstedet er blokeret.

DeviceNetworkEvents rapporteres fra TCP-laget og ikke fra netværksbeskyttelse. Når det trevejshåndtryk er fuldført, er adgang til webstedet tilladt eller blokeret af netværksbeskyttelse.

Her er et eksempel på, hvordan det fungerer:

Lad os antage, at en bruger forsøger at få adgang til et websted på sin enhed. Webstedet hostes tilfældigvis på et farligt domæne, og det bør blokeres af netværksbeskyttelse.

Det trevejs-håndtryk via TCP/IP begynder. Før den fuldføres, logføres en

DeviceNetworkEventshandling, og denActionTypeer angivet somConnectionSuccess. Men så snart den trevejshandtryksproces er fuldført, blokerer netværksbeskyttelse adgangen til webstedet. Alt dette sker hurtigt. En lignende proces forekommer med Microsoft Defender SmartScreen. Det er, når det trevejshåndtryk fuldfører, at der foretages en bestemmelse, og adgang til et websted enten er blokeret eller tilladt.I Microsoft Defender-portalen vises en besked i beskedkøen. Oplysningerne om denne besked omfatter både

DeviceNetworkEventsogAlertEvidence. Du kan se, at webstedet er blokeret, selvom du også har etDeviceNetworkEventselement med ActionType forConnectionSuccess.

Overvejelser i forbindelse med virtuelt Windows-skrivebord, der kører Windows 10 Enterprise multisession

På grund af typen af flere brugere i Windows 10 Enterprise skal du være opmærksom på følgende punkter:

Netværksbeskyttelse er en funktion i hele enheden og kan ikke målrettes til bestemte brugersessioner.

Politikker til filtrering af webindhold gælder også for hele enheden.

Hvis du har brug for at skelne mellem brugergrupper, kan du overveje at oprette separate Windows Virtual Desktop-værtsgrupper og -tildelinger.

Test netværksbeskyttelse i overvågningstilstand for at vurdere dens funktionsmåde, før den udrulles.

Overvej at ændre størrelsen på udrulningen, hvis du har et stort antal brugere eller et stort antal sessioner med flere brugere.

Alternativ mulighed for netværksbeskyttelse

Til Windows Server 2012 R2 og Windows Server 2016 ved hjælp af den moderne samlede løsning Windows Server version 1803 eller nyere og Windows 10 Enterprise Multisession 1909 og nyere, der bruges i Windows Virtual Desktop på Azure, kan netværksbeskyttelse til Microsoft Edge aktiveres ved hjælp af følgende metode:

Brug Slå netværksbeskyttelse til, og følg vejledningen for at anvende din politik.

Udfør følgende PowerShell-kommandoer:

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Bemærk!

I nogle tilfælde kan det påvirke netværkets ydeevne, afhængigt af din infrastruktur, mængden af trafik og andre forhold

Set-MpPreference -AllowDatagramProcessingOnWinServer 1.

Netværksbeskyttelse til Windows-servere

Følgende er oplysninger, der er specifikke for Windows Servers.

Kontrollér, at netværksbeskyttelse er aktiveret

Kontrollér, om netværksbeskyttelse er aktiveret på en lokal enhed ved hjælp af registreringsdatabasen Editor.

Vælg knappen Start på proceslinjen, og skriv

regeditfor at åbne registreringsdatabasen Editor.Vælg HKEY_LOCAL_MACHINE i sidemenuen.

Naviger gennem de indlejrede menuer til SOFTWAREpolitikker>>Microsoft>Windows DefenderWindows Defender> Exploit Guard >Network Protection.

(Hvis nøglen ikke findes, skal du navigere til SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Netværksbeskyttelse)

Vælg EnableNetworkProtection for at se den aktuelle tilstand af netværksbeskyttelse på enheden:

-

0= Fra -

1= Til (aktiveret) -

2= Overvågningstilstand

-

Du kan få flere oplysninger under Slå netværksbeskyttelse til.

Foreslåede registreringsdatabasenøgler til netværksbeskyttelse

For Windows Server 2012 R2 og Windows Server 2016 ved hjælp af den moderne unified løsning, Windows Server version 1803 eller nyere og Windows 10 Enterprise Multi-Session 1909 og nyere (bruges i Windows Virtual Desktop på Azure) skal du aktivere andre registreringsdatabasenøgler på følgende måde:

Gå til HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

Konfigurer følgende nøgler:

-

AllowNetworkProtectionOnWinServer(DWORD) indstillet til1(hex) -

EnableNetworkProtection(DWORD) indstillet til1(hex) - (Kun Windows Server 2012 R2 og Windows Server 2016) (DWORD)

AllowNetworkProtectionDownLevelindstillet til1(hex)

-

Bemærk!

Afhængigt af din infrastruktur, mængden af trafik og andre betingelser kan HKEY_LOCAL_MACHINE>SOFTWARE-politikker>>Microsoft>Windows Defender>NIS-forbrugere>>IPS - AllowDatagramProcessingOnWinServer (dword) 1 (hex) have indflydelse på netværkets ydeevne.

Du kan få flere oplysninger under: Slå netværksbeskyttelse til.

Konfiguration af Windows Servers og Windows Multi-session kræver PowerShell

For Windows Servers og Windows Multi-session er der andre elementer, som du skal aktivere ved hjælp af PowerShell-cmdlet'er. For Windows Server 2012 R2 og Windows Server 2016 ved hjælp af den moderne samlede løsning, Windows Server version 1803 eller nyere og Windows 10 Enterprise Multi-Session 1909 eller nyere, der bruges i Windows Virtual Desktop på Azure, skal du køre følgende PowerShell-kommandoer:

Set-MpPreference -EnableNetworkProtection Enabled

Set-MpPreference -AllowNetworkProtectionOnWinServer 1

Set-MpPreference -AllowNetworkProtectionDownLevel 1

Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Bemærk!

I nogle tilfælde kan det påvirke netværkets ydeevne, afhængigt af din infrastruktur, mængden af trafik og andre forhold Set-MpPreference -AllowDatagramProcessingOnWinServer 1 .

Fejlfinding af netværksbeskyttelse

På grund af det miljø, hvor netværksbeskyttelse kører, kan funktionen muligvis ikke registrere operativsystemets proxyindstillinger. I nogle tilfælde kan klienter til netværksbeskyttelse ikke oprette forbindelse til cloudtjenesten. Du kan løse forbindelsesproblemet ved at konfigurere en statisk proxy for Microsoft Defender Antivirus.

Bemærk!

Før du starter fejlfindingen, skal du sørge for at angive QUIC-protokollen til disabled i browsere, der bruges. QUIC-protokollen understøttes ikke med netværksbeskyttelsesfunktioner.

Da Global Secure Access i øjeblikket ikke understøtter UDP-trafik, kan UDP-trafik til porten 443 ikke tunnelledes. Du kan deaktivere QUIC-protokollen, så Global Secure Access-klienter går tilbage til at bruge HTTPS (TCP-trafik på port 443). Du skal foretage denne ændring, hvis de servere, du forsøger at få adgang til, understøtter QUIC (f.eks. via Microsoft Exchange Online). Hvis du vil deaktivere QUIC, kan du udføre en af følgende handlinger:

Deaktiver QUIC i Windows Firewall

Den mest generiske metode til at deaktivere QUIC er at deaktivere denne funktion i Windows Firewall. Denne metode påvirker alle programmer, herunder browsere og klientapps (f.eks. Microsoft Office). I PowerShell skal du køre cmdlet'en New-NetFirewallRule for at tilføje en ny firewallregel, der deaktiverer QUIC for al udgående trafik fra enheden:

Copy

$ruleParams = @{

DisplayName = "Block QUIC"

Direction = "Outbound"

Action = "Block"

RemoteAddress = "0.0.0.0/0"

Protocol = "UDP"

RemotePort = 443

}

New-NetFirewallRule @ruleParams

Deaktiver QUIC i en webbrowser

Du kan deaktivere QUIC på webbrowserniveau. Denne metode til deaktivering af QUIC betyder dog, at QUIC fortsætter med at arbejde på ikke-brudte programmer. Hvis du vil deaktivere QUIC i Microsoft Edge eller Google Chrome, skal du åbne browseren, finde den eksperimentelle QUIC-protokolindstilling (#enable-quic flag) og derefter ændre indstillingen til Disabled. I følgende tabel kan du se, hvilken URI der skal angives i browserens adresselinje, så du kan få adgang til denne indstilling.

| Browser | URI |

|---|---|

| Microsoft Edge | edge://flags/#enable-quic |

| Google Chrome | chrome://flags/#enable-quic |

Optimering af ydeevnen for netværksbeskyttelse

Netværksbeskyttelse omfatter optimering af ydeevnen, der gør det muligt block for tilstanden asynkront at inspicere langvarige forbindelser, hvilket kan give en forbedring af ydeevnen. Denne optimering kan også hjælpe med problemer med appkompatibilitet. Denne funktion er som standard slået til.

Brug CSP til at aktivere AllowSwitchToAsyncInspection

/windows/client-management/mdm/defender-csp

Brug Gruppepolitik til at aktivere Slå asynkron kontrol til

Denne procedure muliggør netværksbeskyttelse for at forbedre ydeevnen ved at skifte fra kontrol i realtid til asynkron inspektion.

Åbn administrationskonsollen for Gruppepolitik på administrationscomputeren til Gruppepolitik.

Højreklik på det Gruppepolitik objekt, du vil konfigurere, og vælg derefter Rediger.

I Gruppepolitik Management-Editor skal du gå til Computerkonfiguration og derefter vælge Administrative skabeloner.

Udvid træet til Windows-komponenter>Microsoft Defender Antivirus>Netværkskontrolsystem.

Dobbeltklik på Slå asynkron inspektion til, og angiv derefter indstillingen til Aktiveret.

Vælg OK.

Brug Microsoft Defender Powershell-cmdlet'en Antivirus til at aktivere Slå asynkron inspektion til

Du kan aktivere denne funktion ved hjælp af følgende PowerShell-cmdlet:

Set-MpPreference -AllowSwitchToAsyncInspection $true

Se også

- Evaluer netværksbeskyttelse | Tag et hurtigt scenarie, der viser, hvordan funktionen fungerer, og hvilke hændelser der typisk oprettes.

- Aktivér netværksbeskyttelse | Brug Gruppepolitik, PowerShell eller MDM-CSP'er til at aktivere og administrere netværksbeskyttelse på dit netværk.

- Konfiguration af funktioner til reduktion af angrebsoverfladen i Microsoft Intune

- Netværksbeskyttelse til Linux | Få mere at vide om, hvordan du bruger Microsoft Network Protection til Linux-enheder.

- Netværksbeskyttelse til macOS | Hvis du vil vide mere om Microsoft Network Protection til macOS

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.