Netværksbeskyttelse til Linux

Vigtigt!

Nogle oplysninger er relateret til et forhåndsudgivet produkt, som kan blive ændret væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, hverken udtrykkelige eller underforståede, med hensyn til de oplysninger, der gives her.

Oversigt

Microsoft bringer Network Protection-funktionalitet til Linux.

Netværksbeskyttelse hjælper med at reducere angrebsoverfladen på dine enheder fra internetbaserede hændelser. Det forhindrer medarbejderne i at bruge et program til at få adgang til farlige domæner, der kan være vært for:

- phishing-svindel

- Udnytter

- andet skadeligt indhold på internettet

Netværksbeskyttelse udvider omfanget af Microsoft Defender SmartScreen for at blokere al udgående HTTP(er)-trafik, der forsøger at oprette forbindelse til kilder med lavt omdømme. Blokkene for udgående HTTP(s)-trafik er baseret på domænet eller værtsnavnet.

Filtrering af webindhold til Linux

Du kan bruge filtrering af webindhold til test med Netværksbeskyttelse til Linux. Se Filtrering af webindhold.

Kendte problemer

- Netværksbeskyttelse implementeres som en VPN-tunnel (virtuelt privat netværk). Avancerede indstillinger for pakkedistribution ved hjælp af brugerdefinerede scripts til nftables/iptables er tilgængelige.

- Block/Warn UX er ikke tilgængelig (kundefeedback indsamles for at skabe yderligere designforbedringer)

Bemærk!

De fleste serverinstallationer af Linux mangler en grafisk brugergrænseflade og en webbrowser. Hvis du vil evaluere effektiviteten af Linux Web Threat Protection med Linux, anbefaler vi, at du tester på en ikke-produktionsserver med en grafisk brugergrænseflade og en webbrowser.

Forudsætninger

- Licensering: Microsoft Defender for Endpoint lejer (kan være en prøveversion) og platformspecifikke krav, der findes i Microsoft Defender for Endpoint til ikke-Windows-platforme

- Onboardede maskiner:

- Minimumversion af Linux: Du kan se en liste over understøttede distributioner under Microsoft Defender for Endpoint på Linux.

- Microsoft Defender for Endpoint Linux-klientversion: 101.78.13 eller nyere på Insiders-Slow eller insiders-Fast-kanal.

Vigtigt!

Hvis du vil evaluere netværksbeskyttelsen for Linux, skal du sende en mail til "xplatpreviewsupport@microsoft.com" med dit organisations-id. Vi aktiverer funktionen på din lejer pr. anmodningsbasis.

Instruktioner

Udrul Linux manuelt, se Installér Microsoft Defender for Endpoint på Linux manuelt

I følgende eksempel vises sekvensen af kommandoer, der skal bruges til mdatp-pakken på ubuntu 20.04 for insiders-Fast-kanalen.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

Enheds onboarding

Hvis du vil onboarde enheden, skal du downloade Python-onboardingpakken til Linux-serveren fra Microsoft Defender XDR –> Indstillinger –> Enhedshåndtering –> Onboarding og kør:

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

Validering

Kontrollér, at Netværksbeskyttelse har virkning på websteder, der altid er blokeret:

Undersøg diagnosticeringslogge

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

Sådan afslutter du valideringstilstanden

Deaktiver netværksbeskyttelse, og genstart netværksforbindelsen:

sudo mdatp config network-protection enforcement-level --value disabled

Avanceret konfiguration

Linux-netværksbeskyttelse er som standard aktiv på standardgatewayen. routing og tunnelføring konfigureres internt. Hvis du vil tilpasse netværksgrænsefladerne, skal du ændre parameteren networkSetupMode fra konfigurationsfilen /opt/microsoft/mdatp/conf/ og genstarte tjenesten:

sudo systemctl restart mdatp

Konfigurationsfilen giver også brugeren mulighed for at tilpasse:

- proxyindstilling

- SSL-certifikatlagre

- navn på tunnelenhed

- IP

- og meget mere

Standardværdierne blev testet for alle distributioner som beskrevet i Microsoft Defender for Endpoint på Linux

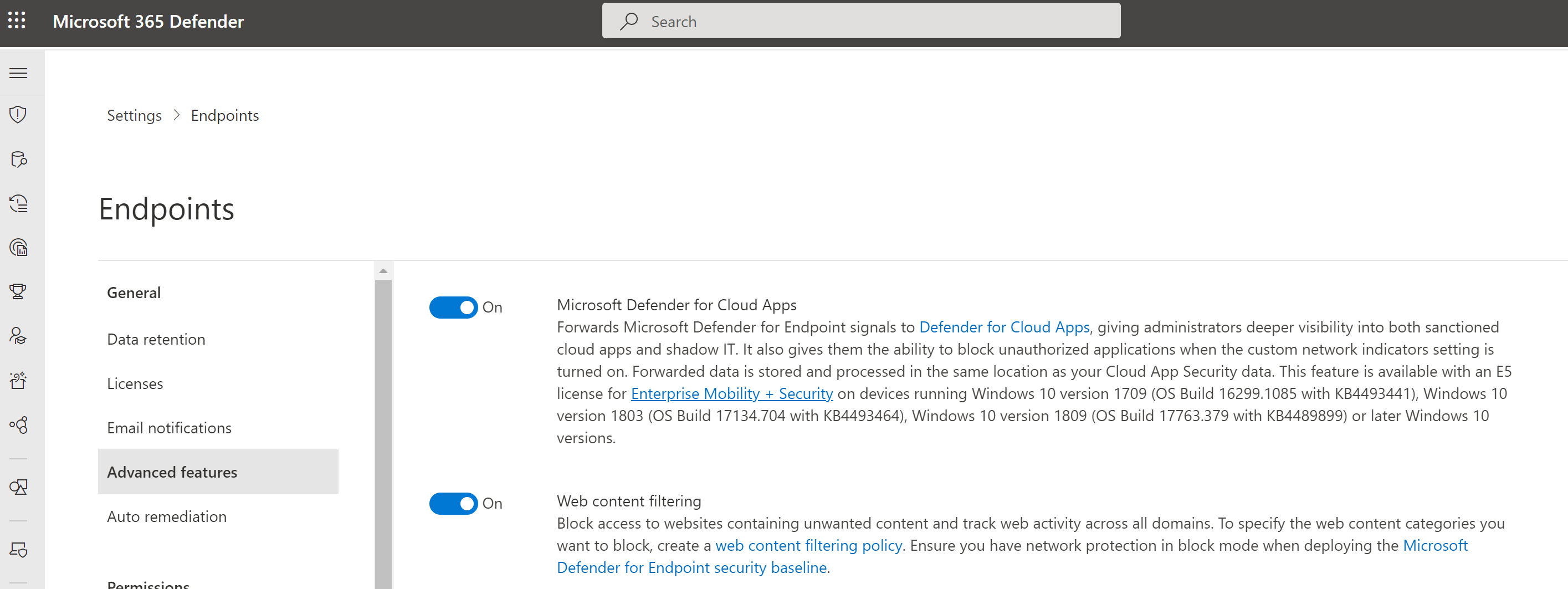

Microsoft Defender-portal

Sørg også for,at til/fra-knappen'Brugerdefinerede netværksindikatorer' er aktiveret i Microsoft Defender>> Indstillinger Slutpunkter.>

Vigtigt!

Ovenstående til/fra-knap 'Brugerdefinerede netværksindikatorer' styrer aktiveringen af brugerdefinerede indikatorerfor ALLE platforme med understøttelse af Netværksbeskyttelse, herunder Windows. Påmindelse om, at netværksbeskyttelse eksplicit skal være aktiveret, for at indikatorer kan gennemtvinges i Windows.

Sådan udforsker du funktionerne

Få mere at vide om, hvordan du beskytter din organisation mod webtrusler ved hjælp af beskyttelse mod webtrusler.

- Webtrusselsbeskyttelse er en del af webbeskyttelse i Microsoft Defender for Endpoint. Den bruger netværksbeskyttelse til at beskytte dine enheder mod webtrusler.

Kør de brugerdefinerede indikatorer for kompromisflowet for at få blokke på den brugerdefinerede indikatortype.

Udforsk filtrering af webindhold.

Bemærk!

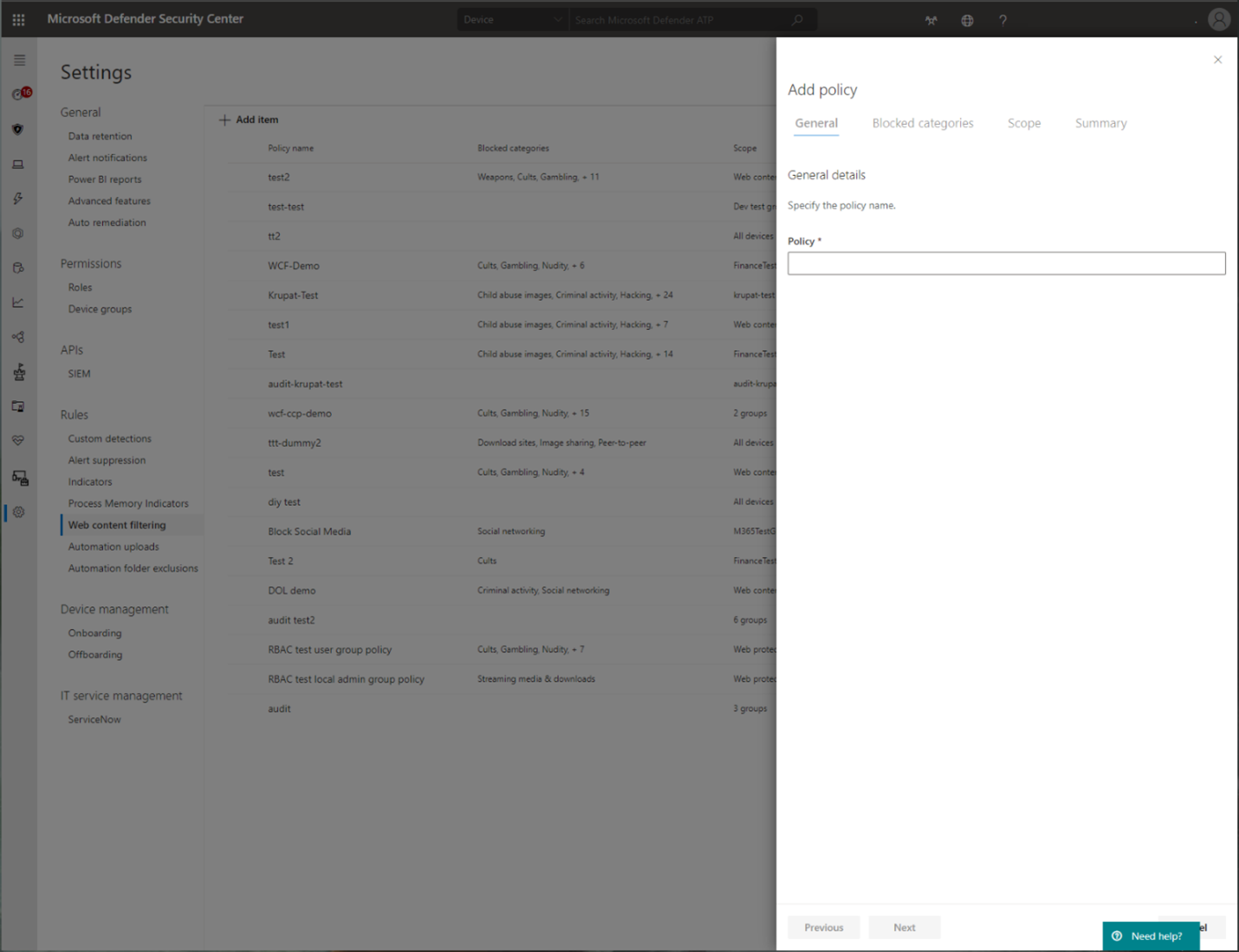

Hvis du fjerner en politik eller ændrer enhedsgrupper på samme tid, kan det medføre en forsinkelse i udrulningen af politikken. Pro-tip: Du kan installere en politik uden at vælge en hvilken som helst kategori i en enhedsgruppe. Denne handling opretter en politik, der kun tillader overvågning, for at hjælpe dig med at forstå brugeradfærd, før du opretter en blokpolitik.

Oprettelse af enhedsgruppe understøttes i Defender for Endpoint Plan 1 og Plan 2.

Integrer Microsoft Defender for Endpoint med Defender for Cloud Apps, og dine macOS-enheder med netværksbeskyttelse får mulighed for at gennemtvinge slutpunktspolitik.

Bemærk!

Registrering og andre funktioner understøttes i øjeblikket ikke på disse platforme.

Scenarier

Følgende scenarier understøttes i den offentlige prøveversion:

Beskyttelse mod webtrusler

Web threat Protection er en del af webbeskyttelse i Microsoft Defender for Endpoint. Den bruger netværksbeskyttelse til at beskytte dine enheder mod webtrusler. Ved at integrere med Microsoft Edge og populære tredjepartsbrowsere som Chrome og Firefox stopper webtrusler uden en webproxy. Beskyttelse af webtrusler kan beskytte enheder, mens de er i det lokale miljø eller væk. Beskyttelse af webtrusler stopper adgangen til følgende typer websteder:

- phishing-websteder

- malwarevektorer

- udnyttelseswebsteder

- websteder, der ikke er tillid til, eller websteder med lavt omdømme

- websteder, du har blokeret på din brugerdefinerede indikatorliste

Du kan få flere oplysninger under Beskyt din organisation mod webtrussel

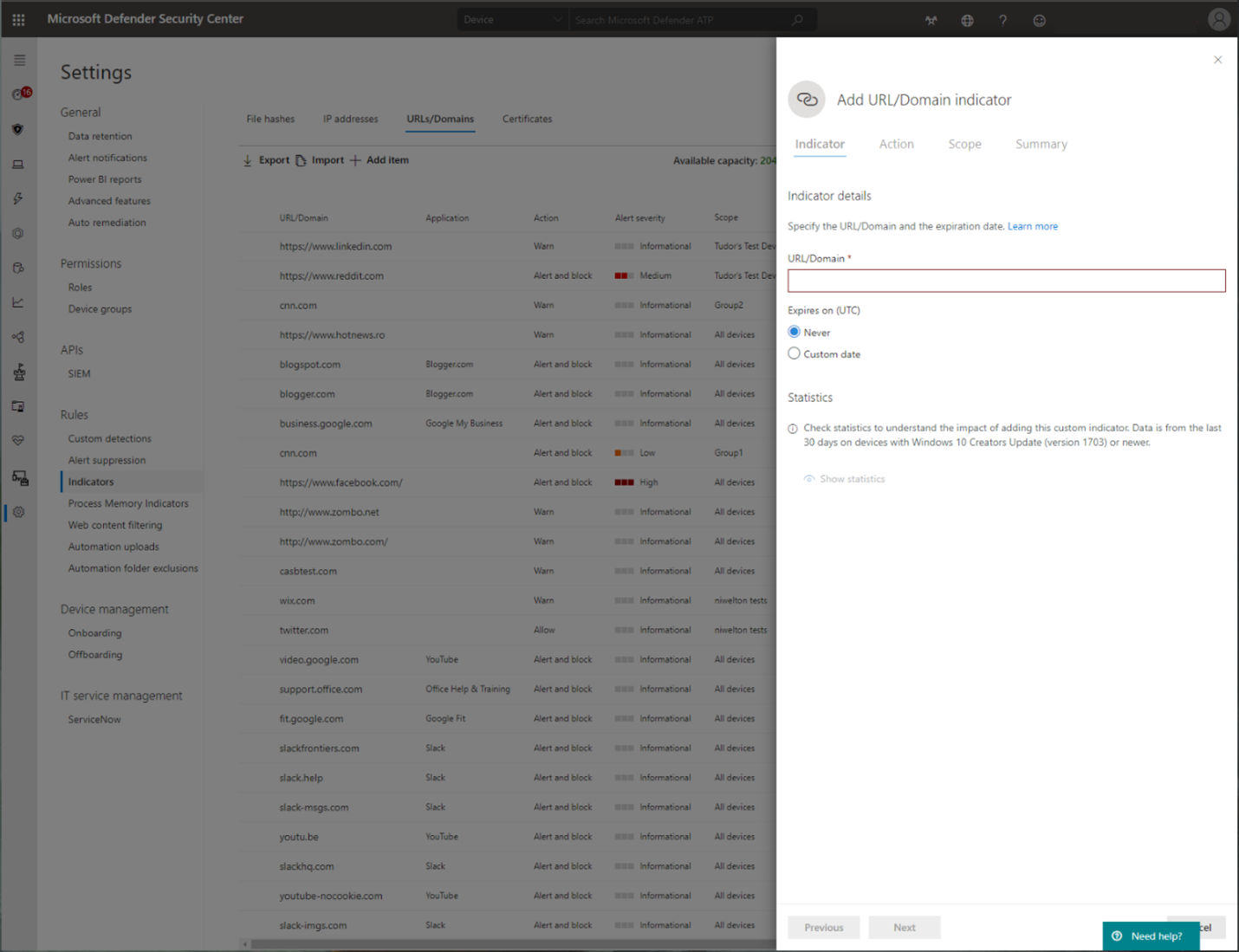

Brugerdefinerede indikatorer for kompromitteret

Indikator for kompromismatchning (IoCs) er en vigtig funktion i alle løsning til beskyttelse af slutpunkter. Denne funktion giver SecOps mulighed for at angive en liste over indikatorer for registrering og blokering (forebyggelse og svar).

Opret indikatorer, der definerer registrering, forebyggelse og udeladelse af enheder. Du kan definere den handling, der skal udføres, samt varigheden af, hvornår handlingen skal anvendes, og omfanget af den enhedsgruppe, den skal anvendes på.

Kilder, der understøttes i øjeblikket, er cloudregistreringsprogrammet for Defender for Endpoint, det automatiserede undersøgelses- og afhjælpningsprogram og programmet til forebyggelse af slutpunkter (Microsoft Defender Antivirus).

Du kan få flere oplysninger under: Opret indikatorer for IP-adresser og URL-adresser/domæner.

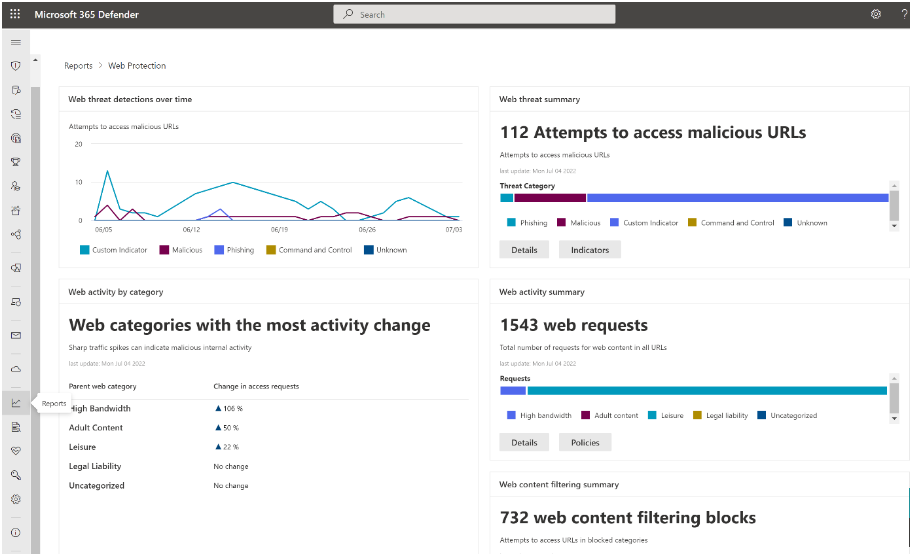

Filtrering af webindhold

Filtrering af webindhold er en del af webbeskyttelsesfunktionerne i Microsoft Defender for Endpoint og Microsoft Defender til virksomheder. Filtrering af webindhold gør det muligt for din organisation at spore og regulere adgangen til websteder baseret på deres indholdskategorier. Mange af disse websteder (selvom de ikke er skadelige) kan være problematiske på grund af overholdelsesregler, båndbreddeforbrug eller andre bekymringer.

Konfigurer politikker på tværs af dine enhedsgrupper for at blokere bestemte kategorier. Blokering af en kategori forhindrer brugere i angivne enhedsgrupper i at få adgang til URL-adresser, der er knyttet til kategorien. FOR alle kategorier, der ikke er blokeret, overvåges URL-adresserne automatisk. Dine brugere kan få adgang til URL-adresserne uden afbrydelser, og du skal indsamle adgangsstatistikker for at hjælpe med at oprette en mere brugerdefineret politikbeslutning. Brugerne får vist en meddelelse om blokering, hvis et element på den side, de får vist, foretager kald til en blokeret ressource.

Filtrering af webindhold er tilgængelig i de større webbrowsere med blokke udført af Windows Defender SmartScreen (Microsoft Edge) og Network Protection (Chrome, Firefox, Brave og Opera). Du kan få flere oplysninger om browsersupport under Forudsætninger.

Du kan få flere oplysninger om rapportering under Filtrering af webindhold.

Microsoft Defender for Cloud Apps

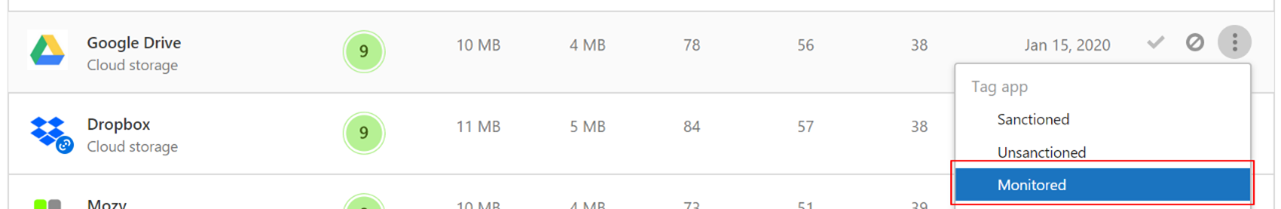

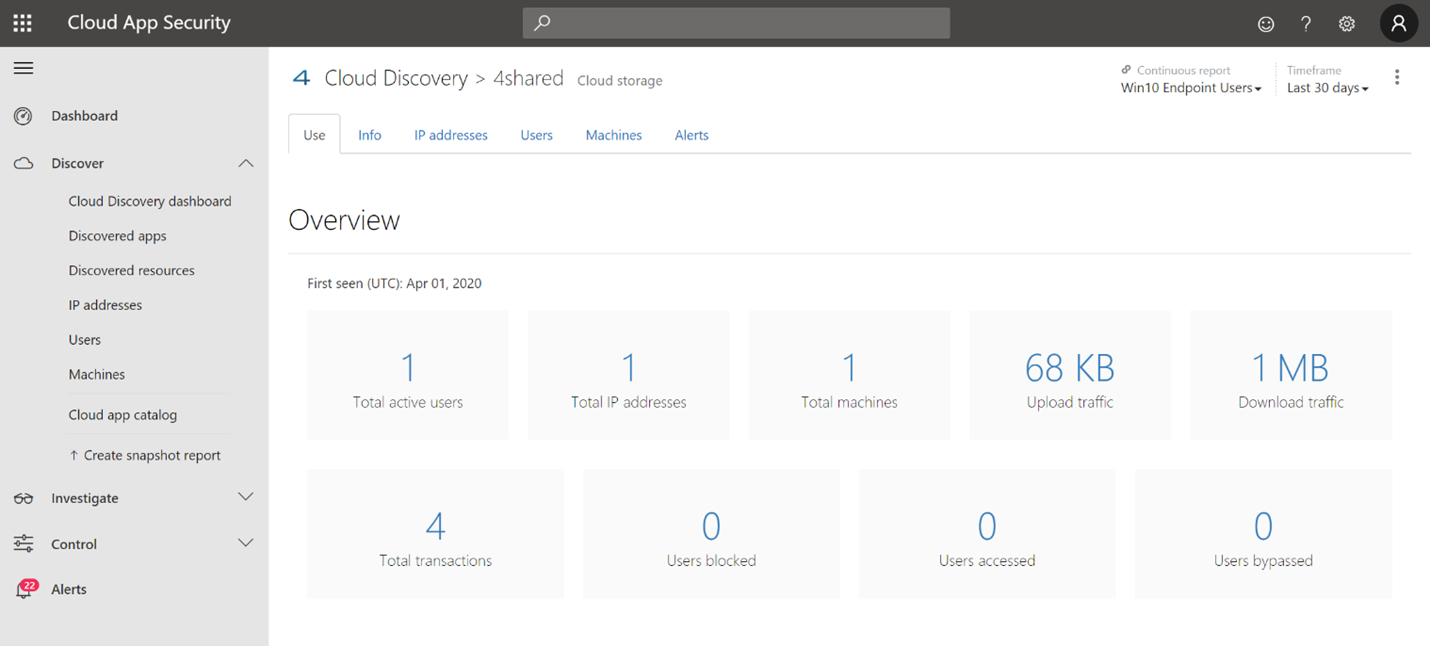

Kataloget Microsoft Defender for Cloud Apps/Cloud App identificerer de apps, du ønsker, at slutbrugerne skal advares om, når de får adgang med Microsoft Defender XDR for Slutpunkt, og markerer dem som overvågede. De domæner, der er angivet under overvågede apps, synkroniseres senere med Microsoft Defender XDR for Slutpunkt:

Inden for 10-15 minutter vises disse domæner i Microsoft Defender XDR under Indikatorers > URL-adresser/domæner med Action=Warn. I den håndhævende SLA (se detaljer i slutningen af denne artikel).

Se også

- Beskyt dit netværk

- Slå netværksbeskyttelse til

- Webbeskyttelse

- Opret indikatorer

- Filtrering af webindhold

- Microsoft Defender for Endpoint på Linux

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.